المؤلف: ليندون و ليزا

الخلفية

في 21 فبراير 2025، تعرضت بورصة العملات المشفرة Bybit لهجوم قرصنة واسع النطاق، حيث سُرق ما مجموعه 1.46 مليار دولار أمريكي، مما يجعلها واحدة من أخطر الهجمات على البورصات في التاريخ. وفقًا للتحليل على السلسلة، فإن الطريقة الرئيسية التي يتبعها المتسلل لغسل الأموال هي تحويل ETH إلى BTC من خلال THORChain. وتشير الشائعات إلى أنه في غضون أيام قليلة، جلبت أنشطة غسيل الأموال التي قام بها الهاكر لشركة THORChain 2.91 مليار دولار من حجم المعاملات و3 ملايين دولار من دخل رسوم المناولة. أكد المؤسس المشارك والرئيس التنفيذي لشركة Bybit، بن تشو، في 4 مارس/آذار أن المتسللين قاموا بتبادل إجمالي 361,255 ETH (حوالي 900 مليون دولار) من خلال THORChain، وهو ما يمثل 72% من الأموال المسروقة. أثار هذا الحادث مرة أخرى الانتباه إلى الجسر اللامركزي عبر السلسلة. ستستكشف هذه المقالة كيفية عمل THORChain، ومكوناته الأساسية، وآليات الأمان الخاصة به، وكيفية تحليل العناوين بعد عبور السلاسل من THORChain.

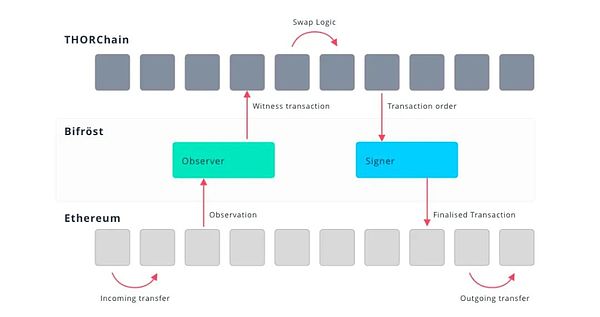

ما هو THORChain؟ THORChain هي شبكة سيولة متقاطعة لامركزية تم إنشاؤها باستخدام Cosmos SDK وتعمل كبورصة لامركزية متقاطعة من الطبقة الأولى (DEX)، مما يتيح للمستخدمين تبادل الأصول بين سلاسل الكتل المختلفة بطريقة غير احتجازية دون الثقة في طرف ثالث. كيف يعمل

(https://docs.thorchain.org/technology/bifrost-tss-and-vaults)

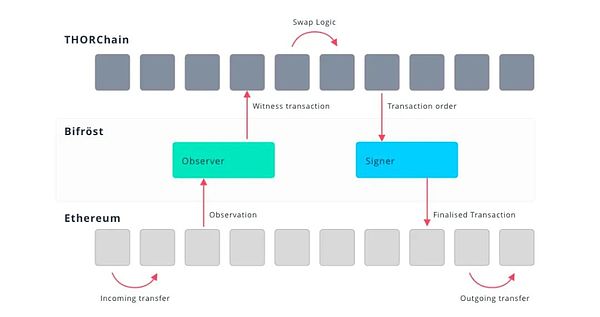

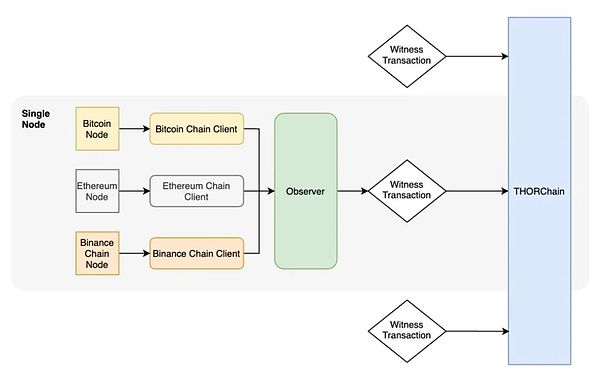

افترض أن أليس تريد استبدال ETH بـ BTC، فإن سير عمل THORChain يكون كما يلي:

يبدأ المستخدم معاملة عبر السلسلة:ترسل أليس ETH إلى THORChain ETH Vault، ويتم اكتشاف المعاملة بواسطة THORChain، ويتم تشغيل منطق التبادل.

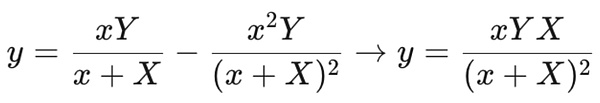

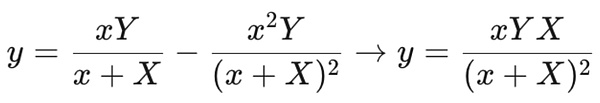

تنفيذ المعاملات عبر السلسلة: يقوم THORChain بتحليل معاملات ETH من خلال Bifrost ويحسب أسعار BTC. تقوم آلية AMM بحساب نسبة التبادل وتحديد مقدار BTC الذي ستحصل عليه Alice.

إصدار أصول السلسلة المستهدفة:يوقع THORChain المعاملة على شبكة BTC من خلال آلية TSS (توقيع العتبة) ويرسل BTC إلى العنوان الذي حددته Alice.

العملية بأكملها لامركزية تمامًا ولا تتطلب طرفًا ثالثًا.

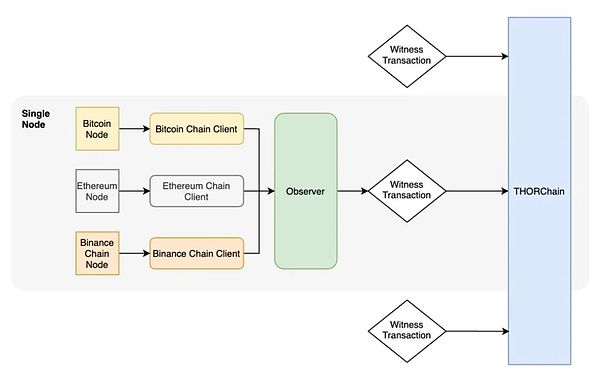

المكونات الأساسية

(https://docs.thorchain.org/thorchain-finance/continuous-liquidity-pools)

(https://docs.thorchain.org/technology/bifrost-tss-and-vaults)

آلية الأمان

آلية الحوافز والعقوبات للعقد: تحتاج كل عقدة في THORChain إلى وضع RUNE كضمان لأمان الشبكة. إذا انتهكت إحدى العقد اللوائح أو تعرضت للهجوم، فسوف تواجه الأصول المرهونة خصومات، وهو ما سيكون بمثابة إجراء رادع وتقاسم المخاطر. يتمتع النظام بآلية مدمجة للكشف والعقاب التلقائي. بمجرد اكتشاف السلوك الضار، سيتم تنفيذ العقوبة على الفور لضمان التشغيل السليم للشبكة بأكملها.

العقود الذكية وآلية التوقيع المتعدد:يتم تحقيق إدارة الأصول والجدولة من خلال العقود الذكية لضمان التنفيذ التلقائي وعدم إمكانية التلاعب بالعمليات عبر السلسلة. ولمنع مخاطر فشل نقطة واحدة أو المركزية، تلعب آلية التوقيع المتعدد دورًا رئيسيًا في فتح ونقل الأصول عبر السلسلة، مما يضمن تأكيد كل رابط في المعاملة بواسطة عقد متعددة.

التدقيق والتحديث المستمر: سيقوم فريق التطوير والمجتمع بإجراء عمليات تدقيق أمنية منتظمة على البروتوكولات والعقود لتحديد نقاط الضعف وإصلاحها في الوقت المناسب. في مواجهة التهديدات الأمنية الناشئة والتحديات التقنية، تعمل الشبكة باستمرار على ترقية البروتوكولات وتحسينها للتكيف مع نظام blockchain المتغير باستمرار.

كيفية تتبع سلسلة THORChain المتقاطعة؟

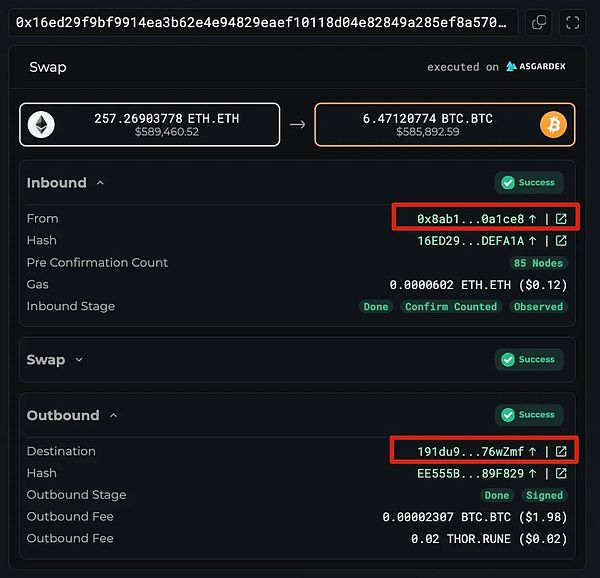

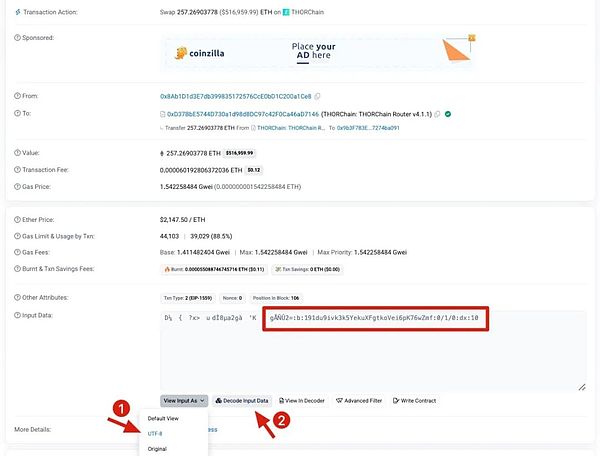

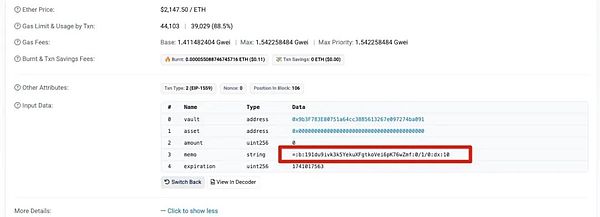

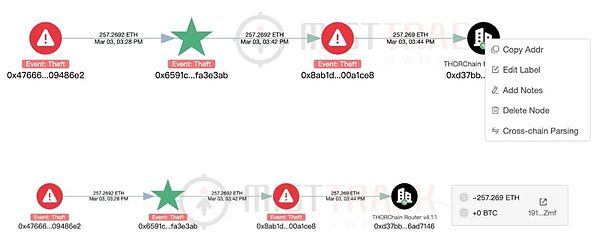

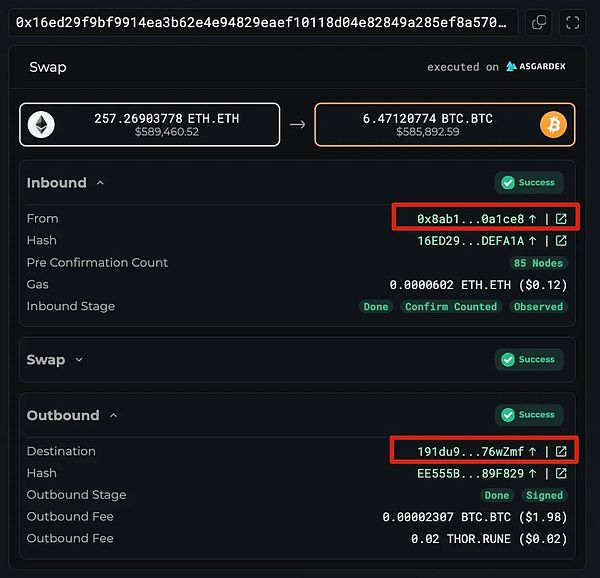

خذ عنوان عبور مخترق Bybit 0x8ab1d1d3e7db399835172576cce0bd1c200a1ce8 كمثال. سيتم تحويل الأموال المستلمة عبر هذا العنوان عبر السلسلة من خلال THORChian إلى عنوان BTC:

توجد عدة طرق للحصول على المعلومات بعد عبور المخترق للسلسلة من خلال THORChain:

الطريقة الأبسط والأكثر مباشرة هي البحث عما إذا كان هناك مستكشف لجسر السلسلة المتقاطعة. أدخل تجزئة المعاملة عبر السلسلة في Explorer للاستعلام، ويمكنك رؤية العملة والمبلغ وعنوان الاستلام بوضوح بعد المعاملة عبر السلسلة.

(https://thorchain.net/tx/0x16ed29f9bf9914ea3b62e4e94829eaef10118d04e82849a285ef8a5700defa1a)

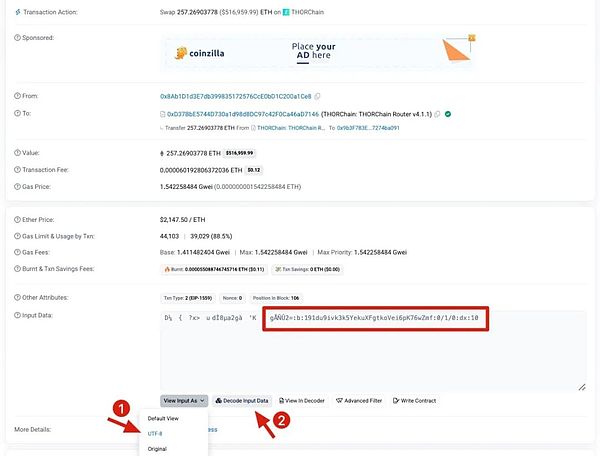

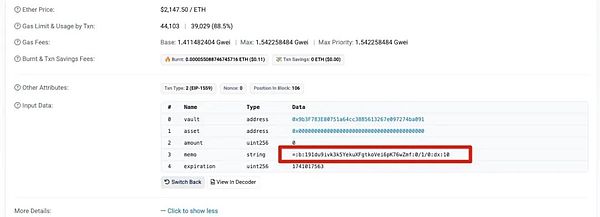

أو انقر فوق فك تشفير بيانات الإدخال للحصول على العنوان المُحلل:

يمكنك أيضًا عرضها من خلال السجلات:

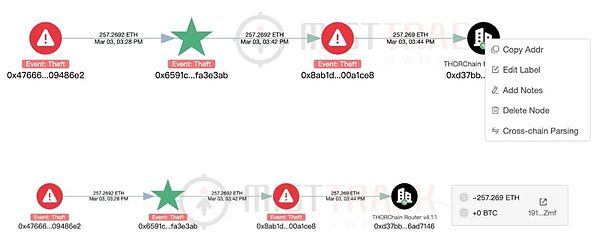

MistTrack: نظام SlowMist لتتبع وتحليل عمليات غسيل الأموال MistTrack (https://misttrack.io/) يدعم الآن وظيفة حل السلسلة المتقاطعة. انقر على زر "قراءة النص الأصلي" في نهاية المقالة للانتقال مباشرة إلى الموقع الرسمي لـ MistTrack. في الخطة القياسية، انقر بزر الماوس الأيمن على "THORChain" وحدد "Cross-chain Parsing" لرؤية الأصول المتبادلة وعنوان الاستلام:

في الوقت نفسه، انقر فوق العنوان المحلل للدخول مباشرة إلى صفحة تفاصيل عنوان الاستلام. بالإضافة إلى THORChain، يدعم MistTrack حاليًا تحليل Bridgersxyz وTransitFinance وStargateFinance وAcrossProtocol وdeBridgeFinance، وسيدعم المزيد من الجسور عبر السلسلة في المستقبل.

ملخص

يوفر THORChain، باعتباره بروتوكول سيولة عبر سلاسل غير مرخصة، طريقة فعالة وآمنة لتبادل الأصول ونقلها، ولكنه يمكن أن يصبح بسهولة أداة للمتسللين لغسل الأموال، مما يسلط الضوء على طبيعة "السيف ذو الحدين" للسلاسل اللامركزية. THORChain هو مجرد مثال واحد. أصبحت كيفية إيجاد التوازن بين اللامركزية وحماية الخصوصية والامتثال للأمن تحديًا مهمًا يواجه نظام التشفير البيئي.

Weatherly

Weatherly