المؤلف: كالوم ريد، كوين تيليغراف؛ تعد هجمات تسميم العناوين وسائل خبيثة يستخدمها المهاجمون لإعادة توجيه حركة المرور أو تعطيل الخدمات أو الوصول إلى البيانات الحساسة دون إذن عن طريق إدراج بيانات خاطئة أو تغيير جداول التوجيه. تستغل هذه الهجمات الثغرات في بروتوكولات الشبكة وتشكل تهديدًا خطيرًا لسلامة البيانات وأمان الشبكة. ستشرح هذه المقالة ما هي هجمات التسمم بالعناوين، وأنواعها وعواقبها، وكيفية حماية نفسك من مثل هذه الهجمات.

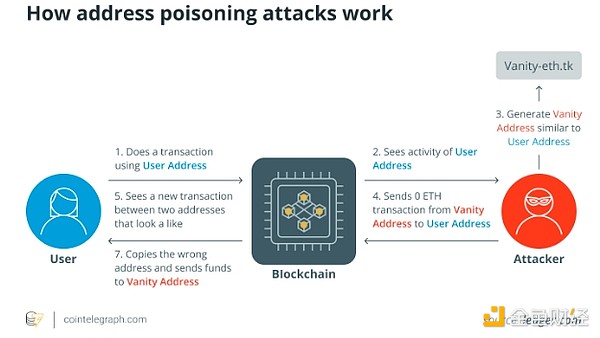

ما هو هجوم تسميم العناوين في العملات المشفرة؟ في عالم العملات المشفرة، يُطلق على السلوك العدائي الذي يقوم به المهاجمون من خلال التلاعب بعناوين العملات المشفرة للتأثير على المستهلكين أو خداعهم اسم هجوم تسميم العناوين.

على شبكة blockchain، هذه العناوين، والتي تتكون من سلاسل أبجدية رقمية مختلفة، هي المصدر أو الوجهة للمعاملات. تستخدم هذه الهجمات مجموعة متنوعة من الأساليب لاختراق سلامة وأمان محافظ العملات المشفرة والمعاملات.

تُستخدم هجمات تسميم العناوين في مجال التشفير بشكل أساسي للحصول على أصول رقمية بشكل غير قانوني أو الإضرار بالعمل السلس لشبكات blockchain. قد تتضمن هذه الهجمات ما يلي:

السرقة

قد يستخدم المهاجمون تكتيكات مثل التصيد الاحتيالي أو اعتراض المعاملات أو التلاعب بالعناوين لخداع المستخدمين لتحويل الأموال إلى عناوين ضارة.

التعطيل

يمكن أن يؤدي تسميم العناوين إلى تعطيل التشغيل الطبيعي لشبكة blockchain من خلال إدخال الازدحام أو التأخير أو الانقطاعات في المعاملات والعقود الذكية، وبالتالي تقليل كفاءة الشبكة.

التزييف

يحاول المهاجمون في كثير من الأحيان تضليل مستخدمي العملات المشفرة من خلال انتحال شخصيات معروفة. ويؤدي هذا إلى تقويض ثقة المجتمع في الشبكة وقد يؤدي إلى معاملات خاطئة أو ارتباك المستخدمين. تسلط هجمات تسميم العناوين الضوء على أهمية إجراءات الأمن الصارمة والاهتمام المستمر داخل نظام العملات المشفرة من أجل حماية سلامة الأصول الرقمية وتقنية blockchain بشكل عام.

أنواع هجمات تسميم العناوين

تشمل هجمات تسميم العناوين في العملات المشفرة التصيد الاحتيالي، واعتراض المعاملات، واستغلال إعادة استخدام العناوين، وهجمات Sybil، ورموز الاستجابة السريعة المزيفة، وانتحال العناوين، وثغرات العقود الذكية، وكل منها يفرض مخاطر فريدة على أصول المستخدم وسلامة الشبكة.

هجمات التصيد الاحتيالي

في مجال العملات المشفرة، تُعد هجمات التصيد الاحتيالي نوعًا شائعًا من تسميم العناوين حيث يقوم المجرمون بإعداد مواقع ويب أو رسائل بريد إلكتروني أو اتصالات مزيفة تشبه إلى حد كبير تلك الخاصة بشركات معروفة مثل بورصات العملات المشفرة أو مزودي المحافظ. تحاول هذه المنصات الاحتيالية خداع المستخدمين غير المنتبهين لإعطائهم معلومات تسجيل الدخول الخاصة بهم أو مفاتيحهم الخاصة أو العبارات الاستعادة/البذور. على سبيل المثال، بمجرد الحصول على هذه المعلومات، يمكن للمهاجم إجراء معاملات غير قانونية والحصول على وصول غير مصرح به إلى أصول البيتكوين الخاصة بالضحية. على سبيل المثال، قد يقوم المتسللون بإنشاء موقع تبادل مزيف يتطابق تمامًا مع موقع التبادل الحقيقي ويطلبون من المستهلكين تسجيل الدخول. بمجرد قيامهم بذلك، يمكن للمهاجمين الوصول إلى أموال العملاء في التبادل الفعلي، مما قد يؤدي إلى خسائر مالية ضخمة.

اعتراض المعاملات

هناك طريقة أخرى لتسميم العناوين وهي اعتراض المعاملات، حيث يعترض المهاجم معاملات العملات المشفرة الصالحة ويغير عنوان الوجهة. من خلال تغيير عنوان المستلم إلى عنوان يتحكم فيه المهاجم، يمكن تحويل الأموال المخصصة للمستلم الحقيقي. تتضمن مثل هذه الهجمات عادةً برامج ضارة تهدد جهاز المستخدم أو شبكته، أو كليهما. استغلال إعادة استخدام العناوين: يقوم المهاجم بمراقبة blockchain بحثًا عن عناوين مكررة ثم يستغل هذا الموقف لصالحه. قد يؤدي إعادة استخدام العناوين إلى تعريض الأمان للخطر لأنه قد يكشف عن سجل معاملات العنوان والثغرات الأمنية. يمكن للجهات الخبيثة استغلال هذه الثغرات للوصول إلى محافظ المستخدمين وسرقة الأموال.

على سبيل المثال، إذا قام مستخدم بسحب الأموال باستمرار من نفس عنوان Ethereum، فقد يلاحظ المهاجم هذا النمط ويستغل ثغرة أمنية في برنامج محفظة المستخدم للحصول على وصول غير مصرح به إلى أموال المستخدم.

هجوم سيبيل

يتطلب هجوم سيبيل إنشاء هويات أو عقد متعددة مزيفة من أجل ممارسة سيطرة غير متناسبة على تشغيل شبكة العملات المشفرة. ومن خلال هذا التحكم، يمكن للمهاجمين تعديل البيانات، وخداع المستخدمين، وحتى المساس بأمن الشبكة.

من المحتمل أن يتمكن المهاجم من استخدام عدد كبير من العقد الاحتيالية في شبكة blockchain Proof-of-Stake (PoS) للتأثير بشكل كبير على آلية الإجماع، مما يتيح له تعديل المعاملات وربما إنفاق العملة المشفرة مرتين.

رموز QR أو عناوين دفع مزورة

يمكن أن يحدث تسمم العناوين أيضًا عند توزيع عناوين دفع أو رموز QR مزورة. غالبًا ما يرسل المهاجمون هذه الرموز المزيفة في شكل مادي إلى المستخدمين غير الحذرين في محاولة لخداعهم لإرسال العملة المشفرة إلى موقع لم يقصدوه.

على سبيل المثال، قد يقوم أحد المتسللين بنشر رمز الاستجابة السريعة QR لمحفظة العملة المشفرة والذي يبدو أصليًا ولكنه في الواقع يحتوي على تغيير بسيط في العنوان المشفر. المستخدمون الذين قاموا بمسح هذه الرموز قد يقومون عن غير قصد بإرسال الأموال إلى عنوان المهاجم بدلاً من عنوان المستلم المقصود، مما يؤدي إلى خسائر مالية.

تزييف العنوان

يستخدم المهاجم تزييف العنوان لإنشاء عنوان عملة مشفرة يشبه إلى حد كبير عنوانًا حقيقيًا. الهدف هو خداع المستخدمين لتحويل الأموال إلى عنوان المهاجم بدلاً من عنوان ينتمي إلى المستلم المقصود. تستغل طريقة تسميم العناوين هذه التشابه البصري بين العناوين المزيفة والعناوين الحقيقية.

على سبيل المثال، قد يقوم المهاجم بإنشاء عنوان بيتكوين يشبه إلى حد كبير عنوان التبرع لمؤسسة خيرية معروفة. قد يقوم المتبرعون غير المدركين بتحويل الأموال عن غير قصد إلى عنوان المهاجم عند إرسال التبرعات إلى المنظمة، مما يؤدي إلى تحويل الأموال عن الاستخدام المقصود منها.

ثغرات العقود الذكية

يستغل المهاجمون العيوب أو الثغرات الموجودة في التطبيقات اللامركزية (DApps) أو العقود الذكية على أنظمة blockchain لتسميم العناوين. يمكن للمهاجم إعادة توجيه الأموال أو التسبب في سلوك العقد بشكل غير متوقع من خلال التلاعب بكيفية تنفيذ المعاملات. قد يتعرض المستخدمون لخسائر مالية وقد تتم مقاطعة خدمات التمويل اللامركزي (DeFi).

عواقب هجمات تسميم العناوين

يمكن أن يكون لهجمات تسميم العناوين آثار مدمرة على المستخدمين الأفراد واستقرار شبكة blockchain. غالبًا ما تؤدي هذه الهجمات إلى خسائر مالية ضخمة للضحايا، حيث يمكن للمهاجمين سرقة الأصول المشفرة أو تغيير المعاملات لإعادة توجيه الأموال إلى محافظهم الخاصة. بالإضافة إلى الخسائر المالية، يمكن أن تؤدي هذه الهجمات أيضًا إلى فقدان الثقة بين مستخدمي العملات المشفرة. إذا وقع المستخدمون ضحية لمخططات احتيال أو سُرقت ممتلكاتهم الثمينة، فقد تتقوض ثقتهم في أمان وموثوقية شبكات blockchain والخدمات ذات الصلة. بالإضافة إلى ذلك، قد تمنع بعض هجمات تسميم العناوين، مثل هجمات Sybil أو إساءة استخدام ثغرات العقود الذكية، شبكة blockchain من العمل بشكل طبيعي، مما يتسبب في حدوث تأخيرات أو ازدحام أو عواقب غير متوقعة تؤثر على النظام البيئي بأكمله. تسلط هذه التأثيرات الضوء على الحاجة إلى ضوابط أمنية قوية ووعي المستخدمين في نظام التشفير البيئي لتقليل مخاطر هجمات تسميم العناوين.

كيفية تجنب هجمات تسميم العناوين

من أجل حماية الأصول الرقمية للمستخدمين وضمان أمان شبكات blockchain، من الضروري تجنب هجمات تسميم العناوين في عالم العملات المشفرة. قد تساعد الطرق التالية في منع أن تصبح هدفًا لهذا النوع من الهجوم:

استخدام عناوين جديدة

من خلال إنشاء عنوان محفظة تشفير جديد لكل معاملة، يتم تقليل احتمالية تمكن المهاجم من ربط العنوان بهوية شخص ما أو معاملات سابقة. على سبيل المثال، يمكن التخفيف من هجمات تسميم العناوين باستخدام محافظ حتمية هرمية (HD)، والتي تنشئ عناوين جديدة لكل معاملة وتقلل من القدرة على التنبؤ بالعناوين. يؤدي استخدام محفظة HD إلى تحسين حماية المستخدمين ضد هجمات تسميم العناوين، حيث يجعل التدوير التلقائي للعناوين في المحفظة من الصعب على المتسللين تحويل الأموال.

استخدم محفظة أجهزة

تعتبر محافظ الأجهزة خيارًا أكثر أمانًا من محافظ البرامج. يقومون بتقليل التعرض عن طريق إبقاء المفاتيح الخاصة غير متصلة بالإنترنت.

كن حذرًا عند الكشف عن العناوين

يجب على الأشخاص أن يكونوا حذرين عند الكشف عن عناوينهم المشفرة في المجال العام (خاصة على مواقع التواصل الاجتماعي) ويجب عليهم اختيار استخدام اسم مستعار.

اختر محفظة ذات سمعة طيبة

من المهم حماية نفسك من تسميم العناوين والهجمات الأخرى من خلال استخدام مزود محفظة ذو سمعة طيبة ومعروف بميزاته الأمنية وتحديثات البرامج المنتظمة.

التحديثات المنتظمة

من أجل منع هجمات تسميم العناوين، يجب تحديث برنامج المحفظة بشكل مستمر بأحدث إصلاحات الأمان.

تنفيذ القوائم البيضاء

استخدم القوائم البيضاء لتقييد المعاملات بالمصادر ذات السمعة الطيبة. تتيح بعض المحافظ أو الخدمات للمستخدمين إضافة عناوين محددة إلى القائمة البيضاء حتى يتمكنوا من إرسال الأموال إلى محفظتهم.

ضع في اعتبارك محافظ التوقيع المتعدد

تسمى المحافظ التي تتطلب أكثر من مفتاح خاص واحد للموافقة على معاملة ما بمحافظ التوقيع المتعدد (multisig). يمكن لهذه المحافظ توفير حماية إضافية من خلال طلب توقيعات متعددة للموافقة على المعاملة.

استخدام أدوات تحليل blockchain

لاكتشاف السلوك الضار المحتمل، يمكن للأشخاص استخدام أدوات تحليل blockchain لتتبع المعاملات الواردة وفحصها. إن إرسال كميات صغيرة من العملات المشفرة (الغبار) إلى عناوين متعددة هي ممارسة شائعة تُعرف باسم الغبار. يمكن للمحللين اكتشاف السلوك السام المحتمل من خلال فحص أنماط تداول الغبار هذه. غالبًا ما تكون مخرجات المعاملات غير المنفقة (UTXOs) مع كميات صغيرة من العملات المشفرة نتيجة لمعاملات متربة. يمكن للمحللين العثور على عناوين ربما تكون مسمومة من خلال العثور على UTXOs المرتبطة بمعاملات الغبار.

الإبلاغ عن الهجمات المشتبه بها

يجب على الأفراد التصرف فورًا عند حدوث هجوم تسميم عنوان مشتبه به عن طريق الاتصال بالشركة التي توفر محفظة العملات المشفرة الخاصة بهم من خلال قنوات الدعم الرسمية ووصف ما حدث بالتفصيل.

بالإضافة إلى ذلك، إذا كان الهجوم ينطوي على خسائر مالية كبيرة أو نية خبيثة، فيمكنهم الإبلاغ عن الحادث إلى وكالات إنفاذ القانون أو الهيئات التنظيمية ذات الصلة لمزيد من التحقيق واتخاذ الإجراءات القانونية. يعد الإبلاغ في الوقت المناسب أمرًا ضروريًا لتقليل المخاطر المحتملة وحماية مصالح الأفراد والمجموعات في نظام العملات المشفرة.

Alex

Alex

Alex

Alex Alex

Alex Kikyo

Kikyo Hui Xin

Hui Xin Brian

Brian Joy

Joy Alex

Alex Brian

Brian Kikyo

Kikyo Hui Xin

Hui Xin