المؤلف: أونكار سينغ، المترجم: تاو تشو، Golden Finance

1. شرح هجوم السك اللانهائي

يعني هجوم السك اللانهائي أن المهاجم يتلاعب برمز العقد من أجل سك باستمرار أكثر من تفويض الرموز المميزة الجديدة محدودة العرض.

هذا النوع من الاختراق هو الأكثر شيوعًا في بروتوكولات التمويل اللامركزي (DeFi). يهدد هذا الهجوم سلامة وقيمة العملة المشفرة أو الرمز المميز من خلال إنشاء عدد غير محدود من الرموز المميزة.

على سبيل المثال، استغل أحد المتسللين ثغرة أمنية في العقد الذكي في الشبكة المدفوعة لسك الرموز المميزة وحرقها، مما أدى إلى خسائر بقيمة 180 مليون دولار أمريكي وانخفاض بنسبة 85% في القيمة المدفوعة. تم تحويل أكثر من 2.5 مليون رمز مدفوع إلى إيثريوم (ETH) قبل إيقاف الهجوم. قامت الشبكة بتعويض المستخدمين، مما أدى إلى تبديد الشائعات حول وجود عملية داخلية (سحب البساط).

قد تستفيد الجهات الفاعلة الخبيثة من مثل هذه الهجمات عن طريق بيع الرموز المميزة التي تم إنشاؤها بشكل غير قانوني أو التدخل في الأداء الطبيعي لشبكة blockchain المتضررة. يؤكد انتشار هجمات التعدين اللانهائية على أهمية إجراء مراجعات شاملة للتعليمات البرمجية ودمج التدابير الأمنية في تطوير العقود الذكية لمنع مثل هذه الثغرات الأمنية.

2. كيف يعمل الهجوم غير المحدود بالعملة؟

من أجل إنشاء ثغرة أمنية تسمح للمهاجم بسك عدد غير محدود من الرموز المميزة، تستهدف هجمات السك اللانهائية نقاط الضعف في العقود الذكية، وتحديدًا المتعلقة بوظيفة سك العملات الرقمية.

الخطوة 1: تحديد الثغرات الأمنية

تتطلب طريقة الهجوم العثور على نقاط الضعف المنطقية في العقد، والتي تتعلق عادةً بالتحقق من صحة الإدخال أو آليات التحكم في الوصول. بمجرد اكتشاف الثغرة الأمنية، يقوم المهاجم بإنشاء معاملة تستغل الثغرة الأمنية، مما يتسبب في سك العقد لرموز جديدة دون الحصول على التفويض أو التحقق اللازم. قد تسمح مشكلة عدم الحصانة هذه بتجاوز الحد المقصود لعدد الرموز المميزة التي يمكن إنشاؤها.

الخطوة 2: الاستغلال

يتم تشغيل الثغرة الأمنية عن طريق معاملة ضارة أنشأها المهاجم. قد يتطلب ذلك تغيير المعلمات، أو أداء وظائف محددة، أو استغلال الاتصالات غير المتوقعة بين أجزاء مختلفة من التعليمات البرمجية.

الخطوة 3: التعدين غير المحدود وتفريغ الرموز المميزة

تسمح هذه الثغرة الأمنية للمهاجم بإصدار رموز مميزة أكثر مما هو مقصود بواسطة بنية البروتوكول. قد يؤدي هذا الطوفان من الرمز المميز إلى التضخم، مما يقلل من قيمة العملة المرتبطة بالرمز وقد يؤدي إلى خسائر لمختلف أصحاب المصلحة، بما في ذلك المستثمرين والمستخدمين.

إن إغراق الرموز هو الممارسة التي يقوم من خلالها المهاجمون بإغراق السوق بسرعة بالرموز المميزة التي تم إنشاؤها حديثًا ثم استبدالها بعملات مستقرة أو عملات مشفرة أخرى. انخفضت قيمة الرمز الأصلي بشكل كبير بسبب الزيادة غير المتوقعة في العرض، مما أدى إلى انخفاض السعر. ومع ذلك، يتم بيع الرموز المميزة قبل أن تتاح للسوق فرصة إفادة المهاجم.

3. عواقب الهجوم اللانهائي على العملات

سيؤدي الهجوم اللانهائي على العملات إلى انخفاض سريع في قيمة الرمز المميز، وخسائر مالية وتدمير النظام البيئي.

تولد هجمات التعدين اللانهائية عددًا غير محدود من الرموز المميزة أو العملات المشفرة، مما يؤدي على الفور إلى خفض قيمة الأصول المتضررة والتسبب في خسائر فادحة للمستخدمين والمستثمرين. وهذا يقوض الثقة في شبكة البلوكتشين المتأثرة والتطبيقات اللامركزية المرتبطة بها، مما يعرض سلامة النظام البيئي بأكمله للخطر.

بالإضافة إلى ذلك، من خلال بيع الرموز المميزة قبل أن يتفاعل السوق بشكل كامل، يمكن للمهاجمين تحقيق الربح وربما ترك الآخرين يحتفظون بأصول لا قيمة لها. لذلك، إذا أدى الهجوم إلى أزمة سيولة، فقد يجد المستثمرون صعوبة أو استحالة في بيع أصولهم بسعر عادل.

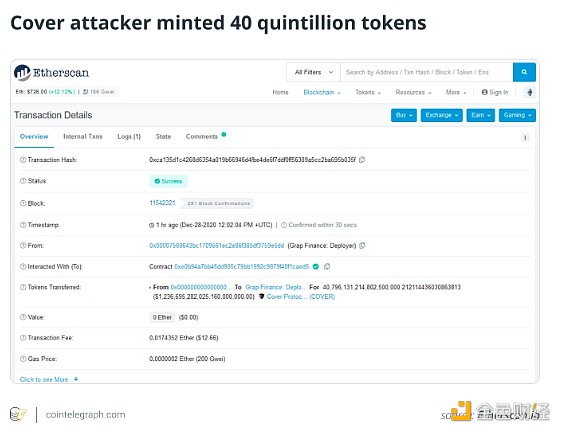

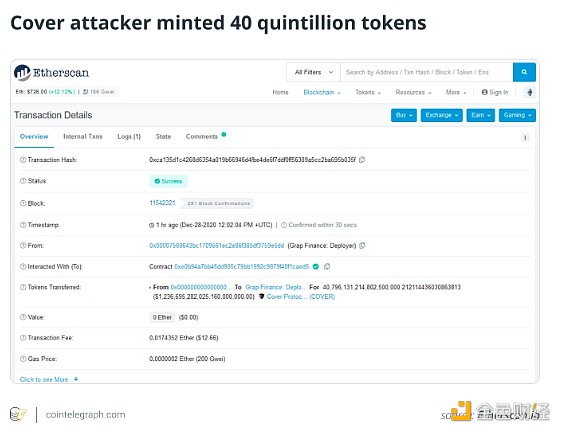

على سبيل المثال، خلال هجوم Cover Protocol في ديسمبر 2020، انخفضت قيمة الرمز المميز من أكثر من 700 دولار إلى أقل من 5 دولارات في غضون ساعات، وتكبد المستثمرون الذين يحملون رموز COVER المميزة خسائر مالية. قام المتسللون بسك أكثر من 40 كوادريليون قطعة نقدية.

قيمة الرمز A تعطل يمكن أن يؤدي ذلك إلى تعطيل النظام البيئي بأكمله، بما في ذلك التطبيقات اللامركزية (DApps) والتبادلات والخدمات الأخرى التي تعتمد على استقرار الرمز المميز. يمكن أن يؤدي الهجوم إلى مشاكل قانونية وتدقيق تنظيمي للمشروع، مما يؤدي إلى غرامات أو عقوبات أخرى.

4. هجوم العملات اللانهائي وهجوم إعادة الدخول

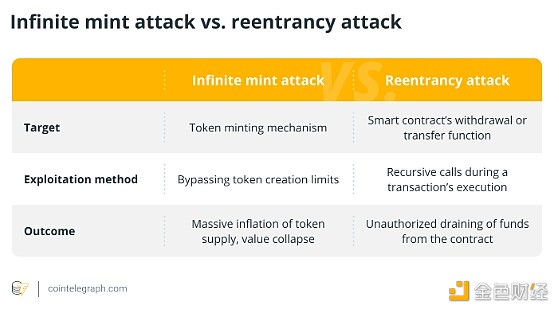

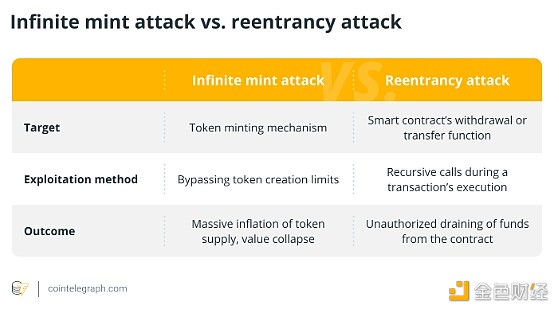

يهدف هجوم العملات غير المحدودة إلى إنشاء عدد غير محدود من الرموز، بينما يستخدم هجوم إعادة الدخول آلية سحب لاستهلاك الأموال بشكل مستمر.

تستغل هجمات التعدين اللانهائية العيوب في عملية إنشاء الرمز المميز لتوليد عرض غير محدود، وبالتالي خفض القيمة والتسبب في خسائر للمستثمرين.

من ناحية أخرى، تركز هجمات إعادة الدخول على إجراءات السحب، مما يسمح للمهاجم بسحب الأموال بشكل مستمر من العقد قبل أن تتاح له فرصة تحديث رصيده.

على الرغم من أن أي هجوم يمكن أن يكون له عواقب كارثية، فإن فهم الاختلافات أمر بالغ الأهمية لتطوير تقنيات التخفيف الفعالة.

الفرق الرئيسي بين هجوم السك اللانهائي وهجوم إعادة الدخول هو:

5. كيفية منع هجمات التعدين اللانهائية في العملات المشفرة

من خلال التأكيد على الأمان واتخاذ الاحتياطات، يمكن أن تقلل مشاريع العملات المشفرة بشكل كبير من إمكانية استهدافها من قبل عدد غير محدود من الأشخاص. سك الهجمات وحماية استثمارات أفراد المجتمع.

هناك حاجة إلى استراتيجية متعددة الأوجه تعطي الأولوية للأمن في كل مرحلة من مراحل مشروع العملة المشفرة لمنع هجمات التعدين اللانهائية. تعد عمليات تدقيق العقود الذكية الشاملة والمتكررة من قبل خبراء أمنيين مستقلين أمرًا بالغ الأهمية. تقوم عمليات التدقيق هذه بفحص الكود بحثًا عن العيوب التي يمكن استخدامها لسك عدد غير محدود من الرموز المميزة.

يجب تنفيذ ضوابط وصول قوية؛ ويجب منح حقوق سك العملة للأطراف المصرح لها فقط؛ ويجب استخدام المحافظ متعددة التوقيع لزيادة الأمان. تعد أدوات المراقبة في الوقت الفعلي ضرورية للاستجابة السريعة للهجمات المحتملة وتحديد أي أنماط تداول غريبة أو زيادات مفاجئة في عرض الرمز المميز.

يجب أن تتمتع المشاريع أيضًا بخطة احتياطية قوية، وجاهزة للتعامل مع أي هجمات محتملة بسرعة وتقليل الخسائر. ويتطلب ذلك الحفاظ على خطوط اتصال مفتوحة مع البورصات ومقدمي المحافظ والمجتمع ككل لتوقع المشكلات المحتملة وتطوير الحلول.

Edmund

Edmund