المؤلف: Duncan Nevada، الشريك في Hack VC الترجمة: Golden Finance xiaozou

تغير دفاتر الأستاذ المشفرة الشفافة بشكل أساسي الطريقة التي ننظر بها إلى أنظمة الثقة. وكما يقول المثل القديم: "لا تثق، تحقق (لم يتم التحقق منها، لا تصدق)"، والشفافية تسمح لنا بالثقة. إذا كان كل شيء مفتوحا، يمكن وضع علامة على أي احتيال. ومع ذلك، فقد ثبت أن هذه الشفافية هي أحد القيود العديدة التي تعوق سهولة الاستخدام. وبطبيعة الحال، ينبغي أن تكون بعض الأشياء علنية، مثل المستوطنات، والاحتياطيات، والسمعة (وربما الهوية)، ولكننا لا نريد أن تكون الحالة المالية والسجلات الصحية للجميع علنية إلى جانب معلوماتهم الشخصية.

1. احتياجات الخصوصية لتقنية blockchain

الخصوصية هي حق أساسي من حقوق الإنسان. وبدون الخصوصية لا توجد حرية وديمقراطية.

تمامًا كما تطلبت شبكة الإنترنت المبكرة التشفير (أو SSL) لتمكين التجارة الإلكترونية الآمنة وحماية بيانات المستخدم، تتطلب تقنية blockchain تقنية خصوصية قوية للوصول إلى إمكاناتها الكاملة. تسمح طبقة المقابس الآمنة (SSL) لمواقع الويب بتشفير البيانات أثناء النقل، مما يضمن عدم اعتراض الجهات الضارة للمعلومات الحساسة مثل أرقام بطاقات الائتمان. وبالمثل، تتطلب تقنية blockchain تقنيات الخصوصية لحماية تفاصيل المعاملات والتفاعلات مع الحفاظ على سلامة النظام الأساسي وإمكانية التحقق منه.

لا تقتصر الخصوصية على blockchain على حماية المستخدمين الفرديين فحسب، بل إنها ضرورية لاعتماد المؤسسات والامتثال لحماية البيانات وفتح مساحات تصميم جديدة. لا توجد شركة في العالم تريد أن يتمكن كل موظف من رؤية راتب أي شخص آخر، ولا تريد أي شركة أن يعرف المنافسون كيفية تصنيف عملائهم الأكثر قيمة وصيدهم. بالإضافة إلى ذلك، فإن بعض الصناعات مثل الرعاية الصحية والتمويل لديها متطلبات تنظيمية صارمة لخصوصية البيانات، والتي يجب الوفاء بها حتى تكون حلول البلوكشين أداة قابلة للتطبيق.

2. خريطة تكنولوجيا تعزيز الخصوصية (PET)

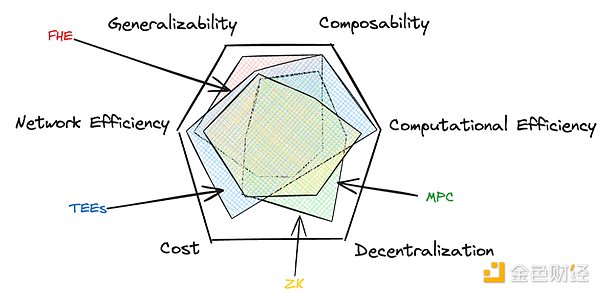

مع تطور النظام البيئي لـ blockchain، ظهرت العديد من تقنيات PET الرئيسية، ولكل منها مزاياها الخاصة وتزن الإيجابيات وسلبيات. تشمل هذه التقنيات - إثباتات المعرفة الصفرية (ZK)، والحوسبة متعددة الأطراف (MPC)، والتشفير المتماثل بالكامل (FHE)، وبيئات التنفيذ الموثوقة (TEE) - ست سمات رئيسية.

التنوع:ينطبق الحل على مجموعة واسعة من حالات الاستخدام وسهولة الحساب.

قابلية التركيب: مدى سهولة دمج التكنولوجيا مع التقنيات الأخرى للتخفيف من العيوب أو فتح مساحات تصميم جديدة.

الكفاءة الحسابية: مدى كفاءة النظام في إجراء العمليات الحسابية.

كفاءة الشبكة: مدى قابلية توسيع النظام مع زيادة حجم المشاركين أو زيادة البيانات.

درجة اللامركزية: كيفية توزيع النموذج الأمني.

التكلفة: التكلفة الفعلية للخصوصية.

مثل ثلاثية blockchain المتمثلة في قابلية التوسع والأمان واللامركزية، يعد تحقيق جميع الخصائص الستة في وقت واحد أمرًا صعبًا. ومع ذلك، فإن التطورات التنموية الأخيرة والأساليب الهجينة تدفع حدود الإمكانيات، وتقربنا من حلول الخصوصية الشاملة ذات الأسعار المعقولة وعالية الأداء.

الآن بعد أن أصبح لدينا الخريطة في متناول اليد، دعونا نلقي نظرة عامة على الصورة بأكملها ونناقش الآفاق المستقبلية لتقنيات PET هذه.

3. خريطة المناظر الطبيعية لـ PET

أعتقد أنني بحاجة إلى إضافة بعض التعريفات هنا.

(1) إثبات المعرفة الصفرية

المعرفة الصفرية (ZK) هي تقنية تسمح بالتحقق من حدوث عملية حسابية بالفعل وحققت نتيجة دون الكشف عن معلومات الإدخال.

التنوع:متوسط. تعتبر الدوائر خاصة بالتطبيقات إلى حد كبير، ولكنها تتطلب طبقات تجريدية قائمة على الأجهزة مثل Ulvatana وIrreducible، بالإضافة إلى مترجمات للأغراض العامة مثل Nil's zkLLVM.

القابلية للتركيب:متوسطة. إنه يعمل بشكل مستقل عن مُثبِّت موثوق به، ولكن يجب أن يرى المُثبِّت جميع البيانات الأولية في إعداد الشبكة.

الكفاءة الحسابية: متوسطة. مع ظهور تطبيقات ZK الحقيقية مثل Leo Wallet عبر الإنترنت، يتزايد الإثبات بشكل كبير من خلال عمليات النشر الجديدة. ونحن نتطلع إلى مزيد من النمو مع زيادة اعتماد العملاء.

كفاءة الشبكة: عالية. توفر التطورات الحديثة في الطي إمكانات هائلة لتحقيق الموازاة. يعد الطي في الأساس طريقة أكثر كفاءة لإنشاء البراهين التكرارية، لذلك يمكن أن يعتمد تطويره وبنائه على العمل المكتمل. Nexus هو أحد المشاريع التي تستحق الاهتمام بها.

مستوى اللامركزية: متوسط. من الناحية النظرية، يمكن إنشاء البراهين على أي جهاز، ولكن من الناحية العملية، يفضل استخدام وحدات معالجة الرسومات. على الرغم من أن الأجهزة أصبحت موحدة أكثر فأكثر، على المستوى الاقتصادي، يمكن تحقيق المزيد من اللامركزية من خلال AVS (مثل الطبقة المحاذية). تكون المدخلات خاصة فقط عند استخدامها مع تقنيات أخرى (انظر أدناه للحصول على التفاصيل).

التكلفة:متوسطة. تكاليف النشر الأولية لتصميم الدوائر وتحسينها مرتفعة. تكلفة التشغيل معتدلة، وتكلفة إنشاء الإثبات مرتفعة نسبيًا، ولكن كفاءة التحقق مرتفعة أيضًا. أحد العوامل المهمة التي تساهم في هيكل التكلفة هذا هو تخزين الأدلة على إيثريوم، ولكن يمكن تخفيف ذلك من خلال طرق أخرى، مثل استخدام طبقة توفر البيانات مثل EigenDA أو AVS.

خذ "Dune" كمثال: تخيل أن Stilgar يحتاج إلى أن يثبت لـ Duke Leto أنه يعرف موقع حقل التوابل، لكنه لا يريد الكشف عن الموقع الدقيق. موقع. أخذ ستيلجار ليتو معصوب العينين إلى طائرة أورنيثوبتر، وحلق فوق حقول التوابل حتى ملأت رائحة القرفة المقصورة بأكملها، ثم أعاد ليتو إلى أراكين. يعرف ليتو الآن أن ستيلجار يمكنه العثور على التوابل، لكنه لا يعرف كيف يمكنه الوصول إلى هناك.

(2) الحساب متعدد الأطراف

الحساب متعدد الأطراف (MPC) يعني أنه يمكن لأطراف متعددة حساب النتائج بشكل مشترك دون الكشف عن مدخلاتهم لبعضهم البعض.

التنوع:عالي. نظرا للخصائص الخاصة لـ MPC (مثل المشاركة السرية، وما إلى ذلك).

القابلية للتركيب:متوسطة. تعد MPC آمنة، ولكن قابلية التركيب تقل مع التعقيد، مما يؤدي إلى زيادة الحمل على الشبكة. ومع ذلك، تتمتع MPC بالقدرة على التعامل مع المدخلات الخاصة من عدة مستخدمين في نفس الحساب، وهي حالة استخدام شائعة إلى حد ما.

الكفاءة الحسابية: متوسطة.

كفاءة الشبكة: منخفضة. يتناسب عدد المشاركين مع مربع كمية التواصل التي يجب القيام بها. تعمل مشاريع مثل Nillion على حل هذه المشكلة. يمكن أيضًا استخدام تشفير المحو/رموز Reed-Solomon - أو بشكل أكثر فضفاضة، تقسيم البيانات إلى أجزاء ثم حفظ تلك الأجزاء - لتقليل الأخطاء، على الرغم من أنها ليست تقنية MPC تقليدية.

اللامركزية: مرتفعة. ولكن من الممكن أيضًا أن تتواطأ الجهات الفاعلة، مما يعرض السلامة للخطر.

التكلفة:عالية. تكاليف التنفيذ متوسطة إلى عالية. التكاليف التشغيلية مرتفعة بسبب تكاليف الاتصالات ومتطلبات الحوسبة.

خذ "Dune" كمثال: ضع في اعتبارك أن العائلات الكبيرة في Landsraad تتأكد من وجود احتياطيات كافية من التوابل فيما بينها حتى يتمكنوا من مساعدة بعضهم البعض، لكنهم يفعلون ذلك لم يرغبوا في الكشف عن معلومات محددة حول احتياطياتهم الشخصية. يمكن للمنزل الأول إرسال رسالة إلى المنزل الثاني لإضافة رقم عشوائي كبير إلى احتياطياته الفعلية. ثم تقوم الشركة الثانية بإضافة مبلغ الاحتياطي الفعلي الخاص بها، وهكذا. عندما يحصل المنزل الأول على الإجمالي النهائي، فإنه يحتاج فقط إلى طرح الرقم العشوائي الكبير الذي أضافوه من قبل لمعرفة إجمالي احتياطي التوابل الفعلي.

(3) التشفير المتماثل بالكامل

يسمح التشفير المتماثل بالكامل (FHE) بإجراء العمليات الحسابية على البيانات المشفرة دون فك التشفير مسبقًا.

التنوع:عالي.

قابلية التركيب: يعد إدخال المستخدم الفردي قابلاً للتركيب بدرجة كبيرة. يجب دمجه مع تقنيات إدخال الخصوصية الأخرى متعددة المستخدمين.

الكفاءة الحسابية: منخفضة. ولكن مع التحسين المستمر من طبقة الرياضيات إلى طبقة الأجهزة، ستكون هذه إمكانات هائلة لفتحها. لقد قام زاما وفينيكس بالكثير من العمل الرائع في هذا الشأن.

كفاءة الشبكة: عالية.

اللامركزية:منخفضة. ويرجع جزء من هذا إلى المتطلبات الحسابية والتعقيد، ولكن مع تقدم التكنولوجيا، قد يقترب مستوى اللامركزية في FHE من مستوى ZK.

التكلفة: عالية جدًا. تكاليف النشر مرتفعة بسبب التشفير المعقد ومتطلبات الأجهزة الصارمة. نظرًا للكمية الكبيرة من العمليات الحسابية، فإن تكلفة التشغيل مرتفعة.

خذ Dune كمثال: تخيل جهازًا مشابهًا لـ Holtzmann Shield، ولكن بالأرقام. يمكنك إدخال البيانات الرقمية في هذا الدرع، وتنشيطه، ومن ثم تسليمه إلى Mentat. يمكن حساب Mentat دون رؤية الأرقام المقنعة. بمجرد اكتمال الحساب، سيعيدون لك الدرع. أنت وحدك من يستطيع استعادة الدرع ورؤية النتائج.

(4) بيئة تنفيذ موثوقة

بيئة التنفيذ الموثوقة (TEE) عبارة عن جيب أو منطقة آمنة داخل معالج الكمبيوتر، معزولة عن بقية النظام، حيث يتم تنفيذ العمليات الحساسة العمليات. تعتبر TEEs فريدة من نوعها من حيث أنها تعتمد على السيليكون والمعادن بدلاً من كثيرات الحدود والمنحنيات. لذلك، على الرغم من أنها قد تكون تقنية قوية اليوم، إلا أنها من الناحية النظرية يجب أن تكون أبطأ في التحسين بسبب القيود المفروضة على الأجهزة باهظة الثمن.

التنوع:متوسط.

القابلية للتركيب: عالية. ومع ذلك، فهي أقل أمانًا بسبب هجمات القنوات الجانبية المحتملة.

الكفاءة الحسابية: عالية. قريب من الكفاءة من جانب الخادم، لدرجة أن أحدث سلسلة شرائح H100 من Nvidia مجهزة بـ TEE.

كفاءة الشبكة: عالية.

اللامركزية:منخفضة. لكن كونها مقتصرة على شرائح محددة، مثل Intel SGX، يعني أنها معرضة لهجمات القنوات الجانبية.

التكلفة:منخفضة. تكون تكاليف النشر أقل في حالة استخدام أجهزة TEE الموجودة. انخفاض تكاليف التشغيل بسبب الأداء القريب من المستوى الأصلي.

خذ "Dune" كمثال: تخيل مقصورة Heighliner التابعة لنقابة الفضاء الجوي. حتى الملاحين التابعين للنقابة لا يمكنهم رؤية ما يحدث بالداخل أو التدخل فيه أثناء الاستخدام. يدخل الملاح إلى المقصورة، ويقوم بإجراء الحسابات المعقدة المطلوبة لطي المساحة، وتضمن المقصورة نفسها أن كل ما يدور بالداخل يكون خاصًا وآمنًا. تقوم النقابة بتوفير المقصورة وصيانتها والتأكد من سلامتها، لكنها لا تستطيع رؤية عمل الملاح في المقصورة أو التدخل فيه.

4. حالات الاستخدام العملي

ربما بدلاً من التنافس مع عمالقة التوابل، نحتاج فقط إلى التأكد من أن البيانات المميزة مثل التوابل الرئيسية تظل مميزة. في عالمنا الحقيقي، بعض حالات الاستخدام العملي لكل تقنية هي كما يلي:

يعد ZK مناسبًا جدًا عندما نحتاج إلى التحقق من أن عملية معينة تؤدي إلى النتائج الصحيحة. إنها تقنية خصوصية ممتازة عند دمجها مع تقنيات أخرى، ولكن استخدامها بمفردها يضحي بالثقة ويكون أقرب إلى الضغط. عادةً ما نستخدم هذا للتحقق من أن الحالتين متماثلتان (أي حالة L2 "غير المضغوطة" ورأس الكتلة المنشور على L1، أو لإثبات أن عمر المستخدم يزيد عن 18 عامًا دون الكشف عن أي معلومات شخصية فعلية عن المستخدم) .

يُستخدم MPC بشكل شائع لإدارة المفاتيح، إما المفاتيح الخاصة أو مفاتيح فك التشفير المستخدمة جنبًا إلى جنب مع تقنيات أخرى، ولكنه يستخدم أيضًا لتوليد الأرقام العشوائية الموزعة وعمليات الحوسبة الخاصة (الأصغر) وتجميع أوراكل. بشكل أساسي، أي طريقة تستخدم أطرافًا متعددة ليس من المفترض أن تتواطأ مع بعضها البعض لإجراء حسابات خفيفة الوزن تعتمد على التجميع، تعد مناسبة تمامًا لـ MPC.

عندما يلزم إجراء حسابات عامة بسيطة دون أن يرى الكمبيوتر البيانات (مثل درجة الائتمان، أو لعبة العقود الذكية للمافيا، أو طلب المعاملات في مجمع ذكريات دون الكشف عن محتويات المعاملة)، فإن FHE هو اختيار جيد.

أخيرًا، إذا كنت على استعداد للوثوق بالأجهزة، فإن TEE مناسب جدًا للعمليات الأكثر تعقيدًا. على سبيل المثال، هذا هو الحل الوحيد القابل للتطبيق لنماذج مؤسسات الأسهم الخاصة (LLMs الموجودة في الشركات أو الوكالات المالية/الرعاية الصحية/الأمن الوطني). والمقايضة ذات الصلة هي أنه نظرًا لأن TEE هو الحل الوحيد المعتمد على الأجهزة، فمن الناحية النظرية، يجب أن يكون تحسين أوجه القصور أبطأ وأكثر تكلفة من التقنيات الأخرى.

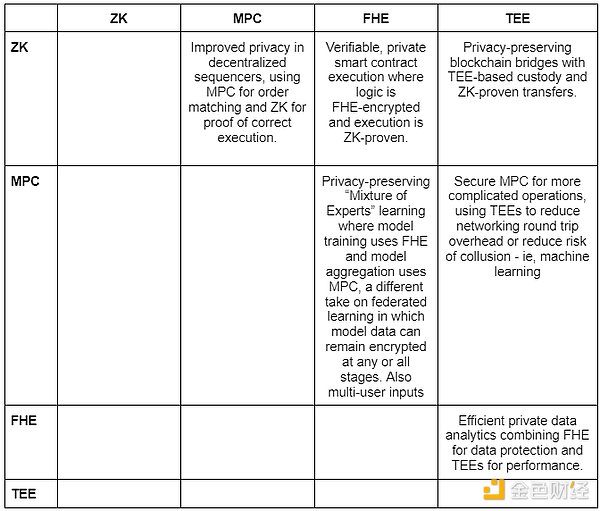

5. حلول أخرى

من الواضح أنه لا يوجد حل مثالي، ومن غير المرجح أن تتطور التكنولوجيا إلى حل مثالي. تعد الحلول الهجينة مثيرة لأنها تستفيد من مزايا أحد الأساليب للتخفيف من عيوب أسلوب آخر. يوضح الجدول أدناه بعضًا من مساحات التصميم الجديدة التي يمكن فتحها من خلال الجمع بين الأساليب المختلفة. يختلف النهج الفعلي تمامًا (على سبيل المثال، قد يتطلب الجمع بين ZK وFHE العثور على معلمات المنحنى الصحيحة، بينما قد يتطلب الجمع بين MPC وZK العثور على نوع معين من معلمات الإعداد لتقليل وقت RTT النهائي للشبكة.

باختصار، نظام خصوصية عام عالي الأداء يمكن فتح عدد لا يحصى من التطبيقات بدءًا من الألعاب، والحوكمة، ودورات حياة المعاملات الأكثر عدالة، ومصادقة الهوية، والخدمات غير المالية، والتعاون والتنسيق. وهذا ما يفسر جزئيًا سبب روعة Nillion وLit Protocol وZama.

< h2>6. الخلاصة

باختصار، نحن نرى إمكانات كبيرة، ولكننا ما زلنا في المراحل الأولى من استكشاف إمكانيات التقنيات الفردية سيتم تصميمها بما يتناسب مع هذا المجال، ومن منظور الصناعة، لا يزال أمامنا الكثير لنقوم به

Miyuki

Miyuki

Miyuki

Miyuki Alex

Alex Miyuki

Miyuki Weiliang

Weiliang Brian

Brian Alex

Alex Brian

Brian Weiliang

Weiliang Joy

Joy Miyuki

Miyuki