في 22 يناير 2024، وفقًا للمراقبة التي أجرتها منصة Beosin's EagleEye لمراقبة المخاطر الأمنية والإنذار المبكر والحظر، تعرض أحد لاعبي العملات المشفرة الرئيسيين لهجوم تصيد، مما أدى إلى 4.2 مليون مفتاح. نقطة الخسارة هي توقيع التصريح الذي نشير إليه غالبًا.

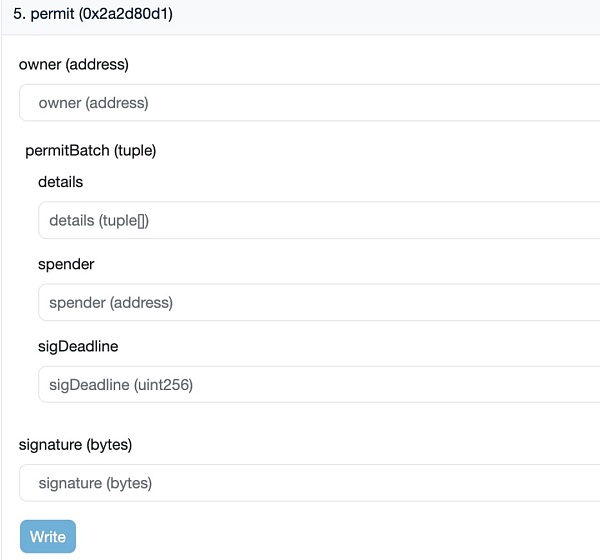

قام الباحثون في مجال أمن Beosin و blockchain في وقت سابق ببحث ونشر Spinach بشكل مشترك "هل توقيعك مسروق؟" إذا كنت قد استخدمت Uniswap، فيرجى توخي الحذر! مقالة بحثية أمنية بعنوان "Secret Permit2 Signature Phishing"، تصف المقالة بالتفصيل كيفية استخدام المهاجمين لوظيفة Permit2 لشن هجمات تصيد احتيالي على المستخدمين،مبدأ الهجوم المستخدم في هذه الحادثة هو نفس مبدأ الهجوم التصريح 2 الموضح في المقالة أساليب الهجوم هي نفسها بشكل أساسي، باستثناء أن التصريح يستهدف عقود erc20 التي تدعم هذه الوظيفة، بينما يمكن استهداف التصريح 2 جميع عقود erc20.

في هذه المقالة، دعونا نلقي نظرة على ما يستخدمه المهاجمون عمومًا لخداع المستخدمين للتوقيع على معلومات احتيالية، بالإضافة إلى بعض تقنيات الوقاية الأمنية. .

ما هو تصريح التصيد الاحتيالي للتوقيع؟

توقيع التصريح هو آلية توقيع رقمي محددة تُستخدم لتبسيط عمليات التفويض في مواقف معينة. إنها طريقة تحقق آمنة تعتمد على تقنية blockchain ومبادئ التشفير.

في التوقيعات الرقمية التقليدية، يحتاج الموقع إلى مفتاح خاص لتوقيع بيانات محددة، ونقل البيانات الموقعة مع المفتاح العام إلى Verifier. يستخدم المدقق المفتاح العام المقابل للتحقق من صحة التوقيع.

لكن التوقيعات المسموح بها تتخذ أسلوبًا مختلفًا. فهو يسمح للمالك بمنح الوصول إلى عمليات محددة للآخرين عن طريق التوقيع على رسالة تفويض خاصة دون نقل المفتاح الخاص مباشرة إلى المرخص له.

السماح بالتصيد الاحتيالي للتوقيع يستفيد من عدم قيام المستخدمين بالتحقق الدقيق أو فهم العمليات المعتمدة للحصول على أذونات غير مصرح بها أو معلومات حساسة. يستغل هذا الهجوم ثقة المستخدمين في عملية التفويض أو آلية التوقيع ويخدع المستخدمين لإنشاء عمليات تفويض مزورة أو طلبات توقيع.

ما الذي يسمح بهجمات التصيد الاحتيالي التي يستخدمها المتسللون عادةً؟

طلب ترخيص مزور:

هجوم قد يقوم أحد المهاجمين بإنشاء طلب تفويض يبدو شرعيًا لخداع ثقة المستخدم. قد يتضمن ذلك تطبيقات أو مواقع ويب مزيفة تطلب من المستخدمين تقديم إذنهم أو توقيعهم لتنفيذ إجراء ما.

عمليات المستخدم المضللة:

قد يخدع المهاجم المستخدمين ارتكاب الأخطاء لتنفيذ الهجمات. على سبيل المثال، قد يقومون بإنشاء زر يبدو غير ضار ولكنه في الواقع يؤدي إلى تشغيل إجراء مسموح به دون موافقة المستخدم.

صفحة تفويض زائفة:

قد يقوم مهاجم بتزوير A صفحة مشابهة لصفحة التفويض العادية لجذب المستخدمين لإجراء عمليات التفويض. غالبًا ما يتم تصميم هذه الصفحات لتبدو متطابقة تقريبًا مع صفحات التفويض العادية لخداع المستخدمين للاعتقاد بأنهم يتفاعلون مع تطبيق أو خدمة مشروعة.

الهندسة الاجتماعية:

قد يستخدم المهاجم الهندسة الاجتماعية تقنيات، مثل إرسال رسائل البريد الإلكتروني التصيدية أو الرسائل النصية أو رسائل الوسائط الاجتماعية، لتوجيه المستخدمين للنقر على الروابط الضارة أو الدخول إلى صفحات ترخيص مزيفة.

كيف تحمي نفسك بأمان؟

بالنظر إلى بعض هجمات التصيد باستخدام توقيعات التصريح، فقد قدم لنا الباحث Spinach سابقًا بعض طرق الوقاية الفعالة:

1 فهم محتوى التوقيع والتعرف عليه:

يتضمن تنسيق توقيع التصريح عادةً المالك، والمنفق، والقيمة، nonce والموعد النهائي هما التنسيقان الرئيسيان. إذا كنت ترغب في الاستمتاع بالراحة والتكلفة المنخفضة التي يوفرها التصريح، فيجب أن تتعلم كيفية التعرف على تنسيق التوقيع هذا. (يعد تنزيل المكونات الإضافية للأمان خيارًا جيدًا)

نوصي باستخدام المكون الإضافي Beosin Alert التالي لمكافحة التصيد الاحتيالي لجميع القراء والأصدقاء، والذي يمكنه التعرف على معظم مواقع التصيد الاحتيالي في مجال Web3 وحماية أمان محافظ الجميع وأصولهم.

تنزيل المكون الإضافي لمكافحة التصيد الاحتيالي:

https://chrome.google.com/webstore/detail/beosin-alert/lgbhcpagiobjacpmcgckfgodjeogceji?hl= ar

2 استخدم محافظ الأصول المنفصلة والمحافظ التفاعلية:

إذا كان لديك كمية كبيرة من الأصول، فمن المستحسن وضع الأصول في محفظة باردة ووضع مبلغ صغير من الأموال في المحفظة التي تتفاعل مع السلسلة، مما يمكن أن يقلل بشكل كبير من الخسائر عند مواجهة عمليات التصيد الاحتيالي.

3 حدد طبيعة الرمز المميز وما إذا كان يدعم وظيفة التصريح:

في المستقبل، قد يستخدم المزيد والمزيد من رموز ERC20 بروتوكول الامتداد هذا لتنفيذ وظيفة التصريح. عليك الانتباه إلى ما إذا كان الرمز المميز الذي تحتفظ به يدعم هذه الوظيفة. إذا كان الأمر كذلك، فللمعاملة أو التلاعب بالرمز كن حذرًا للغاية وتحقق بدقة مما إذا كان كل توقيع غير معروف هو توقيع لوظيفة التصريح.

4 إذا كان لا يزال هناك رموز مميزة مخزنة على منصات أخرى بعد الاحتيال عليها، فيجب صياغة خطة إنقاذ كاملة:

عندما تكتشف أنه قد تم الاحتيال عليك وتم نقل الرموز المميزة بواسطة المتسللين، ولكن لا يزال لديك رموز مميزة مخزنة على منصات أخرى من خلال التوقيع المساحي، وما إلى ذلك، فأنت بحاجة إلى قم بسحبها وتحويلها إلى عنوان آمن، فأنت بحاجة إلى معرفة أن المتسلل قد يكون يراقب الرصيد المميز لعنوانك في جميع الأوقات، لأنه لديه توقيعك، وطالما تظهر الرموز المميزة على عنوانك المسروق، فإن المتسلل يمكن نقلها مباشرة. في هذا الوقت، يجب تطوير عملية إنقاذ كاملة للرموز المميزة، ويجب تنفيذ عمليتي سحب الرموز المميزة ونقل الرموز المميزة معًا، ولا يمكن إدراج معاملات القراصنة فيها، ويمكن استخدام نقل MEV، الأمر الذي يتطلب بعض المعرفة وتقنية blockchain. إذا كانت لديك المهارات الأساسية، فيمكنك أيضًا العثور على شركة أمنية محترفة مثل فريق Beosin لاستخدام البرامج النصية للمعاملات لتحقيق ذلك.

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Bernice

Bernice JinseFinance

JinseFinance Bitcoinist

Bitcoinist