المؤلف: 0xTodd المصدر: يمكننا الاستمرار في مشاركة بعض الطرق التقنية الجديدة. على الرغم من أن سوق التشفير في عام 2024 لن يكون مثيرًا كما كان في الماضي، إلا أنه لا تزال هناك بعض التقنيات الجديدة التي تحاول النضج، مثل الموضوع الذي سنتحدث عنه اليوم: "FHE/Fully Homomorphic Encryption (FullyHomomorphic Encryption)" ) ".

نشر V God أيضًا مقالًا خاصًا حول FHE في مايو من هذا العام، وأوصى به للأصدقاء المهتمين.

إذن ما هو نوع التكنولوجيا التي تمثل FHE؟

إذا كنت تريد فهم المصطلح الغريب التشفير المتماثل بالكامل FHE، فيجب عليك افهم أولاً ما هو "التشفير"، وما هو "التماثل"، ولماذا يكون "الكامل" مطلوبًا.

1. ما هو التشفير؟

التشفير العادي هو الأكثر شيوعًا لدى الجميع. على سبيل المثال، تريد أليس إرسال رسالة إلى بوب، مثل "520 1314".

إذا كنا الآن بحاجة إلى طرف ثالث C لتسليم الرسالة والحفاظ على سرية المعلومات، فالأمر بسيط للغاية - نحتاج فقط إلى تشفير كل رقم x2، على سبيل المثال، قم بتغييره إلى "2628 1040".

عندما يستلمها بوب، يقسم كل رقم على 2 ويفك تشفير أليس الأصلية قائلا "1314 520"

هل رأيت أنه من خلال التشفير المتماثل، أكمل الاثنان نقل المعلومات بشرط أن يكون C مطلوبًا للمساهمة ولكن C لا يعرف المعلومات. بشكل عام، في أفلام التجسس، ربما لا يتجاوز التواصل بين ضابطي الاتصال هذا النطاق.

2. إذن ما هو التشفير المتماثل؟

الآن أصبحت متطلبات أليس أكثر صعوبة:

< p style ="text-align: left;">على سبيل المثال، تبلغ أليس 7 سنوات فقط؛

لا تستطيع أليس حساب سوى أبسط العمليات الحسابية مثل x2 و÷2 ، وغيرها لا أفهم الحساب على الإطلاق.

حسنًا، لنفترض الآن أن أليس يتعين عليها دفع فاتورة الكهرباء البالغة 400 يوان، وكانت عليها متأخرات بإجمالي 12 يوانًا. شهور.

ومع ذلك، 400*12=كم، يتجاوز هذا السؤال نطاق الحساب الخاص بأليس، التي تبلغ من العمر 7 سنوات فقط، وهي لا تعرف مثل هذه الحسابات المعقدة.

p>

ومع ذلك، فهي لا تريد أن يعرف الآخرون مقدار فاتورة أجهزتها/الأشهر لأن إنها معلومات حساسة.

لذلك، تطلب أليس من C المساعدة في الحساب دون الثقة في C.

لأنها تعرف فقط x2 -2، فإنها تستخدم ضرب x2 لتشفير أرقامها ببساطة، لذا فهي تطلب من C أن يحسب 800x24 =كم، أي: ( 400x2) مرات (12x2).

C شخص بالغ، يمتلك قوة عقلية حسابية قوية، وسرعان ما قام بحساب 800*24=19200 شفهيًا، ووضع الأرقام التي تم إخبارها آيس. بعد ذلك، حسبت أليس النتيجة، وهي 19200÷2÷2، وسرعان ما علمت أنه يتعين عليها دفع فاتورة مياه بقيمة 4800 يوان.

هل رأيت هذا؟ هذا هو أبسط تشفير متماثل مضاعف 800*24 هو مجرد رسم تخطيطي لـ 400*12. الشكل هو نفسه في الواقع من قبل بعد التغيير، لذلك يطلق عليه "التشابه".

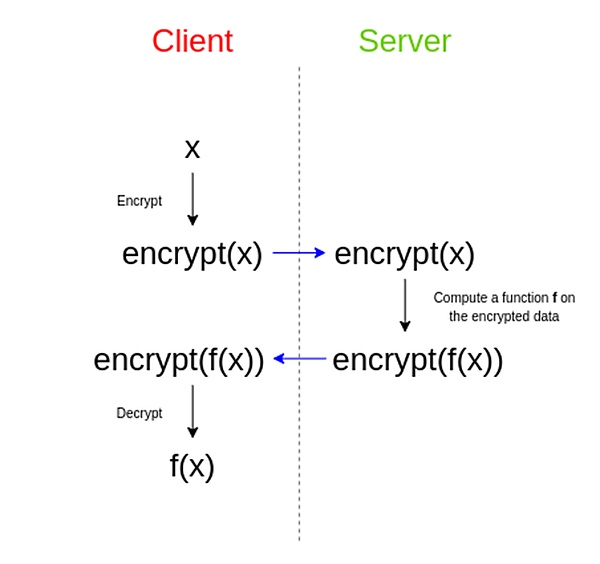

تحقق طريقة التشفير هذه ما يلي: يريد شخص ما أن يعهد إلى كيان غير موثوق به لحساب النتائج، ولكن يمكنه التأكد من عدم تسريب أرقامه الحساسة.

3. إذن لماذا يجب أن يكون "التشفير المتماثل" "كاملاً"؟

ولكن، فقط الآن إنها مجرد مشكلة في عالم مثالي. المشكلة في العالم الحقيقي ليست بهذه البساطة. ليس كل شخص يبلغ من العمر 7 سنوات أو صادقًا مثل C.

نحن نفترض أن الوضع سيئ للغاية. على سبيل المثال، قد تحاول لغة C الاستدلال على ذلك من خلال الطريقة الشاملة التي تريد أليس حساب مجموعها 400 12.

في هذا الوقت، هناك حاجة إلى "تشفير متماثل بالكامل" لحل المشكلة.

أليس تعطي كل رقم x2، ويمكن اعتبار هذا 2 بمثابة ضوضاء. إذا كان هناك القليل جدًا من الضوضاء، فسيتم كسرها بسهولة بواسطة C.

لذلك، يمكن لأليس تقديم عملية الجمع فوق الضرب.

بالطبع من الأفضل أن تكون الضوضاء مثل تقاطع طريق رئيسي في الساعة التاسعة صباحًا، فستكون صعوبة كسر C متساوية أصعب من السماء.

لذا، يمكن لأليس أن تضرب 4 مرات وتضيف 8 مرات، وبالتالي يقل احتمال تكسير لغة C بشكل كبير

ومع ذلك، لا تزال أليس مشفرة بشكل متماثل "جزئيًا" فقط، أي:

(1) يمكن للمحتوى الذي تقوم بتشفيره أن يستهدف أجزاء معينة فقط

(2) يمكنها استخدام خوارزميات معينة فقط، لأن عدد عمليات الإضافة والضرب لا يمكن أن يكون كثيرًا (عمومًا لا يزيد عن 15 مرة)

وكلمة "full" تعني أنه يجب السماح لأليس بإجراء تشفير إضافي لأي عدد من المرات وتشفير الضرب لأي عدد من المرات لكثيرة الحدود، بحيث يكون الثلث يمكن تكليف الطرف بالحساب الكامل، وبعد فك التشفير لا يزال بإمكانه الحصول على النتائج الصحيحة.

يمكن لمتعددة الحدود الطويلة جدًا أن تعبر تقريبًا عن معظم المشكلات الرياضية في العالم، وليس فقط حساب فواتير الكهرباء، وهي مشكلة لمدة 7 سنوات- الأطفال القدامى.

بالإضافة إلى أي عدد من عمليات التشفير،فإنه يلغي بشكل أساسي احتمال رغبة لغة C في التطفل على البيانات الخاصة، ويدرك حقًا "الرغبة والحاجة" .

لذلك، كانت تقنية "التشفير المتماثل بالكامل" دائمًا بمثابة لؤلؤة في الكأس المقدسة للتشفير.

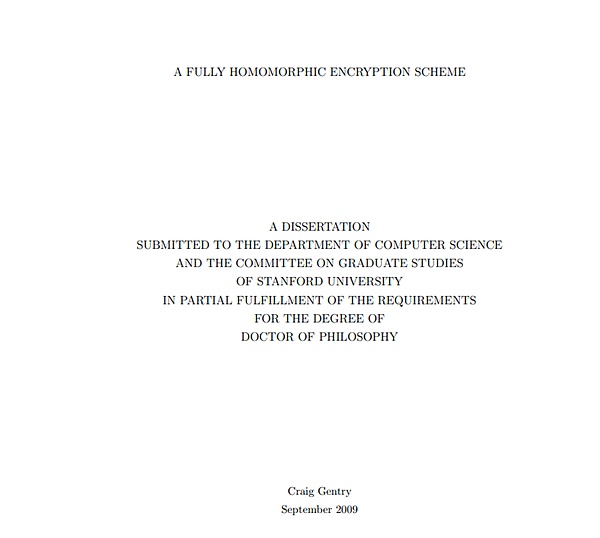

في الواقع، دعمت تقنية التشفير المتماثل فقط "التشفير المتماثل جزئيًا" حتى عام 2009.

الأفكار الجديدة التي اقترحها علماء مثل جينتري في عام 2009 فتحت الباب أمام إمكانية التشفير المتماثل بالكامل. يمكن للقراء المهتمين أيضًا الانتقال إلى هذه الورقة.

لا تزال لدى العديد من الأصدقاء شكوك حول سيناريوهات تطبيق هذه التقنية. ما هي السيناريوهات التي تتطلب استخدام تقنية التشفير المتماثل بالكامل (FHE)؟

على سبيل المثال - منظمة العفو الدولية.

يعلم الجميع أن الذكاء الاصطناعي القوي يتطلب بيانات كافية، لكن قيمة الخصوصية للكثير من البيانات مرتفعة جدًا. فهل يمكن استخدام FHE لتحقيق كل من "الحاجة والرغبة" في هذه المشكلة؟

الإجابة هي نعم

< p style="text-align: left;">يمكنك:

(1) تشفير بياناتك الحساسة وفقًا لطريقة FHE؛

< p style="text-align: left;">(2) قم بإعطاء البيانات المشفرة إلى الذكاء الاصطناعي لإجراء الحساب؛

(3) ثم سيعطيها الذكاء الاصطناعي إلى أنت تبصق مجموعة من الثرثرة التي لا يستطيع أحد أن يفهمها.

يمكن للذكاء الاصطناعي غير الخاضع للرقابة تحقيق ذلك، لأن هذه البيانات هي في الأساس ناقلات للذكاء الاصطناعي، وخاصة الذكاء الاصطناعي التوليدي مثل GPT، لا يفهمنا على الإطلاق الإدخال، فهو فقط "يتنبأ" بأفضل إجابة من خلال المتجه.

ومع ذلك، نظرًا لأن هذه الفوضى في التعليمات البرمجية تتبع قواعد رياضية معينة، وأنت ماهر في تشفيرها، إذن:

(4) يمكنك قطع الاتصال بالشبكة وفك تشفير هذه الرموز المشوشة محليًا، تمامًا مثل Alice;

(5) علاوة على ذلك، حققت ما يلي: دع الذكاء الاصطناعي يكمل العملية الحسابية نيابةً عنك باستخدام قوة حوسبة هائلة دون الاضطرار إلى التعامل مع بياناتك الحساسة على الإطلاق.

لكن الذكاء الاصطناعي الحالي لا يمكنه القيام بذلك ويجب أن يتخلى عن الخصوصية مطلوب.

هذا هو أصل التوافق الطبيعي بين الذكاء الاصطناعي وFHE، حيث يمكن تحويل آلاف الكلمات إلى كلمة واحدة: كل من الحاجة والرغبة.

نظرًا لأن FHE مرتبط بالذكاء الاصطناعي ويمتد إلى مجالين رئيسيين للتشفير والذكاء الاصطناعي، فمن الطبيعي أن يكتسب المزيد من الاهتمام. هناك العديد من المشاريع حول FHE، مثل Zama، وPrivasea، وMind Network، وFhenix، وSunscreen، وما إلى ذلك، لديها اتجاهاتها الإبداعية الخاصة لتطبيقات FHE.

سأقوم اليوم بأخذ أحد المشاريع @Privasea_ai وإجراء تحليل.

هذا مشروع FHE بقيادة Binance، ويصف تقريره الأبيض سيناريو مناسبًا للغاية، مثل التعرف على الوجه.

كلاهما: يمكن لقوة الحوسبة الآلية تحديد ما إذا كان الشخص شخصًا حقيقيًا؛

ولكن أيضًا: :الجهاز لا يتعامل مع أي معلومات حساسة للوجه.

يمكن أن يؤدي تقديم FHE إلى حل هذه المشكلة بفعالية

ومع ذلك، إذا أردنا فعل ذلك حقًا في العالم الحقيقي، يتطلب حساب FHE قدرًا كبيرًا جدًا من قوة الحوسبة. بعد كل شيء، يتعين على أليس إجراء "أي عدد" من الإضافات والمضاعفات للتشفير، سواء كان ذلك حسابًا أو تشفيرًا أو فك تشفير، فهي عملية تستهلك الكثير الكثير من القوة الحاسوبية.

لذلك، من الضروري بناء شبكة طاقة حاسوبية قوية ومرافق داعمة في Privasea. لذلك، اقترحت Privasea بنية شبكة تشبه PoW + PoS لحل مشكلة شبكة الطاقة الحاسوبية.

مؤخرًا، أعلنت Privasea للتو عن أجهزة PoW الخاصة بها والتي تسمى WorkHeart USB، ويمكن فهم ذلك على أنه أحد المرافق الداعمة لشبكة طاقة الحوسبة الخاصة بـ Privasea. يمكن فهمها ببساطة على أنها آلة تعدين.

السعر الأولي هو 0.2 ETH، والذي يمكنه تعدين 6.66% من إجمالي توليد الشبكة.

هناك أيضًا أصل يشبه PoS يسمى StarFuel NFT، والذي يمكن فهمه على أنه "تصريح عمل" بإجمالي 5000.

السعر الأولي هو أيضًا 0.2 ETH، ويمكنك الحصول على 0.75% من إجمالي الرموز المميزة للشبكة (من خلال الإسقاط الجوي).

إن NFT هذا أيضًا مثير للاهتمام بعض الشيء، وهو مشابه لـ PoS، ولكنه ليس حقيقيًا فهو يحاول تجنب السؤال "ما إذا كان PoS هو سؤال أمني في الولايات المتحدة".

يدعم NFT هذا المستخدمين رهن رموز Privasea، لكنه لا يولد دخل إثبات الحصة بشكل مباشر، ولكنه يسمح لك بربط أجهزة USB. كفاءة التعدين هي تضاعف، لذلك فهي نقطة إثبات الحصة (PoS) مقنعة.

ملاحظة: لقد استثمرت في هذا المشروع من قبل، لذلك لدي رمز دعوة للخصم المبكر siA7PO إذا كنت مهتمًا، فيرجى استلامه بنفسك< /p>

nft.privasea.ai/

العودة إلى العمل، إذا كان الذكاء الاصطناعي قادرًا حقًا على تعميم تقنية FHE على نطاق واسع، ثم بالنسبة للذكاء الاصطناعي نفسه، فهذه أخبار جيدة حقًا، ويجب أن تعلم أن تركيز الإشراف في العديد من البلدان ينصب على أمن البيانات وخصوصية البيانات.

حتى لإعطاء مثال غير مناسب، على سبيل المثال، في الحرب بين روسيا وأوكرانيا، كان بعض العسكريين الروس يحاولون استخدام A، ولكن مع الأخذ في الاعتبار العدد الكبير من شركات الذكاء الاصطناعي في الولايات المتحدة، الخلفية: من المحتمل أن يكون جهاز المخابرات مليئًا بالثغرات.

ولكن إذا كنت لا تستخدم الذكاء الاصطناعي، فمن الطبيعي أن تتخلف كثيرًا عن الركب. وحتى لو لم تكن الفجوة كبيرة الآن، فبعد عشر سنوات أخرى، قد لا نكون قادرين على تصور عالم بدون الذكاء الاصطناعي.

لذلك، خصوصية البيانات موجودة في كل مكان في حياتنا، بدءًا من الصراعات الحربية بين البلدين وحتى فتح القفل على الهواتف المحمولة.

في عصر الذكاء الاصطناعي، إذا تمكنت تقنية FHE من النضج حقًا، فستكون بلا شك خط الدفاع الأخير للبشرية.

JinseFinance

JinseFinance

JinseFinance

JinseFinance Miyuki

Miyuki JinseFinance

JinseFinance Edmund

Edmund CaptainX

CaptainX Alex

Alex Coindesk

Coindesk Bitcoinist

Bitcoinist Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph