مقدمة

خططت OKX Web3 Wallet خصيصًا لعمود "الإصدار الخاص بالأمان" لتقديم إجابات خاصة لأنواع مختلفة من مشكلات الأمان على السلسلة. من خلال الحالات الأكثر واقعية التي تحدث حول المستخدمين، نعمل جنبًا إلى جنب مع الخبراء أو المؤسسات في مجال الأمان لمشاركة الأسئلة من وجهات نظر مختلفة والإجابة عليها، وبالتالي فرز وتلخيص قواعد المعاملات الآمنة من السطحية إلى الأعمق، بهدف تعزيز سلامة المستخدم التعليم ومساعدة المستخدمين على تعلم كيفية حماية أمان المفاتيح الخاصة وأصول المحفظة من أنفسهم.

عملية رفع الشعر شرسة كالنمر وعامل الأمان سالب 5؟

باعتبارك مستخدمًا عالي التردد للتفاعلات على السلسلة، فإن السلامة هي دائمًا الأولوية الأولى لمصففي الشعر.

اليوم، سيقوم "ملوك تجنب الأخطاء" في السلسلتين الرئيسيتين بتعليمك كيفية تنفيذ استراتيجيات الحماية الأمنية

هذا الإصدار هو الإصدار الثالث من الإصدار الخاص بالأمان، وقد قمنا بدعوة خبراء أمان الصناعة المعروفين 0xAA وفريق أمان المحفظة OKX Web3 لشرح "الأشخاص المشعرين". من منظور الأدلة العملية المخاطر والاحتياطات الأمنية المشتركة.

أكاديمية WTF: شكرًا جزيلاً لك على الدعوة من OKX Web3. أنا 0xAA من أكاديمية WTF. أكاديمية WTF هي جامعة Web3 مفتوحة المصدر تساعد المطورين على البدء في تطوير Web3. قمنا هذا العام باحتضان مشروع إنقاذ Web3 RescuETH (فريق الإنقاذ على السلسلة)، مع التركيز على إنقاذ الأصول المتبقية في محافظ المستخدمين المسروقة. حاليًا، نجحنا في إنقاذ أكثر من 3 ملايين يوان من الأصول المسروقة على Ethereum وSolana وCosmos. .

OKX Web3فريق أمان المحفظة:مرحبًا بالجميع، يسعدني جدًا مشاركة هذا. يعد فريق أمان محفظة OKX Web3 مسؤولاً بشكل أساسي عن بناء القدرات الأمنية المختلفة لـ OKX في مجال Web3، مثل بناء القدرة الأمنية للمحفظة، وتدقيق أمان العقود الذكية، ومراقبة أمان المشروع على السلسلة، وما إلى ذلك، لتزويد المستخدمين بالمنتج الأمن، وأمن الأموال، وأمن المعاملات، وما إلى ذلك. تساهم خدمات الحماية المتعددة في الحفاظ على البيئة الأمنية لسلسلة الكتل بأكملها.

السؤال الأول: يرجى مشاركة بعض حالات الخطر الحقيقية التي يواجهها مستمنو الشعر

أكاديمية WTF القوية >: يعد تسرب المفتاح الخاص أحد المخاطر الأمنية الرئيسية التي يواجهها مستخدمو Lumao. في الأساس، المفتاح الخاص عبارة عن سلسلة من الأحرف المستخدمة للتحكم في أصل التشفير. أي شخص يمتلك المفتاح الخاص لديه سيطرة كاملة على أصل التشفير المقابل. وبمجرد تسرب المفتاح الخاص، يمكن للمهاجمين الوصول إلى أصول المستخدمين ونقلها وإدارتها دون تصريح، مما يتسبب في تكبد المستخدمين لخسائر مالية. ولذلك، سأركز على مشاركة بعض الحالات التي تمت فيها سرقة المفاتيح الخاصة.

تم حث أليس (اسم مستعار) من قبل قراصنة على وسائل التواصل الاجتماعي لتنزيل برامج ضارة، وبعد تشغيل البرامج الضارة، تمت سرقة مفتاحها الخاص حاليًا، وتأتي البرامج الضارة في أشكال مختلفة، بما في ذلك على سبيل المثال لا الحصر: نصوص التعدين والألعاب وبرامج المؤتمرات ونصوص الكلاب المتحركة على الأرض وروبوتات القصاصات وما إلى ذلك. يحتاج المستخدمون إلى تحسين وعيهم الأمني.

بعد أن قام بوب (اسم مستعار) عن طريق الخطأ بتحميل المفتاح الخاص إلى GitHub، تم الحصول عليه من قبل آخرين، مما تسبب في سرقة الأصول.

عندما استشار كارل (اسم مستعار) مجموعة Tegegram الرسمية للمشروع، وثق في خدمة العملاء المزيفة التي اتصلت به بشكل استباقي وسربته عبارة تذكيرية، وبعد ذلك سُرقت أصول محفظته.

OKX Web3فريق أمان المحفظة:هناك العديد من حالات الخطر هذه. لقد اخترنا بعض الحالات الكلاسيكية التي واجهها المستخدمون عند ممارسة العادة السرية.

الفئة الأولى هي عمليات الإنزال الجوي الوهمية الصادرة عن حسابات تقليد عالية. عندما كان المستخدم "أ" يتصفح تويتر الخاص بمشروع مشهور، وجد إعلانًا عن حدث airdrop أسفل أحدث تويتر، ثم نقر على رابط الإعلان للمشاركة في airdrop، مما أدى في النهاية إلى تعرضه للتصيد الاحتيالي. في الوقت الحالي، يقوم العديد من المتصيدين بتقليد الحسابات الرسمية ونشر إعلانات كاذبة على تويتر الرسمي لحث المستخدمين على تلقي الطعم. ويجب على المستخدمين الانتباه إلى تحديد الهوية وعدم الاستخفاف بها.

الفئة الثانية هي أن الحسابات الرسمية يتم اختراقها. تم اختراق حسابات Twitter وDiscord الرسمية لمشروع معين، ومن ثم قام المخترق بنشر رابط وهمي لحدث airdrop على الحساب الرسمي للمشروع، وبما أن الرابط تم نشره من القنوات الرسمية، لم يشك المستخدم B في صحته بعد النقر هذا الرابط للمشاركة في عملية الإنزال الجوي، لقد تعرضت للتصيد الاحتيالي.

الفئة الثالثة هي مواجهة أطراف المشاريع الخبيثة. عندما يشارك المستخدم C في أنشطة التعدين لمشروع معين، من أجل الحصول على دخل مكافأة أعلى، فإنه يستثمر جميع أصول USDT في عقد التوقيع المساحي للمشروع. ومع ذلك، لم يتم تدقيق العقد الذكي بشكل صارم ولم يكن مفتوح المصدر، ونتيجة لذلك، سرق فريق المشروع جميع الأصول التي أودعها المستخدم ج في العقد من خلال الباب الخلفي المحجوز في العقد.

بالنسبة لمستخدمي Lumao، الذين غالبًا ما يكون لديهم العشرات أو المئات من المحافظ، تعد كيفية حماية أمان المحافظ والأصول موضوعًا مهمًا للغاية، فهم بحاجة إلى البقاء يقظين في جميع الأوقات وتحسين الوعي الأمني.

السؤال الثاني: كمستخدم عالي التردد، الأنواع الشائعة من المخاطر الأمنية وإجراءات الحماية لمصففي الشعر في التفاعلات عبر السلسلة

أكاديمية WTF:بالنسبة للأشخاص العاديين وحتى جميع مستخدمي Web3، فإن النوعين الشائعين من المخاطر الأمنية هما: هجمات التصيد الاحتيالي وتسريبات المفاتيح الخاصة.

النوع الأول هو هجمات التصيد الاحتيالي: عادةً ما يقوم المتسللون بتزييف مواقع الويب أو التطبيقات الرسمية، وخداع المستخدمين للنقر على وسائل التواصل الاجتماعي ومحركات البحث، ثم حث المستخدمين على التداول أو تسجيل الدخول إلى مواقع التصيد الاحتيالي للحصول على ترخيص رمزي. سرقة أصول المستخدم.

الإجراءات الاحترازية: أولاً، يوصى بعدم دخول المستخدمين إلى المواقع والتطبيقات الرسمية إلا من خلال القنوات الرسمية (مثل الروابط الموجودة في الملف الشخصي الرسمي على تويتر). ثانيًا، يمكن للمستخدمين استخدام المكونات الإضافية للأمان لحظر بعض مواقع التصيد الاحتيالي تلقائيًا. ثالثًا، عندما يدخل المستخدمون إلى موقع ويب مشبوه، يمكنهم استشارة أفراد الأمن المحترفين للمساعدة في تحديد ما إذا كان موقع ويب للتصيد الاحتيالي أم لا.

الفئة الثانية هي تسرب المفتاح الخاص: لقد تم تقديمها في السؤال السابق ولن يتم التوسع فيها هنا.

الإجراءات الوقائية: أولاً، إذا كان المستخدم لديه محفظة مثبتة على جهاز الكمبيوتر أو الهاتف المحمول الخاص به، فحاول عدم تنزيل البرامج المشبوهة من القنوات غير الرسمية. ثانيًا، يحتاج المستخدمون إلى معرفة أن خدمة العملاء الرسمية لن تأخذ عادةً زمام المبادرة لإرسال رسالة خاصة إليك، ناهيك عن مطالبتك بإرسال أو إدخال مفتاحك الخاص والعبارة التذكيرية في موقع ويب مزيف. ثالثًا، إذا كان المشروع مفتوح المصدر الخاص بالمستخدم يتطلب استخدام مفتاح خاص، فيرجى تكوين ملف .gitignore أولاً للتأكد من عدم تحميل المفتاح الخاص إلى GitHub.

OKX Web3فريق أمان المحفظة:لقد قمنا بتلخيص 5 أنواع شائعة من المخاطر الأمنية في تفاعلات المستخدمين عبر السلسلة وقمنا بإدراجها لكل نوع من أنواع المخاطر الأمنية تم اتخاذ بعض التدابير الوقائية.

1. احتيال Airdrop

مقدمة المخاطر: غالبًا ما يجد بعض المستخدمين عددًا كبيرًا من الرموز المميزة غير المعروفة في عناوين محفظتهم عادةً ما تفشل هذه الرموز المميزة في معاملات DEX شائعة الاستخدام ليذهب المستخدم إلى موقعه الرسمي على الويب للاسترداد، وبعد ذلك عندما يقوم المستخدم بإجراء معاملة معتمدة، غالبًا ما يمنح المستخدم إذن العقد الذكي لنقل أصول الحساب، مما يؤدي في النهاية إلى سرقة الأصول. على سبيل المثال، في عملية الاحتيال Airdrop الخاصة بـ Zape، تلقى العديد من المستخدمين فجأة كميات كبيرة من عملات Zape في محافظهم، والتي تبلغ قيمتها على ما يبدو مئات الآلاف من الدولارات. وهذا يجعل الكثير من الناس يعتقدون خطأً أنهم قد جمعوا ثروة بشكل غير متوقع. ومع ذلك، هذا في الواقع فخ متقن. نظرًا لأنه لا يمكن العثور على هذه الرموز المميزة على المنصات الرسمية، فإن العديد من المستخدمين الذين يتوقون إلى صرف الأموال سيجدون ما يسمى بـ "الموقع الرسمي" استنادًا إلى اسم الرمز المميز. بعد اتباع المطالبات لتوصيل المحفظة، اعتقدت أنه يمكنني بيع الرموز المميزة، ولكن بمجرد التصريح بذلك، سيتم سرقة جميع الأصول الموجودة في المحفظة على الفور.

إجراءات الحماية: يتطلب تجنب عمليات الاحتيال المتعلقة بالإسقاط الجوي من المستخدمين أن يظلوا يقظين للغاية، والتحقق من مصدر المعلومات، والحصول دائمًا على معلومات الإسقاط الجوي من القنوات الرسمية (مثل الموقع الرسمي للمشروع، وحسابات وسائل التواصل الاجتماعي الرسمية، والإعلانات الرسمية) ). قم بحماية مفاتيحك الخاصة وعباراتك التذكيرية، ولا تدفع أي رسوم، واستخدم المجتمع والأدوات للتحقق من عمليات الاحتيال المحتملة وتحديدها.

2. العقود الذكية الضارة

مقدمة المخاطر: قد تحتوي العديد من العقود الذكية غير المدققة أو غير مفتوحة المصدر على ثغرات أو أبواب خلفية، مما لا يضمن سلامة أموال المستخدم.

تدابير الحماية: يجب على المستخدمين محاولة التفاعل فقط مع العقود الذكية التي تم تدقيقها بدقة من قبل شركات التدقيق الرسمية، أو الانتباه إلى التحقق من تقرير التدقيق الأمني للمشروع. بالإضافة إلى ذلك، عادةً ما تكون المشاريع التي تحتوي على مكافآت الأخطاء أكثر أمانًا.

3. إدارة التفويض:

مقدمة المخاطر: الإفراط في التفويض للعقود التفاعلية قد يؤدي إلى سرقة الأموال. ونقدم هنا أمثلة: 1) العقد قابل للترقية الامتياز في حالة تسرب المفتاح الخاص للحساب، يمكن للمهاجم استخدام المفتاح الخاص لترقية العقد إلى إصدار ضار، وبالتالي سرقة أصول المستخدمين المصرح لهم. 2) إذا كان العقد يحتوي على نقاط ضعف غير محددة، فقد يسمح الإفراط في التفويض للمهاجمين باستغلال نقاط الضعف هذه لسرقة الأموال في المستقبل.

تدابير الحماية: من حيث المبدأ، لا يتم منح سوى القدر الضروري من التفويض للعقود التفاعلية، ويجب فحص التفويضات غير الضرورية بانتظام وإلغائها. عند التوقيع على ترخيص تصريح خارج السلسلة، يجب أن تكون واضحًا بشأن العقد المستهدف/نوع الأصل/مبلغ التفويض، والتفكير مرتين قبل التصرف.

4. ترخيص التصيد الاحتيالي

ملف تعريف المخاطر: انقر على الروابط الضارة وسيتم حثك على ترخيص العقود أو المستخدمين الضارين

تدابير الحماية: 1) تجنب التوقيع الأعمى: قبل التوقيع على أي صفقة، تأكد من أنك تفهم ما أنت على وشك التوقيع عليه وتأكد من أن كل خطوة واضحة وضرورية. 2) كن حذرًا بشأن هدف التفويض: إذا كان هدف التفويض هو عنوان EOA (حساب مملوك خارجيًا) أو عقدًا لم يتم التحقق منه، فيجب عليك توخي الحذر. قد تحتوي العقود التي لم يتم التحقق منها على تعليمات برمجية ضارة. 3) استخدم محافظ المكونات الإضافية لمكافحة التصيد الاحتيالي: استخدم محافظ المكونات الإضافية ذات الحماية ضد التصيد الاحتيالي، مثل محفظة OKX Web3، وما إلى ذلك. يمكن أن تساعد هذه المحافظ في تحديد الروابط الضارة وحظرها. 4) حماية العبارات التذكيرية والمفاتيح الخاصة: جميع مواقع الويب التي تطلب عبارات تذكيرية أو مفاتيح خاصة هي روابط تصيدية. لا تقم بإدخال هذه المعلومات الحساسة في أي موقع ويب أو تطبيق.

5. نص برمجي ضار

مقدمة المخاطر: سيؤدي تشغيل نص برمجي ضار إلى زرع حصان طروادة في الكمبيوتر، مما يؤدي إلى سرقة البيانات الخاصة مفتاح.

إجراءات الحماية: كن حذرًا عند تشغيل نصوص برمجية غير معروفة أو برامج مثيرة للاهتمام.

باختصار، نأمل أن يتمكن المستخدمون من توخي الحذر والحذر عند التفاعل على السلسلة، وحماية أمان محافظهم وأصولهم.

السؤال الثالث: قم بتصنيف أنواع وتقنيات الصيد الكلاسيكية، وكيفية التعرف عليها وتجنبها؟

أكاديمية WTF:أود إعادة الإجابة على هذا السؤال من منظور آخر: كيفية التعرف بمجرد اكتشاف المستخدم أن تمت سرقة الأصول هل هو هجوم تصيد أم تسرب مفتاح خاص؟ يمكن للمستخدمين عادةً تحديد هذين النوعين من خصائص الهجوم:

1. خصائص هجمات التصيد الاحتيالي: عادةً ما يستخدم المتسللون مواقع التصيد الاحتيالي للحصول على ترخيص لأصول فردية أو متعددة في المحفظة الفردية للمستخدم، وبالتالي سرقة الأصول. وبشكل عام، فإن نوع الأصول المسروقة يساوي عدد المرات التي سمح فيها المستخدم لموقع التصيد الاحتيالي.

2. خصائص تسرب المفتاح الخاص/العبارات التذكيرية: يتحكم المتسللون بشكل كامل في جميع الأصول في جميع السلاسل ضمن محافظ واحدة أو متعددة للمستخدم. لذلك، إذا ظهرت واحدة أو أكثر من الخصائص التالية، فهناك احتمال كبير لتسريب المفتاح الخاص:

1) تمت سرقة الرمز الأصلي (مثل ETH لسلسلة ETH) لأن لا يمكن تفويض الرمز المميز الأصلي.

2) تمت سرقة أصول متعددة السلاسل.

3) تمت سرقة أصول المحفظة المتعددة.

4) تمت سرقة أصول متعددة من محفظة واحدة، وكان من الواضح أن هذه الأصول لم تكن مرخصة.

5) لم يكن هناك أي ترخيص قبل سرقة الرموز المميزة أو في نفس المعاملة (حدث الموافقة).

6) سيتم نقل الغاز المنقول بعيدًا بواسطة المتسللين على الفور.

إذا لم يستوف الخصائص المذكورة أعلاه، فمن المحتمل أن يكون هجوم تصيد احتيالي.

OKX Web3فريق أمان المحفظة:حاول تجنب التعرض للتصيد الاحتيالي أولاً وقبل كل شيء، عليك الانتباه إلى نقطتين: 1) تذكر أنه لا لملء العبارة التذكيرية في أي صفحة ويب. /المفتاح الخاص 2)

تأكد من أن الرابط الذي تزوره هو رابط رسمي، وانقر فوق زر التأكيد الموجود على واجهة المحفظة بحذر.

بعد ذلك، نشارك بعض الإجراءات الروتينية لمشاهد الصيد الكلاسيكية لمساعدة المستخدمين على فهمها بشكل أكثر سهولة.

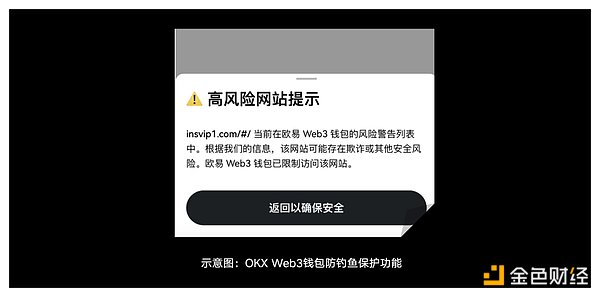

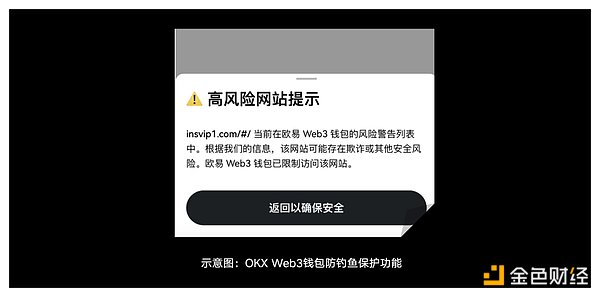

1. التصيد الاحتيالي على موقع الويب المزيف: قم بتزييف موقع الويب DApp الرسمي وحث المستخدمين على إدخال مفاتيح خاصة أو عبارات تذكيرية. لذلك، فإن المبدأ الأول للمستخدمين هو عدم تقديم مفاتيح محفظتهم الخاصة أو الكلمات التذكيرية لأي شخص أو أي موقع ويب. ثانيًا، تحقق مما إذا كان عنوان URL صحيحًا، وحاول استخدام الإشارات المرجعية الرسمية للوصول إلى التطبيقات اللامركزية شائعة الاستخدام واستخدام المحافظ السائدة العادية، على سبيل المثال، ستنبه محفظة OKX Web3 إلى مواقع التصيد الاحتيالي المكتشفة.

2. سرقة الرموز المميزة للسلسلة الرئيسية: يتم تسمية وظائف العقد الضارة باسم Claim وSeurityUpdate وAirDrop وما إلى ذلك بأسماء مضللة. منطق الوظيفة الفعلي فارغ وينقل فقط رموز السلسلة الرئيسية للمستخدم.

< /p>

< /p>

3. التحويل من عناوين مشابهة: سيستخدم المحتالون تضارب العناوين لإنشاء عنوان يحتوي على نفس الرقم الأول والأخير كعنوان مرتبط للمستخدم، أو استخدم TransferFrom لإجراء عمليات نقل بقيمة 0 للتسميم، أو استخدام USDT مزيف لتحويل مبلغ معين، وما إلى ذلك. تلوث هذه الطريقة سجل معاملات المستخدم وتتوقع من المستخدم نسخ العنوان الخاطئ من سجل المعاملات لعمليات النقل اللاحقة.

4. خدمة عملاء مزيفة: يتظاهر المتسللون بأنهم خدمة عملاء، ويتواصلون مع المستخدمين عبر وسائل التواصل الاجتماعي أو رسائل البريد الإلكتروني، ويطلبون مفاتيح خاصة أو عبارات تذكيرية. لن تطلب خدمة العملاء الرسمية مفاتيح خاصة وستتجاهل هذه الطلبات ببساطة.

السؤال الرابع: يحتاج مصففو الشعر المحترفون إلى الاهتمام بمسائل السلامة عند استخدام الأدوات المختلفة

< strong>WTF Academy

قوي>

: نظرًا للتنوع الكبير في الأدوات التي يستخدمها مستخدمو تصفيف الشعر، يجب تعزيز الاحتياطات الأمنية عند استخدام الأدوات المتنوعة، مثل

1 عدم تسريب المفتاح أو العبارة التذكيرية، وعدم حفظ المفتاح الخاص في مكان غير آمن، وتجنب إدخال المفتاح الخاص في مواقع ويب غير معروفة أو غير موثوقة، وما إلى ذلك. يجب على المستخدمين تخزين نسخ احتياطية من المفاتيح الخاصة أو العبارات التذكيرية في مكان آمن، مثل جهاز تخزين غير متصل بالإنترنت أو تخزين سحابي مشفر. بالإضافة إلى ذلك، بالنسبة لمستخدمي المحفظة الذين يقومون بتخزين أصول عالية القيمة، فإن استخدام محفظة متعددة التوقيع يمكن أن يزيد من الأمان.

2. منع هجمات التصيد الاحتيالي: عندما يزور المستخدمون أي موقع ويب ذي صلة، يجب عليهم التحقق بعناية من عنوان URL وتجنب النقر على الروابط من مصادر غير معروفة. حاول الحصول على روابط ومعلومات التنزيل من الموقع الرسمي للمشروع أو وسائل التواصل الاجتماعي الرسمية، وتجنب استخدام مصادر خارجية.

3. أمان البرامج: يجب على المستخدمين التأكد من تثبيت برامج مكافحة الفيروسات وتحديثها على أجهزتهم لمنع هجمات البرامج الضارة والفيروسات. بالإضافة إلى ذلك، يجب تحديث المحافظ والأدوات الأخرى المتعلقة بـ blockchain بانتظام للتأكد من أنها تستخدم أحدث تصحيحات الأمان. نظرًا لأن العديد من متصفحات بصمات الأصابع وأجهزة سطح المكتب البعيد السابقة كانت تحتوي على ثغرات أمنية، فلا يوصى باستخدامها.

من خلال التدابير المذكورة أعلاه، يمكن للمستخدمين تقليل المخاطر الأمنية بشكل أكبر عند استخدام الأدوات المتنوعة.

OKX Web3فريق أمان المحفظة: لنأخذ أولاً حالة تم الكشف عنها في الصناعة.

على سبيل المثال، يوفر متصفح Bit Fingerprint وظائف مثل تسجيل الدخول متعدد الحسابات، ومنع اقتران النافذة، ومحاكاة معلومات الكمبيوتر المستقلة، وهو مفضل لدى بعض المستخدمين، ولكن تم الكشف عن سلسلة من الحوادث الأمنية في أغسطس 2023 إمكاناتها. على وجه التحديد، تتيح وظيفة "مزامنة بيانات المكونات الإضافية" في Bit Browser للمستخدمين تحميل بيانات المكونات الإضافية إلى الخادم السحابي وترحيلها بسرعة إلى جهاز جديد عن طريق إدخال كلمة مرور. على الرغم من أن هذه الميزة مصممة لراحة المستخدم، إلا أنها تمثل أيضًا مخاطر أمنية. حصل المتسللون على بيانات محفظة المستخدمين عن طريق غزو الخادم. من خلال أساليب اختراق القوة الغاشمة، تمكن المتسللون من اختراق كلمة مرور محفظة المستخدم من البيانات وحصلوا على أذونات المحفظة. وفقًا لسجلات الخادم، تم تنزيل الخادم الذي يقوم بتخزين ذاكرة التخزين المؤقت الموسعة بشكل غير قانوني في أوائل أغسطس (سجلات السجل متأخرة حتى 2 أغسطس). تذكرنا هذه الحادثة بأنه بينما نستمتع بالراحة، يجب علينا أيضًا أن نكون متيقظين للمخاطر المحتملة التي تهدد السلامة.

لذلك، من الضروري للمستخدمين التأكد من أن الأدوات التي يستخدمونها آمنة وموثوقة لتجنب مخاطر المتسللين وتسرب البيانات. بشكل عام، يمكن للمستخدمين تحسين أمان معين من الأبعاد التالية.

1. استخدام محفظة الأجهزة: 1) قم بتحديث البرنامج الثابت بانتظام وشرائه عبر القنوات الرسمية. 2) استخدمه على جهاز كمبيوتر آمن وتجنب الاتصال في الأماكن العامة.

2. استخدام المكونات الإضافية للمتصفح:) استخدم المكونات الإضافية والأدوات التابعة لجهات خارجية بحذر، وحاول اختيار المنتجات ذات السمعة الطيبة، مثل محفظة OKX Web3، وما إلى ذلك. 2) تجنب استخدام المكونات الإضافية للمحفظة على مواقع الويب غير الموثوقة.

3. استخدام أدوات تحليل المعاملات: 1) استخدم منصة موثوقة للمعاملات والتفاعل مع العقود. 2) تحقق بعناية من عنوان العقد وطريقة الاتصال لتجنب سوء التشغيل.

4. استخدام أجهزة الكمبيوتر: 1) قم بتحديث أنظمة أجهزة الكمبيوتر بانتظام، وتحديث البرامج، وتصحيح الثغرات الأمنية. 2) برامج مكافحة الفيروسات الأمنية لفحص فيروسات نظام الكمبيوتر وقتلها بانتظام.

س5: بالمقارنة مع محفظة واحدة، كيف يمكن لشركة Lumaor إدارة محافظ وحسابات متعددة بشكل أكثر أمانًا؟

أكاديمية WTF: نظرًا لأن مستخدمي Lumao يتفاعلون بشكل متكرر أكثر على السلسلة ويديرون محافظ وحسابات متعددة في نفس الوقت، اهتمام خاص يجب أن تدفع لأمن الأصول.

1. استخدم محفظة الأجهزة: تسمح محافظ الأجهزة للمستخدمين بإدارة حسابات محفظة متعددة على نفس الجهاز. يتم تخزين المفتاح الخاص لكل حساب في الجهاز، وهو أكثر أمانًا نسبيًا.

2. استراتيجية أمنية منفصلة وبيئة تشغيل منفصلة: الأول هو فصل استراتيجية الأمان ويمكن للمستخدمين تحقيق غرض تنويع المخاطر عن طريق فصل المحافظ لأغراض مختلفة. على سبيل المثال، محفظة Airdrop، ومحفظة التداول، ومحفظة التخزين، وما إلى ذلك. على سبيل المثال، تُستخدم المحافظ الساخنة في المعاملات اليومية وعمليات رفع الشعر، بينما تُستخدم المحافظ الباردة للتخزين طويل الأجل للأصول المهمة، بحيث أنه حتى في حالة تلف محفظة واحدة، لن تتأثر المحافظ الأخرى.

والثاني هو فصل بيئات التشغيل. يمكن للمستخدمين استخدام أجهزة مختلفة (مثل الهواتف المحمولة والأجهزة اللوحية وأجهزة الكمبيوتر وما إلى ذلك) لإدارة محافظ مختلفة لمنع مشكلات الأمان الموجودة على جهاز واحد من التأثير على جميع المحافظ.

3. إدارة كلمات المرور: يجب على المستخدمين تعيين كلمات مرور قوية لكل حساب محفظة وتجنب استخدام نفس كلمات المرور أو كلمات مرور مشابهة. أو استخدم مدير كلمات المرور لإدارة كلمات المرور لحسابات مختلفة للتأكد من أن كل كلمة مرور مستقلة وآمنة.

OKX Web3فريق أمان المحفظة:بالنسبة لمستخدمي Lumao، ليس من السهل إدارة محافظ وحسابات متعددة بشكل أكثر أمانًا، على سبيل المثال، يمكنك التحسين أمان المحفظة من الأبعاد التالية:

1.تنويع المخاطر:1) لا تضع جميع الأصول في محفظة واحدة، بل قم بتخزينها بشكل متنوع لتقليل المخاطر. اعتمادًا على نوع الأصل والاستخدام، اختر أنواعًا مختلفة من المحافظ، مثل محافظ الأجهزة، ومحافظ البرامج، والمحافظ الباردة، والمحافظ الساخنة، وما إلى ذلك. 2) استخدم محافظ متعددة التوقيع لإدارة كميات كبيرة من الأصول وتحسين الأمان.

2. النسخ الاحتياطي والاسترداد: 1) قم بعمل نسخة احتياطية من الكلمات التذكيرية والمفاتيح الخاصة بانتظام وقم بتخزينها في مواقع آمنة متعددة. 2) استخدم محافظ الأجهزة للتخزين البارد لتجنب تسرب المفاتيح الخاصة.

3. تجنب تكرار كلمات المرور: قم بتعيين كلمات مرور قوية لكل محفظة وحساب، وتجنب استخدام كلمة المرور نفسها لتقليل خطر اختراق حساب واحد واختراق الحسابات الأخرى. نفس الوقت.

4. تمكين التحقق على خطوتين: عندما يكون ذلك ممكنًا، قم بتمكين التحقق على خطوتين (2FA) لجميع الحسابات لزيادة أمان الحساب.

5. الأدوات الآلية: قلل من استخدام الأدوات الآلية، وخاصة تلك الخدمات التي قد تخزن معلوماتك في السحابة أو خوادم الجهات الخارجية، لتقليل مخاطر تسرب البيانات. .

6. تقييد حقوق الوصول: اسمح فقط للأشخاص الموثوق بهم بالوصول إلى محفظتك وحسابك، وتقييد حقوق التشغيل الخاصة بهم.

7. التحقق بانتظام من حالة أمان المحفظة: استخدم الأدوات لمراقبة معاملات المحفظة للتأكد من عدم حدوث أي معاملات غير طبيعية. في حالة اكتشاف تسرب أي مفتاح خاص للمحفظة، استبدل الكل على الفور محافظ ، إلخ.

بالإضافة إلى الأبعاد المذكورة أعلاه، هناك العديد من الأبعاد الأخرى. وعلى أية حال، يجب على المستخدمين بذل قصارى جهدهم لضمان أمان المحافظ والأصول من خلال أبعاد متعددة، وعدم الاعتماد على بُعد واحد فقط. .

س6: ما هي حالات الانزلاق في المعاملات وهجمات MEV المرتبطة فعليًا بأدوات شد الشعر؟ نصيحة الحماية؟

أكاديمية WTF: من المهم فهم ومنع انزلاق المعاملات وهجمات MEV التي تؤثر بشكل مباشر على تكاليف المعاملات وأمن الأصول .

بأخذ هجمات MEV كمثال، فإن الأنواع الشائعة هي: 1) التشغيل الأمامي، أي أن القائمين بالتعدين أو الروبوتات التجارية ينفذون نفس المعاملة قبل قيام المستخدم بالتداول من أجل الحصول على الأرباح. 2) هجوم الساندويتش، حيث يقوم القائمون بالتعدين بإدخال أوامر الشراء والبيع قبل وبعد معاملات المستخدم للاستفادة من تقلبات الأسعار. 3) المراجحة: الاستفادة من فروق الأسعار في الأسواق المختلفة على blockchain للمراجحة.

يمكن للمستخدمين تجنب البث العام على blockchain عن طريق إرسال المعاملات إلى القنوات المخصصة لعمال المناجم من خلال أداة حماية MEV. أو تقليل وقت الكشف عن المعاملات، أي تقليل الوقت الذي تبقى فيه المعاملات في مجمع الذاكرة، واستخدام رسوم غاز أعلى لتسريع تأكيد المعاملة، وتجنب التركيز على منصة DEX واحدة للمعاملات الكبيرة لتقليل مخاطر التعرض للهجوم.

OKX Web3فريق أمان المحفظة: يشير انزلاق التداول إلى الفرق بين سعر المعاملة المتوقع وسعر التنفيذ الفعلي، عادةً في الأسواق المتقلبة أو التي تحدث عندما تكون السيولة منخفضة تشير هجمات MEV إلى مهاجمين يستغلون عدم تناسق المعلومات وامتيازات التداول للحصول على أرباح زائدة. فيما يلي بعض إجراءات الحماية شائعة الاستخدام لهذين السيناريوهين:

1. تعيين التسامح مع الانزلاق: نظرًا لوجود تأخير معين في تحميل المعاملات وهجمات MEV المحتملة، يجب على المستخدمين تعيين قدر معقول من التسامح مع الانزلاق مسبقًا لتجنب فشل المعاملات أو خسارة رأس المال بسبب تقلبات السوق أو هجمات MEV.

2. التداول على دفعات: يمكن أن يؤدي تجنب المعاملات الكبيرة لمرة واحدة وإجراء المعاملات على دفعات إلى تقليل التأثير على أسعار السوق وتقليل مخاطر الانزلاق.

3. استخدم أزواج التداول ذات السيولة الأعلى: عند التداول، اختر أزواج التداول ذات السيولة الكافية لتقليل حدوث الانزلاق.

4. استخدم أدوات مكافحة التشغيل الأمامي: حاول عدم استخدام Memepool في المعاملات المهمة. يمكنك استخدام أدوات مكافحة التشغيل الأمامي الاحترافية لحماية المعاملات من الاستيلاء عليها بواسطة روبوتات MEV.

س7: هل يمكن للمستخدمين استخدام أدوات المراقبة أو الأساليب الاحترافية لمراقبة واكتشاف العيوب في حسابات المحفظة بانتظام؟

أكاديمية WTF: يمكن للمستخدمين استخدام مجموعة متنوعة من أدوات المراقبة والأساليب الاحترافية لمراقبة النشاط غير الطبيعي في حسابات المحفظة واكتشافه بانتظام. تساعد هذه الأساليب على زيادة أمان الحساب ومنع الوصول غير المصرح به والاحتيال المحتمل. فيما يلي بعض طرق المراقبة والكشف الفعالة:

1) خدمات مراقبة الطرف الثالث: حاليًا، يمكن للعديد من الأنظمة الأساسية تزويد المستخدمين بتقارير مفصلة وتنبيهات في الوقت الفعلي حول أنشطة المحفظة.

2) استخدم المكونات الإضافية للأمان: يمكن لبعض أدوات الأمان حظر بعض مواقع التصيد الاحتيالي تلقائيًا.

3) وظائف المحفظة المضمنة: يمكن لمحافظ مثل OKX Web3 اكتشاف بعض مواقع التصيد والعقود المشبوهة والتعرف عليها تلقائيًا، وتقديم تحذيرات للمستخدمين.

OKX Web3فريق أمان المحفظة:توفر حاليًا العديد من الشركات أو المؤسسات عددًا كبيرًا من الأدوات التي يمكن استخدامها لمراقبة عناوين المحفظة واكتشافها تم تنظيم بعض الأجزاء بناءً على المعلومات العامة للصناعة، مثل:

1. أدوات مراقبة Blockchain: استخدم أدوات تحليل blockchain لمراقبة المعاملات غير الطبيعية لعناوين المحفظة، وتغييرات التمويل، وتعيين إشعارات معاملات العناوين. إلخ.

2. المحفظة الآمنة: يمكن أن يؤدي استخدام المحافظ الاحترافية مثل محفظة OKX Web3 إلى دعم التنفيذ المسبق للمعاملات واكتشاف المعاملات المشبوهة في الوقت المناسب، ويمكنه أيضًا اكتشاف التفاعلات مع مواقع الويب والعقود الضارة ومنعها في الوقت المناسب طريقة.

3. أنظمة التنبيه: يمكن إرسال تذكيرات بالمعاملات أو تغيرات الرصيد وفقًا للشروط التي يحددها المستخدم، بما في ذلك الرسائل النصية أو رسائل البريد الإلكتروني أو إشعارات التطبيق.

4. استعلام تفويض رمز OKLink: تحقق من تفويض المحفظة للتطبيقات اللامركزية، وقم بإلغاء التفويضات غير الضرورية في الوقت المناسب، ومنع إساءة استخدام التفويضات من خلال العقود الضارة.

< /p>

< /p>

س8: كيف يمكن حماية أمان الخصوصية في السلسلة؟

أكاديمية WTF: على الرغم من أن طبيعة blockchain المفتوحة والشفافة تجلب العديد من الفوائد، إلا أنها تعني أيضًا أن أنشطة التداول للمستخدمين و قد يتم إساءة استخدام معلومات الأصول، وتصبح حماية الخصوصية على السلسلة ذات أهمية متزايدة. ومع ذلك، يمكن للمستخدمين حماية خصوصية هويتهم عن طريق إنشاء عناوين متعددة واستخدامها. لا يُنصح باستخدام متصفحات بصمات الأصابع نظرًا لوجود العديد من الثغرات الأمنية في الماضي.

OKX Web3فريق أمان المحفظة: يبدأ المزيد والمزيد من المستخدمين في الاهتمام بحماية أمان الخصوصية وتشمل الأساليب الشائعة

1. إدارة المحافظ المتعددة: توزيع أصول المستخدمين وتقليل مخاطر تعقب محفظة واحدة أو مهاجمتها.

2. استخدم محفظة متعددة التوقيع: يلزم وجود توقيعات متعددة لتنفيذ المعاملات، مما يزيد من الأمان وحماية الخصوصية.

3. المحفظة الباردة: قم بتخزين الأصول طويلة الأجل في محافظ الأجهزة أو التخزين دون الاتصال بالإنترنت لمنع الهجمات عبر الإنترنت.

4. لا تكشف عن عنوانك: تجنب مشاركة عنوان محفظتك على وسائل التواصل الاجتماعي أو المنصات العامة لمنع تتبعك من قبل الآخرين.

5. استخدم رسائل البريد الإلكتروني المؤقتة: عند المشاركة في عمليات الإنزال الجوي أو الأنشطة الأخرى، استخدم عناوين البريد الإلكتروني المؤقتة لحماية المعلومات الشخصية من التعرض.

س9: كيف يجب أن يستجيب المستخدمون في حالة سرقة حساب محفظتهم؟ هل هناك أي جهد أو آلية لمساعدة المستخدمين المسروقين على استعادة أصولهم وحماية أصولهم؟

أكاديمية WTF: نحن نركز على هجمات التصيد الاحتيالي وتسريبات المفتاح الخاص/العبارات التذكيرية على التوالي.

أولاً وقبل كل شيء، عند حدوث هجوم تصيد احتيالي، سيتم نقل الأصول التي سمح بها المستخدم للمتسلل إلى محفظة المتسلل. يكاد يكون من المستحيل إنقاذ/استرداد هذا الجزء، لكن الأصول المتبقية في محفظة المستخدم آمنة نسبيًا. يوصي فريق RescuETH بأن يتخذ المستخدمون الإجراءات التالية:

1) سحب ترخيص الأصول للمتسللين

2) اتصل بشركة أمنية لتتبع الأصول المسروقة وعناوين المتسللين.

ثانيًا، عند تسريب المفتاح الخاص/العبارة التذكيرية، سيتم نقل جميع الأصول القيمة الموجودة في محفظة المستخدم إلى محفظة المتسلل. يكاد يكون من المستحيل إنقاذ/استرداد هذا الجزء، لكن محفظة المستخدم لا تستطيع ذلك حاليًا يمكن إنقاذ الأصول المفقودة، مثل الأصول المرهونة غير المقفلة وعمليات الإنزال الجوي غير المُصدرة، والتي تعد أيضًا أهداف الإنقاذ الرئيسية لدينا. يوصي فريق RescuETH المستخدمين باتخاذ الإجراءات التالية:

1) التحقق في أقرب وقت ممكن مما إذا كانت هناك أصول في المحفظة لم يتم نقلها بواسطة المتسللين، إذا كان الأمر كذلك، فقم بنقلها إلى محفظة آمنة على الفور . في بعض الأحيان، يفقد المتسللون أصولًا من بعض السلاسل التي لا تحظى بشعبية.

2) إذا قامت المحفظة بفتح الأصول المرهونة وعمليات الإنزال الجوي غير المُصدرة، فيمكنك الاتصال بالفريق المحترف للإنقاذ.

3) إذا كنت تشك في تثبيت برامج ضارة، فقم بتطهير جهاز الكمبيوتر الخاص بك في أقرب وقت ممكن وحذف البرامج الضارة. إذا لزم الأمر، يمكنك إعادة تثبيت النظام.

في الوقت الحالي، قمنا بالعديد من المحاولات لإنقاذ أصول المستخدم المسروقة.

أولاً، نحن أول فريق يقوم بعملية إنقاذ واسعة النطاق لأصول المحفظة المسروقة. خلال حدث Airdrop الخاص بـ Arbitrum في مارس 2023، قمت بجمع المفاتيح الخاصة لأكثر من 40 محفظة مسربة من ما يقرب من 20 معجبًا للتنافس مع المتسللين على عملية الإنزال الجوي لـ ARB بالدولار. في النهاية، تم إنقاذ رموز ARB المميزة التي تبلغ قيمتها أكثر من 40,000 دولار أمريكي بنجاح، بمعدل نجاح يصل إلى 80%.

ثانيًا، عند سرقة محفظة مستخدم، سيتم نقل الأصول ذات القيمة الاقتصادية بواسطة المتسللين، بينما ستبقى NFT أو ENS التي ليس لها قيمة اقتصادية ولكن لها قيمة تذكارية للمستخدم في المحفظة. ومع ذلك، نظرًا لأن المحفظة تخضع لمراقبة المتسللين، فسيتم نقل الغاز المنقول على الفور، ولا يمكن للمستخدمين نقل هذا الجزء من الأصول. ردًا على ذلك، قمنا بإنشاء تطبيق إنقاذ ذاتي الخدمة: تطبيق RescuETH، الذي يعتمد على تقنية MEV الخاصة بحزمة Flashbots، ويمكنه حزم معاملات النقل في الغاز ونقل NFT/ENS، مما يمنع المتسللين من الاستماع إلى البرامج النصية نقل الغاز، وبالتالي إنقاذ الأصول بنجاح. يخضع تطبيق RescuETH حاليًا للاختبار الداخلي ومن المتوقع أن يبدأ الاختبار العام في يونيو.

ثالثًا، نحن نقدم خدمات إنقاذ مدفوعة الأجر وقابلة للتخصيص لبعض الأصول الموجودة في محافظ المستخدمين المسروقة والتي يمكن إنقاذها (التعهدات غير المقفلة وعمليات الإنزال الجوي غير المُصدرة). حاليًا، يتكون فريق القبعة البيضاء لدينا من ما يقرب من 20 خبيرًا في مجال الأمن/MEV وقد أنقذ أكثر من 3 ملايين يوان من الأصول من محافظ مسروقة على ETH وSolana وCosmos وسلاسل أخرى.

OKX Web3فريق أمان المحفظة: نحن نتوسع من2منظوري:قياسات المستخدمين و آلية أمان محفظة OKX Web3

1. تدابير المستخدم

بمجرد أن يجد المستخدمون أن محفظتهم قد سُرقت، يوصى باتخاذ الإجراءات التالية على وجه السرعة:

1. الإجراءات المضادة الطارئة

1) تحويل الأموال على الفور: إذا كانت لا تزال هناك أموال في المحفظة، فيجب تحويلها إلى عنوان جديد آمن على الفور.

2) إلغاء التفويض: قم بإلغاء جميع التفويضات على الفور من خلال أداة الإدارة لمنع المزيد من الخسائر.

3) تتبع تدفق الأموال: تتبع تدفق الأموال المسروقة في الوقت المناسب وتنظيم معلومات مفصلة عن عملية السرقة من أجل طلب المساعدة الخارجية.

2. دعم المجتمع والمشروع

1) اطلب المساعدة من المشروع والمجتمع: قم بإبلاغ المشروع والمجتمع بالحادثة، وفي بعض الأحيان يمكن للمشروع تجميد الأصول المسروقة أو استردادها . على سبيل المثال، لدى USDC آلية قائمة سوداء يمكنها منع تحويلات الأموال.

2) انضم إلى منظمة أمان blockchain: انضم إلى منظمة أو مجموعة أمان blockchain ذات صلة واستخدم القوة الجماعية لحل المشكلات.

3) اتصل بدعم خدمة عملاء المحفظة: اتصل بفريق دعم عملاء المحفظة على الفور لطلب المساعدة والتوجيه المهني.

2. آلية أمان محفظة OKX Web3

تولي محفظة OKX Web3 أهمية كبيرة لأمن أصول المستخدم وتواصل الاستثمار في حماية أصول المستخدم، وتوفير آليات أمان متعددة لضمان الأمان. من الأصول الرقمية للمستخدمين.

1) مكتبة علامات العناوين السوداء: أنشأت محفظة OKX Web3 مكتبة غنية لعلامات العناوين السوداء لمنع المستخدمين من التفاعل مع العناوين الضارة المعروفة. يتم تحديث مكتبة العلامات بشكل مستمر للاستجابة للتهديدات الأمنية المتغيرة وضمان أمان أصول المستخدم.

2) المكون الإضافي للأمان: توفر محفظة OKX Web3 وظيفة حماية مدمجة ضد التصيد الاحتيالي لمساعدة المستخدمين على تحديد وحظر الروابط الضارة وطلبات المعاملات، مما يعزز الأمان من حسابات المستخدمين.

< /p>

< /p>

3) الدعم عبر الإنترنت على مدار 24 ساعة: توفر OKX Web3 Wallet للعملاء دعمًا عبر الإنترنت على مدار 24 ساعة، وتتابع على الفور حوادث سرقة أصول العملاء والاحتيال، وتضمن إمكانية حصول المستخدمين على المساعدة والتوجيه بسرعة.

4) تعليم المستخدم: تصدر OKX Web3 Wallet بانتظام نصائح أمنية ومواد تعليمية لمساعدة المستخدمين على تحسين وعيهم الأمني وفهم كيفية منع المخاطر الأمنية الشائعة وحماية أصولهم.

السؤال 10: هل يمكنك مشاركة تقنيات الأمان المتطورة، مثل ما إذا كان من الممكن استخدام الذكاء الاصطناعي لتعزيز الحماية الأمنية؟

أكاديمية WTF: يعد الأمن في مجالات blockchain وWeb3 مجالًا متطورًا، مع العديد من تقنيات وأساليب الأمان المتطورة. تظهر باستمرار، وأشهرها حاليًا هي:

1) تدقيق العقود الذكية: باستخدام الذكاء الاصطناعي والتعلم الآلي لأتمتة التدقيق الأمني للعقود الذكية، يمكنه اكتشاف نقاط الضعف والمخاطر المحتملة في العقود الذكية، وتوفير أداء أفضل من التدقيق اليدوي التقليدي بشكل أسرع، وتحليل أكثر شمولاً.

2) اكتشاف السلوك غير الطبيعي: استخدم خوارزميات التعلم الآلي لتحليل المعاملات وأنماط السلوك على السلسلة لاكتشاف الأنشطة غير الطبيعية والتهديدات الأمنية المحتملة. يمكن للذكاء الاصطناعي تحديد أنماط الهجوم الشائعة (مثل هجمات MEV، وهجمات التصيد الاحتيالي) وسلوكيات المعاملات غير الطبيعية، وتوفير تحذيرات في الوقت الفعلي.

3) اكتشاف الاحتيال: يستطيع الذكاء الاصطناعي تحليل سجل المعاملات وسلوك المستخدم لتحديد الأنشطة الاحتيالية المحتملة ووضع علامة عليها.

OKX Web3فريق أمان المحفظة:في الوقت الحاضر، لدى الذكاء الاصطناعي العديد من التطبيقات العملية في مجال Web3. وفيما يلي بعض استخدامات الذكاء الاصطناعي لزيادة Web3 الحماية الأمنية:

أولاً، اكتشاف الحالات الشاذة واكتشاف التسلل: استخدم نماذج الذكاء الاصطناعي والتعلم الآلي لتحليل أنماط سلوك المستخدم واكتشاف الأنشطة غير الطبيعية. على سبيل المثال، يمكن استخدام نماذج التعلم العميق لتحليل سلوك المعاملات ونشاط المحفظة لتحديد السلوك الضار المحتمل أو النشاط الشاذ.

ثانيًا، تحديد موقع التصيد الاحتيالي: يمكن للذكاء الاصطناعي اكتشاف مواقع التصيد الاحتيالي وحظرها من خلال تحليل محتوى صفحة الويب وخصائص الارتباط، مما يحمي المستخدمين من تهديد هجمات التصيد الاحتيالي.

ثالثًا، اكتشاف البرامج الضارة: يستطيع الذكاء الاصطناعي اكتشاف البرامج الضارة الجديدة وغير المعروفة من خلال تحليل سلوك الملفات وخصائصها، مما يمنع المستخدمين من تنزيل البرامج الضارة وتنفيذها.

رابعًا، الاستجابة الآلية للتهديدات: يمكن للذكاء الاصطناعي أتمتة تدابير الاستجابة، مثل تجميد الحسابات تلقائيًا أو إجراء عمليات حماية أخرى بعد اكتشاف الأنشطة غير الطبيعية.

أخيرًا، شكرًا لكم جميعًا على قراءة الإصدار الثالث من عمود "الإصدار الخاص بالأمان" في محفظة OKX Web3. نحن مشغولون حاليًا بإعداد الإصدار الرابع، والذي لا يتضمن فقط الحالات الحقيقية وتحديد المخاطر والآمنة العمليات الجيدة، لا تنزعج!

إخلاء المسؤولية:

هذه المقالة مرجعية فقط وليس المقصود منها تقديم (1) نصائح استثمارية أو توصيات استثمارية (2) شراء أو بيع أو الاحتفاظ بعروض أو طلبات للأصول الرقمية أو (3) المشورة المالية أو المحاسبية أو القانونية أو الضريبية. ينطوي الاحتفاظ بالأصول الرقمية، بما في ذلك العملات المستقرة والرموز غير القابلة للاستبدال، على مستوى عالٍ من المخاطر وقد يتقلب بشكل كبير أو حتى يصبح عديم القيمة. يجب عليك أن تفكر بعناية فيما إذا كان التداول أو الاحتفاظ بالأصول الرقمية مناسبًا لك بناءً على وضعك المالي. يرجى أن تكون مسؤولاً عن فهم القوانين واللوائح المحلية المعمول بها والامتثال لها.

JinseFinance

JinseFinance

< /p>

< /p> < /p>

< /p>

< /p>

< /p>