خلفية الحدث

مؤخرًا، فريق أمان SlowMist وفريق Rabby Wallet تم اكتشاف هجوم تصيد باستخدام إعلانات Google. بعد ذلك، تعاون فريق SlowMist الأمني مع فريق Rabby Wallet لإجراء تحليل متعمق لطريقة الهجوم.

وفقًا لوصف فريق Rabby Wallet، لم يقم الفريق بشراء أي إعلانات على Google، إلا أن هذا الإعلان المزيف قفز إلى الموقع الرسمي الحقيقي. هل يمكن ذلك هل أنفقت عصابة الصيد الأموال للترويج للموقع الحقيقي؟المحفظة؟

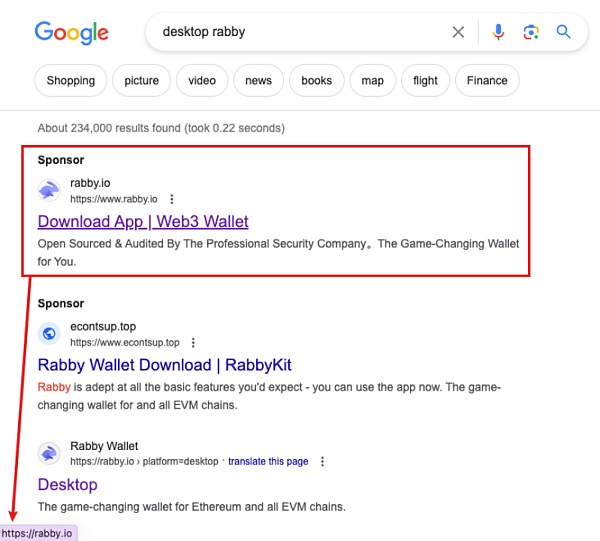

استنادًا إلى الكلمات الرئيسية لبحث Google، فإن أهم نتيجتين للبحث هما إعلانات تصيدية، ولكن الارتباط بالإعلان الأول غير طبيعي للغاية. ومن الواضح أن ما يظهره هو عنوان الموقع الرسمي لـ Rabby Wallet https://rabby.io لماذا تفعل عصابات التصيد هذا؟

من خلال التتبع، وجد أن إعلانات التصيد الاحتيالي تنتقل أحيانًا إلى العنوان الرسمي الحقيقي https://rabby.io. وبعد تغيير الوكلاء إلى مناطق مختلفة عدة مرات، ستنتقل إلى عنوان التصيد http://rebby.io . وسيتم تحديث عنوان التصيد الاحتيالي وتغييره. وفي وقت كتابة هذا التقرير، كان الرابط يؤدي إلى عنوان التصيد https://robby.page[.]link/Zi7X/?url=https://rabby.io?gad_source=1.

التحليل الفني

دعونا نتحدث أولاً عن ماهية 302 ، 302 هو رمز حالة HTTP الذي يمثل إعادة التوجيه المؤقتة (تم العثور عليه). بعد أن يتلقى الخادم طلب العميل، إذا كان بحاجة إلى نقل المورد المطلوب مؤقتًا إلى موقع آخر، فسوف يُرجع رمز الحالة 302 ويتضمن حقل الموقع في رأس الاستجابة للإشارة إلى الموقع الجديد الذي يجب إعادة توجيه العميل إليه. إعادة التوجيه هذه مؤقتة.

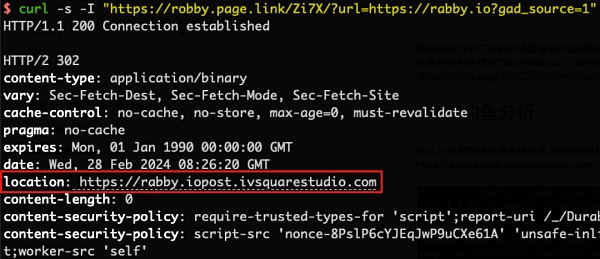

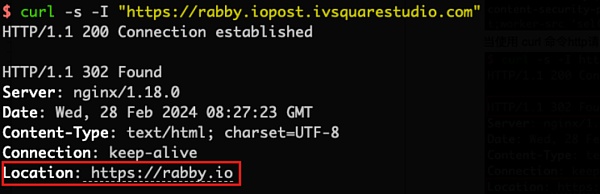

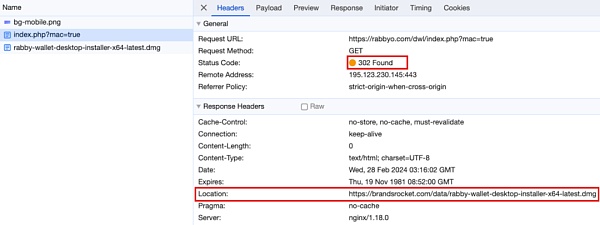

بعد التحليل، تبين أن رابط إعلان التصيد الاحتيالي سيخضع لعدة قفزات 302، كما هو موضح في الشكل أدناه. استخدم أمر الضفيرة لطلب الرابط. في المرة الأولى، سيتم الانتقال 302 إلى عنوان التصيد الاحتيالي https://rabby.iopost.ivsquarestudio.com. ومع ذلك، حدثت حالتان أثناء القفزة 302 الثانية:

1. عندما نستخدم أمر الضفيرة لطلب عنوان الموقع أعلاه https://rabby.iopost.ivsquarestudio.com، سوف ينتقل 302 إلى العنوان الرسمي الحقيقي https://rabby.io.

2. ومع ذلك، عندما نستخدم الأمر الضفيرة لمحاكاة متصفح عادي يطلب عنوان الموقع أعلاه https://rabby.iopost.ivsquarestudio.com (تتضمن رؤوس الطلب User-Agent، وAccept، وReferer، وAccept-Encoding) الحقول)، سيتم إجراء قفزة 302 إلى عنوان الموقع الجديد https://dnovomedia.com?uid=087aa42d-724b-4a1e-bae7-f1f700ce71e6.

يمكن ملاحظة أن رابط التصيد الاحتيالي سيصدر حكمًا أثناء القفزة 302 الثانية. عند اكتشاف طلب متصفح غير طبيعي، ستتم إعادة توجيهه إلى العنوان الرسمي؛ وعندما يتم اكتشاف سلوك طلب متصفح عادي وإذا كان المنطقة معقولة، ستتم إعادة توجيهها إلى عنوان التصيد.

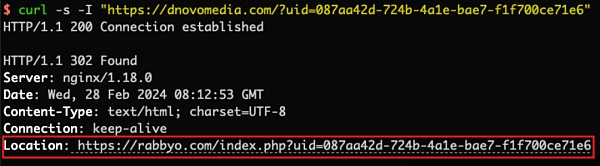

لقد قمنا بتتبع ووجدنا أن آخر عنوان تصيد تمت إعادة توجيهه كان https://rabbyo.com/index.php?uid=087aa42d-724b-4a1e-bae7- f1f700ce71e6.

افتح رابط التصيد الاحتيالي واكتشف أن صفحة التصيد الاحتيالي هذه قد قامت تقريبًا باستنساخ معظم محتوى الموقع الرسمي الحقيقي:

من خلال تتبع 302 قفزة، وجدنا عنوان رابط التصيد التالي:

https://robby.page.link/Zi7X

https://rabby.iopost.ivsquarestudio.com< p style="text-align: left;">https://dnovomedia.com?uid=087aa42d-724b-4a1e-bae7-f1f700ce71e6

https: //rabbyo.com

https://rebby.io

تهديد منصة استخباراتية بالاستعلام عن اسمي نطاقات التصيد الاحتيالي rebby.io وrabbyo.com، وجدنا أنهما مسجلان في يناير 2024.

تحليل طروادة

بالنظر إلى الكود، وجدنا أن المهاجم استخدم اللغة الروسية:

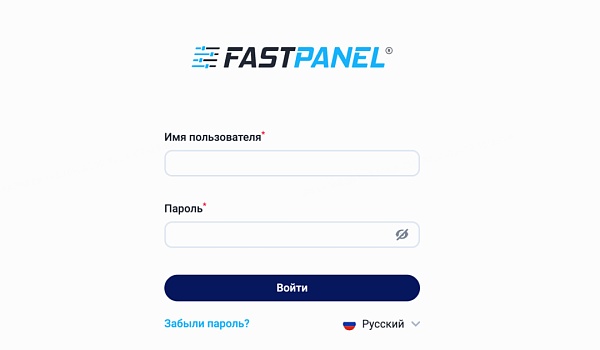

يستخدم برنامج خلفية نشر التصيد الاحتيالي Fastpanel (Fastpanel عبارة عن لوحة إدارة مضيف افتراضية تم تطويرها بواسطة موفري الاستضافة في المناطق الناطقة باللغة الروسية):

ثم قمنا بمراجعة الكود المصدري لصفحة الويب الخاصة بالتصيد الاحتيالي ووجدنا أن النقر لتنزيل إصدار سطح المكتب سيؤدي إلى التحقق من العميل:

إذا تبين أن البيئة الحالية هي كمبيوتر Mac، وسوف ينتقل إلى عنوان التنزيل https://brandsrocket .com/data/rabby-wallet-desktop-installer-x64-latest.dmg.

تبين أن مساحة التخزين التي يشغلها هذا التروجان صغيرة جدًا، 1.1 ميجابايت فقط:

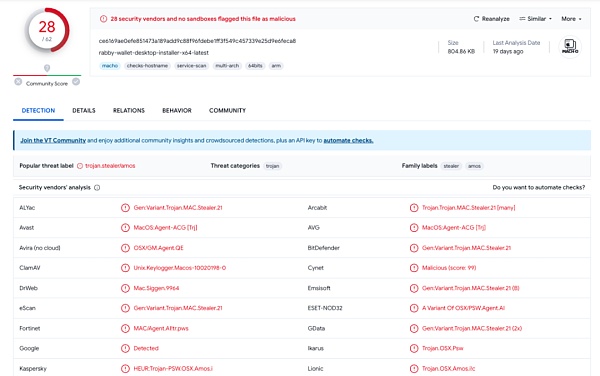

تم تحميل برنامج حصان طروادة إلى موقع ويب لتحليل التهديدات عبر الإنترنت لتحليله، ووجد أن عينة حصان طروادة قد تم تحليلها لمدة 19 يومًا قبل كتابة هذا المقال، ويتم التعرف عليه كبرنامج مستتر لحصان طروادة بواسطة محركات متعددة لمكافحة الفيروسات.

(https://www.virustotal.com/gui/file/ce6169ae0efe851473a189add9c88f96fdebe1ff3f549c457339e25d9e6feca8/detection)

التقنية وراء التصيد strong>

يمكن ملاحظة أنه بدءًا من الإعلان وحتى إنتاج مواقع الويب التصيدية وحتى إنتاج حصان طروادة، تعمل مجموعة التصيد بسلاسة. الأمر المحير هو لماذا تظهر المعلومات الإعلانية على بحث جوجل العنوان الرسمي؟ ولماذا مرت بعدة قفزات 302؟ وجد التحليل أن العملية الرئيسية كانت أن مجموعة التصيد الاحتيالي استخدمت القفزة 302 لخدمة الارتباط القصير Firebase الخاصة بشركة Google لخداع شاشة Google.

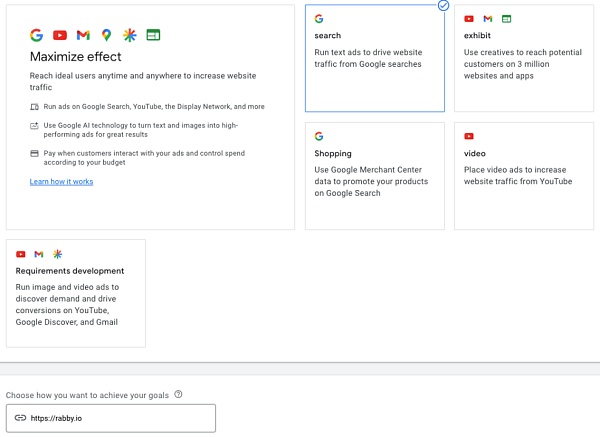

لجعل هذه العملية أكثر وضوحًا، نحتاج أيضًا إلى فهم آلية عرض إعلانات Google أولاً (طالما كان لديك حساب Google، يمكنك تسجيل الدخول إلى موقع إدارة إعلانات Google https: //ads.google.com لإعدادات الترويج):

1. أولاً، يتعين عليك إنشاء إعلان جديد على موقع لإدارة الإعلانات بهدف حركة المرور على الموقع ونوع سلسلة البحث.

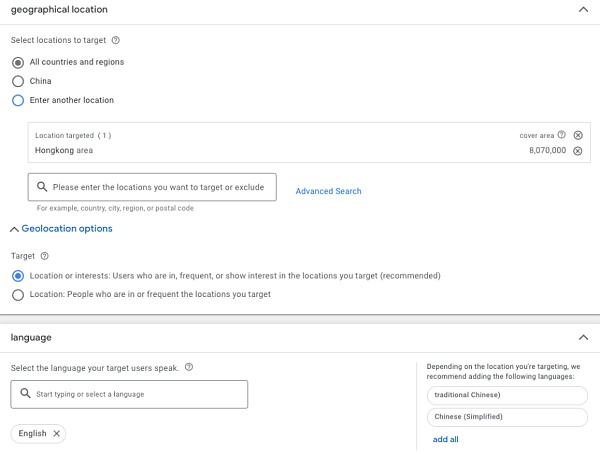

2. بعد تحديد السعر وتكرار الإعلان، حدد المنطقة واللغة للإعلان. وهذا يفسر أيضًا سبب عدم ظهور الإعلانات بالضرورة عند البحث عن كلمات رئيسية في مناطق مختلفة أو بيئات لغات مختلفة.

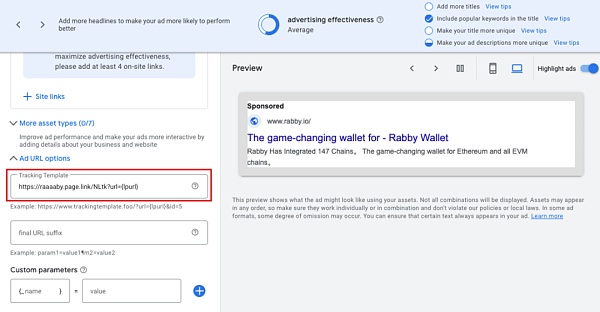

3. الخطوة الحاسمة هي إعداد نموذج التتبع. تعد نماذج التتبع إحدى الميزات المتقدمة في إعلانات Google والتي تسمح للجهات الخارجية بتتبع روابط الإعلانات.

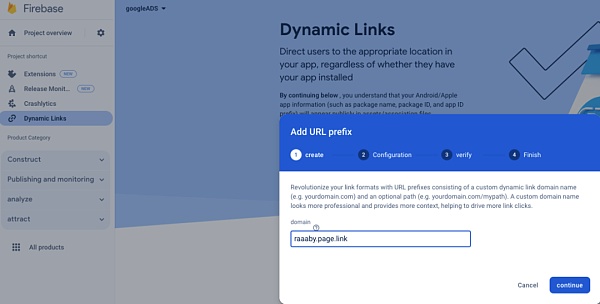

لاحظنا أن اسم نطاق رابط الانتقال الأول الذي تستخدمه صفحة التصيد الاحتيالي هو page.link. وهذه في الواقع خدمة عناوين قصيرة تابعة لـ Firebase من Google. تسمح هذه الخدمة بربط أي عنوان إعادة توجيه إلى page.link في اسم النطاق الفرعي.

نظرًا لأن رابط التتبع التابع لجهة خارجية يجب أن يكون عنوانًا معتمدًا من Google، وpage.link هو اسم النطاق الخاص بـ Google، فقد تجاوزت عصابة التصيد الاحتيالي هذا القيد.

4. بعد وضع الإعلان، نظرًا لأن Google لن تتحقق مما إذا كان رابط الانتقال 302 قد تغير في الوقت الفعلي، ولن تقوم بتعديل معلومات الإعلان في الوقت الفعلي الوقت، لذلك ستقوم عصابة التصيد بتعديل إعادة التوجيه إلى عنوان URL للتصيد الاحتيالي بعد وضع الإعلان لفترة من الوقت.

تظهر أيضًا إجراءات صيد مماثلة في برامج الدردشة المختلفة. لنأخذ Telegram، برنامج الدردشة، كمثال، عندما ترسل رابط URL أثناء الدردشة، ستلتقط خلفية Telegram اسم مجال رابط URL وعنوانه وأيقونته لعرض المعاينة.

(هذه الصورة للتوضيح فقط)

ومع ذلك، لم يمنع Telegram 302 قفزة عند الحصول على معلومات المعاينة. لذلك، إذا كان المستخدم يحكم فقط بناءً على المعلومات الموجودة في الصفحة ثم نقر على الرابط، فقد ينتقل إلى عنوان التصيد الاحتيالي المحدد مسبقًا.

الملخص

يرجى البحث عن محفظة Rabby الرسمية العنوان هو https://rabby.io. لا تثق في أي عنوان إعلاني معروض في نتائج البحث. إذا تم القبض عليك لسوء الحظ، فيرجى تحويل أموال محفظتك في أقرب وقت ممكن وإجراء فحص شامل لمكافحة الفيروسات على جهاز الكمبيوتر الشخصي الخاص بك. عادةً، قبل النقر على رابط موقع الويب، كن متشككًا؛ لمزيد من المعرفة الأمنية، يوصى بقراءة "دليل الإنقاذ الذاتي لـ Blockchain Dark Forest" الذي أصدره فريق SlowMist Security: https://github.com/slowmist/Blockchain- dark-forest-selfguard-handbook/blob /main/README_CN.md.

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Coinlive

Coinlive  Coinlive

Coinlive  Coinlive

Coinlive  Coinlive

Coinlive  Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph