ترامب يقترح خفض معدل ضريبة الشركات إلى 15%، على عكس موقف هاريس بشأن زيادة الضرائب

اقترح ترامب خفض معدل ضريبة الشركات من 21% إلى 15%، وهو ما يقرب من ضعف الفارق بين اقتراح هاريس برفع معدل ضريبة الشركات إلى 28% و20%.

WenJun

WenJun

المؤلف: بيكا، سفير سلسلة Sui العامة، باحث DePIN

على الرغم من أن مسار DePIN ساخن جدًا في الوقت الحالي، إلا أن DePIN- لا تزال هناك عقبات تقنية أمام توصيل أجهزة إنترنت الأشياء بـ blockchain على نطاق واسع. بشكل عام، إذا كنت تريد توصيل أجهزة إنترنت الأشياء بـ blockchain، فأنت بحاجة إلى المرور بالمراحل الرئيسية الثلاثة التالية:

1. تشغيل الجهاز بشكل جدير بالثقة؛

2 . جمع التحقق وتقديم البيانات؛

3. توزيع البيانات على تطبيقات مختلفة.

توجد سيناريوهات هجوم وإجراءات مضادة مختلفة في هذه المراحل الثلاث، ويجب تقديم تصميمات مختلفة للآليات. من منظور سير عمل المشروع وتصميم البروتوكول، تقوم هذه المقالة بمراجعة وتحليل العملية الكاملة لأجهزة إنترنت الأشياء التي تولد البيانات من الجدارة بالثقة، والتحقق من البيانات المخزنة، وإنشاء الدليل من خلال الحساب، وتجميع البيانات إلى blockchain. إذا كنت رائد أعمال في مسار DePIN، آمل أن تساعد هذه المقالة في تطوير مشروعك من حيث المنهجية والتصميم الفني.

في ما يلي،نأخذ سيناريو اكتشاف جودة الهواء كمثال ونحلله استنادًا إلى البنى التحتية الثلاثة لـ DePIN: IoTeX وDePHY وpeaq، لشرح كيفية عمل البنية التحتية لـ DePIN . يمكن لهذا النوع من منصات البنية التحتية توصيل أجهزة إنترنت الأشياء ومرافق blockchain/Web3 لمساعدة أطراف المشروع على إطلاق مشاريع تطبيق DePIN بسرعة.

التشغيل الجدير بالثقة للأجهزة

الجدارة بالثقة للأجهزة، بما في ذلك الثقة في هوية الجهاز والثقة في تنفيذ البرنامج الذي يمكن التحقق منه دون التلاعب.

في خطط الحوافز لمعظم مشاريع DePIN، سيقدم مشغلو الأجهزة الخدمات للعالم الخارجي كورقة مساومة اطلب مكافآت من نظام الحوافز، على سبيل المثال، في Helium، تحصل أجهزة نقطة اتصال الشبكة على مكافآت HNT من خلال توفير تغطية الإشارة. لكن قبل الحصول على الحوافز من النظام، يحتاج جهاز DePIN إلى تقديم دليل يثبت أنه بذل بالفعل قدرًا معينًا من "الجهد" على النحو المطلوب.

يسمى هذا النوع من الإثبات المستخدم لإثبات أن شخصًا ما قد قدم أنواعًا معينة من الخدمات وقام بأنشطة معينة في العالم الحقيقي بإثبات العمل البدني(إثبات العمل البدني، PoPW ). في تصميم البروتوكول لمشروع DePIN، يلعب إثبات العمل المادي دورًا حاسمًا، وبالتالي هناك سيناريوهات هجوم مختلفة وإجراءات مضادة مقابلة.

يعتمد مشروع DePIN على blockchain لإكمال توزيع الحوافز وتوزيع الرمز المميز. على غرار نظام المفتاح العام والخاص في السلاسل العامة التقليدية، تتطلب عملية التحقق من الهوية لأجهزة DePIN أيضًا استخدام المفاتيح العامة والخاصة، حيث يتم استخدام المفتاح الخاص لإنشاء وتوقيع "الإثبات المادي للعمل"، والمفتاح العام يتم استخدام المفتاح من قبل العالم الخارجي للتحقق مما ورد أعلاه، أو كعلامة هوية (معرف الجهاز) للجهاز.

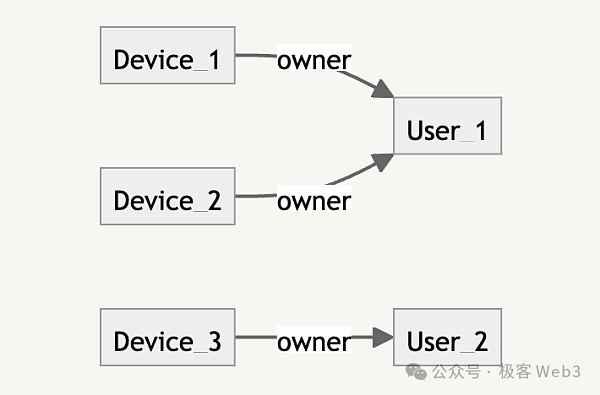

بالإضافة إلى ذلك، من غير الملائم استخدام عنوان الجهاز مباشرة على السلسلة لتلقي حوافز رمزية، لذلك، غالبًا ما ينشر فريق مشروع DePIN عقدًا ذكيًا على السلسلة، والذي يسجل الأجهزة المختلفة يشبه عنوان حساب المالك الموجود على السلسلة علاقة رأس برأس أو علاقة رأس برأس في قاعدة البيانات. وبهذه الطريقة، يمكن نقل مكافآت الرمز المميز التي يجب أن تتلقاها الأجهزة المادية خارج السلسلة مباشرة إلى حساب صاحب الجهاز الموجود على السلسلة.

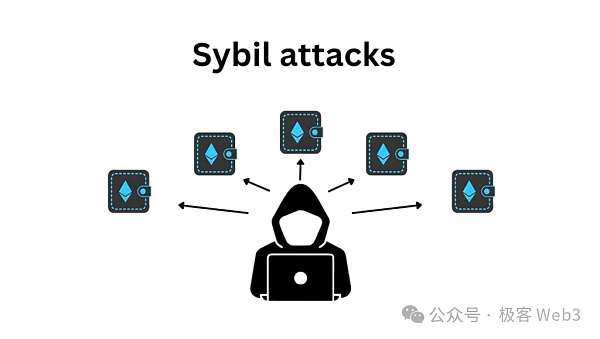

ستواجه معظم المنصات التي توفر آليات الحوافز "هجمات الساحرات"، مما يعني أن شخصًا ما قد يتحكم في عدد كبير من الحسابات أو الأجهزة، أو ينشئ شهادات هوية مختلفة، ويتظاهر بأنه عدة أشخاص، ويحصل على مكافآت متعددة. خذ كشف جودة الهواء الذي ذكرناه سابقًا كمثال، فكلما زاد عدد الأجهزة التي تقدم هذه الخدمة، زادت المكافآت التي سيقوم النظام بتوزيعها. يمكن لأي شخص استخدام الوسائل التقنية لإنشاء نسخ متعددة بسرعة من بيانات الكشف عن الهواء وتوقيعات الجهاز المقابلة، وإنشاء كمية كبيرة من الأدلة المادية للعمل لتحقيق الربح، سيؤدي هذا إلى معاناة الرموز المميزة لمشروع DePIN من تضخم مرتفع، لذلك هذا يجب إيقاف نوع الغش.

ما يسمى بمكافحة السحرة، إذا لم يتم استخدام KYC وغيرها من أساليب تدمير الخصوصية، فإن التدابير الأكثر شيوعًا هي POW وPOS. في بروتوكول Bitcoin، يتعين على القائمين بالتعدين إنفاق الكثير من موارد الحوسبة للحصول على مكافآت التعدين، تسمح سلسلة POS العامة للمشاركين في الشبكة مباشرة بالتعهد بكمية كبيرة من الأصول.

في مجال DePIN، يمكن أن يُعزى مكافحة السحر إلى "رفع تكلفة إنشاء إثبات مادي للعمل". نظرًا لأن إنشاء إثبات مادي للعمل يعتمد على معلومات هوية صالحة للجهاز ( المفتاح الخاص)، لذلك، طالما تم رفع تكلفة الحصول على معلومات الهوية، يمكن منع بعض سلوكيات الغش التي تولد كميات كبيرة من إثبات العمل بتكلفة منخفضة.

الحل الفعال نسبيًا للأهداف المذكورة أعلاه هو السماح لمصنعي أجهزة DePIN باحتكار سلطة توليد معلومات الهوية وتخصيص الأجهزة. < strong>أدخل أ علامة هوية فريدة لكل جهاز. وهذا يشبه قيام مكتب الأمن العام بتسجيل معلومات الهوية لجميع المواطنين. فقط أولئك الذين يمكن العثور عليهم في قاعدة بيانات مكتب الأمن العام هم المؤهلون للحصول على الإعانات الحكومية.

(مصدر الصورة: DigKey)

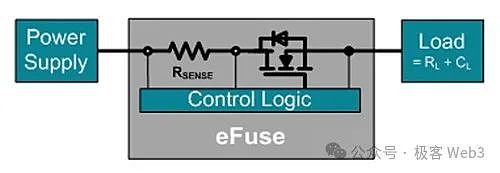

في عملية الإنتاج، ستستخدم الشركات المصنعة لأجهزة DePIN برامج لإنشاء مفاتيح الجذر لفترة طويلة بما فيه الكفاية، وبعد ذلك بشكل عشوائي تتم كتابة مفتاح الجذر المحدد في الشريحة باستخدام تقنية eFuse. ولتعميم العلم هنا، فإن eFuse (الصمام الإلكتروني القابل للبرمجة) عبارة عن تقنية إلكترونية تقوم بتخزين المعلومات في دوائر متكاملة، وعادةً لا يمكن التلاعب بالمعلومات المدخلة أو محوها، ولها ضمانات أمنية قوية.

بموجب عملية الإنتاج هذه، لا يستطيع حامل الجهاز ولا الشركة المصنعة معرفة المفتاح الخاص والمفتاح الجذري للجهاز. يمكن للأجهزة استخلاص واستخدام مفتاح العمل من مفتاح الجذر في بيئة عزل TEE، بما في ذلك المفتاح الخاص المستخدم لتوقيع المعلومات والمفتاح العام المستخدم للتحقق من هوية الجهاز للعالم الخارجي. لا يمكن لأي شخص أو برنامج خارج بيئة TEE إدراك تفاصيل المفتاح.

بموجب النموذج المذكور أعلاه، إذا كنت ترغب في الحصول على حوافز رمزية، فيجب عليك شراء المعدات من الشركات المصنعة الحصرية. إذا أراد مهاجم Sybil تجاوز الشركة المصنعة للجهاز وإنشاء عدد كبير من أدلة العمل بتكلفة منخفضة، فإنه يحتاج إلى كسر نظام الأمان الخاص بالشركة المصنعة وتسجيل المفتاح العام لإنشاء المفتاح بنفسه في جهاز مرخص بالشبكة. من الصعب على مهاجم Sybil شن هجمات بتكلفة منخفضة، ما لم تكن الشركة المصنعة للمعدات على أهبة الاستعداد.

بمجرد أن يجد الناس أن الشركة المصنعة للمعدات لديها علامات مشبوهة على ارتكاب الشر، يمكن كشف الشركة المصنعة لمعدات DePIN من خلال الإجماع الاجتماعي، الأمر الذي غالبًا ما يتسبب في معاناة مشروع DePIN نفسه. ولكن في معظم الحالات، باعتبارهم المستفيد الأساسي من بروتوكول شبكة DePIN، ليس لدى الشركات المصنعة للمعدات في الغالب دوافع شريرة، لأنه إذا تم السماح لبروتوكول الشبكة بالعمل بطريقة منظمة، فإن الأموال المكتسبة من بيع آلات التعدين سيكون أعلى من ما تحصل عليه شركة DePIN Mining من أموال أكثر، لذا فهم أكثر ميلاً إلى عدم ارتكاب الشر.

(مصدر الصورة: Pintu Academy)

إذا لم يتم توفير معدات الأجهزة بشكل موحد من قبل شركة تصنيع مركزية، فعند توصيل أي جهاز عند فك التعريف شبكة، يجب أن يتأكد النظام أولاً من أن الجهاز يتمتع بالخصائص التي يتطلبها البروتوكول. على سبيل المثال، سيتحقق النظام مما إذا كانت هذه الأجهزة المضافة حديثًا تحتوي على وحدات أجهزة حصرية. غالبًا ما تفشل الأجهزة التي لا تحتوي على مثل هذه الوحدات في اجتياز الشهادة. لكي يحتوي الجهاز على وحدات الأجهزة المذكورة أعلاه، سيكلف مبلغًا معينًا من المال، مما سيزيد من تكلفة هجمات الساحرات، وبالتالي تحقيق الغرض من الهجمات ضد السحرة. في هذه الحالة، يكون تشغيل الجهاز بشكل طبيعي أكثر حكمة وأمانًا بدلاً من إنشاء هجوم Sybil.

هجوم التلاعب بالبيانات

دعونا نتخيل أنه إذا أصبحت بيانات الكشف عن جودة الهواء التي تم جمعها بواسطة جهاز معين أكثر تقلبا، إذا كانت البيانات إذا كان النظام قويًا، فسيعتبر البيانات أكثر قيمة وسيقدم المزيد من المكافآت لها، وعندها سيكون لدى أي جهاز دافع كافٍ لتزوير البيانات وإظهار تقلبات عالية عن عمد. حتى الأجهزة المستخدمة للتحقق من الهوية من قبل الشركات المصنعة المركزية يمكنها "تضمين سلع خاصة" في عملية حساب البيانات وإعادة كتابة البيانات الأصلية التي تم جمعها.

كيف يمكن التأكد من أن جهاز DePIN صادق وجدير بالثقة ولم يقم بتعديل البيانات المجمعة بشكل تعسفي؟ ويتطلب ذلك استخدام تقنية البرامج الثابتة الموثوقة، وأشهرها TEE (بيئة التنفيذ الموثوقة) وSPE (بيئة المعالجة الآمنة). يمكن أن تضمن هذه التقنيات على مستوى الأجهزة تنفيذ البيانات على الجهاز وفقًا لإجراءات تم التحقق منها مسبقًا، ولا توجد "سلع خاصة" في عملية الحساب.

(مصدر الصورة: Trustonic)

إليك مقدمة مختصرة، TEE (بيئة التنفيذ الموثوقة) عادةً ما تكون موجودة في المعالج أو قلب المعالج الذي يتم تنفيذه من أجل حماية البيانات الحساسة وتنفيذ العمليات الحساسة. توفر TEE بيئة تنفيذ موثوقة حيث تخضع التعليمات البرمجية والبيانات للأمان على مستوى الأجهزة لمنع البرامج الضارة أو الهجمات الضارة أو الوصول غير المصرح به. على سبيل المثال، تستخدم محافظ الأجهزة مثل Leger وKeystone تقنية TEE.

تدعم معظم الشرائح الحديثة TEE، خاصة تلك التي تستهدف الأجهزة المحمولة وأجهزة إنترنت الأشياء والخدمات السحابية. عادةً ما تقوم المعالجات عالية الأداء وشرائح الأمان وشرائح SoC للهواتف الذكية (System-on-Chip) ورقائق الخادم السحابي بدمج تقنية TEE، لأن سيناريوهات التطبيق المتضمنة في هذه الأجهزة غالبًا ما تتطلب سعيًا عاليًا للأمان.

ومع ذلك، لا تدعم جميع الأجهزة البرامج الثابتة الموثوق بها، وقد تفتقر بعض وحدات التحكم الدقيقة وشرائح المستشعرات والشرائح المدمجة المخصصة إلى دعم TEE. بالنسبة لهذه الرقائق منخفضة التكلفة، يمكن استخدام هجمات التحقيق وغيرها من الوسائل للحصول على معلومات الهوية المحفوظة في الشريحة، ومن ثم تزييف هوية الجهاز وسلوكه. على سبيل المثال، يحصل الهجوم على بيانات المفتاح الخاص المحفوظة على الشريحة، ثم يستخدم المفتاح الخاص لتوقيع البيانات التي تم التلاعب بها أو المزورة، وإخفائها على أنها بيانات تم إنشاؤها بواسطة الجهاز نفسه.

ومع ذلك، تعتمد الهجمات الاستقصائية على معدات متخصصة وعمليات دقيقة وعمليات تحليل البيانات. وتكلفة الهجوم مرتفعة للغاية، وهي أعلى بكثير من تكلفة الحصول مباشرة على مثل هذه الرقائق منخفضة التكلفة من السوق. بدلاً من جني الأموال عن طريق اختراق معلومات الهوية الخاصة بالأجهزة المنخفضة التكلفة المزورة من خلال الهجمات التحقيقية وغيرها من الوسائل، سيكون المهاجمون أكثر استعدادًا لشراء المزيد من الأجهزة منخفضة التكلفة بشكل مباشر.

سيناريو الهجوم على مصدر البيانات

يمكن أن يضمن TEE المذكور سابقًا أن الجهاز يولد نتائج البيانات بأمانة، ويمكنه فقط إثبات أن يتم إدخال البيانات بعد إدخالها إلى الجهاز، ولم تتم معالجتها بشكل ضار، ولكن لا توجد طريقة للتأكد من أن مصدر إدخال البيانات جدير بالثقة قبل الحساب والمعالجة، وهذا في الواقع مشابه للمشكلة التي يواجهها بروتوكول أوراكل.

على سبيل المثال، إذا تم وضع كاشف جودة الهواء بالقرب من مصنع ينبعث منه غاز العادم، ولكن قام شخص ما بتغطية كاشف جودة الهواء بجرة زجاجية محكمة الغلق ليلاً، فإن كاشف جودة الهواء يحصل على البيانات يجب أن تكون غير صحيح. ومع ذلك، فإن سيناريوهات الهجوم المذكورة أعلاه غالبًا ما تكون غير مربحة، ولا يحتاج المهاجمون إلى القيام بذلك في معظم الأوقات لأنه ناكر للجميل. بالنسبة لبروتوكول شبكة DePIN، طالما أن الجهاز يلبي عملية الحوسبة الصادقة والجديرة بالثقة ويتحمل عبء العمل الذي يتطلبه بروتوكول الحوافز، فيجب مكافأته نظريًا.

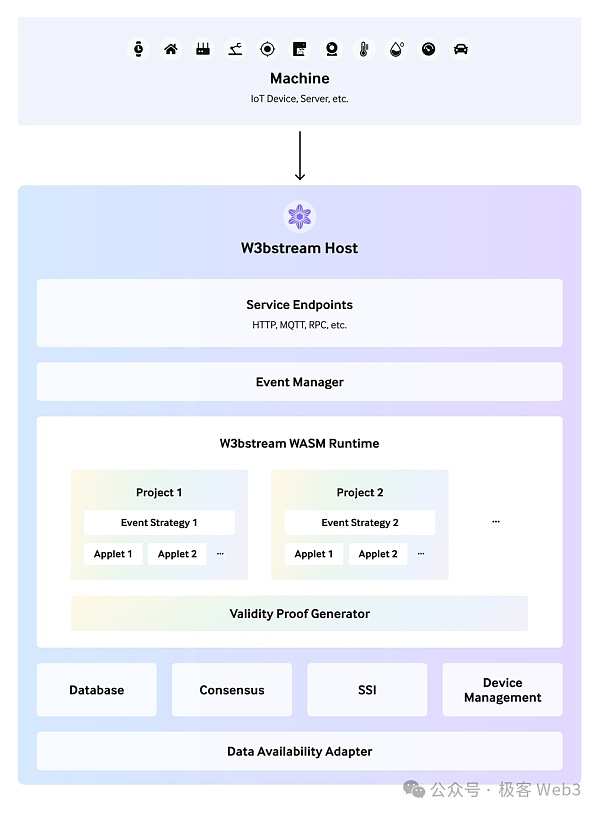

يوفر IoTeX أدوات تطوير W3bStream لتوصيل أجهزة إنترنت الأشياء بـ blockchain وWeb3. تتضمن W3bStream IoT SDK مكونات أساسية مثل الاتصالات والرسائل وخدمات الهوية والاعتماد وخدمات التشفير.

تتمتع IoT SDK الخاصة بـ W3bStream بتطوير كامل جدًا لوظائف التشفير وتتضمن مجموعة متنوعة من التشفير تنفيذ الخوارزميات، مثل PSA Crypto API، وأساسيات التشفير، وخدمات التشفير، وHAL، والأدوات، وجذور الثقة، والوحدات النمطية الأخرى.

باستخدام هذه الوحدات، يمكن تسجيل البيانات التي تم إنشاؤها بواسطة الجهاز على أجهزة مختلفة بطريقة آمنة أو غير آمنة، وتمريرها إلى طبقة البيانات اللاحقة عبر الشبكة للتحقق منها.

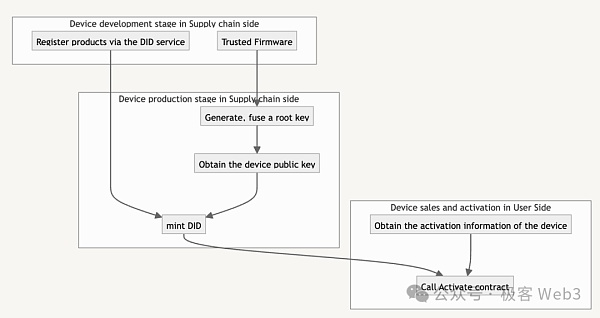

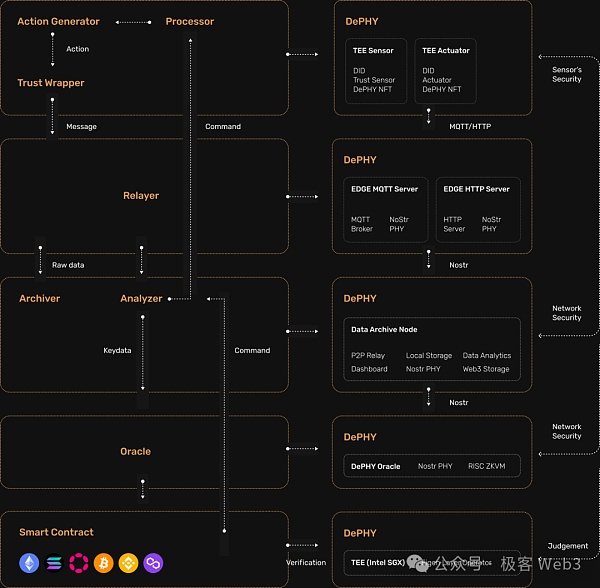

يوفر DePHY خدمات مصادقة DID (معرف الجهاز) على جانب إنترنت الأشياء. يتم إجراء DID من قبل الشركة المصنعة، وكل جهاز لديه DID واحد مطابق فقط. يمكن تخصيص البيانات التعريفية DID ويمكن أن تتضمن الرقم التسلسلي للجهاز والطراز ومعلومات الضمان وما إلى ذلك.

بالنسبة للأجهزة التي تدعم TEE، تقوم الشركة المصنعة في البداية بإنشاء زوج مفاتيح وتستخدم eFuse لكتابة المفتاح في الشريحة. يمكن لخدمة DID الخاصة بـ DePHY مساعدة الشركات المصنعة على إنشاء أزواج مفاتيح بناءً على دعاية الجهاز. المفتاح لإنشاء DID. بالإضافة إلى كتابته على جهاز إنترنت الأشياء، فإن المفتاح الخاص الذي تم إنشاؤه بواسطة الشركة المصنعة يحتفظ به فقط الشركة المصنعة.

نظرًا لأن البرامج الثابتة الموثوقة يمكنها تحقيق توقيعات رسائل آمنة وموثوقة وسرية المفتاح الخاص من جانب الأجهزة، إذا اكتشف الأشخاص أن هناك غشًا في الشبكة لإنشاء مفاتيح خاصة للجهاز، فيمكن اعتبارهم أساسًا أن تكون الشركة المصنعة للجهاز. عند ارتكاب أعمال شريرة،يمكن إرجاعها إلى الشركة المصنعة المقابلة، مما يحقق إمكانية تتبع موثوقة.

بعد شراء جهاز، يمكن لمستخدمي DePHY الحصول على معلومات التنشيط الخاصة بالجهاز، ثم الاتصال بعقد التنشيط على السلسلة، وربط وربط معرف DID الخاص بالجهاز بعنوانهم الخاص على السلسلة، و ثم قم بالوصول إلى بروتوكول شبكة DePHY. بعد أن يمر جهاز إنترنت الأشياء بعملية إعداد DID، يمكنه تحقيق تدفق البيانات في اتجاهين بين المستخدم والجهاز.

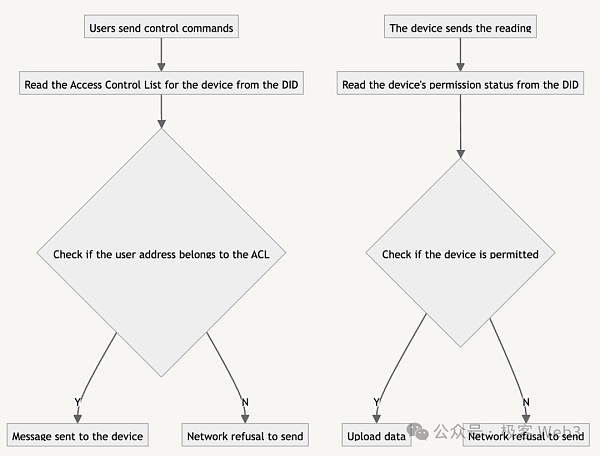

عندما يرسل المستخدم تعليمات التحكم إلى الجهاز من خلال الحساب الموجود على السلسلة، العملية كالتالي:

1. تأكد من أن المستخدم لديه أذونات التحكم في الوصول. نظرًا لأن أذونات التحكم في الوصول للجهاز مكتوبة على DID في شكل بيانات وصفية، فيمكن تأكيد الأذونات عن طريق التحقق من DID؛

2. السماح للمستخدم بفتح قناة خاصة مع الجهاز إنشاء اتصال لدعم المستخدم للسيطرة على الجهاز. بالإضافة إلى مرحل NoStr، يحتوي مرحل DePHY أيضًا على عقد شبكة نظير إلى نظير، والتي يمكنها دعم القنوات من نقطة إلى نقطة وتسمح للعقد الأخرى في الشبكة بالمساعدة في ترحيل حركة المرور. يمكنه دعم المستخدمين للتحكم في الأجهزة في الوقت الفعلي خارج السلسلة.

عندما يرسل جهاز إنترنت الأشياء البيانات إلى blockchain، ستقرأ طبقة البيانات اللاحقة حالة الإذن للجهاز من DID.فقط الأجهزة المسموح بها من خلال التسجيل يمكنها تحميل البيانات. على سبيل المثال، المعدات المسجلة من قبل الشركة المصنعة.

ميزة أخرى مثيرة للاهتمام في خدمة DID هذه توفرها شهادة الميزة الوظيفية (السمة) لأجهزة إنترنت الأشياء. يمكن لهذه الشهادة تحديد ما إذا كان جهاز إنترنت الأشياء لديه وظائف معينة تؤهله للمشاركة في الأنشطة التحفيزية لشبكة blockchain معينة. على سبيل المثال، إذا تم التعرف على جهاز إرسال WiFi على أنه يحتوي على وظيفة (سمة) LoRaWAN، فيمكن اعتباره يتمتع بوظيفة توفير اتصال الشبكة اللاسلكية، ويمكنه المشاركة في شبكة الهيليوم. وبالمثل، هناك سمات نظام تحديد المواقع العالمي (GPS)، وسمات TEE، وما إلى ذلك.

فيما يتعلق بتوسيع الخدمات، يدعم DID الخاص بـ DePHY أيضًا المشاركة في التخزين والربط بالمحافظ القابلة للبرمجة وما إلى ذلك، لتسهيل المشاركة في الأنشطة الموجودة على السلسلة.

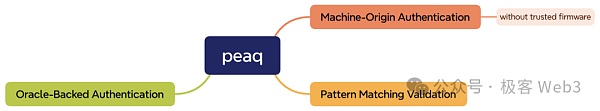

1. المصادقة مصدرها الجهاز. يوفر Peaq أيضًا وظائف مثل إنشاء زوج مفاتيح، واستخدام المفتاح الخاص لتوقيع المعلومات على الجهاز، وربط معرف Peaq لعنوان الجهاز بعنوان المستخدم. ومع ذلك، لا يمكن العثور على التنفيذ الوظيفي للبرامج الثابتة الموثوقة في التعليمات البرمجية مفتوحة المصدر الخاصة بها. لا يمكن لطريقة المصادقة البسيطة التي تتبعها Peaq والتي تتمثل في استخدام مفتاح خاص لتوقيع معلومات الجهاز أن تضمن سلامة الجهاز وعدم التلاعب بالبيانات. الذروة هي أشبه بتراكم متفائل، والذي يتم تعيينه افتراضيًا على جهاز لن يفعل الشر، ثم يتحقق من مصداقية البيانات في المراحل اللاحقة.

2. التحقق من التعرف على الأنماط. الحل الثاني هو الجمع بين التعلم الآلي والتعرف على الأنماط. يتم الحصول على النموذج من خلال التعرف على البيانات السابقة، وعند إدخال بيانات جديدة تتم مقارنتها مع النموذج السابق لتحديد مدى مصداقيتها. ومع ذلك، لا يمكن للنماذج الإحصائية سوى تحديد البيانات غير الطبيعية ولا يمكنها تحديد ما إذا كانت أجهزة إنترنت الأشياء تعمل بأمانة.

على سبيل المثال، يتم وضع كاشف جودة الهواء في المدينة أ في الطابق السفلي. تختلف البيانات التي تم جمعها وتوليدها عن أجهزة كشف جودة الهواء الأخرى، ولكن هذا لا يعني أن البيانات مزورة وأن المعدات لا تزال تعمل بأمانة. من ناحية أخرى، طالما أن الفوائد كبيرة بما يكفي، فإن المتسللين أيضًا على استعداد لاستخدام أساليب مثل GAN لإنشاء بيانات يصعب التعرف عليها من خلال التعلم الآلي، خاصة عندما تتم مشاركة النموذج التمييزي علنًا.

3. المصادقة المستندة إلى Oracle. الخيار الثالث هو أنهم سيختارون بعض مصادر البيانات الأكثر موثوقية باعتبارها أوراكل ويقارنونها ويتحققون منها مع البيانات التي تم جمعها بواسطة أجهزة DePIN الأخرى. على سبيل المثال، قام فريق المشروع بنشر كاشف دقيق لجودة الهواء في المدينة أ. وإذا انحرفت البيانات التي تم جمعها بواسطة أجهزة كشف جودة الهواء الأخرى بشكل كبير، فسيتم اعتبارها غير موثوقة.

من ناحية، تقدم هذه الطريقة وتعتمد على سلطة blockchain، ومن ناحية أخرى، قد تتسبب أيضًا في انحرافات في أخذ عينات بيانات الشبكة بالكامل بسبب انحراف أخذ العينات لمصدر بيانات أوراكل.

استنادًا إلى المعلومات الحالية، لا يمكن للبنية التحتية لـ Peaq ضمان ثقة المعدات والبيانات في جانب إنترنت الأشياء. (ملاحظة: قام المؤلف بفحص الموقع الرسمي لـpeaq، ووثائق التطوير، ومستودع Github، ومسودة الورقة البيضاء لعام 2018 فقط. وحتى بعد إرسال بريد إلكتروني إلى فريق التطوير، لم أتمكن من الحصول على مزيد من المعلومات التكميلية قبل النشر. )

تتمثل المرحلة الثانية في سير عمل DePIN بشكل أساسي في جمع البيانات التي تم تمريرها عبر إنترنت الأشياء والتحقق منها الأجهزة. ، احفظها لتوفير البيانات للمراحل اللاحقة،للتأكد من إمكانية إرسال البيانات إلى مستلم محدد بطريقة كاملة وقابلة للاسترداد. وهذا ما يسمى طبقة توفر البيانات (طبقة DA).

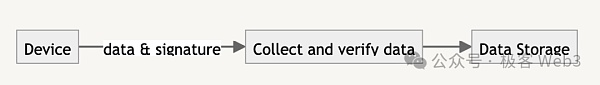

غالبًا ما تبث أجهزة إنترنت الأشياء معلومات مثل مصادقة البيانات والتوقيع عبر HTTP وMQTT والبروتوكولات الأخرى. عندما تتلقى طبقة البيانات الخاصة بالبنية التحتية لـ DePIN معلومات من الجهاز، فإنها تحتاج إلى التحقق من مصداقية البيانات وجمع وتخزين البيانات التي تم التحقق منها.

تم تقديم MQTT (MQ Telemetry Transport) هنا، وهو بروتوكول نقل رسائل خفيف الوزن ومفتوح ومعتمد على نموذج النشر/الاشتراك، وهو مصمم للاستخدام لتوصيل الأجهزة المقيدة، مثل أجهزة الاستشعار والأنظمة المدمجة التي تتواصل في بيئات الشبكات ذات النطاق الترددي المنخفض وغير المستقرة، مما يجعلها مثالية لتطبيقات إنترنت الأشياء (IoT).

في عملية التحقق من رسالة جهاز إنترنت الأشياء، ستتضمن التنفيذ الموثوق للجهاز المصادقة ومصادقة الرسالة.

يمكن دمج مصادقة التنفيذ الموثوق بالجهاز مع TEE. يضمن TEE جمع البيانات بشكل آمن عن طريق عزل رمز جمع البيانات داخل منطقة محمية بالجهاز.

هناك نهج آخر وهو إثباتات المعرفة الصفرية، التي تسمح للأجهزة بإثبات دقة جمع البيانات الخاصة بها دون الكشف عن تفاصيل البيانات الأساسية. يختلف هذا المخطط حسب الجهاز. بالنسبة للأجهزة القوية، يمكن إنشاء ZKP محليًا، وبالنسبة للأجهزة المقيدة، يمكن إنشاؤها عن بعد.

بعد مصادقة ثقة الجهاز، باستخدام DID للتحقق من توقيع الرسالة، يمكنك تحديد أن الرسالة تم إنشاؤها بواسطة الجهاز.

يستخدم جمع البيانات الموثوقة والتحقق منها أساليب TEE وإثبات المعرفة الصفرية.

يشير تنظيف البيانات إلى توحيد وتوحيد تنسيق البيانات التي يتم تحميلها من أنواع مختلفة من الأجهزة لتسهيل التخزين والمعالجة.

يسمح رابط تخزين البيانات لمشاريع التطبيقات المختلفة باختيار أنظمة تخزين مختلفة عن طريق تكوين محولات التخزين.

في تطبيق W3bStream الحالي، هناك إنترنت مختلف يمكن لأجهزة الأشياء إرسال البيانات مباشرة إلى محطة خدمة W3bStream، أو يمكنها أولاً جمع البيانات من خلال الخادم ثم إرسالها إلى محطة خادم W3bStream.

عند تلقي البيانات الواردة، سيعمل W3bStream مثل برنامج جدولة التوزيع المركزي ويقوم بتوزيع البيانات الواردة على برامج مختلفة للمعالجة. سوف يتقدم مشروع DePIN في النظام البيئي W3bStream للتسجيل في W3bStream ويحدد منطق تشغيل الحدث (إستراتيجية الحدث) والمعالج (البرنامج الصغير).

سيكون لكل جهاز إنترنت الأشياء حساب جهاز ينتمي إلى مشروع واحد فقط على W3bStream. ولذلك، عند تسليم رسالة من جهاز إنترنت الأشياء إلى منفذ خدمة W3bStream، يمكن أولاً إعادة توجيهها إلى مشروع بناءً على معلومات الربط المسجلة، ويمكن التحقق من صحة البيانات.

أما بالنسبة لمنطق تشغيل الحدث المذكور سابقًا، فيمكنك تحديد معلومات البيانات المستلمة من محطة HTTP API وموضوع MQTT، بالإضافة إلى اكتشاف سجل الحدث على blockchain، واكتشاف ارتفاع blockchain، وما إلى ذلك. نوع الحدث (مشغلات الأحداث) الذي يتم تشغيله، وربط المعالج المقابل للتعامل معه.

يتم تعريف وظيفة تنفيذ واحدة أو أكثر في المعالج (التطبيق الصغير) ويتم تجميعها في تنسيق WASM. يمكن إجراء تنظيف البيانات وتنسيقها من خلال التطبيق الصغير. يتم تخزين البيانات المعالجة في قاعدة بيانات القيمة الرئيسية المحددة بواسطة المشروع.

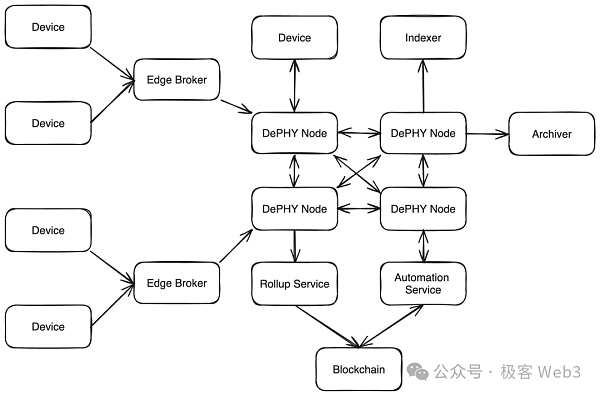

DePHY يتبنى المشروع طريقة أكثر لامركزية لمعالجة البيانات وتوفيرها، والتي يطلقون عليها اسم شبكة رسائل DePHY.

تتكون شبكة رسائل DePHY من عقد ترحيل DePHY غير مرخصة (مرسلات). يمكن لأجهزة إنترنت الأشياء تمرير البيانات من خلال منفذ RPC لأي عقدة ترحيل DePHY، وستقوم البيانات الواردة أولاً باستدعاء البرنامج الوسيط ودمجها مع DID للتحقق من أن البيانات جديرة بالثقة.

يجب أن تتم مزامنة البيانات التي تم التحقق منها عن طريق الثقة بين عقد ترحيل مختلفة لتكوين إجماع. يتم تنفيذ شبكة رسائل DePHY باستخدام بروتوكول NoStr. تم استخدام NoStr في الأصل لبناء وسائط اجتماعية لا مركزية. تذكر عندما استخدم شخص ما NoStr ليحل محل Twitter وأصبح شائعًا. كما يتم استخدامه بذكاء في مزامنة بيانات DePIN.

في شبكة DePHY، يمكن تنظيم أجزاء البيانات المخزنة بواسطة كل جهاز إنترنت الأشياء في شجرة Merkle. ستقوم العقد بمزامنة جذر شجرة Merkle مع بعضها البعض، بالإضافة إلى شجرة الشجرة بأكملها. Tree.hop. عندما يحصل المُعيد على تجزئات Merkle Root وTree المذكورة أعلاه، يمكنه تحديد موقع البيانات المفقودة بسرعة والحصول عليها بسهولة من المُعيدين الآخرين. يمكن لهذه الطريقة تحقيق تأكيد الإجماع (الإنهاء) بكفاءة عالية.

عملية عقدة شبكة رسائل DePHY غير مسموح بها، ويمكن لأي شخص مشاركة الأصول وتشغيل عقد شبكة DePHY. كلما زاد عدد العقد، زادت أمان الشبكة وسهولة الوصول إليها. يمكن لعقد DePHY الحصول على مكافآت من خلال الدفعات المشروطة zk (المدفوعات الطارئة للمعرفة الصفرية). بمعنى آخر، عندما يطلب تطبيق ذو متطلبات فهرسة البيانات بيانات من عقدة ترحيل DePHY، فإنه سيقرر المبلغ الذي سيتم دفعه إلى عقدة الترحيل بناءً على شهادة ZK بشأن إمكانية استرداد البيانات.

وفي الوقت نفسه، يمكن لأي شخص الوصول إلى شبكة DePHY لمراقبة البيانات وقراءتها. يمكن للعقد التي تديرها أطراف المشروع تعيين قواعد التصفية لتخزين بيانات جهاز DePIN المتعلقة بمشاريعهم فقط. بسبب هطول البيانات الأولية، يمكن لشبكة رسائل DePHY أن تكون بمثابة طبقة توفر البيانات للمهام اللاحقة الأخرى.

يتطلب بروتوكول DePHY من عقدة الترحيل تخزين البيانات المستلمة محليًا لفترة زمنية على الأقل أثناء التشغيل، ثم نقل البيانات الباردة إلى منصة تخزين دائمة مثل Arweave. إذا تم التعامل مع جميع البيانات على أنها بيانات ساخنة، فسيؤدي ذلك في النهاية إلى زيادة تكلفة تخزين العقدة، وبالتالي رفع عتبة تشغيل عقدة كاملة، مما يجعل من الصعب على الأشخاص العاديين تشغيل عقدة كاملة.

من خلال تصميم معالجة تصنيف البيانات الساخنة والباردة، يمكن لـ DePHY تقليل تكاليف التشغيل لجميع العقد في شبكة الرسائل بشكل كبير، ويمكنه التعامل بشكل أفضل مع بيانات إنترنت الأشياء الضخمة.

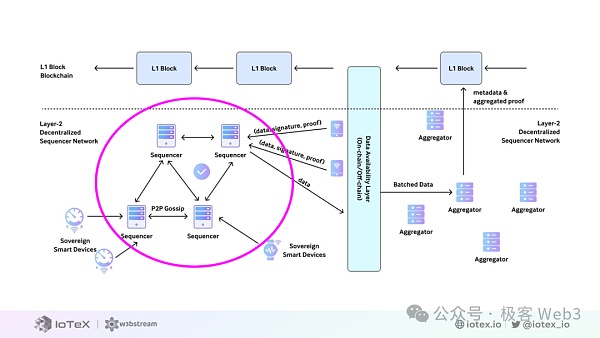

الحلان السابقان هما جمع البيانات وتخزينها على السلسلة للتنفيذ، ثم نقلها إلى blockchain. وذلك لأن كمية البيانات الناتجة عن تطبيقات إنترنت الأشياء ضخمة وتتطلب أيضًا تأخيرًا في الاتصال. إذا قمت بتنفيذ معاملات DePIN مباشرة على blockchain، فستكون سعة معالجة البيانات محدودة وتكلفة التخزين مرتفعة.

مجرد انتظار إجماع العقدة سيؤدي إلى مشاكل تأخير لا تطاق. اتخذ Peaq نهجًا مختلفًا وقام ببناء سلسلة عامة للقيام بهذه الحسابات والمعاملات وتنفيذها بشكل مباشر. تم تطويره بناءً على الركيزة، عندما تكون الشبكة الرئيسية متصلة فعليًا ويزداد عدد أجهزة DePIN التي تحملها، فإنها في النهاية لن تكون قادرة على حمل مثل هذا العدد الكبير من طلبات الحساب والمعاملات بسبب عنق الزجاجة في أداء الذروة.

نظرًا لأن Peaq لا يحتوي على وظيفة البرامج الثابتة الجديرة بالثقة، فهو غير قادر بشكل أساسي على التحقق بشكل فعال من موثوقية البيانات. فيما يتعلق بتخزين البيانات، قدم Peaq مباشرة في وثائق التطوير كيفية ربط تخزين IPFS الموزع بـ blockchain بناءً على الركيزة.

المرحلة الثالثة في سير عمل DePIN هي توزيع البيانات وفقًا لاحتياجات تطبيق blockchain. يتم استخراج بيانات الطبقة المتاحة، وتتم مزامنة نتائج التنفيذ بكفاءة مع blockchain من خلال تنفيذ العمليات أو إثباتات المعرفة الصفرية.

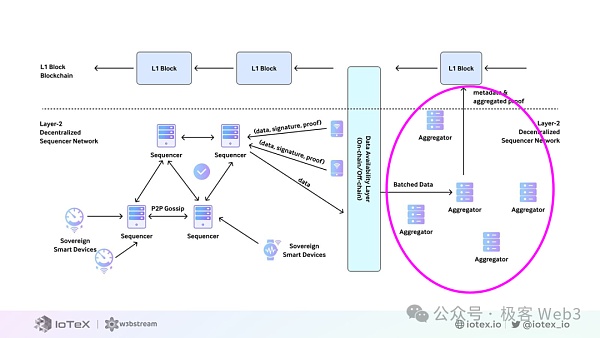

يطلق W3bStream على هذه المرحلة بيانات تجميع إثبات البيانات . يتكون هذا الجزء من الشبكة من العديد من العقد المجمعة (Aggregator Nodes) التي تشكل تجمع موارد الحوسبة (تجمع موارد الحوسبة)، والذي يتم مشاركته واستدعاءه بواسطة جميع مشاريع DePIN.

ستسجل كل عقدة مجمعة حالة عملها على blockchain، سواء كانت مشغولة أو خاملة. عندما تأتي متطلبات الحوسبة لمشروع DePIN، يتم تحديد العقد المجمعة الخاملة لمعالجتها بناءً على مراقبة الحالة (الشاشة) على السلسلة.

سيتم استرداد عقدة التجميع المحددة أولاً من طبقة التخزين المطلوبة البيانات؛ ثم إجراء العمليات على هذه البيانات وفقًا لاحتياجات مشروع DePIN، وإنشاء إثبات لنتائج العملية؛ وأخيرًا، إرسال نتائج الإثبات إلى blockchain للتحقق من العقود الذكية. بعد إكمال سير العمل، تعود عقدة التجميع إلى حالة الخمول.

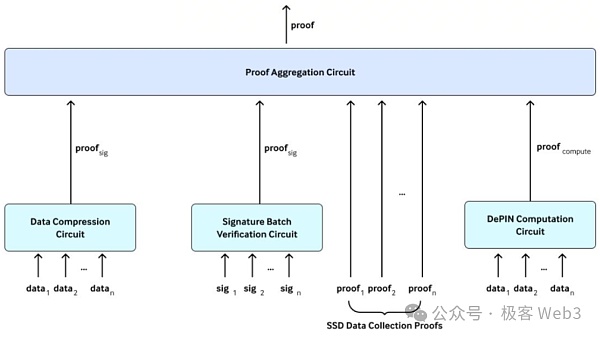

تستخدم عقدة التجميع دائرة تجميع ذات طبقات عند إنشاء البراهين. تتكون دائرة التجميع الهرمية من أربعة أجزاء:

دائرة ضغط البيانات: على غرار شجرة Merkle، تأكد من أن جميع البيانات التي تم جمعها تأتي من جذر شجرة Merkle محدد.

دائرة التحقق من صحة التوقيع: التحقق من صحة البيانات الواردة من الجهاز، كل بيانات مرتبطة بتوقيع.

دائرة حساب DePIN: إثبات أن جهاز DePIN ينفذ بعض التعليمات بشكل صحيح وفقًا لمنطق حسابي محدد، مثل التحقق من عدد الخطوات في الفحص الطبي مشروع صحي، أو في التحقق من الطاقة المنتجة في محطة للطاقة الشمسية.

دائرة تجميع الأدلة: تجمع كل الأدلة في دليل واحد للتحقق النهائي من خلال العقود الذكية Layer1.

يعد تجميع إثبات البيانات أمرًا ضروريًا لضمان ذلك مشروع DePIN تعد سلامة الحسابات وإمكانية التحقق منها أمرًا بالغ الأهمية، مما يوفر طريقة موثوقة وفعالة للتحقق من الحسابات خارج السلسلة ومعالجة البيانات.

يوجد رابط إيرادات IoTeX أيضًا بشكل أساسي في هذه المرحلة، حيث يمكن للمستخدمين تشغيل عقد التجميع من خلال التعهد برموز IOTX. كلما زاد عدد المجمعين المشاركين، سيتم جلب المزيد من قوة المعالجة الحاسوبية وسيتم تشكيل طبقة حوسبة ذات قوة حوسبة كافية.

على مستوى توزيع البيانات، يوفر DePHY معالجًا مساعدًا لمراقبة الرسائل النهائية لشبكة رسائل DePHY وإجراء ترحيل الحالة ( الحالة بعد التغيير)، يتم تعبئة البيانات وضغطها وإرسالها إلى blockchain.

ترحيل الحالة عبارة عن وظيفة تشبه العقد الذكي تُستخدم لمعالجة الرسائل. ويتم تخصيصها بواسطة أطراف مشروع DePIN المختلفة وتتضمن أيضًا حلول معالجة البيانات المجمعة للحوسبة zkVM أو TEE. تم تطوير هذا الجزء ونشره من قبل فريق DePHY لتوفير سقالات المشروع (Scaffold) لمشروع DePIN، بدرجة عالية من الحرية.

بالإضافة إلى المعالج المشترك الذي توفره DePHY، يمكن لطرف مشروع DePIN أيضًا توصيل بيانات طبقة DA بطبقة الحوسبة للبنية التحتية الأخرى وفقًا لسقالات المشروع لتحقيق التنفيذ على السلسلة.

على الرغم من أن مسار DePIN ساخن، إلا أنه لا تزال هناك عقبات فنية أمام توصيل أجهزة إنترنت الأشياء بالبلوكتشين على نطاق واسع. من منظور التنفيذ الفني، تقوم هذه المقالة بمراجعة وتحليل العملية الكاملة لأجهزة إنترنت الأشياء التي تولد البيانات من الجدارة بالثقة، والتحقق من البيانات المخزنة، وتوليد الدليل من خلال الحساب ونقل البيانات إلى blockchain، وبالتالي دعم دمج أجهزة إنترنت الأشياء في تطبيقات Web3. إذا كنت رائد أعمال في مسار DePIN، آمل أيضًا أن تكون هذه المقالة مفيدة لتطوير المشروع من حيث المنهجية والتصميم الفني.

من بين البنى التحتية الثلاثة لـ DePIN التي تم اختيارها للتحليل، لا يزال الذروة مجرد ضجيج مثل التعليقات عبر الإنترنت قبل ست سنوات. اختار كل من DePHY وIoTeX جمع بيانات أجهزة إنترنت الأشياء خارج السلسلة. يتم تجميعها في وضع العمل على السلسلة، والتي يمكنها توصيل بيانات جهاز إنترنت الأشياء بـ blockchain مع زمن وصول منخفض وضمان مصداقية بيانات الجهاز.

لدى DePHY وIoTeX نقاط تركيز خاصة بهما. يتضمن DID الخاص بـ DePHY التحقق من سمات وظيفة الأجهزة ونقل البيانات في الاتجاهين وميزات أخرى. تركز شبكة رسائل DePHY بشكل أكبر على طبقة توفر البيانات اللامركزية وهي أكثر من طبقة منخفضة يتم دمج الوحدات الوظيفية المقترنة مع مشروع DePIN؛ يتمتع IoTeX بدرجة عالية من تكامل التطوير، وسير عمل تطوير كامل، ويركز بشكل أكبر على ربط المعالجات بأحداث مختلفة، مما يفضل طبقة الحوسبة. يمكن لأطراف مشروع DePIN اختيار حلول تقنية مختلفة لدمجها وفقًا للاحتياجات الفعلية.

اقترح ترامب خفض معدل ضريبة الشركات من 21% إلى 15%، وهو ما يقرب من ضعف الفارق بين اقتراح هاريس برفع معدل ضريبة الشركات إلى 28% و20%.

WenJun

WenJunكشفت وكالة الضرائب الوطنية اليابانية (NTA) عن زيادة في انتهاكات ضريبة العملات المشفرة، حيث تم تحديد 548 حالة من أصل 615 استفسارًا في السنة المالية 2022. وعلى الرغم من انخفاض متوسط الدخل غير المعلن لكل حالة إلى 206000 دولار، إلا أن القيمة التراكمية ارتفعت إلى 126.5 مليون دولار، مما دفع يدعو إلى إصلاحات النظام الضريبي في اليابان وسط انتقادات لتأثير الهيكل الحالي على الشركات التي تحتفظ بالعملات المعدنية.

Jixu

Jixuوافق البرلمان الإسرائيلي ، الكنيست ، بشكل مبدئي على مشروع قانون يسعى إلى تمديد المزايا الضريبية المتاحة حاليًا ...

Bitcoinist

Bitcoinistلن تسمح قواعد متجر التطبيقات المضاد لمطوري التشفير بالبناء

Bankless

Banklessصوت مجتمع LUNC لخفض معدل حرق الضرائب من 1.2٪ إلى 0.2٪.

Beincrypto

Beincryptoصاغ المشرعون في دولة أوروبية ميزانية 2023 التي كشفت عن ضريبة بنسبة 28٪ على الأصول المشفرة المحتفظ بها لمدة أقل من عام.

Beincrypto

Beincryptoمن المرجح أن تصبح عملية المداومة على الوضع السائد ، الأمر الذي قد يكون مكلفًا إلى حد ما بالنسبة لدافعي الضرائب في المملكة المتحدة.

Beincrypto

Beincryptoتحسب DeFi Pulse ، وهي سلطة رائدة في مساحة DeFi ، أن القيمة المجمعة لجميع الودائع ضمن بروتوكولات DeFi ...

Bitcoinist

Bitcoinistأصدرت وزارة المالية الألمانية إرشادات ضريبية جديدة للعملات المشفرة مع عدم وجود ضريبة مستحقة الدفع على المكاسب من BTC و ETH المباعة بعد 12 شهرًا من الاستحواذ.

Cointelegraph

Cointelegraphيوفر التكامل لمستخدمي LUNA طريقة لتتبع وتسجيل معاملاتهم بدقة للوفاء بالتزاماتهم الضريبية ، وفقًا لتوني دانجال من Koinly.

Cointelegraph

Cointelegraph