المؤلف: ستيفن كاتي، مترجم CoinTelegraph: تاو تشو، Golden Finance

قال Radiant Capital، 10 وفي شهر مارس، تعرضت منصة التمويل اللامركزي (DeFi) لهجوم من قبل قراصنة، مما أدى إلى خسائر بلغت 50 مليون دولار أمريكي. استخدم المتسللون Telegram للقيام بذلك تم تسليم البرامج الضارة التي نفذها متسلل متحالف مع كوريا الشمالية متنكرًا في صورة مقاول سابق. وقالت راديانت في تحديث استقصائي بتاريخ 6 كانون الأول (ديسمبر) إن شركة الأمن السيبراني المتعاقدة معها مانديانت قد قيمت "درجة عالية من الثقة في أن الهجوم كان تهديدًا مرتبطًا بكوريا الشمالية". ما يفعله الممثل".

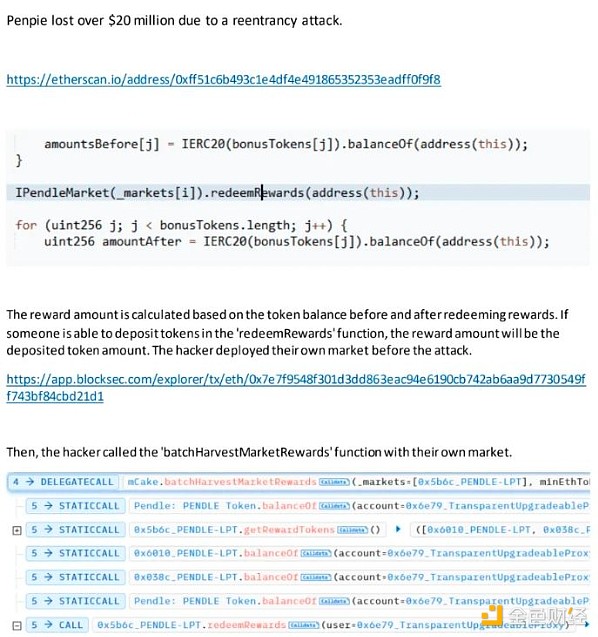

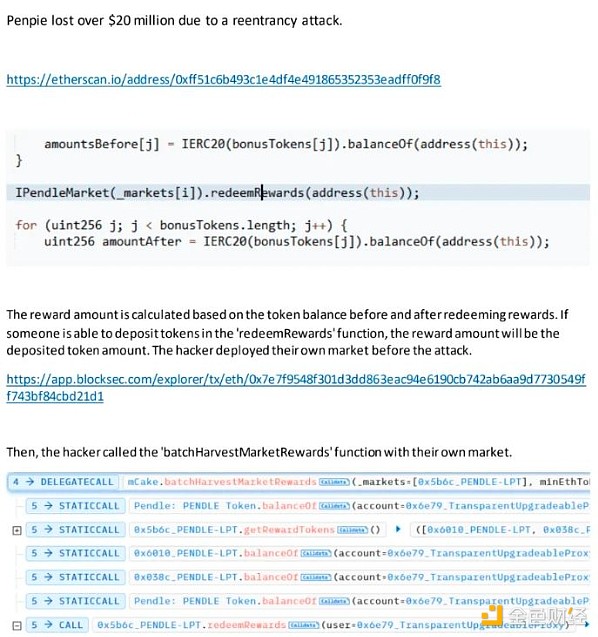

قالت المنصة إنه في 11 سبتمبر، تلقى أحد مطوري شركة Radiant رسالة Telegram تحتوي على ملف مضغوط من "مقاول سابق موثوق به" يطلب معلومات عن العمل الذي كانوا يقومون به، وتقديم تعليقات حول المشاريع الجديدة المخطط لها.

"عند المراجعة، يُشتبه في أن الرسالة جاءت من جهة تهديد متحالفة مع كوريا الشمالية وتتظاهر بأنها جهة فاعلة". وقالت شركة المقاولات السابقة. "عندما تمت مشاركة ملف ZIP هذا بين مطورين آخرين للحصول على تعليقات، انتهى الأمر بنشر البرامج الضارة، مما سهل عمليات الاقتحام اللاحقة."

في 16 أكتوبر، سيطر أحد المتسللين على الملف المفاتيح الخاصة والعقود الذكية للعديد من الموقعين، مما يتسبب في إجبار منصة DeFi على تعليق سوق الإقراض. استهدفت مجموعة القرصنة الكورية الشمالية منذ فترة طويلة منصات العملات المشفرة وسرقت ما قيمته 3 مليارات دولار من العملات المشفرة بين عامي 2017 و2023.

المصدر: Radiant Capital

قالت Radiant إن الوثيقة لم تثير أي شكوك أخرى لأن "طلبات مراجعة ملفات PDF تعتبر روتينية في ممارسات الإعدادات المهنية" و المطورون "غالبًا ما يشاركون المستندات بهذا التنسيق."

كما أن النطاقات المرتبطة بملفات ZIP تنتحل مواقع الويب الشرعية للمقاولين.

تعرضت العديد من أجهزة مطوري Radiant للاختراق أثناء الهجوم، حيث تعرض الواجهة الأمامية بيانات معاملات حميدة بينما تم توقيع المعاملات الضارة في الخلفية. وأضافت أن "عمليات التفتيش والمحاكاة التقليدية لا تظهر أي فرق كبير، مما يجعل التهديد غير مرئي فعليًا خلال مرحلة المراجعة العادية".

"كان الخداع سلسًا للغاية لدرجة أنه حتى باستخدام أفضل الممارسات القياسية لشركة Radiant، مثل محاكاة المعاملات في Tenderly، والتحقق من صحة بيانات الحمولة، واتباع إجراءات التشغيل القياسية المتوافقة مع معايير الصناعة في كل خطوة على الطريق، لا يزال المهاجمون قادرين على اختراق كتب راديانت: "أجهزة مطورة متعددة".

أمثلة على ملفات PDF للتصيد الاحتيالي التي قد تستخدمها مجموعات القراصنة الخبيثة. المصدر: Radiant Capital

تعتقد شركة Radiant Capital أن جهة التهديد المسؤولة عن القضية تُعرف باسم "UNC4736"، والمعروفة أيضًا باسم "Citrine Sleet" - ويُعتقد أنها متورطة في استطلاع المواقع الرئيسية لكوريا الشمالية. اتصالات وكالة المخابرات المكتب العام (RGB) ويفترض أنها فرع من مجموعة القراصنة Lazarus Group.

نقل المتسللون ما يقرب من 52 مليون دولار من الأموال المسروقة في 24 أكتوبر.

كتبت Radiant Capital في تحديثها: "يوضح هذا الحادث أنه حتى إجراءات التشغيل القياسية الصارمة، ومحافظ الأجهزة، وأدوات المحاكاة مثل Tenderly، والمراجعة البشرية الدقيقة يمكن تجاوزها من قبل جهات تهديد متقدمة جدًا".

"إن الاعتماد على التوقيعات العمياء والتحقق الأمامي الذي يمكن انتحاله يتطلب تطوير حلول أكثر قوة على مستوى الأجهزة لفك تشفير حمولات المعاملات والتحقق منها".

هذه ليست المرة الأولى التي تتعرض فيها شركة Radiant للهجوم هذا العام. أوقفت المنصة سوق الإقراض في يناير بسبب خرق قرض سريع بقيمة 4.5 مليون دولار.

بعد اثنتين من عمليات الاستغلال هذا العام، انخفض إجمالي قيمة Radiant المقفلة بشكل ملحوظ، من أكثر من 300 مليون دولار في نهاية العام الماضي إلى حوالي 5.81 مليون دولار في 9 ديسمبر، وفقًا لبيانات DefiLlama.

Joy

Joy