مجموعة Lazarus

تحديثات 2023< / p>

وفقًا للمعلومات العامة في عام 2023، اعتبارًا من يونيو، لم تكن هناك حتى الآن سرقات كبيرة للعملات المشفرة منسوبة إلى مجموعة الهاكر الكورية الشمالية Lazarus Group. انطلاقًا من الأنشطة الموجودة على السلسلة، يقوم المتسللون الكوريون الشماليون Lazarus Group بشكل أساسي بغسل أموال العملات المشفرة المسروقة في عام 2022، بما في ذلك ما يقرب من 100 مليون دولار أمريكي من الأموال المفقودة في هجوم جسر Harmony عبر السلسلة في 23 يونيو 2022.

تظهر الحقائق اللاحقة أنه بالإضافة إلى غسل أموال العملات المشفرة المسروقة في عام 2022، فإن القراصنة الكوريين الشماليين Lazarus Group ليسوا خاملين في أوقات أخرى، بل في سبات في الظلام، تنفيذ هجمات ذات صلة بـ APT سرًا. أدت هذه الأنشطة بشكل مباشر إلى "Dark 101" في صناعة العملات المشفرة، والذي بدأ في 3 يونيو.

خلال "101 يوم مظلم" تمت سرقة إجمالي 5 منصات، وتجاوز المبلغ المسروق 300 مليون دولار أمريكي، وكانت معظم الأشياء المسروقة عبارة عن خدمات مركزية . منصة.

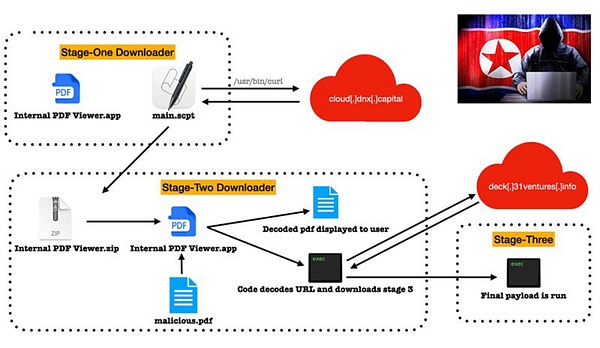

في حوالي 12 سبتمبر، اكتشفت SlowMist وشركاؤها أن مجموعة القراصنة Lazarus Group قامت بهجمات APT واسعة النطاق استهدفت صناعة العملات المشفرة. طريقة الهجوم هي كما يلي: أولاً، إخفاء الهوية، وخداع المدقق من خلال مصادقة الشخص الحقيقي وتصبح عميلاً حقيقياً، ثم قم بإجراء إيداع حقيقي. وتحت غطاء هوية العميل هذه، تستهدف أحصنة طروادة المخصصة لنظامي التشغيل Mac أو Windows الموظفين الرسميين بدقة في نقاط زمنية متعددة للاتصال بين الموظفين الرسميين والعملاء (المهاجمين). وبعد الحصول على الإذن، تتحرك أفقيًا داخل الشبكة الداخلية وتتربص لفترة طويلة تحقيق الهدف.غرض سرقة الأموال.

يولي مكتب التحقيقات الفيدرالي الأمريكي أيضًا اهتمامًا بالسرقات الكبرى في النظام البيئي للعملات المشفرة، وذكر علنًا في بيان صحفي أنه كان تحت سيطرة مجموعة القراصنة الكورية الشمالية Lazarus Group. فيما يلي البيان الصحفي ذو الصلة الصادر عن مكتب التحقيقات الفيدرالي في عام 2023 حول مجموعة الهاكر الكورية الشمالية Lazarus Group:

في 23 يناير، أكد مكتب التحقيقات الفيدرالي (https://www.fbi.gov/news/press-releases/fbi-confirms-lazarus-group-cyber-actors-responsible-for-harmonys-horizon-bridge-currency) - سرقة) يجب أن يكون المتسللون الكوريون الشماليون Lazarus Group مسؤولين عن حادثة Harmony Hack.

في 22 أغسطس، أصدر مكتب التحقيقات الفيدرالي إشعارًا (https://www.fbi.gov) /news/press-releases/fbi-identifiers-cryptocurrency-funds-stolen-by-dprk) أن مجموعة القراصنة الكورية الشمالية شاركت في هجمات Atomic Wallet وAlphapo وCoinsPaid، وسرقت ما مجموعه 197 مليون دولار من العملات المشفرة.

في 6 سبتمبر، أصدر مكتب التحقيقات الفيدرالي بيانًا صحفيًا (https://www.fbi. gov/news/press-releases/fbi-identifiers-cryptocurrency-funds-stolen-by-dprk)، أن المتسللين الكوريين الشماليين Lazarus Group كانوا مسؤولين عن سرقة 41 مليون دولار من منصة المقامرة بالعملات المشفرة Stake.com.

تحليل طرق غسيل الأموال

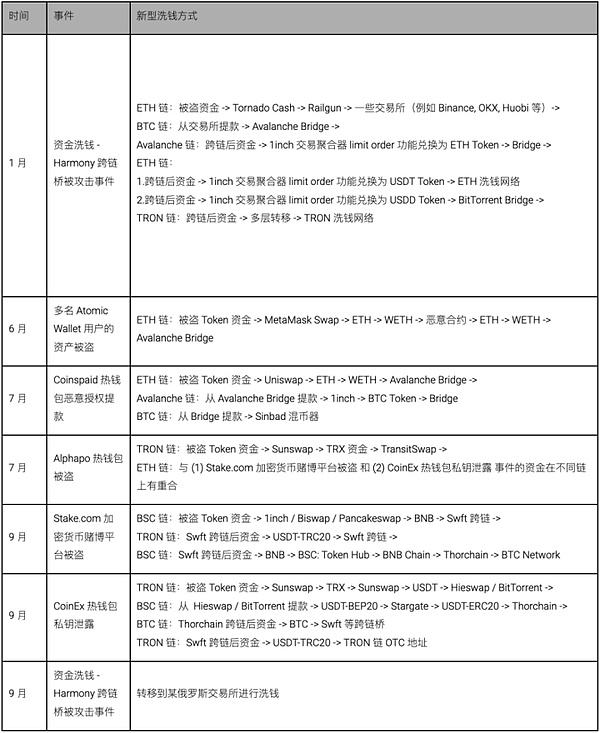

وفقًا لتحليلنا، فإن أساليب غسيل الأموال التي يتبعها المتسللون الكوريون الشماليون Lazarus Group استمرت أيضًا في التطور بمرور الوقت. وستظهر أساليب غسيل الأموال الجديدة بين الحين والآخر. الجدول الزمني للتغييرات في طرق غسيل الأموال هي كما يلي:

تحليل ملفات تعريف العصابات

استنادًا إلى الدعم الاستخباري القوي الذي توفره شبكة InMist الاستخباراتية الشركاء، قام فريق SlowMist AML بتحليل هذه المسروقات وتمت متابعة وتحليل البيانات المتعلقة بالحادثة ومجموعة الهاكر Lazarus Group للحصول على صورة جزئية لمجموعة الهاكر Lazarus Group:

مصرفات المحفظة

ملاحظة: تمت كتابة هذا القسم بمحبة بواسطة Scam Sniffer. ممتن.

نظرة عامة

تعتبر أدوات تجفيف المحفظة ذات صلة باعتبارها برامج ضارة للعملات المشفرة حققت "نجاحا" كبيرا في العام الماضي. تم نشر البرنامج على مواقع التصيد الاحتيالي لخداع المستخدمين للتوقيع على معاملات ضارة ثم سرقة الأصول من محافظ العملات المشفرة الخاصة بهم. تستمر حملات التصيد الاحتيالي هذه في مهاجمة المستخدمين العاديين بأشكال عديدة، مما يؤدي إلى تعرض العديد من الأشخاص لخسائر كبيرة في الممتلكات بعد توقيع معاملات ضارة دون علمهم.

الإحصائيات المسروقة

في العام الماضي، رصدت Scam Sniffer سرقة Wallet Drainers من حوالي 320.000 ضحية تم سحبها بالقرب من الولايات المتحدة 295 مليون دولار في الأصول.

الاتجاهات المسروقة

ومن الجدير بالذكر أنه تمت سرقة ما يقرب من 7 ملايين دولار أمريكي في 11 مارس. في الغالب، بسبب تقلب سعر صرف USDC، واجهت موقعًا للتصيد الاحتيالي يتظاهر بأنه Circle. كان هناك أيضًا عدد كبير من الاختراقات التي تقترب من اختراق Arbitrum Discord في 24 مارس وعمليات الإنزال الجوي اللاحقة.

كل ذروة موجة تكون مصحوبة بأحداث جماعية ذات صلة. قد يكون ذلك بمثابة إنزال جوي، أو قد يكون حادث قرصنة.

أبرز عوامل استنزاف المحفظة

بعد أن كشف ZachXBT عن Monkey Drainer، أعلنوا انسحابهم بعد نشاطهم لمدة 6 أشهر، ثم Venom تولى معظم عملائهم. ثم ظهر أيضًا MS وInferno وAngel وPink في شهر مارس تقريبًا. ومع توقف خدمة Venom في شهر أبريل تقريبًا، تحولت معظم عصابات التصيد الاحتيالي إلى خدمات أخرى. وبرسوم تجفيف قدرها 20%، حققوا ما لا يقل عن 47 مليون دولار من بيع خدماتهم.

اتجاهات استنزافات المحفظة

من خلال تحليل الاتجاهات، يمكن العثور على أن أنشطة التصيد الاحتيالي آخذة في النمو نسبيًا. وبعد انسحاب كل Drainer، سيكون هناك Drainer جديد ليحل محله. على سبيل المثال، بعد أن أعلن Inferno مؤخرًا انسحابه، يبدو أن Angel قد أصبح البديل الجديد.

كيف أطلقوا حملة الصيد؟

يمكن تقسيم الطرق التي تحصل بها مواقع التصيد الاحتيالي على حركة المرور إلى عدة فئات تقريبًا:

هجوم القراصنة

حركة المرور الطبيعية

p>Airdrop NFT أو الرمز المميز

رابط Discord غير صالح ومشغول

التنبيهات والتعليقات غير المرغوب فيها على تويتر

< li>حركة المرور المدفوعة

الإعلانات على بحث Google

إعلانات تويتر

على الرغم من أن هجمات القراصنة لها تأثير كبير التأثير، غالبًا ما تكون الاستجابة كافية. في الوقت المناسب، عادةً في غضون 10 إلى 50 دقيقة، يتخذ المجتمع بأكمله الإجراء. ومع ذلك، فإن عمليات الإنزال الجوي، وحركة المرور العضوية، والإعلانات المدفوعة، وروابط Discord غير الصالحة مشغولة، ويصعب اكتشاف هذه الأساليب. بالإضافة إلى ذلك، هناك أيضًا المزيد من رسائل التصيد الاحتيالي المستهدفة للأفراد.

توقيعات التصيد الاحتيالي الشائعة

هناك طرق مختلفة لبدء توقيعات التصيد الاحتيالي الضارة لأنواع الأصول المختلفة. ما ورد أعلاه هو بعض عمليات التصيد الاحتيالي الشائعة طرق التوقيع لأنواع مختلفة من الأصول. يقرر المصرفون نوع توقيع التصيد الاحتيالي الضار الذي سيتم إطلاقه بناءً على نوع الأصول التي تحتفظ بها محفظة الضحية.

من حالة استخدام SignalTransfer الخاص بـ GMX لسرقة رموز Reward LP المميزة، يمكننا أن نجد أنهم أجروا بحثًا مفصلاً للغاية حول طرق التصيد الاحتيالي لأصول محددة.

استخدام العقود الذكية أكثر

1) المكالمات المتعددة

بدءًا من Inferno، بدأوا أيضًا في تخصيص المزيد من الموارد لاستخدام التكنولوجيا التعاقدية. على سبيل المثال، يجب تقسيم رسوم التقسيم إلى معاملتين، وقد لا يكون ذلك بالسرعة الكافية، مما يتسبب في قيام الضحية بإلغاء التفويض مقدمًا أثناء التحويل الثاني. لذلك، من أجل تحسين الكفاءة، يستخدمون المكالمات المتعددة لنقل الأصول بشكل أكثر كفاءة.

2) إنشاء2 وإنشاء

وبالمثل من أجل تجاوز التحقق الأمني لبعض المحافظ، بدأوا أيضًا في محاولة استخدام create2 أو إنشاء ديناميكيًا إنشاء عناوين مؤقتة. سيؤدي هذا إلى جعل القائمة السوداء على جانب المحفظة غير فعالة ويزيد من صعوبة البحث عن التصيد الاحتيالي. لأنك لا تعرف العنوان الذي سيتم نقل الأصول إليه دون التوقيع، والعنوان المؤقت ليس له أهمية تحليلية. وهذا تغيير كبير عن العام الماضي.

موقع ويب للتصيد الاحتيالي

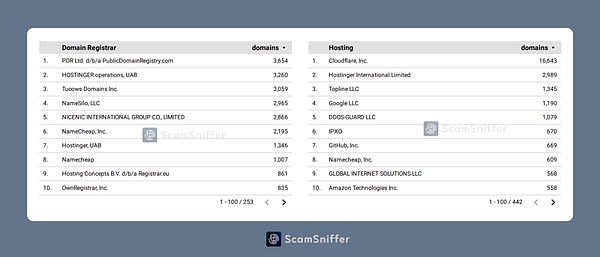

من خلال تحليل الاتجاه العددي لمواقع التصيد الاحتيالي، يمكن أن نرى بوضوح أن أنشطة التصيد الاحتيالي تتزايد تدريجيًا كل عام شهر، والذي له علاقة كبيرة بخدمة تجفيف المحفظة المستقرة.

ما ورد أعلاه هو مسجلي أسماء النطاقات الذين تستخدمهم بشكل أساسي مواقع التصيد الاحتيالي هذه. ومن خلال تحليل عنوان الخادم، نجد أن معظمهم يستخدمون Cloudflare لإخفاء عنوان الخادم الحقيقي.

أداة غسيل الأموال

السندباد قوي

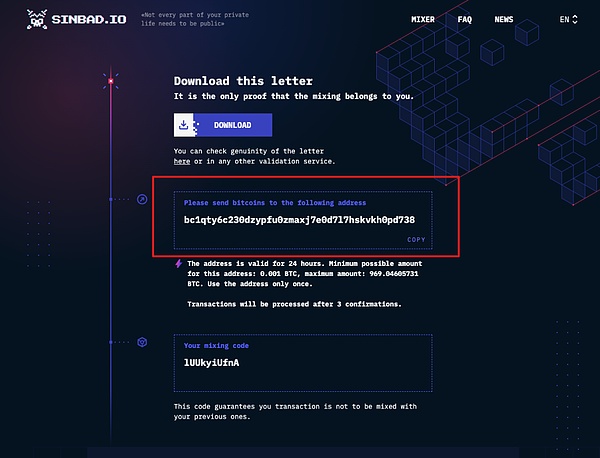

Sinbad عبارة عن خلاط بيتكوين تم تأسيسه في 5 أكتوبر 2022، والذي يعمل على تشويش تفاصيل المعاملات لإخفاء تدفق الأموال على السلسلة.

تصف وزارة الخزانة الأمريكية السندباد بأنه "خلاط عملات افتراضي يعمل بمثابة أداة غسيل الأموال الأساسية لمجموعة لازاروس، وهي مجموعة قرصنة كورية شمالية مصنفة من قبل مكتب مراقبة الأصول الأجنبية". ". قام سندباد بمعالجة الأموال من اختراقات Horizon Bridge وAxie Infinity وقام أيضًا بنقل الأموال المتعلقة بـ "التهرب من العقوبات، وتهريب المخدرات، وشراء مواد الاعتداء الجنسي على الأطفال، وغيرها من المبيعات غير المشروعة في أسواق الإنترنت المظلم".

استخدم قراصنة ألفابو (مجموعة لازاروس) السندباد في عمليات غسيل الأموال، مثل المعاملات:

(https://oxt.me/transaction/2929e9d0055a431e1879b996d0d6f70aa607bb123d12bfad42e1f507d1d200a5)

تورنادو كاش

< / p>

< / p>

(https://dune.com/misttrack/mixer-2023)

تورنادو كاش هو بروتوكول لامركزي بالكامل وغير حراسة يعمل على تحسين خصوصية المعاملات عن طريق قطع الارتباط الموجود على السلسلة بين عناوين المصدر والوجهة. لحماية الخصوصية، تستخدم Tornado Cash عقدًا ذكيًا يقبل إيداعات ETH والرموز الأخرى من عنوان واحد وتسمح لهم بالسحب إلى عنوان مختلف، أي إرسال ETH والرموز الأخرى إلى أي عنوان بطريقة تخفي عنوان الإرسال.

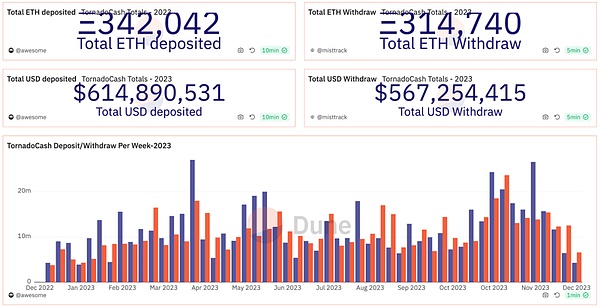

في عام 2023، قام المستخدمون بإيداع إجمالي 342,042 إيثريوم (حوالي 614 مليون دولار أمريكي) في Tornado Cash، وسحبوا إجمالي 314,740 إيثريوم (حوالي 567 مليون دولار أمريكي) من Tornado نقدي.

eXch

(https://dune.com/misttrack/mixer-2023)

في عام 2023، أودع المستخدمون إجمالي 47,235 ETH (حوالي 90.14 مليون دولار أمريكي) في eXch، وإجمالي 25,508,148 عملة مستقرة ERC20 (حوالي 25.5 مليون دولار أمريكي) في eXch.

Railgun

Railgun يستخدم تقنية التشفير zk-SNARKs. المعاملات غير مرئية تماما. تعمل Railgun عن طريق "حماية" الرموز المميزة للمستخدم داخل نظام الخصوصية الخاص بها بحيث تظهر كل معاملة على blockchain على أنها مرسلة من عنوان عقد Railgun.

في أوائل عام 2023، قال مكتب التحقيقات الفيدرالي إن عصابة القرصنة الكورية الشمالية Lazarus Group استخدمت Railgun لغسل أكثر من 60 مليون دولار مسروقة من Harmony's Horizon Bridge.

الملخص

يقدم هذا المقال الهاكر الكوري الشمالي Lazarus على مدار تاريخ المجموعة الممتد على مدار 23 عامًا، واصل فريق SlowMist الأمني الاهتمام بمجموعة المتسللين، وقام بتلخيص وتحليل ديناميكياتها وأساليب غسيل الأموال الخاصة بها، وإخراج صورة للعصابة. في عام 2023، تفشت عصابات التصيد الاحتيالي، مما تسبب في خسائر مالية فادحة لصناعة البلوكتشين، وتتميز تصرفات هذه العصابات بخصائص "التتابع"، وقد تسببت هجماتها المستمرة والواسعة النطاق في تحديات أكبر لأمن الصناعة. أود أن أشكركم على ذلك، حيث ساهمت منصة Web3 لمكافحة الاحتيال Scam Sniffer في الكشف عن مجموعة التصيد الاحتيالي Wallet Drainers، والتي نعتقد أنها مرجع مهم لفهم كيفية عملها وكسب المال. وأخيرًا، قدمنا أيضًا أدوات غسيل الأموال التي يشيع استخدامها من قبل المتسللين.

تنزيل التقرير كاملاً:

https://www.slowmist.com/report/ 2023-تقرير-Blockchain-Security-and-AML-السنوي(CN).pdf

Kikyo

Kikyo

Kikyo

Kikyo CoinBold

CoinBold Davin

Davin TheBlock

TheBlock Bitcoinist

Bitcoinist Catherine

Catherine Catherine

Catherine Others

Others Catherine

Catherine Bitcoinist

Bitcoinist