الخلفية

مؤخرًا، تمت دعوة SlowMist للمشاركة في DeFiHackLabs Ethereum Web3 Security معسكر التدريب. كمتحدث ضيف، قام Thinking، رئيس التدقيق الأمني في SlowMist، بتوجيه الطلاب لاكتساب فهم متعمق للطرق الشريرة وأساليب الإخفاء التي يستخدمها قراصنة التصيد الاحتيالي من خلال ثمانية فصول هي "التزييف، والطعم، والإغراء، والهجوم، والإخفاء، التكنولوجيا وتحديد الهوية والدفاع" جنبًا إلى جنب مع الحالات الفعلية. وطرح التدابير الوقائية ذات الصلة. يعد صيد الأسماك أحد أكثر المجالات تضرراً في الصناعة، فقط من خلال معرفة نفسك وعدوك يمكنك القيام بعمل جيد في الدفاع. ستقوم هذه المقالة باستخراج المحتوى الأساسي من جلسة المشاركة لمساعدة المستخدمين على فهم الحالة الحالية لهجمات التصيد الاحتيالي وتجنب تهديدات هجمات التصيد بشكل فعال.

سبب تعرضك للتصيد الاحتيالي

في عالم Web3، أصبحت هجمات التصيد الاحتيالي أحد التهديدات الأمنية الرئيسية. دعونا نلقي نظرة أولاً على سبب تصيد المستخدمين. في الواقع، حتى المستخدمين الذين يتمتعون بمستوى عالٍ من الوعي بالسلامة يشعرون أحيانًا أنه "إذا كنت تمشي بجوار النهر كثيرًا، فلن تتبلل حذائك." بعد كل شيء، من الصعب الحفاظ على أعلى مستوى من اليقظة. من خلال تحليل المشاريع الساخنة الأخيرة، ونشاط المجتمع، وحجم المستخدم وعوامل أخرى، يختار المهاجمون أهدافًا بارزة ويخفيونها بعناية، ثم يستخدمون الطعوم مثل الإنزال الجوي والعوائد المرتفعة لجذب المستخدمين. عادةً ما تكون تقنيات الهجوم هذه مصحوبة بالهندسة الاجتماعية، ويجيد المهاجمون استغلال نفسية المستخدم لتحقيق أهداف الاحتيال:

الحوافز:القائمة البيضاء لمؤهلات Airdrop، وتعدين الرؤوس، وكلمة مرور الثروة، وما إلى ذلك.

الفضول/الجشع: استراتيجية للهروب من القمة بدون الخوف من البيع على المكشوف، لا تفوت العملات المحتملة 100x، نراكم في الساعة 10 مساءً الليلة، رابط الاجتماع https://us04-zoom[.]us/ (malicious)؛ القائمة البيضاء، https://vote-pengu[ .]com/ (ضار).

الخوف:تحذير طارئ: تم اختراق مشروع XX، من فضلك استخدام revake[.]النقود (الضارة) يلغي الترخيص لتجنب فقدان الأموال.

أدوات فعالة: أدوات الإنزال الجوي، وأدوات الذكاء الاصطناعي الكمية، ومفتاح واحد التعدين، حصاد الصوف، الخ.

يعمل المهاجمون جاهدين على صنع الطعوم ووضعها فقط لأنها مربحة من خلال الطرق المذكورة أعلاه ، يمكن للمهاجم بسهولة الحصول على معلومات/أذونات المستخدم الحساسة، ثم سرقة أصول المستخدم:

سرقة الكلمات التذكيرية/المفاتيح الخاصة: خداع المستخدمين لإدخال كلمات التذكير أو المفاتيح الخاصة.

خداع المستخدمين لاستخدام توقيعات المحفظة: توقيعات التفويض، ونقل التوقيعات، وما إلى ذلك.

سرقة كلمات مرور الحساب:Telegram وGmail وX وDiscord انتظر .

سرقة أذونات التطبيقات الاجتماعية:X وDiscord وما إلى ذلك.

الحث على تثبيت برامج ضارة: تطبيق محفظة مزيف، وتطبيقات اجتماعية مزيفة APP ، تطبيق المؤتمر المزيف ، إلخ.

طرق التصيد الاحتيالي

بعد ذلك، دعونا نلقي نظرة على طرق التصيد الاحتيالي الشائعة: < /p>

سرقة الحسابات/حسابات عالية التقليد

آخر X من أطراف مشروع Web3/حساب KOL تحدث السرقات بشكل متكرر بعد سرقة الحسابات، غالبًا ما يقوم المهاجمون بالترويج لرموز مزيفة، أو إنشاء أسماء نطاقات مماثلة في "الأخبار الجيدة" التي ينشرونها لخداع المستخدمين للنقر عليها. بالطبع، هناك أيضًا حالات يكون فيها اسم النطاق حقيقيًا لأن المهاجم ربما استولى على اسم مجال المشروع. بمجرد قيام الضحية بالنقر فوق رابط التصيد الاحتيالي، أو التوقيع عليه، أو تنزيل البرامج الضارة، سيتم سرقته.

بالإضافة إلى سرقة الحسابات، غالبًا ما يستخدم المهاجمون حسابات مزيفة على X لترك رسائل في منطقة التعليق بالحسابات الحقيقية لجذب المستخدمين. أجرى فريق أمان SlowMist تحليلات وإحصائيات مستهدفة: بعد أن ينشر حوالي 80% من أطراف المشروع المعروفة تغريدات، سيتم شغل الرسالة الأولى في منطقة التعليق بحسابات تصيد احتيالية. ويستخدم المهاجمون الروبوتات الآلية لمتابعة أخبار أطراف المشروع المعروفة، وبعد أن ينشر طرف المشروع تغريدة، سيترك روبوت عصابة التصيد تلقائيًا رسالة في أسرع وقت ممكن لضمان احتلال موضع الرسالة الأولى والحصول على مشاهدات عالية. نظرًا لأن المنشور الذي يتصفحه المستخدم يتم إرساله بواسطة طرف المشروع الحقيقي، وحساب عصابة التصيد المقنع يشبه إلى حد كبير حساب طرف المشروع، طالما أن المستخدم ليس يقظًا بدرجة كافية، فانقر على رابط التصيد في الحساب المزيف مع اسم الإسقاط الجوي، وما إلى ذلك، وبعد ذلك إذا قمت بالتفويض والتوقيع، فسوف تفقد الأصول.

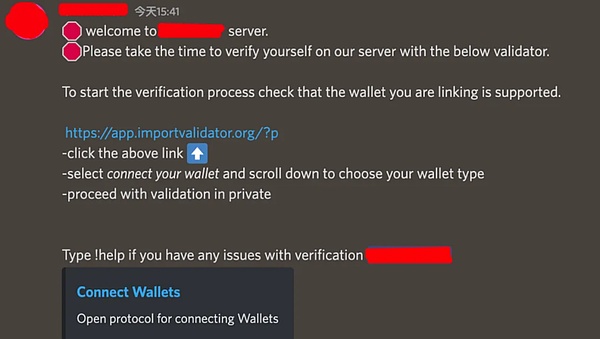

يتظاهر المهاجمون أيضًا بأنهم إداريون وينشرون رسائل مزيفة، خاصة على Discord. هذه الظاهرة أكثر شيوعًا. يدعم Discord المستخدمين لتخصيص الألقاب وأسماء المستخدمين، فيقوم المهاجم بتغيير الصورة الرمزية واللقب ليكونا متسقين مع المسؤول، ثم يقوم بنشر رسائل تصيد في القناة أو رسائل خاصة للمستخدم، ومن الصعب على المستخدم التحقق من اسم المستخدم بدونها النقر على ملف تعريف الحساب. بالإضافة إلى ذلك، على الرغم من عدم إمكانية تكرار أسماء مستخدمي Discord، يمكن للمهاجمين استخدام أسماء تشبه إلى حد كبير اسم مستخدم المسؤول، مثل مجرد إضافة شرطة سفلية إضافية أو نقطة باللغة الإنجليزية إلى اسم المستخدم، مما يجعل من الصعب على المستخدمين التمييز بين الأصالة.

دعوة لصيد الأسماك

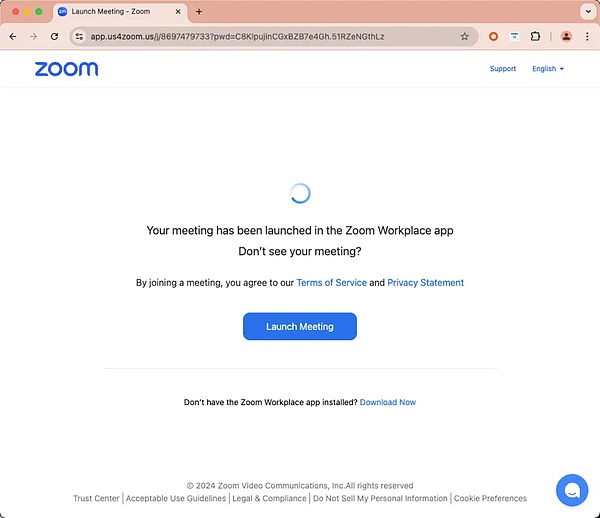

غالبًا ما يقوم المهاجمون بإنشاء اتصال مع الضحايا على منصات التواصل الاجتماعي، ويوصون المستخدمين بمشاريع "عالية الجودة" أو يدعوون المستخدمين لحضور الاجتماعات، ويوجهون الضحايا لزيارة مواقع التصيد الاحتيالي الضارة وتنزيل تطبيقات ضارة. في السابق، قام بعض المستخدمين بتنزيل ملف التكبير المزيف أدى إلى السرقة. يستخدم المهاجم اسم المجال على شكل "app[.]us4zoom[.]us" لإخفائه كرابط اجتماع Zoom عادي. تشبه الصفحة إلى حد كبير Zoom الحقيقي. عندما ينقر المستخدم على زر "بدء الاجتماع"، فإنه يؤدي إلى تنزيل حزمة تثبيت ضارة بدلاً من تشغيل عميل Zoom المحلي أو تنزيل عميل Zoom الرسمي. نظرًا لأن البرنامج الضار يحث المستخدمين على إدخال كلمات المرور عند التشغيل، وستقوم البرامج النصية الضارة اللاحقة أيضًا بجمع بيانات المحفظة الإضافية وبيانات KeyChain على الكمبيوتر (والتي قد تتضمن كلمات مرور مختلفة يحفظها المستخدم على الكمبيوتر)، سيحاول المهاجم فك تشفيرها بعد جمع البيانات، والحصول على عبارة تذكيرية لمحفظة المستخدم/المفتاح الخاص وغيرها من المعلومات الحساسة، وبالتالي سرقة أصول المستخدم.

استخدام تصنيفات محركات البحث

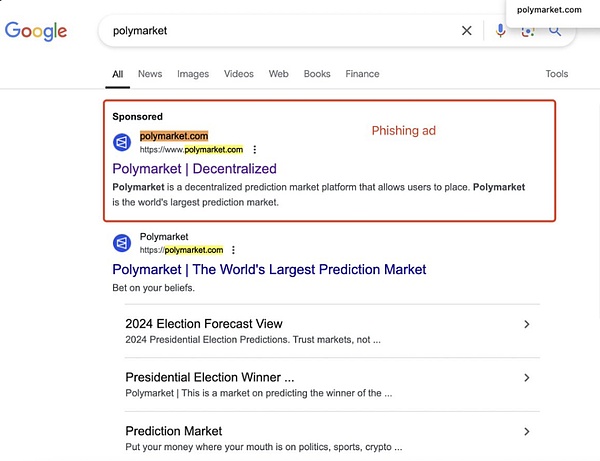

لأنه يمكن شراء نتائج تصنيف محركات البحث عن طريق شراء الإعلانات يؤدي هذا إلى الوضع الذي قد يتم فيه تصنيف موقع الويب الخاص بالتصيد الاحتيالي في مرتبة أعلى من الموقع الرسمي الحقيقي. إذا كان المستخدم لا يعرف عنوان موقع الويب الرسمي، فمن الصعب الحكم على ما إذا كان موقع ويب للتصيد الاحتيالي بناءً على صفحة العرض الخاصة بالموقع فقط. ، ويمكن لمواقع الويب المخادعة تخصيص عنوان URL لعرض الإعلان في وظيفة الترويج في إعلانات Google. وقد يكون عنوان URL المعروض في الإعلان الترويجي مطابقًا تمامًا لعنوان URL الرسمي، ولكن المستخدمين الذين ينقرون على عنوان URL للإعلان سينتقلون إلى موقع ويب للتصيد الاحتيالي أنشأه المهاجم. . نظرًا لأن موقع التصيد الاحتيالي الذي أنشأه المهاجم يشبه إلى حد كبير الموقع الرسمي الحقيقي ويمكن الخلط بينه وبين الموقع الحقيقي، فمن غير المستحسن أن يقوم المستخدمون بالبحث مباشرة عن الموقع الرسمي من خلال محركات البحث، حيث من المحتمل أن يؤدي ذلك إلى التصيد الاحتيالي موقع إلكتروني.

إعلان TG

مؤخرًا بسبب TG Bot المزيف لقد زاد عدد المستخدمين المتضررين بشكل ملحوظ، حيث أبلغ العديد من المستخدمين أنه عند استخدام روبوتات التداول، ظهر روبوت جديد في الجزء العلوي من القناة، واعتقدوا أنه إطلاق رسمي جديد، لذلك قاموا بالنقر فوق الروبوت الجديد لاستيراد المفتاح الخاص لربط المحفظة، لكنها سُرقت. يستخدم المهاجمون Telegram لوضع الإعلانات بدقة على القنوات الرسمية لجذب المستخدمين للنقر عليها. يتم إخفاء هذا النوع من أساليب التصيد الاحتيالي بشكل كبير، نظرًا لظهور هذا الإعلان على القناة الرسمية، يمكن للمستخدمين بسهولة أن يعتقدوا دون وعي أنه روبوت تم إصداره رسميًا، وبمجرد أن لا يكونوا يقظين بما فيه الكفاية وينقرون على روبوت التصيد الاحتيالي، يقومون بتحميل المفتاح الخاص للربط سيتم سرقتها.

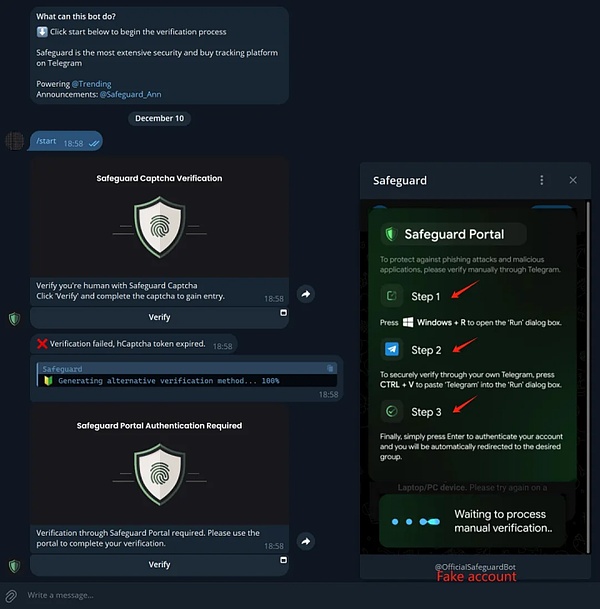

بالإضافة إلى ذلك، كشفنا مؤخرًا عن طريقة جديدة | احتيال Telegram للحماية المزيفة. تمت سرقة العديد من المستخدمين لأنهم قاموا بتشغيل تعليمات برمجية ضارة وفقًا للبرنامج التعليمي للمهاجم.

متجر التطبيقات

متجر التطبيقات (Google Play، متجر Chrome، متجر التطبيقات، APKCombo وما إلى ذلك) ليست كلها أصلية، وفي كثير من الأحيان لا يملك المركز التجاري وسيلة لمراجعة البرنامج بشكل كامل. يقوم بعض المهاجمين بتحريض المستخدمين على تنزيل تطبيقات احتيالية عن طريق شراء تصنيفات الكلمات الرئيسية وطرق أخرى، ويُنصح القراء بالاهتمام بالفحص قبل التنزيل، تأكد من التحقق من معلومات مطور التطبيق للتأكد من توافقها مع هوية المطور الرسمية راجع أيضًا تقييمات التطبيقات والتنزيلات والمعلومات الأخرى.

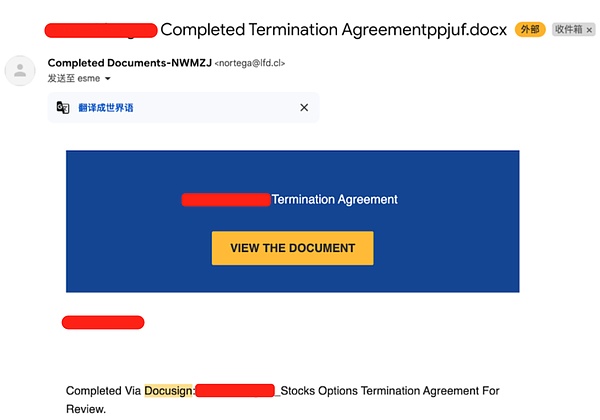

رسائل البريد الإلكتروني التصيدية

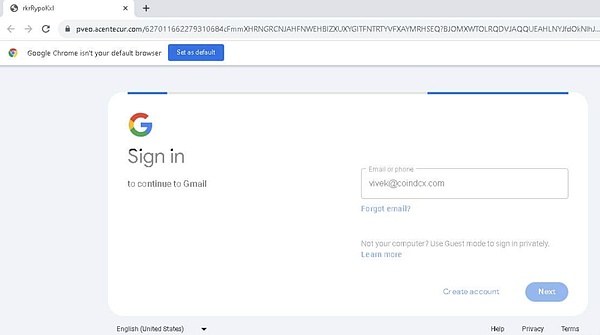

التصيد الاحتيالي عبر البريد الإلكتروني هو الإجراء الأكثر كلاسيكية، والذي يمكن القول بأنه "متواضع". يستخدم المهاجمون التصيد الاحتيالي قوالب، بالإضافة إلى Evilngins باستخدام وكيل عكسي، يمكنك إنشاء بريد إلكتروني مشابه لتلك الموجودة في الصورة أدناه: بعد أن ينقر المستخدم على "عرض المستند"، سينتقل إلى واجهة DocuSign المزيفة (والتي لا يمكن فتحها الآن)، وبعد ذلك إذا كان ينقر المستخدم على تسجيل الدخول إلى Google على هذه الواجهة، وسوف ينتقل إلى نافذة تسجيل الدخول إلى Google باستخدام الوكيل العكسي بمجرد إدخال رقم الحساب وكلمة المرور والمصادقة الثنائية، سيتم الاستيلاء على الحساب من قبل المهاجم.

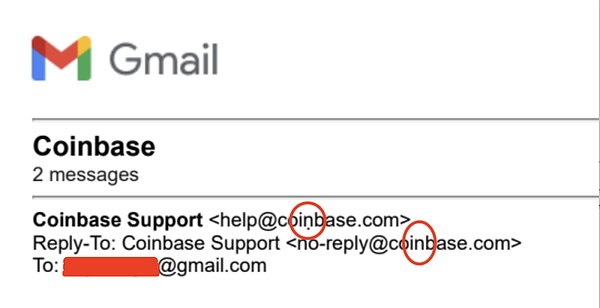

من الواضح أن البريد الإلكتروني التصيدي الموجود في الصورة أعلاه لم تتم معالجته بعناية كافية، لأن عنوان البريد الإلكتروني للمرسل غير مخفي. دعونا نرى كيف يخفيه المهاجم في الصورة أدناه: عنوان البريد الإلكتروني للمهاجم أصغر فقط من العنوان الرسمي هناك شيء آخر، وهو أنه يمكن للمهاجمين العثور على الأحرف الخاصة التي يدعمها Gmail من خلال DNSTwist. إذا لم تنظر بعناية، فقد تعتقد أن شاشة الكمبيوتر غير نظيفة.

استخدام ميزات المتصفح

للحصول على التفاصيل، راجع SlowMist: الكشف عن كيفية سرقة الإشارات المرجعية الضارة للمتصفح لرموز Discord الخاصة بك.

تحدي الدفاع

تتطور أساليب المهاجم باستمرار، وتتطور بشكل عام في اتجاه التحسين والقوالب. لقد وجد تحليلنا السابق أن المهاجمين ليسوا قادرين فقط على إنشاء صفحات ويب تشبه إلى حد كبير المواقع الرسمية لأطراف المشروع المعروفة والاستيلاء على أسماء النطاقات الخاصة بأطراف المشروع، ولكن لديهم أيضًا مجموعة كاملة من المشاريع الوهمية المشاريع المزيفة لا تحظى فقط بالعديد من المعجبين على وسائل التواصل الاجتماعي ((تم شراؤها)، وحتى مستودعات GitHub، مما يشكل تحديًا أكبر للمستخدمين للتعرف على تهديدات التصيد الاحتيالي. بالإضافة إلى ذلك، فإن استخدام المهاجمين المتطور لأدوات إخفاء الهوية يجعل تتبع آثارهم أكثر صعوبة وتعقيدًا. لإخفاء هويتهم، غالبًا ما يستخدم المهاجمون VPN أو Tor أو حتى التحكم في المضيفين المخترقين لتنفيذ أعمال ضارة.

بعد الحصول على هوية مجهولة، من أجل بناء شبكة تصيد احتيالي، يحتاج المهاجمون أيضًا إلى شراء مرافق الخدمة الأساسية، مثل Namecheap، الذي يدعم الدفع بالعملات المشفرة. تتطلب بعض الخدمات عنوان بريد إلكتروني فقط للتسجيل، دون التحقق من KYC، و يمكن للمهاجمين تجنب تتبع الهوية.

بعد إعداد الأساسيات المذكورة أعلاه، يمكن للمهاجم شن هجوم تصيد احتيالي. وبعد تحقيق الأرباح، تستخدم الصناديق خدمات مثل Wasabi وTornado لإرباك مسار رأس المال. لتعزيز عدم الكشف عن هويتك بشكل أكبر، يمكن أيضًا استبدال الأموال بعملات مشفرة مجهولة المصدر مثل Monero.

لتجنب ترك العينات والأدلة، سيقوم المهاجمون بتنظيف الآثار وحذف تحليل اسم النطاق ذي الصلة والبرامج الضارة وGitHub المستودعات وحسابات المنصات وما إلى ذلك. يؤدي هذا أيضًا إلى مواجهة أفراد الأمن غالبًا لمواقف حيث لا يمكن فتح مواقع التصيد الاحتيالي ولا يمكن تنزيل البرامج الضارة عند تحليل الحوادث، مما يزيد من صعوبة التحليل والتتبع.

استراتيجية الدفاع

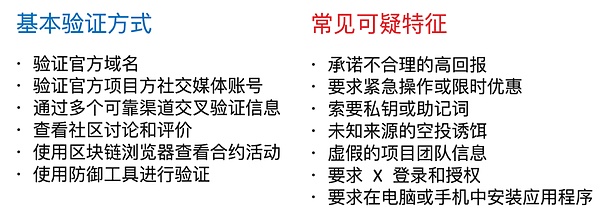

يمكن للمستخدمين التعرف على تهديدات التصيد الاحتيالي بناءً على الخصائص الموجودة في الصورة أعلاه والصورة الرئيسية وكطريقة أساسية للتحقق من صحة المعلومات، يمكنك أيضًا استخدام بعض الأدوات الدفاعية لتحسين قدرات مكافحة التصيد الاحتيالي:

خطر التصيد الاحتيالي الذي يمنع المكون الإضافي: يمكن لـ Scam Sniffer اكتشاف المخاطر من أبعاد متعددة عندما يفتح المستخدم صفحة تصيد احتيالي مشبوهة، ستظهر الأداة رسالة تحذير في الوقت المناسب.

محافظ ذات أمان تفاعلي عالي: مثل محفظة مراقبة Rabby ( لا يلزم وجود مفتاح خاص)، وتحديد موقع التصيد الاحتيالي، وتوقيع WYSIWYS، وتحديد التوقيع عالي الخطورة، وتحديد سجل الاحتيال والوظائف الأخرى.

برامج مكافحة الفيروسات المشهورة عالميًا: مثل AVG وBitdefender ، كاسبيرسكي، الخ.

محفظة الأجهزة:توفر محفظة الأجهزة مساحة تخزين خاصة دون اتصال بالإنترنت باستخدام محفظة الأجهزة للتفاعل مع التطبيقات اللامركزية، لن يتم الكشف عن المفتاح الخاص عبر الإنترنت، مما يقلل بشكل فعال من مخاطر سرقة الأصول.

اكتب في النهاية

في ظلام blockchain في الغابة، توجد هجمات التصيد الاحتيالي في كل مكان. تكمن الزراعة في المكان الذي تنشأ فيه الأفكار. عليك أن تعتني جيدًا بأفكارك وتتجنب المواقف التي تنشأ فيها الأفكار دون أن تدرك ذلك. عند المشي في الغابة المظلمة لـ blockchain، فإن الشيء الأكثر أهمية هو تطوير عادة الحفاظ على الثقة الصفرية والتحقق المستمر. يوصى بأن يقرأ الجميع بعمق ويتقنوا تدريجيًا "دليل الإنقاذ الذاتي لـ Blockchain Dark Forest": https:/. /github.com/slowmist /Blockchain-dark-forest-selfguard-handbook/.

Alex

Alex

Alex

Alex Anais

Anais Weatherly

Weatherly Catherine

Catherine Alex

Alex Weiliang

Weiliang Joy

Joy Weiliang

Weiliang Weiliang

Weiliang Kikyo

Kikyo