تأليف: المساهم الأساسي في Biteye Viee المحرر: المساهم الأساسي في Biteye Crush

هل أنت على استعداد لنقل عشرة سنوات من بيانات المحادثة الشخصية التي تم تسليمها إلى OpenAI أو Google أو Facebook؟

تخيل المستقبل حيث يستطيع مساعد الذكاء الاصطناعي تكرار طريقة تفكيرك والتعامل مع المهام اليومية مثلك تمامًا. على الرغم من أن هذا أمر مثير، إلا أنه يعني أيضًا أن الذكاء الاصطناعي سيحتاج إلى الوصول إلى كميات هائلة من البيانات - كل رسالة أرسلتها في الماضي، بالإضافة إلى جميع المعلومات التي تشكل شخصيتك الفريدة، الأمر الذي يطرح السؤال المطروح على بداية المقال. ووفقًا للاستطلاع، فإن 59% من المستهلكين يشعرون بعدم الارتياح بشأن استخدام الذكاء الاصطناعي المخصص، والسبب الرئيسي هو المخاوف بشأن خصوصية البيانات.

Nillion، باعتبارها شبكة لامركزية مبتكرة، توفر حلولًا عملية لهذه المشكلة من خلال الاستفادة من الحوسبة متعددة الأطراف (MPC) وغيرها من تقنيات تحسين الخصوصية (PET). الحلول الممكنة. سوف يقدم لك Biteye المفهوم الجديد للحوسبة العمياء في Web3 في هذه المقالة وكيفية حماية خصوصيتك وبياناتي.

01 الوضع الحالي لخصوصية البيانات وأمانها

تُعتبر البيانات بمثابة "النفط" الجديد في العصر الرقمي والخصوصية والأمان أصبحت القضايا ذات أهمية متزايدة. غالبًا ما تتطلب طرق معالجة البيانات التقليدية فك تشفير البيانات قبل الحساب، مما يعرض المعلومات الحساسة لتهديدات أمنية محتملة أثناء المعالجة. على سبيل المثال، في الصناعة الطبية، يجب أن تخضع بيانات المرضى لإجراءات صارمة لحماية الخصوصية، ولكنها قد تظل معرضة لخطر التسرب عند تحليلها. ولا يؤثر هذا على ثقة المستخدمين في الخدمة فحسب، بل يحد أيضًا من إمكانيات مشاركة البيانات والبحث التعاوني.

على الرغم من أن الذكاء الاصطناعي المخصص يُظهر إمكانات كبيرة، إلا أنه قبل أن يتم تحقيق هذه الرؤية، يجب أن تؤخذ مشكلات خصوصية البيانات على محمل الجد، ويمكن للذكاء الاصطناعي المخصص أن يبشر حقًا ببدء " "المرحلة التالية عصر الإنترنت".

02 ما هو الحساب الأعمى؟

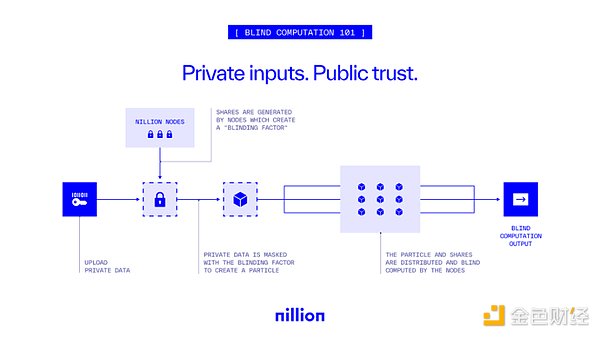

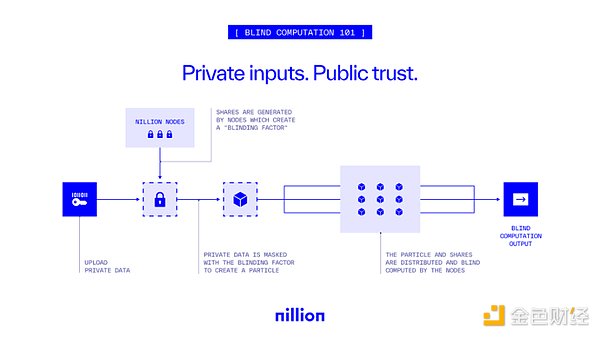

اقترح نيليون طريقة جديدة لحل المشكلة المذكورة أعلاه وهي "الحوسبة العمياء". ويستخدم بنية شبكة لا مركزية وتقنية متقدمة لتعزيز الخصوصية لتمكين تخزين البيانات عالية القيمة وحسابها بأمان دون فك التشفير.

تسمح الحوسبة العمياء للمستخدمين بإجراء العمليات الحسابية دون الوصول المباشر إلى البيانات الأصلية. وهذا يعني أنه يمكن للمستخدمين العمل بأمان حتى لو تم تخزين البيانات في بيئة غير موثوقة.

ويتضمن بشكل أساسي عدة عمليات:

- < p style="text-align: left;">يتم إخفاء البيانات وتقسيمها إلى أجزاء

يتم إرسال هذه الأجزاء إلى مناطق مختلفة العقدة

تعالج العقدة البيانات دون رؤية البيانات

جمع النتائج ودمجها

يمكن للأطراف المرخص لها فقط رؤية النتيجة النهائية

بعبارة أخرى، جوهر الحساب الأعمى هو معالجة البيانات بعد تشفيرها. على وجه التحديد، يقوم المستخدم بتشفير البيانات وإرسال البيانات المشفرة إلى خادم سحابي أو منصة حوسبة أخرى. على هذه المنصات، جميع الحسابات التي يتم إجراؤها تتم على بيانات مشفرة، والنتيجة النهائية مشفرة أيضًا. وبعد استلام النتيجة يمكن للمستخدم الحصول على الإجابة النهائية من خلال عملية فك التشفير دون معرفة أي معلومات في العملية الوسيطة. إنه يشبه "مساعد الحوسبة غير المرئي"، ومن هنا جاء اسم "الحوسبة العمياء".

تجمع الحوسبة العمياء بين مجموعة متنوعة من التقنيات المتقدمة لضمان بقاء المعلومات الحساسة آمنة أثناء المعالجة:

1. الحساب متعدد الأطراف (MPC)

الحساب متعدد الأطراف هو أسلوب يسمح لأطراف متعددة بحساب تقنية ما بشكل مشترك دون الكشف عن كل منها بيانات الإدخال. يعرف كل مشارك فقط مدخلاته ونتائجه النهائية، ولكن لا يمكنه الوصول إلى مدخلات المشاركين الآخرين.

يمكن فهم كيفية عمل MPC باستخدام قصة المليونير الكلاسيكية. أثير هذا السؤال لأول مرة في عام 1982 من قبل أندرو ياو. لنفترض أن اثنين من المليونيرات يريدان معرفة من هو الأكثر ثراء ولكنهما لا يريدان الكشف عن ثروتهما. باستخدام MPC، يمكنهم بشكل مشترك حساب من هو الأكثر ثراءً من خلال سلسلة من عمليات التشفير دون الكشف عن ثروتهم المحددة. تضمن هذه العملية أمن المعلومات بين الأطراف المعنية مع تمكين التعاون.

يتم تحقيق ذلك من خلال سلسلة من عمليات التشفير التي تسمح للأطراف بإدخال صافي ثرواتهم في عملية حسابية مشتركة. تم تنظيم الحساب بحيث يُخرج فقط نتيجة المقارنة (أي أي مليونير هو الأكثر ثراءً) دون الكشف عن أي تفاصيل حول صافي ثرواتهم. توضح هذه المشكلة قوة MPC، حيث يمكنها تمكين الحوسبة التعاونية مع الحفاظ على الخصوصية.

التطبيق: في الحساب الأعمى، تضمن MPC أنه حتى لو تم إجراء الحساب على خادم سحابي أو بيئة أخرى غير موثوق بها، فإن العقد المشاركة لا يمكن رؤية البيانات الأولية. تعتبر هذه الطريقة مثالية للتعامل مع المعلومات الحساسة، مثل المعاملات المالية أو السجلات الطبية.

2. التشفير المتماثل

التشفير المتماثل هو نوع خاص. شكل من أشكال التشفير يسمح بالحساب المباشر على البيانات المشفرة دون فك التشفير. يمكن للمستخدمين إجراء عمليات مختلفة (مثل الجمع والضرب) في حالة مشفرة، وتظل النتيجة النهائية مشفرة. يمكن للمستخدمين استخدام المفتاح الخاص بهم لفك التشفير للحصول على الإجابة الصحيحة.

التطبيق: يلعب التشفير المتماثل دورًا مهمًا في الحساب الأعمى، مما يسمح للخادم بإجراء عمليات على البيانات المشفرة دون معرفة البيانات نفسها . تجعل هذه التقنية البيانات أكثر أمانًا عند معالجتها في بيئة سحابية.

3. تقنية تعزيز الخصوصية (PET)

الخصوصية تقنيات التحسين هي سلسلة من الأساليب المصممة لتحسين مستوى حماية الخصوصية الشخصية، بما في ذلك إخفاء الهوية، وإخفاء الهوية الزائفة، وإزالة حساسية البيانات.

التطبيقات: في الحوسبة العمياء، يمكن استخدام هذه التقنيات جنبًا إلى جنب مع MPC والتشفير المتماثل لضمان معالجة البيانات بشكل أكبر. الأمان والخصوصية في . على سبيل المثال، من خلال إخفاء هوية البيانات المدخلة، يمكن منع أي مشارك من تحديد مصدر البيانات.

4. الحساب الأعمى الكمي

الحساب الأعمى الكمي هو طريقة لتنفيذ الحسابات العمياء باستخدام مبادئ الحوسبة الكمومية. فهو يسمح للمستخدمين بإجراء حسابات التشفير على أجهزة الكمبيوتر الكمومية، مما يحمي خصوصية بيانات الإدخال والإخراج.

التطبيق: لا تزال الحوسبة العمياء الكمومية في مرحلة البحث بمجرد تنفيذها، ومن المتوقع أن تكون قادرة على التعامل مع المشكلات الأكثر تعقيدًا وقد يؤدي إلى توسيع تجربة المستخدم في مجال الحوسبة في البيئات السحابية.

03 بنية الشبكة المزدوجة Nillion

من أجل دمج التقنيات المذكورة أعلاه لتحقيق الحوسبة العمياء تعتمد شركة Nillion بنية الشبكة المزدوجة، التي تتكون من طبقة التنسيق (NilChain) وطبقة التنسيق (Petnet). يضمن هذا التصميم تخزين البيانات ومعالجتها بكفاءة مع الحفاظ على أمان وخصوصية النظام.

1. طبقة التنسيق (NilChain)

طبقة التنسيق مسؤول عن إدارة عمليات الدفع في الشبكة، بما في ذلك التخزين والحسابات العمياء. فهو يضمن سير جميع المعاملات بسلاسة وتخصيص الموارد بكفاءة.

2. طبقة التنظيم (Petnet)

الطبقة التنظيمية استخدم تقنيات تحسين الخصوصية مثل MPC لحماية البيانات الثابتة وتمكين الحسابات العمياء على هذه البيانات. تضمن Petnet الحفاظ على مستوى عالٍ من الأمان والخصوصية حتى عند مشاركة البيانات بين عقد متعددة. توفر هذه الطبقة للمطورين منصة مرنة تمكنهم من بناء مجموعة متنوعة من التطبيقات لتلبية الاحتياجات المختلفة.

04 التقدم الحالي لـ Nillion

في 30 أكتوبر، أعلنت Nillion للتو عن إكمال 25 دولارًا أمريكيًا تمت قيادة التمويل بواسطة Hack VC، بدعم من Arbitrum وWorldcoin وSei. وحتى الآن، بلغ إجمالي تمويل شركة Nillion 50 مليون دولار.

منذ إطلاقها، حققت Nillion بعض أرقام الأداء المبهرة:

عدد المدققين: 247,660

إجمالي البيانات المحمية : 711 جيجابايت

إجمالي عدد الأسرار التي تم تحديها: 120,254,931

تساعد أدوات التحقق في الحفاظ على أمان البيانات وسلامتها، ويعني النمو في هذا العدد أن شبكة Nillion تصبح أقوى وأكثر أمانًا.

يشمل شركاء Nillion حاليًا شبكات blockchain NEAR وAptos وArbitrum وMantle وIO.net وRitual وما إلى ذلك. تشمل مجالات متعددة، مثل Ritual وNesa، المستخدمة في التدريب والاستدلال على نماذج الذكاء الاصطناعي الخاصة؛ يقوم Virtuals Protocol وCapx AI وCrush AI بإنشاء وكلاء خاصين مخصصين بمساعدة Nillion. PINDORA، دعم السرية والأمن لشبكة DePIN. تسعى Nillion إلى جذب المشاريع التي تقع عند تقاطع blockchain والذكاء الاصطناعي وتحتاج إلى مشاركة وتخزين كميات كبيرة من البيانات بشكل آمن.

في المستقبل، يمكننا أن نتوقع استخدام Nillion على نطاق واسع في المجالات الطبية والمالية والتعليمية وغيرها من المجالات لبناء نظام بيئي أكثر أمانًا وشفافية مساهمة.

05 ملخص

يستخدم Nillion بنية تقنية مبتكرة وقدرات قوية لحماية الخصوصية لتوفير طريقة مجدية لحل مشكلات خصوصية البيانات في العالم الرقمي الحالي، مما يسمح للمستخدمين بالاستمتاع بالراحة التي توفرها الخدمات الرقمية دون القلق بشأن تسرب المعلومات الشخصية أو إساءة استخدامها.

في الوقت الحالي، لا يمكننا أن نتخيل مستقبل الذكاء الاصطناعي. إن صعود النسخ الرقمية الشخصية والمخاوف بشأن خصوصية البيانات يشبه طرفي الأرجوحة. وبدون تدابير فعالة لحماية خصوصية البيانات، سيكافح الذكاء الاصطناعي المخصص للحصول على قبول واسع النطاق في السوق. لذلك، فإن كيفية إيجاد توازن بين تعزيز التقدم التكنولوجي وحماية خصوصية المستخدم ستكون قضية مهمة تحتاج الصناعة إلى حلها بشكل عاجل. ومع تطور شبكة Nillion، نتطلع إلى رؤية المزيد من التطبيقات الجديدة القائمة على هذه المنصة، مما يؤدي إلى إحداث تأثيرات إيجابية على المجتمع البشري في عصر الذكاء الاصطناعي.

Joy

Joy