بواسطة: ليزا

الخلفية

وفقًا لتعليقات الشريك imToken، ظهر مؤخرًا نوع جديد من عمليات احتيال العملات المشفرة. تأخذ عملية الاحتيال هذه بشكل عام المعاملات المادية دون اتصال بالإنترنت باعتبارها السيناريو الرئيسي، وتستخدم USDT كطريقة للدفع، وتستخدم استدعاء الإجراء عن بعد (RPC) لعقدة Ethereum للتعديل لإجراء أنشطة احتيالية.

عملية ارتكاب الشر

فريق أمان SlowMist هو المسؤول عن هذا النوع من تحليل الاحتيال يوضح أن العملية الشريرة المحددة للمحتال هي كما يلي:

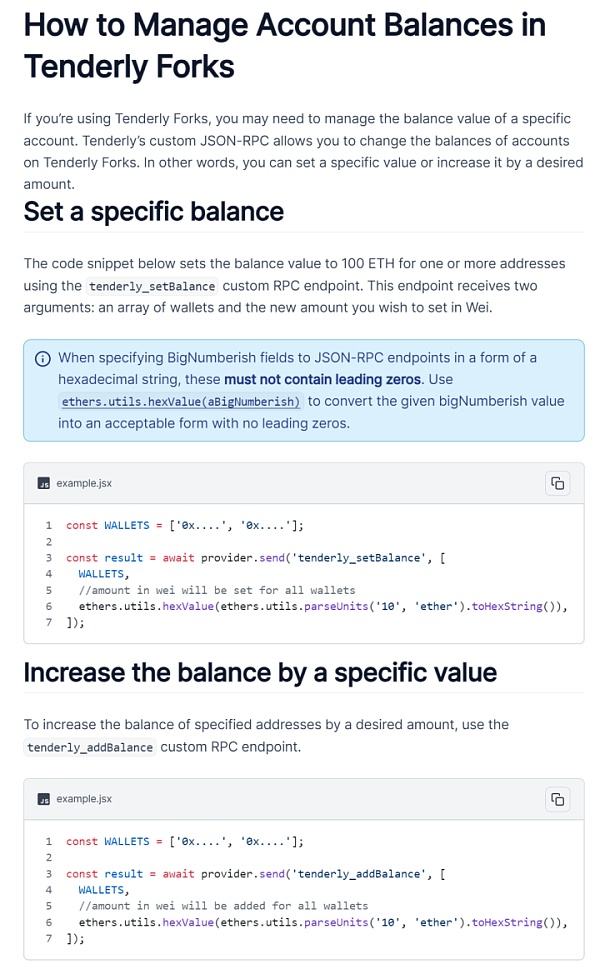

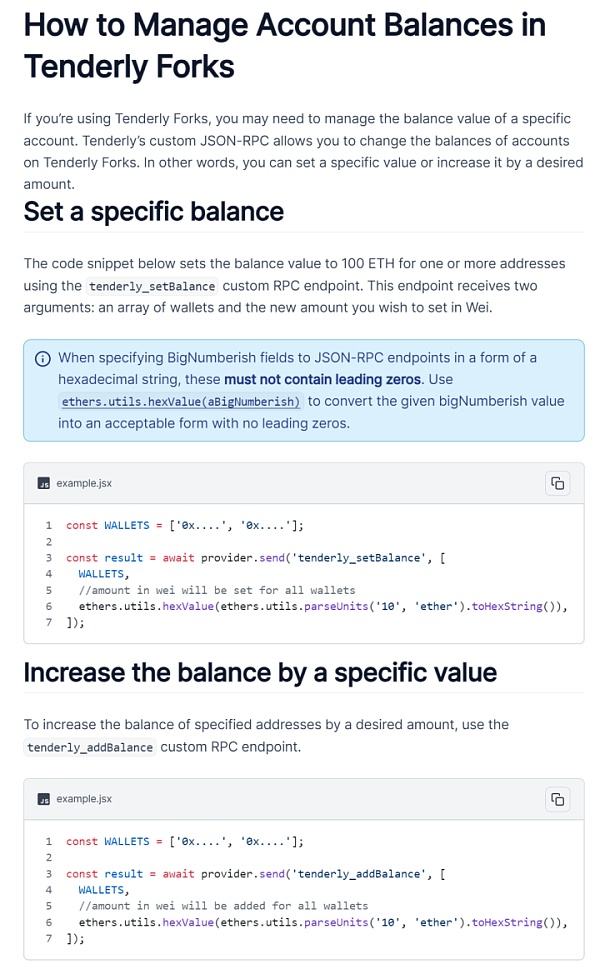

أولاً، سوف يقوم المحتال بحث المستخدم المستهدف على تنزيل النسخة الأصلية محفظة imToken واستخدم 1 USDT وكمية صغيرة من ETH كطعم واكتسب ثقة المستخدمين. سيقوم المحتال بعد ذلك بتوجيه المستخدم لإعادة توجيه عنوان URL الخاص بـ RPC الخاص بـ ETH إلى العقدة الخاصة بالمحتال (https://rpc.tenderly.co/fork/34ce4192-e929-4e48-a02b-d96180f9f748).

تم تعديل هذه العقدة بالفعل بواسطة المحتالين باستخدام وظيفة Tenderly's Fork. وقد تم تزوير رصيد USDT الخاص بالمستخدم، مما جعل المحتال قد قام بسحب الأموال نفس الدخول إلى محفظة المستخدم. ونتيجة لذلك، سيعتقد المستخدمون خطأً أنه تم استلام الرصيد عندما يرونه. ولكن عندما يحاول المستخدمون تحويل رسوم التعدين لتصفية USDT في حساباتهم، يدركون أنهم تعرضوا للاحتيال. بحلول هذا الوقت، كان الكذاب قد اختفى بالفعل.

في الواقع، بالإضافة إلى تعديل عرض التوازن، يمكن لوظيفة Tenderly's Fork تغيير معلومات العقد، مما يشكل تهديدًا أكبر للمستخدمين.

(https://docs.tenderly.co/forks)

يجب طرح سؤال هنا - ما هو RPC؟ من أجل التفاعل مع blockchain، نحتاج إلى طريقة للوصول إلى خادم الويب من خلال خيارات مشتركة مناسبة. RPC هي وسيلة للاتصال والتفاعل، مما يسمح لنا بالوصول إلى خادم الويب وتنفيذ عمليات مثل عرض الأرصدة أو إنشاء المعاملات أو التفاعل. بالعقود الذكية. ومن خلال تضمين وظيفة RPC، يستطيع المستخدمون تنفيذ الطلبات والتفاعل مع blockchain. على سبيل المثال، إذا كان المستخدم يستخدم تبادلًا لامركزيًا عن طريق توصيل المحفظة (مثل imToken)، فهو في الواقع يتواصل مع خادم blockchain من خلال RPC. بشكل عام، ستتصل جميع أنواع المحافظ بالعقد الآمنة بشكل افتراضي ولا يحتاج المستخدمون إلى إجراء أي تعديلات. ومع ذلك، إذا كنت تثق بالآخرين بسهولة وقمت بربط محفظتك بعقدة غير موثوقة، فقد يتم تعديل معلومات الرصيد والمعاملة المعروضة في المحفظة بشكل ضار، مما يؤدي إلى خسائر في الممتلكات.

تحليل MistTrack

نستخدم التتبع على السلسلة أداة MistTrack بتحليل أحد عناوين محفظة الضحية المعروفة (0x9a7…Ce4)، يمكننا أن نرى أن عنوان الضحية تلقى تحويلاً صغيرًا بقيمة 1 USDT و0.002 ETH من العنوان (0x4df…54b).

بالتحقق من حالة الصندوق للعنوان (0x4df…54b)، وجدنا أن العنوان قد حول 1 USDT إلى 3 عناوين على التوالي. ويبدو أن هذا العنوان قد تم الاحتيال عليه ثلاث مرات حتى الآن.

للحصول على مزيد من النسخ الاحتياطي، يرتبط العنوان بمنصات تداول متعددة ويتفاعل مع عنوان يحمل علامة "Pig Butchering Scammer" بواسطة MistTrack.

الملخص

الجزء الماكر من هذا النوع من الاحتيال هو أنه يستغل نقاط الضعف النفسية لدى المستخدمين. غالبًا ما يركز المستخدمون فقط على ما إذا كانت هناك أموال في محافظهم، ولكنهم يتجاهلون المخاطر المحتملة وراء ذلك. يستغل المحتالون هذه الثقة والإهمال للاحتيال على المستخدمين من خلال سلسلة من العمليات مثل تحويل مبالغ صغيرة من المال يعتقد الناس أنها حقيقية. ولذلك، يوصي فريق أمان SlowMist بأن يظل المستخدمون يقظين عند إجراء المعاملات، وتحسين وعيهم بالحماية الذاتية، وعدم الثقة في الآخرين لتجنب الإضرار بممتلكاتهم الخاصة.

Anais

Anais