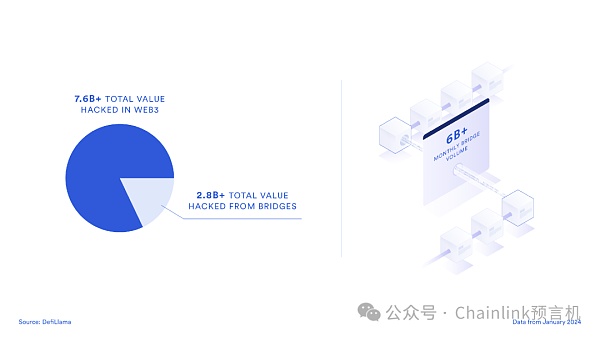

وفقًا لتقارير DefiLlama، تجاوزت الأموال التراكمية المسروقة من الجسور عبر السلاسل حتى الآن 2.8 مليار دولار أمريكي، وهو ما يمثل ما يقرب من 40٪ من إجمالي الأموال المسروقة في صناعة Web3 بأكملها. .

يبلغ إجمالي مبلغ الأموال المسروقة في صناعة Web3 بأكملها 7.68 مليار دولار أمريكي، منها 2.83 مليار دولار أمريكي سُرقت من الجسور المتقاطعة، مما يجعلها واحدة من أكثر المسارات تعرضًا للهجوم بشدة

ليس هناك شك في أن السلسلة المتقاطعة هي عنصر أساسي لتحفيز ابتكار Web3. ومع ذلك، فإنه يخلق أيضًا نواقل هجوم محتملة. في صناعة البرمجيات، يؤمن العديد من المطورين بمبدأ "التحرك بسرعة وكسر الأشياء". ولكن عندما يتعلق الأمر بالأمن عبر السلسلة لعشرات المليارات أو حتى تريليونات الدولارات من أموال المستخدمين، فإن هذا المبدأ غير قابل للتطبيق على الإطلاق. إذا ذهبت بسرعة كبيرة، يمكن أن تسوء الأمور.

ما هو الجسر المتقاطع؟

الجسر عبر السلسلة هو تطبيق لامركزي يمكنه نقل الأصول من blockchain إلى آخر.

اليوم، تختلف الجسور المتقاطعة بشكل كبير في التصميم والغرض. على سبيل المثال، تم تصميم بعض الجسور عبر السلسلة خصيصًا لتحويل الأموال بين L2 و blockchain الأساسي. يمكن للجسر العالمي عبر السلسلة الذي تم تطويره بناءً على بروتوكولات عبر السلسلة مثل Chainlink CCIP نقل الأصول والرسائل بسلاسة بين سلاسل الكتل المختلفة.

الجسر عبر السلسلة هو العنصر الأساسي في البنية التحتية لـ Web3. بالنسبة للمستخدمين، يمكن للجسور عبر السلاسل نقل الرموز المميزة والرسائل بين السلاسل بسلاسة؛ وبالنسبة للمطورين، يمكن استخدام البروتوكولات عبر السلاسل لإنشاء تجربة مستخدم متوافقة مع أي blockchain، مما يبسط البنية التحتية إلى حد كبير. واليوم، يبلغ إجمالي حجم المعاملات الشهرية لجميع الجسور عبر السلسلة أكثر من 6 مليارات. من الواضح أن هذا المسار أصبح جزءًا لا غنى عنه في نظام Web3 البيئي وقد تم استخدامه على نطاق واسع.

لذلك، سواء كنت مستخدمًا أو مطورًا أو مؤسسة، إذا كنت ترغب في دراسة المسار عبر السلسلة، فيجب عليكفهم المفاتيح السبعة نقاط الضعف للجسور عبر السلسلة لحماية أنفسهم ومستخدميهم وأصحاب المصلحة.

ثغرة أمنية في إدارة المفاتيح الخاصة

تقاطع عادةً ما تتم إدارة جسور السلسلة باستخدام مفتاح واحد أو مجموعة من المفاتيح الخاصة. ستحتوي كل عقدة واحدة أو أكثر من عقد تشغيل الجسر عبر السلسلة على مفتاح خاص فريد. وتتمثل مهمتهم في التوصل إلى إجماع حول قيمة الرسائل أو عمليات النقل عبر السلسلة التي يرسلها المستخدمون، ونقل الرسائل أو القيم بدقة عبر السلاسل. سوف يستخدمون مفاتيح خاصة للتوقيع رقميًا، أو يستخدمون مفاتيح خاصة متعددة لتشكيل توقيعات عتبة للموافقة على الرسائل عبر السلسلة.

لذلك، تعد سرقة المفتاح الخاص واحدة من أكثر نقاط الضعف شيوعًا في الجسور عبر السلاسل. كانت حادثة سرقة الجسور عبر السلاسل الأكثر شهرة في صناعة Web3 ناجمة عن سرقة المفاتيح الخاصة. عادةً ما تكون سرقة المفاتيح الخاصة بسبب وجود ثغرات أمنية في إدارة المفاتيح الخاصة أو أمان تشغيل الجسر عبر السلسلة.

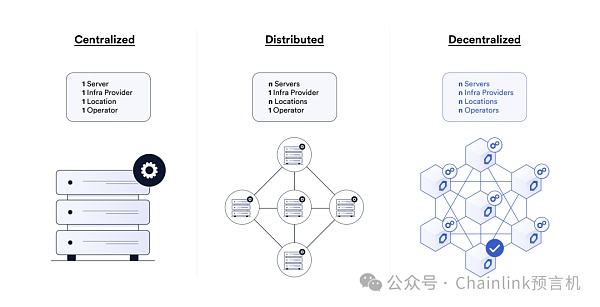

المبدأ العام هو أنه إذا كان الجسر عبر السلسلة ومفتاحه الخاص موجودين في الخادم وموفر البنية التحتية وموقع النشر ومشغل العقدة، كلما كان ذلك أكثر وكلما كانت لامركزية، كلما زادت قدرتها على منع نقاط الفشل الفردية ومخاطر المركزية.

الشبكات المركزية ليست عرضة للهجمات فحسب، بل أيضًا للمواقف التي يتمتع فيها طرف واحد بالسيطرة الكاملة على جميع أموال المستخدمين

يمكن أن يكون النموذج اللامركزي فعالاً منع خطر المركزية. في الوضع اللامركزي، يجب على أي مهاجم (أو حتى عقدة تقوم بتشغيل جسر عبر سلسلة) مهاجمة المفاتيح الخاصة لكيانات مستقلة متعددة في نفس الوقت ليكون ناجحًا، وبالتالي يقلل بشكل كبير من احتمالية الهجمات الداخلية والخارجية. هذا نموذج أمني قوي للغاية. ومع ذلك، هناك عوامل أخرى يجب أخذها في الاعتبار للحفاظ على أمان المفاتيح الخاصة. هناك عامل آخر لا يقل أهمية وهو أن كل عقدة تشغيل جسر عبر السلسلة تحتاج إلى اعتماد آليات أمان مختلفة بشكل مستقل لضمان أمان المفاتيح الخاصة.

أفضل الممارسات

بينما يمكن أن تكون اللامركزية هي الأفضل لتجنب نقاط الفشل الفردية، ولكن لضمان أمان المفاتيح الخاصة، يجب اتخاذ تدابير متعددة في نفس الوقت. عادةً ما تستخدم بروتوكولات السلسلة الأكثر أمانًا نموذجًا لا مركزيًا لضمان الأمن والحلول الناضجة لحفظ المفاتيح الخاصة، مثل وحدات أمان الأجهزة (HSM)، والتشفير (البيانات المنقولة والبيانات غير النشطة)، وتعليم منع الاحتيال عبر الإنترنت، والتحكم في السلطة وخدمات الإدارة الرئيسية، الخ.

حالة حقيقية لهجوم على جسر عبر السلسلة بسبب سرقة مفتاح خاص

جسر Ronin Cross-Chain (مارس 2022) ——في Ronin Five تمت سرقة المفاتيح الخاصة التسعة المطلوبة لإجراء المعاملات والموافقة عليها وتنفيذها على الجسر عبر السلسلة.

جسر Harmony Cross-Chain (يونيو 2022) ——In Harmony Cross-Chain Bridge تمت سرقة اثنين من المفاتيح الخاصة الخمسة اللازمة لإجراء المعاملات والموافقة عليها وتنفيذها على الإنترنت.

جسر متعدد السلاسل (يوليو 2023)——جسر متعدد السلاسل تمت سرقة المفتاح الخاص، مما أدى إلى سحب الأموال دون موافقة. يتم الاحتفاظ بهذه المفاتيح الخاصة من قبل الرئيس التنفيذي لشركة Multichain.

Orbit Chain (يناير 2024) ——عشرة مفاتيح خاصة لجسر Orbit Chain المتقاطع السابع تمت سرقة عدد من المفاتيح، مما أدى إلى استنزاف صندوق الأموال.

ثغرة أمنية في تدقيق العقود الذكية

نظرًا لأن الوظيفة الرئيسية للجسر عبر السلسلة هي نقل القيمة من سلسلة إلى أخرى، فإن جميع البروتوكولات عبر السلسلة يجب أن تتضمن عقودًا ذكية.

في معظم حالات الاستخدام عبر السلاسل، يجب استخدام العقود الذكية على سلاسل متعددة لسك الرموز المميزة عبر السلاسل أو تدميرها أو قفلها أو فتحها. ترتبط هذه العقود الذكية عبر جسور عبر السلاسل، غالبًا بالشراكة مع مصدري العملات الرمزية.

يمكن القول أن العقود الذكية هي طبقة إضافية من الأمان لمنع سرقة الجسر عبر السلسلة، ولكن إذا كانت هناك ثغرات في العقد الذكي نفسه، فسيتم ذلك قد يؤدي أيضًا إلى مخاطر فنية. فمن ناحية، توفر العقود الذكية منصة قيمة للجسور عبر السلاسل لإجراء فحوصات أمنية روتينية مختلفة، مثل التأكد من أن المبلغ المسحوب من قبل المستخدمين لا يتجاوز المبلغ المودع ووضع حد لسعر الجسور عبر السلاسل. من ناحية أخرى، إذا كان كود العقد الذكي ذو نوعية رديئة أو لم يتم تدقيقه بشكل صارم، فسيكون له نتائج عكسية. لقد سرق المتسللون مبالغ ضخمة من الأموال من جسور متعددة عبر السلاسل من خلال استغلال نقاط الضعف في كود العقد الذكي.

لا يمكن لأي مشروع، بغض النظر عن مدى تقديره للأمن، أن يضمن بشكل كامل عدم وجود ثغرات فنية في كود العقد الذكي الخاص به. ومع ذلك، هناك حل ناضج جدًا يمكنه ضمان قوة الكود، وهو التعاون مع مدقق خارجي ذي خبرة لاختبار قاعدة كود المشروع وإصدارها بعد اجتياز الاختبار. هذا ليس أمرًا منفردًا، حيث أنه حتى قاعدة التعليمات البرمجية الأكثر اكتمالًا يمكن أن تعود فورًا إلى حالة غير مدققة بمجرد إجراء تغييرات على قاعدة التعليمات البرمجية بعد التدقيق، أو إذا تمت إضافة العقود الذكية غير المدققة إلى قاعدة تعليمات برمجية مدققة.

أفضل الممارسات

عند استخدام البروتوكولات عبر السلسلة، مخاطر العقود الذكية حقيقية. تميل الجسور عبر السلاسل الأكثر أمانًا إلى إجراء عمليات تدقيق داخلية مستمرة متعددة وعمليات تدقيق خارجية تنافسية لقواعد الأكواد الخاصة بها. بالإضافة إلى ذلك، ستجري هذه الجسور عبر السلاسل أيضًا سلسلة من اختبارات الأمان الداخلي، مثل اختبار الزغب والتحليل الثابت والتحقق الرسمي والتنفيذ الرمزي.

إذا كنت تريد فهم المخاطر التقنية المحتملة للجسر عبر السلسلة، فأنت بحاجة إلى التحقق من عدد عمليات التدقيق لقاعدة التعليمات البرمجية الخاصة به والمدققين وغيرهم معلومات ذات صله. بالإضافة إلى ذلك، من الضروري أيضًا إنشاء نماذج أمان متعددة الطبقات مثل إيقاف التشغيل في حالات الطوارئ وتحديثات الطوارئ، ووضع حدود للمعدلات، والتي يمكن أن تقلل بشكل فعال من مخاطر ثغرات العقود الذكية.

حالة حقيقية لسرقة الجسور عبر السلاسل بسبب ثغرات أمنية في العقود الذكية

جسر عبر السلسلة ذات ثقب دودي (فبراير 2022) -عثر المتسلل على ثغرة أمنية في خطوة التحقق من العقد الذكي للجسر عبر السلسلة، تم سك 120,000 wETH على سلسلة Solana دون أصول ضمانات كافية.

جسر Nomad عبر السلاسل (أغسطس 2022) ——عقد ذكي لجسر عبر السلاسل يوجد خطأ في تنفيذ حساب الجذر الافتراضي المقبول (0x00) في الكود، مما يسمح لأي شخص بسرقة الأموال من الجسر عبر السلسلة.

Binance Cross-Chain Bridge (أكتوبر 2022)——Binance Cross-chain Bridge In العقد، أثبتت IAVL Merkel أن هناك ثغرة أمنية في نظام التحقق، مما أدى إلى مهاجمة الجسر عبر السلسلة. تسبب الهجوم في تحويل 2 مليون BNB من الجسر المتقاطع إلى حساب المهاجم.

بروتوكول قابلية التشغيل البيني للمقبس (يناير 2024) - يحتوي العقد الذكي للبروتوكول على ثغرة أمنية، مما يؤدي إلى المحفظة للحصول على موافقات غير محدودة لعقد المقبس الذكي.

ترقية الثغرة الأمنية في العملية

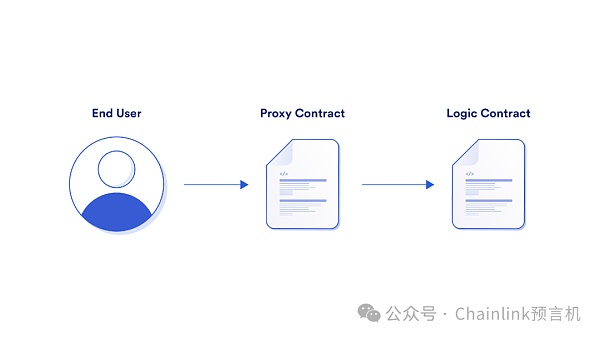

تشير إمكانية الترقية إلى القدرة على ترقية رمز العقد الذكي، أو القدرة على تغيير بعض تكوينات المعلمات في رمز العقد الذكي.

غالبًا ما يعتمد المطورون عقودًا ذكية قابلة للترقية للترقيات لإضافة ميزات جديدة وحل أخطاء منطق العقد الذكي وتعديل معلمات المخاطر الرئيسية. يمكن ترقية الجسور عبر السلاسل لإضافة رموز جديدة وسلاسل الكتل، واعتماد تقنيات جديدة للتحقق من الرسائل عبر السلاسل، وضبط معايير المخاطر الرئيسية مثل حدود سحب الأموال وتكوين العقد، وحل أي منطق تم اكتشافه حديثًا في خطأ العقود الذكية الأساسي بسرعة .

تتطلب العقود الذكية القابلة للترقية تطوير عقود الوكيل بين المستخدمين النهائيين، وتطبيقات الواجهة الأمامية، والعقود الذكية الأساسية

قابلية الترقية مهمة للأمان. يعد أمرًا بالغ الأهمية لأنه إذا كانت هناك ثغرة أمنية في عملية الترقية، فقد يؤدي ذلك إلى إنشاء ناقل هجوم محتمل. لكي تكون الجسور عبر السلسلة قابلة للترقية بشكل آمن، فإنها تحتاج إلى اعتماد آلية دفاعية متعمقة، بما في ذلك إنشاء آلية قوية لإدارة المفتاح الخاص، مع المفاتيح التي تحتفظ بها كيانات مستقلة متعددة؛ باستخدام آلية تأخير قفل الوقت للسماح للمستخدمين بالتحقق التغييرات مقدمًا قبل أن تصبح سارية المفعول، إنشاء عملية موافقة قوية، على سبيل المثال، يمكن لعقد تشغيل الجسر عبر السلسلة الاعتراض على القرارات خلال فترة صلاحية القفل الزمني بصوت واحد. في حالات خاصة، إذا كانت هناك حاجة إلى تنفيذ الترقية بسرعة، فيمكن لعقدة تشغيل الجسر عبر السلسلة الموافقة مباشرة على التغيير بعد تقييم دقة التغيير.

أفضل الممارسات

التكيف باستمرار مع التطورات الحاجة والتعامل مع المواقف غير المعروفة، يجب تحقيق قابلية التوسع. ومع ذلك، إذا كانت هناك ثغرات في عملية الترقية، فقد يؤدي ذلك إلى مخاطر محتملة على البروتوكول عبر السلسلة. تعد العقود الذكية ذات القفل الزمني وآليات حق النقض للعقدة ذات الصوت الواحد أدوات مهمة يمكنها تعزيز عملية الترقية. ومع ذلك، لضمان سلامة الجسور المتقاطعة، يجب وضع خطط الطوارئ مع ضمان أعلى مستوى من الأمان.

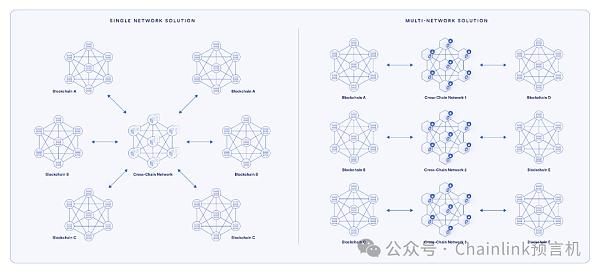

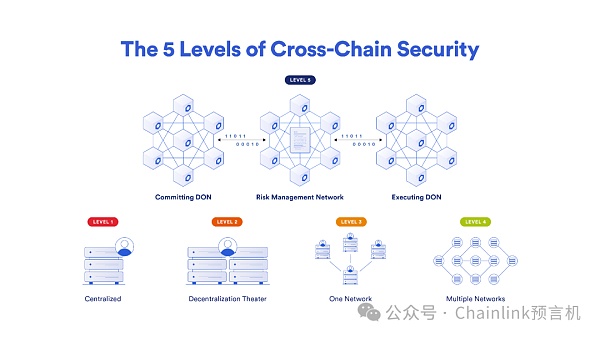

الاعتماد على شبكة واحدة

بعض التقاطع تعتمد جسور السلسلة على شبكة مدقق واحدة لجميع العمليات عبر السلسلة. إذا تم تصميم الجسر عبر السلسلة خصيصًا لربط اثنين من سلاسل الكتل المعينة، فقد يكون حل شبكة واحد ممكنًا. ولكن إذا كنت ترغب في استخدام جسر عالمي عبر السلاسل لربط عالم متعدد السلاسل، فإن هذا الحل ليس آمنًا ولا قابلاً للتطوير.

هناك سبب واحد مهم لتجنب استخدام هذا النوع من الجسور المتقاطعة، وهو أنه بمجرد مهاجمة الجسر المتقاطع، سيتم تعرض المستخدمين للخطر ضرب بقوة. نظرًا لأن جميع المعاملات عبر السلاسل وقيمتها مدعومة من قبل شبكة، فبمجرد اختراق الشبكة بنجاح، سيتم مسح جميع الجسور عبر السلاسل الخاصة بـ blockchain، مما يجعل عزل المخاطر شبه مستحيل.

يمكن أن يؤدي استخدام العديد من الشبكات اللامركزية المستقلة إلى عزل المخاطر بشكل فعال ومنع سرقة جميع أموال blockchain وأموال المستخدمين بسبب هجوم الجسر عبر السلسلة

استخدام شبكة مستقلة تعد بنية تصميم الشبكات المتعددة حلاً أكثر أمانًا وقابلية للتطوير، كما يلي:

يتم تشغيل القنوات عبر السلاسل بواسطة شبكات لامركزية مستقلة. وهذا يعني أن كل قناة عبر السلسلة لديها شبكة لا مركزية مستقلة، وهناك قناة منفصلة عبر السلسلة بين كل سلسلتين من البلوكشين. وهذا يمكن أن يحد من تأثير الهجوم على قناة معينة عبر السلسلة.

يتم تأمين كل قناة عبر السلسلة بواسطة شبكات متعددة. تنشئ الجسور والبروتوكولات الأكثر أمانًا عبر السلاسل شبكات متعددة لكل قناة عبر السلاسل لتعزيز الأمان. وبهذه الطريقة، يجب على المهاجم اختراق شبكات متعددة لقناة آمنة في نفس الوقت لتحقيق النجاح. ولذلك، يوفر هذا أيضًا طبقة إضافية من الأمان للقناة الآمنة.

ينشئ Chainlink CCIP شبكات متعددة لقناة واحدة عبر السلسلة وهو البروتوكول الوحيد عبر السلسلة الذي يصل إلى الطبقة الخامسة (والأعلى) من الأمان عبر السلسلة

< p style ="text-align: left;">

أفضل الممارساتإنشاء قنوات مستقلة متعددة لكل قناة عبر السلسلة مركزية يمكن للشبكة أن تقلل بشكل كبير من سطح الهجوم ومعدل عودة المهاجم. تتضمن أفضل الممارسات لهذا الحل أيضًا استخدام لغات برمجة متعددة لتطوير العملاء لتحقيق تنوع العملاء، وإنشاء مجموعات عقد منفصلة لضمان عدم تداخل هذه العقد مع عقد الشبكة، وإضافة وظائف نشطة للتحكم في المخاطر.

جودة مجموعة عقد التحقق سيئة

عقدة التحقق هي كل الروح عبر جسر السلسلة. تتضمن العقد أنواعًا مختلفة من الأشخاص والمؤسسات، المسؤولين عن صيانة البنية التحتية وتشغيل وظائف الجسر عبر السلسلة.

يجب أن يكون المستخدمون والمؤسسات ومطورو التطبيقات اللامركزية متيقظين لخطر عدم قدرة المدققين على تشغيل الجسور عبر السلاسل بأمان بسبب نقص الخبرة والمعرفة. تتطلب الجسور عبر السلاسل الأكثر أمانًا عادةً أن تتمتع عقد التحقق الخاصة بها بمستويات عالمية وخبرة غنية، وتضمن الأمان التشغيلي (OPSEC)، الاحتفاظ بالمفاتيح الخاصة بشكل صحيح وموثوق لمعالجة وتنفيذ المعاملات عبر السلاسل.

يتم تشغيل عقد Chainlink وشبكات Oracle بواسطة مشغلي العقد من الطراز العالمي

النقطة الثانية غالبًا ما يستشهد بها المستخدمون والمطورون ويتجاهلونها المنظمة. بالنسبة لأي مستخدم للجسر عبر السلسلة، فإن أكبر خطر في شبكة العقد هو عدم القدرة على تنفيذ المعاملات بشكل موثوق. على سبيل المثال، يقوم المستخدم بتأمين الأموال على سلسلة واحدة ثم يستعد لسك الأموال المقابلة على سلسلة أخرى. ولكن إذا لم تتم الموافقة على سك العملة لأن شبكة العقدة غير متصلة بالإنترنت، فسيتم تجميد أموال المستخدم بشكل فعال.

أفضل الممارسات

يجب أن تكون الجسور المتقاطعة فقط تستخدم عقدًا عالية الجودة، ويجب أن تتمتع هذه العقد بخبرة أمنية تشغيلية غنية وأداء ممتاز ومتانة قوية. لا يعد الأمان التشغيلي قدرة فريدة لـ Web3، لذلك يمكن انضمام العديد من عقد التحقق من Web2 وWeb3. ومع ذلك، فمن الضروري التحقق من السجل السابق للعقدة عند توظيف عقد الجسر عبر السلسلة. بالإضافة إلى ذلك، يمكن أيضًا مطالبة عقدة التحقق بالتعهد، وبمجرد وجود أي مخالفة أو عملية، سيتم مصادرة الوديعة المرهونة. إن القيام بذلك يحفز المدققين على العمل بأمانة وموثوقية ويخلق طبقة جديدة من الأمن الاقتصادي.

الافتقار إلى مراقبة المعاملات النشطة

المراقبة النشطة الغرض من المعاملات هو مراقبة السلوك غير الطبيعي للجسر عبر السلسلة في الوقت الفعلي والاستجابة له. إذا تم تنفيذ آلية مراقبة المعاملات النشطة بشكل صحيح، فيمكن اكتشاف السلوك المشبوه بشكل جيد ويمكن اتخاذ التدابير الدفاعية اللازمة على الفور لمنع الهجمات.

حالة الاستخدام النموذجية لمراقبة المعاملات النشطة هي الإغلاق الطارئ للأنظمة عبر السلسلة قبل تنفيذ المعاملات المشبوهة أو بعد تمرير المعاملات الضارة. تتضمن المعاملات الضارة سحب جميع الأصول بنجاح عبر الجسر عبر السلسلة عندما لا تكون هناك أصول ضمان كافية.

حالة حقيقية لسرقة الجسر عبر السلسلة بسبب نقص مراقبة المعاملات النشطة

أفضل الممارسات

تتكون مراقبة المعاملات النشطة عادةً من مجموعة من الكيانات المستقلة أو شبكات العقد التي لا علاقة لها تمامًا بالعقدة الرئيسية للجسر عبر السلسلة. يوفر القيام بذلك تقسيمًا واضحًا للمسؤوليات ويمكّن من إجراء عمليات فحص وتوازن لتقليل احتمالية قيام واحدة أو مجموعة من العقد بالتلاعب بالاستجابات في الوقت الفعلي.

عدم وجود حد للمعدل

حد المعدل إنه ليس حدًا مفهوم جديد. في صناعة البرمجيات التقليدية، تحديد المعدل هو آلية أمنية تستخدمها مواقع الويب لمنع هجمات DoS. سيستخدم موفرو البيانات أيضًا هذه الآلية لمنع توقف الخادم الناتج عن عدد كبير جدًا من طلبات واجهة برمجة التطبيقات.

المفهوم بسيط للغاية: تحديد عدد الطلبات من حيث الوقت والكمية. إذن ما هو نوع الطلب؟ في عالم السلاسل المتقاطعة، يشير تحديد المعدل إلى تحديدالقيمة القصوى للأموال التي يمكن تحويلها بين سلسلتين خلال فترة زمنية معينة.

على الرغم من أن آلية الأمان هذه تبدو بسيطة، إلا أنها آخر خط دفاع متين للجسور المتقاطعة. حتى إذا نجح المتسلل في اختراق جميع خطوط الدفاع الأخرى، فإن تحديد المعدل يمكن أن يحد من المبلغ الذي يمكنه سرقته من جسر عبر السلسلة.

تحديد المعدل يشبه إحداث ثقب صغير في دلو. فقط كمية معينة من الماء يمكن أن تتدفق في كل وحدة زمنية

لأنه حالة حقيقية لسرقة الجسور عبر السلسلة بسبب عدم وجود حد للمعدل

أفضل الممارسات

يجب تخصيص حدود المعدل لكل قناة عبر السلسلة لتحقيق أقصى قدر من الأمان والنمطية. بالإضافة إلى ذلك، يجب أن تحد كل قناة عبر السلسلة أيضًا من إجمالي النقل عبر السلسلة لجميع الأصول مجتمعة. يمكن أن يؤدي تحديد معدل إنتاجية معقول (على سبيل المثال: نقل X من الرموز المميزة كل عشر دقائق كحد أقصى) إلى منع المهاجمين بشكل فعال من استنزاف جميع الأصول الموجودة في مجموعة الأصول في معاملة واحدة. بالإضافة إلى ذلك، يمكنك أيضًا تعيين "معدل إعادة التعبئة" لكل أصل عبر سلسلة وقناة عبر سلسلة لمنع المهاجمين من الانتظار حتى يصل حد المعدل إلى الصفر قبل سرقة أصول الحد الأعلى.

يمكن لـ Chainlink CCIP تحقيق ذلك

أمان غير مسبوق عبر السلسلة

يجب أن نفهم شيئًا واحدًا، وهو أنه لتحقيق الأمان عبر السلسلة، لا يكفي اعتماد آلية أمنية معينة ل. في الواقع، لإنشاء نموذج أمني قوي عبر السلسلة، من الضروري اعتماد آلية دفاع متعمق واستخدام آليات أمنية متعددة بشكل شامل لمنع الهجمات بشكل شامل.

عادةً ما تعتمد الجسور عبر السلاسل الأكثر أمانًا آلية دفاع متعمق وتستخدم مجموعة من آليات الأمان المتعددة.

وهذا أيضًا هو هدفنا الأصلي لبناء الحل عبر السلسلة المتوافق مع معايير الصناعة Chainlink CCIP. &نبسب;

XingChi

XingChi

XingChi

XingChi JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance cryptopotato

cryptopotato Beincrypto

Beincrypto Numen Cyber Labs

Numen Cyber Labs Cointelegraph

Cointelegraph Ftftx

Ftftx 链向资讯

链向资讯