المؤلف: فيتاليك؛ الترجمة: Golden Finance xiaozou

على مر السنين، سألني العديد من الأشخاص سؤالًا مشابهًا، وهو المكان الذي أعتقد أنه التقاطع الأكثر إنتاجية بين العملات المشفرة والذكاء الاصطناعي. إنه سؤال جيد: يمكن القول إن التشفير والذكاء الاصطناعي هما الاتجاهان الأكثر هيمنة في مجال التكنولوجيا (البرمجيات) العميقة في العقد الماضي، ويجب أن يكون هناك بعض الارتباط بين الاثنين. من السهل اكتشاف أوجه التآزر على السطح: يمكن أن تعمل لامركزية العملات المشفرة على موازنة مشكلات مركزية الذكاء الاصطناعي، والذكاء الاصطناعي غير شفاف، والتشفير يجلب الشفافية، ويحتاج الذكاء الاصطناعي إلى البيانات، كما أن تقنية blockchain رائعة لتخزين البيانات وتتبعها. لكن على مر السنين، عندما طلب مني الناس التعمق أكثر والتحدث عن تطبيقات محددة، كانت إجابتي دائمًا تخيب آمالهم: "نعم، هناك بعض العمق، ولكن ليس كثيرًا".

شهدت السنوات الثلاث الماضية ظهور ذكاء اصطناعي أكثر قوة في شكل LLMs (نماذج التعلم الآلي) الحديثة، وعملات مشفرة أكثر قوة - ليس فقط في شكل حلول توسيع نطاق blockchain، ولكن هناك أيضًا ظهور نماذج لجنة السياسة النقدية ZKP وFHE و(الحزبين والحزب n) - وبدأت أرى التغييرات. هناك بالفعل بعض تطبيقات الذكاء الاصطناعي الواعدة في النظام البيئي لسلسلة الكتل، أو التطبيقات التي تجمع بين الذكاء الاصطناعي والتشفير، ومن المهم الانتباه إلى كيفية تطبيق الذكاء الاصطناعي. إحدى المشاكل المحددة هي: في التشفير، المصدر المفتوح هو الطريقة الوحيدة لضمان أن شيئًا ما آمن حقًا، ولكن في مجال الذكاء الاصطناعي، فإن النماذج مفتوحة المصدر (حتى بيانات التدريب مفتوحة المصدر) تؤدي إلى تفاقم المواجهة التي تواجهها بشكل كبير. لهجمات التعلم الآلي. ستقدم هذه المقالة مختلف التقاطعات المحتملة بين التشفير والذكاء الاصطناعي، بالإضافة إلى آفاقها وتحدياتها.

أربع فئات رئيسية للذكاء الاصطناعي

يعد الذكاء الاصطناعي مفهومًا واسعًا جدًا: يمكنك التفكير في "الذكاء الاصطناعي" كمجموعة من الخوارزميات بدلاً من إعدادات محددة، تمامًا كما هو الحال من خلال تحريك أ قدر كبير من الحساء الحسابي السحري وطبق نوعًا من ضغط التحسين بحيث يمنحك الحساء خوارزميات بالخصائص التي تريدها. لا ينبغي أن يؤخذ هذا الوصف على محمل الجد: هذه هي الطريقة التي ولدنا بها نحن البشر لأول مرة! هناك شيء مشترك بين خوارزميات الذكاء الاصطناعي: فهي قوية للغاية فيما تفعله، ولكن في الوقت نفسه، قدرتنا على إلقاء نظرة خاطفة خلف الستار محدودة للغاية.

هناك طرق عديدة لتصنيف الذكاء الاصطناعي. تركز هذه المقالة على التقاطع بين الذكاء الاصطناعي وتقنية blockchain (الموصوفة كمنصة لإنشاء "الألعاب")، لذا سأصنف الذكاء الاصطناعي هنا على النحو التالي:

Gamer AI (الأسهل في البقاء): في الآلية التي يشارك فيها الذكاء الاصطناعي، يأتي المصدر النهائي للحوافز من المدخلات البشرية للبروتوكول.

الذكاء الاصطناعي الذي يشبه واجهة اللعبة (إمكانات هائلة، ولكنه ينطوي أيضًا على مخاطر): يساعد الذكاء الاصطناعي المستخدمين على فهم عالم التشفير من حولهم والتأكد من أن أفعالهم (مثل توقيع الرسائل والمعاملات)) صحيحة. بما يتفق مع نواياهم ولن ينخدعوا.

قواعد اللعبة الذكاء الاصطناعي (المشي على الجليد الرقيق): تستدعي Blockchain وDAO وغيرها من الآليات المماثلة الذكاء الاصطناعي مباشرة. على سبيل المثال، "قاضي الذكاء الاصطناعي".

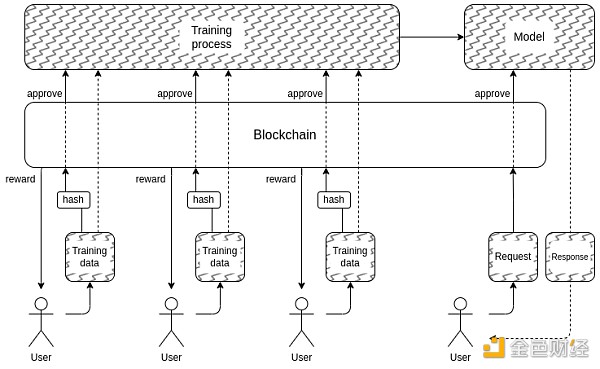

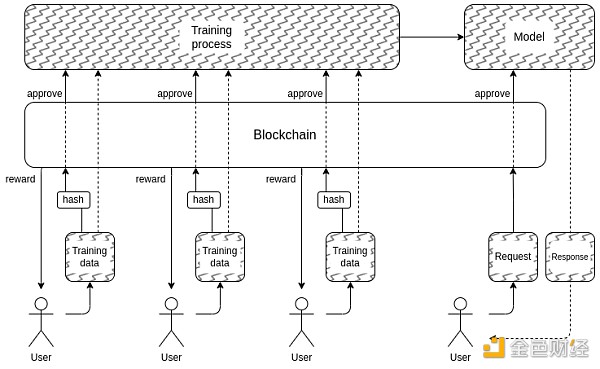

الذكاء الاصطناعي الذي يستهدف الألعاب (طويل الأمد ولكنه مثير للاهتمام): تصميم سلاسل الكتل، والمنظمات اللامركزية المستقلة، وغيرها من الآليات المماثلة بهدف بناء وصيانة الذكاء الاصطناعي الذي يمكن استخدامه لأغراض أخرى الأغراض، باستخدام بتات التشفير لتحفيز التدريب بشكل أفضل أو منع الذكاء الاصطناعي من تسريب البيانات الخاصة أو إساءة استخدامها.

1.Gamer AI

Gamer AI هي في الواقع فئة موجودة منذ ما يقرب من عشر سنوات، خاصة أنه تم إضافتها إلى السلسلة منذ المركزية بدأ استخدام التبادلات (DEX) على نطاق واسع. وطالما أن الأمر يتعلق بالتداول، ستكون هناك فرص لكسب المال من خلال المراجحة، وتتمتع الروبوتات بميزة على البشر في المراجحة. كانت حالة الاستخدام هذه موجودة منذ فترة طويلة، وعلى الرغم من أن الذكاء الاصطناعي المستخدم كان أبسط بكثير من الذكاء الاصطناعي اليوم، إلا أنه انتهى به الأمر إلى أن يكون تقاطعًا حقيقيًا بين الذكاء الاصطناعي والعملات المشفرة. لقد شهدنا مؤخرًا أن روبوتات المراجحة MEV تتنافس ضد بعضها البعض كثيرًا. عندما يتضمن تطبيق blockchain مزادات أو معاملات، تظهر روبوتات المراجحة.

ومع ذلك، تعد روبوتات المراجحة التي تعمل بالذكاء الاصطناعي مجرد مثال أول لفئة أكبر أتوقع أن تتضمن قريبًا العديد من التطبيقات الأخرى.

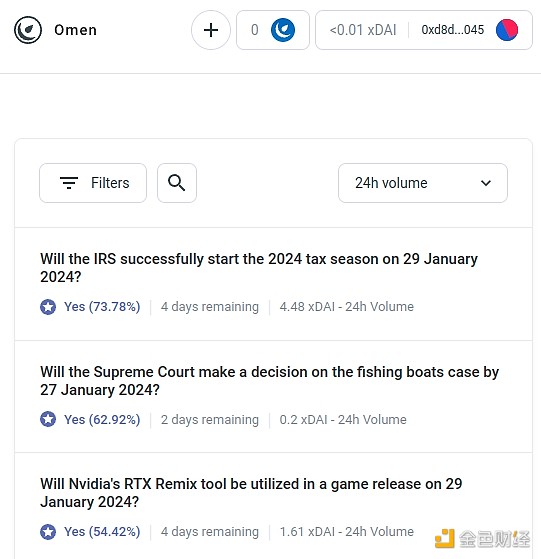

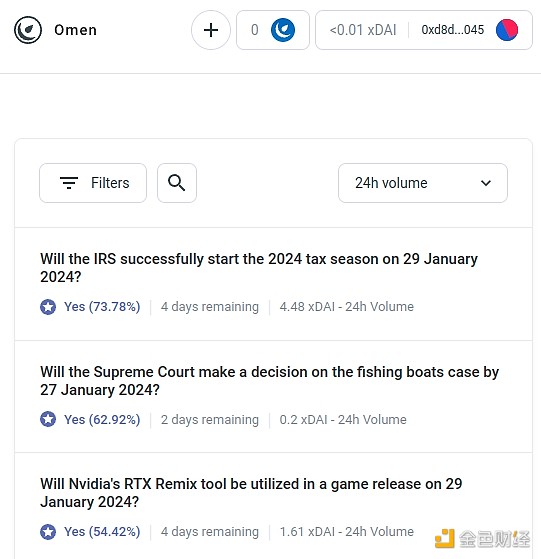

لطالما كانت أسواق التنبؤ بمثابة الكأس المقدسة للتكنولوجيات المعرفية؛ وكنت متحمسًا جدًا لاستخدام أسواق التنبؤ كمدخلات للحوكمة في عام 2014، وقد تم استخدامها على نطاق واسع في الانتخابات الأخيرة والأخيرة. ولكن حتى الآن، لم تحقق أسواق التنبؤ الكثير من النجاح في الممارسة العملية، وذلك لعدد من الأسباب الشائعة: يميل أكبر اللاعبين إلى أن يكونوا غير عقلانيين، ويميل الأشخاص العقلاء إلى عدم قضاء وقتهم في المراهنة ما لم تكن هناك مبالغ كبيرة من المال، وهناك الأسواق ذات السيولة الضحلة للغاية، وما إلى ذلك.

يشير أحد الردود على ذلك إلى تحسينات تجربة المستخدم التي تجريها Polymarket أو غيرها من أسواق التنبؤ الناشئة، ويأمل أن يتمكنوا من النجاح حيث فشلوا من قبل. بعد كل شيء، هذه هي القصة، فالناس على استعداد للمراهنة بعشرات المليارات من الدولارات على الأحداث الرياضية، فلماذا لا نراهن بما يكفي على الانتخابات الأمريكية أو LK99 حتى يتمكن اللاعبون الكبار من المشاركة في الملعب أيضًا. ولكن لا بد من مواجهة هذا مع حقيقة مفادها أنه بما أنه لم يسبق لأحد أن حقق هذا النطاق من قبل (على الأقل مقارنة بأحلام أنصاره)، فيبدو أن هناك حاجة إلى شيء جديد لإنجاح أسواق التنبؤ. لذلك، هناك استجابة مختلفة تشير إلى سمة محددة في النظام البيئي لسوق التنبؤ، وهي أننا يمكن أن نرى في عشرينيات القرن الحادي والعشرين شيئًا لم نتمكن من رؤيته في العقد السابق: إمكانية انتشار الذكاء الاصطناعي في كل مكان.

ترغب أنظمة الذكاء الاصطناعي في العمل مقابل أقل من دولار واحد في الساعة وتمتلك معرفة موسوعية، وإذا لم يكن ذلك كافيًا، فيمكن دمجها مع إمكانات البحث على الويب في الوقت الفعلي. إذا قمت بإنشاء السوق وعرضت دعمًا للسيولة بقيمة 50 دولارًا، فقد لا يهتم البشر بما يكفي بالمزايدة، لكن الآلاف من أنظمة الذكاء الاصطناعي ستتحرك بسرعة وتقدم أفضل التنبؤات الممكنة. قد يكون الحافز للأداء الجيد في مشكلة واحدة صغيرا، لكن الحافز لجعل الذكاء الاصطناعي يقوم بالتنبؤات الصحيحة على نطاق واسع ضخم. لاحظ أنك لا تحتاج حتى إلى إنسان للفصل في معظم القضايا: يمكنك استخدام نظام نزاع متعدد الجولات مشابه لنظام Augur أو Kleros، حيث سيشارك الذكاء الاصطناعي أيضًا في الجولات السابقة. لا يحتاج البشر إلى الرد إلا في ظروف نادرة جدًا، وذلك عندما تتضمن سلسلة من الترقيات استثمارًا كبيرًا لكلا الطرفين.

يعد هذا بدائيًا قويًا لأنه بمجرد أن تتمكن أسواق التنبؤ من العمل على هذا النطاق الصغير، يمكنك إعادة استخدام أساسيات أسواق التنبؤ في العديد من أنواع المشكلات الأخرى:

هل يُسمح بنشر منشور وسائل التواصل الاجتماعي هذا وفقًا لـ [شروط استخدام المستخدم]؟

ماذا سيحدث لسعر السهم X؟

هل الحساب الذي يرسل لي الرسائل الآن هو حقًا إيلون ماسك؟

هل وظيفة تحسين الكفاءة في سوق المهام عبر الإنترنت مؤهلة؟

هل هذا التطبيق اللامركزي الذي يحمل عنوان URL https://examplefinance.network هو عملية احتيال؟

هل 0x1b54....98c3 هو حقًا عنوان رمز "Casinu Inu" ERC20 المميز؟

قد تلاحظ أن العديد من هذه الأفكار تسير في اتجاه ما أسميه "الدفاع عن المعلومات". والسؤال بشكل عام هو: كيف نساعد المستخدمين على التمييز بين المعلومات الحقيقية والكاذبة واكتشاف الاحتيال، من دون تمكين سلطة مركزية من تحديد ما هو الصواب وما هو الخطأ، لأن السلطة المركزية قد تسيء استخدام سلطتها. على المستوى الجزئي، يمكن أن يكون الجواب هو "الذكاء الاصطناعي". ولكن على المستوى الكلي، فإن السؤال الذي يتعين علينا مواجهته هو: من سيبني الذكاء الاصطناعي؟ الذكاء الاصطناعي هو انعكاس للعملية التي تم إنشاؤها من خلالها وليس محصنًا ضد التحيز. لذلك، نحتاج إلى لعبة ذات مستوى أعلى للحكم على أداء مختلف أنظمة الذكاء الاصطناعي حتى يتمكن الذكاء الاصطناعي من المشاركة في اللعبة كلاعب.

هذا الاستخدام للذكاء الاصطناعي، حيث يشارك الذكاء الاصطناعي في آلية ويتم مكافأته أو مكافأته في النهاية من خلال آلية على السلسلة تجمع المدخلات البشرية (ماذا عن تسميتها RLHF اللامركزية القائمة على السوق؟) العقوبة، أعتقد أن هذا هو الاتجاه الذي يستحق النظر فيه حقًا. لقد حان الوقت للنظر أكثر في حالات الاستخدام مثل هذه، حيث نجح توسيع نطاق blockchain أخيرًا، مما يجعل أي شيء "صغير" أو "صغير" ممكنًا على السلسلة والذي لم يكن ممكنًا في كثير من الأحيان من قبل.

تتمثل فئة التطبيقات ذات الصلة في فئة الوكلاء المستقلين للغاية الذين يستخدمون سلاسل الكتل لتحقيق تعاون أفضل، سواء من خلال المدفوعات أو من خلال استخدام العقود الذكية لتقديم التزامات موثوقة.

2. واجهة اللعبة AI

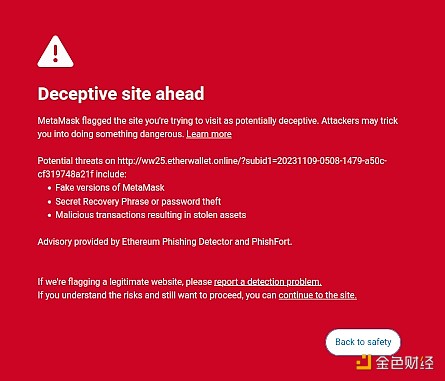

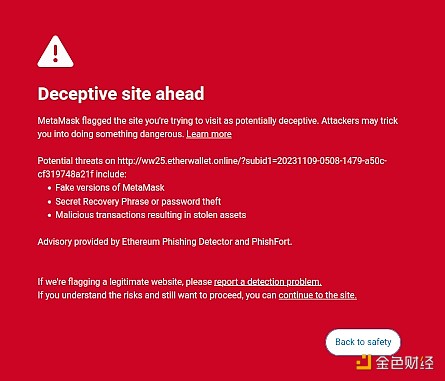

الفكرة التي اقترحتها ذات مرة في مقالتي هي أن هناك فرصة في السوق لكتابة برامج موجهة للمستخدم، والتي يمكن تفسيرها من خلال حماية المستخدمين. اهتماماتهم من خلال تحديد المخاطر الموجودة في عالم الإنترنت الذي يتصفحونه. أحد الأمثلة الموجودة هو وظيفة اكتشاف الاحتيال في Metamask:

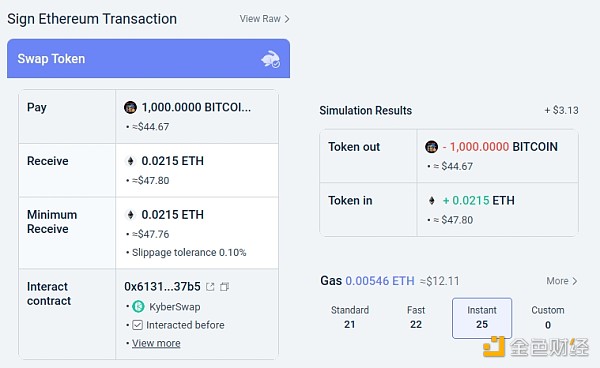

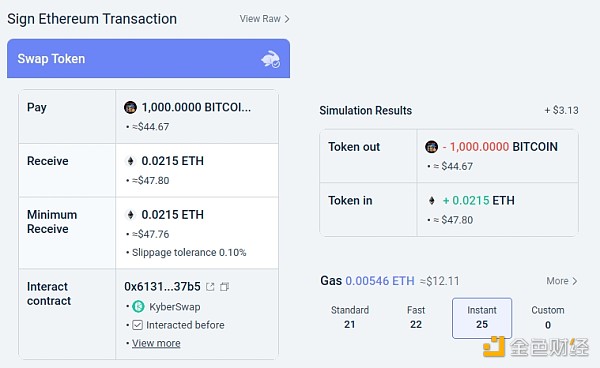

مثال آخر هي ميزة محاكاة في Rabby Wallet، والتي تُظهر للمستخدمين النتيجة المتوقعة للمعاملة التي هم على وشك التوقيع عليها.

مثال آخر هي ميزة محاكاة في Rabby Wallet، والتي تُظهر للمستخدمين النتيجة المتوقعة للمعاملة التي هم على وشك التوقيع عليها.

يمكن تحسين هذه الأدوات بشكل كبير بواسطة الذكاء الاصطناعي. يمكن أن يقدم الذكاء الاصطناعي تفسيرًا أكثر ثراءً وصديقًا للإنسان لنوع التطبيق اللامركزي الذي تشارك فيه، وعواقب العمليات المعقدة التي توقعها، وما إذا كانت عملة معينة حقيقية (على سبيل المثال، BITCOIN ليست مجرد سلسلة من الأحرف؛ اسم العملة المشفرة الحقيقية التي ليست رمز ERC20، وسعرها أعلى بكثير من 0.045 دولار، ستعرف LLM ذلك)، وما إلى ذلك. بدأت بعض المشاريع تتطور في هذا الاتجاه (مثل محفظة LangChain التي تستخدم الذكاء الاصطناعي كواجهة رئيسية). وجهة نظري الشخصية هي أن واجهة الذكاء الاصطناعي فقط قد تكون محفوفة بالمخاطر في الوقت الحالي لأنها تزيد من خطر حدوث أنواع أخرى من الأخطاء، ولكن من الممكن للغاية استخدام الذكاء الاصطناعي لاستكمال الواجهات المتحيزة نحو التقليدية.

يمكن تحسين هذه الأدوات بشكل كبير بواسطة الذكاء الاصطناعي. يمكن أن يقدم الذكاء الاصطناعي تفسيرًا أكثر ثراءً وصديقًا للإنسان لنوع التطبيق اللامركزي الذي تشارك فيه، وعواقب العمليات المعقدة التي توقعها، وما إذا كانت عملة معينة حقيقية (على سبيل المثال، BITCOIN ليست مجرد سلسلة من الأحرف؛ اسم العملة المشفرة الحقيقية التي ليست رمز ERC20، وسعرها أعلى بكثير من 0.045 دولار، ستعرف LLM ذلك)، وما إلى ذلك. بدأت بعض المشاريع تتطور في هذا الاتجاه (مثل محفظة LangChain التي تستخدم الذكاء الاصطناعي كواجهة رئيسية). وجهة نظري الشخصية هي أن واجهة الذكاء الاصطناعي فقط قد تكون محفوفة بالمخاطر في الوقت الحالي لأنها تزيد من خطر حدوث أنواع أخرى من الأخطاء، ولكن من الممكن للغاية استخدام الذكاء الاصطناعي لاستكمال الواجهات المتحيزة نحو التقليدية.

هناك خطر واحد محدد يستحق الذكر. سأناقش هذا بالتفصيل في قسم الذكاء الاصطناعي لقواعد اللعبة أدناه، ولكن المشكلة العامة تكمن في التعلم الآلي التنافسي: إذا كان لدى المستخدم إمكانية الوصول إلى مساعد الذكاء الاصطناعي في محفظة مفتوحة المصدر، فيمكن للجهات الفاعلة السيئة أيضًا الوصول إلى مساعد الذكاء الاصطناعي هذا. ، لذلك سيكون لديهم فرص غير محدودة لتحسين عمليات الاحتيال الخاصة بهم وتجنب إثارة دفاعات المحفظة. تحتوي جميع أنظمة الذكاء الاصطناعي الحديثة على أخطاء، وليس من الصعب العثور على أخطاء في عملية التدريب، حتى مع محدودية الوصول إلى النموذج.

هذا هو المكان الذي تلعب فيه "مشاركة الذكاء الاصطناعي في الأسواق الصغيرة على السلسلة": جميع قدرات الذكاء الاصطناعي معرضة لنفس المخاطر، ولكنك تتعمد إنشاء نظام بيئي مفتوح يتم تشغيله بشكل مستمر بواسطة العشرات من الناس يكررون ويحسنون. علاوة على ذلك، فإن كل ذكاء اصطناعي فردي عبارة عن حلقة مغلقة: يأتي أمان النظام من انفتاح قواعد اللعبة، وليس من العمليات الداخلية لكل لاعب.

الملخص: يمكن أن يساعد الذكاء الاصطناعي المستخدمين على فهم ما يحدث بلغة بسيطة، ويمكن أن يكون بمثابة معلم في الوقت الفعلي، ويمكنه حماية المستخدمين من التأثيرات السلبية للأخطاء، ولكن إذا كنت ترغب في استخدامه الذكاء الاصطناعي مباشرة كن حذرًا عند التعامل مع المعلومات المضللة الخبيثة والمحتالين.

3. قواعد اللعبة الذكاء الاصطناعي

الآن، تحدثنا عن التطبيقات التي تثير حماس الكثير من الأشخاص، لكنني أعتقد أن هذا هو المكان الأكثر خطورة، وعلينا أن نتعامل معه بحذر: ولنسمها "الذكاء الاصطناعي يصبح جزءاً من قواعد اللعبة". ويرتبط هذا بحماس النخبة السياسية السائدة بشأن "قضاة الذكاء الاصطناعي" والتطلعات المماثلة في تطبيقات blockchain. إذا كان العقد الذكي القائم على blockchain أو DAO يتطلب اتخاذ قرارات ذاتية (على سبيل المثال: هل منتج عمل معين يغطيه عقد عمل؟)، هل يمكن أن يكون الذكاء الاصطناعي جزءًا من العقد أو DAO للمساعدة في فرض هذه القاعدة؟

ولهذا السبب سيصبح التعلم الآلي التنافسي تحديًا صعبًا للغاية. الحجة الأساسية المكونة من جملتين هي كما يلي:

إذا كان نموذج الذكاء الاصطناعي الذي يلعب دورًا رئيسيًا في الآلية عبارة عن حلقة مغلقة، فلا يمكن التحقق من أعماله الداخلية، لذا فهو ليس أفضل من نموذج الذكاء الاصطناعي. تطبيق مركزي. إذا كان نموذج الذكاء الاصطناعي مفتوح المصدر، فيمكن للمهاجم تنزيله ومحاكاته محليًا وتصميم هجمات محسّنة بشكل كبير لخداع النموذج ثم إعادة تشغيله على شبكة مباشرة.

الآن، ربما سبقني بعض القراء (أو مواطني العملات المشفرة الأصليين) وفكروا: انتظر! لدينا إثباتات مذهلة للمعرفة الصفرية وحيل تشفير رائعة أخرى. بالطبع، يمكننا القيام ببعض سحر التشفير لإخفاء الأعمال الداخلية للنموذج بحيث لا يتمكن المهاجم من تحسين الهجوم، بينما نثبت في الوقت نفسه أن النموذج يتم تنفيذه بشكل صحيح وتم إنشاؤه باستخدام عملية تدريب معقولة على أساس معقول. مجموعة البيانات الأساسية.

بشكل عام، هذه هي طريقة التفكير التي دافعت عنها في مقالات أخرى. ولكن هناك اعتراضان رئيسيان على الحوسبة المرتبطة بالذكاء الاصطناعي:

عبء التشفير: التنفيذ شيء ما داخل SNARK (أو MPC...) أقل كفاءة بكثير من القيام بذلك بشفافية. وبالنظر إلى أن الذكاء الاصطناعي يتطلب بالفعل الكثير من العمليات الحسابية، فهل من الممكن إجراء حسابات الذكاء الاصطناعي في صندوق أسود مشفر؟

هجمات التعلم الآلي العدائية للصندوق الأسود: هناك طرق لتحسين الهجمات ضد نماذج الذكاء الاصطناعي حتى بدون فهم الأعمال الداخلية للنموذج. إذا قمت بإخفائها أكثر من اللازم، فإنك تخاطر بتسهيل قيام الشخص الذي اختار بيانات التدريب بتخريب النموذج بهجوم سام.

كلاهما عبارة عن جحر أرنب معقد، لذلك دعونا نستكشفهما كل على حدة.

(1) حمل التشفير

تتحمل أدوات التشفير، وخاصة الأدوات العامة مثل ZK-SNARKs وMPC، حملًا عاليًا. يستغرق العميل مئات المللي ثانية للتحقق مباشرة من كتلة إيثريوم، ولكن إنشاء ZK-SNARK لإثبات صحة مثل هذه الكتلة قد يستغرق ساعات. قد يكون الحمل المعتاد لأدوات التشفير الأخرى مثل MPC أكبر. إن حوسبة الذكاء الاصطناعي مكلفة للغاية بالفعل: إذ تستطيع أقوى حاملي شهادة الماجستير في القانون إنتاج كلمات فردية بشكل أسرع قليلاً من قدرة البشر على قراءة الكلمات، ناهيك عن ملايين الدولارات من التكلفة الحسابية التي تأتي غالباً مع تدريب هذه النماذج. هناك فرق كبير في الجودة بين النماذج العليا والنماذج التي تحاول توفير المزيد من تكاليف التدريب أو عدد المعلمات. للوهلة الأولى، يعد هذا سببًا وجيهًا للشك في أن المشروع بأكمله يحاول تعزيز الأمان من خلال تغليف الذكاء الاصطناعي بالتشفير.

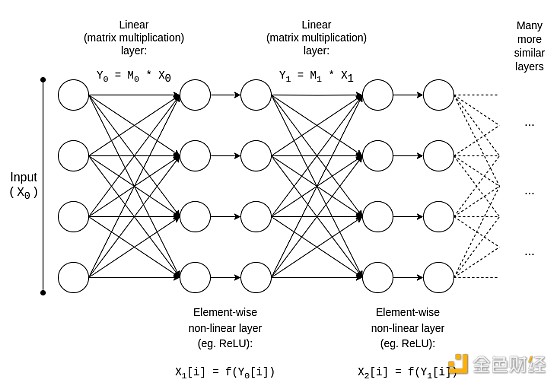

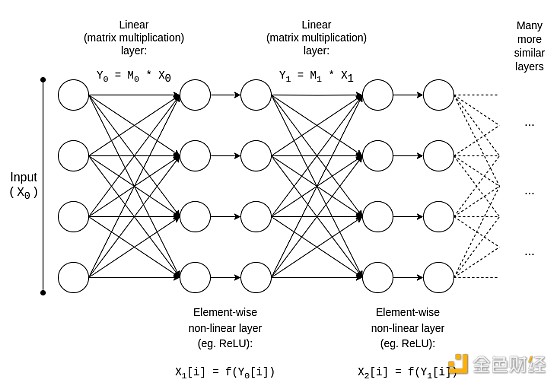

لحسن الحظ، الذكاء الاصطناعي هو نوع من الحوسبة ذو بنية محددة للغاية، مما يجعله قابلاً للتكيف مع التحسينات المختلفة التي لا يمكن لأنواع الحوسبة "غير المنظمة" مثل ZK-EVM الاستفادة منها. الاستفادة من التحسين. دعونا نلقي نظرة على البنية الأساسية لنموذج الذكاء الاصطناعي:

عادةً، تتكون نماذج الذكاء الاصطناعي بشكل أساسي من سلسلة من مضاعفات المصفوفات تتخللها عمليات غير خطية لكل عنصر، مثل وظيفة ReLU (y=max(x,0)). يستغرق ضرب المصفوفات الجزء الأكبر من العمل: فضرب مصفوفتين N*N يستغرق وقتًا، في حين أن عدد العمليات غير الخطية أقل بكثير. يعد هذا مناسبًا جدًا للتشفير، نظرًا لأن العديد من أشكال التشفير تجعل العمليات الخطية "مجانية" تقريبًا (ضرب المصفوفة هو عملية خطية إذا قمت فقط بتشفير النموذج دون تشفير مدخلاته).

عادةً، تتكون نماذج الذكاء الاصطناعي بشكل أساسي من سلسلة من مضاعفات المصفوفات تتخللها عمليات غير خطية لكل عنصر، مثل وظيفة ReLU (y=max(x,0)). يستغرق ضرب المصفوفات الجزء الأكبر من العمل: فضرب مصفوفتين N*N يستغرق وقتًا، في حين أن عدد العمليات غير الخطية أقل بكثير. يعد هذا مناسبًا جدًا للتشفير، نظرًا لأن العديد من أشكال التشفير تجعل العمليات الخطية "مجانية" تقريبًا (ضرب المصفوفة هو عملية خطية إذا قمت فقط بتشفير النموذج دون تشفير مدخلاته).

إذا كنت متخصصًا في التشفير، فربما تكون قد سمعت عن ظاهرة مماثلة في التشفير المتماثل: يعد إجراء الإضافات على النص المشفر أمرًا بسيطًا للغاية، ولكن إجراء الضرب أمر صعب للغاية، حتى اكتشفنا ذلك في عام 2009 فقط طريقة لإجراء عمليات الضرب العميقة بلا حدود.

بالنسبة لـ ZK-SNARKs، أثبت بروتوكول مماثل لعام 2013 أن مضاعفة المصفوفات أقل تكلفة بأربع مرات. لسوء الحظ، لا يزال الحمل العام للطبقات غير الخطية كبيرًا، حيث تُظهر أفضل التطبيقات عمليًا نفقات عامة تبلغ حوالي 200x. ولكن هناك أمل في أن يؤدي إجراء المزيد من الأبحاث إلى تقليل هذه التكلفة بشكل كبير.

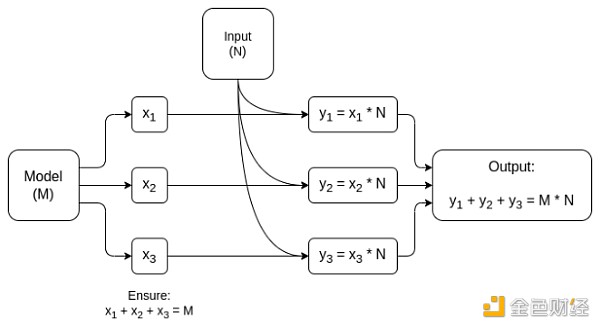

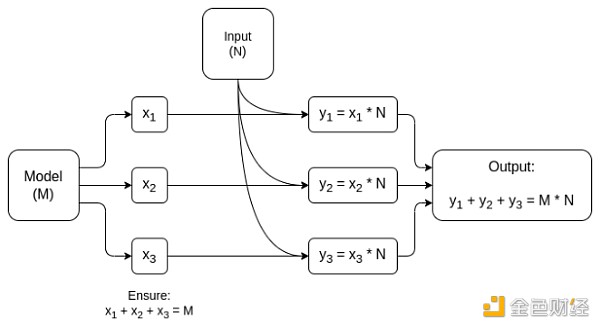

ولكن بالنسبة للعديد من التطبيقات، لا نريد فقط إثبات أن مخرجات الذكاء الاصطناعي صحيحة حسابيًا، بل نريد أيضًا إخفاء النموذج. هناك بعض الطرق البسيطة لتحقيق ذلك: يمكنك تقسيم النموذج وتخزين الطبقات بشكل متكرر بواسطة مجموعة مختلفة من الخوادم، على أمل ألا تؤدي بعض الخوادم التي تقوم بتسريب البيانات من طبقات معينة إلى تسرب الكثير من البيانات. ولكن هناك بعض الطرق الفعالة بشكل خاص لإجراء حسابات متعددة الأطراف.

في كلتا الحالتين روح القصة واحدة : الجزء الأكثر أهمية في حساب الذكاء الاصطناعي هو مضاعفة المصفوفة، لذلك يمكن إنشاء ZK-SNARKs أو MPCs (أو حتى FHE) بكفاءة عالية، وبالتالي فإن إجمالي النفقات العامة لوضع الذكاء الاصطناعي في صندوق التشفير منخفض جدًا. بشكل عام، الطبقات غير الخطية هي أكبر عنق الزجاجة، على الرغم من صغر حجمها؛ وربما تساعد التقنيات الأحدث مثل وسيطات البحث.

في كلتا الحالتين روح القصة واحدة : الجزء الأكثر أهمية في حساب الذكاء الاصطناعي هو مضاعفة المصفوفة، لذلك يمكن إنشاء ZK-SNARKs أو MPCs (أو حتى FHE) بكفاءة عالية، وبالتالي فإن إجمالي النفقات العامة لوضع الذكاء الاصطناعي في صندوق التشفير منخفض جدًا. بشكل عام، الطبقات غير الخطية هي أكبر عنق الزجاجة، على الرغم من صغر حجمها؛ وربما تساعد التقنيات الأحدث مثل وسيطات البحث.

(2) التعلم الآلي العدائي للصندوق الأسود

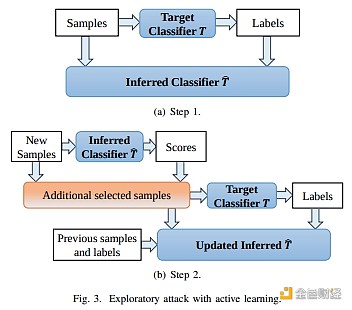

الآن، دعونا نناقش مشكلة رئيسية أخرى: إذا كان محتوى النموذج خاصًا وليس لديك سوى "واجهة برمجة التطبيقات" (API) للوحدة أذونات "نموذج الوصول"، ما أنواع الهجمات التي يمكنك تنفيذها؟ اسمحوا لي أن أقتبس مقالًا من عام 2016:

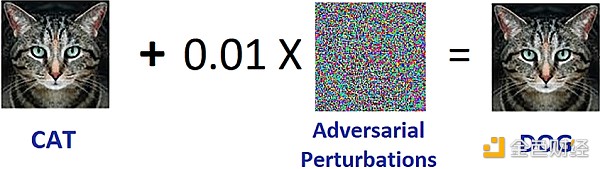

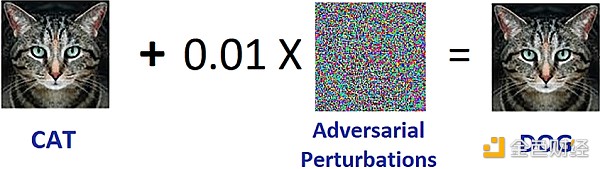

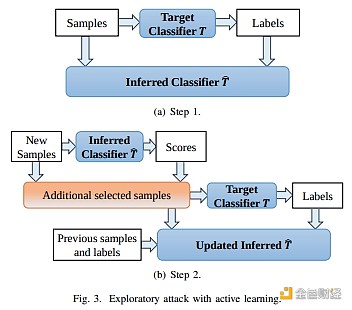

تتعرض العديد من نماذج التعلم الآلي لأمثلة عدائية: مدخلات مصممة خصيصًا تتسبب في قيام نموذج التعلم الآلي بإنتاج مخرجات غير صحيحة. الأمثلة المتعارضة التي يمكن أن تؤثر على نموذج واحد ستؤثر غالبًا على النموذج الآخر، حتى لو تم تصميم النموذجين بشكل مختلف أو تم تدريبهما على مجموعات تدريب مختلفة، طالما تم تدريب كلا النموذجين لأداء نفس المهمة. لذلك، قد يقوم المهاجم بتدريب نموذج بديل خاص به، وصقل الأمثلة العدائية ضد النموذج البديل، ثم استخدامها في نموذج الضحية مع القليل من المعرفة بنموذج الضحية.

من المحتمل أنه يمكنك إنشاء هجوم بيانات التدريب فقط ، لا يهم إذا كان لديك وصول محدود جدًا أو لا يمكنك الوصول إلى النموذج الذي تحاول مهاجمته. اعتبارًا من عام 2023، ستظل هذه الأنواع من الهجمات تمثل مشكلة كبيرة.

من المحتمل أنه يمكنك إنشاء هجوم بيانات التدريب فقط ، لا يهم إذا كان لديك وصول محدود جدًا أو لا يمكنك الوصول إلى النموذج الذي تحاول مهاجمته. اعتبارًا من عام 2023، ستظل هذه الأنواع من الهجمات تمثل مشكلة كبيرة.

من أجل تقليل هذا النوع من هجمات الصندوق الأسود بشكل فعال، نحتاج إلى القيام بأمرين:

حدد حقًا من يمكنه الاستعلام عن النموذج والمقدار الذي يمكن الاستعلام عنه. الصندوق الأسود الذي يتمتع بوصول غير مقيد إلى واجهة برمجة التطبيقات (API) ليس آمنًا؛ وقد يكون الصندوق الأسود الذي يتمتع بوصول محدود جدًا إلى واجهة برمجة التطبيقات (API) آمنًا.

إخفاء بيانات التدريب مع التأكد من عدم تلف العملية المستخدمة لإنشاء بيانات التدريب.

المشروع الذي حقق أكبر قدر من النجاح في أول شيء هو على الأرجح Worldcoin. تستخدم Worldcoin نماذج الذكاء الاصطناعي على نطاق واسع على مستوى البروتوكول لتحويل عمليات مسح القزحية إلى "رموز قزحية" قصيرة يسهل مقارنتها لمعرفة التشابه، بالإضافة إلى التحقق من أن الكائن الذي تقوم بمسحه هو في الواقع شخص. الدفاع الرئيسي الذي تعتمد عليه Worldcoin هو أنها لا تسمح لأي شخص باستدعاء نموذج الذكاء الاصطناعي بسهولة، ولكنها بدلاً من ذلك تستخدم أجهزة موثوقة للتأكد من أن النموذج لا يقبل إلا المدخلات الموقعة رقميًا بواسطة الكاميرا الجرم السماوية.

لا يعمل هذا النهج بالضرورة: فقد اتضح أنه يمكنك شن هجمات عدائية على الذكاء الاصطناعي البيومتري، في شكل رقع مادية أو مجوهرات يمكنك ارتداؤها على وجهك:

< p>< img src="https://img.jinse.cn/7174536_watermarknone.png" title="7174536" alt="5lEhdZJcHyXPUA9dVxLX27rffW8zx5abElLnfrdb.jpeg">ولكن الأمل هو أنه إذا قمت بدمج جميع الدفاعات معًا، فيمكنك إخفاء الاصطناعي باستخدام النموذج الذكي نفسه، الذي يحد بشكل كبير من حجم الاستعلام، ويتطلب مصادقة كل استعلام بطريقة ما، يمكنك جعل الهجمات صعبة بما يكفي لجعل النظام آمنًا.

وهذا يقودنا إلى الشيء التالي: كيف نخفي بيانات التدريب؟ قد يكون هذا هو المكان الذي تأتي فيه "الذكاء الاصطناعي اللامركزي المستقل للحوكمة الديمقراطية": يمكننا إنشاء DAO على السلسلة، وتحدد الحوكمة العملية التالية: من يُسمح له بتقديم بيانات التدريب (ما هو الدليل المتعلق بالبيانات المطلوب)، ومن هو المسموح به للاستعلام، وكم المحتوى المطلوب الاستعلام عنه، واستخدام تقنية التشفير مثل MPC لتشفير إنشاء الذكاء الاصطناعي بالكامل وتشغيل خط الأنابيب (من إدخال تدريب كل مستخدم إلى الإخراج النهائي لكل استعلام). يمكن لـ DAO أيضًا تعويض أولئك الذين أرسلوا البيانات في نفس الوقت.

يجب التأكيد مرة أخرى على أن هذه الخطة طموحة وربما غير واقعية من عدة جوانب:

قد لا يزال عبء التشفير مرتفعًا جدًا بحيث لا يتمكن هذا النوع من بنية الصندوق الأسود بالكامل من التنافس مع أساليب "ثق بي" التقليدية المغلقة.

قد تكون النتيجة عدم وجود طريقة جيدة لتحقيق اللامركزية في عملية تقديم بيانات التدريب ومنع الهجمات السامة.

قد تتعرض ضمانات الأمان أو الخصوصية لأدوات الحوسبة متعددة الأطراف للخطر بسبب التواطؤ بين المشاركين: بعد كل شيء، كان هذا هو الحال مرارًا وتكرارًا مع تبادل العملات المشفرة جسور السلسلة.

السبب في أنني لم أبدأ هذا القسم بعلامة تحذير حمراء أكبر تقول لك "لا تكن قاضيًا في مجال الذكاء الاصطناعي، فهذا أمر بائس" هو أن أحد الأسباب هو أن ويعتمد مجتمعنا بالفعل بشكل كبير على قضاة الذكاء الاصطناعي المركزيين غير الخاضعين للمساءلة: على سبيل المثال، الخوارزميات التي تقرر أي المنشورات والآراء السياسية على وسائل التواصل الاجتماعي تظهر أو يتم إغراقها (أو حتى مراقبتها). أعتقد أنها فكرة سيئة للغاية توسيع هذا الاتجاه بشكل أكبر في هذه المرحلة، لكنني لا أعتقد أن المزيد من التجارب مع الذكاء الاصطناعي من قبل مجتمع البلوكشين ستزيد الأمر سوءًا.

الحقيقة هي أن هناك بعض الطرق الأساسية منخفضة المخاطر جدًا للتشفير لتحسين هذه الأنظمة المركزية الحالية، وأنا واثق جدًا من ذلك. هناك تقنية بسيطة للتحقق من الذكاء الاصطناعي عن طريق تأخير النشر: عندما يقوم أحد مواقع التواصل الاجتماعي بتصنيف المنشورات بناءً على الذكاء الاصطناعي، يمكنه نشر ZK-SNARK الذي يثبت تجزئة النموذج الذي أنشأ هذا التصنيف. قد يعد الموقع بالكشف عن نموذج الذكاء الاصطناعي الخاص به في غضون عام. بمجرد نشر النموذج، يمكن للمستخدمين التحقق من التجزئة للتحقق من نشر النموذج الصحيح، ويمكن للمجتمع إجراء اختبارات على النموذج للتحقق من نزاهته. سيضمن تأخير الإصدار أنه بحلول الوقت الذي يتم فيه نشر النموذج للعامة، سيكون قد أصبح قديمًا بالفعل.

لذا فإن السؤال ليس ما إذا كان بوسعنا أن نفعل ما هو أفضل مقارنة بالعالم المركزي، بل إلى أي مدى سيكون أداءنا أفضل. ومع ذلك، كما هو الحال مع العالم اللامركزي، من المهم توخي الحذر: إذا قام شخص ما ببناء سوق تنبؤ أو عملة مستقرة تستخدم أوراكل الذكاء الاصطناعي، وتبين أن أوراكل كان قابلاً للاختراق، فسيتم خسارة مبلغ ضخم من المال. تختفي في لحظة.

4. الذكاء الاصطناعي المستهدف للألعاب

إذا تم استخدام التقنية المذكورة أعلاه لإنشاء ذكاء اصطناعي خاص لامركزي قابل للتطوير، فإن محتواه عبارة عن صندوق أسود غير معروف لأي شخص ويمكن استخدامه في التطبيقات الفعلية run، فيمكن أيضًا استخدام هذا لإنشاء ذكاء اصطناعي ذو فائدة تتجاوز blockchain. يجعل فريق NEAR Protocol هذا هدفًا أساسيًا لعملهم المستمر.

هناك سببان للقيام بذلك:

إذا العديد من التطبيقات التي تقلق بشأن تحيز النظام أو خداع نفسها يمكن أن تستفيد من "الصندوق الأسود الجدير بالثقة للذكاء الاصطناعي" الذي يمكن إنشاؤه عن طريق تشغيل عمليات التدريب والاستدلال باستخدام blockchain وMPC. وقد أعرب كثيرون عن توقعاتهم بشأن الحكم الديمقراطي للذكاء الاصطناعي الذي يشكل أهمية نظامية والذي سوف نعتمد عليه؛ وقد يكون التشفير والتقنيات القائمة على سلسلة الكتل هي السبيل لتحقيق هذه الغاية.

من منظور أمان الذكاء الاصطناعي، ستكون هذه تقنية لإنشاء ذكاء اصطناعي لامركزي والذي سيكون له أيضًا مفتاح إيقاف طبيعي من شأنه أن يحد من أولئك الذين يحاولون استخدام الذكاء الاصطناعي الاستعلام الذكي عن البرامج الضارة سلوك.

من الجدير بالذكر أيضًا أن "استخدام حوافز التشفير لتحفيز إنشاء ذكاء اصطناعي أفضل" يمكن أن يتم دون تشفير كامل باستخدام التشفير: BitTensor وآخرون، وتندرج الممارسات ضمن هذه الفئة. .

الاستنتاج

أصبح كل من blockchain والذكاء الاصطناعي قويين بشكل متزايد، وتظهر المزيد والمزيد من حالات الاستخدام عند تقاطع المجالين. ومع ذلك، فإن بعض حالات الاستخدام هذه أكثر أهمية وقوة من غيرها. عادةً، تميل حالات الاستخدام إلى أن تكون الأكثر واعدة والأسهل في التنفيذ عندما تستمر الآليات الأساسية في التصميم بشكل فظ كما كانت من قبل، لكن اللاعبين الفرديين يصبحون ذكاءً اصطناعيًا، مما يسمح للآليات بالعمل بفعالية على نطاق مجهري أكثر.

ستواجه محاولة استخدام blockchain والتشفير لإنشاء تطبيقات "مثيل واحد" التحدي الأكبر، وهو إنشاء كيان واحد لامركزي موثوق به سيعتمد عليه بعض التطبيقات لتحقيق هدف معين، وهو الذكاء الاصطناعي. تعد هذه التطبيقات واعدة من حيث الأداء الوظيفي وتحسين أمان الذكاء الاصطناعي، وتجنب مخاطر المركزية المرتبطة بمزيد من الممارسات السائدة. ولكن هناك العديد من الطرق التي يمكن أن تفشل بها الافتراضات الأساسية؛ وبالتالي، يلزم الحذر، خاصة عند نشر هذه التطبيقات في بيئات عالية القيمة وعالية المخاطر.

إنني أتطلع إلى رؤية المزيد من المحاولات لحالات الاستخدام البناء للذكاء الاصطناعي عبر جميع هذه التقاطعات، حتى نتمكن من معرفة حالات الاستخدام الممكنة بالفعل.

Miyuki

Miyuki

مثال آخر هي ميزة محاكاة في Rabby Wallet، والتي تُظهر للمستخدمين النتيجة المتوقعة للمعاملة التي هم على وشك التوقيع عليها.

مثال آخر هي ميزة محاكاة في Rabby Wallet، والتي تُظهر للمستخدمين النتيجة المتوقعة للمعاملة التي هم على وشك التوقيع عليها.  يمكن تحسين هذه الأدوات بشكل كبير بواسطة الذكاء الاصطناعي. يمكن أن يقدم الذكاء الاصطناعي تفسيرًا أكثر ثراءً وصديقًا للإنسان لنوع التطبيق اللامركزي الذي تشارك فيه، وعواقب العمليات المعقدة التي توقعها، وما إذا كانت عملة معينة حقيقية (على سبيل المثال، BITCOIN ليست مجرد سلسلة من الأحرف؛ اسم العملة المشفرة الحقيقية التي ليست رمز ERC20، وسعرها أعلى بكثير من 0.045 دولار، ستعرف LLM ذلك)، وما إلى ذلك. بدأت بعض المشاريع تتطور في هذا الاتجاه (مثل محفظة LangChain التي تستخدم الذكاء الاصطناعي كواجهة رئيسية). وجهة نظري الشخصية هي أن واجهة الذكاء الاصطناعي فقط قد تكون محفوفة بالمخاطر في الوقت الحالي لأنها تزيد من خطر حدوث أنواع أخرى من الأخطاء، ولكن من الممكن للغاية استخدام الذكاء الاصطناعي لاستكمال الواجهات المتحيزة نحو التقليدية.

يمكن تحسين هذه الأدوات بشكل كبير بواسطة الذكاء الاصطناعي. يمكن أن يقدم الذكاء الاصطناعي تفسيرًا أكثر ثراءً وصديقًا للإنسان لنوع التطبيق اللامركزي الذي تشارك فيه، وعواقب العمليات المعقدة التي توقعها، وما إذا كانت عملة معينة حقيقية (على سبيل المثال، BITCOIN ليست مجرد سلسلة من الأحرف؛ اسم العملة المشفرة الحقيقية التي ليست رمز ERC20، وسعرها أعلى بكثير من 0.045 دولار، ستعرف LLM ذلك)، وما إلى ذلك. بدأت بعض المشاريع تتطور في هذا الاتجاه (مثل محفظة LangChain التي تستخدم الذكاء الاصطناعي كواجهة رئيسية). وجهة نظري الشخصية هي أن واجهة الذكاء الاصطناعي فقط قد تكون محفوفة بالمخاطر في الوقت الحالي لأنها تزيد من خطر حدوث أنواع أخرى من الأخطاء، ولكن من الممكن للغاية استخدام الذكاء الاصطناعي لاستكمال الواجهات المتحيزة نحو التقليدية.

عادةً، تتكون نماذج الذكاء الاصطناعي بشكل أساسي من سلسلة من مضاعفات المصفوفات تتخللها عمليات غير خطية لكل عنصر، مثل وظيفة ReLU (y=max(x,0)). يستغرق ضرب المصفوفات الجزء الأكبر من العمل: فضرب مصفوفتين N*N يستغرق وقتًا، في حين أن عدد العمليات غير الخطية أقل بكثير. يعد هذا مناسبًا جدًا للتشفير، نظرًا لأن العديد من أشكال التشفير تجعل العمليات الخطية "مجانية" تقريبًا (ضرب المصفوفة هو عملية خطية إذا قمت فقط بتشفير النموذج دون تشفير مدخلاته).

عادةً، تتكون نماذج الذكاء الاصطناعي بشكل أساسي من سلسلة من مضاعفات المصفوفات تتخللها عمليات غير خطية لكل عنصر، مثل وظيفة ReLU (y=max(x,0)). يستغرق ضرب المصفوفات الجزء الأكبر من العمل: فضرب مصفوفتين N*N يستغرق وقتًا، في حين أن عدد العمليات غير الخطية أقل بكثير. يعد هذا مناسبًا جدًا للتشفير، نظرًا لأن العديد من أشكال التشفير تجعل العمليات الخطية "مجانية" تقريبًا (ضرب المصفوفة هو عملية خطية إذا قمت فقط بتشفير النموذج دون تشفير مدخلاته).  في كلتا الحالتين روح القصة واحدة : الجزء الأكثر أهمية في حساب الذكاء الاصطناعي هو مضاعفة المصفوفة، لذلك يمكن إنشاء ZK-SNARKs أو MPCs (أو حتى FHE) بكفاءة عالية، وبالتالي فإن إجمالي النفقات العامة لوضع الذكاء الاصطناعي في صندوق التشفير منخفض جدًا. بشكل عام، الطبقات غير الخطية هي أكبر عنق الزجاجة، على الرغم من صغر حجمها؛ وربما تساعد التقنيات الأحدث مثل وسيطات البحث.

في كلتا الحالتين روح القصة واحدة : الجزء الأكثر أهمية في حساب الذكاء الاصطناعي هو مضاعفة المصفوفة، لذلك يمكن إنشاء ZK-SNARKs أو MPCs (أو حتى FHE) بكفاءة عالية، وبالتالي فإن إجمالي النفقات العامة لوضع الذكاء الاصطناعي في صندوق التشفير منخفض جدًا. بشكل عام، الطبقات غير الخطية هي أكبر عنق الزجاجة، على الرغم من صغر حجمها؛ وربما تساعد التقنيات الأحدث مثل وسيطات البحث.  من المحتمل أنه يمكنك إنشاء هجوم بيانات التدريب فقط ، لا يهم إذا كان لديك وصول محدود جدًا أو لا يمكنك الوصول إلى النموذج الذي تحاول مهاجمته. اعتبارًا من عام 2023، ستظل هذه الأنواع من الهجمات تمثل مشكلة كبيرة.

من المحتمل أنه يمكنك إنشاء هجوم بيانات التدريب فقط ، لا يهم إذا كان لديك وصول محدود جدًا أو لا يمكنك الوصول إلى النموذج الذي تحاول مهاجمته. اعتبارًا من عام 2023، ستظل هذه الأنواع من الهجمات تمثل مشكلة كبيرة.