المؤلف: فتاليك، المؤسس المشارك لشركة Ethereum؛ الترجمة: 0xjs@金财经

في الأسبوع الماضي، تم تداول مقال حول خسارة شركة بقيمة 25 مليون دولار على نطاق واسع بسبب وظيفة مالية تم إقناع الموظفين بها لإرسال تحويل مصرفي إلى محتال يتظاهر بأنه المدير المالي... وما بدا أنه مكالمة فيديو عميقة ومقنعة للغاية.

التزييف العميق، أي والصوت والفيديو المزيف الناتج عن الذكاء الاصطناعي) يظهران بوتيرة متزايدة في مجال العملات المشفرة وفي أماكن أخرى. على مدار الأشهر القليلة الماضية، تم استخدام التزييف العميق الخاص بي للترويج لعمليات الاحتيال المختلفة، بالإضافة إلى عملة الدوغكوين. تتحسن جودة التزييف العميق بسرعة: في حين أن التزييف العميق لعام 2020 كان واضحًا وسيئًا بشكل محرج، أصبح من الصعب بشكل متزايد التمييز بين التزييف العميق في الأشهر القليلة الماضية. لا يزال بإمكان الأشخاص الذين يعرفونني جيدًا التعرف على مقطع الفيديو المزيف العميق الخاص بي لأنه جعلني أقول "هيا بنا نذهب" بينما أستخدم "LFG" فقط لـ "البحث عن مجموعة" ولكني سمعت عنه عدة مرات فقط من السهل إقناع الأشخاص الذين بصوتي.

أكد خبراء الأمن الذين أحاطوا بسرقة 25 مليون دولار المذكورة أعلاه بالإجماع أنه كان فشلًا نادرًا ومحرجًا للأمن التشغيلي للشركات على مستويات متعددة: إنها ممارسة قياسية لاكتشاف أي تحويلات تقترب من هذا الحجم. مستويات متعددة من التوقيع- مطلوبة قبل الحصول على موافقة رسمية ممكنة. ولكن على الرغم من ذلك، تظل الحقيقة أنه بحلول عام 2024، لن يعد البث الصوتي أو حتى الفيديو الخاص بالشخص وسيلة آمنة للتحقق من هويته.

وهذا يطرح السؤال: ما هو الطريق الآمن؟

التشفير وحده لا يحل المشكلة

يمكن أن تكون القدرة على التحقق بشكل آمن من هويات الأشخاص ذات قيمة لجميع أنواع الأشخاص في مجموعة متنوعة من المواقف: التعافي الاجتماعي أو الأفراد متعددي الأغراض توقيع المحافظ، والشركات التي توافق على المعاملات التجارية، والأفراد الذين يوافقون على المعاملات الكبيرة للاستخدام الشخصي (مثل الاستثمار في شركة ناشئة، أو شراء منزل، أو التحويلات المالية) سواء بالعملة المشفرة أو الورقية، أو حتى أفراد الأسرة في حالات الطوارئ، كما يلزم أيضًا التحقق المتبادل من الهوية. لذلك، من المهم أن يكون لديك حل جيد يمكنه النجاة من الحقبة القادمة من التزييف العميق السهل نسبيًا.

إحدى الإجابات على هذا السؤال التي كثيرًا ما أسمعها في دوائر العملات المشفرة هي: "يمكنك المصادقة على نفسك من خلال تقديم توقيع مشفر من عنوان مرفق بهوية مفتاح ENS/إثبات الإنسانية/PGP العامة الخاصة بك". هذه إجابة جذابة. ومع ذلك، فإنه يتجاهل تمامًا سبب فائدة إشراك أشخاص آخرين عند توقيع الصفقة. لنفترض أنك فرد لديه محفظة شخصية متعددة التوقيع، وأنك ترسل معاملة تريد أن يوافق عليها بعض الموقعين المشاركين. تحت أي ظروف سوف يوافقون؟ إذا اقتنعوا بأنك أنت من يريد فعلاً إجراء التحويل. إذا كان أحد المتسللين هو من يسرق مفاتيحك، أو خاطفًا، فلن يوافقوا. في بيئة المؤسسة، يكون لديك عادةً المزيد من طبقات الدفاع؛ ولكن حتى في هذه الحالة، من الممكن للمهاجم أن ينتحل شخصية مدير، ليس فقط للطلب النهائي، ولكن أيضًا في المراحل الأولى من عملية الموافقة. وقد يقومون أيضًا باختطاف الطلبات المشروعة قيد التقدم من خلال تقديم عناوين غير صحيحة.

لذا، في كثير من الحالات، إذا قمت بالتوقيع باستخدام مفتاح، فإن الموقعين الآخرين سيقبلون أنك أنت، الأمر الذي يتعارض مع بيت القصيد: فهو يحول العقد بأكمله إلى 1 من 1 التوقيعات المتعددة، حيث يحتاج شخص ما فقط إلى التحكم في مفتاحك الوحيد لسرقة الأموال!

هذا هو المكان الذي نحصل فيه على إجابة منطقية بالفعل: الأمان.

مشكلات الأمان

لنفترض أن شخصًا ما أرسل إليك رسالة نصية يدعي فيها أنه صديقك. يرسلون رسائل نصية من حساب لم تره من قبل ويزعمون أنهم فقدوا جميع أجهزتهم. كيف يمكنك تحديد ما إذا كانوا هم من يقولون أنهم؟

هناك إجابة واضحة: اسألهم شيئًا عن حياتهم لا يعرفه أحد غيرهم. يجب أن تكون هذه الأشياء:

كما تعلم

تريد منهم أن يتذكروا

p> p>لا أعرف على الإنترنت

من الصعب التخمين

- < p>من الناحية المثالية، حتى الأشخاص الذين قاموا باختراق قواعد بيانات الشركات والحكومات لا يعرفون

السؤال الطبيعي الذي يجب طرحه عليهم هو حول التجارب المشتركة. تتضمن الأمثلة المحتملة ما يلي:

عندما التقينا آخر مرة، ما هو المطعم الذي تناولنا فيه لتناول العشاء وما هو الطعام الذي تناولته؟

أي من أصدقائنا ألقى نكتة عن رجل دولة قديم؟ أي سياسي هذا؟

ما هو الفيلم الذي شاهدناه مؤخرًا ولم يعجبك؟

لقد اقترحت الأسبوع الماضي أن أناقش مع ____ إمكانية مساعدتنا في ____ دراستنا؟

مثال عملي لسؤال أمان حديث استخدمه شخص ما للتحقق من هويتي.

كلما كان سؤالك فريدًا، كان ذلك أفضل. الأسئلة التي تكون على حافة الهاوية حيث يتعين على الأشخاص التفكير فيها لبضع ثوان وربما ينسون الإجابة هي أسئلة جيدة: ولكن إذا كان الشخص الذي تسأله يدعي أنه نسي، فتأكد من طرح ثلاثة أسئلة أخرى عليه. إن طلب تفاصيل "جزئية" (ما يحبه أو لا يعجبه شخص ما، نكات معينة، وما إلى ذلك) أفضل عمومًا من التفاصيل "الجزئية" لأن التفاصيل "الجزئية" عادة ما تكون أكثر صعوبة بالنسبة لطرف ثالث للبحث عن غير قصد (على سبيل المثال، حتى إذا قام شخص ما بالنشر على Instagram صورة عشاء، من المرجح أن يلتقط حامل LLM الحديث تلك الصورة بسرعة كافية ويوفر الموقع في الوقت الفعلي). إذا كان من المحتمل أن يكون سؤالك قابلاً للتخمين (بمعنى أن عددًا قليلًا فقط من الخيارات المحتملة منطقية)، فقم بزيادة الإنتروبيا عن طريق إضافة سؤال آخر.

كثيرًا ما يتوقف الأشخاص عن المشاركة في الممارسات الأمنية إذا كانت مملة، لذا فمن الصحي جعل المشكلات الأمنية ممتعة! يمكن أن تكون وسيلة لتذكر التجارب الإيجابية المشتركة. يمكن أن تكون حافزًا للحصول على هذه التجارب بالفعل.

مشكلات الأمان التكميلية

لا توجد استراتيجية أمان مثالية، لذلك من الأفضل تجميع تقنيات متعددة معًا.

كلمة المرور المتفق عليها مسبقًا: عندما تكونان معًا، اتفقا عمدًا على كلمة مرور مشتركة يمكنك استخدامها لمصادقة بعضكما البعض في المستقبل.

قد يكون من الممكن أيضًا الاتفاق على كلمة إكراه: يمكنك إدراج كلمة عن غير قصد في الجملة، مما يشير بهدوء إلى الشخص الآخر بأنك تتعرض للإكراه أو التهديد. يجب أن تكون الكلمة شائعة بدرجة كافية بحيث تبدو طبيعية عند استخدامها، ولكنها نادرة بدرجة كافية حتى لا تدرجها عن طريق الخطأ في خطابك.

عندما يرسل لك شخص ما عنوان ETH، اطلب منه تأكيده من خلال قنوات متعددة (مثل Signal وTwitter DMs، أو مواقع الشركة على الويب، أو حتى من خلال المعارف المشتركة)

منع هجمات الوسيط: الإشارة إلى "الأرقام الآمنة" ورموز Telegram والميزات المشابهة يسهل فهمها والاحتراس منها.

الحدود والتأخيرات اليومية: ما عليك سوى فرض تأخيرات على الإجراءات ذات عواقب وخيمة لا رجعة فيها. يمكن القيام بذلك على مستوى السياسة (الاتفاق مسبقًا مع الموقعين على أنهم سينتظرون N ساعات أو أيام قبل التوقيع) أو على مستوى الكود (فرض قيود وتأخير في كود العقد الذكي)

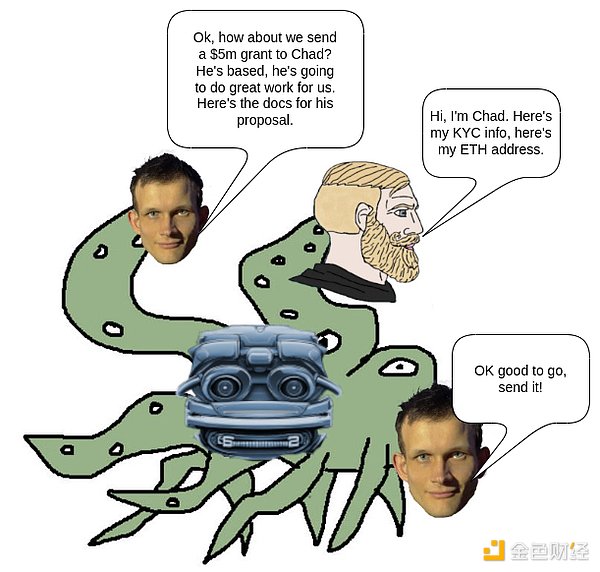

هجوم معقد محتمل ينتحل فيه المهاجم شخصية المديرين التنفيذيين والمكلفين في خطوات متعددة في عملية الموافقة.

تمنع مشكلات الأمان والتأخير حدوث ذلك؛ استخدم كلاهما قد يكون أفضل.

تعد الأسئلة الأمنية جيدة لأنه، على عكس العديد من التقنيات الأخرى التي تفشل لأنها غير شخصية، فإن الأسئلة الأمنية مبنية على معلومات يجيد البشر تذكرها بطبيعتهم. لقد كنت أستخدم أسئلة السلامة لسنوات، وهي عادة تبدو طبيعية جدًا وغير محرجة، وتستحق دمجها في سير عملك بالإضافة إلى طبقات الحماية الأخرى.

يُرجى ملاحظة أن حالات الاستخدام المذكورة أعلاه للمشكلات الأمنية "من شخص إلى شخص" تختلف تمامًا عن المشكلات الأمنية "من شركة إلى شخص"، مثل عندما تسافر إلى بلد آخر وتحتفظ ببطاقتك الائتمانية. تم إلغاء تنشيطه 17 مرة وتتصل بالبنك الذي تتعامل معه لإعادة ضبطه، عند التنشيط، بعد أن تقف في قائمة الانتظار لمدة 40 دقيقة من الموسيقى المزعجة، يظهر موظف البنك ويسألك عن اسمك وتاريخ ميلادك وربما آخر ثلاث معاملات أجريتها. تختلف أنواع الأسئلة التي يعرف الأفراد إجاباتها اختلافًا كبيرًا عن أنواع الأسئلة التي تعرف الشركات إجاباتها. لذلك، يجدر النظر في كلتا الحالتين بشكل منفصل.

يعتبر موقف كل شخص فريدًا من نوعه، وبالتالي فإن أنواع المعلومات المشتركة الفريدة التي لديك مع الأشخاص الذين قد يحتاجون إلى المصادقة ستكون مختلفة من شخص لآخر. بشكل عام، من الأفضل تكييف التكنولوجيا مع الناس بدلاً من تكيف الناس مع التكنولوجيا. لا يلزم أن تكون التكنولوجيا مثالية للعمل: فالأسلوب المثالي هو دمج تقنيات متعددة معًا في نفس الوقت واختيار التقنية التي تناسبك بشكل أفضل. في عالم ما بعد التزييف العميق، نحتاج إلى تعديل استراتيجياتنا للتكيف مع الواقع الجديد لما أصبح من السهل الآن تزييفه وما لا يزال من الصعب تزييفه، ولكن طالما فعلنا ذلك، فإن البقاء آمنًا لا يزال ممكنًا تمامًا.

JinseFinance

JinseFinance

JinseFinance

JinseFinance Olive

Olive Catherine

Catherine dailyhodl

dailyhodl Bitcoinist

Bitcoinist Beincrypto

Beincrypto Beincrypto

Beincrypto Coindesk

Coindesk 链向资讯

链向资讯 Ftftx

Ftftx