إصدار خاص لأمان OKX Web وCertiK: مغامرات MEME وحقائق الأمان

قامت OKX Web3 Wallet بتخطيط عمود "الإصدار الخاص بالأمان" خصيصًا لتقديم إجابات خاصة لأنواع مختلفة من مشكلات الأمان على السلسلة.

JinseFinance

JinseFinanceفي يوم من الأيام، استخدم اليونانيون الخيول الخشبية العملاقة لبناء الخيول وخصصوها لمدينة طروادة. وظن أهل المدينة أنها رمز للسلام، دون أن يعلموا أن هناك خطرا يتربص بها.

مع الإطلاق الناجح لصندوق Bitcoin ETF، يتدفق المزيد والمزيد من المستخدمين والصناديق الجديدة إلى Web3 مرة أخرى. ويبدو أن دفء السوق يشير إلى المستقبل Web3.إن مستقبل التطبيقات واسعة النطاق على بعد خطوة واحدة. ومع ذلك، لا يزال الافتقار إلى السياسات والمخاوف الأمنية يمثل عقبة رئيسية أمام التبني الواسع النطاق للعملات المشفرة.

في عالم التشفير، يمكن للمتسللين الاستفادة بشكل مباشر من ملايين أو حتى مئات الملايين من الدولارات من خلال مهاجمة نقاط الضعف في السلسلة. وفي الوقت نفسه ، عدم الكشف عن هويته في العملات المشفرة، وهذا يخلق الظروف الملائمة للمتسللين للهروب سالمًا. ستبلغ القيمة الإجمالية المقفلة (TVL) عبر جميع بروتوكولات التمويل اللامركزي (DeFi) حوالي 4 مليارات دولار بحلول نهاية عام 2023 (حاليًا 10 مليارات دولار) وفي عام 2022 وحده، بلغ إجمالي عدد الرموز المميزة المسروقة من بروتوكولات DeFi القيمة التي تم الوصول إليها 310 مليون دولار أمريكي، تمثل 7% من القيمة المذكورة أعلاه. يوضح هذا الرقم تمامًا مدى خطورة المشكلات الأمنية في صناعة Web3، المعلقة فوق رؤوسنا مثل سيف ديموقليس.

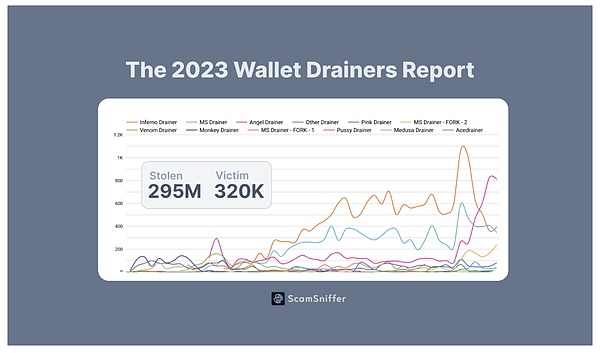

لا يمكن الاستهانة ليس فقط بالبيئة المتصلة بالسلسلة، ولكن أيضًا بالمشكلات الأمنية لعميل Web3. انطلاقًا من البيانات التي كشفت عنها Scam Sniffer، في عام 2023، سُرقت أصول 324000 مستخدم بسبب التصيد الاحتيالي، وبلغت القيمة الإجمالية للمبلغ المسروق 295 مليون دولار أمريكي، وهذا أمر خطير للغاية من حيث نطاق الجريمة. التأثير ومقدار المبلغ. ومع ذلك، من وجهة نظر المستخدم، فإن الحوادث الأمنية نفسها متأخرة - غالبًا ما يكون من الصعب على المستخدمين أن يدركوا بشكل كامل مدى خطورة المخاطر المحتملة قبل وقوع الحادث بالفعل. ونتيجة لذلك، غالبًا ما يقع الأشخاص في "خطأ الناجين"، وبالتالي يهملون أهمية السلامة.

يبدأ هذا المقال بالتحديات الأمنية التي يواجهها السوق الحالي ويناقش المخاطر الأمنية الناجمة عن النمو السريع لمستخدمي Web3. ومن خلال تحليل الحلول الأمنية التي تقترحها شركات مثل Goplus، نفهم أيضًا كيفية دعم تطبيق Web3 على نطاق واسع من جوانب مثل الامتثال والأمن. نحن نؤمن بأن أمان Web3 هو سوق غير مستكشف بقيمة 100 مليار دولار، ومع استمرار توسع قاعدة مستخدمي Web3، يظهر الطلب على خدمات أمان العميل اتجاه نمو هائل.

هل كنت تعرف المقالة سابقًا؟

التهديدات الخفية وسوق المليار دولار

1.1 أمان الأصول

1.2 الأمان السلوكي

1.3 أمان البروتوكول

أمان Web3 تحليل المسار< /p>

منتجات الأمان من الجيل التالي: مرافقة التطبيقات واسعة النطاق لـ Web3

النص الكامل هو 5400 كلمة والوقت المقدر للقراءة هو 12 دقيقة

التهديدات الخفية وسوق المليار دولار

في الوقت الحالي، تكون منتجات أمان Web3 بشكل أساسي في شكل ToB وToC وToD بشكل أساسي. يقوم الجانب B بشكل أساسي بإجراء عمليات تدقيق أمان المنتج، وإجراء اختبارات الاختراق على المنتجات وتقارير تدقيق المخرجات، ويقوم بشكل أساسي بالحماية الأمنية من جانب المنتج. يهدف الجانب C بشكل أساسي إلى حماية البيئة الأمنية للمستخدم، واستنادًا إلى التقاط وتحليل معلومات التهديدات في الوقت الفعلي، فإنه يقوم بإخراج خدمات الكشف من خلال واجهات برمجة التطبيقات وتنفيذ الحماية الأمنية من جانب المستخدم. يهدف ToD (المطور) بشكل أساسي إلى أدوات المطورين، حيث يوفر أدوات وخدمات التدقيق الأمني الآلي لمطوري Web3.

التدقيق الأمني هو إجراء أمني ثابت ضروري. سيقوم كل منتج من منتجات Web3 تقريبًا بإجراء تدقيق أمني ونشر تقرير التدقيق للعامة. لا تمكن عمليات تدقيق الأمان المجتمع من التحقق الثانوي من أمان البروتوكول فحسب، ولكنها أيضًا أحد الأسس التي يقوم عليها المستخدمون لبناء الثقة في المنتج.

ومع ذلك، فإن التدقيق الأمني ليس حلاً سحريًا. في ضوء اتجاهات تطور السوق والسرد الحالي، نتوقع أن تستمر تحديات بيئة أمان المستخدم في الارتفاع، وهو ما ينعكس بشكل أساسي في الجوانب التالية:

< strong>أمن الأصول

يجب أن يكون إطلاق كل جولة من السوق مصحوبًا بإصدار أصول جديدة. مع شعبية ERC404 وصعود الرموز الهجينة FT وNFT، سيستمر إصدار الأصول على السلسلة في الابتكار ويصبح أكثر تعقيدًا في المستقبل. تتزايد التحديات التي تواجه أمن الأنواع الجديدة من الأصول يومًا بعد يوم. ومع تعيين أنواع مختلفة من الأصول ودمجها من خلال العقود الذكية، يزداد تعقيد النظام، وبالتالي يواجه أمنه تحديات أكبر. يوفر هذا التعقيد للمهاجمين مساحة هجوم أوسع. على سبيل المثال، من خلال تصميم آلية رد اتصال محددة أو آلية تحصيل الضرائب، يمكن للمهاجمين التدخل في عمليات نقل الأصول أو حتى شن هجمات حجب الخدمة المباشرة. وهذا يجعل أساليب ما قبل السلسلة التقليدية مثل التدقيق الأمني لعقود إصدار الأصول والتحقق الرسمي صعبة. هناك حاجة ماسة إلى حلول تتضمن المراقبة في الوقت الفعلي، والتحذيرات، والاعتراض الديناميكي.

السلامة السلوكية

تظهر البيانات المقدمة من CSIA أن 90 % من الهجمات الإلكترونية تبدأ بالتصيد الاحتيالي. وينطبق الشيء نفسه على web3. حيث يستهدف المهاجمون المفاتيح الخاصة للمستخدمين أو الأموال الموجودة على السلسلة ويرسلون روابط تصيد أو معلومات احتيالية عبر منصات مثل Discord، أو يقومون بتثبيت ملفات فيروسات وسلوكيات أخرى.

التفاعل عبر السلسلة له تكاليف تعليمية عالية، وهو في حد ذاته مخالف للإنسان. حتى التوقيع دون الاتصال بالإنترنت يمكن أن يؤدي إلى خسائر بملايين الدولارات. عندما نضغط للتوقيع ونواجه معلمات الإدخال المختلفة، هل نعرف حقًا ما الذي نأذن به؟ في 22 يناير 2024، تعرض مستخدم عملة مشفرة لهجوم تصيد احتيالي وقام بالتوقيع على تصريح بمعلمات غير صحيحة. بعد الحصول على التوقيع، استخدم المتسلل عنوان المحفظة المصرح به بالتوقيع لسحب ما قيمته 4.2 مليون دولار من الرموز المميزة من حساب المستخدم.

يمكن أن تؤدي البيئة الأمنية الضعيفة من جانب المستخدم أيضًا إلى فقدان الأصول. على سبيل المثال، عندما يقوم المستخدم باستيراد مفتاح خاص إلى محفظة التطبيقات على Android، غالبًا ما يظل المفتاح الخاص غير مكتوب في حافظة الهاتف بعد نسخه. في هذه الحالة، ستتم قراءة المفتاح الخاص عند فتح البرنامج الضار، وسيتم اكتشاف الأصول الموجودة على السلسلة المملوكة للمحفظة ونقلها تلقائيًا، أو سيتم سرقة أصول المستخدم بعد فترة حضانة.

مع دخول المزيد والمزيد من المستخدمين الجدد إلى Web3، ستصبح مشكلة الأمان الخاصة بالبيئة من جانب المستخدم خطرًا خفيًا كبيرًا.

أمان البروتوكول

لا تزال هجمات إعادة الدخول جزءًا البروتوكول الحالي أحد أكبر التحديات التي تواجه الأمن. على الرغم من الاستراتيجيات العديدة للتحكم في المخاطر، إلا أن الحوادث التي تنطوي على هذا النوع من الهجمات تقع بشكل متكرر. على سبيل المثال، في يوليو من العام الماضي، عانت شركة Curve من هجوم شديد لإعادة الدخول بسبب خلل في المترجم في لغة البرمجة التعاقدية الخاصة بها Vyper، مما أدى إلى خسائر تصل إلى 60 مليون دولار، كما تسبب هذا الحادث في التشكيك على نطاق واسع في أمان التمويل اللامركزي.

على الرغم من وجود العديد من حلول "المربع الأبيض" لمنطق الكود المصدري للعقد، إلا أن حوادث القرصنة مثل Curve تكشف عن مشكلة مهمة: حتى لو كان الكود المصدري للعقد موجودًا من المؤكد أن مشكلات المترجم قد تتسبب أيضًا في اختلاف نتائج التشغيل النهائية عن التصميم المتوقع. يعد "تحويل" عقد من التعليمات البرمجية المصدر إلى وقت التشغيل الفعلي عملية صعبة، وقد تؤدي كل خطوة إلى حدوث مشكلات غير متوقعة، وقد لا تغطي التعليمات البرمجية المصدر نفسها جميع السيناريوهات المحتملة بشكل كامل. لذلك، لا يكفي الاعتماد فقط على الأمان على مستوى الكود المصدري والتجميعي؛ حتى لو بدا الكود المصدري خاليًا من العيوب، فقد تظل نقاط الضعف تظهر بهدوء بسبب مشكلات المترجم.

لذلك، ستصبح الحماية أثناء التشغيل ضرورية. على عكس إجراءات التحكم في المخاطر الحالية التي تركز على مستوى التعليمات البرمجية المصدر للبروتوكول وتدخل حيز التنفيذ قبل التشغيل، تتضمن الحماية في وقت التشغيل مطوري البروتوكول الذين يقومون بكتابة قواعد وعمليات حماية وقت التشغيل للتعامل مع المواقف غير المتوقعة في وقت التشغيل. يسهل ذلك التقييم في الوقت الفعلي والاستجابة لنتائج تنفيذ وقت التشغيل.

وفقًا لتوقعات شركة إدارة الأصول المشفرة Bitwise، سيصل إجمالي أصول العملة المشفرة إلى 16 تريليون دولار في عام 2030. إذا قمنا بالتحليل الكمي من منظور تقييم مخاطر التكلفة الأمنية، فإن حدوث حوادث أمنية على السلسلة يؤدي إلى خسارة الأصول بنسبة 100٪ تقريبًا، لذلك يمكن ضبط عامل التعرض (EF) على 1، وبالتالي فإن خسارة واحدة هي الخسارة الفردية المتوقعة ( SLE) 16 تريليون دولار. عندما يبلغ معدل الحدوث السنوي (ARO) 1%، يمكننا أن نصل إلى أن متوسط الخسارة السنوية المتوقعة (ALE) يبلغ 160 مليار دولار، وهو الحد الأقصى لقيمة تكلفة الاستثمار الأمني لأصول العملات المشفرة.

استنادًا إلى الجدية والتكرار والنمو السريع لحجم سوق قصص أمان العملات المشفرة، يمكننا أن نتوقع أن يكون أمان Web3 سوقًا تبلغ قيمته مئات المليارات من الدولارات لقد نمت بسرعة مع نمو سوق Web3 وحجم المستخدمين. علاوة على ذلك، وبالنظر إلى النمو الهائل في عدد المستخدمين الأفراد والاهتمام المتزايد بأمن الأصول،يمكننا أن نتوقع أن الطلب على خدمات ومنتجات أمان Web3 في سوق الجانب C سوف ينمو بشكل كبير، وهي مشكلة يحتاج إلى استكشاف عميق لسوق المحيط الأزرق.

تحليل المسار الأمني للويب 3

كما تستمر مشكلات أمان Web3 في الظهور، وهناك زيادة كبيرة في الطلب على الأدوات المتقدمة التي يمكنها حماية الأصول الرقمية، والتحقق من صحة NFTs، ومراقبة التطبيقات اللامركزية، وضمان الامتثال للوائح مكافحة غسيل الأموال. وفقًا للإحصاءات، فإن التهديدات الأمنية الحالية التي يواجهها Web3 تأتي بشكل أساسي من:

الموجهة نحو البروتوكول هجمات المتسللين

الاحتيال الموجه نحو المستخدم والتصيد وسرقة المفاتيح الخاصة

الهجمات الأمنية على السلسلة نفسها

وللتعامل مع هذه المخاطر، السوق الحالي تطلق الشركة بشكل أساسي الخدمات والأدوات المقابلة التي تركز على اختبار ToB والتدقيق (ما قبل السلسلة) ومراقبة ToC (على السلسلة). بالمقارنة مع ToC، تم تقديم اللاعبين الموجودين على مسار ToB في وقت سابق، ويستمر اللاعبون الجدد في الدخول. ومع ذلك، نظرًا لأن بيئة سوق Web3 أصبحت أكثر تعقيدًا، فقد أصبح تدقيق ToB أكثر صعوبة للتعامل مع التهديدات الأمنية المختلفة. كما تم تسليط الضوء على أهمية مراقبة ToB، وبالتالي استمر الطلب عليها في النمو.

ToB

في السوق الحالي، تقدم الشركات التي تمثلها Certik وBeosin خدمات اختبار وتدقيق ToB. معظم الخدمات التي تقدمها هذه الشركات تكون على مستوى العقود الذكية، حيث تقوم بإجراء عمليات التدقيق الأمني والتحقق الرسمي من العقود الذكية. من خلال هذا النوع من أساليب ما قبل السلسلة، من خلال التحليل المرئي للمحفظة، وتحليل أمان نقاط الضعف في العقود الذكية، ومراجعة أمان كود المصدر، وما إلى ذلك، يمكن اكتشاف العقود الذكية إلى حد ما ويمكن تقليل المخاطر.

ToC

تتم مراقبة ToC على السلسلة يتم إكمال تنفيذ العملية (على السلسلة) من خلال تحليل المخاطر ومحاكاة المعاملات ومراقبة حالة كود العقد الذكي والحالة على السلسلة والمعلومات الوصفية لمعاملات المستخدم. بالمقارنة مع ToB، يتم تأسيس شركات الأمان من الجانب C لـ Web3 بشكل عام في وقت لاحق، لكن معدل نموها مثير للإعجاب للغاية. يتم تطبيق الخدمات التي تقدمها شركات أمان Web3 التي تمثلها GoPlus تدريجيًا على أنظمة Web3 البيئية المختلفة.

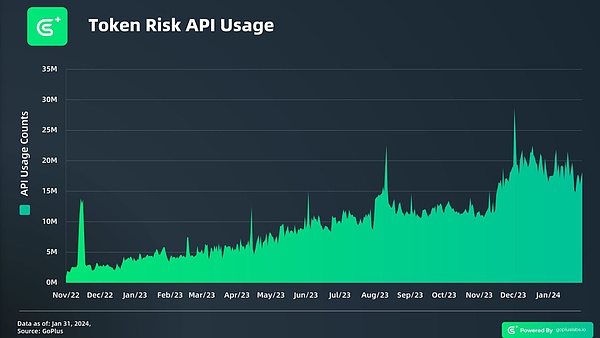

منذ تأسيس GoPlus في مايو 2021، زاد عدد المكالمات اليومية لواجهة برمجة تطبيقات التطبيق التي أطلقتها بسرعة، من بضع مئات من الاستعلامات الأولية يوميًا إلى 20 مليون مكالمة يوميًا في ذروة السوق . يوضح الشكل أدناه التغير في حجم استدعاء Token Risk API من عام 2022 إلى عام 2024. ويُظهر معدل نموها نمو أهمية GoPlus في مجال Web3.

أصبحت وحدة بيانات المستخدم التي أطلقتها تدريجيًا جزءًا مهمًا من تطبيقات Web3 المختلفة. ويتم استخدامها في تطبيقات المستوى الأعلى مثل CoinMarketCap (CMC) وCoinGecko وDexscreener وDextools، وهي تلعب دورًا رئيسيًا في مواقع السوق الإلكترونية، وتقود عمليات التبادل اللامركزية مثل Sushiswap وKyber Network، والمحافظ مثل Metamask Snap وBitget Wallet وSafepal.

بالإضافة إلى ذلك، يتم استخدام هذه الوحدة أيضًا من قبل شركات خدمات أمان المستخدم مثل Blowfish وWebacy وKekkai. يوضح هذا الدور الهام لوحدة بيانات أمان مستخدم GoPlus في تحديد البنية التحتية الأمنية لنظام Web3 البيئي ويوضح مكانتها المهمة في الأنظمة الأساسية اللامركزية المعاصرة.

يوفر GoPlus بشكل أساسي خدمات واجهة برمجة التطبيقات التالية. ومن خلال تحليل البيانات المستهدفة لوحدات رئيسية متعددة، فإنه يوفر رؤى شاملة حول بيانات أمان المستخدم لمنع التهديدات الأمنية المتطورة والاستجابة للتحديات متعددة الأوجه لأمن Web3.

واجهة برمجة تطبيقات Token Risk: تُستخدم لتقييم المخاطر المرتبطة بالعملات المشفرة المختلفة

< /li>واجهة برمجة تطبيقات مخاطر NFT: ملخص المخاطر لتقييم مختلف NFTs

واجهة برمجة تطبيقات العناوين الضارة: تُستخدم لتحديد العناوين المتعلقة بالاحتيال والتصيد والأنشطة الضارة الأخرى ووضع علامة عليها

dApp Security API: توفر مراقبة في الوقت الفعلي واكتشاف التهديدات للتطبيقات اللامركزية

واجهة برمجة تطبيقات عقد الموافقة: تُستخدم لإدارة و مراجعة أذونات الاتصال بالعقد الذكي

في المسار C-side، لاحظنا أيضًا Harpie. تركز Harpie على حماية محافظ Ethereum من السرقة، وقد تعاونت مع شركات مثل OpenSea وCoinbase لحماية آلاف المستخدمين من الاحتيال وهجمات القراصنة وسرقة المفاتيح الخاصة والتهديدات الأمنية الأخرى. تنطلق المنتجات التي أطلقتها الشركة من جانبين "المراقبة" و"الاسترداد"، من خلال مراقبة المحفظة للعثور على الثغرات أو التهديدات، وإخطار المستخدمين على الفور ومساعدتهم على إصلاح الثغرات بعد اكتشافها؛ في الوقت المناسب بعد اكتشافها. يصبح المستخدم ضحية لهجوم القراصنة أو الاحتيال الاستجابة لحفظ الأصول. يمكنه منع الهجمات والاستجابة لحالات الطوارئ الأمنية، وقد حقق نتائج رائعة في أمان محفظة إيثريوم.

بالإضافة إلى ذلك، يوفر ScamSniffer خدماته كمكون إضافي للمتصفح. يمكن للمنتج إجراء الكشف في الوقت الفعلي من خلال محرك الكشف عن مواقع الويب الضارة ومصادر بيانات القائمة السوداء المتعددة قبل أن يفتح المستخدمون الرابط، مما يحمي المستخدمين من مواقع الويب الضارة. عندما يقوم المستخدمون بإجراء معاملات عبر الإنترنت، فإنه يوفر الكشف عن طرق الاحتيال مثل التصيد الاحتيالي لحماية أمان أصول المستخدم.

منتجات أمان الجيل التالي: مرافقة تطبيقات واسعة النطاق لـ Web3

استجابة للمشكلات المذكورة أعلاه مثل أمان الأصول، والأمن السلوكي، وأمن البروتوكول، والحاجة إلى الامتثال على السلسلة، أجرينا دراسة متعمقة لحلول GoPlus وArtela لفهم كيفية الحفاظ على المستخدم بيئات الأمان وبيئة التشغيل على السلسلة لدعم تطبيقات Web3 واسعة النطاق.

بيئة أمان المستخدم Infra

يعد أمان معاملات Blockchain حجر الزاوية في أمان تطبيقات Web3 واسعة النطاق. تحدث هجمات القرصنة على السلسلة، وهجمات التصيد الاحتيالي، وعمليات سحب السجاد بشكل متكرر، ويعد أمان إمكانية تتبع المعاملات على السلسلة، وتحديد السلوك المشبوه على السلسلة، وإمكانيات تحديد ملفات تعريف المستخدم أمرًا بالغ الأهمية. وبناءً على ذلك، أطلقت GoPlus أول منصة للكشف عن الأمان الشخصي ذات سيناريو كامل، SecWareX.

SecWareX هو منتج أمان شخصي لـ Web3 تم إنشاؤه استنادًا إلى بروتوكول أمان مستخدم SecWare. وهو يوفر تعريفًا كاملاً وفي الوقت الفعلي لوقت التشغيل الهجمات على السلسلة، وأخذ زمام المبادرة في حل أمني شامل وشامل للتنبيهات والاعتراض في الوقت المناسب والنزاعات اللاحقة، ويدعم عقود إصدار الأصول لتخصيص استراتيجيات الاعتراض الأمني لسيناريوهات محددة.

بالنسبة لتعليم الأمان السلوكي للمستخدم، تجمع SecWareX بذكاء بين تعلم المعرفة الأمنية والحوافز الرمزية من خلال إطلاق برنامج Learn2Earn، مما يسمح للمستخدمين باكتساب المعرفة الفعلية المكافآت مع تعزيز الوعي الأمني لديهم.

حلول الامتثال المالي

تعد مكافحة غسيل الأموال (AML) واحدة من أكثر الاحتياجات إلحاحًا في مجال blockchain العام اليوم. على السلسلة العامة، من خلال تحليل عوامل مثل المصدر والسلوك المتوقع والمبلغ وتكرار المعاملات، يمكن تحديد السلوكيات المشبوهة أو غير الطبيعية في الوقت المناسب، مما يساعد البورصات اللامركزية والمحافظ والهيئات التنظيمية على اكتشاف عمليات غسيل الأموال المحتملة. الاحتيال والمقامرة وما إلى ذلك. الأنشطة غير القانونية، واتخاذ تدابير فورية مثل التحذيرات أو تجميد الأصول أو إبلاغ وكالات إنفاذ القانون لتعزيز امتثال DeFi والتطبيق على نطاق واسع.

مع الإثراء المستمر للسلوكيات على السلسلة، ستصبح "اعرف معاملتك" للتطبيقات اللامركزية أمرًا لا غنى عنه للتطبيقات واسعة النطاق. الشروط الضرورية . تعد واجهة برمجة التطبيقات للعناوين الضارة الخاصة بـ GoPlus أمرًا بالغ الأهمية للبورصات والمحافظ والخدمات المالية العاملة في Web3 للامتثال للمتطلبات التنظيمية وحماية عملياتها، مع تسليط الضوء على العلاقة المتأصلة بين الامتثال التنظيمي والتقدم التكنولوجي في مساحة Web3 والتأكيد على أهمية المراقبة والتكيف المستمرين للحفاظ على سلامة النظام البيئي وسلامة مستخدميه.

بروتوكول الأمان على السلسلة

Artela هي أول طبقة عامة من السلسلة 1 تدعم الحماية أثناء التشغيل بشكل أصلي. من خلال تصميم EVM++، تدعم وحدة الامتداد الأصلية المدمجة ديناميكيًا من Artela Aspect إضافة منطق الامتداد في نقاط مختلفة في دورة حياة المعاملة وتسجيل حالة تنفيذ كل استدعاء دالة.

عند حدوث مكالمة تهديد بإعادة الدخول أثناء تنفيذ وظيفة رد الاتصال، ستقوم Aspect باكتشاف المعاملة وسحبها على الفور لمنع المهاجمين من استغلالها نقاط الضعف في إعادة الدخول. بأخذ حماية هجوم إعادة الدخول لعقد Curve كمثال، توفر Artela حلول أمان بروتوكول المستوى الأصلي لمختلف تطبيقات DeFi.

مع زيادة تعقيد البروتوكول وتنوع المترجمين الأساسيين، فإن حل "الصندوق الأسود" لحماية وقت التشغيل على السلسلة مقارنةً بـ حل "الصندوق الأبيض" الذي يتحقق فقط بشكل ثابت من منطق رمز العقد، أصبحت أهمية هذا الحل بارزة بشكل متزايد.

الاستنتاج

في 10 يناير 2024، أعلنت هيئة الأوراق المالية والبورصة (SEC) رسميًا عن موافقتها على إدراج وتداول صناديق Bitcoin المتداولة الفورية، وهو ما يمثل الخطوة الأكثر أهمية في تحقيق التبني السائد لفئة الأصول المشفرة. ومع نضوج بيئة السياسات واستمرار تعزيز تدابير الحماية الأمنية، سنشهد في النهاية وصول تطبيقات واسعة النطاق لـ Web3. إذا كان تطبيق Web3 على نطاق واسع يشبه الأمواج المضطربة، فإن أمان Web3 هو سد متين تم بناؤه لأصول المستخدم لمقاومة الموجات الخارجية والتأكد من قدرة الجميع على تجاوز كل موجة بسلاسة.

المرجع:

تقارير Scam Sniffer تفيد بأن عمليات التصيد الاحتيالي للعملات المشفرة ستسرق 300 مليون دولار في عام 2023 https://drops.scamsniffer.io/zh/post/scam-sniffer - التقرير السنوي 300 مليون دولار من 320,000 مستخدم، تضررت الأصول بسبب الهجمات الضارة هذا العام/

مايك: المخاطر الأمنية لـ erc404 https://x.com/mikelee205/status/1760512619411357797?s = 46&t=0AOF3L1pmOanZxpmmZpkwg

كيف نتجه نحو الاتجاه السائد: حالة أمان Web3 | باتريك كولينز في SmartCon 2023 https:// www .youtube.com/watch?v=EYF6lUoWAgk&t=1489s

تقرير مشهد أمان الويب 3 لعام 2023. https://salusec . io/blog/web3-security-landscape-report

ديفيلاما https://defillama.com/

< / li>طريقة التقييم الكمي لأمن المعلومات https://www.sohu.com/a/561657716_99962556

التصيد الاحتيالي للتوقيع. https://support.metamask.io/hc/en-us/articles/18370182015899-Signature-phishing

ما مدى خطورة تصريح صيد التوقيع؟ تمت سرقة 4.2 مليون دولار من عملاق العملات المشفرة. https://www.coinlive.com/news/how-dangerous - is-permit-signature-fishing-4-2-million-stolen-from

تقرير CISA https://www.cisa .gov/stopransomware/general-information

قامت OKX Web3 Wallet بتخطيط عمود "الإصدار الخاص بالأمان" خصيصًا لتقديم إجابات خاصة لأنواع مختلفة من مشكلات الأمان على السلسلة.

JinseFinance

JinseFinanceblockchain المعياري، تحليل شبكة GoPlus: لماذا ستحدث طبقة الأمان المعيارية تغييرات على أمان Web3؟ Golden Finance، هل ستكون الشبكة الموحدة الآمنة هي الحل الأمثل؟

JinseFinance

JinseFinanceرأيت هذا في وقت مبكر من الصباح أن @GoPlusSecurity يقوم ببناء طبقة أمان موحدة للمستخدم.

JinseFinance

JinseFinanceتم اكتشاف هذه الثغرات الأمنية في 21 نوفمبر، وتشكل خطرًا على العديد من العقود الذكية في نظام Web3 البيئي، بما في ذلك بعض العقود الذكية المعدة مسبقًا الخاصة بـ Thirdweb.

Brian

Brianإذا كان كل شيء سيئا، ما هو الطريق إلى الأمام؟

Clement

Clement Coinlive

Coinlive تم رصد ما مجموعه 37 من برمجيات إكسبلويت الرئيسية ، مع خسارة إجمالية تقارب 405 مليون دوالر

10月18日,区块链生态安全联盟首场线下活动“ENABLING A DIVERSE ECOSYSTEM IN WEB3.0”在Beosin新加坡办公室圆满举办

会议主要讨论并通过了安全联盟章程和联盟组织架构。会议还宣布了华为云正式加入区块链生态安全联盟,并被选拔为理事单位。

DDC网络迎来了一个里程碑时刻。

Cointelegraph

Cointelegraph