المصدر: الإيكونوميست؛ ترجمة: AIMan@Golden Finance

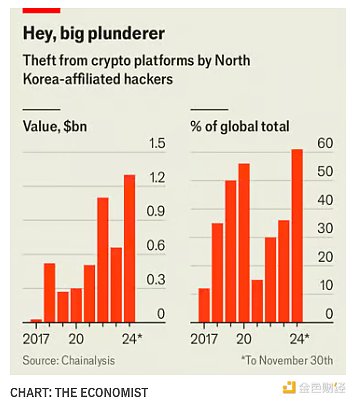

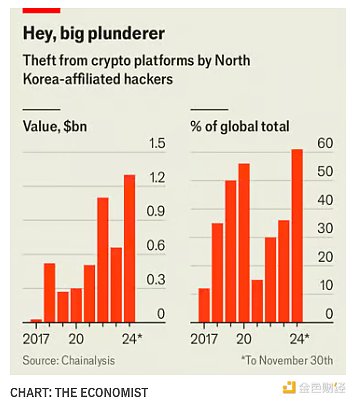

تذكر بن تشو، مالك بورصة العملات المشفرة في دبي Bybit، أن يوم 21 فبراير كان في الأصل يومًا عاديًا. وقبل ذهابه إلى النوم، وافق على تحويل الأموال بين حسابات الشركة، وهي "عملية نموذجية" يتم إجراؤها عند تقديم الخدمات لأكثر من 60 مليون مستخدم في جميع أنحاء العالم. وبعد نصف ساعة تلقى مكالمة. "بن، هناك مشكلة"، قال مديره المالي بصوت مرتجف. "ربما تعرضنا للاختراق... لقد اختفى كل الإيثريوم." أشار المحققون المستقلون ومكتب التحقيقات الفيدرالي بسرعة بأصابع الاتهام إلى الجاني المألوف: كوريا الشمالية. لقد برز قراصنة من المملكة المنعزلة كواحد من أكبر التهديدات لصناعة التشفير ومصدر حيوي للإيرادات للنظام الكوري الشمالي، مما يساعده في صد العقوبات الدولية والسيطرة على نخبته وتمويل برامجه الصاروخية والنووية. وفقًا لبيانات من شركة التحقيق في العملات المشفرة Chainalysis، سرق قراصنة كوريا الشمالية ما مجموعه 661 مليون دولار في عام 2023؛ وفي عام 2024، تضاعف حجم سرقاتهم، وسرقوا ما مجموعه 1.34 مليار دولار في 47 سرقة، وهو ما يعادل أكثر من 60٪ من إجمالي مبلغ العملات المشفرة المسروقة في جميع أنحاء العالم.

تُظهر سرقة ByBit أن مهارات وطموحات المتسللين تتحسن باستمرار: ففي عملية اختراق واحدة، سرقت كوريا الشمالية ما يعادل 1.5 مليار دولار من البورصة، وهي أكبر سرقة في تاريخ العملات المشفرة. أصول القوات السيبرانية في كوريا الشمالية

إن هجمات كوريا الشمالية هي نتيجة لعقود من الجهود. يعود تاريخ أولى مدارس علوم الكمبيوتر في البلاد إلى ثمانينيات القرن العشرين على الأقل. ساعدت حرب الخليج النظام على إدراك أهمية التكنولوجيا السيبرانية في الحرب الحديثة. وقال ثاي يونج هو، وهو دبلوماسي كوري شمالي كبير انشق في عام 2016، إن الطلاب الموهوبين في الرياضيات يتم إرسالهم إلى مدارس خاصة وإعفاؤهم من العمل الإلزامي السنوي في الريف. كانت القوات الإلكترونية لكوريا الشمالية مصممة في الأصل كأدوات للتجسس والتخريب، لكنها بدأت في التركيز على الجرائم الإلكترونية في منتصف العقد الأول من القرن الحادي والعشرين. ويقال إن كيم جونج أون وصف الحرب السيبرانية بأنها "سيف متعدد الأغراض".

الهجمات المشفرة وغسيل الأموال

تتضمن سرقة العملات المشفرة مرحلتين رئيسيتين. المرحلة الأولى هي اختراق النظام المستهدف - وهو ما يعادل العثور على ممر تحت الأرض إلى خزنة بنك. يمكن إدراج رسائل البريد الإلكتروني الاحتيالية باستخدام تعليمات برمجية ضارة. تظاهر عملاء من كوريا الشمالية بأنهم موظفون لتجنيد مطوري البرامج ودفعهم إلى فتح ملفات مصابة أثناء مقابلات عمل وهمية. هناك طريقة أخرى وهي استخدام هوية مزيفة للحصول على وظيفة في مجال تكنولوجيا المعلومات عن بعد في شركة أجنبية، والتي يمكن أن تكون الخطوة الأولى للوصول إلى الحساب. قال أندرو فيرمان من شركة Chainalysis: "إنهم بارعون جدًا في اكتشاف الثغرات من خلال الهندسة الاجتماعية". في قضية ByBit، اخترق المخترقون أجهزة كمبيوتر مطورين يعملون لدى شركة مزودة لبرامج المحافظ الرقمية.

بمجرد سرقتها، يجب غسل العملة المشفرة. يتم توزيع الأموال القذرة عبر محافظ رقمية متعددة، ويتم خلطها بأموال نظيفة وتحويلها بين العملات المشفرة المختلفة، وهي العملية المعروفة في الصناعة باسم "خلط العملات" و"القفز بين السلاسل". قال توم روبنسون، من شركة إليبتيك لتحليلات البلوك تشين: "إنهم أكثر مُغاسلي العملات المشفرة تطورًا على الإطلاق". في النهاية، يجب سحب الأموال المسروقة.

يمكن لعدد متزايد من الخدمات السرية أن تساعد في تحقيق هذا الهدف، وكثير منها مرتبط بالجريمة المنظمة. وقد أدت عمليات التنصت والحواجز التي تقوم بها أجهزة إنفاذ القانون إلى خفض الإيرادات الإجمالية، لكن نيك كارلسن، وهو محلل سابق في مكتب التحقيقات الفيدرالي يعمل الآن في شركة TRM Labs للاستخبارات المتخصصة في تقنية البلوك تشين، قال إن كوريا الشمالية يمكن أن تتوقع الحصول على "80%، وربما 90%" من الأموال التي تسرقها.

لماذا كوريا الشمالية ماهرة جدًا في سرقة العملات المشفرة

تتمتع كوريا الشمالية بالعديد من المزايا. الأول هو الموهبة. قد يبدو هذا الأمر غير منطقي: فالبلاد فقيرة للغاية، والناس العاديون لا يستطيعون الوصول إلى الإنترنت أو حتى أجهزة الكمبيوتر. لكن "كوريا الشمالية قادرة على اختيار أفضل الأشخاص وإخبارهم بما يجب عليهم فعله"، كما قال كيم سونغ جو من جامعة كوريا في سيول. لا داعي للقلق بشأن العمل لدى سامسونج. في مسابقة البرمجة الدولية لطلاب الجامعات لعام ٢٠١٩، حصد فريق من جامعة كورية شمالية المركز الثامن، متفوقًا على فرق من كامبريدج وهارفارد وأكسفورد وستانفورد.

وتم أيضًا استخدام هذه المواهب. يعمل قراصنة كوريا الشمالية على مدار الساعة. وكانوا جريئين بشكل غير عادي في هجومهم. تحاول معظم الجهات الفاعلة في الدولة تجنب ردود الفعل الدبلوماسية العنيفة و"تتصرف كما لو كانت في فيلم أوشن إليفن: ترتدي قفازات بيضاء، وتذهب بهدوء، وتسرق جواهر التاج، وتغادر بهدوء"، كما قالت جيني جون من معهد جورجيا للتكنولوجيا. كوريا الشمالية لا تقدر السرية - فهم لا يخافون من إصدار أصوات عالية.

ما تفعله كوريا الشمالية بعملاتها المشفرة المسروقة

بالنسبة للنظام الكوري الشمالي، أصبحت العملات المشفرة المسروقة بمثابة شريان حياة، خاصة وأن العقوبات الدولية وجائحة فيروس كورونا قد كبحت تجارتهم المحدودة بالفعل. سرقة العملات المشفرة هي طريقة أكثر فعالية لكسب العملة الصعبة من المصادر التقليدية للعملة الصعبة، مثل العمالة في الخارج أو المخدرات غير المشروعة. وأفادت هيئة الخبراء التابعة للأمم المتحدة في تقريرها في عام 2023 أن السرقة الإلكترونية شكلت نصف عائدات كوريا الشمالية من النقد الأجنبي. بلغت قيمة السرقة الرقمية التي ارتكبتها كوريا الشمالية العام الماضي أكثر من ثلاثة أضعاف قيمة صادراتها إلى الصين. وقال السيد كارلسون "إن الأمر يتطلب قوة عاملة مكونة من ملايين الأشخاص لتحقيق شيء يمكن تكراره من قبل بضع عشرات من الأشخاص فقط". وتساعد هذه الأموال في دعم النظام الكوري الشمالي. يتم استخدام العملة الصعبة لشراء السلع الفاخرة للسيطرة على النخبة. ويتم استخدامه أيضًا في تصنيع الأسلحة. ويعتقد أن جزءًا كبيرًا من العملة المشفرة المسروقة من كوريا الشمالية قد تدفق إلى برامجها الصاروخية والنووية.

هل سيكون هناك المزيد من عمليات القرصنة من قبل كوريا الشمالية في المستقبل؟

أصبح محققو العملات المشفرة أفضل في تتبع الأموال المسروقة على blockchain. غالبًا ما تتعاون بورصات العملات المشفرة الكبرى والجهات المصدرة للعملات المستقرة مع جهات إنفاذ القانون لتجميد الأموال المسروقة. في عام 2023، أعلنت الولايات المتحدة واليابان وكوريا الجنوبية عن عملية مشتركة لمكافحة الجرائم الإلكترونية في كوريا الشمالية. فرضت الولايات المتحدة عقوبات على عدد من مقدمي خدمات خلط العملات المشفرة التي تستخدمها كوريا الشمالية. ومع ذلك، لا تزال السلطات متأخرة بخطوة واحدة. بعد أن فرضت الولايات المتحدة عقوبات على شركات خلط العملات المفضلة لدى كوريا الشمالية، اتجه المتسللون إلى شركات أخرى تقدم خدمات مماثلة. ويتطلب حل هذه المشكلة جهدا متعدد الأطراف بين الحكومات والقطاع الخاص، إلا أن هذا التعاون بدأ ينهار. في العام الماضي، استخدمت روسيا حق النقض (الفيتو) في الأمم المتحدة لإلغاء لجنة قدرات الأمن السيبراني التابعة للأمم المتحدة. لقد شكلت الخطوات التي اتخذها الرئيس دونالد ترامب لخفض المساعدات الإنمائية الأميركية ضربة قوية للبرامج التي تهدف إلى بناء قدرات الأمن السيبراني في البلدان المعرضة للخطر.

وعلى النقيض من ذلك، تخصص كوريا الشمالية موارد متزايدة لمكافحة الجرائم الإلكترونية. وتشير تقديرات الاستخبارات الكورية الجنوبية إلى أن قوة الجرائم الإلكترونية في كوريا الشمالية ارتفعت من 6800 شخص في عام 2022 إلى 8400 شخص في العام الماضي. وقال أبيشيك شارما من مؤسسة أوبزرفر للأبحاث، وهي مؤسسة بحثية هندية، إن كوريا الشمالية لديها "بيئة استهداف غنية" بشكل متزايد مع توسع صناعة العملات المشفرة في البلدان ذات التنظيم الأضعف. وأشار السيد شارما إلى أن كوريا الشمالية هاجمت العام الماضي بورصات في الهند وإندونيسيا. ومن المعروف أن كوريا الشمالية تستخدم بالفعل الذكاء الاصطناعي في عملياتها. يمكن أن تساعد أدوات الذكاء الاصطناعي في جعل رسائل التصيد الاحتيالي أكثر إقناعًا وأسهل في الصياغة على نطاق واسع بالعديد من اللغات. كما أنها يمكن أن تجعل من الأسهل على العاملين عن بعد في مجال تكنولوجيا المعلومات التسلل إلى الشركة. ومن المرجح أن تصبح الأيام السيئة مثل أيام السيد تشو، مؤسس شركة Bybit، أكثر شيوعاً.

Catherine

Catherine