تأليف: أوليفر جاروس، محلل رقمي CMT، شلوك خيماني، موقع Decentralized.co

تأليف: يانغز , Techub News

يشبه المقر الرئيسي لشركة Uber في سان فرانسيسكو معظم شركات التكنولوجيا، حيث يتميز بمخطط مفتوح حيث يمكن للموظفين التحرك بحرية ومشاركة أفكارهم. ومع ذلك، في وسط الطابق الرئيسي، هناك غرفة يزورها عدد قليل من الموظفين. الواجهة المعدنية والزجاجية، والمفتاح الذي يجعل الزجاج الشفاف معتمًا، والتواجد المتكرر لأفراد الأمن، كلها أمور تضفي على الغرفة إحساسًا غامضًا.

هذه هي "غرفة الحرب" الخاصة بشركة Uber، وهي عبارة عن مساحة مفتوحة على مدار الساعة طوال أيام الأسبوع حيث يقوم المسؤولون التنفيذيون بتبادل الأفكار لحل أكبر مشكلات الشركة. من أجل الحفاظ على السرية، هذه الغرفة مفتوحة بشكل صارم وفقًا لمبدأ "الحاجة إلى المعرفة". وهذا النوع من تدابير السرية ضروري للغاية، فمن أجل احتلال مركز مهيمن في سوق خدمات نقل الركاب عبر الإنترنت، تحتاج أوبر إلى التنافس بشراسة مع المنافسين على نطاق عالمي، ولن يتخلى المعارضون عن أي فرصة قد تتاح لهم. الكشف عن استراتيجياتهم. ما يحدث في غرفة الحرب يبقى في تلك الغرفة.

داخل غرفة الحرب في أوبر؛ المصدر: أندرو تشين، a16z

هذه الممارسة المتمثلة في إنشاء مقصورات خاصة في المساحات التي يمكن الوصول إليها بطريقة أخرى شائعة. عندما تعمل شركة آبل في مشاريع سرية، فإنها تؤوي فرقًا معينة في مباني منفصلة عن مقرها الرئيسي. يضم مبنى الكابيتول وغيره من المباني الحكومية الأمريكية مرفق المعلومات الحساسة (SCIF)، الذي يوفر جدرانًا عازلة للصوت ودرعًا كهرومغناطيسيًا للمناقشات الحساسة. توجد أيضًا خزائن في منازلنا أو في غرف الفنادق التي نقيم فيها.

امتدت الجيوب الآمنة إلى ما هو أبعد من العالم المادي. اليوم، نستخدم أجهزة الكمبيوتر بشكل أساسي لتخزين البيانات ومعالجة المعلومات. ومع استمرار تزايد اعتمادنا على الأجهزة القائمة على السيليكون، تتزايد أيضًا مخاطر الهجمات والانتهاكات. مثل غرفة الحرب في أوبر، تحتاج أجهزة الكمبيوتر إلى مساحة منفصلة لتخزين البيانات الأكثر حساسية وإجراء الحسابات الهامة. تسمى هذه المساحة بيئة التنفيذ الموثوقة (TEE).

على الرغم من أن TEE أصبحت كلمة طنانة في صناعة العملات المشفرة، إلا أنه غالبًا ما يُساء فهم غرضها ووظيفتها. نأمل أن نغير ذلك بهذه المقالة. سنشرح هنا كل ما تحتاج لمعرفته حول TEEs، بما في ذلك ماهيتها وسبب أهميتها وكيف نستخدمها كل يوم وكيف تساعد في إنشاء تطبيقات Web3 أفضل.

TEE موجود في كل مكان

أولاً، دعونا نفهم تعريف TEE.

إن TEE هي منطقة آمنة مخصصة داخل المعالج الرئيسي للجهاز والتي تضمن سرية البيانات والرموز التي تتم معالجتها. يوفر TEE بيئة تنفيذ معزولة ومستقلة عن نظام التشغيل الرئيسي، وهو أمر بالغ الأهمية للحفاظ على أمان البيانات للتطبيقات التي تتعامل مع المعلومات الحساسة.

توفر TEE بشكل أساسي ضمانتين.

التنفيذ المعزول: يقوم TEE بتشغيل التعليمات البرمجية في بيئة معزولة. وهذا يعني أنه حتى لو تم اختراق نظام التشغيل الرئيسي، فإن التعليمات البرمجية والبيانات الموجودة في TEE ستظل آمنة.

تشفير الذاكرة: يتم تشفير البيانات التي تتم معالجتها داخل TEE. وهذا يضمن أنه حتى إذا تمكن المهاجم من الوصول إلى الذاكرة الفعلية، فلن يمكن فك تشفير المعلومات الحساسة المخزنة في TEE.

لفهم أهمية TEE، يعد الجهاز الذي قد تستخدمه لقراءة هذه المقالة، وهو iPhone، مثالًا جيدًا على ذلك . أصبح FaceID هو الطريقة الأساسية التي تقوم بها أجهزة iPhone بمصادقة المستخدمين للوصول إلى الجهاز. في بضع مئات من المللي ثانية، تحدث العملية التالية داخل الجهاز:

أولاً، انقر فوق سيقوم جهاز العرض المصفوفي بعرض أكثر من 30000 نقطة غير مرئية من الأشعة تحت الحمراء (IR) على وجه المستخدم. تلتقط كاميرا تعمل بالأشعة تحت الحمراء هذا النمط وصورة للوجه بالأشعة تحت الحمراء. في ظروف الإضاءة المنخفضة، تعمل مصابيح الفيضانات على تحسين الرؤية.

ثانيًا، يأخذ المعالج هذه البيانات الأولية وينشئ نموذجًا رياضيًا للوجه، بما في ذلك بيانات العمق والملامح والميزات الفريدة. .

أخيرًا، تتم مقارنة النموذج الرياضي بالنموذج المخزن عند إعداد FaceID في البداية. إذا كان النموذج دقيقًا بدرجة كافية، فسيتم إرسال إشارة "نجاح" إلى نظام iOS ويتم إلغاء قفل الجهاز. إذا فشلت المقارنة، سيبقى الجهاز مقفلاً.

يتم عرض 30000 نقطة من الأشعة تحت الحمراء على الوجه عند فتح قفل الهاتف؛ المصدر: YouTube

يتم استخدام FaceID ليس فقط لفتح قفل الجهاز، ولكن أيضًا لمصادقة الإجراءات الأخرى، مثل تسجيل الدخول إلى التطبيقات وإجراء الدفعات. ولذلك فإن أي خرق أمني يمكن أن يكون له عواقب وخيمة. إذا تم اختراق عملية إنشاء النموذج ومقارنته، فيمكن لمالكي الأجهزة من غير مالكي الأجهزة إلغاء قفل الجهاز، والوصول إلى البيانات الشخصية للمالك، وإجراء معاملات مالية احتيالية. إذا تمكن أحد المهاجمين من استخراج نموذج رياضي مخزن لوجه المستخدم، فقد يؤدي ذلك إلى سرقة البيانات البيومترية وانتهاك خطير للخصوصية.

بالطبع، تهتم شركة Apple جدًا بأساليبها عند تطبيق FaceID. تتم جميع عمليات المعالجة والتخزين من خلال The Secure Enclave، وهو معالج منفصل مدمج في أجهزة iPhone وأجهزة Apple الأخرى التي تعمل بمعزل عن الذاكرة والعمليات الأخرى. وهو مصمم بحيث لا يتمكن المهاجم من الوصول إليه حتى لو تم اختراق أجزاء أخرى من الجهاز. وبالإضافة إلى القياسات الحيوية، يمكنه تخزين وحماية معلومات الدفع وكلمات المرور وسلاسل المفاتيح والبيانات الصحية الخاصة بالمستخدمين.

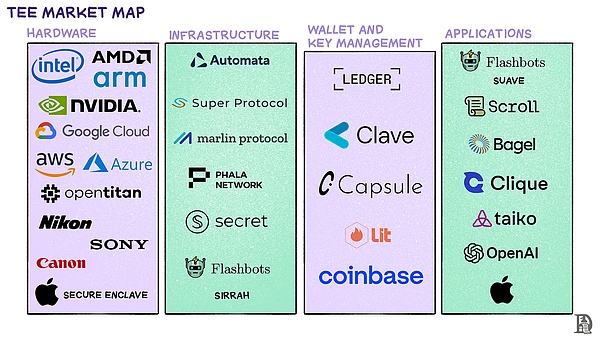

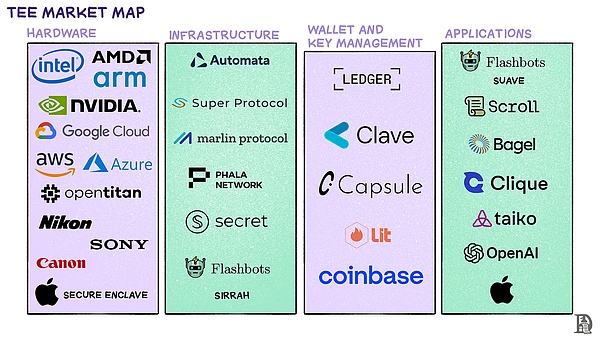

تعد منطقة Secure Enclave من Apple مجرد مثال واحد على TEE. نظرًا لأن معظم أجهزة الكمبيوتر تتعامل مع البيانات والحسابات الحساسة، فإن جميع الشركات المصنعة للمعالجات تقريبًا تقدم الآن شكلاً من أشكال TEE. تقدم Intel امتدادات حماية البرامج (SGX)، وAMD لديها معالجات AMD الآمنة، وARM لديها TrustZone، وQualcomm تقدم Secure Foundation، وأحدث وحدات معالجة الرسومات من Nvidia تأتي بقدرات حوسبة آمنة.

يحتوي TEE أيضًا على متغيرات البرامج. على سبيل المثال، تسمح AWS Nitro Enclaves للمستخدمين بإنشاء بيئات حوسبة معزولة لحماية البيانات شديدة الحساسية ومعالجتها في مثيلات Amazon EC2 العادية. وبالمثل، توفر Google Cloud وMicrosoft Azure حوسبة سرية.

كما أعلنت Apple مؤخرًا عن Private Cloud Compute، وهو نظام ذكاء سحابي مصمم للتعامل بشكل خاص مع المشكلات التي لا تستطيع الأجهزة تقديم خدماتها محليًا. وبالمثل، تعمل شركة OpenAI أيضًا على تطوير بنية تحتية آمنة للحوسبة السحابية للذكاء الاصطناعي.

جزء مما يجعل TEEs مثيرًا هو انتشارها في كل مكان في أجهزة الكمبيوتر الشخصية ومقدمي الخدمات السحابية. فهو يمكّن المطورين من إنشاء تطبيقات تستفيد من البيانات الحساسة للمستخدمين دون القلق بشأن تسرب البيانات والانتهاكات الأمنية. كما أنه يعمل بشكل مباشر على تحسين تجربة المستخدم من خلال التقنيات المبتكرة مثل المصادقة البيومترية وكلمات المرور.

إذن، ما علاقة أي من هذا بالعملات المشفرة؟

الشهادة عن بعد

توفر TEE إمكانية إجراء حسابات لا يمكن التلاعب بها من الخارج العالم، ويمكن لتكنولوجيا الكتل المتسلسلة أيضًا توفير ضمانات حسابية مماثلة. العقود الذكية هي في الأساس تعليمات برمجية حاسوبية يتم تنفيذها تلقائيًا بمجرد نشرها ولا يمكن تغييرها من قبل أطراف خارجية.

ومع ذلك، هناك بعض القيود على تشغيل العمليات الحسابية على blockchain:

- < p style="text-align: left;">تتمتع تقنية Blockchain بقدرة معالجة محدودة مقارنة بأجهزة الكمبيوتر العادية. على سبيل المثال، يتم إنشاء كتلة على Ethereum كل 12 ثانية ويمكنها استيعاب ما يصل إلى 2 ميجابايت فقط من البيانات. وهذا أقل من سعة القرص المرن، وهي تقنية قديمة. على الرغم من أن تقنية blockchain أصبحت أسرع وأكثر قوة، إلا أنها لا تزال غير قادرة على تنفيذ خوارزميات معقدة، مثل تلك الموجودة خلف FaceID.

تفتقر تقنية Blockchain إلى الخصوصية الأصلية. جميع بيانات دفتر الأستاذ مرئية للجميع، مما يجعلها غير مناسبة للتطبيقات التي تعتمد على معلومات خاصة مثل الهوية الشخصية والأرصدة المصرفية ودرجات الائتمان والتاريخ الطبي.

TEE ليس لديه هذه القيود. في حين أن TEEs أبطأ من المعالجات العادية، إلا أنها لا تزال أسرع من حيث الحجم من blockchain. بالإضافة إلى ذلك، تتمتع TEE نفسها بوظائف حماية الخصوصية ويتم تشفير جميع البيانات المعالجة افتراضيًا.

بالطبع، يمكن للتطبيقات الموجودة على السلسلة والتي تتطلب الخصوصية وقدرة حوسبة أكبر أن تستفيد من القدرات التكميلية لـ TEE. ومع ذلك، فإن blockchain هي بيئة حوسبة موثوقة للغاية، ويجب أن تكون كل نقطة بيانات في دفتر الأستاذ قابلة للتتبع إلى مصدرها وتكرارها عبر العديد من أجهزة الكمبيوتر المستقلة. في المقابل، تحدث عمليات TEE محليًا في بيئة فعلية أو سحابية.

لذا، نحن بحاجة إلى طريقة للجمع بين هاتين التقنيتين، الأمر الذي يتطلب استخدام التحقق عن بعد. إذًا، ما هو الدليل البعيد؟ دعونا ننتقل إلى العصور الوسطى ونفهم الخلفية أولاً؟

قبل اختراع التقنيات مثل الهاتف والتلغراف والإنترنت، كانت الرسائل المكتوبة بخط اليد التي يسلمها الرسل البشريون هي الطريقة الوحيدة لإرسال المعلومات عبر مسافات طويلة. ولكن كيف يمكن للمستلم التأكد من أن الرسالة تأتي بالفعل من المرسل المقصود ولم يتم العبث بها؟ لمئات السنين، كانت أختام الشمع هي الحل لهذه المشكلة.

تم ختم الظرف الذي يحتوي على الرسالة بالشمع الساخن بتصميم فريد ومعقد، وعادة ما يكون شعار النبالة أو شعار ملك أو نبيل أو شخصية دينية . نظرًا لأن كل نمط فريد بالنسبة للمرسل ويكاد يكون من المستحيل تكراره بدون الختم الأصلي، يمكن للمستلم التأكد من صحة الرسالة. بالإضافة إلى ذلك، طالما ظل الختم سليمًا، يمكن للمستلم أن يكون واثقًا من أنه لم يتم العبث بالرسالة.

الختم العظيم للمملكة: ختم يستخدم للرمز إلى موافقة الملك على الوثائق الوطنية

التصديق عن بعد هو المعادل الحديث للختم، وهو دليل تشفير يتم إنشاؤه بواسطة TEE والذي يسمح للحامل بالتحقق من سلامة وصحة الكود الذي يعمل بداخله والتأكد من عدم العبث بـ TEE. وإليك كيفية العمل:

يُنشئ TEE تقريرًا يحتوي على معلومات حول حالته ومعلومات داخلية حول تشغيل التعليمات البرمجية.

يتم توقيع التقرير بشكل مشفر باستخدام مفتاح لا يمكن استخدامه إلا لأجهزة TEE الحقيقية.

سيتم إرسال التقرير الموقع إلى المدقق عن بعد.

يقوم المدقق بالتحقق من التوقيع للتأكد من أن التقرير يأتي من أجهزة TEE الأصلية. ثم تحقق من محتويات التقرير للتأكد من أن الكود المتوقع يعمل ولم يتم تعديله.

إذا نجح التحقق، فيمكن للطرف البعيد أن يثق في TEE والرمز الذي يعمل بداخله.

من أجل دمج blockchain مع TEE، يمكن نشر هذه التقارير على السلسلة والتحقق منها من خلال إثبات العقود الذكية المعينة.

إذًا، كيف تساعدنا TEE في بناء تطبيقات أفضل للعملات المشفرة؟

حالات الاستخدام الفعلي لـ TEE في blockchain

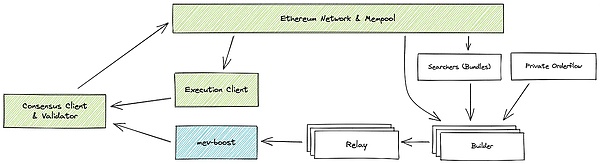

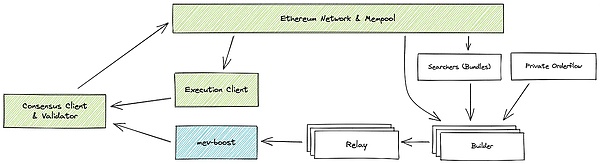

كجزء من البنية التحتية لـ Ethereum MEV باعتبارها "الزعيم"، يفصل حل Flashbot MEV-boost مقدمي الكتل عن منشئي الكتل ويقدم كيانًا وسيطًا موثوقًا به يسمى "relayer" بين الاثنين. يتحقق القائمون على الترحيل من صحة الكتل، ويجرون المزادات لاختيار الكتل الفائزة، ويمنعون المدققين من استغلال فرص MEV التي اكتشفها البناة.

بنية MEV-Boost

ومع ذلك، إذا كان المكرر مركزيًا، ستظل هناك ثلاث مشكلات إذا قام المرحل بمعالجة أكثر من 80% من الكتل. كما يوضح منشور المدونة هذا، فإن هذا النوع من المركزية يتعرض لخطر قيام القائمين بالترحيل بمراقبة المعاملات، والتواطؤ مع شركات البناء لإعطاء معاملات معينة الأولوية على المعاملات الأخرى، وخطر قيام المرحلين أنفسهم بسرقة MEV.

فلماذا لا تنفذ العقود الذكية وظائف الترحيل بشكل مباشر؟ أولا، برنامج الترحيل معقد للغاية بحيث لا يمكن تشغيله مباشرة على السلسلة. بالإضافة إلى ذلك، يتم استخدام المرحلات للحفاظ على خصوصية المدخلات (الكتل التي أنشأها المنشئون) من سرقة MEV.

يمكن لـ TEE حل هذه المشكلة جيدًا. من خلال تشغيل برنامج الترحيل في TEE، لا يستطيع المرحل الحفاظ على خصوصية كتل الإدخال فحسب، بل يثبت أيضًا أنه تم اختيار الكتلة الفائزة بشكل عادل دون تواطؤ. حاليًا، تقوم Flashbots بتطوير SUAVE (قيد الاختبار)، وهي بنية تحتية تعتمد على TEE.

مؤخرًا، ناقشت هذه المجلة وCMT Digital كيف يمكن لشبكة Solver وIntent مساعدة السلسلة في تلخيص تطبيقات العملة المشفرة وحلها بالنسبة لمشكلة تجربة المستخدم، لدينا ذكر الجميع مثل هذا الحل، وهو مزاد تدفق الطلبات، وهو نسخة عامة من المزاد الذي يتم إجراؤه في تعزيز MEV، ويمكن لـ TEE تحسين عدالة وكفاءة مزادات تدفق الطلبات هذه.

بالإضافة إلى ذلك، يعد TEE مفيدًا جدًا أيضًا لتطبيقات DePIN. DePIN عبارة عن شبكة من الأجهزة التي تساهم بالموارد (مثل النطاق الترددي أو الحوسبة أو الطاقة أو بيانات الهاتف المحمول أو وحدات معالجة الرسومات) مقابل مكافآت رمزية، لذلك يكون لدى مقدمي الخدمة كل الحوافز لخداع النظام عن طريق تغيير برنامج DePIN، على سبيل المثال، لإظهار كرر المساهمات من نفس الجهاز لكسب المزيد من المكافآت.

ومع ذلك، كما رأينا، تحتوي معظم الأجهزة الحديثة على شكل من أشكال TEE المضمنة. يمكن لمشاريع DePIN التحقق عن بعد من أن المساهمات مشروعة وآمنة من خلال طلب إنشاء دليل على المعرف الفريد للجهاز الذي تم إنشاؤه عبر TEE، مما يضمن أن الجهاز أصلي ويقوم بتشغيل برنامج الأمان المقصود. Bagel هو مشروع DePIN للبيانات الذي يستكشف استخدام TEE.

بالإضافة إلى ذلك، تلعب TEE أيضًا دورًا مهمًا في تقنية Passkey التي ناقشها جويل مؤخرًا. Passkey عبارة عن آلية مصادقة تقوم بتخزين المفاتيح الخاصة على جهاز محلي أو في حل سحابي TEE، مما يلغي حاجة المستخدمين لإدارة العبارات التذكيرية، ودعم المحافظ عبر الأنظمة الأساسية، مما يسمح بالمصادقة الاجتماعية والبيومترية، وتبسيط عملية استرداد المفاتيح.

Clave Capsule يطبقان التكنولوجيا على محافظ المستهلكين المضمنة، بينما تستخدم شركة أجهزة المحفظة Ledger TEE لإنشاء المفاتيح الخاصة وتخزينها. يوفر بروتوكول Lit المدعوم رقميًا من CMT البنية التحتية للتوقيع والتشفير والحوسبة اللامركزية لمطوري التطبيقات والمحافظ والبروتوكولات ووكلاء الذكاء الاصطناعي. يستخدم البروتوكول TEE كجزء من شبكة الإدارة والحوسبة الرئيسية الخاصة به.

يحتوي TEE أيضًا على أشكال أخرى. مع تقدم الذكاء الاصطناعي التوليدي، أصبح من الصعب بشكل متزايد التمييز بين الصور المولدة بواسطة الذكاء الاصطناعي والصور الحقيقية. ولتحقيق هذه الغاية، تعمل شركات تصنيع الكاميرات الكبرى مثل Sony وNikon وCanon على دمج التكنولوجيا التي تقوم بتعيين التوقيعات الرقمية على الصور الملتقطة في الوقت الفعلي. كما أنها توفر البنية التحتية لأطراف ثالثة للتحقق من مصدر الصور من خلال التحقق من الأدلة. على الرغم من أن هذه البنية التحتية مركزية حاليًا، إلا أننا نأمل أن يتم التحقق من هذه الأدلة على السلسلة في المستقبل.

كتبت الأسبوع الماضي عن كيفية جلب zkTLS معلومات Web2 إلى Web3 بطريقة يمكن التحقق منها. ناقشنا طريقتين لاستخدام zkTLS، بما في ذلك الحساب متعدد الأطراف (MPC) والوكلاء. توفر TEE طريقة ثالثة، وهي التعامل مع اتصالات الخادم في منطقة آمنة بالجهاز ونشر البراهين الحسابية على السلسلة. Clique هو مشروع يقوم بتنفيذ zkTLS القائم على TEE.

بالإضافة إلى ذلك، تقوم حلول Ethereum L2 Scroll وTaiko بتجربة أساليب متعددة البراهين تهدف إلى دمج TEE مع براهين ZK. يمكن لـ TEE إنشاء البراهين بشكل أسرع وأكثر فعالية من حيث التكلفة دون زيادة الوقت النهائي. إنها تكمل براهين ZK من خلال زيادة تنوع آليات الإثبات وتقليل الأخطاء ونقاط الضعف.

على مستوى البنية التحتية، هناك أيضًا مشاريع تدعم المزيد والمزيد من التطبيقات التي تستخدم شهادة TEE عن بعد. تطلق Automata سلسلة تحقق معيارية مثل Eigenlayer AVS التي تعمل كسجل للتحقق عن بعد، مما يجعلها قابلة للتحقق منها بشكل عام ويمكن الوصول إليها بسهولة. تتوافق Automata مع سلاسل EVM المختلفة، مما يتيح إثباتات TEE القابلة للتركيب عبر النظام البيئي EVM بأكمله.

بالإضافة إلى ذلك، تعمل Flashbots على تطوير معالج TEE مشترك، Sirrah، لإنشاء قناة آمنة بين عقد TEE و blockchain. توفر Flashbots أيضًا للمطورين تعليمات برمجية لإنشاء تطبيقات Solidity التي يمكنها التحقق بسهولة من أدلة TEE. إنهم يستخدمون سلسلة التحقق من Automata المذكورة أعلاه.

"الورود لها أشواك"

على الرغم من استخدام TEE على نطاق واسع وقد تم استخدامه في مجالات مختلفة من العملات المشفرة، إلا أن استخدام هذه التقنية يعتبر أمرًا ضروريًا. لا لا يوجد تحدي. نأمل أن يأخذ البناة الذين يتبنون TEE بعض هذه النقاط في الاعتبار.

أولاً، الاعتبار الرئيسي هو أن TEE يتطلب إعدادًا موثوقًا به. وهذا يعني أنه يجب على المطورين والمستخدمين أن يثقوا في أن الشركات المصنعة للأجهزة أو موفري الخدمات السحابية سيلتزمون بالضمانات الأمنية ولن يكون لديهم (أو يوفرون جهات فاعلة خارجية مثل الحكومات) أبواب خلفية في النظام.

هناك مشكلة محتملة أخرى وهي هجمات القنوات الجانبية (SCA). تخيل اختبارًا متعدد الاختيارات في الفصل الدراسي، على الرغم من أنك لا تستطيع رؤية ورقة الاختبار الخاصة بأي شخص، إلا أنه يمكنك بالتأكيد ملاحظة طول الوقت الذي يقضيه زملائك بجوارك في اختيار إجابات مختلفة.

مبدأ هجوم القناة الجانبية مشابه. يستغل المهاجمون المعلومات غير المباشرة مثل استهلاك الطاقة أو تغييرات التوقيت لاستنتاج البيانات الحساسة التي تتم معالجتها داخل TEE. يتطلب التخفيف من نقاط الضعف هذه تنفيذًا دقيقًا لعمليات التشفير وخوارزميات الوقت الثابت لتقليل التغييرات التي يمكن ملاحظتها أثناء تنفيذ تعليمات برمجية TEE.

تم التأكد من أن TEEs مثل Intel SGX بها ثغرات أمنية. استغل هجوم SGAxe لعام 2020 ثغرة أمنية في Intel SGX لاستخراج مفاتيح التشفير من منطقة آمنة، مما قد يؤدي إلى كشف البيانات الحساسة في البيئات السحابية. في عام 2021، أظهر الباحثون هجوم "SmashEx" الذي يمكن أن يتسبب في انهيار منطقة SGX وربما تسريب معلومات سرية. تعد تقنية "Prime+Probe" أيضًا هجومًا عبر القناة الجانبية يمكنه استخراج مفاتيح التشفير من الأجهزة الطرفية لـ SGX من خلال مراقبة أنماط الوصول إلى ذاكرة التخزين المؤقت. تسلط كل هذه الأمثلة الضوء على لعبة القط والفأر بين الباحثين الأمنيين والمهاجمين المحتملين.

أحد أسباب استخدام معظم الخوادم في العالم لنظام التشغيل Linux هو أمانه القوي. ويرجع ذلك إلى طبيعته مفتوحة المصدر وآلاف المبرمجين الذين يختبرون البرنامج باستمرار ويصلحون الأخطاء عند ظهورها. وينطبق نفس النهج على الأجهزة. OpenTitan هو مشروع مفتوح المصدر يهدف إلى جعل جذور السيليكون للثقة (RoT، مصطلح آخر لـ TEE) أكثر شفافية وموثوقية وأمانًا.

النظرة المستقبلية

بالإضافة إلى TEE، هناك العديد من تقنيات حماية الخصوصية الأخرى التي يمكنها ليستخدمها المنشئون، مثل إثباتات المعرفة الصفرية، والحسابات المتعددة الأطراف، والتشفير المتماثل بالكامل. إن المقارنة الكاملة بين هذه التقنيات هي خارج نطاق هذه المقالة، ولكن TEE لها ميزتان متميزتان.

الأول هو عالميته. في حين أن البنية التحتية للتقنيات الأخرى لا تزال في مهدها، فقد أصبحت TEE سائدة وتم دمجها في معظم أجهزة الكمبيوتر الحديثة، مما يقلل من المخاطر التقنية التي يواجهها المؤسسون الذين يتطلعون إلى الاستفادة من تقنيات الخصوصية. ثانيًا، تتمتع TEE بتكاليف معالجة أقل بكثير مقارنة بالتقنيات الأخرى. على الرغم من أن هذه الميزة تتضمن مقايضات أمنية، إلا أنها يمكن أن تكون حلاً عمليًا للعديد من حالات الاستخدام.

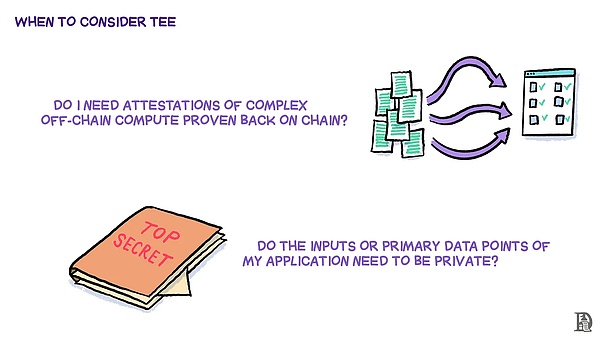

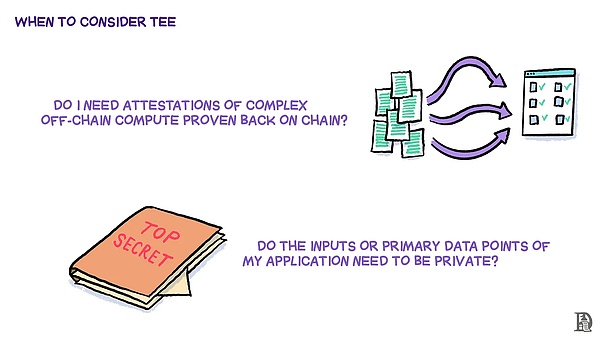

أخيرًا، إذا كنت تفكر فيما إذا كان TEE مناسبًا لمنتجك، فاطرح على نفسك الأسئلة التالية:

هل يحتاج المنتج إلى إثبات الحسابات المعقدة خارج السلسلة على السلسلة؟

هل يجب أن تكون مدخلات التطبيق أو نقاط البيانات الرئيسية خاصة؟

إذا كانت الإجابة بنعم، فإن TEE تستحق المحاولة.

ومع ذلك، نظرًا لحقيقة أن TEEs لا تزال عرضة للخطر، يرجى توخي الحذر دائمًا. إذا كانت القيمة الأمنية لتطبيقك أقل من تكلفة الهجوم، والتي يمكن أن تصل إلى ملايين الدولارات، فقد تفكر في استخدام TEE وحده. ومع ذلك، إذا كنت تقوم بإنشاء تطبيقات ذات أولوية أمنية مثل المحافظ والمجموعات المجمعة، فيجب عليك التفكير في استخدام شبكة TEE لامركزية مثل Lit Protocol، أو دمج TEE مع تقنيات أخرى مثل إثباتات ZK.

على عكس شركات البناء، قد يكون المستثمرون أكثر قلقًا بشأن قيمة TEE وما إذا كانت الشركات التي تبلغ قيمتها مليار دولار ستظهر نتيجة لهذه التكنولوجيا.

على المدى القصير، مع استمرار العديد من الفرق في تجربة TEE، نعتقد أنه سيتم إنشاء القيمة على مستوى البنية التحتية، بما في ذلك مجموعة التحديثات الخاصة بـ TEE ( مثل مثل Automata وSirrah)، بالإضافة إلى البروتوكولات التي توفر اللبنات الأساسية للتطبيقات الأخرى التي تستخدم TEE (مثل Lit). مع توفر المزيد من المعالجات المساعدة TEE، ستنخفض تكلفة حساب الخصوصية خارج السلسلة.

على المدى الطويل، نتوقع أن تتجاوز قيمة التطبيقات والمنتجات التي تستفيد من TEE طبقة البنية التحتية. ومع ذلك، من المهم ملاحظة أن المستخدمين يعتمدون هذه التطبيقات ليس لأنهم يستخدمون TEE، ولكن لأنها منتجات رائعة تحل مشكلات حقيقية. لقد رأينا هذا الاتجاه مع محافظ مثل Capsule، حيث تم تحسين تجربة المستخدم بشكل كبير مقارنة بمحافظ المتصفح. قد تستخدم العديد من مشاريع DePIN TEE فقط للمصادقة بدلاً من جعلها جزءًا من المنتج الأساسي، ولكنها ستكتسب أيضًا قيمة كبيرة.

مع مرور كل أسبوع، تزداد ثقتنا في التأكيد على أننا في مرحلة انتقالية من نظرية بروتوكول الدهون إلى نظرية تطبيق الدهون. ونأمل أن تتبع تقنيات مثل TEE هذا الاتجاه أيضًا. الجدول الزمني على

Anais

Anais