تدعي xKingdom أنها منصة SocialFi وGameFi تعتمد على Arbitrum. على هذه المنصة، يمكن للمستخدمين بناء "مملكة" على منصة X الاجتماعية والحصول على مكافآت من خلال التفاعل مع التغريدات والمشاركة في البحث عن الكنوز وغيرها من المهام. يحتوي المشروع على 3 عقود ERC-20 وعقد NFT واحد.

في 6 يناير 2024، سرق فريق مشروع xKingdom أموال المجتمع وحذف موقعه الإلكتروني واختفت جميع وسائل التواصل الاجتماعي. أدت عملية احتيال الخروج xKingdom إلى خسارة إجمالية قدرها 1.2 مليون دولار وهي واحدة من أسوأ عمليات احتيال الخروج التي حدثت في الأشهر القليلة الماضية.

نظرة عامة على الحدث

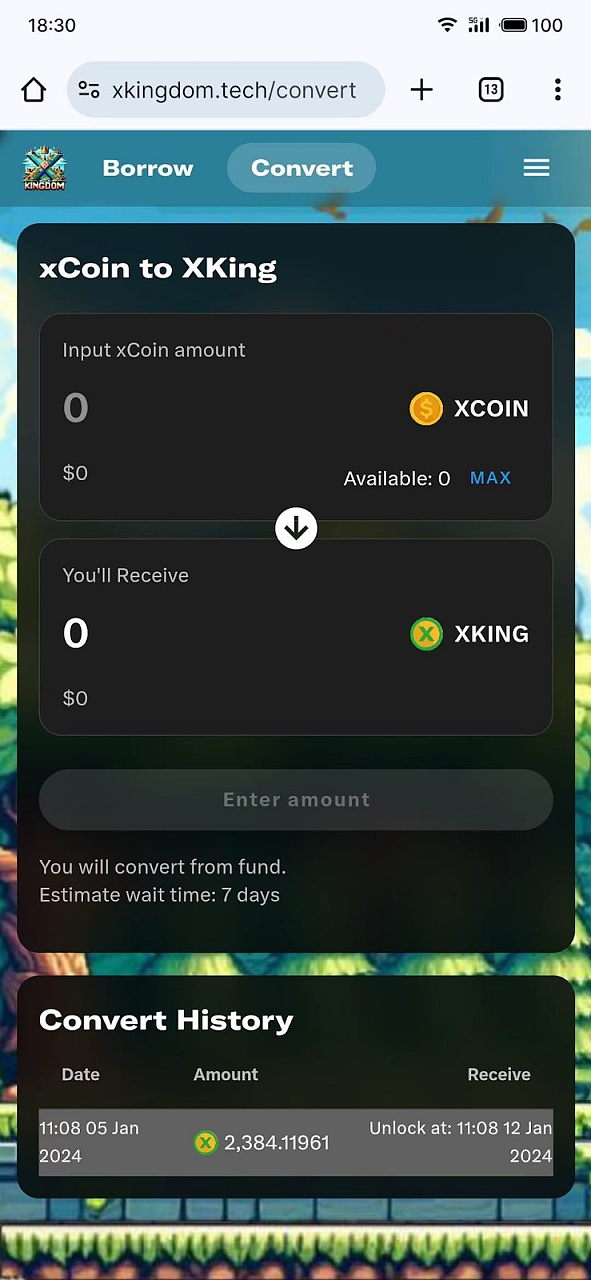

للانضمام إلى xKingdom، يجب على المستخدمين أولاً رهن ETH لإقراض XKING. وفقًا لسجلات التفاعل الموجودة على السلسلة، يمكن للمشاركين استبدال XKING بـ XCOIN والحصول على XCROWN. تم حذف الوثيقة التي تشرح العلاقة بين عقود ERC-20 هذه، ولكن بعد البحث، نعتقد أنه يمكن استبدال كل من XCOIN وXCROWN بـ XKING.

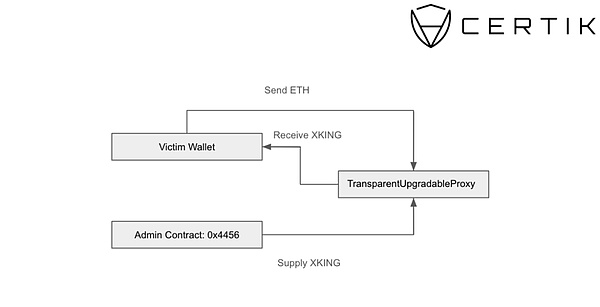

للحصول على XKING، يحتاج المستخدمون إلى استدعاء وظيفة الاقتراض () على عقد الشفافية UpgradableProxy 0xdcd...7275e.

ستقوم هذه الوظيفة بنقل ETH الخاص بالمستخدم إلى العقد أعلاه، ثم الحصول على XKING من عقد المسؤول 0x445...24a13. على الرغم من عدم التحقق من العقد 0x4456، إلا أنه يمكننا تقييم دوره من خلال الدالتين setConfig() وgrantRole().

تعمل العملية المذكورة أعلاه بشكل طبيعي في المرحلة الأولية حتى يتجاوز مبلغ ETH المودع في عقد ExternalUpgradableProxy 500.

الجدول الزمني "الهروب"

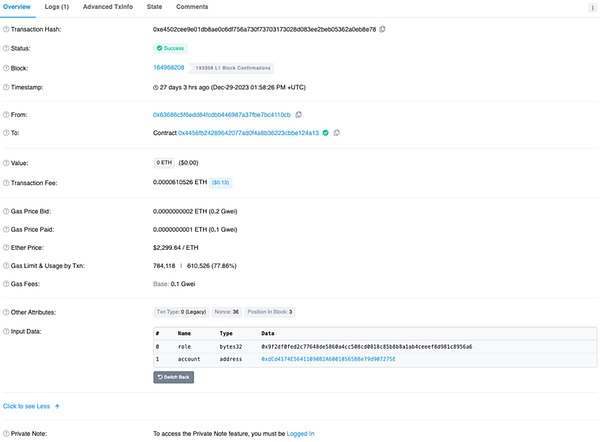

- < p style ="text-align: left;">29 ديسمبر 2023: التفويض

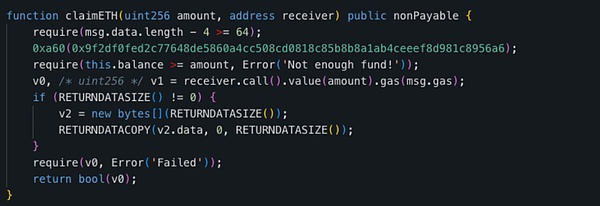

عند تحليل عقد 0x445...24a13 (على الأرجح عقد المسؤول)، وجدنا أن فريق المشروع اتصل بـ GrantRole() عدة مرات في 29 ديسمبر 2023، أضف MINTER_ROLE ( 0x9f2...956a6) لكل عقد.

عند فك عقد المسؤول، وجدنا أن MINTER_ROLE شرط أساسي لتنفيذ وظائف متعددة، بما في ذلك المطالبةETH.

الصور التالية هي بعض الحالات:

< p style="text-align: left;">في الصورة أدناه، يمكننا أن نرى أن عقد الشفافية UpgradableProxy 0xdcd...7275e المذكور في البداية لتخزين المستخدم ETH يمتلك أيضًا MINTER_ROLE.

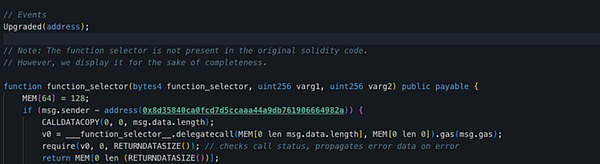

يُظهر تحليل التفكيك لعقد الشفافية UpgradableProxy أن العقد يحتوي أيضًا على عقد مسؤول الوكيل 0x8d3...4982a.

4 يناير 2024: الترقية

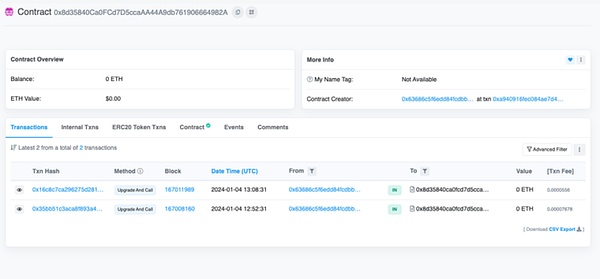

في الساعة 12:52 مساءً و13:08 مساءً بالتوقيت العالمي المنسق، اتصلت xKingdom بـupgradeAndCall() مرتين لترقية عقد الشفافية UpgradableProxy المذكور أعلاه.

لم نعثر على أي تغييرات جديدة في هاتين الترقيتين أدت بشكل مباشر إلى الخروج من عمليات الاحتيال. كانت مخاطر المركزية المحيطة بوظائف المطالبةETH واستردادETH موجودة دائمًا قبل ترقية العقد.

ومع ذلك، فإن توقيت هذه الترقية مثير للاهتمام للغاية: تم تنفيذها وسط سلسلة من التفاعلات الفاشلة بين الناشرين المتعاقدين وعقد xKingdom

قوي > .

أحد التفسيرات المحتملة هو أن فريق المشروع حاول أن يثبت للمجتمع أنهم كانوا يقومون بإصلاح بعض المشاكل التي حدثت في المشروع عن طريق الترقية مرتين. يتضمن محتوى هاتين الترقيتين تعديلات على وظيفة addLiquidity() وrevert()، ولكن لا يزال استدعاء العقد الذي تمت ترقيته يفشل.

في إجراء "الهروب" النهائي، اتصل فريق المشروع بـclaimETH() ونقل 558.3 ETH من عقد ClearUpgradableProxy إلى العنوان 0xeF7...6A13D.

بعد تحويل جزء من ETH المسروقة إلى عملات مستقرة، قام فريق المشروع بتحويل 1.02 مليون USDT و99 ETH عبر مرتبط بـ Ethereum شبكة. تم بعد ذلك تحويل الأموال إلى 0xCA1...474c6، الذي قام باستبدال الأموال المسروقة مقابل ETH وأودعها في Tornado Cash.

ملخص الحدث

حادثة xKingdom هي عام 2024 حتى الآن ثاني أكبر عملية احتيال خروج تحدث.

وقعت ست عمليات احتيال من هذا القبيل في عام 2024، تجاوزت الخسائر 4 ملايين دولار. في كثير من الأحيان، مع انتعاش السوق، سيستغل المزيد من المحتالين المختبئين في الظلام مشاعر المستخدمين الإيجابية لارتكاب عمليات الاحتيال.

من أجل منع مثل هذه الحوادث بشكل أفضل وتعزيز ثقة المجتمع، توفر CertiK لفريق المشروع عملية KYC الصارمة والشاملة. بعد إكمال الشهادة، يمكن للمشروع الحصول على شارة KYC على صفحة Skynet، والتي تمثل شهادة CertiK المستقلة لفريق المشروع.

Brian

Brian