来源:Bitrace

2025年2月21日,加密货币交易所Bybit遭遇了一起大规模安全漏洞事件,导致其以太坊冷钱包中的约15亿美元资产被盗。此事件被认为是加密货币历史上金额最大的单次盗窃案,超过了此前如Poly Network(2021年,6.11亿美元)和Ronin Network(2022年,6.2亿美元)的记录,对行业造成了冲击性的影响。

本文旨在对黑客事件与其资金清洗手法进行介绍的前提下,警示在未来若干个月内,即将出现针对 OTC 群体与 Crypto 支付公司的大规模冻结潮。

盗窃经过

根据 Bybit Ben Zhou 的描述以及 Bitrace 的初步调查,盗窃过程如下:

攻击准备:黑客在事发前至少三天(即2月19日)部署了一个恶意智能合约(地址:0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516),为后续攻击埋下伏笔。

入侵多签系统:Bybit的以太坊冷钱包采用多重签名机制,通常需要多个授权方签名才能执行交易。黑客通过未知手段侵入了管理多签钱包的电脑,可能是通过伪装的界面或恶意软件。

伪装交易:在2月21日,Bybit计划将冷钱包中的ETH转移至热钱包以满足日常交易需求。黑客利用这一时机,将交易界面伪装成正常操作,诱导签名者确认了一条看似合法的交易。然而,签名实际执行的是一条更改冷钱包智能合约逻辑的指令。

资金转移:指令生效后,黑客迅速控制了冷钱包,将当时价值约 15 亿美元的 ETH 以及 ETH 质押凭证转移至一个未知地址(初步追踪地址:0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2)。随后,资金被分散至多个钱包并开始洗钱流程。

洗钱手法

资金的清洗大致可以分为两个阶段:

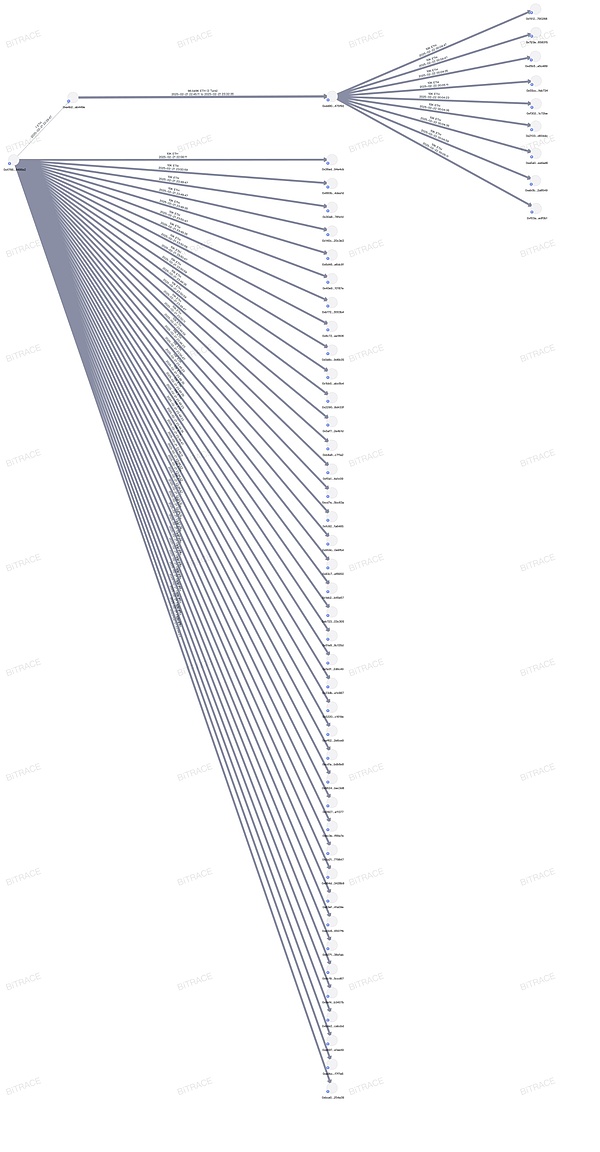

第一个阶段是早期的资金拆分阶段,攻击者迅速将 ETH 质押凭证代币兑换为 ETH 代币,而不是存在冻结可能的稳定币,接着将 ETH 严格拆分转移至下级地址,准备清洗。

正是在这个阶段,攻击者试图将 15000 mETH 兑换成 ETH 的行为被制止,行业进而挽回了这部分损失。

第二个阶段是资金清洗工作。攻击者会将已经获得的 ETH 通过中心化或去中心化的行业基础设施进行转移,这些基础设施包括 Chainflip、Thorchain、Uniswap、eXch 等。部分协议被用于资金兑换,部分协议则被用于资金跨链转移。

截至目前,已经有大量被盗资金被兑换为 BTC、DOGE、SOL 等 layer1 代币进行转移,甚至发行 memecoin 或将资金转入交易所地址进行资金混淆。

Bitrace 正在对被盗资金相关地址进行监控追踪,这部分威胁信息会在 BitracePro 以及 Detrust 中同步推送,防止用户不慎收取被盗资金。

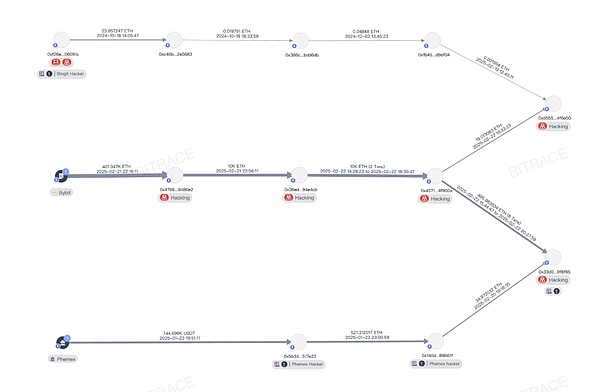

前科分析

对资金链路中的 0x457 进行分析发现,该地址与发生在 2024 年 10 月 BingX 交易所被盗事件与 2025 年 1 月的 Phemex 交易所被盗事件有关,表明这三起攻击事件的背后主谋为同一个实体。

结合其高度工业化的资金清洗手法与攻击手段,部分区块链安全从业者将此事件归咎为臭名昭著的黑客组织拉撒路,后者在过去若干年时间内,对 Crypto 行业的机构或基础设施发起了多次网络攻击,并非法攫取价值数十亿美金的加密货币。

冻结危机

Bitrace 在过去数年的调查过程中,发现该组织除了使用无许可的行业基础设施进行资金清洗外,还会大量使用中心化平台进行倾销,这直接导致大量故意或非故意收取赃款的交易所用户账户被风控,OTC 商与支付机构的业务地址被泰达冻结。

2024 年,日本加密货币交易所 DMM 被拉撒路攻击,价值高达 6 亿美元的比特币被非法转移。其中攻击者将资金桥接至东南亚地区加密货币支付机构 HuionePay,导致后者的热钱包地址被泰达冻结,价值超过 2900 万美金被锁定无法转移;

2023 年,Poloniex 被攻击,攻击者疑似拉撒路集团,价值超过 1 亿美金的资金被非法转移。其中部分资金被通过场外交易的方式进行资金清洗,导致大量 OTC 商的业务地址被冻结,或者用于存放业务资金的交易所账户被风控,对业务活动造成巨大影响。

总结

频发的黑客攻击事件已经对我们行业造成了巨大的损失,而后续的资金清洗活动也污染了更多个人与机构地址,对这些无辜者与潜在的受害者而言,更应当在业务活动中关注这些威胁资金,防止自身受到影响。

这也为我们敲响了警钟,是时候重视 Crypto 反洗钱意识与 KYT 程序了。