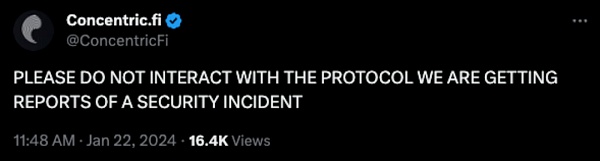

1月22日,Concentric.fi遭到攻击,损失超过185万美元。Concentric在其官方社交账号宣布,此次攻击是一次有针对性的“社会工程学攻击”。

所谓社会工程学攻击,是指攻击者通过与被攻击者的正常交流,骗取其信任,对其心理造成影响后泄漏机密或者作出某些行为,以达到攻击者的目的。

在针对Concentric的攻击中,其团队一名合约管理员钱包被泄露。攻击者控制该钱包后,恶意升级了Concentric的金库合约,导致流动性池以及Concentric的用户遭受损失。

事件概览

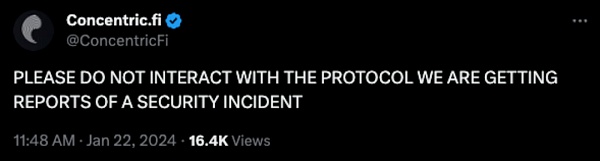

2024年1月22日,Concentric在其X账号上发布警告称,他们可能遭遇了安全事件。

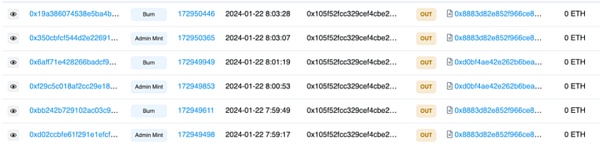

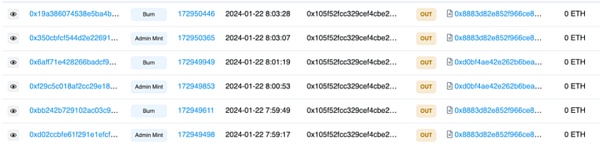

CertiK安全团队立刻展开调查。在研究其合约地址活动的过程中,我们发现了一个可疑的钱包地址,该钱包反复铸造CONE-1 LP并将其销毁,以此从Concentric的流动性池中提取资金。

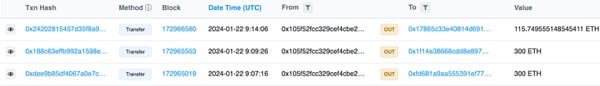

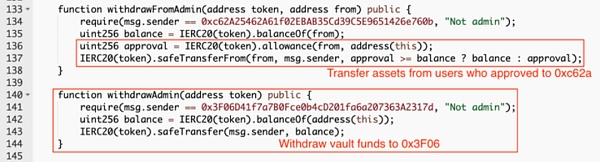

下面的截图中包含一些可疑交易:

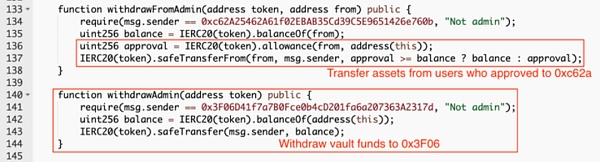

Concentric团队随后宣布,此次事件是由于他们的一个管理员钱包的私钥泄露造成的。该钱包将其所有权转移到了0x3F06开头的地址,后者则将Concentric的流动池代码升级为可被攻击者控制的恶意合约。

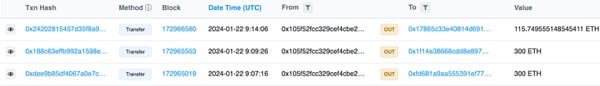

借助升级后的恶意合约,攻击者能够铸造大量LP代币并提取相对应的ERC-20代币。ERC-20代币最终被换成了ETH,并被转移到了以下3个钱包中。这些钱包都与以前发生过的攻击事件有关:

① 0xFD681A9aA555391Ef772C53144db8404AEC76030

② 0x1F14E38666cDd8e8975f9acC09e24E9a28fbC42d(在Etherscan上被标注为“OKX Exploiter 2”)

③ 0x17865c33e40814d691663bC292b2F77000f94c34

此外,合约0xc62A25462A61f02EBAB35Cd39C5E9651426e760b还能窃取用户在Concentric上授权的资金。被盗资金被换成ETH,并转入了0x5c0e开头地址,截稿时,通过此种方式被盗的资金超过15万美元。而两种方式造成的损失总计超过185万美元。

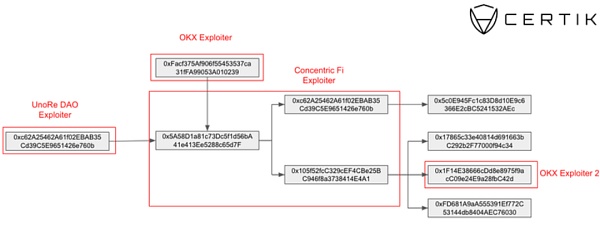

惯犯作案

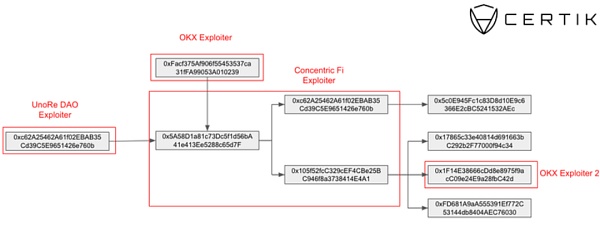

在我们识别出的相关恶意钱包地址中,可以确认此次攻击与先前多起攻击事件相关。

此次攻击之前,攻击者地址的原始资金来自2023年早些时候UnoRe攻击事件的关联钱包地址。而在完成攻击后,Concentric的攻击者则将盗取资金转移至之前OKX攻击相关的钱包地址。

2023年12月13日,一个已废弃的OKX DEX做市商合约被黑客控制,通过升级授权盗取资产,造成约270万美元损失。该事件中的攻击者被认为与Lunafi,、Uno Re、RVLT等多起攻击事件相关。

下图是可以将几次事件相联系的资金流分析:

攻击流程

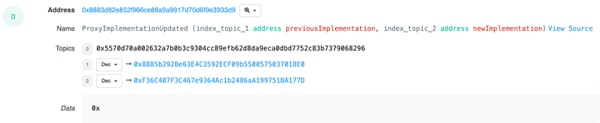

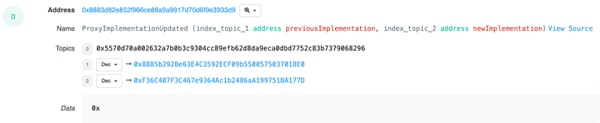

① 首先,Concentric Deployer地址(0xeaf6开头)遭到入侵。攻击者利用访问权限将合约所有权转移到0x3F06开头地址。

② 控制合约所有权后,0x3F06将Cone pool合约进行恶意升级。

在新的合约中,攻击者可以在0x60d8里销毁CONE-1,并重新铸造至0x105f。

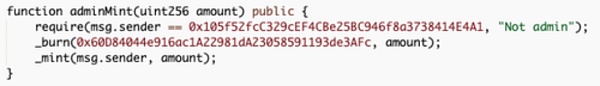

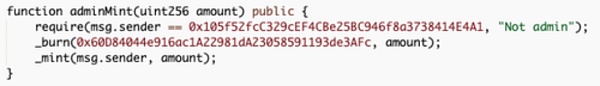

③ 完成合约升级后,攻击者可以调用adminMint(),从每个流动性池中提取CONE-1,然后再调用burn()将CONE-1换成相应的底层资产。

④ 接下来,攻击者创建了第二个合约,允许用户向流动性池转移已授权资产,并从流动性池将指定资产转走。0xc62a和0x3F06均由攻击者控制。

⑤ 0x105f开头地址将盗来资产换为715个ETH,分别转移至三个钱包。其中300个ETH被发送到的钱包地址被确认与之前的OKX攻击事件相关。

除此之外,0xc62a开头地址还向0x5c0E945Fc1c83D8d10E9c6366E2cBC5241532AEc发送了65.4个ETH,使损失总额略高于780个ETH,约合185万美元。

写在最后

以往我们常常有所防备的是攻击者利用钓鱼和社会工程学策略控制个人资产,但同样的手段也同样可以控制项目的所有权。

2024年1月,网络钓鱼和私钥泄露造成的损失已达1.7亿美元,占1月份总损失的近90%。这其中,最严重的事件莫过于Chris Larsen的私人账户被盗,造成约1.125亿美元的损失。Concentric的此次事件再次证明,若不加以防范,传统社会工程学攻击对Web3.0生态项目安全将带来毁灭性的影响。

Dante

Dante