2025年10月28日、GoPlus中国コミュニティはセキュリティ警告を発した:x402クロスチェーンプロトコル@402bridgeが盗まれた疑いがあり、200人以上のユーザーがUSDC資産の損失を被った。

この記事では、402Bridgeクロスチェーンプロトコルの盗難事件と公式および複数の関係者の反応を調べ、盗難の理由や、ハッカー攻撃につながる秘密鍵の流出の他のケースを分析します。

I.盗まれたイベントの復旧と402Bridgeの公式、マルチパーティの反応

早朝、402Bridgeの公式Xアカウントはメッセージを発表しました:コミュニティからのフィードバックによると、トークン盗難事件が発生しました。現在、技術チームが全過程を調査中です。すべてのユーザーは、既存のすべての権限を直ちに取り消し、できるだけ早くウォレットから資産を移すことをお勧めします。

そして公式投稿はこう続けた。x402の仕組みでは、ユーザーがウェブインターフェースを通じて取引に署名または承認する必要があり、その署名はバックエンドサーバーに送信されます。バックエンドサーバーは資金を引き出し、キャスティングを実行し、最終的にユーザーに結果を返します。https://x402scan.com を追加すると、コントラクト・メソッドを呼び出すために、秘密鍵をサーバーに保存する必要がある。この段階では、管理者の秘密鍵がインターネットに接続されているため、管理者権限が漏洩する可能性がある。ハッカーが秘密鍵にアクセスした場合、これらの権限を乗っ取り、ユーザー資金を再配分して攻撃を実行する可能性がある。攻撃の具体的な詳細については、現在も調査中です。

2時間前、正式に発表されました:この秘密鍵の漏洩の結果、チームのテストウォレットとメインウォレットの十数個も漏洩しました(下の画像の通り)。私たちは直ちにこのことを法執行機関に報告し、コミュニティの皆さんに進捗状況をお知らせしていきます。

GoPlusの中国コミュニティは盗難を復元しました:

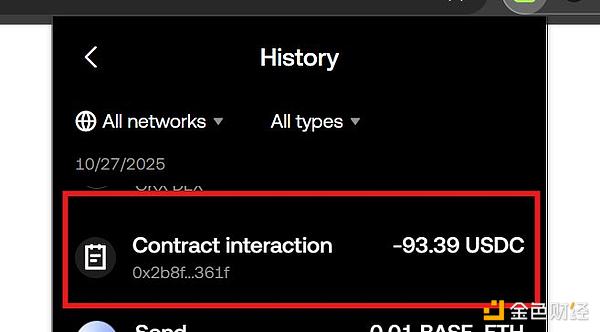

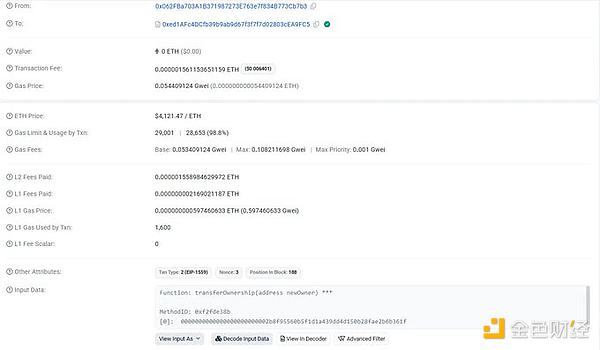

契約0xed1AFc4DCfb39b9ab9d67f3f7d02803cEA9FC5の作成者は、所有者を転送して0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361Fに移し、新しいオーナーがコントラクト内のtransferUserTokenメソッドを呼び出して、すべての認証済みユーザーウォレットから残りのUSDCを移します。

Mint が@402bridgeコントラクトにUSDCを認可する前に、@402bridgeコントラクトが@402bridgeコントラクトにUSDCを認可したために残りのUSDCはオーソライズの数が多すぎたため、0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361Fが合計17,693USDCをユーザーに転送し、その後ETHに交換され、多数のクロスチェーントランザクションを経てArbitrumに転送されました。https://img.jinse.cn/7409459_watermarknone.png" title="7409459" alt="HdAyEY8mu8Up0QF1UjNQnBzz9Sr4NNe5Xfmis9uC.jpeg">

GoPlus セキュリティ

1.プロジェクトに参加したユーザーは、できるだけ早く関連する認可をキャンセル(0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5)してください。

2.認可の前に、認可アドレスが対話型プロジェクトの公式アドレスであるかどうかを確認してください;

3、認可の必要な数だけ、無制限の認可をしないでください。

4、定期的に認可をチェックし、無駄な認可を取り消す。

Xのユーザー@EamonSolは投稿で次のように指摘しています:現在x402の多くは実際にはhttp://x402scan.com部署一个服务、このサービスはチェーンとのやりとりをプロジェクト側のサーバーに転送し、プロジェクト側はチェーンとやりとりしてトークンを発行します。トークン発行を実現する。その際、オンチェーン・コントラクトの秘密鍵をサーバーに置く必要があり、プロジェクト側のサーバーが破られると、コントラクト関連のアドレス全体がリスクにさらされることになる。

Xユーザーの@fenzlabsは、このケースは無制限のトークン承認の危険性を浮き彫りにしていると指摘しています。ウォレットとAIプロキシは、このようなすぐに発生する盗難を阻止するために、より厳しい制限とより良い監視が必要です。新しい契約を盲目的に信じてはいけません - 署名する前に必ずダブルチェックしてください!

盗難の原因

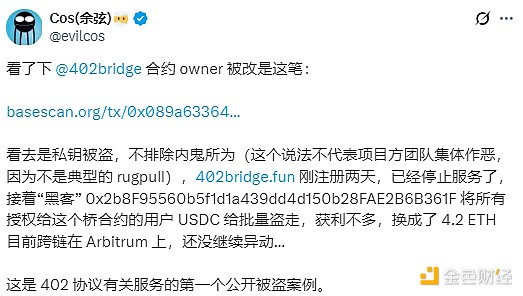

Slow Mist Cosineの分析によると、クロスチェーンブリッジプロジェクトの402Bridge攻撃は秘密鍵の漏洩に端を発しており、盗難の原因として内部関係者の可能性も否定できません。 402bridge.funドメイン名はわずか2日間登録されただけで、その後402bridge.funというドメイン名は、登録が中止されるまでわずか2日間しか登録されておらず、盗まれた資金の動きはまだない。これは402プロトコルに関連するサービスの最初の公安事件であり、スローミストは、この事件はプロジェクトの集団悪行の典型ではないと述べた。

「プロジェクト側の集団悪ではない」とは、プロジェクト側の意図的な不正というよりも、内部のセキュリティ管理の失敗や外部のハッカーによる正確な侵入に起因する攻撃の可能性が高いという意味である。

3、ハッキングにつながった他の秘密鍵漏洩事件とは?ハッキングにつながった事例

1.Nomad

2022年8月、Nomad Bridgeがハッキングされ、クロスチェーンブリッジの2億ドルのほぼすべてが盗まれました。ハッキングの後、ムーンビームは誰も取引を行ったり、スマートコントラクトとやりとりしたりできないようにしました。攻撃の核心は、秘密鍵や許可署名ロジックの偽造を容易にする欠陥のある契約検証メカニズムだった。

2.Ankr

2022年12月、Ankrノードの秘密鍵が侵害され、攻撃者は契約を偽造し、aBNBcトークンを無制限に鋳造し、500万ドルの損失をもたらしました。Ankrは、ハッキングが「危殆化したデプロイメント・キー」によって引き起こされたことを公式に確認しました。

3.カモノハシファイナンス

2023年2月、攻撃者は管理者の秘密鍵の脆弱性を悪用してstablecoinプールを攻撃し、約900万米ドルを盗みました。侵入"

4.Multichain

2023年7月、Multichainのコアチームメンバーが「行方不明」になり、プロジェクトのマスターキーが一個人の手に渡った疑いが持たれました。その余波で約1億2600万ドルの資産が送金され、クロスチェーンブリッジ史上最大級の特権ベースの攻撃となりました。

5.Exactly Protocol

2024年4月、攻撃者はフロントエンドサーバーから流出した配備済みの秘密鍵を使って契約のすり替えを行い、約730万ドルを盗みました。この事件は、秘密鍵のエスクローとDevOpsプロセスのセキュリティが弱いという、業界共通の問題を露呈しました。

6.UXLINK

2025年9月、セキュリティ会社Cyversのシステムは、UXLINKに関わる不審な取引で1130万ドルを検出し、最終的に盗まれたことが確認されました。スローミスト・コサインは、セーフマルチシグネチャに関連するUXLINKの複数の秘密鍵が流出した可能性が高いと指摘しています。UXLINKの盗難は、UXLINKトークン価格の70%以上の急落に直接つながりました。

Xu Lin

Xu Lin

Xu Lin

Xu Lin Kikyo

Kikyo Beincrypto

Beincrypto decrypt

decrypt Bitcoinist

Bitcoinist Bitcoinist

Bitcoinist Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph