その後、1月11日から1月15日にかけて、トルネード・キャッシュから4,500ETH近くが相次いで引き出され、次のようになった。0x05492cbc8fb228103744ecca0df62473b2858810 address.

2023年までに、攻撃者は何度も送金を繰り返し、最終的には資金がプールされたアドレスにプールされ、他のセキュリティインシデントから引き出されました。資金追跡チャートによると、攻撃者が盗んだ資金をNoonesの入金アドレスに送っただけでなく、Paxful

2020年12月14日、ネクサス相互の創設者ヒュー・カープから37万NXM(830万ドル)が盗まれた。

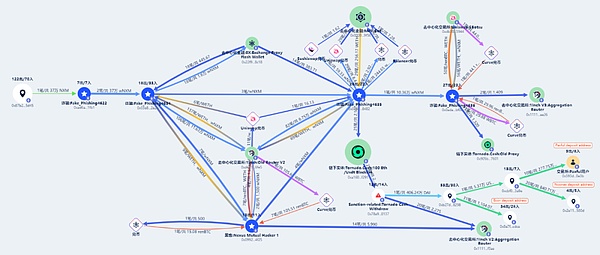

Beosin KYT:&。nbsp;Stolen Funds Flow Chart

盗まれた資金は以下のアドレス間で送金され、他の資金と交換された。

0xad6a4ace6dcc21c93ca9ddbc8a21c7d3a726c1fb1

0xad6a4ace6dcc21c93ca9dbc8a21c7d3a726c1fb10x03e89f2e1ebcea5d94c1b530f638cea3950c2e2b

0x09923e35f19687a524bbca7d42b92b6748534f25

0x0784051d5136a5ccb47ddb3a15243890f5268482

0x0784051d5136a5ccb47ddb3a15243890f5268482

0x0adab45946372c2be1b94eead4b385210a8ebf0b

ラザロ・グループは、これらのアドレスを通じて資金を難読化し、分散させ、プールしました。例えば、資金の一部は、ビットコインチェーンにチェーン全体で転送され、その後、一連の転送を通じてイーサチェーンに戻り、その後、引き出しプラットフォームに送られる前に、コイン難読化プラットフォームを通じて難読化されました。

2020年12月16日から12月20日にかけて、ハッキングされたアドレスの1つである0x078405が2,500ETH以上をトルネードキャッシュに送信し、その数時間後、特徴相関に基づいて、以下のことが判明しました。0x78a9903af04c8e887df5290c91917f71ae028137アドレスは、その後引き出し操作を開始しました。

ハッカーは、引き出しのために資金をプールすることを含む最後のインシデントのアドレスに、送金や交換を通じて資金の一部を移動させました。

その後、2021年5月から7月にかけて、攻撃者は1100万USDTをBixinの預け入れアドレスに送金しました。

2023年2月から3月にかけて、攻撃者は1100万USDTをBixinの預け入れアドレスに0xcbf04b011eebc684d380db5f8e661685150e3a9e アドレスを経由して、277万USDTをPaxfulの入金アドレスに送金しました。0xcbf04b011eebc684d380db5f8e661685150e3a9e アドレスを経由し、840万USDTをNoonesの入金アドレスに送金しました。nbsp;and CoinShift hacking

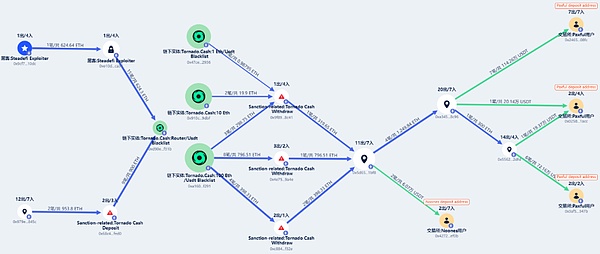

ベオシンKYT: 盗まれた資金のフローチャート

ベオシンKYT: 盗まれた資金のフローチャート

Steadefiインシデント攻撃アドレス

以下の通りです。0x9cf71f2ff126b9743319b60d2d873f0e508810dc

コインシフト事件攻撃アドレス

0x979ec2af1aa190143d294b0bfc7ec35d169d845c

2023年8月、Steadefiイベントから盗まれた624ETHがトルネードキャッシュに送金され、同じ月に

ETHをトルネードキャッシュに送金した後、資金は即座に以下のアドレスに次々と引き出された:

0x9fleft;">0x9f8941cd7229aa3047f05a7ee25c7ce13cbb8c41

0x4e75c46c299ddc74bac808a34a778c863bb59a4e

0xc884cf2fb3420420ed1f3578eaecbde53468f32e2023年10月12日、上記の3つのアドレスはすべてトルネードキャッシュから引き出された資金を送りました。出金はアドレス0x5d65aeb2bd903bee822b7069c1c52de838f11bf8に送られます。

2023年11月、0x5d65aeアドレスは送金を開始し、それは最終的にPaxfulの入金アドレスだけでなく、Noonesの入金アドレスにも送金が行われ、トランジットと交換が行われました

。"text-align: left;">出来事のまとめ

上記は、過去数年間の北朝鮮ハッカーLazarus Groupの動きを説明し、そのマネーロンダリング手法を分析・要約したものです。暗号資産を盗んだ後、Lazarus Groupは基本的にチェーンを行き来して資金を難読化し、Tornado Cashのようなコインミキサーに送金します。難読化後、Lazarus Groupは盗まれた資産をターゲットアドレスに抽出し、引き出しのために固定アドレスグループに送ります。以前は、盗まれた暗号資産は基本的にPaxfulの預け入れアドレスやNoonesの預け入れアドレスに預け入れられ、その後OTCサービスを通じてフィアットと交換されていました。

Web3業界は、Lazarus Groupによる継続的で大規模な攻撃により、より大きなセキュリティ上の課題に直面しています。

。 JinseFinance

JinseFinance

JinseFinance

JinseFinance Sanya

Sanya Bernice

Bernice Hui Xin

Hui Xin Beincrypto

Beincrypto decrypt

decrypt decrypt

decrypt Coindesk

Coindesk Others

Others Finbold

Finbold