1.プロジェクト関係者を装って、主要なターゲット開発者を探し、コードのデバッグを手伝ってもらい、信頼を得るために前払いする意思を表明する。

IPとUA情報を追跡したところ、このトランザクションは第三者による支払いであることがわかりました。その取引は第三者による支払いであり、大した価値はありませんでした。

2.攻撃者は自動トレーダーや投資家になりすまし、トレーディング分析や定量コードを提供し、主要ターゲットを騙して悪意のあるプログラムを実行させます。悪意のあるプログラムがデバイス上で実行されると、永続的なバックドアを作成し、攻撃者にリモートアクセスを提供します。

攻撃者は侵害されたデバイスを使用してイントラネットをスキャンし、重要なサーバーを特定し、企業アプリケーションの脆弱性を悪用して企業ネットワークにさらに侵入します。すべての攻撃は、侵害されたデバイスのVPNトラフィックを通じて行われるため、ほとんどのセキュリティデバイスによる検出を回避することができます。

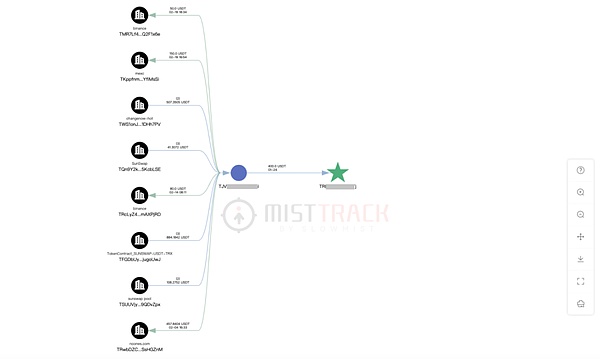

関連するアプリケーション サーバーへのアクセスに成功すると、攻撃者はキー サーバーの SSH キーを盗み、それらのサーバーの特権を使用して横の動きを行い、最終的にウォレット サーバーを制御して、暗号化された資産を外部のアドレスに転送します。このプロセスを通じて、攻撃者は企業内部のツールやインフラを巧みに活用し、攻撃を素早く発見することを難しくしています。

攻撃者は従業員を騙してデバッグの実行を削除させ、攻撃の痕跡を隠すためにデバッグの報酬を提供します。

さらに、これらの従業員の一部は説明責任を懸念しているため、率先して関連情報を削除する可能性があり、その結果、攻撃発生後にタイムリーに攻撃が報告されず、調査や証拠の収集が難しくなります。

対応策の提案

APT(高度な持続的脅威)攻撃は、その隠密性、標的性、長期にわたる性質から、防御が非常に困難です。従来のセキュリティ対策では、その複雑な侵入行動を検知することが困難な場合が多いため、リアルタイム監視、異常トラフィック分析、エンドポイント保護、集中ログ管理など、マルチレベルのネットワークセキュリティソリューションを組み合わせることで、攻撃者の侵入の痕跡を可能な限り早期に検知・感知し、効果的に脅威に対応する必要があります。strong>目的: ゼロトラストモデルに基づいたセキュリティの決定とサービス管理を可能にするために、Webエージェントのセキュリティポリシーを設定する。

ソリューション: フォーティネット (https://www.fortinet.com/)、アカマイ (https://www.akamai.com/)。glossary/where-to-start-with-zero-trust)、Cloudflare(https://www.cloudflare.com/zero-trust/products/access/)など。

2.DNSトラフィックのセキュリティ

目的:DNSレベルでセキュリティ制御を実装し、既知の悪意のあるドメイン名を解決するリクエストを検出してブロックすることで、DNSトラフィックが悪意のあるドメイン名を解決できないようにする。DNSスプーフィングやデータ漏洩を防ぐために、既知の悪意のあるドメイン名を解決するリクエストを検出し、ブロックするためのDNSレベルでのセキュリティ制御を実装すること。

ソリューション: Cisco Umbrella (https://umbrella.cisco.com/)など。

3.ネットワークトラフィック/ホストの監視と脅威の検出

目的:ネットワークリクエストからのデータの流れを分析し、リアルタイムで監視する。また、攻撃者の脆弱性攻撃やその他の攻撃を早期に検知するために、サーバーにインストールされたHIDSを使用します。

ソリューション: SolarWinds Network Performance Monitor (https://www.solarwinds.com/)、Palo Alto (https://www.solarwinds.com/)、Fortinet Technologies Inc.Alto(https://www.paloaltonetworks.com/)、Fortinet(https://www.fortinet.com/)、AliCloud Security Centre(https://www.alibabacloud.com/zh/product/security_center)、GlassWire (https://www.glasswire.com/) などがあります。

4.ネットワークの分割と分離

目的:脅威の拡散を制限し、セキュリティ制御を強化するために、ネットワークをより小さく分離された領域に分割する。範囲を広げ、セキュリティ制御能力を強化する。ソリューション: Cisco Identity Services Engine (https://www.cisco.com/site/us/en/products/)。security/identity-services-engine/index.html)、クラウドプラットフォームのセキュリティグループポリシーなど。

5.システムの堅牢化対策

目的: セキュリティの堅牢化戦略(構成管理、脆弱性スキャン、パッチ更新など)を実装して、システムの脆弱性とパッチを削減する。更新など)を実施し、システムの脆弱性を減らし、防御力を向上させる。

Solution: Tenable.com(https://www.tenable.com/)、public.cyber.mil(https://public.cyber.mil)など。

6.潜在的な脅威を特定し、迅速な対応(EDRなど)をサポートし、異常なプログラムを検出してタイムリーに警告するアプリケーションのホワイトリストメカニズムを設定します。

ソリューション: CrowdStrike Falcon (https://www.crowdstrike.com/)、Microsoft Defender for Endpoint (https://learn.microsoft.com/en-us/defender-endpoint/microsoft-defender-endpoint)、Jamf (https://www.jamf.com/)、またはWDAC (https://learn.)。microsoft.com/en-us/holens/windows-defender-application-control-wdac)などがあります。

7. ログの集中管理と分析

目的:異なるシステムからのログ データを統合プラットフォームに統合する。セキュリティイベントの追跡、分析、および対応を容易にします。

Solutions: Splunk Enterprise Security (https://www.splunk.com/)、Graylog (https://graylog.org).

Splunkエンタープライズセキュリティ()、Graylog()、ELK(Elasticsearch、Logstash、Kibana)など。

8.チームのセキュリティ意識を高める

目的:組織のメンバーのセキュリティ意識を高め、ほとんどのソーシャルエンジニアリング攻撃を特定し、積極的に報告できるようにする。また、インシデント発生後に積極的に異常を報告し、よりタイムリーなトラブルシューティングを行えるようにします。

ソリューション:ブロックチェーンの暗闇の森のためのセルフヘルプマニュアル (https://darkhandbook.io/)、Web3フィッシングテクニックの分析 (https://github.com/slowmist/)。Knowledge-Base/blob/master/security-research/Web3%20%E9%92%93%E9%B1%BC%E6%89%8B%E6%B3%95%E8%A7%A3%E6%9E%90.pdf) and so on.

さらに、セキュリティプロセス管理とセキュリティ防御の展開における弱点を特定するために、定期的に「赤青対決」の演習を実施することをお勧めします。

最後に書く

攻撃は週末や伝統的な祝日に発生することが多く、インシデント対応やリソースの調整に大きな困難をもたらします。この間、23pds(シャン)、シンキング、リボーン、そしてスローフォッグのセキュリティ・チームの関連メンバーは警戒を怠らず、休日中も交代で緊急事態に対応し、調査と分析を推し進め続けた。最終的には、攻撃者の戦術と侵入経路を復元することに成功した。

今回の調査を振り返り、Lazarusグループの攻撃方法を明らかにしただけでなく、ソーシャルエンジニアリングの利用、脆弱性の悪用、特権の昇格、イントラネットへの侵入、資金移動など一連の手口を分析しました。同時に、実際の事例に基づき、APT攻撃に対する防御策をまとめました。これは、業界にとって参考となり、より多くの組織がセキュリティ保護能力を向上させ、潜在的な脅威の影響を軽減するのに役立つことを期待しています。ネットワークセキュリティとの戦いは長期戦であり、私たちは今後も同様の攻撃に注意を払い続け、コミュニティが共同で脅威から身を守ることができるよう支援していきます。

Catherine

Catherine

Catherine

Catherine Weatherly

Weatherly Alex

Alex Weatherly

Weatherly Alex

Alex Catherine

Catherine Miyuki

Miyuki Kikyo

Kikyo Anais

Anais Weiliang

Weiliang