パラダイムはL2そのものを発展させているのだろうか?

パラダイム社は、独自のL2テストネットワーク「オデッセイ」を立ち上げた。同社の開発会社であるイサカ社は、他のL2が最先端技術の採用を加速させるのを支援するのが狙いだとしているが、業界関係者はこの動きを「開発者を人質に取っている」と見ている。

JinseFinance

JinseFinance

Author: Faust & Misty Moon, geekweb3

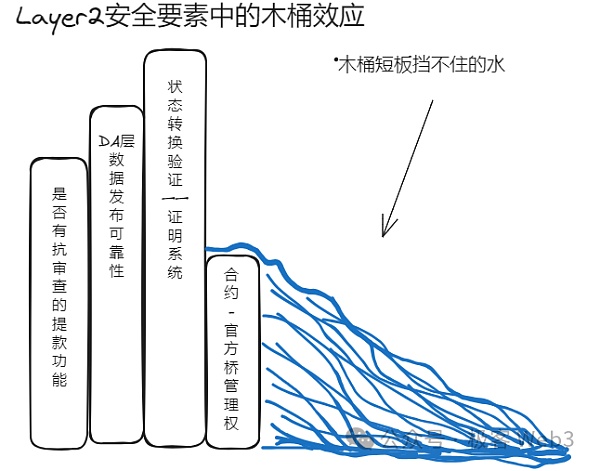

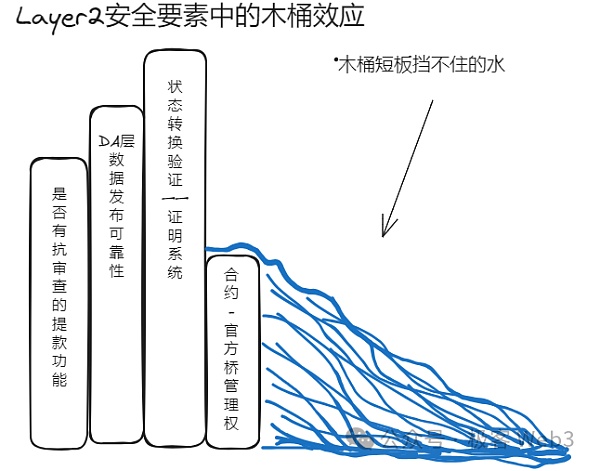

はじめに:アメリカ人アメリカの経営学者ローレンス・ピーターは、かつて「樽理論」を提唱しました。これは、システムの全体的な性能は、その最も弱い部分によって制限されるというものです。言い換えれば、樽がどれだけの水を溜めることができるかは、その最も短い板によって決まるということである。この理屈は単純だが、しばしば見落とされる。過去において、レイヤー2のセキュリティに関する議論のほとんどは、異なるコンポーネントの優先順位と重要性を無視していました。基本的に、状態遷移の信頼性とDAの問題に焦点を当てますが、下位レベルのより重要な要素を無視していたため、一連の理論的基礎が成り立たない可能性があります。そのため、複数のモジュールを持つ複雑なシステムを探求する際には、どれが「最短の板」なのかを最初に見極める必要があるのです。

バレル理論にヒントを得て、私たちは体系的な分析を行い、ビットコイン/イーサ・レイヤー2のセキュリティ・モデルには、異なる構成要素間に明確な依存関係があること、あるいは、ある構成要素のセキュリティが他の構成要素のそれよりも基本的で重要であることを発見しました。"短い"。

この観点から、主流のLayer2セキュリティモデルにおけるさまざまなコンポーネントの重要性/基本的な要素に、まず以下のように優先順位をつけることができます:

1.契約/公式ブリッジコントロールが適度に分散化されているかどうか(マルチシグネチャコントロールがどの程度集中化されているか)

2.検閲に強いドローダウンが導入されているかどうか(強制的なドローダウン、エスケープハッチ)

3. DAレイヤー/データ公開形態が信頼できるかどうか(DAデータがビットコイン、イーサで公開されているかどうか)

4.レイヤー1に信頼できる不正証明/有効性証明システムが導入されているかどうか(ビットコインL2はBitVMに頼る必要がある)

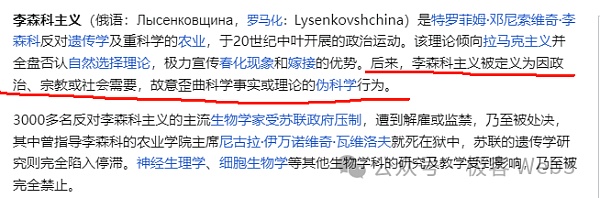

私たちは、イーサリアムコミュニティのLayer2に関する研究を適度に取り入れるべきです。Layer2 and avoid Lysenkoism

ビットコインのLayer2は、高度に秩序化されたイーサのLayer2システムと比較すると、まるで新世界のようだ。 Inscriptionブームをきっかけに重要性を増したこの新しいコンセプトは台頭してきたが、そのエコシステムはますます混沌としてきており、Layer2システムはますます複雑になってきている。Layer2のエコシステムはますます混沌としてきており、突然多くのLayer2プロジェクトがあちこちに出現している。彼らは同時にビットコインエコシステムに希望をもたらすが、自らのセキュリティリスクを意図的に隠しており、「イーサリアムのLayer2を否定し、ビットコインエコシステムに独自の道を歩む」と脅す人まで現れるなど、過激路線を歩む機運がある。

ビットコインとイーサの機能の違いを考慮すると、ビットコインレイヤー2は初期の段階ではイーサレイヤー2と並ぶ運命にはありませんでしたが、だからといってイーサ、さらにはモジュラーブロックチェーンコミュニティが古くから持つ常識を完全に否定するわけではありません(cf. ex.ソビエトの生物学者リセンコは、イデオロギー問題を利用して西側の遺伝学支持者を迫害した(「リセンコ事件」を参照)。

それどころか、これらの業績の価値を意図的に否定するのは賢明ではないだろう。なぜなら、これらの業績は、先人たちによって説得力のあるものとして広く認識され、それを達成するために懸命に働いてきたからだ。

ビットコインLayer2を構築する間、「西洋に学び、東洋に応用する」ことの意義を十分に理解し、イーサリアムコミュニティの結論の多くを適度に取り入れるべきです。また、イーサリアムコミュニティの多くの知見を活用すべきである。しかし、ビットコインエコシステムの外からアイデアを引き出す際には、その出発点の違いを意識し、最終的には違いを留保しながら共通点を模索する必要がある。

それは、西洋人と東洋人の類似点と相違点を見るようなものです。西洋人であれ東洋人であれ、「人間」という接尾辞は似たような特徴をたくさん表しますが、「西洋人」と「東洋人」のように異なる接頭辞に対応させる場合、その特徴の内訳は次のようになります。西洋人」と「東洋人」のように異なる接頭辞に対応する場合の特徴の内訳。

しかし結局のところ、「西洋人」と「東洋人」の間には重複があるはずで、これは西洋人に当てはまることの多くが東洋人にも当てはまることを意味する。つまり、西洋人に当てはまることの多くは東洋人にも当てはまり、Ether Layer2に当てはまることの多くはBitcoin Layer2にも当てはまるということだ。ビットコインレイヤー2とイーサレイヤー2の違いを区別する前に、この2つの相互運用性を理解することがおそらくより重要で有意義であろう。

この記事の著者は、「Bitcoin Layer2が何であり、何でないか」という問題を扱うつもりはありません。このトピックは非常に論争的であるため、イーサリアムコミュニティでさえ、何がLayer2で何がLayer2でないかについて客観的なコンセンサスに達していません。

確かなことは、ビットコインのスケーリングのための異なる技術的ソリューションに関連するセキュリティリスクは異なるということです。

実は、レイヤー2のセキュリティは新しい論点ではありません。セキュリティという用語でさえ、いくつかの細分化された属性を包含する複合概念です。

以前、EigenLayerの創設者は「セキュリティ」を単純に「トランザクションの不可逆性(反ロールバック)、検閲耐性、DA/データリリースの信頼性、状態遷移の妥当性」、「セキュリティ」を「トランザクションの完全性」として分解していました。EigenLayerの創設者はセキュリティを4つの要素に分解した:トランザクションの不可逆性(ロールバック耐性)、検閲耐性、DA/データリリースの信頼性、状態遷移の妥当性。

(「EigenLayerの創設者たちはクライアントサイドのセキュリティの重要性を語っている。EigenLayerの創設者たちは、クライアントサイドのバリデーション/ソブリンロールアップスキームがどのようにビットコインのメインネットのセキュリティを継承するかについて見解を述べています)

また、L2BEATとEtherCommunityのOGは、より体系的なレイヤー2のリスク評価モデルを提案していますが、もちろん、以下のような結論もあります。

これは100%ビットコインL2に適しているわけではありませんが、それでも多くの価値ある結論を含んでいます。その結論のほとんどは、欧米のコミュニティで広く認識されているものであり、また、さまざまなビットコインL2のリスクがどこにあるのかを客観的に評価することを容易にしています。

ビットコインL2のリスクはどこにあるのか?(ヴィタリックは、ロールアップ・プログラムは初期の立ち上げでは理論的に完成させることができなかったため、信頼の前提を導入する「ヘルパー・ホイール」と呼ばれる多くの補助の助けを借りて、より安全なものにしなければならなかったと述べている。(これらの信頼前提がリスクです)

では、セキュリティリスクはどこから来るのでしょうか?現在、Ether Layer2もBitcoin Layer2も、中央集権化されたノードが仕分け人として機能するか、少数のノードがサイドチェーンの形で「委員会」を形成することに依存していることを考えると、これらの中央集権化された仕分け人/委員会は、放っておけば、いつでもユーザーの資産を盗んで逃げ出すことができ、ユーザーの取引要求を拒否し、資産を破壊することにつながる。これらの集中ソーター/委員会は、もしチェックされていなければ、ユーザーの資産を盗んでいつでも逃げ出すことができ、ユーザーの取引要求を拒否することができ、その結果、資産は凍結され使用できなくなる。これは、EigenLayerの創設者が先に述べた状態遷移の有効性と検閲への抵抗につながる。

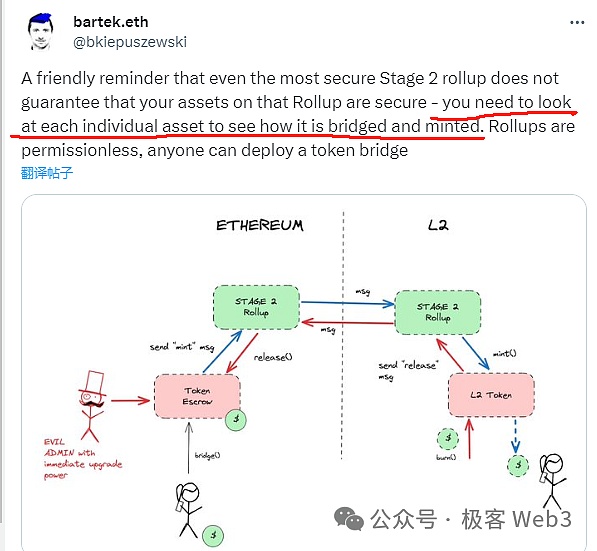

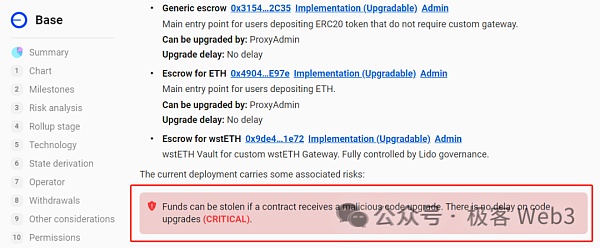

同時に、Ether Layer2は状態遷移の検証や課金・引出し行動の検証のためにETHチェーン上のコントラクトに依存しているため、コントラクトコントローラー(実際にはLayer2関係者)が悪意のあるコードセグメントを含むようにコントラクトロジックを素早く更新することは難しいでしょう(例えば、特定のコードセグメントを許可する)。もしコントラクトコントローラー(実際にはレイヤー2の関係者)が、悪意のあるコードセグメント(例えば、特定のアドレスがL1-L2引き出し契約でロックされたトークンをすべて転送できるようにする)を含むようにコントラクトロジックを素早く更新することができれば、エスクローで保有されている資産を直接盗むことができます。

これは「コントラクトのマルチシグネチャ割り当て問題」に起因しており、「公証人ブリッジ」に依存することが多いビットコインレイヤー2にも同様に当てはまります。Bitcoin Layer2では、複数のノードがマルチシグネチャを通じてクロスチェーンのリクエストをリリースする必要がある「公証人ブリッジ」に依存することが多いため、マルチシグネチャをどのように割り当てるかという問題はBitcoin Layer2にも存在し、Bitcoin Layer2の最も基本的な「助け車」として「契約マルチシグネチャ割り当て問題」と考えることさえできる。

さらに、DA問題も非常に重要です。非常に重要である。レイヤー2がレイヤー1にデータをアップロードせず、信頼性の低いDA公開サイトを選んだり、チェーン下のDAレイヤー(一般にDACデータ利用可能委員会と呼ばれる)が共謀して最新の取引データの外部への公開を拒否したりすると、データホールドアップ攻撃によってネットワークがクラッシュし、利用者がうまく資金を引き出せなくなる可能性がある。

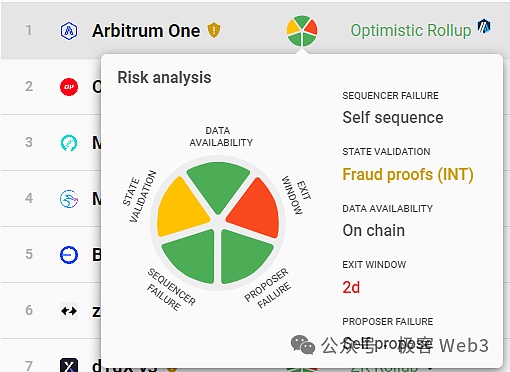

L2BEATは上記の問題を要約し、Layer2セキュリティモデルのいくつかの核となる要素をまとめています:

1.状態の検証/証明システムは信頼できるか(状態検証)

2 . DAデータ配信方法は信頼できるか(Data Avalibility)

3.レイヤー2ネットワークが意図的にトランザクション/ダウンタイムを拒否した場合、アセットをレイヤー2から強制的に削除できるか(Sequencer Faliure、提案者の失敗)

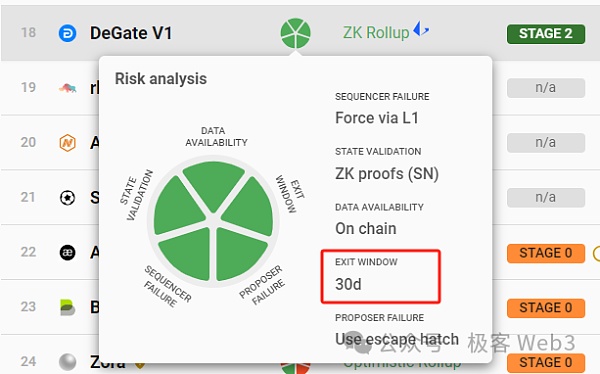

4. レイヤー2関連の契約 - 公式クロスチェーンブリッジの制御、それが十分に分散化されているかどうか。電力がより集中化されていれば、「盗難」が発生した場合、ユーザーは緊急事態に対応するのに十分な時間を持つことができる(Exit Window)

(L2BEAT上の異なるレイヤー2プロジェクトのリスク要素提示チャート)

(L2BEAT上の異なるレイヤー2プロジェクトのリスク要素提示チャート)")

Layer2 セキュリティハザードを分析するとき、私たちは実際に、Layer2 ネットワーク内にユーザーの資産に損害を与える可能性のあるシナリオがどれだけ存在するかを探っています。危険な状況、Layer2 システム、メカニズム設計を効果的に制約できるかどうか。ある種の悪意ある行動を排除できない場合、どの程度の「信頼」を導入する必要があるのか、グループ内の何人の個人を信頼する必要があるのか、「補助輪」にどの程度依存する必要があるのか。

以下では、一般的なイーサリアムLayer2/ビットコインLayer2モデルに存在するリスクの要素を分析する(この記事では、"ステートチャネル "や "ペイメントチャネル "については触れない)。"や "ペイメントチャネル"、あるいはインスクリプションインデキシングプロトコルは特殊であるため)。そして、私たちは、Layer2セキュリティモデルにおいて、どの要素がより基本的で、根本的で、重要なのか、そして、これらのより基本的な欠点のどれが、他のものよりも私たちの注目に値する信頼リスクとなるのかを探ろうとします。

最短の板とは?strong>最短ボード - コントラクト/公式ブリッジ管理

ここで、「バレル効果」を使ってレイヤー2のセキュリティを分析してみましょう。最も短い桟は、前述の "コントラクトのスケーラビリティ"(主にイーサリアムLayer2)であり、さらに "クロスチェーンブリッジの公式管理"(ビットコインとイーサリアムLayer2)であることは容易に理解できる。"(ビットコインとイーサリアムLayer2の両方に対して)。

イーサLayer2の場合、Layer2の関係者が契約を迅速にアップグレードできる限り、その契約は、ビットコインとイーサリアムLayer2の両方に適用されます。Layer2の関係者がLayer1のチェーン上のコントラクトを素早くアップグレードできる限り、理論的には、L2公式ブリッジのチャージ引き出しアドレスにロックされたトークンを盗むことができます。

ブリッジング・コントラクトへのコントロール・アクセスは、システム全体の安全性に関わる問題であり、レイヤー2全体、ひいてはモジュラー・ブロックチェーン・スタックの最も基本的で重要な部分であると主張することができます。もしブリッジのコンポーネント/コントラクトがマルチシグネチャの制御下で更新・反復できるのであれば、Layer2のコントラクト/公式ブリッジの制御者が悪事を働かないという「信頼の仮定」を導入する必要があります。

(異なるレイヤー2プロジェクトのコントラクトアップグレードの遅延は、L2BEATにマークされています)。もしコントラクトコントローラーが資産を盗もうとしたり、ハッカーによって秘密鍵が盗まれたりすると、L2がホストしているユーザーの資産は被害を受けることになります)

イーサリアムのLayer2とは異なり、ビットコインのLayer2ブリッジはLayer2からほぼ独立しています。ビットコインは本質的にスマートコントラクトをサポートしていないため、Layer2のブリッジはLayer1のコントラクトにほとんど制御されない。対照的に、Ether Layer2のワークフロー全体はLayer1のコントラクトに大きく依存しており、Bitcoin Layer2ではそれができません。

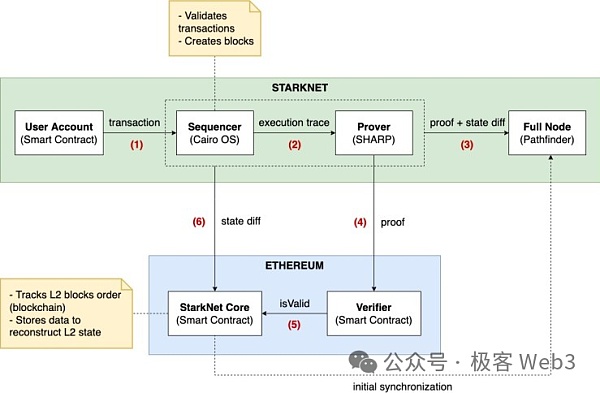

(Starknet schematic)

メリットもデメリットもあると言えるBitcoin Layer2にとって、これは避けて通れない問題だ。現時点では、Ether Layer2がコントラクトに依存して実装している「トラストレスブリッジ」は、Bitcoin L2では不可能なようだ。そのような "トラストレスブリッジ "は、レイヤー1にデプロイされた専用のコントラクトと、Orbiterのような "Optimistic Bridge "やPolyhedraのようなZK Bridgeに似たDA+ Proof of Fraud/ZK Proofシステムを必要とする。ポリヘドラはZKブリッジだ。

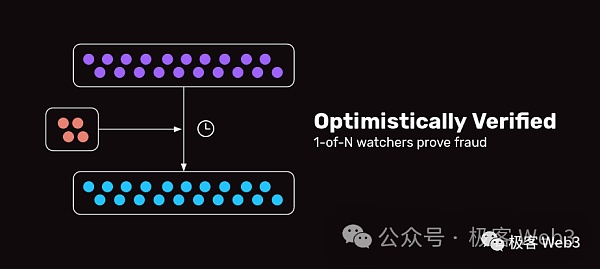

業界の一般的な見解は、実際に存在するかもしれないバグを考慮せず、理論的なモデルのみを考慮すると、楽観的ブリッジとZKブリッジが基本的に最高レベルのセキュリティであり、契約コードにバグが含まれていないか、悪意を持ってアップグレードできない限り、基本的に信頼されないというものです。

(Optimistic Bridgeが必要とするのは、以下のことだけです。それを行うには、N人の監視者のうち1人がセキュリティを確保するために正直であること、信頼モデルは1/Nである)

ビットコインのレイヤー2にはレイヤー1に契約上のコンポーネントを展開する方法がないため(ここではライトニングネットワークについて話しているわけではありません)、公式のブリッジは基本的に一握りのノードで構成される「公証人」です。このようなブリッジのセキュリティは、マルチシグネチャ/閾値署名がどのように設定されるかによりますが、強力な信頼の前提を導入する必要があります:これらの公証人が談合したり、秘密鍵を盗まれたりしないという前提です。

現在の公証人/閾値署名ベースのブリッジのほとんどは、公式のEtherLayer2の「非信頼ブリッジ」に匹敵するほど安全ではありません(これは、EtherLayer2契約が(イーサネット・レイヤー2契約が悪意を持ってアップグレードされないことを前提とする)。明らかに、Bitcoin Layer2ネットワーク上でホストされる資産のセキュリティは、その公式ブリッジのセキュリティ、またはその最初の「補助輪」であるマルチシグネチャブリッジの分散化によって制限されます。

公式のEtherLayer2ブリッジに関連する契約の「エスカレーション権」もまた、少数のマルチ署名コントローラーの手に集中していることが多いため、マルチ署名コントローラーが共謀した場合、その契約が利用できない限り、EtherLayer2ブリッジも脆弱になります。マルチシグナトリーコントローラが共謀した場合、コントラクトがアップグレードできないか、非常に長い待ち時間が発生しない限り(現在はDegateとFuel V1のみ)、EtherLayer2ブリッジも失敗します。

(Degate)契約がアップグレードされるたびに、ユーザーのために30日間の安全な脱出期間が設定されます。この期間中、新しい契約コードに悪意のあるロジックを見つけたときはいつでも、強制退会/脱出ポッド機能を使って安全に脱出することができます)

「公式ブリッジ」について

「公式ブリッジ」の部分についてですが、イーサレイヤー2とビットコインレイヤー2の信頼モデルは基本的に同じです:マルチシグネチャーのコントローラーが悪事を謀らないことを信頼する必要があります。

両者の唯一の違いは、Ether Layer2の公式ブリッジは、契約が悪意を持ってエスカレートしない限り/十分に長いエスカレーションウィンドウを持つ限り、信頼されないということです。

先に述べた契約上のマルチシグネチャの問題を仮定すると、次のようになります。

先に述べた契約上の複数署名/公式ブリッジ制御の問題は無視できる、つまりこのレイヤーに問題はないと仮定すると、次に重要なレイヤーは必然的に、撤退行動の検閲耐性です。

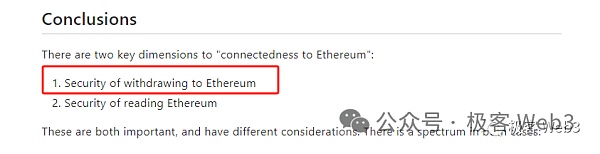

検閲に強い強制引き出し/エスケープハッチ機能の重要性について、Vitalik氏は数ヶ月前の記事「異なるタイプのレイヤー2」で、ユーザーがLLRからLLRへスムーズに資産を移動させる能力が重要な問題であることを強調しています。ユーザーがレイヤー2からレイヤー1へスムーズに資産を引き出す能力は、非常に重要なセキュリティ指標です。

もしレイヤー2がレイヤー1からレイヤー1へのアセット移動に失敗し続けると、レイヤー2シーケンサーはレイヤー1からレイヤー1へのアセット移動に失敗します。Layer2 シーケンサーがあなたの取引要求を拒否し続けたり、長期間故障/ダウンした場合、あなたの資産は「凍結」され、何もできなくなります。DAとProof of Fraud/ZKの証明システムが利用可能であっても、検閲防止ソリューションがなければ、そのようなLayer2はあなたの資産をいつでも保持できるほど安全ではありません。

さらに、一時期イーサリアムのエコシステムで大流行したPlasmaスキームでは、DA失敗やプルーフ・オブ・フラウド失敗の際に、誰でも安全に自分の資産をLayer1に引き出すことができます。がある。明らかに、検閲に耐性のある引き出し機能は、DAや証明システムよりもはるかに基本的で基礎的なものです。

(イーサ財団のDankrad氏は次のように述べています。(Plasmaは、DA障害やユーザーが最新データを同期できない場合でも、ユーザー資産を安全に避難させることができます。)

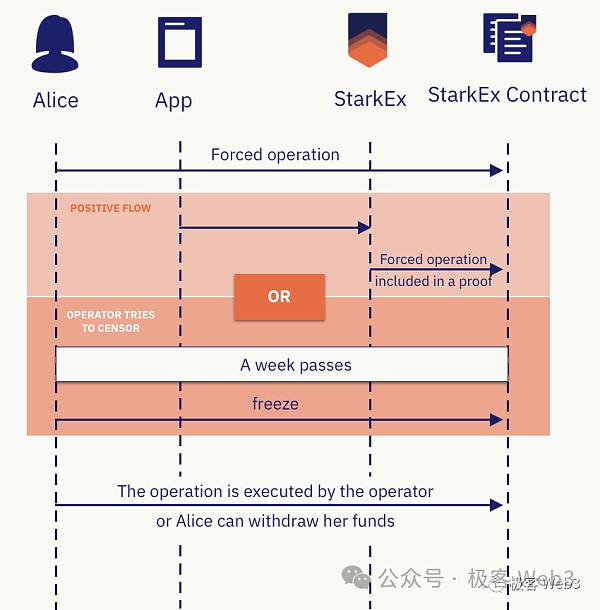

LoopringやStarkEx、dYdX、DegateなどのイーサLayer2のいくつかは、Layer1Layer1に検閲に強い強制退会/エスケープポッド起動関数を設定します。 Starknetを例にとると、Layer1のユーザーが提出した強制退会リクエストが7日間のウィンドウ期間終了時にLayer2シーケンサーによって応答されなかった場合、フリーズリクエスト関数を手動で呼び出してL2をフリーズ状態にし、エスケープポッドモードを起動することができますモードを起動します。

この時点で、シーケンサーはL1のロールアップ契約にデータを提出することができなくなり、Layer2全体が1年間凍結されます。ユーザーはその後、Layer2上の自分の資産の状態を証明するためにmerkle証明を提出し、Layer1上で直接お金を引き出すことができます(実際には、公式ブリッジの課金および引き出しアドレスから、自分に属する同等の金額を取ります)。

明らかに、エスケープハッチ(escape hatch)モードは、以下のようなチェーンにしか実装できません。ビットコインはこのような複雑なロジックを実行できない。言い換えれば、エスケープハッチ機能は基本的にイーサ・レイヤー2の特許であり、ビットコイン・レイヤー2は第二の「補助輪」である猫の模倣という補助手段に頼らざるを得ない。

しかし、単に「強制出金要求」を述べることは、直接エスケープハッチを起動するよりもはるかに便利です。前者は単純に、ユーザがレイヤ1上のトランザクションを指定されたアドレスに送信し、そのトランザクションの追加データで、すべてのレイヤ2ノードに送信したいデータを宣言することができる(これにより、シーケンサをバイパスして、他のレイヤ2ノードに直接要求を伝えることができる)。もし "強制退出 "が長い間応答されない場合、ユーザーがエスケープハッチモードをトリガーするのは理にかなっている。

(参考:強制退出とエスケープハッチ機能はLayer2にとってどのくらい重要ですか?

https://mp.weixin.qq.com/s/EheKZWDcJHYZ7vBZZPOMDA)

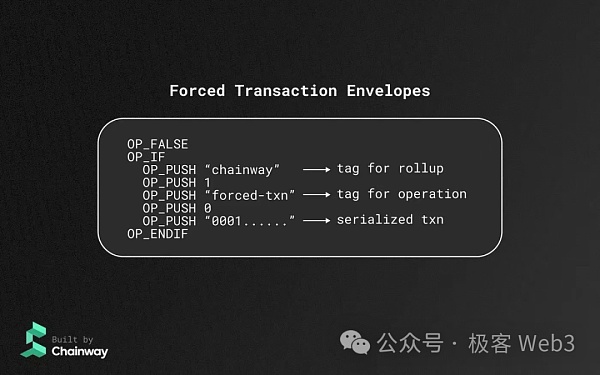

。すでにBitcoin Layer2チームは、ユーザーがビットコインチェーン上に強制取引エンベロープ(FTE)をポストできるようにすることで、Arbitrumの強制取引実装を模倣しようとしている。このシナリオでは、ユーザーはシーケンサーをバイパスし、他のLayer2ノードに直接「通信」することができる。シーケンサーが強制取引エンベロープを見た後でもユーザーのリクエストを拒否した場合、他のLayer2ノードはそれに気づき、ペナルティを受ける可能性があります。

しかし、ここで問題があります。Arbitrumの強制トランザクション機能は、その不正証明システムから恩恵を受け、一貫してユーザートランザクションを無視するシークエンサー/プロポーザにペナルティを与えることができる。しかし、Layer1での不正証明の検証が困難なBitcoin Layer2にとっては、この点でいくつかの課題があるだろう。(今のところBitVMは議論から外しておきます。)ソブリン・ロールアップのようなスキームの場合、セキュリティのレベルがクライアントサイドの検証とあまり変わらないので、その信頼性を真剣に評価するのは難しく、異なるプロジェクトの実装の詳細と照らし合わせて評価しなければならないかもしれません。

もちろん、多くのビットコイン・レイヤー2が現在、分散型シーケンサーを実装しているに等しいサイドチェーンのようなフォーマットで動作していることを考えると、検閲抵抗の問題はある程度対処できます。しかし、それは効果的な補助であり、究極の解決策ではないことは確かだ。

ps:Validiumのような現在のLayer2ソリューションのいくつかは、エスケープハッチのメカニズムの設計が完璧ではなく、シーケンサーがデータ保留攻撃/DA利用不可を開始し、ユーザーが出金できなくなることがあります。(しかし、これはレイヤー2のエスケープハッチの設計が不完全であることに起因しており、理論的には、最適なエスケープハッチの出金は過去のデータのみに依存することができ、DA/新しいデータの可用性に依存する必要はありません)

第三の最短ボード:DAレイヤーのデータリリースの信頼性

データ公開とは、その名の通り、最新のブロック/トランザクションデータ/状態遷移パラメータを、それを必要とする人が正常に受け取れるかどうかということです。異なるチェーンでデータを公開することは、信頼性のレベルが異なります。

(参考:データ可用性に関する誤解:DA=データ公開≠履歴データ検索

https://mp.weixin.qq.com/s/OAM_l4Pe9Gphn8H55OZUtw)

欧米のコミュニティの一般的なコンセンサスは、ビットコインやイーサなどの古いパブリックチェーンが最も信頼されていないDAレイヤーであるということです。レイヤー2のシーケンサーがイーサ上で新しいデータを公開すれば、イーサのgethクライアントを実行している人なら誰でも、ほとんどブロックされることなく、それをダウンロードして同期させることができます。

イーサロールアップは、シーケンサーがレイヤー1でトランザクションデータ/状態遷移パラメータを公開することを強制することは注目に値します。

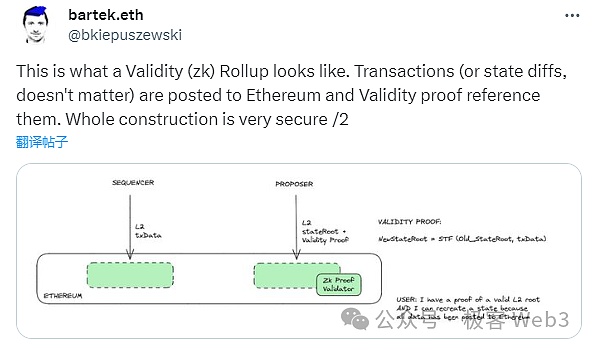

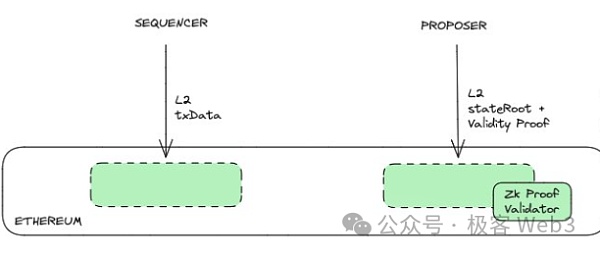

例えば、ZK Rollupのシーケンサーはレイヤー1に取引データを投稿した後、契約ロジックをトリガーしてデータハッシュを生成する。コントラクトは、プロポーザから提出された有効性の証明がdatahashと対応していることを確認しなければならない。

これは提案者から提出されたzk ProofとStateroot、そしてシーケンサーから提出されたTxデータが相関していることを確認することと等価である。STFは状態遷移関数の状態遷移関数である。

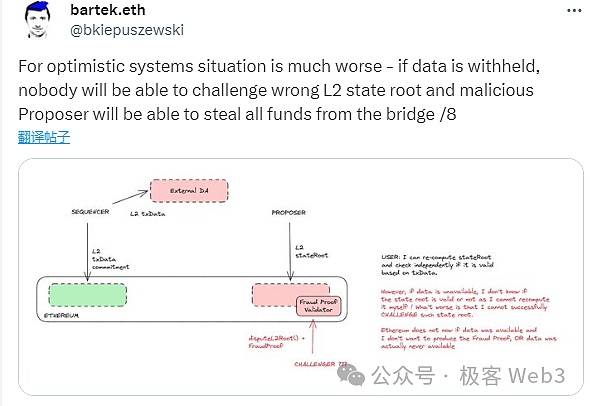

これにより、状態遷移データ/DAが強制的に連鎖することが保証され、ステータールートと有効性の証明だけが提出された場合、ベリファイア・コントラクトのベリファイを通過しない。align: left;">Ether/Celestiaコミュニティでは、DAデータ公開と有効性証明検証システムのどちらがより基本的であるかについて長い間議論が尽くされてきましたが、一般的な結論は、DAレイヤーの信頼性は不正証明/有効性証明システムの完全性よりも重要であるというものです。たとえば、Plasma、Validium、Optimiumのようなスキーム(DAレイヤーがオフチェーンで決済レイヤーがオンチェーン)は、「データ保留攻撃」の影響を受けやすいということです:

シーケンサー/プロポーザーは、ETHチェーンの下にあるDAレイヤーのノードと共謀して、レイヤー1のステータールートを更新することができますが、状態遷移に対応する入力パラメータが送信されないようにすることができます。「となる。

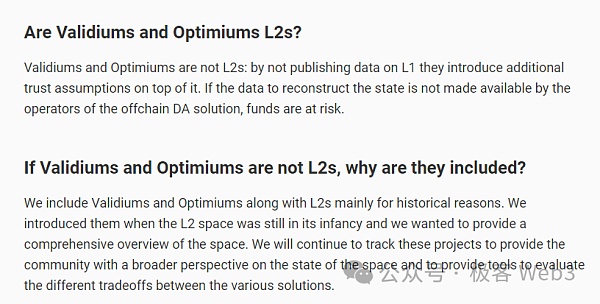

こうなると、レイヤー2のネットワーク全体が、「目からウロコ」の状態になります。その時点でLayer2の元帳がどうなったか全く分からないからだ。Layer2が不正の証明(PlasmaとOptimium)に基づいている場合、シーケンサーはどのアカウントのデータ/資産も自由に書き換えることができる。Layer2が正当性の証明(Validium)に基づいている場合、シーケンサーはあなたのアカウントを自由に書き換えることはできないが、この時点でLayer2ネットワーク全体がブラックボックスとなり、中で何が起こっているのか誰も知らないので、スクラップと変わらない。中で何が起こっているのか誰も知らないのだから、スクラップと変わらない。このため、イーサネットのエコシステムにおけるオーソドックスなレイヤー2ソリューションは基本的にロールアップであり、一方でValidiumやOptimiumはイーサネット財団によって認識されていないことが多い。

(Reference: Data Withholding and Fraud Proofing: Reasons Plasma Doesn't Support Smart Contracts

https://mp.weixin.qq.com/s/oOPZqIoi2p6sCxBdfUP4eA)

そのため、DAレイヤーの状態遷移パラメータの信頼性/可用性は、不正証明/有効性証明システムの完全性よりも重要かつ基本的です。ビットコインのレイヤー2、特にクライアントサイドの検証モデルに基づくレイヤー2にとって、レイヤー1に不正証明/有効性証明の検証システムがなくても、DAレイヤーが通常通り機能している限り、L2ネットワークに誤った状態遷移があっても、誰もが知ることができる。

現在、メインのビットコインネットワーク(BitVMはここでは検討されていません)上でプルーフ・オブ・フラウド/プルーフ・オブ・ヴァリディティを検証することは困難であるため、ビットコインL2にプルーフ・オブ・ヴァリディティ検証システムがないと仮定してみましょう。理想的には、L2シーケンサーが本当に邪悪で、DAデータと相関性のないstaterootを決済レイヤー/BTCに投稿したとしても、stateroot/状態遷移結果の一方的な提出は正直なノードに認識されないため、意味のある方法でユーザー資産を盗むことはできません。

(この時点で、取引所やクロスチェーンブリッジなど、エコシステム内の周辺施設提供者が運営するノードがシーケンサーと共謀しない限り、シーケンサーは間違ったデータを投稿しても、盗まれた資産にすぐに気づくことはできません。その後、1人の正直なノードが何か間違っていることに気づき、重要な瞬間に警告を発しさえすれば、社会的合意によって誤りを正すことができる。(ただし、社会的合意そのものにはコストがかかり、即座に効果が出るわけではありません)

サイドチェーンのようなモデルで、大多数のノードが共謀して悪意のある状態変更を実行するような場合も、問題を素早く発見することができます。クロスチェーンブリッジや取引所のようなサードパーティの設備が誤ったデータを認識しない限り、レイヤー2/サイドチェーンの悪意のあるコントローラーは、チェーン上で自分と直接OTCするよう他の人を説得しない限り、うまく現金化することはできません。

(Viatlik氏は記事で、クライアント側の認証こそがブロックチェーンネットワークの安全性を確保する真の根源であると指摘しており、自分自身で検証してください)

ここで興味深い点がある。 Ether Layer2もBitcoin Layer2も「クライアントサイド認証」が可能である。しかし、イーサレイヤー2は「クライアントサイドの検証」に基づいており、レイヤー1と証明検証システムの助けを借りて、状態遷移の正当性を保証するため、基本的に社会的合意に頼る必要はありません(成熟した不正証明/正当性の証明システムがある場合)。

一方、ビットコインレイヤー2の「クライアントサイドの検証」アプローチは、社会的コンセンサスに依存する傾向が強く、相応のリスクを伴います(ビットコインレイヤー2については、社会的コンセンサスは存在しません)。(Bitcoin Layer2では、このセキュリティリスクはほぼ管理可能だが、それでも資産を失う人が出てくる可能性がある)。Ether Layer2の場合、公式ブリッジがプルーフシステムの協力を必要とするため、プルーフシステムが完璧でない場合、シーケンサーがユーザーの資産を盗んだり、L1が逃げ出したりする可能性がある。(もちろん、クロスチェーンブリッジのコンポーネントがどのように設計されているかにもよりますが)。

そのため、レイヤー1に不正の証明/有効性の証明の検証システムを実装するレイヤー2は、単純な「クライアントの検証」モデルよりも常に優れていることになります。

追記:Proof-of-fraud/Proof-of-validityシステムを使用するほとんどのビットコインのLayer2は、Layer1が直接Proof-of-validationプロセスに関与することを許可していないので、それらはまだ本質的にビットコインをDAレイヤーとして扱っているだけであり、セキュリティモデルは「クライアントサイド検証」モデルと同等です。"クライアント側の検証"。

理論的には、レイヤー1上のBitVMスキームを通じて、ビットコインチェーン上の不正の証明を検証することは可能ですが、このスキームは地道なエンジニアリングが難しく、大きな課題に遭遇するでしょう。特にLayer1ベースの証明検証方式については、イーサリアムコミュニティですでに議論されており、すでによく知られていることから、この記事では「Layer1ベースの証明検証方式」について詳しく説明するつもりはない。

バレルモデルを簡単に分析した結果、主流であるLayer2セキュリティモデルは、重要度/基礎性に従って、以下のようにランク付けできると暫定的に結論づけることができます。

1.契約/公式ブリッジの管理権が適度に分散されているか

2.検閲に強い離脱機能があるか

3.DAレイヤー/データ配信形態が信頼できるか

4.レイヤー1に信頼できる不正証明/有効性証明システムが導入されているか

もちろん、Lightning Network/State ChannelやICPエコシステムのckBTC、Inscription Indexing Protocol、その他のスキームは、典型的なRollup、Plasma、Validium、またはクライアントサイドの検証スキームとは大きく異なるため、分析していません。時間的な制約のため、これらのセキュリティとリスク要素を批判的に評価することは困難でしたが、その重要性を考えると、今後の関連評価は確実に予定通り行われるでしょう。

同時に、Inscription Indexing Protocol(IIP)がレイヤー2と見なされるべきかどうかについては、多くのプロジェクトの間で深刻な意見の相違がありますが、レイヤー2の定義にかかわらず、IIPやその他のイノベーションはビットコインのエコシステムに十分な技術革新をもたらしました。ビットコインのエコシステムは技術革新に満ちており、いずれ大きな活力を炸裂させるだろう。

パラダイム社は、独自のL2テストネットワーク「オデッセイ」を立ち上げた。同社の開発会社であるイサカ社は、他のL2が最先端技術の採用を加速させるのを支援するのが狙いだとしているが、業界関係者はこの動きを「開発者を人質に取っている」と見ている。

JinseFinance

JinseFinance世界最大のブロックチェーンの2つであるイーサとビットコインは、ネットワークの拡張という大きな課題に直面している。

JinseFinance

JinseFinanceL1/L2開発状況に関するDePIN ゴールデンファイナンス、L1/L2S DePINパノラマ

JinseFinance

JinseFinanceGolden Weeklyは、ゴールデンファイナンスが毎週お届けするブロックチェーン業界のサマリーコラムで、1週間の主要ニュース、相場、契約データ、マイニング情報、プロジェクト動態、技術進歩、その他の業界ニュースを取り上げています。

JinseFinance

JinseFinanceBTC,レイヤー2,バウンスビット,バビロン,ビットコインのL2エコシステムとプロジェクトの包括的な探求 ゴールデンファイナンス,ビットコインL2プロジェクト、プロトコル、エコシステムの概要

JinseFinance

JinseFinanceBTC,レイヤー2,ビットコインL2の定義とL2の包括的視点 ゴールデンファイナンス,L2を具体的にどう定義するか?技術的、生態学的観点から。

JinseFinance

JinseFinance2月13日、CKBの共同創設者であるサイファー氏がRGB:RGB++の拡張プロトコルを提案した。この提案は市場で大きな注目を集め、CKBの流通市場価格にも一定の影響を与えた。

JinseFinance

JinseFinanceその後、市場の注目を集め、CKBの流通市場価格にもある程度影響を与えた。

JinseFinance

JinseFinance汎用の計算スマートコントラクトのためのビットコイン上のLayer2は、スマートコントラクトをセキュアにするためにビットコインネットワークに頼ることができないため、常に課題となっている。

JinseFinance

JinseFinanceイーサリアムの発明者ヴィタリック・ブテリン氏は最近、「アルトコイン・スレイヤー」エリック・ウォール氏が主催するツイッタースペースのディスカッションに参加した。

Bitcoinist

Bitcoinist