Author: ZachXBT, Crypto Detective; Translated by Golden Finance xiaozou

最近、何者かが1億3000万ドルを盗んだことから始まった問題で、私はそのチームから助けを求められた。

最近、私はチームから助けを求められた。

このチームが知らなかったのは、開発者として身分を偽った北朝鮮のIT関係者を複数雇っていたことでした。

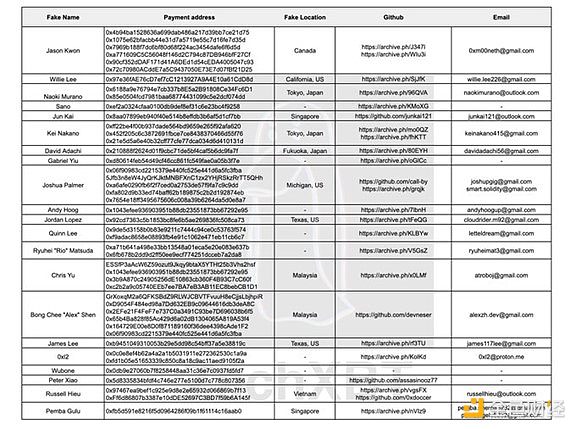

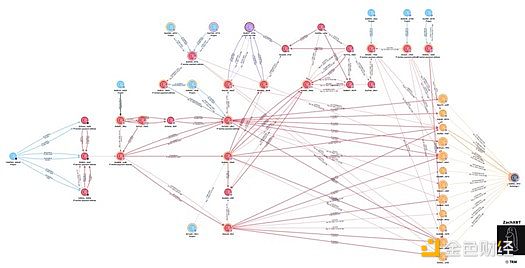

その後、これらの開発者に関連する、2024年6月から活動している少なくとも25の暗号プロジェクトを発見しました。

.

.

。

。

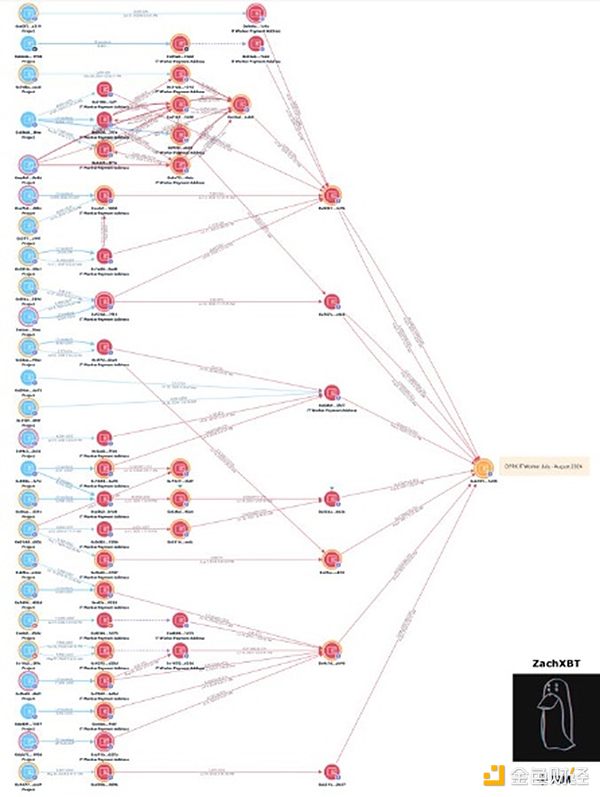

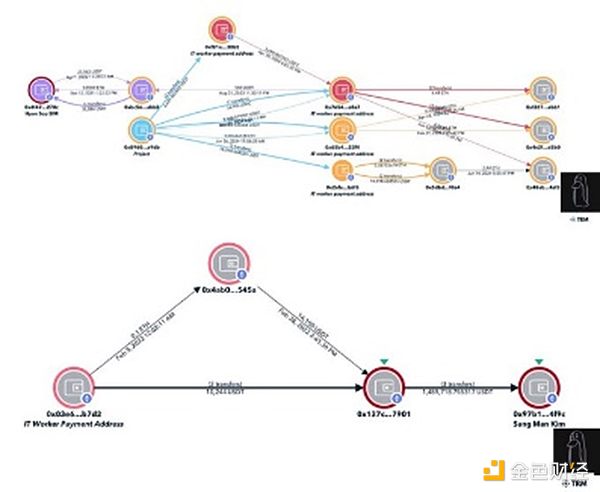

この事件のマネーロンダリングの経路は以下の通りです:

1)130万ドルを盗まれた住所に送金する

2)130万ドルを経由して盗まれた住所に送金する。

盗まれたアドレスは

6USfQ9BX33LNvuR44TXr8XKzyEgervPcF4QtZfWMnet

21人の開発者からの複数の支払いアドレスの助けを借りて、私は過去1ヶ月間の約37万5000ドルの支払いの最新のバッチのクラスタをマッピングすることができました。

21人の開発者からの複数の支払いアドレスの助けを借りて、私は過去1ヶ月間の約37万5000ドルの支払いの最新のバッチのクラスタをマッピングすることができました。

0件 xb721adfc3d9fe01e9b3332183665a503447b1d35

この1週間で、おそらくご覧になったと思いますが、これらのプロジェクトに直接連絡を取るようお願いしました。

![]() この1週間、私はこれらのプロジェクトに私に直接連絡を取るよう依頼しました。

この1週間、私はこれらのプロジェクトに私に直接連絡を取るよう依頼しました。

この1週間、私はこれらのプロジェクトに直接連絡を取るようお願いしてきました。

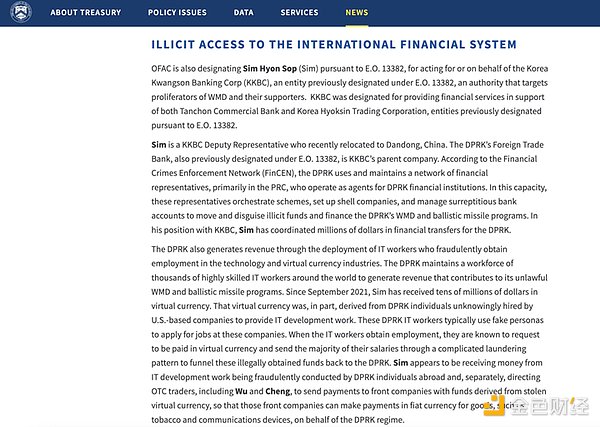

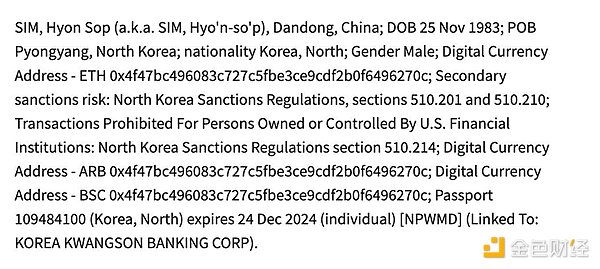

これは、2023年7月から2024年にかけて、OFACの制裁対象者であるシム・ヒョン・ソプ氏に関連する北朝鮮のIT関係者が受け取った支払いについて、550万ドルが外国為替預託金のアドレスに流れ込んだことを受けたものです。

0x8f0212b1a77af1573c6ccdd8775ac3fd09acf014

調査中に興味深いことが発見された:

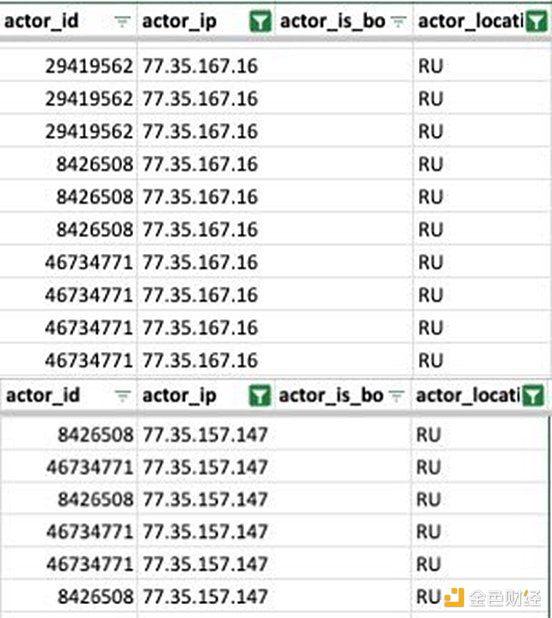

-ロステレコムのIPは、米国とマレーシアの開発者によって使用されています。

-開発者のログで、彼らは誤ってメモ帳で他のIDを明らかにしてしまった。

-開発費の支払い先には、OFAC制裁リストのSang Man KimとSim Hyon Sopが含まれています。

- 開発者の何人かは人材紹介会社から派遣されていた。

-複数のプロジェクトで、相互に紹介したITスタッフが3人以上いる。

.

.

多くの経験豊富なチームがこのような開発者を雇っているので、彼らを犯人として切り捨てるのは不当です。

チームが今後見ることのできる指標には、以下のようなものがあります:

1)彼らが相互に推薦する役割

2)素敵な履歴書 / GitHubの活動

。GitHubの活動、職歴については時々嘘をつくこともあるが。

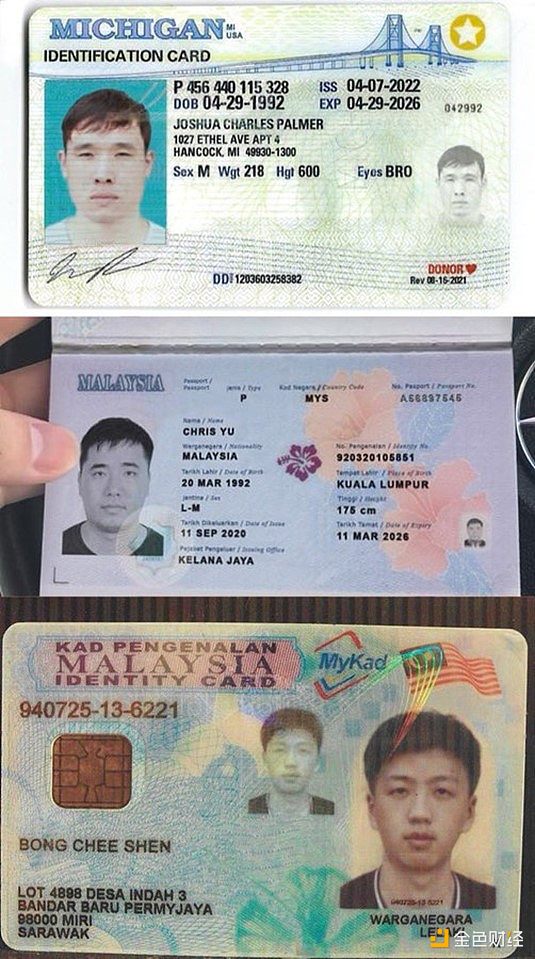

3)表面上はKYCを喜んで受け入れることが多いが、チームがそれ以上調査しないことを期待して偽のIDを提出する。

4)出身地について具体的に質問する。

5)ある開発者が解雇されたが、すぐに仕事を探している新しいアカウントがいくつか現れた。

6)一見すると優秀に見える開発者でも、仕事では劣ることが多い。

7)ログをチェックする

8)人気のNFT pfpsを好んで使う

9)アジア系のアクセント

あなたが北朝鮮のせいにするものをすべて巨大な陰謀と呼ぶ人たちの一人であることを念のため。しかし、この研究は以下のことを証明している。

アジアのある企業は、偽のIDを使って同時に25以上のプロジェクトに取り組むことで、月に30万ドルから50万ドルを稼ぐことができる。

フォローアップ:

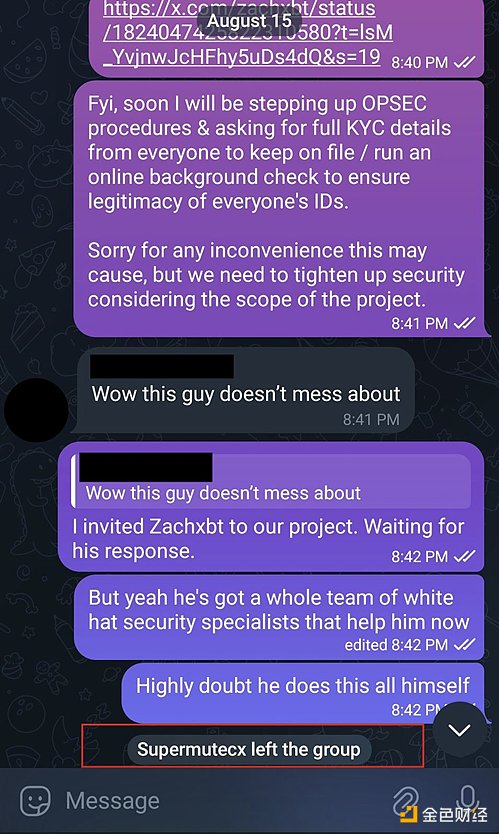

この記事が掲載された直後、別のプロジェクトが、私のリストに挙げられている北朝鮮のIT関係者の一人(村野直樹)を雇い、そのプロジェクト・マネージャーが自分たちのプロジェクトで働いていることを発見した。>そして、プロジェクト・マネージャーは彼らのチャットで私の記事をシェアした。

結局、わずか2分以内にNaokiはチャットをやめ、自分のGithubを削除した。

結局、わずか2分以内にNaokiはチャットをやめ、自分のGithubを削除した。

Jixu

Jixu