Cookie3の解釈:革新的なMarketingFiでWeb3マーケティングのエコシステムを再構築する

Cookie3プロジェクトは、MarketingFiとAIデータレイヤーを通じて、ユーザーエンゲージメントとROIを高めるとともに、ユーザー、クリエイター、企業により公平な価値配分をもたらす分散型マーケティング経済の創造に取り組んでいる。

JinseFinance

JinseFinance

OKXウェブ3ウォレットは、「セキュリティ特集」コラムを特別に企画しました。ユーザーとセキュリティの専門家や組織が共同で、さまざまな視点から、ユーザーの周りで起きている最も現実的なケースを共有し、回答することで、浅いところから深いところまで、安全な取引のルールを整理し、まとめ、ユーザーのセキュリティ教育を強化し、ユーザーが自分自身のスタートから秘密鍵とウォレット資産を保護することを学ぶことを目的としています。

自慰行為は虎のように獰猛で、安全係数はマイナス5?

チェーンと交流する頻度の高いユーザーとして、自慰行為は常に安全が最優先

本日は、チェーンの「落とし穴避け王」2人が安全保護戦略の実行方法を伝授します

本号はセキュリティ特集の第03回です。セキュリティ特集の03回目となる今回は、業界で有名なセキュリティ専門家0xAA氏とOKX Web3 walletセキュリティチームをお招きし、「自慰行為」に共通するセキュリティリスクと予防策を実践ガイドの観点から解説していただきました。

WTFアカデミー:OKX Web3にお招きいただきありがとうございます。WTFアカデミーはWeb3オープンソース大学であり、開発者がWeb3開発を始められるよう支援しています。今年、私たちはWeb3のレスキュープロジェクトRescuETH(Rescue Team on Chain)をインキュベートしました。RescuETHは、ユーザーの盗まれたウォレットに残っている資産のレスキューに焦点を当てており、イーサリアム、ソラナ、コスモスで300万人民元以上の盗まれた資産のレスキューに成功しています。

OKX Web3ウォレットセキュリティチーム:皆さん、こんにちは。 OKX Web3ウォレットセキュリティチームは、主にウォレットセキュリティ機能の構築、スマートコントラクトのセキュリティ監査、オンチェーンプロジェクトのセキュリティ監視など、OKX Web3の分野におけるあらゆる種類のセキュリティ機能の構築を担当しています。チームはまた、オンチェーンプロジェクトのセキュリティ監視を担当し、ユーザーに製品セキュリティ、資本セキュリティ、取引セキュリティなどの複数の保護サービスを提供し、ブロックチェーンセキュリティエコシステム全体の維持に貢献しています。

Q1:嫌な人が遭遇するリスクの実例をいくつか教えてください

WTFアカデミー:秘密鍵の漏洩は、重大なセキュリティリスクの1つです。リスクである。基本的に、秘密鍵は暗号資産を制御するために使用される文字列であり、秘密鍵を持っている人は誰でも対応する暗号資産を完全に制御することができます。ひとたび秘密鍵が流出すれば、攻撃者はユーザーの資産に不正にアクセスし、移転、管理することができ、ユーザーの金銭的損失につながる。そこで今回は、秘密鍵が盗まれたケースをいくつか紹介します。

Alice(仮名)は、ソーシャルメディアでハッカーに誘われてマルウェアをダウンロードし、マルウェアを実行した後に秘密鍵を盗まれました。 現在、マイニングスクリプト、ゲーム、カンファレンスソフトウェア、ダートドッグスクリプト、クリップボットなど、さまざまな形態のマルウェアが存在しますが、これらに限定されるものではなく、ユーザーはセキュリティに対する意識を高める必要があります。

Bob(仮名)は、他人にアクセスされた後、誤って自分の秘密鍵をGitHubにアップロードしてしまい、さりげなく資産を盗まれることになりました。

Carl(仮名)は、プロジェクトの公式Tegegramグループで質問をした際に接触してきた偽のカスタマーサービスを信用し、ヘルパーワードを漏らしてしまい、その後ウォレットの資産を盗まれることになりました。

OKX Web3Wallet Security Team:この種のリスクのケースは他にもあり、私たちは、ユーザーが自慰行為をする際に遭遇した、より典型的なケースをいくつかピックアップしました。

最初のタイプ、偽のエアドロップを投稿するハイフェイクアカウント。現在、多くのフィッシャーは、公式アカウントを模倣し、公式ツイートの下で偽の告知を追いかけることで、ユーザーをおびき寄せ、餌にするため、ユーザーはその見極めに注意し、軽んじてはならない。

2つ目のタイプは、公式アカウントが乗っ取られるケースだ。あるプロジェクトの公式TwitterとDiscordアカウントがハッキングされ、ハッカーはプロジェクトの公式アカウントで偽のエアドロップ活動リンクを公開しました。 リンクは公式チャンネルから公開されたため、ユーザーBはその真偽を疑わず、エアドロップに参加するためにリンクをクリックし、その後フィッシングされました。

3つ目のタイプは、悪意のあるプロジェクト関係者に遭遇した場合です。ユーザーCがプロジェクトのマイニング活動に参加した際、彼はより高い報酬を得るために、プロジェクトのステーキングコントラクトにすべてのUSDT資産を投資しました。しかし、スマートコントラクトは厳密に監査されておらず、オープンソース化されていなかったため、プロジェクト当事者は、コントラクトに予約されているバックドアを通じて、ユーザーCが預けたすべての資産を盗み出しました。

何十、何百ものウォレットを持っているユーザーにとって、ウォレットと資産をどのように保護するかは非常に重要なテーマであり、常に警戒し、セキュリティの予防策を意識する必要があります。フィッシング攻撃と秘密鍵の漏洩です。

最初のタイプはフィッシング攻撃です。ハッカーは通常、公式ウェブサイトやアプリを偽り、ソーシャルメディアや検索エンジンでユーザーを誘い、フィッシングサイトで取引や署名をするよう誘導し、トークン認証を取得してユーザーの資産を盗みます。

注意事項:第一に、ユーザーは公式ウェブサイトやアプリに公式チャンネル(公式ツイッターのプロフィール内のリンクなど)からのみアクセスすることをお勧めします。第二に、ユーザーはセキュリティ・プラグインを使用することで、一部のフィッシング・ウェブサイトを自動的にブロックすることができます。3つ目は、不審なウェブサイトにアクセスした際に、フィッシングサイトかどうかを判断するためにセキュリティの専門家に相談することです。

2つ目のカテゴリーは、秘密鍵の漏洩です。これはすでに前の質問で紹介したので、ここでは拡大しません。

注意事項:第一に、ユーザーが自分のコンピュータや携帯電話にウォレットを持っている場合、非公式なルートから不審なソフトウェアをダウンロードしないようにすべきである。第二に、公式のカスタマーサービスは通常、プライベートメッセージはもちろん、秘密鍵やニーモニックを偽サイトに送ったり入力したりするよう依頼することはないことを知っておく必要があります。

OKXウェブ3ウォレットセキュリティチーム:私たちは、チェーン上でのユーザーとのやり取りにおける、5つの一般的なセキュリティリスクをまとめました。

1.エアドロップ詐欺

リスクプロファイル:一部のユーザーは、ウォレットアドレスに未知のトークンが大量にあることに気づくことが多く、これらのトークンは通常、一般的に使用されるDEXトランザクションで失敗します。ページでは、公式ウェブサイトに移動して換金するようユーザーに促し、その後、トランザクションの承認でユーザーは、多くの場合、スマートコントラクトを付与してアカウントの資産を譲渡し、最終的に資産の盗難につながります。例えば、Zapeのエアドロップ詐欺では、多くのユーザーが突然、自分のウォレットに数十万円相当と思われる大量のZapeコインを受け取った。そのため、多くの人は思いがけない大金を手にしたと勘違いした。しかし、これは実は巧妙な罠だった。これらのトークンは通常のプラットフォームでは入手できないため、現金化を熱望する多くのユーザーは、トークンの名前に従っていわゆる「公式ウェブサイト」を見つける。指示に従ってウォレットに接続した後、彼らはこれらのトークンを販売できると考えるが、一度承認されると、ウォレット内のすべての資産はすぐに盗まれる。

保護:エアドロップ詐欺を避けるには、ユーザーが強く警戒し、情報源を確認し、エアドロップ情報を常に公式ルート(プロジェクトの公式ウェブサイト、公式ソーシャルメディアアカウント、公式発表など)から入手する必要があります。秘密鍵やヘルパーを保護し、手数料を支払わず、コミュニティやツールを使って潜在的な詐欺を確認・特定する。

2.悪質なスマートコントラクト

リスクプロファイル:未監査または非オープンソースのスマートコントラクトの多くには、ユーザー資金の安全を保証しない脆弱性やバックドアが含まれている可能性があります。

保護対策:ユーザーは、適切な監査会社によって厳格に監査されたスマートコントラクトとだけやり取りするようにするか、プロジェクトのセキュリティ監査報告書をチェックすることに注意を払う必要があります。加えて、バグ報奨金のあるプロジェクトは通常より安全です。

3.権限管理:

リスクプロファイル:相互作用する契約の過剰な権限付与は、資金の盗難につながる可能性があります。以下はその例です:1)契約はアップグレード可能な契約であるため、特権アカウントの秘密鍵が流出した場合、攻撃者はそれを使って契約を悪意のあるバージョンにアップグレードし、権限を付与されたユーザーの資産を盗むことができます。2)契約にまだ特定されていない抜け穴がある場合、過剰な権限付与によって、攻撃者が将来それを悪用する可能性があります。オーソライゼーションは、攻撃者が将来的に資金を盗むためにこれらの脆弱性を悪用することを可能にする可能性があります。

保護:原則として、相互作用する契約には必要な量の権限のみを与えるべきであり、不必要な権限は定期的にチェックし、取り消すべきである。オフチェーン許可認可に署名する際は、対象となる契約/資産の種類/認可額を明確にし、よく考えてから行動することが重要です。

4.フィッシング認可

リスクプロファイル:悪意のあるリンクをクリックし、悪意のある契約やユーザーを認可するよう誘われる

保護対策:1) 盲目的な署名を避ける:取引に署名する前に、署名しようとしている取引の内容を理解し、プロセスの各ステップが明確で必要であることを確認する。 2) 認可の対象に注意する:認可の対象がEOAアドレス(Externally Owned Account。Externally Owned Account)または未検証の契約である場合は、警戒が必要です。3)アンチフィッシング・プラグイン・ウォレットの使用: OKX Web3ウォレットなどのアンチフィッシング・プロテクションを備えたプラグイン・ウォレットを使用してください。これらのウォレットは悪意のあるリンクを特定し、ブロックするのに役立ちます。4)ニーモニックとプライベートキーの保護: ニーモニックやプライベートキーを要求するウェブサイトはすべてフィッシング・リンクです。

5.悪意のあるジャークスクリプト

リスクプロファイル: 悪意のあるジャークスクリプトを実行すると、コンピュータにトロイの木馬が埋め込まれ、秘密鍵が盗まれる可能性があります。

保護: 未知のスクリプトやソフトウェアを実行するときは注意してください。

全体として、私たちは、ユーザーがチェーン上でやりとりする際に用心深くなり、ウォレットと資産を保護できることを願っています。

Q3:古典的なフィッシングの種類と、それを見分けて回避する方法を教えてください。

WTFアカデミー:この質問に別の観点から再回答したいと思います。つまり、ユーザーが自分の資産が盗まれたことを発見したら、それがフィッシング攻撃なのか秘密鍵の漏洩なのかをどのように識別できるのでしょうか?

I. フィッシング攻撃の特徴: ハッカーは通常、フィッシングウェブサイトを通じて、ユーザーの1つのウォレットの下にある単一または複数の資産の承認を得ることによって、資産を盗みます。一般的に、盗まれる資産の種類は、ユーザーがフィッシング・サイトを承認した回数と同じです。

II.秘密鍵/ヘルパーワード漏えいの特徴:ハッカーは、ユーザーの単一または複数のウォレットの下にあるすべてのチェーンのすべての資産を完全にコントロールできるようになります。したがって、以下の特徴の1つ以上が発生した場合、確率的に秘密鍵の漏洩と判断されます:

1) プライマリートークンが盗まれる(例:ETHチェーンのETH)、プライマリートークンはオーソライズできないため。

2) マルチチェーンの資産が盗まれる。

3) マルチウォレット資産が盗まれる。

4) 認証されなかったという明確な記憶がある状態で、1つのウォレットから複数のアセットが盗まれる。

5) トークンが盗まれる前、または同じトランザクション(承認イベント)で承認がなかった。

6) 転送されたGasがハッカーによって即座に転送される。

上記の特徴を満たさない場合、フィッシング攻撃の可能性が高いです。

OKX Web3ウォレットセキュリティチーム:フィッシングをできるだけ避けるために、まず注意すべき点は2点です:1)どのウェブページでもヘルパー/プライベートキーを記入しないように心がけること、2)

アクセスしたリンクが公式のものであることを確認し、ウォレットインターフェイスの確認ボタンをクリックする際には注意すること。

次に、ユーザーがより直感的に理解できるように、古典的なフィッシングのシナリオをいくつか紹介します。

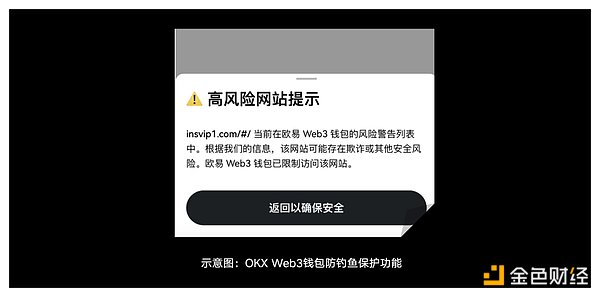

1.偽ウェブサイトのフィッシング:DAppの公式ウェブサイトを模倣し、ユーザーは秘密鍵やニーモニックを入力するよう誘導されます。したがって、ユーザーの第一原則は、誰に対しても、どのウェブサイトに対しても、自分のウォレットの秘密鍵やニーモニックワードを提供しないことです。第二に、URLが正しいかどうかをチェックし、一般的に使用されるDAppsにアクセスするために公式ブックマークを使用しようとすると、そのようなOKX Web3ウォレットなどの通常の主流のウォレットを使用すると、検出されたフィッシングサイトに警告されます。

2.メインチェーントークンを盗む:Claim、SecurityUpdate、AirDropなどと名付けられた悪意のあるコントラクト関数は、魅力的な名前を持っていますが、実際の関数のロジックは空で、ユーザーのメインチェーントークンを転送するだけです。

3.類似したアドレスの送金: 詐欺師はアドレスの衝突を利用して、ユーザーの特定の関連アドレスの最初の桁と最後の桁と同じアドレスを生成し、transferFromを使用して0金額の送金を行い、Doxingを行ったり、偽のUSDTを使って送金の一定量やその他の手段、ユーザーの取引履歴の汚染は、ユーザーが間違ったアドレスをコピーするには、取引履歴からその後の転送が予想される。

4、偽の顧客サービス:ハッカーは、ソーシャルメディアや電子メールを通じてユーザーに連絡し、秘密鍵やニーモニックを求め、顧客サービスのふりをする。正式なカスタマーサービスは秘密鍵の提供を求めず、そのような要求を無視するだけです。

1.ウォレットのセキュリティ:秘密鍵やニーモニックが漏洩していないことを確認し、安全でない場所に秘密鍵を保管せず、未知のウェブサイトや信頼できないウェブサイトに秘密鍵を入力しないようにしましょう。ユーザーは、秘密鍵やニーモニックのバックアップを、オフラインのストレージデバイスや暗号化されたクラウドストレージなど、安全な場所に保管する必要があります。さらに、価値の高い資産を持つウォレットユーザーの場合、マルチシグネチャウォレットを使用することでセキュリティを高めることができます。

2.フィッシング攻撃を防ぐ:ユーザーが関連するウェブサイトにアクセスする際は、必ずURLをダブルチェックし、不明なソースからのリンクをクリックしないようにしてください。プロジェクトの公式ウェブサイトや公式ソーシャルメディアからダウンロードリンクや情報を得るようにし、サードパーティのソースを使用しないようにしましょう。

3.ソフトウェアのセキュリティ:ユーザーは、マルウェアやウイルス攻撃を防ぐために、アンチウイルスソフトウェアがデバイスにインストールされ、更新されていることを確認する必要があります。ウォレットやその他のブロックチェーン関連ツールも定期的に更新し、最新のセキュリティパッチが使用されていることを確認する必要があります。フィンガープリントブラウザやリモートデスクトップは、その多くに以前セキュリティの脆弱性があったため、推奨されていません。

これらの対策を講じることで、ユーザーはさまざまなツールを使用する際のセキュリティリスクをさらに減らすことができます。

OKX Web3Wallet Security Team:まずは一般に公開されている業界の例から始めましょう。

たとえば、BitFingerprint Browserは、複数アカウントのログイン、ウィンドウの関連付けの防止、独立したコンピュータ情報のシミュレートなどの機能を提供し、一部のユーザーに支持されていましたが、2023年8月に発生した一連のセキュリティインシデントにより、その潜在的なリスクが露呈しました。具体的には、BitTorrentの「プラグインデータ同期」機能により、ユーザーはプラグインデータをクラウドサーバーにアップロードし、新しいデバイスでパスワードを入力することで迅速に移行することができた。この機能は本来、ユーザーの利便性のために設計されたものだが、セキュリティ上のリスクもある。ハッカーはサーバーに侵入することで、ユーザーのウォレットデータにアクセスした。ハッカーはブルートフォース(総当り)手段により、データからユーザーのウォレットパスワードを解読し、ウォレットにアクセスした。サーバーのログによると、拡張キャッシュを保存しているサーバーが不正にダウンロードされたのは8月上旬だった(ログは8月2日の時点で記録されている)。この事件は、便利さを享受する一方で、潜在的なセキュリティリスクにも注意しなければならないことを思い起こさせるものだ。

そのため、ハッキングやデータ流出のリスクを避けるためには、ユーザーが使用するツールが安全でセキュアであることを確認することが非常に重要です。一般的に言えば、ユーザーは特定のセキュリティを向上させるために、以下の次元に注目することができます。

I.ハードウェアウォレットの使用:1)定期的にファームウェアをアップデートし、公式ルートで購入する。

II. ブラウザープラグインの使用:) サードパーティのプラグインやツールは慎重に使用し、OKX Web3 Walletなどの評判の良い製品を選ぶようにしましょう。

第三に、取引と分析ツールの使用:1)取引と契約のやり取りには信頼できるプラットフォームを使用する。 2)誤用を避けるため、契約アドレスと呼び出し方法を慎重に確認する。

四、コンピューター設備の使用:1)定期的にコンピューター設備のシステムを更新し、ソフトウェアを更新し、セキュリティーホールを修復する。 2)セキュリティー・アンチウイルス・ソフトウェアを使用し、定期的にコンピューターシステムのウイルスをチェックし、駆除する。

Q5:ジャークが複数のウォレットやアカウントを単一のウォレットよりも安全に管理する方法は?

WTFアカデミー:嫌な人はより頻繁にオンチェーンでやりとりし、同時に複数のウォレットやアカウントを管理するという事実のため、資産のセキュリティに特別な注意を払う必要があります。

一つは、ハードウェアウォレットを使用することです。ハードウェアウォレットは、ユーザーが同じデバイス上で複数のウォレットアカウントを管理することを可能にし、各アカウントの秘密鍵はハードウェアデバイスに保存されるため、比較的安全です。

二つ目は、セキュリティ戦略の分離です。例えば、エアドロップ型ウォレット、トレーディング型ウォレット、ストレージ型ウォレットなどである。そして、例えばホットウォレットは日々の取引やジャーキングオペレーションに使用し、コールドウォレットは重要資産の長期保管に使用することで、1つのウォレットが破損しても他のウォレットには影響が及ばないようにする。

第二に、操作環境の分離があり、ユーザーは異なるデバイス(携帯電話、タブレット、コンピューターなど)を使って異なるウォレットを管理できるため、あるデバイスのセキュリティ問題がすべてのウォレットに影響するのを防ぐことができます。

第三に、パスワード管理:ユーザーは各ウォレットアカウントに強力なパスワードを設定し、同じパスワードや似たようなパスワードの使用を避ける必要があります。または、パスワードマネージャーを使用して異なるアカウントのパスワードを管理し、各パスワードが独立して安全であるようにします。strong>1)全ての資産を1つのウォレットに保管せず、リスクを減らすために保管場所を分散しましょう。資産の種類や目的に応じて、ハードウェアウォレット、ソフトウェアウォレット、コールドウォレット、ホットウォレットなど、さまざまなタイプのウォレットを選択します。

2) セキュリティを向上させるため、マルチシグネチャウォレットを使用して大きな資産を管理します。

2.バックアップとリカバリ: 1)ヘルパーワードと秘密鍵を定期的にバックアップし、複数の安全な場所に保管する。 2)秘密鍵の漏洩を避けるため、コールドストレージにハードウェアウォレットを使用する。

3.パスワードの重複を避ける: ウォレットとアカウントごとに強力なパスワードを別々に設定し、1つのアカウントがクラックされると同時に他のアカウントも脅かされるリスクを減らすために、同じパスワードの使用を避ける。

4. 二段階認証を有効にする: アカウントのセキュリティを高めるため、可能な限りすべてのアカウントで二段階認証(2FA)を有効にする。

5.自動化ツール: 自動化ツール、特にクラウドやサードパーティのサーバーに情報を保存する可能性のあるサービスの使用を減らし、データ侵害のリスクを減らします。

6、アクセスを制限する:信頼できる人だけにウォレットやアカウントへのアクセスを許可し、その人の操作権限を制限します。

7、ウォレットのセキュリティ状態を定期的にチェックする:ウォレットのトランザクションを監視するツールを使って、異常なトランザクションが発生していないことを確認し、ウォレットの秘密鍵のどれかが漏洩していることがわかったら、すぐにすべてのウォレットを交換する、など。

上記に挙げた次元以外にも多くの次元があり、いずれにせよ、ユーザーは可能な限り多くの次元を通してウォレットと資産を安全なものにしようとし、単一の次元だけに頼らないようにします。

Q6:取引のスリッページやMEV攻撃などから身を守るための提案で、ジャークに実際に関係するものは何ですか?

WTFアカデミー:スリッページやMEV攻撃を理解し、防御することは非常に重要です。これらのリスクは取引コストや資産の安全性に直接影響するからです。

MEV攻撃を例に挙げると、一般的なタイプは次のとおりです:1)採掘者や取引ボットが、利益を上げるためにユーザーの取引前に同じ取引を先取りして実行する「ラッシュ」 2)採掘者が価格変動から利益を得るために、ユーザーの取引の前後にそれぞれ買い注文と売り注文を挿入する「サンドイッチ攻撃」 3)ブロックチェーン上の異なる市場の価格差を利用する「アービトラージ」。

ユーザーは、MEV保護ツールを通じてマイナー専用のチャネルにトランザクションを提出することで、ブロックチェーン上で公に放送されることを避けることができる。あるいは、トランザクションが公開される時間を短くする、つまりトランザクションがメモリプールで過ごす時間を短くし、より高いガス料金を使ってトランザクションの確認をスピードアップすることで、攻撃されるリスクを減らすだけでなく、大規模なトランザクションを単一のDEXプラットフォームに集中させないようにするなどの対策もあります。

OKX Web3Wallet Security Team:取引スリッページとは、予想取引価格と実際の約定価格の差のことで、通常、市場のボラティリティが高いときや流動性が低いときに発生します。MEV攻撃とは、攻撃者が情報の非対称性や取引権限を利用して超過利益を得ることです。

1

スリッページ許容範囲の設定:取引のアップリンクに一定の遅延が存在すること、またMEV攻撃などが存在する可能性があることから、ユーザーは取引中にあらかじめ合理的なスリッページ許容範囲を設定し、市場の変動やMEV攻撃による取引の失敗や資金の損失を回避する必要があります。

2、バッチ取引:1回限りの大口取引を避け、バッチ取引を行うことで、市場価格への影響を減らし、スリッページのリスクを軽減することができます。

3、流動性の高い取引ペアの使用:取引の実施では、スリッページの発生を減らすために、十分な流動性の取引ペアの選択。

4、アンチグラブと実行ツールの使用:重要な取引はMemepoolを行かないようにしてください、あなたは、トランザクションを保護するように、プロのアンチグラブと実行ツールを介して行うことができますMEVロボットによってキャプチャされません。

Q7:ユーザーは監視ツールや専門的な方法を使用して、定期的にウォレットアカウントを監視し、異常を検出することができますか?

WTFアカデミー: ユーザーは、ウォレット口座の異常な活動を定期的に監視し、検出するために、さまざまな監視ツールや専門的な方法を使用することができます。これらの方法は、アカウントのセキュリティを向上させ、不正アクセスや詐欺の可能性を防ぐのに役立ちます。

1)サードパーティの監視サービス:現在のプラットフォームの多くは、ウォレットのアクティビティに関する詳細なレポートやリアルタイムのアラートをユーザーに提供することができます。

2) セキュリティプラグインの使用:一部のセキュリティツールは、一部のフィッシングサイトを自動的にブロックすることができます。

3) 組み込みのウォレット機能: OKX Web3などのウォレットは、一部のフィッシングサイトや疑わしい契約を自動的に検出して識別し、ユーザーに警告を提供することができます。

OKX Web3ウォレットセキュリティチーム:現在、多くの企業や組織がウォレットアドレスの監視や検出に使用できる多数のツールを提供しています。

1、ブロックチェーン分析ツール:ブロックチェーン分析ツールを使用して、ウォレットアドレスの異常な取引、資金の変化、アドレス取引通知の設定などを監視します。

2、セキュアウォレット:OKX Web3ウォレットやその他のプロフェッショナルウォレットなどを使用し、トランザクションの事前実行、疑わしいトランザクションのタイムリーな検出をサポートすることができます。

3.アラートシステム:取引や残高の変化に関するアラートは、SMS、Eメール、アプリ通知など、ユーザーが設定した条件に従って送信することができます。

4.OKLink Token Authorisation Query: ウォレットによるDAppsの認可をチェックし、悪意のあるコントラクトによって認可が悪用されるのを防ぐため、不要な認可をタイムリーに取り消します。

Q8:どのようにオンチェーンのプライバシーを確保していますか?

WTFアカデミー:ブロックチェーンのオープンで透明な性質は、多くのメリットをもたらす一方で、ユーザーの取引活動や資産情報が悪用される可能性があることを意味し、オンチェーンでのプライバシー保護がますます重要になっています。しかし、ユーザーは複数のアドレスを作成して使用することで、個人のアイデンティティ・プライバシーを保護することができます。フィンガープリント・ブラウザは、過去に多くのセキュリティ侵害があったため、推奨されていません。

OKX Web3 ウォレットセキュリティチーム:現在、ますます多くのユーザーが、プライバシーとセキュリティ保護に注意を払うようになり、一般的な方法は、

1、マルチウォレット管理:ユーザーの資産を分散し、単一のウォレットが追跡されたり攻撃されたりするリスクを低減します。

2、マルチシグネチャウォレットの使用:取引を実行するために複数の署名が必要で、セキュリティとプライバシー保護が強化されます。

3、コールドウォレット:長期保有資産をハードウェアウォレットやオフラインストレージに保管し、オンライン攻撃を防ぎます。

4.アドレスを公開しない:他人に追跡されるのを防ぐため、ソーシャルメディアや公共のプラットフォームでウォレットアドレスを共有するのは避けましょう。

5.仮のメールアドレスを使用する:エアドロップやその他のイベントに参加する際は、個人情報の漏洩を防ぐために仮のメールアドレスを使用しましょう。

Q9:ウォレットアカウントが盗まれた場合、ユーザーはどうすべきでしょうか?盗まれたユーザーが資産を回復し、保護するための取り組みや仕組みはあるのでしょうか

WTFアカデミー:私たちはフィッシング攻撃とプライベートキー/ヘルパーワードの漏洩を別々に扱っています。

まず、フィッシング攻撃が発生した場合、ユーザーからハッカーに承認された資産はハッカーのウォレットに移され、救出/回復はほぼ不可能です。ハッカーの住所を追跡する。

次に、秘密鍵/ヘルプワードの漏えいが発生すると、ユーザーのウォレットにある貴重な資産はすべてハッカーのウォレットに移されてしまい、救出/回復はほぼ不可能ですが、現在移し替えることができないユーザーのウォレット内の資産は救出することができます。

1)まず、ハッカーによって送金されていない資産がウォレットにあるかどうかを確認し、ある場合はすぐに安全なウォレットに移す。ハッカーがコールドチェーンにある資産を見逃していることもあります。

2) ウォレットにアンロックされた誓約資産と未分配のエアドロップがある場合、救助のために専門チームに連絡することができます。

3) マルウェアがインストールされている疑いがある場合は、できるだけ早くコンピュータをウイルス対策し、マルウェアを削除してください。必要に応じて、システムを再インストールします。

現在、私たちは盗まれたユーザーの資産を救出するために多くの試みを行っています。

まず、私たちは盗まれたウォレットから資産を大規模に救出した最初のチームです。2023年3月のArbitrumのエアドロップ・イベントの際、私は20人近くのファンから40以上の流出したウォレットの秘密鍵を集め、ハッカーに対して$ARBのエアドロップを実行しました。最終的に80%の成功率で$40,000+相当のARBトークンを救出することに成功しました。

次に、ユーザーのウォレットが盗まれた場合、経済的価値のある資産はハッカーによって譲渡されますが、経済的価値はないがユーザーにとって記念的価値のあるNFTやENSはウォレットに残ります。しかし、ウォレットはハッカーに監視されているため、Gasが送金されると即座に送金されてしまい、ユーザーはこの資産を移すことができない。そこで、Flashbots bundleのMEV技術をベースに、Gasの送金とNFT/ENSの送金をパッケージ化し、Gasを送金するスクリプトをハッカーに盗聴されないようにすることで、資産の救出を成功させるセルフサービス型レスキューアプリ:RescuETH Appを開発しました。RescuETHアプリは現在内部テスト中で、6月に公開テストを開始する予定である。

第三に、ユーザーの盗まれたウォレットから救出できる資産の一部(アンロックされたプレッジと未分配のエアドロップ)については、カスタマイズ可能な有料のホワイトハット救出サービスを提供しています。現在、私たちのホワイトハットチームは20人近くのセキュリティ/MEV専門家で構成されており、ETH、Solana、Cosmosなどのチェーン上の盗まれたウォレットから300万人民元以上の資産を救出しています。

OKX Web3ウォレットセキュリティチーム:私たちは2つの視点から拡大しています:ユーザー対策とOKX Web3ウォレットセキュリティメカニズム

1.対策

利用者は、ウォレットが盗まれたことに気づいたら、緊急に以下の対策を取ることをお勧めします:

1.緊急対応策

1) 即時の資金移動:ウォレットに資金が残っている場合、すぐに安全な新しいアドレスに移動する必要があります。

2) 認可の取り消し:さらなる損失を防ぐため、管理ツールを通じてすべての認可を直ちに取り消します。

3) 資金の流れを追跡する:盗まれた資金の流れをタイムリーに追跡し、盗難のプロセスに関する詳細な情報を照合することで、外部の助けを求めることができます。

2.コミュニティとプロジェクトの支援

1)プロジェクトとコミュニティの助けを求める:プロジェクトとコミュニティに事件を報告する。例えば、USDCには資金移動をブロックできるブラックリストの仕組みがあります。

2)ブロックチェーンセキュリティ組織に参加する:関連するブロックチェーンセキュリティ組織やグループに参加し、集団の力で問題を解決する。

3) ウォレットのカスタマーサポートに連絡する:ウォレットのカスタマーサポートチームにタイムリーに連絡し、専門的な支援や指導を受ける。

II. OKX Web3 Walletのセキュリティメカニズム

OKX Web3 Walletはユーザーの資産の安全を非常に重視しており、ユーザーの資産を保護するために投資を続け、ユーザーのデジタル資産の安全を確保するために複数のセキュリティメカニズムを提供しています。

1) ブラックアドレスラベルライブラリ: OKX Web3 Walletは、ユーザーが既知の悪意のあるアドレスとやり取りするのを防ぐため、ブラックアドレスラベルの豊富なライブラリを構築しました。このタグライブラリは、変化するセキュリティ脅威に対応し、ユーザー資産の安全を確保するために継続的に更新されます。

2)セキュリティプラグイン: OKX Web3 Walletは、ユーザーが潜在的に悪意のあるリンクや取引要求を識別し、ブロックするのを助けるために、内蔵のアンチフィッシング保護を提供し、アカウントのセキュリティを強化します。

3) 24時間オンラインサポート: OKX Web3 Walletは、盗まれた顧客資産や不正な顧客資産をタイムリーにフォローアップするため、24時間オンラインサポートを顧客に提供し、ユーザーが迅速にヘルプやガイダンスを受けられるようにしています。

4) ユーザー教育: OKX Web3 Walletは、ユーザーのセキュリティ意識を向上させ、一般的なセキュリティリスクを防止し、資産を保護する方法を理解できるよう、セキュリティに関するヒントや教材を定期的に発行しています。

Q10: AIを使ってセキュリティを強化することは可能かどうかなど、最先端のセキュリティ技術を教えてください。

WTFアカデミー:ブロックチェーンとWeb3の領域におけるセキュリティは日進月歩の分野であり、あらゆる種類の最先端のセキュリティ技術やアプローチが登場しています。AIと機械学習を使ってスマートコントラクトのセキュリティ監査を自動化することで、スマートコントラクトの脆弱性と潜在的なリスクを検出することができ、従来の手作業による監査よりも迅速で包括的な分析が可能になります。

2)異常行動の検出:機械学習アルゴリズムを使用して、チェーン上のトランザクションと行動パターンを分析し、異常行動と潜在的なセキュリティ脅威を検出します。AIは、一般的な攻撃パターン(MEV攻撃、フィッシング攻撃など)と異常なトランザクション行動を特定し、リアルタイムの警告を提供します。

3)不正行為の検知:AIは取引履歴とユーザー行動を分析して、不正行為の可能性を特定し、フラグを立てることができます。

OKX Web3Wallet Security Team:現在、Web3の領域ではAIのグランドアップアプリケーションが数多くあります。

以下は、Web3のセキュリティ保護を強化するためにAIが使用されるシナリオの一部です。AIや機械学習モデルを使用して、ユーザーの行動パターンを分析し、異常な活動を検出します。たとえば、ディープラーニングモデルを使用してトランザクションの行動やウォレットのアクティビティを分析し、潜在的に悪意のある行動や異常なアクティビティを特定することができます。

第二に、フィッシングサイトの特定:AIは、フィッシング攻撃の脅威からユーザーを守るために、ウェブコンテンツとリンクの特徴を分析することで、フィッシングサイトを検出し、ブロックすることができます。

第三に、マルウェアの検出:AIはファイルの挙動や特徴を分析することで、新しい未知のマルウェアを検出し、ユーザーが悪意のあるプログラムをダウンロードしたり実行したりするのを防ぐことができます。

第4に、脅威への対応の自動化:AIは、異常な活動を検知した後、自動的にアカウントを凍結したり、その他の保護措置を実行したりするなど、対応措置を自動化することができます。

最後に、OKX Web3 Walletの「セキュリティ特集」第33回をお読みいただき、ありがとうございました!

免責事項:

本記事は情報提供のみを目的としており、(i)投資アドバイスや投資推奨、(ii)デジタル資産の売買や保有に関する提案や勧誘、(iii)財務、会計、法律、税務に関するアドバイスの提供を意図したものではありません。 デジタル資産(ステーブルコインおよびNFTを含む)の保有には高度のリスクが伴い、大きく変動したり、無価値になったりする可能性があります。お客様は、ご自身の財務状況に照らして、デジタル資産の取引または保有が適切であるかどうかを慎重に検討する必要があります。お客様は、適用される現地の法律および規制を理解し、遵守する責任を負うものとします。

Cookie3プロジェクトは、MarketingFiとAIデータレイヤーを通じて、ユーザーエンゲージメントとROIを高めるとともに、ユーザー、クリエイター、企業により公平な価値配分をもたらす分散型マーケティング経済の創造に取り組んでいる。

JinseFinance

JinseFinance3EXは、世界初のワンストップAI取引プラットフォームであり、AIとの対話を通じて、戦略のカスタマイズ、パラメータ調整、損益シミュレーション、シグナル実行、単一の戦略を達成するために、単一のキーに従ってください。3EX-AI取引で、エージェントが新しいを引っ張るのを助け、ユーザーがお金を稼ぐのに役立ちます。

JinseFinance

JinseFinance第3世代のインターネットであるWeb3は、ブロックチェーン技術に基づいて構築された分散型ネットワーク・アーキテクチャである。

JinseFinance

JinseFinance链游交易额增长周榜 Top 10 :Pomerun、MetaCene、Meta Fighter、Cryptopolis、StarSharks、Tap Fantasy、Aavegotchi、Fayda、Bomb Crypto、CryptoMine Space X。

JinseFinance

JinseFinance1.先週のNFT総取引額:257,897,249(米ドル)、2.先週のNFT総取引額:224,445、3.先週のNFT総利用者数:79,984。

JinseFinance

JinseFinanceビットコインETFの決議が目前に迫り、イーサリアムのカンクンのアップグレードが始動し、ビットコインの4年に一度のブロック報酬半減が近づく中、Web3業界はこの3つの出来事によって2024年に新たな幕を開けることになる。

JinseFinance

JinseFinance JinseFinance

JinseFinance Coinlive

Coinlive 查看过去24小时币圈重要新闻。

Coinlive

Coinlive Web3 は、DeFi スペースで急速に成長している部分です。その出現により、仮想通貨は当たり前になり、BTC でさえ達成できなかった高みに達するでしょう。

Bitcoinist

Bitcoinist