背景

最近、Slow FogチームとRabby Walletチームは、Google広告を利用したフィッシング攻撃を発見しました。その後、Slow FogセキュリティチームとRabby Walletチームは、この攻撃の詳細な分析を行いました。

Rabbyウォレットチームによると、チームはGoogle広告を購入していなかったが、偽の広告は本物のウェブサイトに行っていた。

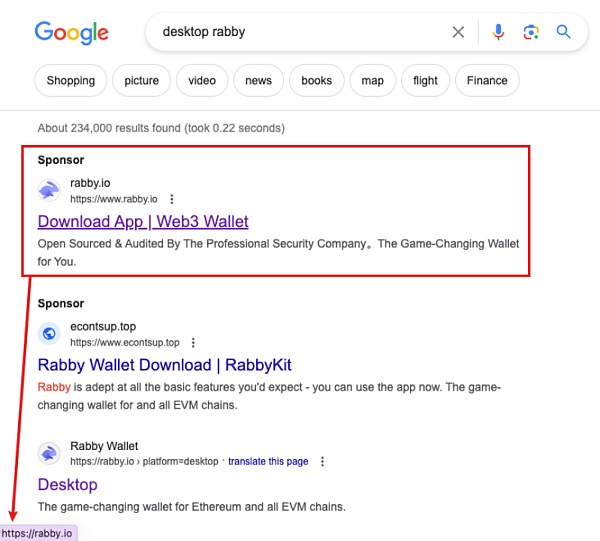

Googleのキーワード検索から、最初の2つの検索結果はフィッシング広告です。しかし、最初の広告リンクは非常に珍しく、ラビィウォレットの公式ウェブサイトのアドレスが表示されています。https://rabby.io、フィッシンググループはなぜこのようなことをしたいのでしょうか?フィッシンググループはなぜこのようなことをするのでしょうか?

フィッシング広告を追跡すると、本物の公式アドレスhttps://img.jinse.cn/7186769_image3.png、フィッシング広告がラビィウォレットの公式アドレスに行くこともあることがわかりました。本物の公式アドレスhttps://rabby.io、何度かプロキシを別の地域に変更した後、フィッシングアドレスhttp://rebby.io、このフィッシングアドレスは更新され変更される。この記事を書いている時点では、リンクはフィッシングアドレスhttps://robby.page[.]に飛ぶ。link/Zi7X/?url=https://rabby.io?gad_source=1.

技術的分析

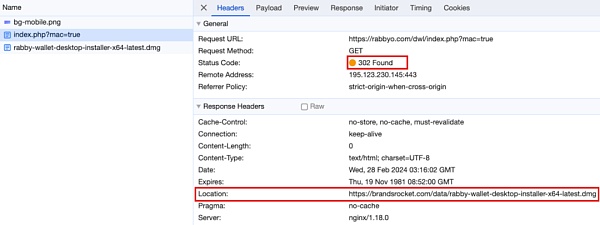

まず、302とは何かから説明しましょう。302とは何かから説明しましょう。302とは、Temporary Redirect (Found) を意味するHTTPステータスコードです。サーバはクライアントからリクエストを受け取ると、リクエストされたリソースを一時的に別の場所に移動する必要がある場合、302ステータスコードを返すと同時に、レスポンスヘッダにLocationフィールドを含め、クライアントがリダイレクトされるべき新しい場所を示します。このリダイレクトは一時的なものです。

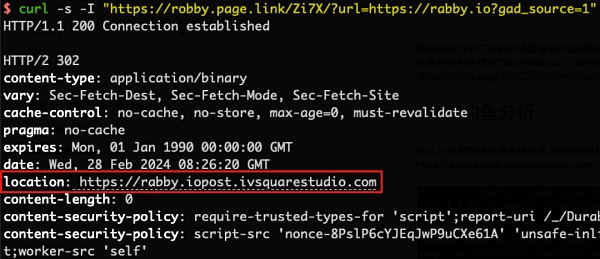

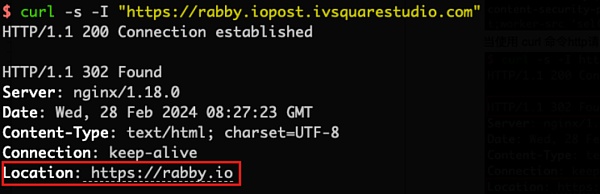

分析の結果、フィッシング広告へのリンクは複数の302ホップを経由していることがわかりました。次の図に示すように、curlコマンドを使って最初にリンクがリクエストされたときは、フィッシングアドレスhttps://rabby.iopost.ivsquarestudio.comに飛びますが、2回目の302ホップでは2つのケースがあります:

1.フィッシング広告が1回目の302ホップを通過するとき、次のようになります。

2.しかし、curlコマンドを使って、通常のブラウザが上記のLocationアドレスをリクエストするのをシミュレートすると、次のようになります。https://rabby.iopost.ivsquarestudio.com(User-Agent、Accept、Referer、Accept-Encodingなどを含むリクエストヘッダ付き)、https:// の新しいLocationに302します。dnovomedia.com?uid=087aa42d-724b-4a1e-bae7-f1f700ce71e6.

このように、フィッシングリンクは2回目の302ジャンプで判定を行い、正常でないブラウザからのリクエストを検知すると公式アドレスにリダイレクトし、正常なブラウザからのリクエストを検知し、リージョンが妥当な場合はフィッシングアドレスにリダイレクトします。

私たちは最後のフィッシングジャンプをhttps://rabbyo.com/index.php?uid=087aa42d-724b-4a1e-bae7-f1f700ce71e6.

まで追跡しました。

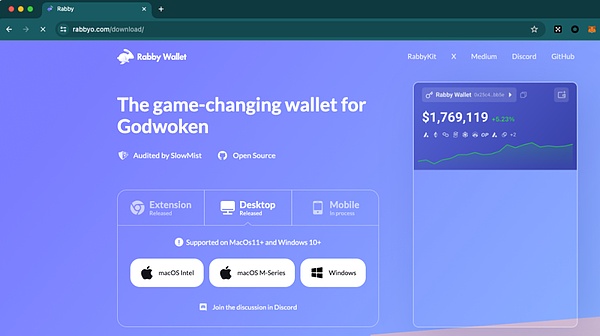

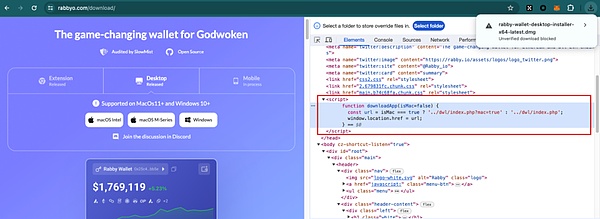

フィッシングリンクを開いてみると、このフィッシングページは本物の公式サイトのコンテンツのほとんどをクローンしていることがわかりました:

このフィッシングページは本物の公式サイトのページのクローンです:

このフィッシングページは本物の公式サイトのページのクローンです。ほとんどのコンテンツ:

302ジャンプを追跡することによって。

https://robby.page.link/Zi7X

https://rabby.iopost.ivsquarestudio.com

https://dnovomedia.com?uid=087aa42d-724b-4a1e-bae7-f1f700ce71e6

https://dnovomedia.com?uid=087aa42d-724b-4a1e-bae7-f1f700ce71e6.align: left;">https://rabbyo.com

https://rebby.io

Threat Intelligence Platformにrebby.ioとrabbyo.comのフィッシング詐欺について問い合わせる。

2024年1月に登録されたことがわかりました。

脅威インテリジェンス・プラットフォーム。

トロイの木馬の分析

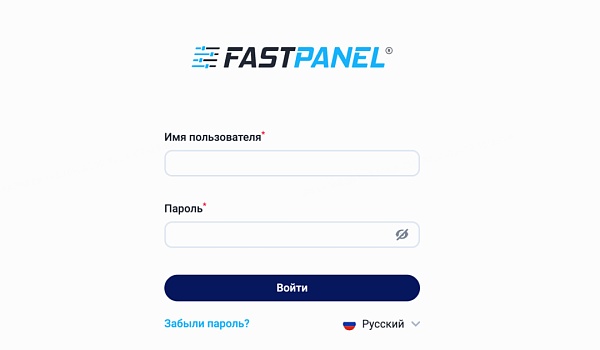

コードをチェックしてみると、攻撃者は次のようなロシア語を使っていました。

フィッシング展開のバックエンドプログラムは、Fastpanel(Fastpanel)を使用しています。Fastpanel (Fastpanelはロシア語圏のホストによって開発されたウェブホスティング管理パネルです):

チェックの結果、現在の環境がMacであることが判明した場合、ダウンロードアドレス https://brandsrocket.com/data/rabby-wallet-desktop- にリダイレクトされます。installer-x64-latest.dmg.

現在の環境がMacであることが判明した場合、ダウンロードアドレスは https://img.jinse.cn/7186780_image3.png にリダイレクトされます。

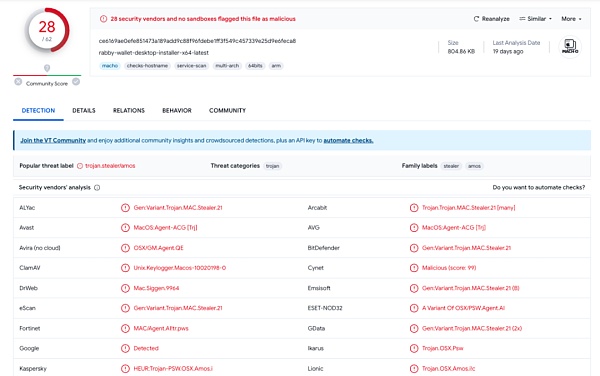

このトロイの木馬は、わずか1.1MBと非常に小さなストレージスペースしか取らないことがわかります。"text-align: left;">トロイの木馬は分析のためにオンラインの脅威分析サイトにアップロードされ、トロイの木馬のサンプルはこの記事が書かれる19日前にすでに分析され、複数のアンチウイルスエンジンによってトロイの木馬のバックドアとして識別されていたことがわかりました。

(https://www.virustotal.com/gui/file/ce6169ae0efe851473a189add9c88f96fdebe1ff3f549c457339e25d9e6feca8/detection)

フィッシングを支える技術

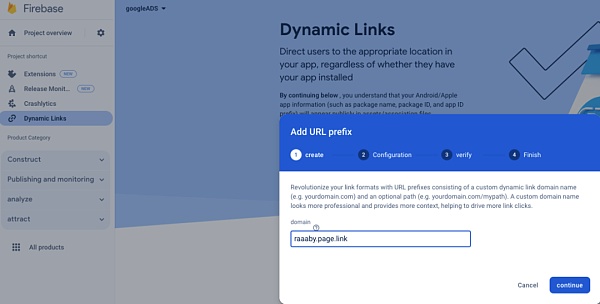

広告からフィッシング・ウェブサイトの制作、そしてトロイの木馬の制作まで、フィッシング・ギャングは一連の作業を一貫して行っていることがわかる。その理由は、Google検索で広告情報が公式アドレスを示しているからである。そして、なぜ302ジャンプの数の後にフォローアップ?分析は、重要な操作は、フィッシングギャングは、Googleの表示を欺くために、Google独自のFirebaseショートリンクサービス302ジャンプを使用していることがわかった。

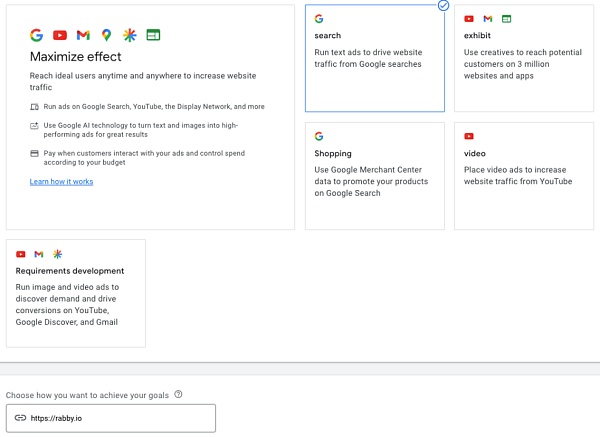

このプロセスをより明確にするためには、Googleの広告配信の仕組み(Googleアカウントさえあれば、Googleの広告管理サイトhttps://ads.google.com にログインしてプロモーションを設定することができます)も理解する必要があります:

1.まず、広告管理サイトでウェブサイトのトラフィックと検索の種類をターゲットにした新しい広告キャンペーンを作成します。

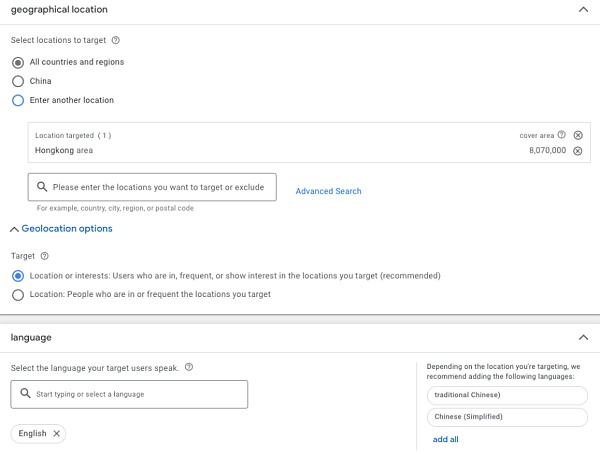

2.広告の価格と回数を設定します。情報の後、広告を掲載する地域と言語を選択します。これは、異なる地域や言語でキーワードを検索しても、必ずしも広告が表示されない理由も説明しています。

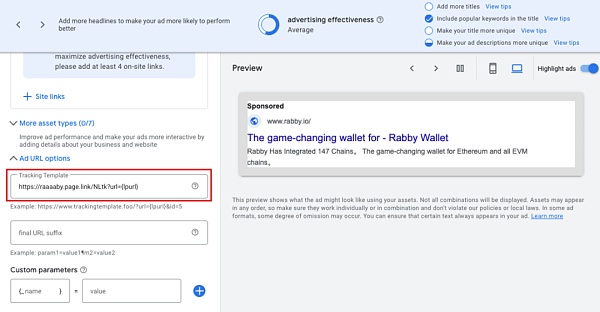

3.重要なステップは、トラッキングテンプレートの設定です。トラッキングテンプレートは、第三者が広告リンクを追跡できるようにするGoogle広告の高度な機能です。

フィッシングページが最初のジャンプを使用していることに気づきます。リンク・ドメインはpage.linkで、実際にはGoogleのFirebaseが提供するショート・アドレス・サービスで、任意のリダイレクト・アドレスをpage.linkのサブドメインにバインドすることができる。

サードパーティのトラッキングリンクは、Google.linkのサブドメインである必要があります。サードパーティのトラッキングリンクはGoogle認証のアドレスである必要があり、page.linkはたまたまGoogleの独自ドメインであるため、フィッシングギャングはこの制限を回避することができます。

4.広告が掲載された後、フィッシンググループは一定期間広告が掲載された後にフィッシングURLへのリダイレクトを修正する。Googleは302ホップのリンクが変更されたかどうかをリアルタイムでチェックせず、広告をリアルタイムで修正しないからだ。

同様のフィッシング詐欺は、さまざまなチャットソフトウェアでも見られます。例えばTelegramの場合、チャット中にURLリンクが送信されると、TelegramのバックエンドはURLリンクのドメイン名、タイトル、アイコンを取得し、プレビューを表示します。

(This image is for demonstration purposes only)

しかし、Telegramはプレビュー情報を取得する際、302ホップをブロックしません。その結果、ユーザーがページの情報だけで判断し、リンクをクリックした場合、事前に定義されたフィッシングアドレスにリダイレクトされる可能性があります。概要

ラビィウォレットの公式アドレス(https://rabby.io)を認識し、検索結果に表示される広告主を一切信用しないでください。検索結果に表示される広告のアドレスは一切信用しないでください。不幸にもヒットした場合は、ウォレットの資金を最初に送金し、パーソナルコンピュータで包括的なアンチウイルスチェックを実施してください。通常、ウェブサイトのリンクをクリックする前に、疑いの感覚を保持する必要があります。より多くのセキュリティ知識については、スローミストセキュリティチームが作成した「ブロックチェーン暗黒の森のセルフヘルプマニュアル」を読むことをお勧めします: https://github.com/slowmist/ブロックチェーン・ダークフォレスト・セルフガード・ハンドブック/blob/main/README_CN.md.

. JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Zoey

Zoey Coinlive

Coinlive  Coinlive

Coinlive  Coinlive

Coinlive  Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph