トランプ氏、法人税率15%への引き下げを提案 ハリス氏の増税姿勢に反する

トランプは法人税率を21%から15%に引き下げることを提案したが、これは法人税率を28%に引き上げるというハリスの提案の約2倍の差である。

WenJun

WenJun

著者:Pika、Suiパブリックチェーンアンバサダー、DePIN研究者

DePINトラックが現在非常にホットであるという事実にもかかわらず、DePIN関連のIoTデバイスがブロックチェーンに大量にアクセスされるには、まだ技術的な障害があります。一般的に言えば、IoTハードウェアをブロックチェーンにアクセスするには、以下の3つの重要なフェーズを経る必要があります:

1.ハードウェアデバイスの信頼された操作、

2.検証の収集とデータの提供、

3.さまざまなアプリケーションへのデータの配布。

これらの3つの段階では、さまざまな攻撃シナリオと対策があり、さまざまなメカニズム設計を導入する必要があります。本論文では、プロジェクトのワークフローとプロトコル設計の観点から、信頼できるデータの生成から、保存されたデータの検証、計算による証明の生成、ブロックチェーンへのデータのロールアップまで、IoTデバイスのプロセス全体をレビューし、分析します。あなたがDePINトラックの起業家であるなら、この記事が方法論と技術設計の観点からあなたのプロジェクトを発展させる助けになることを願っています。

以下では、大気質検査のシナリオを例にとり、IoTeX、DePHY、peaqの3つのDePINインフラとともに分析し、DePINインフラがどのように機能するかを明らかにします。このようなインフラ・プラットフォームは、IoTデバイスとブロックチェーン/Web3設備をインターフェースすることができ、プロジェクト関係者がDePINアプリケーションベースのプロジェクトを迅速に立ち上げるのに役立ちます。

ハードウェアデバイスの信頼された操作

ハードウェアデバイスの信頼には、デバイスの身元に対する信頼と、プログラムの実行が検証可能で改ざんがないという信頼が含まれます。

DePINプロジェクトのほとんどのインセンティブスキームでは、ハードウェアデバイスのオペレータは、インセンティブシステムからインセンティブを要求するための交渉材料として使用されるサービスを外部に提供します。しかし、システムからのインセンティブを要求する前に、DePINデバイスは必要な「努力」をしたという証拠を示す必要がある。

この種の証明は、ある種のサービスが提供され、現実世界で特定の活動が行われたことを証明するために使用され、物理的作業証明(PoPW)と呼ばれます。Proof of Physical WorkはDePINプロジェクトのプロトコル設計において重要な役割を果たしており、それに応じて様々な攻撃シナリオとそれに対応する対策が存在します。

DePINプロジェクトは、インセンティブとトークンを配布するためにブロックチェーンに依存しています。伝統的なパブリックチェーンにおける公開鍵-秘密鍵システムと同様に、DePINデバイスは認証プロセスのために公開鍵と秘密鍵を必要とします。 秘密鍵は「物理的な作業証明」の生成と署名に使用され、公開鍵は部外者が上記の証明を検証したり、ハードウェアデバイスのIDタグ(Device ID)として機能するために使用されます。

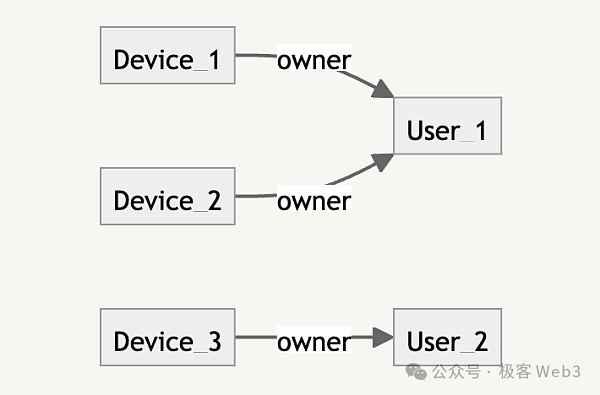

これに加えて、トークンのインセンティブをデバイスのオンチェーンアドレスで直接受け取るのは便利ではないため、DePINプロジェクトのオーナーは多くの場合、データベースにおける1対1または多対1の関係に似た、異なるデバイス所有者のオンチェーンアカウントアドレスを記録するスマートコントラクトをオンチェーンに展開します。こうすることで、チェーン下の物理デバイスが受け取るべきトークン報酬を、デバイス保有者のオンチェーンアカウントに直接入金することができる。

インセンティブを提供するプラットフォームの大半は、経験済みです。「つまり、誰かが多数のアカウントやデバイスを操作したり、複数の人になりすまして複数の報酬を得るために異なる識別子を生成したりする可能性があるということです。先に述べた空気の質のテストを例にとると、このサービスを提供するデバイスが多ければ多いほど、システムはより多くの報酬を分配する。誰かが技術的な手段によって、空気テストデータと対応するデバイスの署名の複数のコピーを素早く生成し、利益を得るために大量の物理的な作業証明を作成することができます。DePINプロジェクトのトークンがハイパーインフレに陥る可能性があるため、この種の不正行為に歯止めをかけることが重要です。

KYCのようなプライバシーを破壊する手法を用いない、いわゆるアンチウィッチングですが、最も一般的な対策はPOWとPOSです。 ビットコインプロトコルでは、採掘者は採掘報酬を得るために多くの演算資源を支払わなければならず、POSパブリックチェーンでは、ネットワーク参加者が直接多くの資産を誓約することができます。

DePIN空間では、アンチウィッチングは「物理的なプルーフ・オブ・ワークを生成するコストを引き上げる」ことに集約されます。 物理的なプルーフ・オブ・ワークの生成は、有効なデバイスID(秘密鍵)に依存しているため、IDを取得するコストを引き上げるだけで、以下のような特定の低コストの不正行為を防ぐことができます。

大量の作品証明を生成するという不正行為を防ぐことができます。上記の目標に対する比較的効果的な解決策は、DePINデバイスの製造業者にID情報の生成を独占させ、デバイスをカスタマイズし、各デバイスに固有のIDタグを記録することです。これは、公安局(PSB)に全国民のID情報を一意に記録させ、PSBのデータベースで追跡可能な人だけが政府の補助金を受け取る資格を得るようなものである。DigKey)

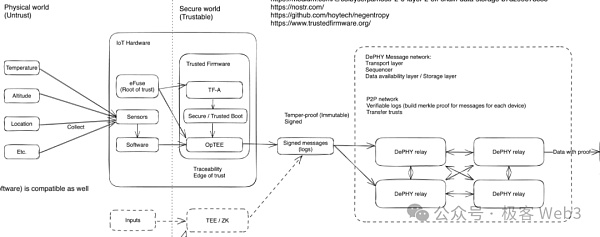

製造プロセスにおいて、DePINデバイスメーカーは、十分な時間をかけてルートキーを生成するプロセスを使用し、その後、eFuse技術を使用してチップに書き込むルートキーをランダムに選択します。明確にしておくと、eFuse(プログラマブル電子ヒューズ)は集積回路に情報を保存する電子技術であり、記録された情報は通常、改ざんや消去ができないため、強力なセキュリティを提供する。

この製造プロセスでは、デバイスの所有者も製造者も、デバイスの秘密鍵にもルート鍵にもアクセスできません。ハードウェアデバイスは、TEE の隔離された環境で、メッセージに署名するための秘密鍵と、デバイスの ID を外部に対して検証するための公開鍵を含む、ルート鍵から作業鍵を導き出し、使用することができます。

上記のモデルでは、トークンのインセンティブを得たい場合、独占的なベンダーからデバイスを購入する必要があります。デバイスベンダーを迂回し、低コストで大量のプルーフ・オブ・ワークを生成したい魔女の攻撃者は、ベンダーのセキュリティシステムをクラックし、生成しようとしている鍵の公開鍵をネットワークライセンスされたデバイスに登録する必要があります。デバイスの生産者が攻撃を監督していない限り、魔女の攻撃者が低コストで攻撃を仕掛けることは非常に困難です。

そして、ひとたび人々がデバイス ベンダー側の疑わしい悪の兆候を見つけると、社会的なコンセンサスを通じてDePINデバイス メーカーを暴露することができ、それはしばしばDePINプロジェクト自体への巻き添え被害をもたらします。しかし、ほとんどの場合、デバイス メーカーは、DePIN ネットワーク プロトコルの中核的な受益者として、悪事を働くインセンティブはありません。なぜなら、ネットワーク プロトコルを秩序正しく稼働させ続ければ、DePIN マイニングよりもマイニング リグを売ったほうが儲かるからです。

(Image credit: Pintu Academy)

ハードウェアデバイスが中央の製造業者によって一元的に供給されていない場合、デバイスのいずれかがDePINネットワークに接続されると、システムはまず、デバイスがプロトコルで要求される特性を持っていることを確認する必要があります。例えば、新しく追加された機器に独自のハードウェア・モジュールが搭載されているかどうかをチェックし、そのようなモジュールが搭載されていない機器は認証をパスできないことが多い。そして、デバイスに当該ハードウェア・モジュールを搭載させるためには一定のコストがかかるため、ウィッチ攻撃のコストが上昇し、アンチ・ウィッチの目的が達成できなくなる。この場合、ウィッチ攻撃を作り出すよりも、デバイスを通常通りに動作させる方が賢明であり、より慎重です。

データ改ざん攻撃

少し考えてみましょう。デバイスによって収集された空気品質テストデータが揮発性であればあるほど、システムはそのデータをより価値があると認識し、より多くの報酬を提供します。揮発性。中央集権的なベンダーによって認証されたデバイスでさえ、データ計算プロセスを「ピギーバック」し、収集した生データを書き換えることができます。

DePINデバイスが正直で信頼できるものであり、収集したデータが恣意的に変更されていないことを確認するにはどうすればよいでしょうか?これには、TEE(Trusted Execution Environment:信頼された実行環境)およびSPE(Secure Processing Environment:安全な処理環境)として知られる、信頼されたファームウェア技術を使用する必要があります。これらのハードウェアレベルのテクノロジーは、データが事前に検証された手順に従ってデバイス上で実行され、コンピューティングプロセスに「おんぶにだっこ」がないことを保証します。

()Image credit: Trustonic)

ここで簡単に紹介すると、TEE (Trusted Execution Environment) は通常、機密データを保護し、機密処理を実行するために、プロセッサまたはプロセッサコアに実装されます。TEEは、コードとデータをハードウェアレベルで保護できる信頼された実行環境を提供し、マルウェアや悪意のある攻撃、不正アクセスを防止します。例えば、LegerやKeystone、その他のハードウェアウォレットはTEEテクノロジーを使用しています。

最近のチップのほとんどはTEEをサポートしており、特にモバイルデバイス、IoTデバイス、クラウドサービスをターゲットにしています。一般的に、高性能プロセッサ、セキュリティチップ、スマートフォンSoC(システムオンチップ)、およびクラウドサーバチップは、TEE技術を統合しています。

しかし、すべてのハードウェアが信頼できるファームウェアをサポートしているわけではなく、一部の低価格マイクロコントローラ、センサーチップ、およびカスタム組み込みチップは、TEEのサポートがない場合があります。このような低コストのチップの場合、プロービング攻撃やその他の手段を使用して、チップ内に保持されている ID 情報にアクセスし、デバイスの ID と動作を改ざんすることが可能です。たとえば、攻撃はチップに保存されている秘密鍵データを取得し、秘密鍵を使用して変更または偽造されたデータに署名し、デバイス自身の動作によって生成されたデータに偽装します。

しかし、プローブ攻撃は特殊な装置と精密な操作およびデータ分析プロセスに依存しており、そのコストは法外に高く、このような低コストのチップを市場から直接入手するコストよりもはるかに高くなります。攻撃者は、プローブ攻撃のような手段でローエンドデバイスの身元をクラッキングして偽造することで利益を得るよりも、より低価格のデバイスを直接購入したがるでしょう。

データ ソース攻撃のシナリオ

前述のTEEは、ハードウェア デバイスがデータ結果を正直に生成することを保証でき、データがデバイスに入力された後に悪意を持って処理されていないことだけを証明できます。これは述語マシンプロトコルが直面する問題と似ています。

例えば、大気質検出器が排気ガスを出す工場の近くに設置されているにもかかわらず、夜間に誰かが大気質検出器を密閉ガラス瓶で覆ってしまった場合、大気質検出器によって得られたデータは真実ではないはずです。しかし、上記のような攻撃シナリオは採算が合わないことが多く、攻撃者は手間がかかるため、ほとんどの場合、そのようなことをする必要はない。DePINネットワークプロトコルの場合、デバイスが正直で信頼できる計算プロセスを満たし、インセンティブプロトコルを満たすのに必要な量の作業を行う限り、理論的には報われるはずです。

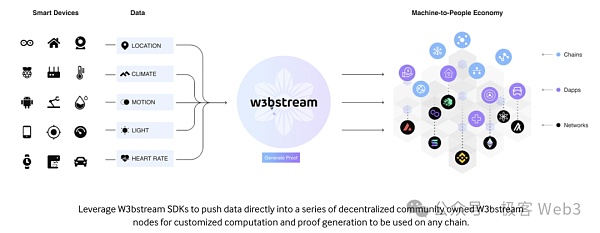

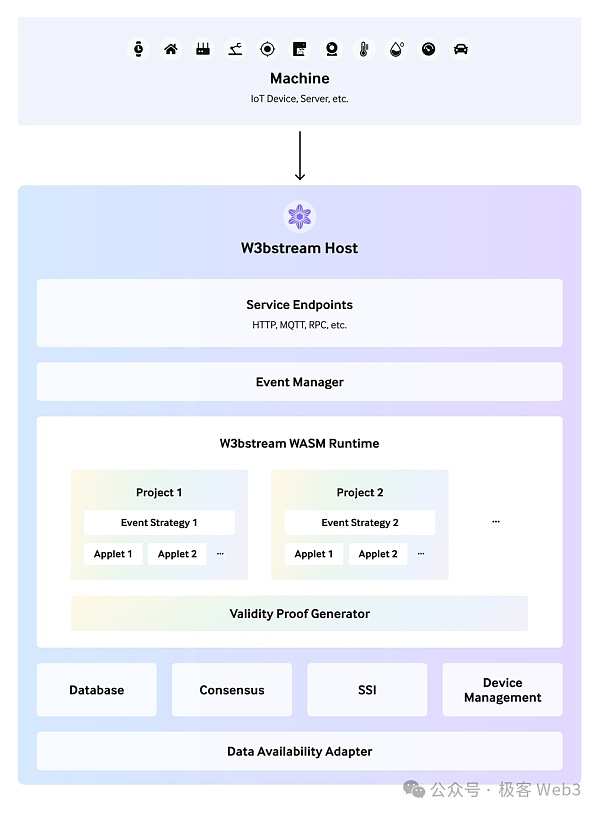

IoTeXは、IoTデバイスをブロックチェーンとWeb3に接続するW3bStream開発ツールを提供します。W3bStream IoT SDKには、通信やメッセージング、IDおよびクレデンシャルサービス、暗号化サービスなどの基本コンポーネントが含まれています。

W3bStream's IoT SDKは、暗号機能のために非常によく開発されており、PSA Crypto API、Cryptographic primitives、Cryptography primitivesなど、さまざまな暗号アルゴリズムの実装が含まれています。Cryptographic primitives、Cryptographic services、HAL、Tooling、Root of Trustなどのモジュールがあります。

これらのモジュールを使用することで、さまざまなハードウェアデバイス上で、デバイスが生成したデータに安全または安全でない方法で署名し、検証のために後続のデータレイヤーにネットワークを介して渡すことができます。

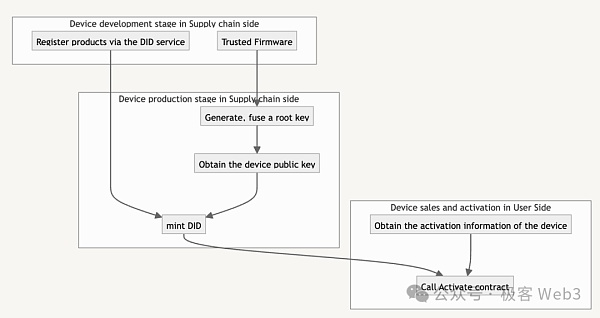

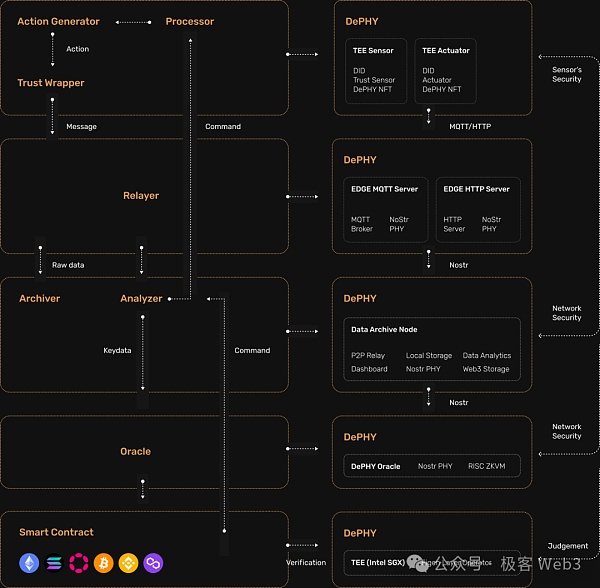

DePHYは、IoT側でDID(デバイスID)認証サービスを提供します。DIDはメーカーによって鋳造され、各デバイスは対応するDIDを1つだけ持っています。DIDのメタデータは、デバイスのシリアル番号、モデル番号、保証情報などを含むようにカスタマイズできます。

TEE対応ハードウェアデバイスの場合、キーペアは最初に製造者によって生成され、キーはeFuseを使用してチップに書き込まれます。一方、DePHYのDIDサービスは、製造者がデバイスの公開キーに基づいてDIDを生成するのを支援します。また、製造者が生成した秘密キーは、IoTデバイスに書き込まれる場合を除き、製造者のみが保持します。

信頼されたファームウェアは、安全で信頼できるメッセージ署名とハードウェア側の秘密鍵の機密性を達成することができるため、デバイスの秘密鍵を生成するためにネットワーク内で不正行為が行われていることを人々が発見した場合、基本的に、それは悪事を働いているデバイスの生産者であると仮定することができます、、それは信頼を達成するために、対応する生産者にさかのぼることができます。トレーサビリティ。

デバイスを購入した後、DePHYユーザーはデバイスのアクティベーション情報を取得し、チェーン上のアクティベーション契約を呼び出して、ハードウェアデバイスのDIDをチェーン上の自分のアドレスに関連付け、バインドし、DePHYネットワークプロトコルにアクセスすることができます。IoTデバイスがDIDセットアッププロセスを経た後、ユーザーとデバイス間の双方向のデータフローが実現できる。

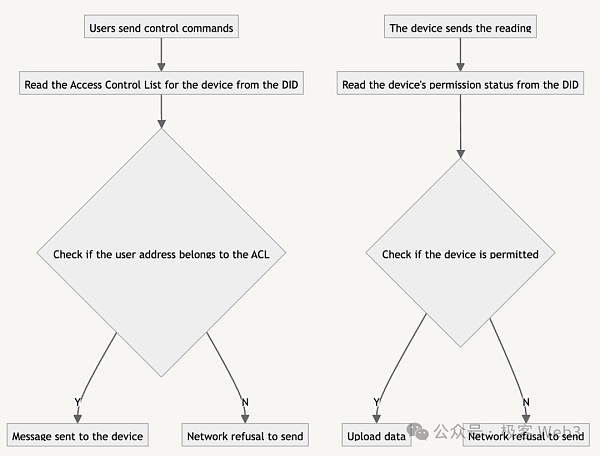

ユーザーがオンチェーンアカウントを介してデバイスに制御コマンドを送信する場合、プロセスは次のようになります:

1.ユーザーがアクセス制御権限を持っていることを確認します。デバイスのアクセス制御権限はDIDのメタデータの形で書き込まれているので、DIDをチェックして権限を確認することができます。

2.ユーザーとデバイスがプライベートチャネルを開いて接続を確立し、ユーザーがデバイスを制御できるようにします。DePHYリレーはNoStrリレーに加えてピアツーピアのネットワークノードを含み、ピアツーピアのチャネルをサポートし、ネットワーク内の他のノードによってトラフィックをリレーすることができます。これは、チェーンの下のユーザーによるデバイスのリアルタイム制御をサポートすることができます。

IoTデバイスがブロックチェーンにデータを送信するとき、後続のデータレイヤーはDIDからデバイスのライセンスステータスを読み取ります。登録によってライセンスを取得したデバイスだけがデータをアップロードできます。例えば、製造業者によって登録されたデバイスです。

このDIDサービスのもう1つの興味深い特徴は、IoTデバイスの機能特性(特徴)の認証を提供することです。を提供することです。この認証は、IoTハードウェアデバイスが、特定のブロックチェーンネットワークのインセンティブ活動に参加するのに十分な資格がある点で、特定の特定機能を備えているかどうかを識別します。例えば、WiFiトランスミッターは、LoRaWAN機能(特性)を持っていることを識別することで、ワイヤレスネットワーク接続を提供する役割を持つとみなされ、Heliumネットワークに参加することができます。同様に、GPS特性、TEE特性などがあります。

サービスの拡大という点では、DePHYのDIDは、プレッジへの参加、プログラマブルウォレットへのリンクなどもサポートし、オンチェーン活動への参加を促進します。

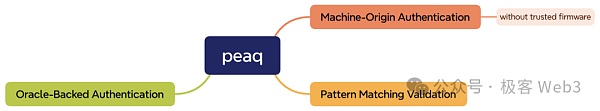

1. デバイス由来の認証。peaqは、鍵ペアの生成、秘密鍵によるデバイス上のメッセージへの署名、デバイスアドレスのpeaq IDとユーザーアドレスのバインドなどの機能的な機能も提供しています。秘密鍵を使用してデバイス情報に署名するというpeaqの単純な認証方法は、 デバイスが誠実に動作しており、データが改ざんされていないことを保証するものではない。peaqはどちらかというと楽観的ロールアップであり、デバイスが邪悪でないことをデフォルトとし、 その後の段階でデータの信頼できるステータスを検証する。

2.パターン認識検証。2つ目の選択肢は、機械学習、パターン認識を組み合わせることです。以前のデータを学習してモデルを取得し、新しいデータが入力されたときに、以前のモデルと比較を行い、信頼できるかどうかを判断します。しかし、統計モデルは実際には異常なデータを識別することしかできず、IoTデバイスが正直に動作しているかどうかを判断することはできません。

例えば、A市の大気質検出器が地下に設置され、他のすべての大気質検出器と異なるデータを収集・生成したとしても、データが改ざんされているわけではなく、デバイスはまだ正直に動作している。一方、ハッカーは、機械学習が識別するのが難しいデータを生成するために、GANのような手法を使用することを厭いません。特に、識別モデルが公に共有される場合は、利益が十分に大きい限りです。

3.予言マシンベースの認証。3つ目の選択肢は、予測マシンとしてより信頼できるデータソースをいくつか選び、認証のために他のDePINデバイスから収集したデータと比較するというものだ。例えば、プロジェクトはA市に正確な大気質検出器を配備しており、乖離が大きすぎる他の大気質検出器によって収集されたデータは信頼できないとみなされる。

このアプローチは、一方ではブロックチェーンに権威を導入し依存しますが、他方では、予言者のデータソースにサンプリングの偏りがあるため、ネットワーク全体のデータサンプリングに偏りが生じる可能性があります。

現在の情報を見る限り、IoT側のpeaqのインフラは、デバイスとデータが信頼できることを保証していません。(注:peaqの公式ウェブサイト、開発ドキュメント、Githubリポジトリ、2018年のホワイトペーパーの草稿のみをチェックした。

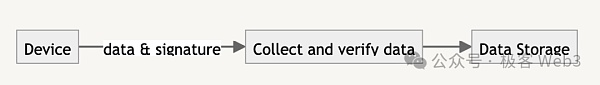

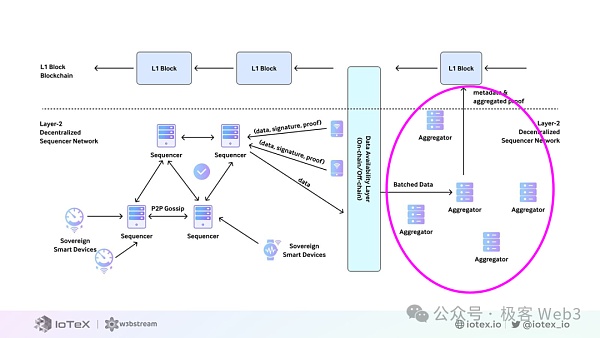

DePINワークフローの第2段階は、IoTデバイスから配信されたデータの収集と検証に重点を置き、後続の段階にデータを提供するために保存します。strong>データが無傷のまま特定の受信者に送信でき、再現可能であることを保証するため、これはデータ可用性レイヤー(DAレイヤー)として知られています。

IoTデバイスは、HTTP、MQTTなどのプロトコルを介して、データや署名認証などの情報をブロードキャストする傾向があります。一方、DePINインフラのデータレイヤーは、デバイス側から情報を受信したときにデータの信頼性を検証し、検証に合格したデータをプールして保存する必要があります。

ここで紹介したように、MQTT(MQ Telemetry Transport)は軽量でオープンなパブリッシュ/サブスクライブモデルベースのメッセージングプロトコルであり、センサーや組み込みシステムなどの制約のあるデバイスの接続や、低帯域幅で不安定なネットワーク環境での通信に使用できるように設計されており、モノのインターネット(IoT)アプリケーションに最適です。

IoT デバイスのメッセージを認証するセッションには、デバイスの信頼できる実行の認証とメッセージの認証が含まれます。

デバイスの信頼された実行の認証は、TEEと組み合わせることができます。TEEは、データ収集コードをデバイスの保護された領域に隔離することで、安全なデータ収集を保証します。

もう1つのアプローチは、ゼロ知識証明(zero-knowledge attestation)です。これは、基礎となるデータの詳細を明らかにすることなく、デバイスがデータ収集の正確性を証明できるようにするものです。このオプションはデバイスによって異なり、ZKPは強力なデバイスではローカルに生成され、制約のあるデバイスではリモートで生成されます。

デバイスの信頼性を認証した後、DIDを使用してメッセージ署名を検証し、メッセージがそのデバイスによって生成されたことを判断することができます。

Trusted data collection, validation uses TEE and zero-knowledge proof methods.

データクレンジングとは、異なる種類のデバイスからアップロードされたデータの形式を統一し、標準化することで、保存と処理を容易にするプロセスです。

データ・ストレージ・セグメントでは、ストレージ・アダプタを構成することによって、異なるアプリケーション・プロジェクトが異なるストレージ・システムを選択できるようにします。

現在のW3bStreamの実装では、異なるIoTデバイスは、W3bStreamのサービス端末に直接データを送信するか、最初にデータを送信することができます。データはサーバーを介して収集され、その後W3bStreamのサーバーエンドポイントに送信されます。W3bStreamエコシステム内のDePINプロジェクトは、W3bStreamへの登録を申請し、イベントストラテジーとアプレットを定義する。とアプレットを定義します。

すべてのIoTデバイスはデバイスアカウントを持っており、それはW3bStream上の1つだけのプロジェクトに帰属します。したがって、IoTデバイスからのメッセージがW3bStreamサービスポートに配信されると、まず登録バインディング情報に基づいてプロジェクトにリダイレクトされ、データの信頼性を検証することができます。

前述したイベントトリガーロジックについては、HTTP APIエンドポイントやMQTTトピックから受信したデータ情報だけでなく、ブロックチェーン上のイベントレコードの検出、ブロックチェーンの高さの検出などによってトリガーされるイベントの種類(イベントトリガー)を定義し、対応するハンドラをバインドして処理することができます。

ハンドラ(アプレット)は、WASMフォーマットにコンパイルされる1つ以上の実行可能関数を定義します。データのクリーニングとフォーマットは、アプレットによって実行されます。処理されたデータは、プロジェクトによって定義されたキー・バリュー・データベースに保存されます。

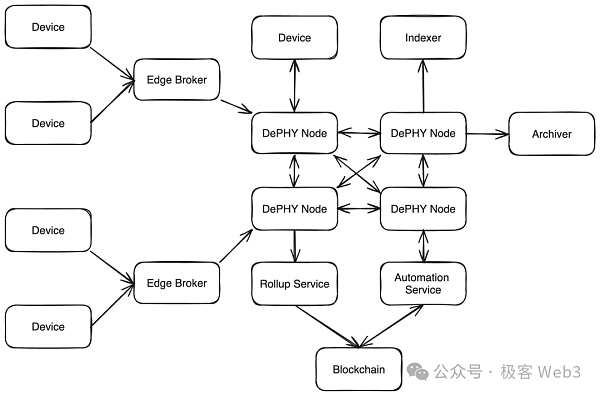

DePHY プロジェクトは、データ処理とプロビジョニングに対して、より分散化されたアプローチをとっています。DePHYメッセージネットワークと呼んでいる。

DePHY メッセージネットワークは、ライセンスのないDePHYリレーノードで構成されています。IoTデバイスは、DePHYリレーノードのいずれかのRPCポートを介してデータを渡すことができ、受信データはまずミドルウェアを呼び出して、データがDIDと連携して信頼できるものであることを確認します。

信頼性検証に合格したデータは、コンセンサスを形成するために異なる中継ノード間で同期される必要があります。DePHYメッセージングネットワークは、これを実現するためにNoStrプロトコルを使用しています。NoStrはもともと、分散型ソーシャルメディアを構築するために使われることを意図していた。誰かがTwitterの代わりにNoStrを使い、それが大ヒットしたことを覚えているだろうか。

DePHYネットワークでは、各IoTデバイスがメルクルツリーに整理できるデータの断片を保存し、ノード同士が同期してメルクルツリーのルートとツリー全体のハッシュを同期する。Relayerが上記のMerkleのルートとツリーのハッシュを取得すると、まだ足りないデータを素早く特定し、他のRelayerからその埋め合わせを得ることができる。この方法は、非常に効率的にコンセンサス確認(Finalize)に到達することができる。

DePHYメッセージングネットワークのノード操作はパーミッションレスであり、誰でも資産を誓約し、DePHYネットワークノードを運営することができる。ノードが多ければ多いほど、ネットワークはより安全でアクセスしやすくなります。DePHYノードはzk条件付き支払い(Zero-Knowledge Contingent Payments)で報酬を得ることができます。つまり、データの索引付けを必要とするアプリケーションは、DePHYの中継ノードにデータを要求するとき、データを取得できるかどうかのZK証明に基づいて、中継ノードにいくら支払うかを決定する。

一方、誰でもDePHYネットワークにアクセスして、データを聞いたり読んだりすることができる。プロジェクトオーナーが運営するノードは、自分のプロジェクトに関連するDePINデバイスデータのみを保存するフィルタリングルールを設定することができます。生データがデポジットされると、DePHYメッセージング・ネットワークは、他の後続タスクのためのデータ・アベイラビリティ・レイヤーとして使用することができます。

DePHYプロトコルは、コールドデータがArweaveのような永続的なストレージプラットフォームにダンプされる前に、実行時に少なくとも一定期間、受信したデータをローカルに保存することを中継ノードに要求します。すべてのデータがホットデータとして扱われると、最終的にノードのストレージコストが上昇し、その結果、フルノードを実行するための閾値が上がり、一般人がフルノードを実行することが難しくなります。

ホットデータとコールドデータを分類して処理する設計により、DePHYはメッセージングネットワークでフルノードを実行するコストを大幅に削減することができ、大量のIoTデータに対処することができます。

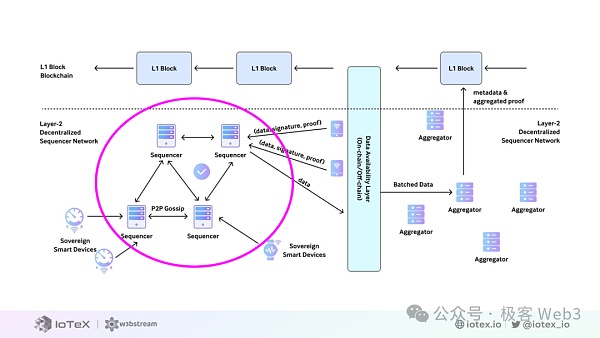

前の2つの解決策は、データの収集と保存をチェーンの下に置いて実行し、次にブロックチェーンにロールアップすることです。これは、IoTアプリケーションによって生成されるデータ量自体が非常に大きく、同時に通信レイテンシー要件もあるためです。ブロックチェーンに直接アクセスしてDePINトランザクションを実行すると、データ処理能力が制限され、ストレージコストが非常に高くなります。

ノードのコンセンサスを待つだけでは、耐え難い待ち時間の問題が生じます。peaqは異なるアプローチを取り、これらの計算とトランザクションを直接ホストして実行する独自のパブリックチェーンを構築しました。これはSubstrateの開発に基づいており、メインネットワークが実際にオンラインになると、より多くのDePINデバイスを搭載しているため、peaqのパフォーマンスがボトルネックとなり、最終的にそれほど多くの計算とトランザクションの要求を運ぶことができなくなります。

peaqには信頼されたファームウェアの機能がないため、基本的に、データが信頼されていることを効果的に検証することができない。データストレージに関しては、peaqは開発ドキュメントの中で、基板ベースのブロック用のIPFS分散ストレージにリンクする方法を直接説明しています。

DePINのワークフローの第3段階は、ブロックチェーンアプリケーションの要件に従ってデータ可用性レイヤーからデータを抽出し、操作またはゼロ知識証明を実行することで実行結果をブロックチェーンに効率的に同期させることです。

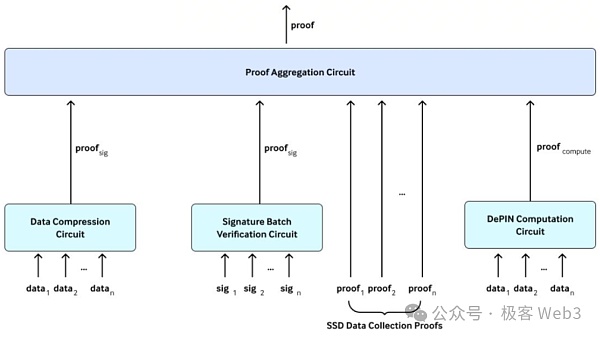

W3bStreamはこのフェーズをデータ証明集約と呼んでいます。ネットワークのこの部分は、すべてのDePINプロジェクトによって共有されるコンピューティングリソースプールを形成する多数のアグリゲーターノードで構成されます。

各アグリゲーター・ノードは、ビジー状態かアイドル状態かをブロックチェーンに記録します。DePINプロジェクトの計算需要が発生すると、チェーン上のステータスモニターに基づいて、アイドル状態のアグリゲーターノードが選択されて処理される。

選択されたアグリゲーターノードは、まずストレージレイヤーから必要なデータを取得し、次にDePINプロジェクトの要求に従ってデータに対して計算を行い、結果の証明を生成する。最後に、スマートコントラクトが検証するために、証明がブロックチェーンに送信される。ワークフローが完了すると、アグリゲーターノードはアイドル状態に戻る。

アグリゲーターノードはレイヤーアグリゲーション回路を使用して証明を生成する。レイヤー集約回路には4つの部分があります:

データ圧縮回路:メルクルツリーと似ており、収集されたすべてのデータが特定のメルクルツリーのルートから来ていることを検証します。メルクルツリーのルートから来たものであることを検証する。

署名バッチ検証回路:デバイスからのデータの妥当性をバッチで検証します。

DePIN コンピューティング回路: DePINデバイスが特定の計算ロジックに従っていくつかの命令を正しく実行することを証明します。

証明集約回路:Layer1スマートコントラクトによる最終的な検証のために、すべての証明を単一の証明に集約します。

Data Proof Aggregationは、DePINプロジェクトにおける計算の完全性と検証可能性を確保するために不可欠であり、オフチェーン計算とデータ処理方法を検証するための信頼できる効率的な方法を提供します。方法論を提供する。

IoTeXの収益チェーンもこのフェーズに焦点を当てており、ユーザーはIOTXトークンを誓約することでアグリゲーターノードを実行できます。アグリゲーターが増えれば増えるほど、より多くのコンピューティング処理能力ももたらされ、演算能力の高いコンピューティングレイヤーが形成されます。

データ配信レベルでは、DePHYは、DePHYメッセージネットワークからの確定メッセージをリッスンするコプロセッサを提供し、データをパッケージ化して圧縮し、状態変化後にブロックチェーンに提出します。

状態移行は、異なるDePINプロジェクト関係者によってカスタマイズされた、メッセージ処理に使用されるスマートコントラクトのような機能であり、zkVMまたはTEEからの計算パッケージ化されたデータ処理ソリューションも含まれます。この部分は、DePHYチームがDePINプロジェクト関係者にプロジェクトの足場(Scaffold)を提供することで、高い自由度で開発・展開されます。

DePHYが提供するコプロセッサに加えて、DePINプロジェクト関係者は、プロジェクトの足場に従って、DAレイヤのデータを他のインフラのコンピュートレイヤに接続し、アップリンクを実現することができます。

DePIN トラックがホットであるにもかかわらず、IoTデバイスがブロックチェーンに大量にアクセスするためには、まだ技術的な障害があります。障害があります。この論文では、信頼できるデータの生成から、保存されたデータの検証、証明の生成、計算を経てブロックチェーンにデータをロールアップするまでのIoTデバイスの全プロセスを技術的実装の観点からレビューし、分析することで、Web3アプリケーションへのIoTデバイスの統合をサポートします。あなたがDePINトラックの起業家であれば、この記事が方法論と技術設計の面でプロジェクト開発に役立つことも期待しています。

分析対象として選ばれた3つのDePINインフラのうち、peaqは、6年前のオンラインコメントのように、まだ「IS JUST HYPE」です。 DePHYとIoTeXはどちらも、IoTデバイスデータを収集するためにオフチェーンで動作し、その後、低遅延でIoTデバイスデータを収集し、デバイスからのデータが信頼できることを保証できるチェーンにロールアップすることを選択しました。低レイテンシーでブロックチェーンにIoTデバイスデータを収集し、デバイスデータの信頼性を保証する。

DePHYとIoTeXにはそれぞれ重点があり、DePHYのDIDにはハードウェア機能形質検証、双方向データ伝送などが含まれ、DePHYメッセージングネットワークはより分散型データ可用性レイヤーに重点を置いており、DePINプロジェクトと組み合わせて低カップリング機能モジュールとして使用されることが多い。 IoTeXの開発は完全な開発ワークフローで非常に完成度が高く、さまざまなイベントにブロックチェーンにバインドする機会を与えることに重点を置いている。IoTeXは完全な開発ワークフローを持ち、異なるイベントにハンドラーをバインドすることに重点を置いており、計算レイヤーを優先しています。DePINプロジェクトは、実際のニーズに応じて異なる技術的ソリューションを組み合わせることを選択できます。

トランプは法人税率を21%から15%に引き下げることを提案したが、これは法人税率を28%に引き上げるというハリスの提案の約2倍の差である。

WenJun

WenJun日本の国税庁(NTA)は、2022年度に615件の問い合わせのうち548件が確認され、暗号税の違反が増加していることを明らかにした。1件当たりの平均申告漏れ所得は20万6000ドルに減少したものの、累積額は1億2650万ドルに増加し、コインを保有する企業に対する現行の仕組みの影響に対する批判の中で、日本における税制改革を求める声が高まっている。

Jixu

Jixuイスラエルの国会、クネセトは、現在利用可能な税制上の優遇措置の拡大を求める法案に初回承認を与えた。

Bitcoinist

Bitcoinist敵対的なApp Storeのルールにより、暗号開発者は構築できません

Bankless

BanklessLUNC コミュニティは、税の燃焼率を 1.2% から 0.2% に引き下げることに投票しました。

Beincrypto

Beincryptoヨーロッパのある国の議員は、2023 年の予算を起草し、1 年未満で保有される暗号資産に 28% の税金を課すことを明らかにしました。

Beincrypto

Beincryptoステーキングは主流になる可能性が高く、英国の納税者にとってかなりの負担になる可能性があります。

Beincrypto

BeincryptoDeFiスペースの主要な権威であるDeFi Pulseは、DeFiプロトコル内のすべての預金の合計価値を計算しています...

Bitcoinist

Bitcoinistドイツの財務省は、買収から12か月後に売却されたBTCとETHからの利益に対して税金を支払う必要がない、新しい暗号通貨税ガイドラインを発表しました。

Cointelegraph

CointelegraphKoinly の Tony Dhanjal 氏によると、この統合により、LUNA ユーザーはトランザクションを正確に追跡および記録して納税義務を果たすことができるようになります。

Cointelegraph

Cointelegraph