ラザロ・グループ

2023年の動向

2023年の公開情報によると、6月の時点では、北朝鮮のハッカー「ラザロ・グループ」に起因する大規模な暗号通貨の盗難はまだ発生していません。-align: "left;">2023年の公開情報によると、6月現在、北朝鮮のハッカーであるLazarus Groupに起因する大規模な暗号通貨の盗難はまだ発生しておらず、オンチェーンでの活動から判断すると、彼らは主に2022年6月23日のHarmonyクロスチェーンブリッジへの攻撃を含む、2022年に盗まれた暗号通貨資金の洗浄を行っている。北朝鮮のハッカーであるラザロ・グループは、主に、2022年6月23日のハーモニー・クロスチェーンブリッジへの攻撃で失われた約1億ドルを含む、2022年に盗まれた暗号通貨資金を洗浄しています。

しかしその後、北朝鮮のハッカー集団であるラザロ・グループは、2022年に盗まれた暗号通貨資金の洗浄以外に怠けていたわけではなく、このハッカー集団は影で休眠状態にあり、密かにAPT関連の攻撃を行っていたことが明らかになった。これらの活動は、6月3日に始まった暗号通貨業界の「101日間の暗闇」に直接つながった。

「101日間の暗黒」の間に、合計5つのプラットフォームが盗まれ、3億ドル以上が盗まれましたが、そのほとんどが中央集権的なサービスプラットフォームからでした。

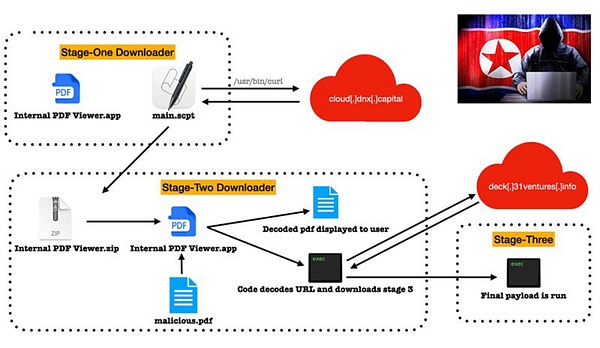

9月12日頃、スローフォグはそのパートナーと共同で、「101日間の闇」を引き起こしました。9月12日、スローフォグはパートナーとともに、ハッカー集団「Lazarus Group」による暗号通貨業界への大規模なAPT攻撃を発見した。攻撃の手口は以下の通り。まず、身分を偽り、本人認証によって本物の顧客になりすまし、本物の入金を行う。この顧客IDのカバーの下で、公式の担当者と顧客(攻撃者)の数の余波で、公式の担当者の正確なMacまたはWindowsのカスタムトロイの木馬を対象とした時点で通信するために、資金を盗む目的を達成するために潜んで長い時間の横移動後にイントラネットのアクセス許可にアクセスします。

米連邦捜査局(FBI)もまた、暗号通貨のエコシステムに関心を寄せています。この事件は北朝鮮のハッカー、Lazarus Groupによって操作されたものだとプレスリリースで公言しています。以下は、北朝鮮のハッカーであるLazarus Groupに関する2023年のFBIの関連プレスリリースです:

1月23日、FBIは確認しました(https://www.fbi.gov/news/press-releases/fbi-confirms-lazarus-group-cyber-actors-responsible-for-harmonys-horizon-bridge-currency-theft)。ラザロ・グループがハーモニー・ハックに関与している。

8月22日、米連邦捜査局(FBI)は通知(https://www.fbi.gov/news/press-releases/fbi-identifies-)を発表した。cryptocurrency-funds-stolen-by-dprk)を発表し、北朝鮮のハッキング組織がAtomic Wallet、Alphapo、CoinsPaidを含むハッキングで合計1億9700万ドルの暗号通貨を盗んだと述べました。

9月6日、連邦捜査局(FBI)はプレスリリース(https://www.fbi.gov/news/press-releases/fbi-identifies-)を発表しました。

- 9月6日、米連邦捜査局(FBI)はプレスリリース(-cryptocurrency-funds-stolen-by-dprk)を発表し、Stake.comの暗号通貨ギャンブル・プラットフォームから4100万ドルが盗まれたのは、北朝鮮のハッカー、ラザロ・グループ(Lazarus Group)の仕業であることを明らかにしました。

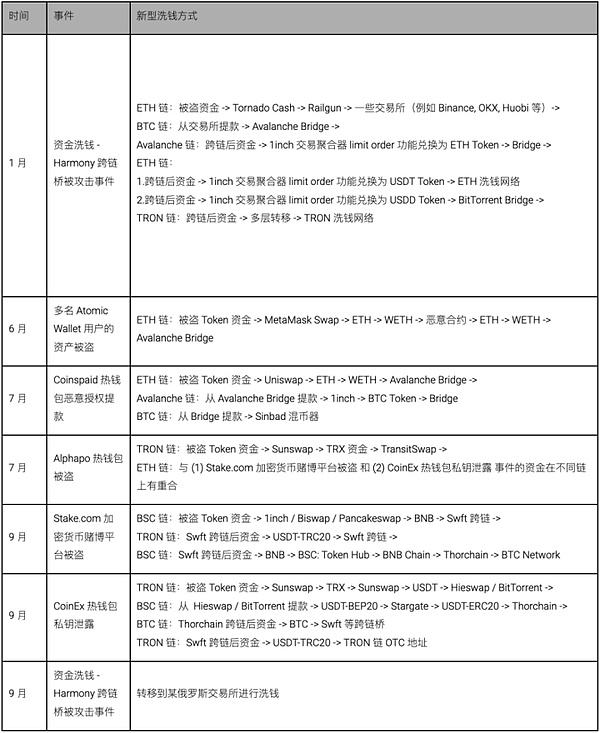

マネーロンダリングの手法分析

私たちの分析によると、北朝鮮のハッカーであるラザロ・グループのマネーロンダリングの手法は、時間の経過とともに進化しています。北朝鮮のハッカーであるラザロ・グループのマネーロンダリング手法も時代とともに進化しており、たまに新しいタイプのマネーロンダリング手法が登場し、マネーロンダリング手法の変化のタイムテーブルは以下の表の通りである:

暴力団のプロファイリング

InMistのインテリジェンス・ネットワーク・パートナーの強力なインテリジェンス関連のサポートに基づき、Slow Fog AMLチームはこれらの窃盗とLazarus Groupに関連するデータを分析しました。Slow Fog AMLチームは、ハッカー集団Lazarus Groupに関連するデータを追跡・分析し、同集団の一部像を導き出しました:

Wallet Drainers

注:このサブセクションは次の方によって書かれました。Scam Snifferによって書かれました。

概要

暗号通貨関連のマルウェアの一種である「ウォレットドレイナー」は、この1年で大きな「成功」を収めています。このソフトウェアはフィッシング・ウェブサイトに展開され、ユーザーを騙して悪質な取引にサインアップさせ、暗号通貨のウォレットから資産を盗み出す。このようなフィッシング・キャンペーンは、さまざまな形で一般ユーザーを攻撃し続けており、その結果、多くの人々が無意識のうちに悪意のある取引にサインアップしてしまい、多額の財産を失っています。

盗まれた統計

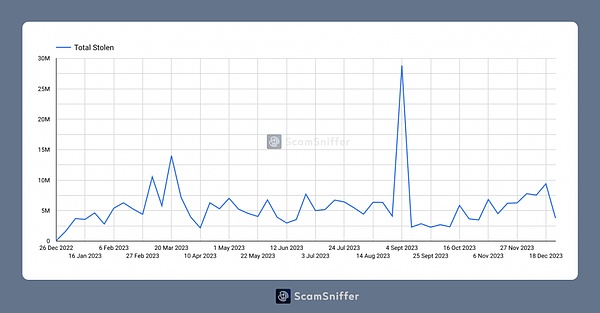

過去1年間で、Scam Snifferが監視したところ、Wallet Drainersは約32万人の被害者から約2億9500万ドルの資産を盗んでいます。

盗まれた傾向

3月11日に700万ドル近くが盗まれたことは注目に値する。その大半は、米ドルの為替レートの変動と、サークルを装ったフィッシングサイトによるものだった。また、3月24日のArbitrumのDiscordのハッキングとそれに続くエアドロップの近くでも多額の盗難があった。

それぞれの波は、関連する大規模なイベントを伴います。それはエアドロップかもしれませんし、ハッキングイベントかもしれません。

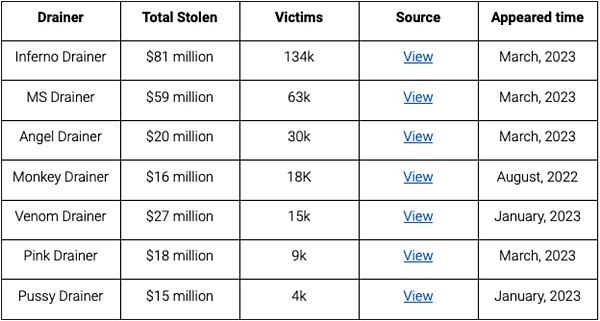

注目すべき財布の中身

ザックXBTによるモンキー・ドレイナーの摘発により、彼らは6ヶ月の活動後に撤退を発表し、その後ヴェノムが顧客のほとんどを引き継いだ。MS、インフェルノ、エンジェル、ピンクが3月頃に続いた。Venomが4月頃にサービスを停止したため、ほとんどのフィッシング・ギャングは他のサービスに移った。ドレイナーの手数料の20%で、彼らはサービスを売って少なくとも4700万ドルを稼いだ。

ウォレットドレイナーの動向

傾向を分析すると、フィッシング活動は比較的一貫して増加していることがわかります。そして、それぞれのドレイナーが退場するにつれて、新しいドレイナーが入れ替わり、例えば最近のインフェルノの退場発表のように、エンジェルが新しい入れ替わりのようです。

彼らはどのようにして釣りキャンペーンを始めたのでしょうか?

フィッシング・サイトがトラフィックを得る方法は、大きく分けて次のようなものがあります。square;" class=" list-paddingleft-2">

公式プロジェクトのDiscordとTwitterがハッキングされた

公式プロジェクトのフロントエンドや使用ライブラリが攻撃された

自然なトラフィック

エアドロップNFTまたはトークン

ディスコードリンク失敗占拠。

Twitter スパムアラートとコメント

有料トラフィック

ハッキングは、影響が大きい一方で、コミュニティ全体が一般的に10~50分で行動するほどタイムリーであることがよくあります。エアドロップ、自然トラフィック、有料広告、失敗したDiscordリンクの取り込みは、はるかに目立ちません。その上、個人へのプライベートメッセージのよりターゲットを絞ったフィッシングもあります。

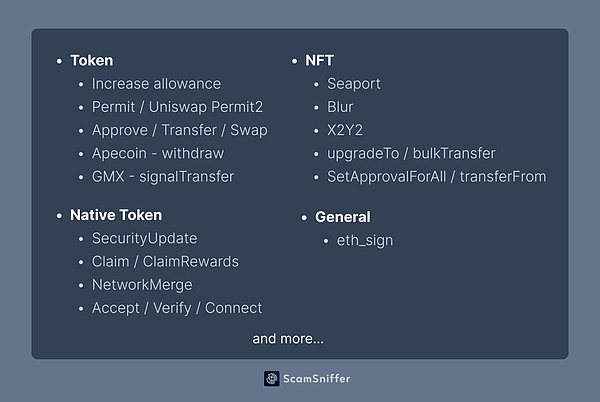

よくあるフィッシングのサイン

資産の種類によって、悪質なフィッシングシグネチャを起動する方法は異なります。 ドレイナーは、被害者のウォレットが持っている資産の種類に基づいて、どのような悪質なフィッシングシグネチャを起動するかを決定します。ドレイナーは、被害者のウォレットが持っているアセットのタイプに基づいて、どのフィッシング・シグネチャーを起動するかを決定します。

GMXのsignalTransferを使用してReward LPトークンを盗むことから、特定の資産に対するフィッシング詐欺が洗練されていることがわかります。

スマートコントラクトのさらなる利用

1)マルチコール

インフェルノを皮切りに、コントラクト技術の活用にも力を入れ始めている。例えば、分割手数料は2つのトランザクションに分割する必要があったが、2回目の送金の早い段階で被害者が認可を取り消すには十分な速度ではないかもしれない。そこで、効率を上げるために、マルチコールを使って、より効率的な資産譲渡を実現した。

2) CREATE2 & CREATE

また、いくつかのウォレットのセキュリティ検証をバイパスする試みとして、彼らはcreate2やcreateを使って一時的なアドレスを動的に生成しようとし始めています。これにより、ウォレット側のブラックリストは役に立たなくなり、フィッシングの調査も難しくなる。なぜなら、署名がなければ資産がどのアドレスに転送されるかわからないし、一時的なアドレスは分析的ではないからだ。これは昨年からの大きな変化だ。

フィッシング・サイト

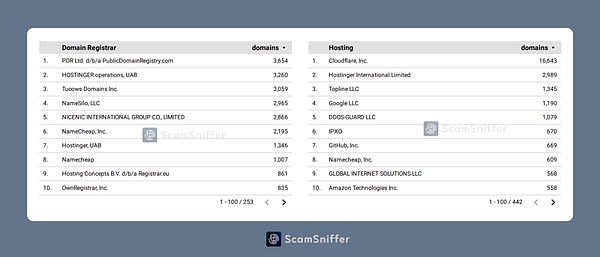

フィッシングサイトの数の傾向を分析すると、フィッシング活動は毎月徐々に増加しており、これは安定したウォレットドレイナーサービスと大きく関係していることがわかります。

上記はこれらのフィッシングサイトが使用している主なドメイン名です。のレジストラです。サーバーアドレスを分析することで、そのほとんどが本当のサーバーアドレスを隠すためにCloudflareを使っていることがわかります。

マネーロンダリングツール

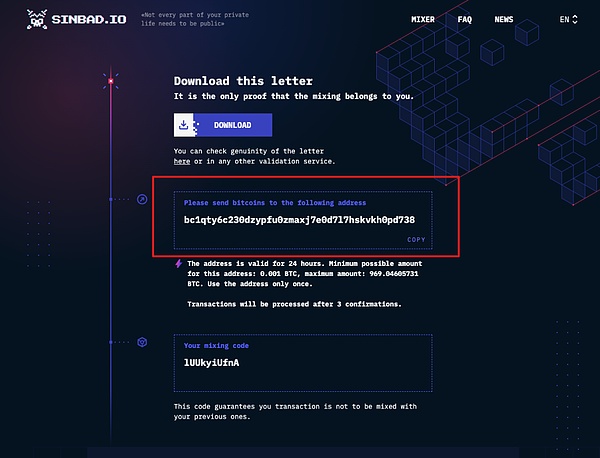

シンバッド

Sinbadは、2022年10月5日に設立されたビットコインミキサーで、取引の詳細をぼかしてチェーン内の資金の流れを隠します。

米財務省はシンドバッドについて、「OFACに指定された北朝鮮のハッカー組織であるラザロ・グループの主要なマネーロンダリング手段である仮想通貨ミキサー」と説明している。SinbadはHorizonとAxie Infinityのハッキングからの資金を処理し、また「制裁逃れ、麻薬取引、児童性的虐待資料の購入、ダークウェブ市場でのその他の違法販売」に関連する資金を送金していました。

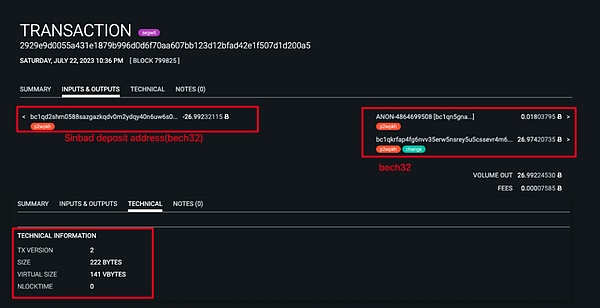

アルファポのハッカー(ラザロ・グループ)は、マネーロンダリングの手法を使って資金を洗浄してきました。

(https://img.jinse.cn/7165785_image3.png).align: left;">(https://oxt.me/transaction/2929e9d0055a431e1879b996d0d6f70aa607bb123d12bfad42e1f507d1d200a5)

トルネード・キャッシュ

(https://img.jinse.cn/7165786_image3.png)="text-align: left;">(https://dune.com/misttrack/mixer-2023)

トルネード・キャッシュは完全に分散化され、管理されていないプロトコルで、送信元アドレスと宛先アドレス間のオンチェーンリンクを解除することで取引を改善します。送信元アドレスと宛先アドレス間のオンチェーンリンクを断ち切ることで、取引のプライバシーを高めます。プライバシーを保護するために、トルネードキャッシュはスマートコントラクトを使用し、あるアドレスからETHや他のトークンの入金を受け付け、別のアドレスに出金できるようにします。

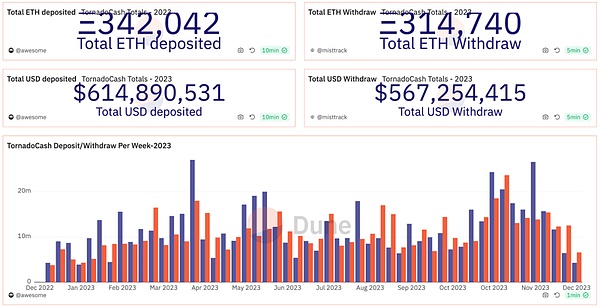

ユーザーは2023年、合計342,042ETH(~6億1400万ドル)をトルネードキャッシュに入金し、合計314,740ETH(~5億6700万ドル)をトルネードキャッシュから引き出した。

eXch

(https://dune.com/misttrack/mixer-2023)

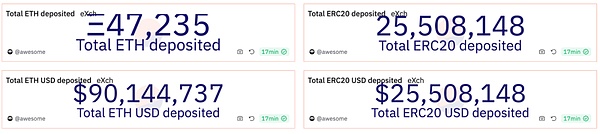

ユーザーは2023年に合計47,235ETH(~9,014万ドル)をeXchに入金した。align: "left;">Railgunはzk-SNARKs暗号を使用して、トランザクションを完全に不可視にします。railgunは、プライバシーシステム内でユーザーのトークンを「遮蔽」することで、すべてのトランザクションをRailgunの契約アドレスから送信されたかのようにブロックチェーン上に表示させます。Railgunの契約アドレス。

2023年初頭、FBIは北朝鮮のハッカー集団Lazarus GroupがRailgunを使ってハーモニーのHorizon Bridgeから盗まれた6000万ドル以上を洗浄したと発表しました。

概要

この投稿は、スローフォグのセキュリティチームが監視を続けてきた、北朝鮮のハッカー集団ラザロ・グループの23年間の動静を取り上げたものです。スローフォグのセキュリティチームは、ハッカーグループを追い続け、そのダイナミクスとマネーロンダリングの手法をまとめ、分析し、グループの姿を出力しました。23年間、フィッシング・ギャングが横行し、ブロックチェーン業界に莫大な金銭的損失をもたらし、そのようなギャングの行動は「リレー」の特徴を示しており、彼らの持続的で大規模な攻撃は、業界のセキュリティをより大きな課題に直面させています。フィッシング・キャンペーンに貢献したWeb3 AntiFraud Platformに感謝します。ここでは、フィッシング・グループであるWallet Drainersに関する情報開示を提供してくれたScam Snifferに感謝したい。これは、彼らの作業方法と利益を理解するための重要な参考資料であると考える。最後に、ハッカーが使用する一般的なマネーロンダリングツールの概要も紹介します。

レポート全文のダウンロード:

https://www.slowmist.com/report/2023-Blockchain-Security-and-AML-Annual-Report(CN).pdf

Kikyo

Kikyo

Kikyo

Kikyo CoinBold

CoinBold Davin

Davin TheBlock

TheBlock Bitcoinist

Bitcoinist Catherine

Catherine Catherine

Catherine Others

Others Catherine

Catherine Bitcoinist

Bitcoinist