背景

先日、DeFiHackLabsが開催したEthereum Web3 Security BootCampにSlowMistが招待されました。ゲストスピーカーとして、SlowMistのセキュリティ監査責任者であるThinkingが、受講生にフィッシングハッカーの邪悪な手口と隠された方法を理解させ、実際の事例と組み合わせた「Fake、Bait、Lure、Attack、Hidden、Technique、Identify、Defend」の8つの章から、関連する予防策を提示しました。フィッシングは業界で最も被害が大きい分野の一つであるため、敵を知り、己を知り、防御に万全を期したいものだ。この記事では、フィッシング攻撃の現状を理解し、フィッシング攻撃の脅威を効果的に回避するために、共有セッションから重要な内容を抜粋します。

なぜフィッシングなのか

フィッシング攻撃は、Web3の世界における主要なセキュリティ脅威の1つとなっています。まず、なぜユーザーがフィッシングに遭うのかを見てみましょう。実際、セキュリティ意識の高いユーザーでさえ、「靴を濡らさずに川沿いを歩くのは難しい」と発言することがある。攻撃者は、最近話題のプロジェクトやコミュニティの活動、ユーザーの規模などを分析することで、注目度の高いターゲットを選択し、慎重に偽装した上で、エアドロップや高利回りなどの餌でユーザーを惹きつける。これらの攻撃は通常ソーシャルエンジニアリングを伴っており、攻撃者は詐欺の目的を達成するためにユーザー心理を悪用することに長けています。

誘い文句: エアドロップ適格性。ホワイトリスト、ヘッドマイニング、ウェルスパスワードなど。

Curious/Greedy: 大胆不敵なセル・フライ・トップエスケープ戦略、100倍コインの可能性も見逃せない、今夜10時のカンファレンスへのリンクhttps://us04-zoom[.].us/ (悪意あり); $PENGUエアドロップのホワイトリストは見逃せない、https://vote-pengu[.]com/(悪意あり)。

Fear: 緊急警告:XXプロジェクトがハッキングされました。CASH(悪意を持って)を使って認証を取り消し、資金の損失を回避してください。

効果的なツール:エアドロップをつかむツール、AI定量ツール、ワンクリックマイニングウールギャザリングなど。

攻撃者がわざわざ囮を作り、配置するのは、それが有益だからです。上記の手段を使うことで、攻撃者は簡単にユーザーの機密情報/特権にアクセスし、ユーザーの資産を盗むことができます。paddingleft-2">

ニーモニック/秘密鍵を盗むには:ユーザーを騙してニーモニックまたは秘密鍵を入力させる。

ユーザーを騙してウォレット署名を使用する:認証署名、送金署名など。

アカウントパスワードを盗む: Telegram、Gmail、X、Discordなど。

ソーシャルアプリの権限を盗む: X、Discordなど。

悪意のあるアプリのインストールを誘導:偽ウォレットAPP、偽ソーシャルAPP、偽ミーティングAPPなど。

フィッシングの手口

次に、一般的なフィッシングの手口を見てみましょう:

盗まれたアカウント

アカウントの盗難

最近、Web3プロジェクトのオーナー/KOLから盗まれたXアカウントが多く、攻撃者はアカウントを盗んだ後、偽のトークンを宣伝したり、投稿する「良いニュース」で似たようなドメイン名を作ったりすることがよくあります。でユーザーを誘い、クリックさせる。もちろん、攻撃者がプロジェクトのドメイン名を乗っ取った可能性もあるため、ドメイン名が実在するケースもある。被害者がフィッシング・リンクをクリックしたり、署名したり、マルウェアをダウンロードしたりすると、それが盗まれてしまう。

アカウントの盗難に加え、Xの攻撃者はしばしばハイセンスなアカウントを使って、本物のアカウントのコメント欄にメッセージを残し、ユーザーをおびき寄せます。スローフォグのセキュリティチームは、統計のターゲット分析を行いました:ツイートのリリース後、よく知られているプロジェクト側の約80%、コメント欄の最初のメッセージは、詐欺フィッシングアカウントによって占有されます。攻撃者は自動化されたボットを使って有名なプロジェクト側のニュースをフォローしており、プロジェクト側がツイートを公開した後、フィッシンググループのボットが最初のメッセージの位置を占め、閲覧数が多くなるように、最初のタイミングで自動的にメッセージを残します。ユーザーは、ポストを閲覧しているように送信された本物のプロジェクト側であり、フィッシングギャングアカウントとアカウントのプロジェクト側の偽装が非常に類似している後、ユーザーが十分に警戒していない限り、エアドロップや他のフィッシングリンクの名前で高い模倣アカウントをクリックし、その後、承認され、署名され、それは資産の損失となります。

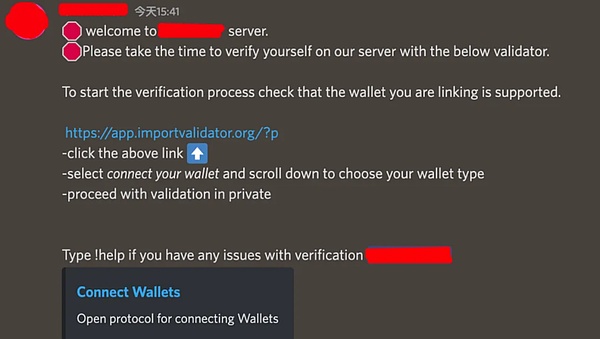

攻撃者はまた、管理者を装い、偽のメッセージを投稿することができます。これは、ユーザー定義のニックネームやユーザーネームに対応しているDiscordで特によく見られることです。そのため、攻撃者は自分のアバターやニックネームを管理者のものと一致するように変更し、チャンネル内のユーザーにフィッシング・メッセージやプライベート・メッセージを投稿するのですが、アカウントのプロフィールをクリックしてユーザーネームを確認しなければ発見することは困難です。また、Discordのユーザーネームは繰り返し使用することはできませんが、攻撃者はユーザーネームにアンダースコアやピリオドを加えるなど、管理者のユーザーネームと酷似した名前を使用することができるため、ユーザーは本名と偽名の違いを見分けることが難しくなります。

フィッシュへの招待

フィッシュへの招待

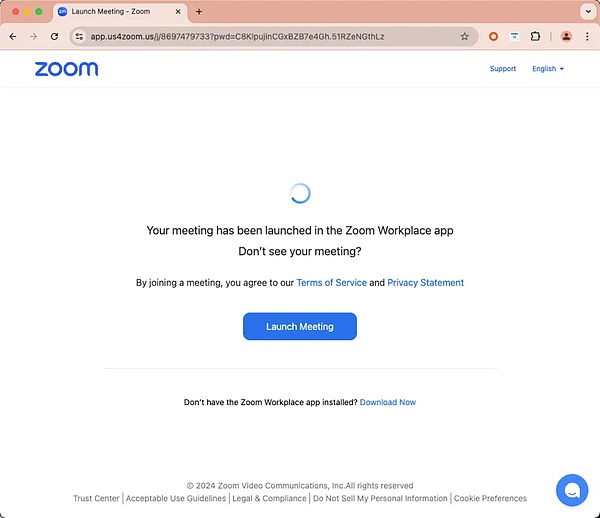

攻撃者は多くの場合、ソーシャルメディアプラットフォームで被害者とつながり、「質の高い」プロジェクトを薦めたり、カンファレンスに参加するようユーザーを招待したりした後、悪意のあるフィッシングサイトにアクセスしたり、悪意のあるアプリをダウンロードしたりするよう被害者を誘導します。偽のZoomをダウンロードさせ、ユーザーを窃取した事例もある。攻撃者は「app[.]us4zoom[.]us]」というドメイン名のファイルを使い、本物のZoomによく似たページで、通常のZoomミーティングへのリンクを偽装します。ユーザーが「Launch Meeting」ボタンをクリックすると、ローカルのZoomクライアントが起動したり、公式のZoomクライアントがダウンロードされたりするのではなく、悪意のあるインストーラーがダウンロードされます。悪意のあるアプリケーションは実行時にユーザーにパスワードを入力させ、その後の悪意のあるスクリプトがプラグインのウォレットデータとKeyChainデータ(ユーザーがコンピューターに保存したさまざまなパスワードが含まれている可能性があります)を収集するため、攻撃者はユーザーの資産を盗むために、データを解読し、ユーザーのウォレットのニーモニック/秘密鍵などの機密情報を取得しようとします。

検索エンジンのランキングを悪用する<

検索エンジンのランキングは、広告プロモーションを購入することで向上させることができるため、フィッシングサイトが本物の公式サイトよりも上位に表示される可能性があり、公式サイトのURLを明確に把握していないユーザーにとっては、サイトの表示ページだけではフィッシングサイトかどうかを判断することが難しいという状況にもつながります。フィッシングサイトは、Google広告のプロモーション機能で広告表示URLをカスタマイズすることができ、スポンサードで表示されるURLは公式URLと同一であっても、ユーザーが広告のURLをクリックすると、攻撃者が構築したフィッシングサイトにリダイレクトされる。攻撃者が作成したフィッシングサイトは、本物のウェブサイトと見間違うほど酷似しているため、ユーザーが検索エンジンから直接公式ウェブサイトを探すことは、フィッシングサイトに入ってしまう可能性が高く、お勧めできません。strong>

最近、偽のTGボットによって危険にさらされるユーザーが大幅に増加しており、複数のユーザーが、取引ボットを使用している最中に、チャンネルのトップに新しいボットが現れ、新しい公式ローンチだと信じて、ウォレットをバインドするために秘密鍵をインポートするために新しいボットをタップしたが、盗まれてしまったと報告している。攻撃者はTelegramを使い、公式チャンネルへの広告をターゲットにしてユーザーを誘い、クリックさせた。この種のフィッシング・テクニックは非常に隠密性が高く、この広告が公式チャンネルに表示されることで、ユーザーは無意識のうちに公式政府によってリリースされたボットだと思い込んでしまい、いったん警戒が緩むと、フィッシング・ボットをクリックして秘密鍵をアップロードしてバインドしてしまい、盗まれてしまうのです。

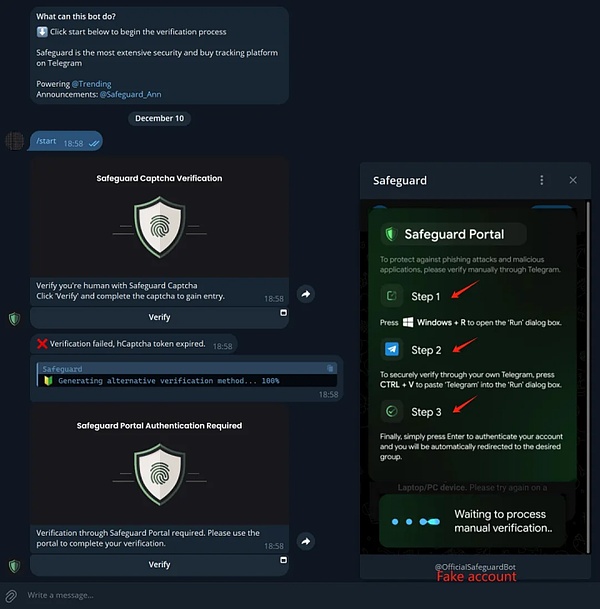

さらに、私たちは最近、新しいタイプの手口を公開しました。

さらに、私たちは最近、攻撃者のチュートリアルに従って悪意のあるコードを実行した後、多数のユーザーが窃取されるという新しい手口、Telegram Fake Safeguard詐欺を公開しました。

APP Mall

APP Mall

アプリストア(Google Play、Chromeストア、App Store、APKComboなど)には、必ずしも本物のソフトウェアがあるとは限りません。読者の審査に注意し、ダウンロードする前に必ずアプリ開発者の情報が公式発表と一致しているか確認し、アプリの評価やダウンロード数なども参考にしてください。

フィッシングメール

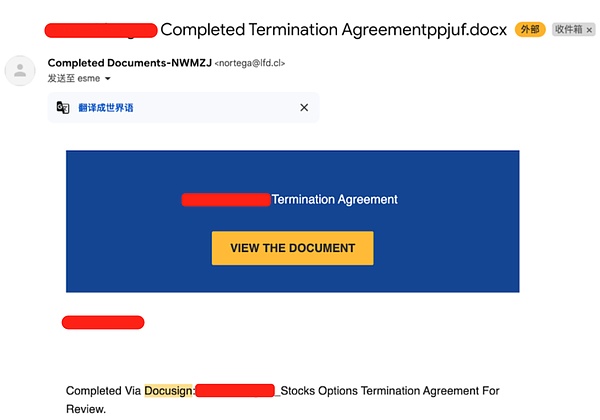

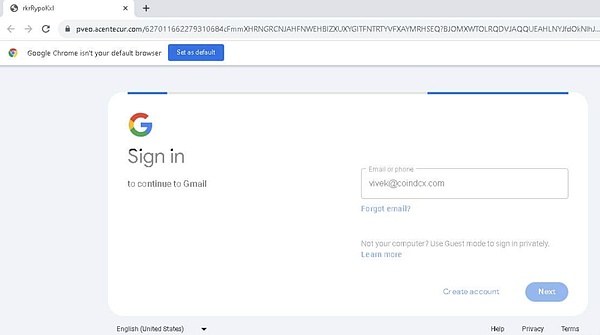

フィッシングメールは最も古典的な方法で、「単純明快」と言えます。 攻撃者はフィッシングテンプレートを使い、Evilnginsリバースプロキシと組み合わせて、下の画像のようなメールを作成します。VIEW THE DOCUMENT」をクリックした後、ユーザーは偽のDocuSignインターフェース(現在は利用できません)にリダイレクトされ、そのインターフェースでGoogleログインをクリックすると、リバースプロキシが使用しているGoogleログインウィンドウにリダイレクトされ、アカウント番号、パスワード、2FAを入力すると、アカウントは攻撃者に乗っ取られます。

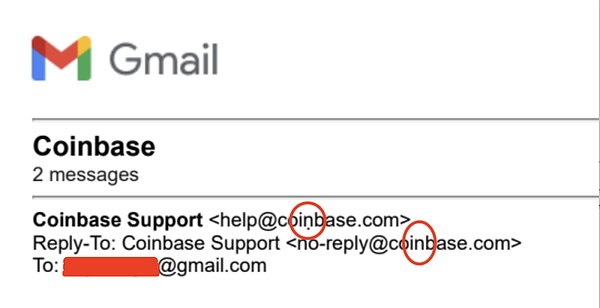

上の画像のフィッシングメールは、送信者のメールアドレスが偽装されていないため、明らかに対応が不十分でした。攻撃者のメールアドレスは公式のものより1ドット多いだけで、攻撃者はDNSTwistを通してGmailでサポートされている特殊文字を見つけることができたため、よく見なければコンピュータの画面がきれいでないと思うかもしれません。

ブラウザの特性を悪用する

詳細は「Slow Fog」をご覧ください: 悪意のあるブラウザのブックマークがあなたのDiscordトークンを盗み出す方法を暴く

防御の課題

攻撃者の戦術は進化を続けており、全体的に粒度化に向かっている。攻撃者の戦術は進化し続けており、全体的な方向性は洗練化とテンプレート化に向かっています。私たちの以前の分析によると、攻撃者は有名なプロジェクト・プロバイダーの公式サイトに酷似したウェブ・ページを作成し、プロジェクト・プロバイダーのドメイン名を乗っ取ることができるだけでなく、架空のプロジェクト一式を作成することができ、偽のプロジェクトはソーシャルメディアで多くのファンを獲得(購入)しているだけでなく、GitHubのリポジトリまで持っており、ユーザーがフィッシングの脅威を識別することをさらに困難にしている。加えて、攻撃者は匿名ツールを使いこなしているため、その痕跡をたどることがより難しく、複雑になっている。攻撃者は匿名性を保つために、しばしばVPNやTorを使用したり、ハッキングされたホストを制御して悪意のある行為を行うことさえあります。

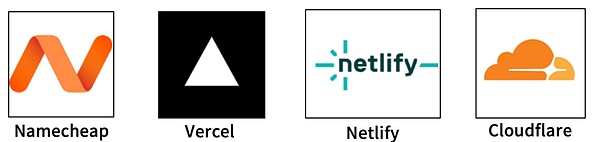

匿名であるため、攻撃者はフィッシング・ネットワークを構築するためにインフラを調達する必要がある。フィッシング・ネットワークを構築するために、攻撃者はNamecheapのようなインフラ・サービスを調達する必要もあります。Namecheapは暗号通貨決済に対応しており、その中にはメールアドレスだけでサインアップできるものもあるため、KYC認証の必要性がなくなり、攻撃者が身元を追跡されるのを避けることができます。

上記の基本が整えば、攻撃者はフィッシング攻撃を仕掛けることができます。フィッシング攻撃を仕掛けます。その後、WasabiやTornadoなどのサービスを使い、資金の経路を難読化する。さらに匿名性を高めるために、資金はモンローのような匿名性の高い暗号通貨と交換されることもある。

サンプルや証拠を残さないようにするため、攻撃者は掃討作戦を行います。また、攻撃者のドメイン名、悪意のあるプログラム、GitHubリポジトリ、プラットフォームアカウントなどの痕跡をすべて削除することができたため、攻撃者の行動を分析・追跡することが難しくなりました。

防御戦略

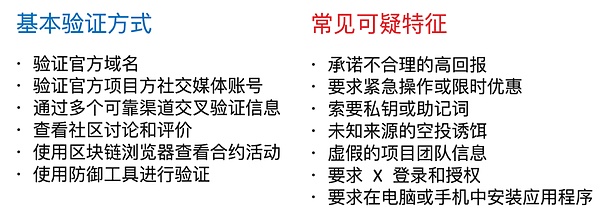

ユーザーは上記の特徴に基づいてフィッシングの脅威を識別し、フィッシングの脅威をマスターすることができます。

Phishing Risk Blocker Plugin:フィッシングリスクをブロックするプラグインであるScam Snapdragonなどは、様々な方法で使用することができます。

スキャム・スニッファーは多角的なリスク検知ツールで、疑わしいフィッシングページを開くとタイムリーにポップアップでリスク警告を表示します。

Wallet with high interactive security:ラビーズウォッチウォレット(秘密鍵不要)、フィッシングサイト識別、WYSIWYG、高リスクシグネチャ識別、履歴詐欺識別などの機能を備えています。

国際的に有名なアンチウイルスソフトウェア:AVG、Bitdefender、Kasperskyなど。

Hardware Wallet:ハードウェアウォレットは、プライベートキーをオフラインで保存する方法を提供します。ハードウェアウォレットを使用してDAppとやりとりする際、プライベートキーがオンラインで公開されることがないため、資産が盗まれるリスクを効果的に減らすことができます。

最後に書きました

ブロックチェーンの暗い森では、フィッシング攻撃がいたるところで行われている。実践は心の中にある。意識的にではなく、「心」の領域を避けるために、自分の心の世話をする必要がある。ブロックチェーンの暗い森を歩く、最も基本的なことは、信頼ゼロを維持し、継続的に検証する習慣を身につけることです。「ブロックチェーンの暗い森の自助マニュアル」を深く読み、徐々にマスターすることをお勧めします:https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/..

Aaron

Aaron

Aaron

Aaron Jasper

Jasper Kikyo

Kikyo Hui Xin

Hui Xin Jasper

Jasper Aaron

Aaron Clement

Clement Alex

Alex Jixu

Jixu Jixu

Jixu