最後に、数学的モデルはFaceIDの初期セットアップ時に保存されたモデルと比較されます。モデルが十分に正確であれば、「成功」信号がiOSに送信され、デバイスのロックが解除される。比較に失敗した場合、デバイスはロックされたままになる。携帯電話のロック解除時に顔に投影される3万個の赤外線ドット; Credit: YouTube

FaceIDはデバイスのロック解除に使われるだけでなく、アプリへのログインや支払いなど、その他の動作の認証にも使われる。そのため、セキュリティ侵害は深刻な結果を招く可能性がある。モデルの作成と照合プロセスが侵害された場合、デバイスの所有者でない者がデバイスのロックを解除し、所有者の個人データにアクセスし、不正な金融取引を行うことができる。攻撃者がユーザーの顔の保存された数学的モデルを抽出することに成功した場合、バイオメトリック・データの盗難やプライバシーの重大な侵害につながる可能性があります。

もちろん、アップルはFaceIDの実装において非常に理路整然としている。すべての処理とストレージは、iPhoneやその他のAppleデバイスに内蔵され、他のメモリやプロセスから分離して機能する独立したプロセッサであるSecure Enclave を通じて行われます。これは、デバイスの他の部分が攻撃されても、攻撃者がアクセスできないように設計されている。

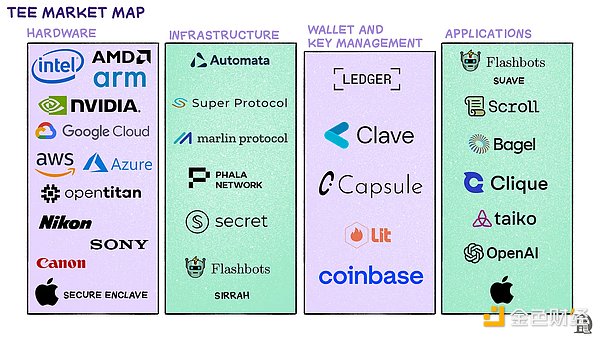

AppleのThe Secure Enclaveは、TEEの一例に過ぎません。ほとんどのコンピューターは機密データや計算を扱うため、現在ではほとんどすべてのプロセッサー・メーカーが何らかの形でTEEを提供しています。 IntelはSoftware Guard Extensions (SGX)、AMDは AMD Secure Processors、ARMは TrustZone、Qualcommは Secure Foundation、Nvidiaの最新GPUは Secure Foundationを提供しています。Nvidiaの最新GPUはSecure Computingを搭載しています。

TEEにはソフトウェアのバリエーションもあります。たとえば、AWS Nitro Enclavesは、Amazonの通常のEC2インスタンスで機密性の高いデータを保護および処理するために、ユーザーが隔離されたコンピュート環境を作成することを可能にします。同様に、Google CloudとMicrosoft Azureは機密コンピューティングを提供しています。

Appleも最近、デバイスがローカルで処理できないAIリクエストをプライベートで処理するように設計されたクラウドインテリジェンスシステム、Private Cloud Computeを発表しました。同様に、OpenAIはAIクラウドコンピューティングのためのセキュアなインフラを開発しています。

TEEがエキサイティングなのは、PCやクラウドサービス・プロバイダーにおけるユビキタス性のためでもある。開発者は、データ漏洩やセキュリティ侵害を心配することなく、機密性の高いユーザーデータの恩恵を受けるアプリを作成することができます。また、生体認証やパスワードなどのイノベーションを通じて、ユーザー・エクスペリエンスを直接的に向上させます。

では、これらすべてが暗号通貨とどのような関係があるのでしょうか?

遠隔証明

TEEは外部から変更不可能な計算の可能性を提供し、ブロックチェーン技術も同様の計算保証を提供できます。スマートコントラクトは基本的にコンピュータコードであり、一度デプロイされると自動的に実行され、外部の参加者によって変更されることはありません。

しかし、ブロックチェーン上で計算を実行するには、いくつかの制限があります:

通常のコンピューターと比べて、ブロックチェーンは処理能力が限られています。処理能力に限界があります。例えば、イーサのブロックは12秒ごとに生成され、最大2MBのデータしか保持できない。これは、時代遅れの技術であるフロッピーディスクの容量よりも小さい。ブロックチェーンはより速く、より強力になっているとはいえ、FaceIDの背後にあるような複雑なアルゴリズムを実行することはできない。

ブロックチェーンはネイティブなプライバシーを欠いている。すべての台帳データは誰にでも見えるため、個人ID、銀行残高、クレジットスコア、病歴などの個人情報に依存するアプリケーションには不向きです。

TEEにはこのような制限はありません。TEEは通常のプロセッサーよりも低速ですが、それでもブロックチェーンよりは桁違いに高速です。さらに、TEEは本質的にプライバシーを保護し、デフォルトですべての処理データを暗号化します。

もちろん、プライバシーとより多くの計算能力を必要とするオンチェーンアプリは、TEEの補完的な機能から恩恵を受けることができます。しかし、ブロックチェーンは高度に信頼されたコンピューティング環境であり、台帳上のすべてのデータはそのソースまで追跡可能で、多数の独立したコンピュータ上で複製される必要があります。これとは対照的に、TEEのプロセスはローカルの物理環境やクラウド環境で行われる。

そのため、この2つの技術を組み合わせる方法が必要であり、それがリモート認証です。では、リモート認証とは何なのか、まずは中世に寄り道して、背景を理解しましょう。

電話、電信、インターネットなどの技術が発明される以前は、人間のメッセンジャーによる手書きの手紙の配達が、長距離のメッセージを送る唯一の方法だった。しかし、受信者は、そのメッセージが本当に元の差出人からのもので、改ざんされていないことをどうやって確かめることができたのだろうか?何世紀もの間、蝋シールがこの問題を解決してきた。

手紙の入った封筒には、熱した蝋で独特で複雑な模様が押され、たいていは王や貴族、宗教家の紋章やシンボルが描かれていた。それぞれのデザインは差出人独自のものであり、オリジナルの印章がなければ再現することは事実上不可能であったため、受取人は手紙の真偽を確かめることができた。さらに、封印が無傷である限り、受信者はメッセージが改ざんされていないことも確認できる。

The Great Seal of the Realm.Great Seal of the Realm):国文書に対する君主の承認を象徴するために使用される印章

リモート証明は、現代の印章に相当するものです。つまり、TEEによって生成される暗号証明で、TEE内で実行されるコードの完全性と真正性を保有者が検証し、TEEが改ざんされていないことを確認することができます。改ざんされていないことを確認します。

TEEは、その状態と内部で実行されているコードに関する情報を含むレポートを生成します。

レポートは、本物のTEEハードウェアだけが使用できるキーで暗号署名されています。

署名されたレポートは、リモートの検証者に送信されます。

検証者は署名をチェックして、レポートが本物のTEEハードウェアからのものであることを確認します。次に、レポートの内容をチェックし、期待されるコードが実行されており、変更されていないことを確認します。

バリデーションが成功すると、リモートパーティはTEEとその内部で実行されているコードを信頼できます。

ブロックチェーンをTEEと統合するために、これらのレポートをチェーン上で公開し、証明のために指定されたスマートコントラクトによって検証することができます。

それでは、TEEはどのように優れた暗号通貨アプリの構築に役立つのでしょうか?

ブロックチェーンにおけるTEEの実用的なユースケース

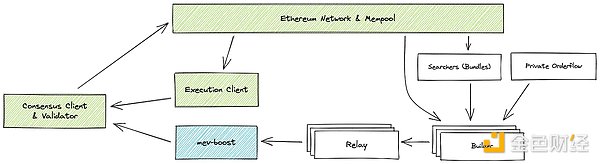

イーサネットMEVインフラの「リーダー」として、Flashbotのソリューション MEV-boost は、ブロック提案者を分離します。は、ブロック提案者とブロック構築者を分離し、両者を仲介する「リピータ」と呼ばれる信頼できるエンティティを導入しています。リピーターはブロックの妥当性を検証し、オークションを実施して勝利ブロックを選び、バリデータがビルダーが見つけたMEVの機会を利用するのを防ぎます。

MEV-ブースト・アーキテクチャ

しかし、3つのリピータがブロックの80%以上を処理する場合など、リピータが集中化すると問題が発生する可能性があります。このブログ記事で概説されているように、このような中央集権化には、リピータがトランザクションを検閲したり、ビルダーと結託して一部のトランザクションを他のトランザクションより優先させたり、リピータ自身がMEVを盗んだりするリスクがある。

ではなぜスマートコントラクトはリレー機能を実装しないのだろうか?まず、リレーソフトウェアはチェーン上で直接実行するには複雑すぎる。さらに、リレーはMEVが盗まれないように、インプット(ビルダーが作成したブロック)を非公開にするために使われます。

TEEはこの問題をうまく解決しています。TEEで中継ソフトウェアを実行することで、リピーターは入力ブロックを非公開にするだけでなく、勝利ブロックが談合なしに公平に選ばれたことを証明することができます。現在Flashbotsは、TEEを利用したインフラストラクチャである SUAVE(ベータ版)を開発しています。

最近、ジャーナルとCMTデジタルは、ソルバーネットワークとインテントがどのように暗号通貨アプリの抽象化を連鎖させ、UXの問題を解決できるかという疑問について調査しました。これは、MEVブーストで実施されるオークションの一般的なバージョンであり、TEEはこのオーダーストリーミングオークションの公平性と効率性を向上させることができます。

さらに、TEEはDePINアプリに非常に役立ちます。DePINアプリは、トークン報酬と引き換えにリソース(帯域幅、計算、エネルギー、モバイルデータ、GPUなど)を提供するデバイスのネットワークです。より多くの報酬を得るために、デバイスの重複した貢献。

しかし、これまで見てきたように、最新のデバイスのほとんどは何らかの形でTEEを内蔵しており、DePINプロジェクトは、TEEを通じて作成されたデバイスの一意の識別子の証明の生成を要求し、デバイスが本物であることを確認し、期待されるセキュリティソフトウェアを実行することができます。Bagelは、TEEの使用を模索しているデータDePINプロジェクトの1つです。

さらに、TEEは、Joelが最近検討したPasskey技術において重要な役割を果たしています。この技術は、秘密鍵をローカルデバイスまたはTEEと呼ばれるクラウドソリューションに保存する認証メカニズムであり、ユーザーがニーモニックを管理する必要性を排除し、クロスプラットフォームウォレットをサポートし、ソーシャル認証やバイオメトリクス認証を可能にし、鍵管理を簡素化します。また、認証や鍵の復元プロセスを簡素化します。

Clave とCapsule は組み込みコンシューマーウォレットにこの技術を使用しており、ハードウェアウォレット企業のLedger は秘密鍵の生成と保存にTEEを使用しています。Litプロトコルは、アプリ、ウォレット、プロトコル、AIエージェントの開発者向けに、分散型の署名、暗号化、計算のためのインフラを提供する。このプロトコルは、鍵管理と計算ネットワークの一部としてTEEを使用している。

TEEには他にも種類があります。生成AIが進化するにつれ、AIが生成した画像と実際の画像を区別することがますます難しくなっています。これに対して、ソニー、ニコン、キヤノンなどの大手カメラメーカーは、撮影した画像にデジタル署名をリアルタイムで付与する技術を統合している。また、第三者が証明書を検証して画像の出所を確認するためのインフラも提供している。このインフラは現在集中管理されていますが、将来的にはこれらの証明がオンチェーンで検証されるようになると予想しています。

先週、私はzkTLSが検証可能な方法でWeb2の情報をWeb3にもたらす方法について書きました。MPC(マルチパーティコンピューティング)とプロキシを含む、zkTLSを使用する2つの方法について説明した。そして、TEEは第3のアプローチを提供し、デバイスのセキュアな飛び地の中でサーバ接続を処理し、チェーン上の計算の証明を公開します。clique はTEEベースのzkTLSを実装しているプロジェクトの1つです。

さらに、イーサネットL2ソリューションのScroll とTaiko は、TEEとZKプルーフを統合することを目指し、マルチプルーフアプローチを実験しています。TEEは、最終的な時間を増やすことなく、より速く、よりコスト効率よく証明を生成することができます。TEEは、証明メカニズムの多様性を高め、エラーやバグを減らすことで、ZKプルーフを補完します。

インフラレベルでは、TEEリモートプルーフを使用するアプリケーションの増加をサポートするプロジェクトもあります。 Automata は、リモートプルーフのレジストリとして機能するEigenlayer AVSとして、モジュラープルーフチェーンを立ち上げ、一般に公開し、簡単にアクセスできるようにしています。Automataは、さまざまなEVMチェーンと互換性があり、EVMエコシステム全体でコンポーザブルTEE証明を可能にします。

さらに、フラッシュボッツは、TEEノードとブロックチェーン間の安全なチャネルを作成するTEEコプロセッサSirrahを開発しており、TEE証明を簡単に検証できるSolidityアプリケーションを作成するコードを開発者に提供しています。Solidityアプリケーション。前述のAutomata検証チェーンを使用している。

"Roses have thorns"<バラにはとげがある。/h2>

TEEは汎用性が高く、暗号通貨のさまざまな分野で使用されていますが、この技術を採用することに課題がないわけではありません。TEEを採用するビルダーが、これらの点に留意してくれることを願っています。

何よりもまず、TEEが信頼できるセットアップを必要とすることが主な考慮点です。

つまり、開発者とユーザーは、デバイスメーカーやクラウドプロバイダーがセキュリティ保証を守り、システムへのバックドアを持たない(または政府などの外部アクターに提供しない)ということを信頼しなければなりません。

もう1つの潜在的な問題は、サイドチャネル攻撃(SCA)です。教室で行われる多肢選択式のテストを想像してみてください。そこでは、誰の答案も見ることはできませんが、横にいるクラスメートが異なる答えを選ぶのに費やす時間の長さを観察することは完全に可能です。

サイドチャネル攻撃も同じように機能します。攻撃者は、消費電力やタイミングの変化などの間接的な情報を使用して、TEE内で処理される機密データを推測します。これらの脆弱性を緩和するには、TEEのコード実行中に観測可能な変化を最小限に抑えるために、暗号操作と定時アルゴリズムを注意深く実装する必要があります。

脆弱性は、Intel SGXなどのTEEで実証されています。 2020年の SGAxe攻撃は、Intel SGXの脆弱性を悪用して、セキュアなエンクレーブから暗号鍵を抜き出し、クラウド環境の機密データを危険にさらす可能性がありました。 2021年、研究者はSGXエンクレーブをクラッシュさせ、機密情報を漏洩させる可能性のある「SmashEx」攻撃を実証した。Prime+Probe」技術もサイドチャネル攻撃で、キャッシュアクセスパターンを観察することで、SGXペリフェラルから暗号鍵を抜き取ることができる。これらの例はすべて、セキュリティ研究者と潜在的な攻撃者の間の「猫とネズミのゲーム」を強調しています。

世界中のサーバーのほとんどがLinuxを使用している理由の1つは、その強力なセキュリティです。これは、そのオープンソースの性質と、何千人ものプログラマーが常にソフトウェアをテストし、脆弱性が発生した場合に対処しているという事実によるものです。同じアプローチがハードウェアにも当てはまります。OpenTitan は、シリコンのルート・オブ・トラスト(RoT、TEEの別称)をより透明で信頼できる安全なものにすることを目的としたオープンソースプロジェクトです。

今後の展望

TEEの他にも、ゼロ知識証明、マルチパーティ計算、完全同型暗号化など、構築者が利用できるプライバシー保持技術がいくつかあります。これらの技術の完全な比較は本稿の範囲を超えていますが、TEEには2つの明確な利点があります。

1つ目は、そのユビキタス性です。他の技術のインフラがまだ発展途上であるのに対し、TEEは主流となり、ほとんどの最新のコンピュータに統合されているため、プライバシー技術を利用しようとする創設者の技術的リスクを軽減することができます。第二に、TEEは他の技術に比べて処理オーバーヘッドが非常に低い。この機能はセキュリティのトレードオフを伴いますが、多くのユースケースにとって実用的なソリューションであることに違いはありません。

最後に、TEEが製品に適しているかどうかを検討している場合、次の質問を自問してください。

両方の答えがイエスなら、TEEは試してみる価値があります。

しかし、TEEが依然として攻撃されやすいという事実を考慮すると、TEEは試してみる価値があります。しかし、TEE が攻撃に対して脆弱であるという事実を考慮すると、常に警戒してください。しかし、ウォレットやロールアップのような「セキュリティ第一」のアプリケーションを構築するのであれば、Lit Protocolのような分散型TEEネットワークを使用するか、ZKプルーフィングのような他の技術と組み合わせてTEEを使用することを検討すべきです。

建設業者とは異なり、投資家はTEEがどのように評価されるのか、またこの技術から数十億ドル規模の企業が誕生するのかに関心を寄せているようです。

短期的には、多くのチームがTEEの実験を続けているため、TEEに特化したロールアップ(AutomataやSirrahなど)や、TEEを使用する他のアプリ(Litなど)の主要なビルディングブロックを提供するプロトコルなど、インフラレベルで価値が生まれると考えます。Lit など)。より多くのTEEコプロセッサが導入されれば、オフチェーンプライバシーコンピューティングのコストは低下するでしょう。

そして長期的には、TEEを活用するアプリや製品の価値は、インフラレイヤーを上回ると予想されます。しかし、ユーザーがこれらのアプリケーションを採用するのは、TEEを使用しているからではなく、現実の問題を解決する優れた製品だからであることに注意することが重要です。Capsuleのようなウォレットは、ブラウザウォレットに比べてユーザーエクスペリエンスが大幅に向上しており、すでにこの傾向が見られます。多くのDePINプロジェクトは、認証のためにTEEを使用するだけで、コア製品の一部としては使用しないかもしれませんが、それらも大きな価値を生むでしょう。

週を追うごとに、私たちはファットプロトコルからファットアプリケーションへと移行しつつあるという主張に対する自信が高まっています。Xのタイムラインではわかりませんが、TEEのような技術が成熟するにつれて、暗号通貨スペースはかつてないほどエキサイティングな時を迎えます。

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Bernice

Bernice JinseFinance

JinseFinance Catherine

Catherine Coindesk

Coindesk Bitcoinist

Bitcoinist 链向资讯

链向资讯