昔々、ギリシア人が巨大な丸太で馬を作り、トロイの街に献上した。トロイの人々はそれを平和の象徴だと思い、その中に潜む脅威を知らなかった。

ビットコインETFのローンチが成功したことで、ますます多くの新規ユーザーと資金がWeb3に戻ってきており、市場のウォーミングアップは、Web3が大量導入の未来に一歩近づいたことを示唆しているようだ。しかし、政策の欠如とセキュリティの懸念は、暗号通貨の普及にとって依然として大きな障害となっている。

暗号の世界では、ハッカーはチェーンの脆弱性を攻撃することで、数百万ドルから数億ドルを稼ぐことができ、暗号通貨の匿名性は、ハッカーが逃げ切るための条件を作り出している。すべての分散型金融(DeFi)プロトコルの総ロックイン価値(TVL)は、2023年末までに約40億ドル(現在は100億ドル)になると推定されており、2022年だけでDeFiプロトコルから盗まれたトークンの総額は3億1,000万ドル、つまりその7%に相当する。この数字は、Web3業界におけるセキュリティ問題の深刻さを物語っており、ダモクレスの剣のように私たちの頭上にぶら下がっています。

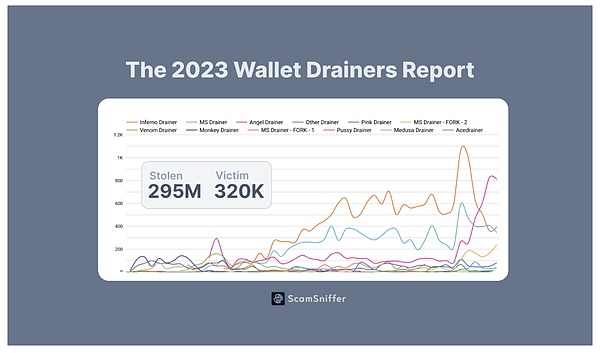

オンチェーン環境だけでなく、Web3のユーザー側でも同様です。Scam Snifferの公開データによると、2023年には32万4000人のユーザーがフィッシングによって資産を盗まれ、その総額は2億9500万ドルにのぼるという。これは、影響の範囲と盗まれた金額の両面で非常に深刻だ。しかし、ユーザーの視点から見ると、セキュリティ・インシデントは本質的に遅れて発生するものであり、実際にインシデントが発生するまで、ユーザーが潜在的なリスクの深刻さを十分に認識することは難しい場合が多い。その結果、人々はしばしば「生存者エラー」の餌食になり、セキュリティの重要性を見失ってしまうのです。

本稿では、今日の市場が直面しているセキュリティ上の課題に注目し、Web3ユーザーの急速な増加に伴い、何が起きているのかを理解することがいかに重要であるかを議論します。Web3ユーザーの急速な増加に伴うセキュリティリスクを探ります。Goplusのような企業が提案するセキュリティ・ソリューションを分析することで、コンプライアンスとセキュリティの両面から、Web3の大規模導入をサポートする方法について理解を深めている。私たちは、Web3のセキュリティは1000億ドル規模の未開拓市場であり、Web3のユーザーベースが拡大し続けるにつれて、ユーザー側のセキュリティサービスに対する需要は指数関数的に伸びていくと考えています。

記事早期?

隠された脅威と数千億の市場

1.1資産のセキュリティ

次世代セキュリティ製品:Web3大規模アプリケーションの護衛

結論

全文は5400字です。推定読了時間12分

隠された脅威と数千億の市場

現在、Web3セキュリティの製品形態は、主にToB、 ToC、 ToDに基づいています。ToDは主に製品のセキュリティ監査、製品への侵入テスト、監査レポートの出力など、主に製品側のセキュリティ保護に、Cは主にユーザー側のセキュリティ環境の保護に、脅威インテリジェンスのリアルタイムキャプチャと分析に基づいて、API方式で検出サービスを出力し、ユーザー側のセキュリティ保護に使用します。ToD(開発者)は、主にWeb3開発者のための開発者ツールを指向し、自動化されたセキュリティ監査ツールとサービスを提供します。

セキュリティ監査は必要な静的セキュリティ対策です。ほぼすべてのWeb3製品はセキュリティ監査を受け、監査レポートは公開されます。セキュリティ監査は、コミュニティがプロトコルのセキュリティを2度にわたって検証することを可能にするだけでなく、ユーザーが製品に対する信頼を築くための基盤の1つでもあります。

しかしながら、セキュリティ監査は万能ではありません。

資産セキュリティ

市場動向と現在のシナリオを考慮すると、主に以下の分野で、ユーザーのセキュリティ環境における課題が引き続き増加すると予測されます。市場の立ち上げには、必ず新しい資産の発行が伴わなければなりません。ERC404の熱気とハイブリッドFTおよびNFTトークンの台頭により、将来のオンチェーン資産の発行は革新と複雑化を続けています。新しいタイプのアセットのセキュリティに対する課題は、日々増加しています。スマートコントラクトを通じてさまざまな種類のアセットがマッピングされ、互いにマージされるにつれて、システムの複雑さは増し、それに応じてセキュリティはより大きな課題に直面する。例えば、特定のコールバックや徴税メカニズムを設計することで、攻撃者は資産の移転を妨害したり、直接的なDoS攻撃を仕掛けることさえできる。このため、資産発行契約のセキュリティ監査や、そのようなプリチェーン手法の正式な検証は困難です。リアルタイムの監視、警告、動的なブロッキングを備えたソリューションが緊急に必要です。

行動的セキュリティ

CSIAのデータによると、サイバー攻撃の90%はフィッシングから始まります。これはWeb3にも当てはまり、攻撃者はユーザーの秘密鍵やオンチェーン資金をターゲットにし、Discord、X、Telegramなどのプラットフォームを通じてフィッシングリンクや詐欺メッセージを送り、疑うことを知らないユーザーに偽の送金をさせたり、間違ったスマートコントラクトとやり取りさせたり、ウイルスファイルをインストールさせたりします。

オンチェーンでのやり取りは学習コストが高く、本質的に反人間的です。2024年1月22日、ある暗号通貨ユーザーがフィッシング攻撃を受け、不正なパラメータで許可された署名に署名しました。ハッカーはこの署名を入手し、署名によって承認されたウォレット・アドレスを使用して、ユーザーのアカウントから420万ドル相当のトークンを引き出しました。

ユーザー側のセキュリティ環境が弱いと、資産の損失にもつながります。例えば、ユーザーがAndroidのApp Walletに秘密鍵をインポートする際、秘密鍵はコピーされた後、携帯電話のクリップボードに書き込まれずに残っていることがよくあります。この場合、マルウェアが開かれたときに秘密鍵が読み取られ、ウォレットが所有するオンチェーン資産を自動的に検出して転送したり、待ち時間が発生した後にユーザーの資産を盗んだりします。

ますます多くの新規ユーザーがWeb3を利用するようになるにつれ、ユーザー側環境のセキュリティは大きな関心事となっています。

プロトコル・セキュリティ

再突入攻撃は、今日でもプロトコル・セキュリティの最大の課題の1つです。数多くのリスクコントロール戦略にもかかわらず、このような攻撃を含むインシデントは頻繁に発生しています。たとえば、昨年7月、Curveは契約プログラミング言語Vyperのコンパイラの欠陥による深刻なリエントラント攻撃に見舞われ、6,000万ドルの損害が発生し、DeFiのセキュリティが疑問視されました。

コントラクトのソースロジックには多くの「ホワイトボックス」ソリューションがありますが、Curveのようなハッキングは重要な点を明らかにしています。コントラクトのソースコードが正しくても、コンパイラの問題によって最終的な結果が意図した設計と異なることがあるのです。契約書のソースコードが正しくても、コンパイラの問題によって最終的な結果が意図した設計と異なってしまうという問題です。コントラクトをソースコードから実際のランタイムに「変換」することは、あらゆる段階で予期せぬ問題が発生する困難なプロセスである可能性があり、ソースコード自体がすべての潜在的なシナリオを完全にカバーしているとは限りません。その結果、ソースとコンパイルレベルでのセキュリティに依存するだけでは十分ではありません。ソースコードに欠陥がないように見えても、コンパイラの問題によって脆弱性が忍び込むことがあります。

したがって、ランタイムの保護が必要になります。プロトコルのソースコードレベルに焦点を当て、ランタイム前に効果を発揮する既存のリスクコントロールとは異なり、ランタイム保護では、プロトコル開発者がランタイム保護ルールとオペレーションを記述し、ランタイムで予期せぬ状況に対処します。これにより、実行時の結果をリアルタイムで評価し、対応することが容易になります。

暗号資産管理会社のビットワイズによると、暗号通貨資産は2030年に総額16兆ドルになると予測されています。セキュリティ・コスト・リスク評価(SCRA)の観点から定量的に分析すると、オンチェーンのセキュリティ・インシデントが発生すると、ほぼ100%の資産損失が発生するため、エクスポージャ・ファクター(EF)を1とすることができ、単一損失期待値(SLE)は1となる。予想損失額(SLE)は16兆ドルである。年率換算発生率(ARO)が1%の場合、年率換算損失期待値(ALE)は1600億ドルとなり、これが暗号通貨資産の安全性に投資する際の最大コストとなる。

暗号通貨のセキュリティストーリーの深刻さ、その頻度、市場規模の急成長から、Web3のセキュリティは1000億ドル市場になり、Web3の市場規模やユーザーとともに高い成長率で成長すると予測できます。さらに、個人ユーザー数の大幅な伸びと資産セキュリティへの関心の高まりを考慮すると、C-suite市場におけるWeb3セキュリティサービスおよび製品に対する需要は幾何級数的な進展を見せ、まだ深く掘り下げられたことのないブルーオーシャン市場になると予測できます。

Web3セキュリティトラック分析

Web3セキュリティ問題の出現により、デジタル資産を保護し、NFTの真正性を検証し、分散化を監視するサービスや製品に対する需要が高まっています。NFTの真正性を確認し、分散型アプリケーションを監視し、マネーロンダリング防止規制への準拠を確保する。統計によると、現在Web3が直面しているセキュリティ脅威の主な原因は以下の通りです:

そして、これらのリスクに対処するために、現在の市場のこれらのリスクに対処するため、現在の市場の企業は主にToB(プリチェーン)のテストと監査、ToC(オンチェーン)の監視に重点を置き、対応するサービスやツールを発表している。ToCと比較すると、ToBのプレーヤーは早くから市場に参入しており、新規参入も続いている。しかし、Web3市場環境の複雑化に伴い、ToB監査は様々な種類のセキュリティ脅威に対応することが難しくなってきており、ToCモニタリングの重要性がクローズアップされ、その需要は増加の一途をたどっている。Certik、Beosinなど、ToBテスト・監査サービスを提供する企業。これらの企業が提供するサービスのほとんどはスマート・コントラクト・レベルのもので、スマート・コントラクトのセキュリティ監査や正式な検証を行っている。このようなプレチェーンアプローチの後、ウォレットの視覚的分析、スマートコントラクトの脆弱性セキュリティ分析、ソースコードのセキュリティ監査などを通じて、スマートコントラクトをある程度検出し、リスクを軽減することができます。

ToCモニタリングは、リスク分析、トランザクションシミュレーション、スマートコントラクトコード、オンチェーンステータス、ユーザートランザクションのメタ情報のステータスモニタリングを通じて、オンチェーン(On-Chain)で実行されます。ToBと比較すると、Web3のC-suiteセキュリティ企業は一般的に設立が遅いが、成長は目覚ましい。GoPlusのようなWeb3セキュリティ企業が提供するサービスは、徐々にWeb3エコシステムのあらゆる部分に適用されつつある。

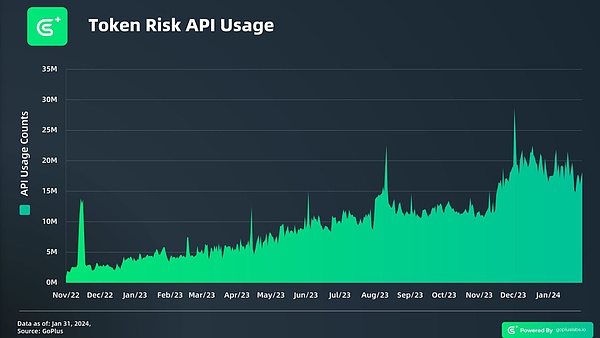

2021年5月の創業以来、GoPlusはWeb3セキュリティ業界をリードしてきました。2021年5月の創業以来、同社が立ち上げたアプリケーションAPIへの1日のコール数は急増しており、当初は1日あたり数百件だったものが、現在のピーク時には1日あたり2,000万件に達しています。下のグラフは、2022年から2024年までのToken Risk APIへの呼び出しの変化を示しており、Web3スペースにおけるGoPlusの重要性の高まりを示す成長率となっている。

ユーザーデータモジュールは、幅広いアプリケーションでWeb3アプリのますます重要な一部となっており、CoinMarketCap(CMC)、CoinGecko、Dexscreener、Dextools、Sushiswap、Kytecなどのトップマーケットプレイスで、GoPlusはWeb3空間における重要なプレーヤーとなっています。Sushiswap、Kyber Networkなどの分散型取引所や、Metamask Snap、Bitget Wallet、Safepalなどのウォレットをリードしています。

さらに、このモジュールは、Blowfish、Webacy、Kekkaiなどのユーザーセキュリティサービス会社によって使用されています。これは、Web3エコシステムのセキュリティインフラを定義する上でGoPlusユーザーセキュリティデータモジュールの重要性を示し、現代の分散型プラットフォームにおける重要性を証明しています。

GoPlusは主に以下のAPIサービスを提供しています。GoPlusは、進化するセキュリティ脅威から保護し、Web3セキュリティの多面的な課題に対処するために、複数の主要モジュールにまたがるターゲットデータ分析を通じて、ユーザーセキュリティデータに対する包括的な洞察を提供します。

Token Risk API: さまざまな暗号通貨に関連するリスクを評価するために使用

NFT."> NFT Risk API: 様々なNFTのリスクプロファイルを評価するために使用されます

Malicious Address API: 詐欺、フィッシング、その他の悪意のある活動に関連するアドレスを特定し、フラグを立てるために使用されます

Malicious Address API: 詐欺、フィッシング、その他の悪意のある活動に関連するアドレスを特定し、フラグを立てるために使用されます。p style="text-align: left;"> dApp Security API: 分散型アプリにリアルタイムの監視と脅威の検出を提供します

Approval Contracts API: スマートコントラクトの呼び出し権限の管理と監査に使用されます

App Security API: スマートコントラクトの呼び出し権限の管理と監査に使用されます

C-suiteでは、イーサリアムのウォレットを盗難から守ることに注力しているHarpieにも注目しており、OpenSeaやCoinbaseなどと提携し、何千人ものユーザーを詐欺やハッキング、秘密鍵の盗難、その他のセキュリティ脅威から守っています。セキュリティの脅威同社の製品は「監視」と「回復」の両方に重点を置いており、ウォレットの脆弱性や脅威を監視し、発見次第ユーザーに通知して修正を支援する。資産を守る。攻撃の防止とセキュリティ緊急事態への対応の両方が、イーサリアムウォレットのセキュリティに大きな成果をもたらしています。

さらに、ScamSnifferはブラウザのプラグインとして利用できます。この製品は、ユーザーがリンクを開く前に、悪意のあるウェブサイト検出エンジンと複数のブラックリストに登録されたデータソースを通じてリアルタイムで検出を行い、悪意のあるウェブサイトからユーザーを保護します。また、オンライン取引中のユーザー資産を保護するために、フィッシングやその他の詐欺的手段の検出も提供します。

次世代セキュリティ製品:Web3大規模アプリケーションのエスコート

上記の資産セキュリティ、行動セキュリティ、プロトコル・セキュリティの問題、およびオンチェーン・コンプライアンスのニーズに対応するため、私たちは、GoGo!

上記の資産セキュリティ、行動セキュリティ、プロトコルセキュリティの問題や、オンチェーン・コンプライアンスのニーズに応えるため、GoPlusとArtelaのソリューションを掘り下げ、ユーザーとオンチェーン運用環境の安全性を維持することで、Web3の大規模導入をどのようにサポートしているかを理解しました。ユーザーセキュリティ環境インフラ

ブロックチェーントランザクションセキュリティは、Web3を大規模に採用するためのセキュリティの要です。.オンチェーンでのハッキング、フィッシング攻撃、Rug Pullが頻発する中、オンチェーン・トランザクションのトレーサビリティ、オンチェーンでの不審な行動の特定、ユーザーのプロファイリング機能は、セキュリティにとって非常に重要です。

SecWareXは、SecWareユーザーセキュリティプロトコルに基づくWeb3パーソナルセキュリティ製品で、オンチェーンランタイム攻撃のリアルタイム識別、事前アラート、アラートなど、あらゆるサービスを提供します。SecWareXは、SecWareユーザーセキュリティプロトコルに基づくWeb3パーソナルセキュリティ製品で、オンチェーン攻撃のリアルタイム識別、先制アラート、タイムリーな傍受、紛争後の紛争解決など、ワンストップですべてを網羅する完全なセキュリティソリューションを提供します。

ユーザーの行動セキュリティを教育するために、SecWareXはLearn2Earnプログラムを開始しました。これは、セキュリティに関する学習とトークン取得のインセンティブを巧みに組み合わせたもので、ユーザーはセキュリティ意識を高めながら実用的な報酬を得ることができます。

資金調達コンプライアンス・ソリューション

マネーロンダリング防止(AML)は、今日のパブリック・ブロックチェーンにおける最も差し迫ったニーズの1つです。パブリックチェーン上では、取引の出所、予想される行動、金額、頻度、その他の要素を分析することで、疑わしい行動や異常な行動をタイムリーに特定することができ、分散型取引所、ウォレット、規制当局がマネーロンダリング、詐欺、ギャンブルなどの潜在的な違法行為を検知し、警告、資産の凍結、法執行機関への報告などの措置をタイムリーに講じるのに役立ち、DeFiのコンプライアンスと大規模なアプリケーションを強化します。

オンチェーンでの行動が充実し続けるにつれ、分散型アプリのKnow Your Transactionは大規模な採用にとって不可欠な必需品となるでしょう。GoPlusのMalicious Address APIは、Web3で運営される取引所、ウォレット、金融サービスが規制要件を遵守し、業務を保護するために不可欠です。GoPlusのMalicious Address APIは、Web3で運営される取引所、ウォレット、金融サービスが規制要件を遵守し、その運営を保護するために不可欠であり、Web3空間における規制遵守と技術進歩の本質的な関連性、およびエコシステムの完全性とユーザーのセキュリティを保護するための継続的な監視と適応の重要性を強調しています。

オンチェーン・セキュリティ・プロトコル

Artelaは、ランタイム保護をネイティブにサポートする初のパブリックチェーンLayer1です。EVM++で設計され、動的に統合されたArtelaのネイティブ拡張モジュールAspectは、トランザクションライフサイクルのさまざまな時点で拡張ロジックを追加し、各関数呼び出しの実行状態を記録することを可能にします。

コールバック関数の実行中に脅威となるリエントラント呼び出しが発生すると、Aspectはそれを検出し、直ちにトランザクションを引き戻し、攻撃者がリエントラントの脆弱性を悪用するのを防ぎます。Curveコントラクトを複製するリエントラント攻撃対策の一例として、ArtelaはあらゆるタイプのDeFiアプリケーションにチェーンネイティブなレベルのプロトコルセキュリティソリューションを提供します。

プロトコルの複雑さと基礎となるコンパイラの多様性が増すにつれて、コントラクトのコードロジックの静的チェックのみを行う「ホワイトボックス」ソリューションとは対照的に、オンチェーンランタイム保護という「ブラックボックス」ソリューションを使用することができます。"契約コードのロジックを静的にチェックするだけのホワイトボックス・ソリューションに比べ、オンチェーンランタイムプロテクションの重要性は増しています。

結論

SECが2024年1月10日にスポットビットコインETFの上場と取引を正式に承認したことは、暗号資産クラスの主流採用に向けた最も重要な一歩です。資産クラスが主流になる政策環境が成熟し、セキュリティ対策が強化されれば、いずれWeb3が大規模に採用されることになるだろう。Web3の大量導入が波乱の波であるならば、Web3のセキュリティは、ユーザーの資産を要素から守り、誰もが波を乗り切れるようにするために構築された強力なダムです。

参考文献:

詐欺の手口とは?Sniffer Reports Cryptocurrency Phishing Scams Will Steal $300 Million by 2023 https://drops.scamsniffer.io/zh/post/scam-sniffer-年度报告32万用户的3亿美元资产在今年因恶意/

マイク:erk404セキュリティリスク https://x.com/mikelee205/status/1760512619411357797?s=46&t=0AOF3L1pmOanZxpmmZpkwg

- いかにして主流になるか:Web3セキュリティの現状|パトリック・コリンズ at SmartCon 2023 https://www.youtube.com/watch?v=EYF6lUoWAgk&t=1489s

2023 Web3 Security Landscape Report. https://salusec.io/blog/web3-security-landscape-report

Defillama https://defillama.com/

定量的情報セキュリティ評価手法。 https://www.sohu.com/a/561657716_99962556

Eliminate Reentrancy Attacks with On-chain Runtime Protection(オンチェーンランタイムプロテクションによるリエントランシー攻撃の排除)。https://artela.network/blog/eliminate-reentrancy-attacks-with-on-chain-runtime-protection

署名フィッシング。https://support.metamask.io/hc/en-us/articles/18370182015899-Signature-phishing

許可署名フィッシングはどれほど危険か?暗号大手から420万ドル盗まれる https://www.coinlive.com/news/how-dangerous-is-permit-signature-fishing-4-2-million-stolen-from

CISAレポート https://www.cisa.gov/stopransomware/general-information

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Brian

Brian Clement

Clement Coinlive

Coinlive

Cointelegraph

Cointelegraph