이전에 뷰신은 바이비트 사건에 대해 전체적으로 분석했으며, 현재 해커들이 탈취한 자금을 '세탁'하는 과정에 있는 동안 바이비트는 대출, 대량 예금, ETH 매입 등 다양한 채널을 통해 해킹으로 인한 부족분을 메우는데 근접해 있습니다, 바이비트는 현재 약 446,869 ETH(약 12억 3천만 원 상당)를 대출, 거액 입금, ETH 구매 등 다양한 채널을 통해 확보한 상태로 해킹으로 인한 부족분을 메우기 위해 노력하고 있으며, 뷰신 팀은 바이비트 팀과 협력하여 상황을 분석하고 있습니다.

Bybit. 해킹 개요

바이비트는 2018년에 설립된 글로벌 암호화폐 파생상품 거래소로 싱가포르에 본사를 두고 있으며 키프로스, 카자흐스탄, 조지아 및 기타 국가에 운영 센터를 두고 있으며, 아랍에미리트 두바이에 본사를 두고 있습니다. 해당 VASP 라이선스를 보유하고 있습니다. 이 거래소는 암호화폐 무기한 계약, 옵션 계약, 현물 거래 및 기타 서비스를 제공하는 데 중점을 두고 있으며 사용자를 위한 안전하고 효율적이며 투명한 디지털 자산 거래 플랫폼을 만들기 위해 최선을 다하고 있습니다.

2월 21일 22:56(GMT)에 암호화폐 거래 플랫폼 바이비트가 해킹을 당했으며, 공격 규모가 매우 커서 총 자산 가치 약 14억 4천만 달러(약 1조 4천억 원)에 달하는 40만 개 이상의 이더리움과 스테이블 이더리움이 알 수 없는 주소로 전송되는 피해가 발생했습니다.

베오신 보안팀의 분석에 따르면 도난당한 자산은 주로 다음과 같습니다.

401,347 ETH(약 11억 2천만 달러 상당)

8,000 mETH(약 2300만 달러 상당)

90,375.5479 stETH(약 2억5000만 달러 상당)

15,000 cmETH(약 4000만 달러 상당)

15,000 cmETH(약 4000만 달러 상당)

사건에 대한 전체 검토

바이비트의 공식 발표에 따르면, 해커들은 어떻게든 바이비트 내부 직원의 컴퓨터를 해킹한 후 UI의 프론트엔드에 표시되는 내용을 변조하여 실제로 서명 담당자가 올바른 URL로 서명한 후 세이프에 서명을 한 것으로 보입니다. UI 프런트엔드에 표시되는 내용을 변조하여 서명자는 Safe의 URL이 정확하다는 것을 확인했지만, 실제로는 해커가 신중하게 구성한 악성 거래에 서명하여 지갑 계약의 논리적 구현을 근본적으로 수정하여 해커가 지갑을 완전히 장악할 수 있도록 했습니다. 해커는 직원의 컴퓨터를 제어할 수 있었기 때문에 최종 거래 서명을 받아 체인에 거래를 제출할 수 있었습니다. 거래가 패킷화되고 브로드캐스트된 후 해커는 지갑을 완전히 장악했습니다. 그런 다음 해커는 지갑에서 모든 자산을 전송했습니다.

공격 과정 및 타임라인의 기술적 세부 정보

1. 공격 타임라인 감소

2025년 2월 21일 이전:

해커 그룹 라자루스 그룹은 후속 공격을 준비하기 위해 트로이목마 등을 통해 바이비트 팀원의 기기에 잠입했을 수 있습니다

2025년 2월 21일까지:

해커들은 바이비트 팀이 액세스하는 안전 다중 서명 지갑의 프론트엔드 인터페이스를 변조하여 서명자가 악성 거래에 서명하도록 유도하고 이더 콜드 지갑의 스마트 계약 로직을 해커가 제어하는 악성 계약으로 변경함으로써 안전 다중 서명 지갑의 모든 권한을 장악했습니다.

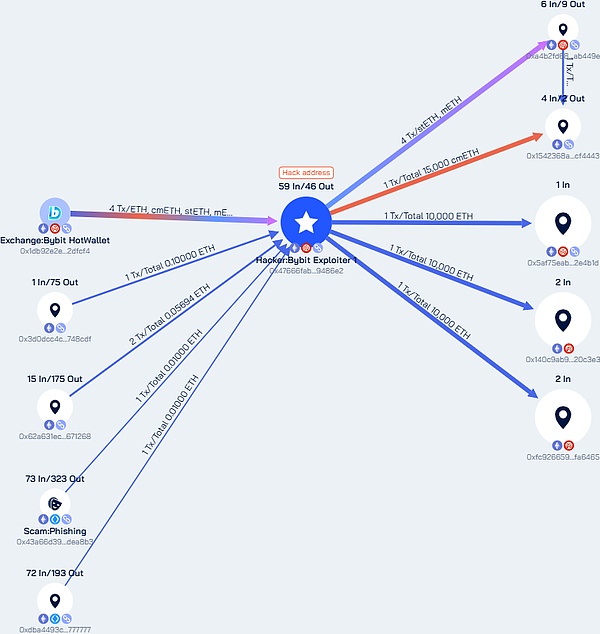

2025-02-21 14:16:11(UTC)에 바이비트 거래소 핫월렛에서 14억 6천만 달러 이상의 ETH와 stETH가 해커의 주소로 유출되었습니다

0x47666fab8bd0ac7003bce3f5c3585383f09486e2로, 암호화폐 역사상 금액 기준으로 가장 큰 도난 사건입니다.

바이비트의 공동 창업자인 벤 저우(Ben Zhou)는 2025-02-21 14:44:00 UTC에 이 사건을 최초로 확인하면서 바이비트 공식 콜드월렛이 해킹당했으며 관련 보안 문제를 긴급히 해결하기 시작했다고 밝혔습니다.

바이비트 거래소 해킹으로 탈취된 자금을 심층적으로 추적 및 분석했습니다. 탈취된 자금이 입금된 주소 중 하나는

0x36ed3c0213565530c35115d93a80f9c04d94e4cb.

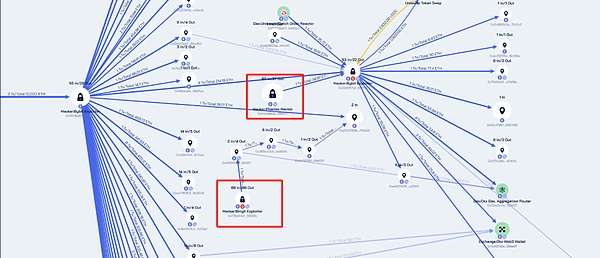

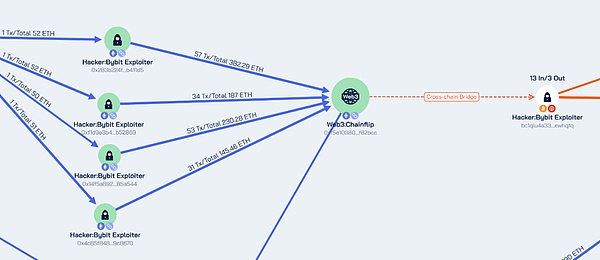

2025년 2월 22일 06:00 UTC에 Bybit 거래소가 해킹당했습니다. 2025년 2월 22일 06:28:23에 5000 ETH가 분할 주소 0x4571bd67d14280e40bf3910bd39fbf60834f900a로 전송되었습니다. 이후 자금은 몇 분 간격으로 수십에서 수백 ETH의 금액으로 분할되어 여러 주소로 추가 전송되었습니다. 특히, 일부 자금은 여러 번 이체된 후 체인플립을 통해 BTC 체인 주소로 크로스체인을 시도한

bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq로, 해커가 크로스체인 및 기타 작업을 통해 자금 흐름을 더욱 은폐하려는 시도를 보여주기도 했습니다. 자금 흐름을 숨기려는 시도를 보여줍니다.

또한 바이비트 해킹 도난 경로뿐만 아니라 동일한 주소의 빙엑스와 페멕스 해킹 도난 경로도 발견되었으며, 동일한 그룹에 대한 공격이거나 동일한 도난 경로를 사용한 것으로 의심되는 중복 주소:

0x0fvwz05ewhqfq

0x0fvwz05ewhqfq align: left;">0x33d057af74779925c4b2e720a820387cb89f8f65

0xd555789b146256253cd4540da28dcff6e44f6e50.< /p>

이 주요 발견은 WazirX 사건과 공격 패턴의 유사성을 바탕으로 바이비트 거래소 해킹이 라자루스 그룹과 관련이 있을 가능성이 높다는 이전의 추론을 더욱 확고히 해줍니다.

2025년 2월 23일:

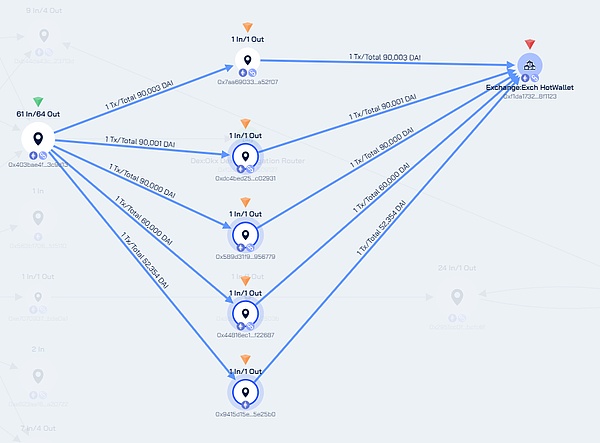

바이비트의 해커 고정 모델은 안정화되었으며, 주로 토르체인을 사용하여 자산을 BTC 퍼블릭 체인으로 전송하고 OKX DEX를 사용하여 DAI로 변환한 다음 스트리밍하는 방식으로 진행되었습니다.

2. 공격 기법 분석

a. 취약점 악용(예: 피싱 공격 및 소셜 엔지니어링). 전술, 프런트엔드 UI 변조, 악의적인 컨트랙트 배포).

피싱 및 소셜 엔지니어링

공격자는 피싱 공격(예: 스푸핑 이메일 또는 악성 링크)을 통해 바이비트 내부 직원들의 컴퓨터를 침해했습니다. 직원의 컴퓨터에 침입하여 운영 권한을 획득했습니다. 공격자는 사회 공학 기술을 사용하여 내부자 또는 파트너로 위장하고 직원들이 악성 링크를 클릭하거나 멀웨어를 다운로드하도록 유인하여 백도어를 심었을 수 있습니다.

프론트엔드 UI 변조

공격자는 안전한 다중 서명 지갑의 프론트엔드 인터페이스를 변조하여 정상적인 거래 안내 페이지처럼 보이도록 위조하여 서명자가 악성 거래에 서명하도록 속였습니다. 공격자는 안전 다중 서명 지갑의 프런트엔드 인터페이스를 변조하고 정상적인 거래 프롬프트 페이지로 보이는 것을 위조하여 서명자가 악성 거래에 서명하도록 유도했습니다. 서명자가 "안전" URL을 확인하는 동안 실제 서명된 거래는 변조되어 악성 계약 로직이 삽입되었습니다.

악성 컨트랙트 배포

공격자는 공격 전에 악성 컨트랙트를 배포합니다(주소: 0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516)를 배포하고 DELEGATECALL을 통해 악성 로직을 Safe 컨트랙트의 STORAGE[0x0]에 씁니다. 악성 컨트랙트에는 콜드월렛의 자산을 전송하기 위한 백도어 기능(예: sweepETH 및 sweepERC20)이 포함되어 있습니다

b. 공격자가 바람 제어 시스템을 우회하는 방법(예: IP 또는 페이지 스푸핑, 정상적인 사용자 서명 동작 모방 등).

페이지 및 거래 프롬프트 위조

공격자는 안전한 다중 서명 월렛의 프런트엔드 인터페이스를 변조하여 합법적으로 보이는 거래 프롬프트를 위조했습니다. 페이지를 위조하여 서명자가 거래 내용이 정상이라고 잘못 믿게 만들었습니다. 서명자가 하드웨어 지갑에서 보는 거래 콘텐츠가 실제 거래 콘텐츠와 일치하지 않아 '블라인드 서명' 현상이 발생합니다.

정상 사용자 행동 시뮬레이션

공격자는 직원의 기기를 해킹한 후 정상적인 사용자 행동(예: 로그인, 서명 등)을 시뮬레이션하여 위험 관리 시스템의 이상 행동 탐지를 피했습니다. 공격자는 직원의 디바이스를 해킹한 후 정상적인 사용자 작업(예: 로그인, 서명 등)을 시뮬레이션하여 바람 제어 시스템의 비정상 행위 탐지를 피했습니다. 공격자는 IP 주소를 위조하거나 프록시 서버를 사용하여 실제 소스를 숨기고 바람 제어 시스템의 IP 블랙리스트 탐지를 더욱 피합니다.

하드웨어 지갑 사용의 한계

하드웨어 지갑은 복잡한 거래를 처리하기에 파싱 기능이 부족하고, 안전한 다중서명 지갑의 자세한 거래 데이터를 완전히 표시하지 못합니다. 따라서 서명자가 거래 내용의 진위 여부를 확인할 수 없습니다. 공격자는 이 결함을 악용하여 서명자가 거래를 위조하여 맹목적으로 서명하도록 유도합니다.

다중 서명 메커니즘을 우회하는 신뢰 취약점

바이비트는 다중 서명 메커니즘을 사용하지만, 여러 서명자는 동일한 인프라와 검증 프로세스에 의존합니다. 그 중 하나가 침해되면 전체 보안 시스템이 침해됩니다. 공격자가 거래를 위조하고 충분한 서명 권한을 얻으려면 서명자 한 명의 장치만 침해하면 됩니다.

도난 자금 세탁 경로 및 주요 노드 침해

1. 자금 세탁 수단 분석

1. align: left;">a. 크로스체인 브리지 전환: 체인플립, 체인나우, 토르체인, LiFi, DLN 등을 통한 자산 전송

라자루스 그룹은 온체인 추적을 피하기 위해 모든 종류의 크로스체인 브리지를 사용하는 데 능숙합니다. 라자루스 그룹은 체인플립 외에도 이전 공격에서 자금을 이체하기 위해 아발란치 브리지, 비트토렌트 브리지, 토르체인, 스레숄드, 스프트와 같은 크로스 체인 도구를 광범위하게 사용했습니다. 예를 들어, 아토믹 월렛 도난, 알파포 도난, 스테이크닷컴 도난, DMM 비트코인 도난, 하모니 크로스체인 브리지 공격, 코인스페이티드 도난에 아발란치 브리지가 사용되었습니다.

b. 혼합 코인 플랫폼의 사용: eXch 혼합 코인 거래소

라자루스 그룹은 자금 난독화 및 세탁을 위해 토네이도 캐시, 신바드, 레일건과 같은 플랫폼을 사용했습니다.

토네이도 캐시는 2022년 미국 재무부 해외자산통제실(OFAC)로부터 라자루스 그룹의 자금 세탁을 용이하게 하는 데 사용되었다는 이유로 제재를 받은 후 한동안 난독화기 사용을 중단했습니다. 하지만 2024년 3월부터 라자루스 그룹은 다시 한 번 대규모 자금 세탁에 토네이도 캐시를 사용했습니다. 바이비트 사건에 대응하기 위해 문제의 자금이 토네이도캐시 믹서에 유입되는 즉시 자금 침투 분석에 착수할 수 있는 만반의 준비를 갖추고 있다는 점을 말씀드리고 싶습니다. 태스크 포스는 최신 버전의 토네이도캐시 침투 알고리즘을 갖추고 있으며, 유사한 사례에서 자금 침투를 성공적으로 완료한 다수의 전문 분석가들이 합류하여 자금의 흐름을 효율적으로 추적하고 후속 조치를 강력하게 지원할 수 있도록 하고 있습니다.

신바드는 특히 라자루스 그룹이 암호화폐 혼합 작업을 수행하기 위해 훔친 대량의 자산을 신바드로 이전한 코인엑스 도난 사건에서 OFAC에 의해 주요 자금 세탁 수단으로 지목된 바 있습니다.

레일건 또한 라자루스 그룹의 중요한 자금 세탁 채널이었으며, 2023년 초 FBI는 라자루스 그룹이 레일건을 통해 6천만 달러 이상의 불법 자금을 세탁했다고 보고했습니다.

c. 장외 자금 세탁

라자루스 그룹은 보통 암호화폐 자산을 훔친 후 체인 간 이체 + 코인 믹서 청소 + OTC 실현의 체인 자금 세탁 프로세스를 채택합니다. 조직은 먼저 훔친 자금을 여러 개의 크로스 체인 브리지를 통해 반복적으로 이체하고 코인 믹서를 통해 자금 출처를 숨긴 다음, 특정 주소 클러스터로 인출한 다음 장외거래(OTC)를 통해 암호화폐 자산을 법정화폐로 전환합니다.

통계에 따르면 Paxful, Noones, MEXC, KuCoin, ChangeNOW, FixedFloat, LetsExchange 등의 거래소가 모두 라자루스 그룹과 연계된 자금을 받은 것으로 나타났습니다. 또한, 라자루스 그룹은 온체인 자금 세탁 외에도 규제를 회피하기 위해 장외 거래를 자주 이용하고 있습니다. 이전 보고서에 따르면 2022년부터 장외 거래자 이콩 왕은 라자루스 그룹에 자금 세탁 서비스를 제공하여 조직이 훔친 수천만 달러 상당의 암호화폐 자산을 은행 송금을 통해 현금으로 전환하도록 도왔으며, 라자루스 그룹은 자금 세탁 과정에서 매우 체계적인 운영 방식을 보여 주었으며, 이는 다층적인 구조로 이루어져 있습니다, 자금 세탁에 대한 이러한 다층적이고 탈중앙화된 접근 방식은 자금 추적을 더욱 어렵게 만듭니다.

암호자산 플랫폼이 방어, 대응, 추적하는 방법

1.방어

1.방어

1. 강력한

a. 내부 다중 서명 프로세스 보안 구축, 서명 감사 및 운영을 위한 전용 네트워크 및 장비 사용을 강화하여 해커가 제어하는 장비를 피하여 해커가 인트라넷에 침입하는 돌파구가되지 않도록합니다.

b.

b. 서명 내용을 감사하는 서명 담당자는 서명을 표시하는 과정과 지갑이 내용의 일관성을 명확하게 비교해야하며, 이상이 발견되면 서명 프로세스를 즉시 중지하고 긴급 대응해야합니다.

c. 또한 바람 제어 시스템을 통해 실시간 모니터링합니다. 위험 통제 시스템을 통해 핫월렛과 콜드월렛의 자금 동태를 실시간으로 모니터링하여 이상 행동에 대한 적시 경보를 제공할 수 있습니다.

d. 다중 서명 지갑 서명 데이터가 체인에 제출되는 경우, 일정 수의 주소만 서명 데이터 제출 작업을 수행할 수 있도록 지정하여 거래 제출 및 서명 권한을 내부적으로 통제할 수 있습니다.

d.

.

2. 전송 중 긴급 대응

a. 위협 인텔리전스 공유: Beosin 보안 정보 네트워크를 통해 신속한 경보를 제공합니다.

b. 긴급 대응 메커니즘: 비정상적인 거래를 발견한 후 신속하게 긴급 대응을 시작하고, 먼저 커뮤니티에 고객의 지갑 충전을 중단하여 상황을 동기화할 필요가 있는지 평가하고 전체 보안 커뮤니티의 힘을 사용하여 도난 자금의 흐름을 방해합니다.

a. 위협 정보 공유: Beosin 보안 인텔리전스 네트워크를 통해 신속한 경고를 보냅니다.

c. 공격 추적성 분석: 온체인 데이터와 오프체인 로그를 결합하여 공격의 출처와 자금의 방향을 추적합니다.

d. 자금 동결 지원: 금융 및 법 집행 기관을 연결하여 도난당한 자금을 동결합니다.

3. 사후 추적 및 검토

a. 자금 흐름 매핑: Beosin Trace 도구를 사용하여 자금 세탁 경로를 시각화합니다. 경로.

b. 자금세탁방지(AML) 라벨링: 베오신은 모든 해커 관련 지갑 주소를 해커로 빠르게 라벨링하고 모든 송금에 대해 경고하여 베오신 고객 플랫폼을 통한 자금세탁 경로를 차단합니다.

c. 사법 포렌식 지원: 법적 기준을 충족하는 온체인 증거 체인을 제공합니다.

이번 사건이 주는 경고와 업계 개선 방향:

바이비트 사건은 자금 보안 관리 측면에서 암호화폐 업계의 허점을 드러냈고, 업계 전체에 경종을 울렸습니다. 경종을 울렸습니다. 이번 사건의 주요 시사점은 다음과 같습니다.

다중 서명 프로세스의 보안 강화

자금의 다중 서명 관리는 업계에서 일반적인 관행이지만 프로세스의 보안을 강화해야 합니다. 이번 사건에서 해커는 내부 안전 서명 시스템 워크플로우를 해킹하여 서명 스푸핑을 구현하고 서명 데이터를 변조했습니다. 따라서 서명 시스템의 보안을 최우선 과제로 삼고 기술 업그레이드와 엄격한 권한 관리를 통해 유사 공격을 방지해야 합니다.

서명 프로세스 감사 및 모니터링 강화

서명 프로세스 중 운영자는 콜드월렛 서명과 서명 콘텐츠의 프론트엔드 표시를 비교하는 등 서명 콘텐츠를 면밀히 검토하여 서명의 잠재성을 파악해야 합니다. 콜드월렛의 서명을 프런트엔드에 표시된 서명과 비교하여 잠재적인 이상 징후를 감지해야 합니다. 또한 서명된 데이터의 실행을 시뮬레이션하여 실행 결과가 예상과 일치하는지 확인한 후 트랜잭션을 브로드캐스팅하는 것이 좋습니다. 이번 사건의 해커는 서명 내용을 직접 입수하여 트랜잭션을 브로드캐스트했지만 이 단계는 다른 유형의 공격을 예방하는 데 여전히 효과적입니다.

보안 위협 대응을 위한 업계 얼라이언스 구축

VASP(가상자산 서비스 제공업체) 업계 얼라이언스를 구축하여 얼라이언스 회원사 간에 최신 중요 사건 정보와 보안 위협 인텔리전스를 공유할 것입니다. 얼라이언스 회원사 간 정보 및 보안 위협 인텔리전스를 공유하여 업계의 강점을 모아 해커 공격과 자금 세탁에 공동 대응할 계획입니다. 이러한 협력 메커니즘을 통해 업계 전체의 방어 역량을 강화할 수 있습니다.

자금세탁 위험 방지를 위한 규정 준수 강화

탈중앙화 프로토콜과 VASP 플랫폼은 해커의 자금세탁 활동에 이용되지 않도록 규정 준수를 더욱 강화해야 합니다. 플랫폼이 규정 준수 부서에 의해 고위험 단체로 지정되면 일반 사용자의 금 운영에 대한 접근에 심각한 영향을 미치게 됩니다. 따라서 거래소와 탈중앙화 플랫폼은 자금세탁방지(AML) 및 고객알기제도(KYC) 메커니즘을 개선하여 규정을 준수하는 운영을 보장해야 합니다.

보안 및 규정 준수 메커니즘의 지속적인 최적화

보안 및 규정 준수는 최신 위협과 기술 발전에 따라 지속적으로 최적화해야 하는 역동적인 프로세스입니다. 업계 실무자는 보안 조치를 정기적으로 검토하고 업그레이드하는 동시에 업계 표준의 개발과 개선에 적극적으로 참여해야 합니다.

바이비트 사고는 보안 취약점의 노출일 뿐만 아니라 업계 전반의 보안 및 컴플라이언스 시스템을 시험하는 사건입니다. 기술 업그레이드, 프로세스 최적화, 업계 협업 및 컴플라이언스 구축을 통해서만 점점 더 복잡해지는 사이버 보안 위협에 효과적으로 대응하고 사용자 자산을 보호하며 업계의 건전한 발전을 도모할 수 있습니다.

Hui Xin

Hui Xin

Hui Xin

Hui Xin Catherine

Catherine Davin

Davin Kikyo

Kikyo Hui Xin

Hui Xin Joy

Joy Aaron

Aaron Jasper

Jasper Clement

Clement Clement

Clement