체인 분석가 룩온체인은 어젯밤 11시경(BST), 비정상적인 거래 주소( 0xA7A1c66168cC0b5fC78721157F513c89697Df10D)가 아이겐레이어의 팀 주소에서 약 167만 개의 EIGEN을 받은 후 3.3달러에 전량 매도하여 약 551만 달러를 현금으로 인출한 것을 확인했습니다.

이 거래가 공개된 후 커뮤니티 내에서 회의론이 만연했습니다 - EIGEN 이적 제한이 해제된 지 불과 며칠 만에 노골적으로 시장을 무너뜨린 팀?

오늘 오전 5시 30분경, 아이젠은 커뮤니티의 질문에 대한 공식 답변을 내놓았습니다.

오늘 오전에 발생한 단독 사건으로, 에스크로 주소로 토큰을 전송하는 투자자의 이메일이 악의적인 공격자에 의해 탈취되었으며 해커는 이메일의 특정 주소를 바꿔치기했습니다. 1673645 EIGEN이 공격자의 주소로 잘못 전송되었습니다. 공격자는 탈중앙화 거래 플랫폼을 통해 탈취한 EIGEN을 판매하고 중앙화 거래소로 스테이블코인을 전송했습니다. 저희는 해당 플랫폼 및 법 집행 기관과 연락을 취하고 있습니다. 일부 자금은 동결되었습니다.

이번 중단은 Eigenlayer 시스템에 영향을 미치지 않았으며, 프로토콜이나 토큰 계약에 알려진 취약점은 없으며, 이번 사건은 EigenLayer의 온체인 기능과는 관련이 없습니다.

현재 상황을 조사 중이며 추가 정보가 입수되는 대로 계속 공개할 예정입니다.

공격 자체는 복잡하지 않았으며, 저명한 보안 전문가이자 Slow Fog의 설립자인 유젠은 개인 X에 대해 매우 상세한 분석을 제공했습니다.

공격 자체는 복잡하지 않았습니다.

공격 자체는 공격자가 오랫동안 계획해왔고, 공격자의 주소는 가장 초기에 1 EIGEN을 수신한 후 거의 26시간 후에 1673644 EIGEN을 수신한 것으로 추정됩니다. 공격자의 주소에서 처음 1 EIGEN이 수신된 후 거의 26시간 후에 3/5 다중 서명 주소(0x87787389BB2Eb2EC8Fe4aA6a2e33D671d925A60f)에서 1673644 EIGEN이 수신되었습니다. 그리고 한 시간 정도 후에 다양한 코인 세탁이 시작되었으며, 주로 ChangeNow를 통해 가스가 유입되고 불법적으로 취득한 EIGEN이 USDC/USDT로 전환되어 HitBTC와 같은 플랫폼을 통해 세탁되었습니다.

공식적인 이야기에 따르면 공격자들이 이 정보를 손에 넣은 이유는 "이메일 침입"이라고 합니다. 이메일 내용 중 EIGEN을 받기 위해 보내야 하는 지갑 주소가 공격자의 주소로 바뀌었고, 이로 인해 프로젝트가 공격자의 주소로 EIGEN을 입력하게 된 것으로 추정하고 있습니다. EIGEN 1개를 먼저 입력했더라도 공격자가 1개를 받아 예상 수신자 주소에 1개를 입력해 예상 수신자가 전체 과정이 맞다고 생각하게 만들었을 수도... 물론 이것은 추측일 뿐 구체적인 내용은 공식적으로 공개할 수 없습니다.

그러나 이 '평범한' 보안 사고는 또 다른 심각한 문제, 즉 '평범한' 보안 사고의 문제를 드러냈습니다. 아이겐레이어 투자자들은 왜 지금 토큰을 받고 있나요? 그리고 왜 (투자자든 해커든) 수령 주소가 EIGEN을 받은 후 제한 없이 그냥 판매할 수 있을까요?

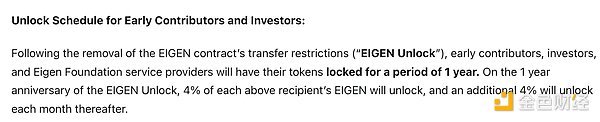

이전에 공개한 토큰의 경제 모델에서 초기 기여자와 투자자를 위한 지분 섹션에는 "1년 락업 제한"의 존재가 흑백으로 명확하게 강조되어 있습니다.

이젠 계약에서 양도 제한이 삭제됨에 따라, 아이젠 재단의 초기 기여자, 투자자, 서비스 제공자의 토큰은 1년 동안 잠기게 됩니다. 1년이 지나면 각 수신자는 EIGEN의 4%를 잠금 해제하고 그 이후에는 매월 4%씩 추가로 잠금 해제할 수 있습니다.

1억 위안 이상의 자금 규모로 전체 네트워크의 헤드에서 높은 순위를 차지했으며 모든 주요 헤드 거래소가 온라인에 몰려들었습니다. "아이겐레이어가 이미 상당히 성숙한 현재의 토큰 분배 프로토콜을 사용하거나 자체 토큰 잠금 해제 계약을 배포하지 않고, 오히려 토큰이 잠금 해제된 직후 토큰 분배 프로토콜을 사용하기로 한 것은 다소 '두뇌없는' 결정이었다고 상상하기는 어렵습니다. 대신, EigenLayer는 토큰 전송 제한이 해제되자마자 투자자 주소로 토큰을 전송했습니다. ......

해커의 판매로 볼 때, 이 주소들은 토큰을 받은 후에도 운영상의 제한을 받지 않은 것으로 보입니다.

다시 말해, EigenLayer는 "도덕적 구속"을 위해 VC에 의존하고 있는 것으로 보입니다 ......

더욱 놀라운 사실은, EigenLayer가 애초에 '투자자'로부터 토큰을 받은 것으로 보인다는 점입니다. 해커는 주소 변경에 대한 '투자자'(실제로는 해커)의 이메일을 받은 후 전화 등으로 확인하지 않고 직접 돈을 송금한 것으로 보이며, 이로 인해 해커는 수백만 달러를 탈취하는 데 성공한 것으로 보입니다. ......

이 사건은 전반적으로 결함으로 가득 차 있습니다. EigenLayer가 정상적인 토큰 잠금 해제 관행을 따랐다면, 그리고 EigenLayer 팀이 테스트를 통과할 만한 운영 자질을 갖추고 있었다면 이번 해킹은 일어나지 않았을 것이며, 커뮤니티에서 "조잡한 운영"이라는 비난을 받지도 않았을 것입니다.

기술적인 관점에서 볼 때, EigenLayer의 혁신적인 "리플렛지" 내러티브는 노드 검증 서비스의 경계를 확장하여 AVS를 사용하여 원래 네트워크 합의 유지에만 사용되었던 노드 검증 서비스를 예언 머신, 시퀀서, 크로스 체인 브리지 등과 같은 더 많은 서비스를 포함하도록 확장합니다. AVS는 원래 네트워크 합의 유지에만 사용되던 노드 검증 서비스를 프로파시 머신, 시퀀서, 크로스 체인 브리지와 같은 더 많은 틈새 시나리오로 확장합니다. 이는 이더리움 생태계와 암호화폐 시장 전체에 장기적인 영향을 미칠 것입니다.

기술은 기술이고 운영은 운영이며, 과거 '에코 프로젝트에 에어드랍을 요청하는 팀' 논란부터 오늘날의 '해킹 및 잠금 해제' 실패까지, 아이젠레이어의 터무니없는 행동은 암호화폐 생태계 발전은 물론 암호화폐 시장 발전에도 큰 장애가 되고 있습니다. 이러한 아이겐레이어의 터무니없는 운영은 점차 커뮤니티의 신뢰를 떨어뜨리고 있습니다. 이는 아무리 규모가 크고 든든한 지원을 받는 프로젝트라 할지라도 매우 위험한 신호입니다.

Hui Xin

Hui Xin

Hui Xin

Hui Xin Alex

Alex Joy

Joy YouQuan

YouQuan Hui Xin

Hui Xin Alex

Alex Joy

Joy Aaron

Aaron YouQuan

YouQuan Hui Xin

Hui Xin