이전 글: LockBit이란?

LockBit은 서비스형 랜섬웨어(RaaS, Ransomware-as-a-Service ) 조직으로 2019년 9월에 처음 등장했으며, 초기 버전에서 암호화된 파일에 '.abcd' 접미사가 추가되어 한때 "ABCD 랜섬웨어"로 알려지기도 했습니다. 정교한 기술, 고도의 자동화, 효율적인 금전 갈취로 잘 알려진 이 그룹은 전 세계적으로 기업, 정부, 교육 및 의료 기관을 대상으로 수많은 공격을 수행했으며 여러 국가 보안 기관에서 지능형 지속 위협(APT) 조직으로 분류되었습니다.이 그룹은 정교한 기술, 고도의 자동화, 효율적인 금전 갈취로 잘 알려져 있습니다. 작년에 보고된 바 있습니다Disclosure이 조직에 대해.

LockBit의 기술은 계속 반복하여 여러 버전을 개발합니다:

RaaS 모델의 대표적인 예인 LockBit은 핵심 개발자를 통해 랜섬웨어 툴킷을 제공하며 다음을 끌어모으고 있습니다. LockBit은 핵심 개발자를 통해 랜섬웨어 툴킷을 제공하고, 특정 공격, 침투 및 배포를 담당하는 "제휴사"를 유치하며, 평균 공격자에게 70%의 랜섬을 분배하는 등 랜섬 공유를 통해 협력을 장려합니다. 또한, 한편으로는 파일을 암호화하고 다른 한편으로는 데이터를 훔쳐서 공개하겠다고 협박하며 피해자가 몸값 지불을 거부하면 자체 유출 사이트에 데이터를 올리는 '이중 랜섬' 전략도 매우 위협적입니다.

기술적으로 LockBit은 Windows와 Linux 시스템을 모두 지원하며 멀티스레드 암호화와 AES-NI 명령 세트를 사용하여 고성능 암호화를 달성합니다. 멀티스레드 암호화와 AES-NI 명령 세트를 사용하여 고성능 암호화를 달성하며, 인트라넷에서 수평 이동(예: PSExec, RDP 버스팅 등), 암호화 전에 데이터베이스, 백업 삭제 및 기타 중요 서비스를 능동적으로 종료할 수 있는 기능도 제공합니다.

LockBit의 공격은 매우 체계적이며 전형적인 APT 특성을 가지고 있는 경우가 많습니다. 전체 공격 체인은 대략 다음과 같습니다.

LockBit은 활동 기간 동안 많은 파장을 일으켰습니다:

2022년 이탈리아 세무서에 대한 공격 수백만 납세자의 데이터에 영향을 미치는 세무서;

를 해킹했다고 주장했습니다. 해킹했다고 주장한 후 사과하고 암호 해독기를 제공했습니다.

제조업체(예: 국방, 의료 기기 회사)가 LockBit으로 암호화된 여러 사례;

2022년 2분기 전 세계 랜섬 공격의 40% 이상 차지;

< span text="">누적 1,000개 이상의 조직에 영향을 미치며 Conti 및 REvil과 같은 기존 그룹을 훨씬 앞지르고 있습니다.

< span leaf="">납치 성공률은 매우 높아서 2022년에 제시한 1억 달러의 몸값 중 절반 이상이 성공적으로 받아냈습니다.

그러나 아무리 강력하다고 해도 LockBit도 무적이지는 않습니다. 영국 국가범죄청, 미국 연방수사국, 유로폴 및 국제 경찰 기관 연합의 합동 법 집행 작전으로 락빗의 웹사이트가 압수되었고, 다수의 락빗 멤버가 체포되거나 수배되었지만, 핵심 개발팀은 아직 완전히 해체되지 않았으며 일부 샘플은 여전히 다크웹에서 유포되고 있고, 파생 그룹이 계속 사용하고 있습니다.

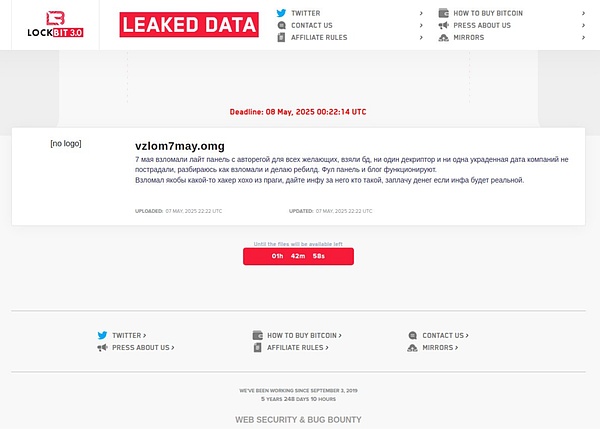

속보: LockBit 사이트 해킹

오늘 SlowMist는 LockBit의 양파 사이트가 해킹당했으며 공격자들이 제어판을 장악했을 뿐만 아니라 데이터베이스가 포함된 패키지 파일도 공개했다는 제보를 받았습니다. 이로 인해 비트코인 주소, 개인 키, 채팅 로그 및 제휴사와 같은 민감한 정보가 포함된 LockBit의 데이터베이스가 손상되었습니다.

< /span>

< /span>

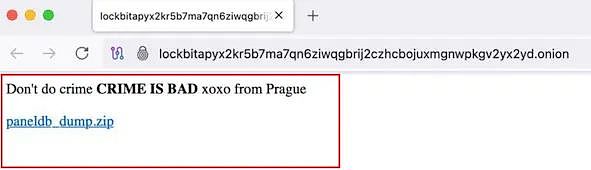

더 극적으로 해커들은 조작된 사이트에 "범죄를 저지르지 마세요, 범죄는 나쁩니다, from Prague."

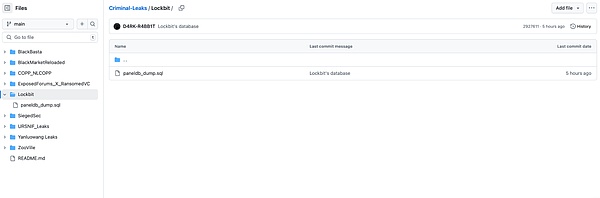

그 후 얼마 지나지 않아 데이터는 GitHub와 같은 플랫폼에 업로드되어 빠르게 퍼져나갔습니다.

<

<

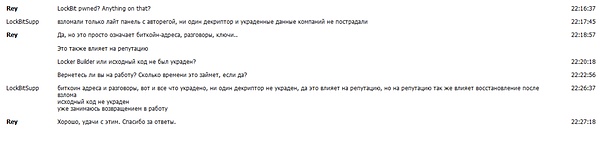

LockBit 관계자는 나중에 러시아어로 다음과 같이 채널에 응답했습니다."

Rey:LockBit 해킹당했나요? 진전이 있나요?

LockBitSupp:인증 코드가 있는 경량 제어판만 침해되었고, 암호 해독기는 도난당하지 않았습니다. 회사 데이터도 유출되지 않았습니다.

예, 하지만 비트코인 주소, 대화, 키 등이 손상되었음을 의미합니다. ...평판도 손상될 수 있겠죠?

Rey:락커 빌더 또는 소스 코드를 도난당했나요?

Rey:다시 온라인으로 작업하시게 되나요? 그렇다면 얼마나 걸리나요?

LockBitSupp:비트코인 주소와 대화 내용만 탈취당했을 뿐 암호 해독기는 탈취당하지 않았습니다. 예, 이는 평판에 영향을 미치지만 수정 후 재실행에도 영향을 미칩니다. 소스 코드는 도난당하지 않았습니다. 이미 복구 작업을 진행 중입니다.

Rey:잘 부탁합니다. 답장해 주셔서 감사합니다.

누수 분석

SlowMist는 유출된 관련 파일을 처음에 다운로드했습니다(내부 연구 목적으로만, 백업은 제때 삭제됨). 디렉토리 구조, 코드 파일, 데이터베이스 콘텐츠에 대한 예비 분석을 수행했으며, LockBit 내부 운영 플랫폼의 아키텍처와 기능 구성 요소를 복원하려고 시도했습니다.

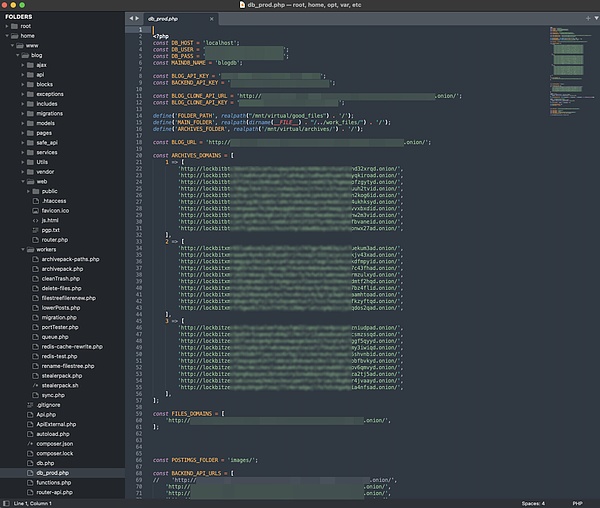

디렉토리 구조를 보면, 경량 PHP 아키텍처로 작성된 LockBit 피해자 관리 플랫폼처럼 보입니다.

디렉토리 구조 분석:

api/, ajax/, services/, models/, workers/는 프로젝트가 어느 정도 모듈화되어 있지만 Laravel과 같은 프레임워크 규칙의 구조를 따르지 않음을 나타냅니다(예: app/Http/Controllers);

DB.php, prodDB.php, autoload.php, functions.php 데이터베이스 및 함수 부트스트랩이 수동으로 관리됨을 나타냅니다.

vendor/ + composer.json은 Composer를 사용하므로 타사 라이브러리를 가져왔을 수 있음을 시사합니다. 전체 프레임워크는 아마도 직접 작성했을 것입니다.

victim/, notifications-host/ 및 기타 폴더 이름은 더 의심스러운 이름입니다(특히 보안 조사에서).

따라서 아마도 "프라하"의 해커가

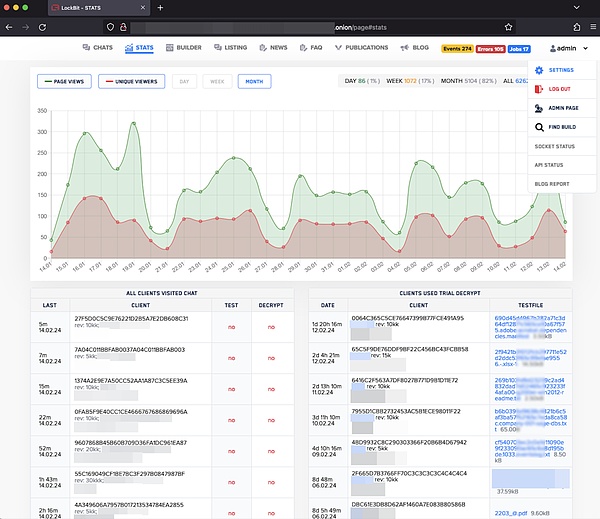

콘솔의 관리는 다음과 같습니다:

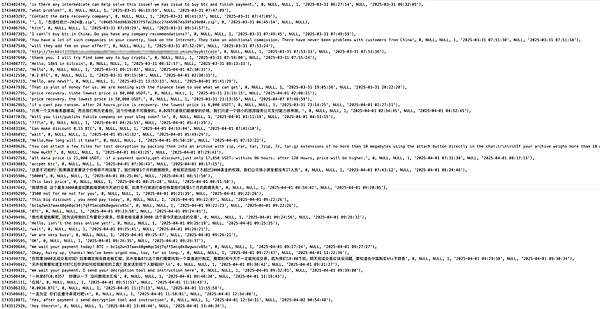

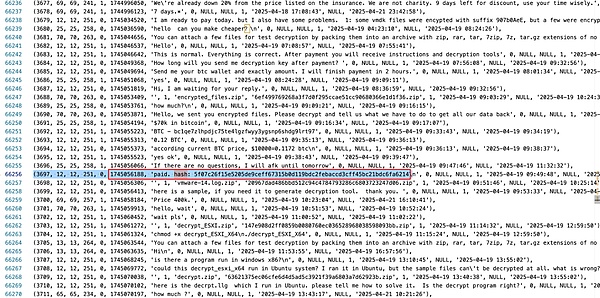

일부 채팅 커뮤니케이션 메시지:

빨간색 상자에 동그라미로 표시된 정보를 살펴 보겠습니다: 피해자 CEO는 co ... 코인베이스? 몸값 지불?

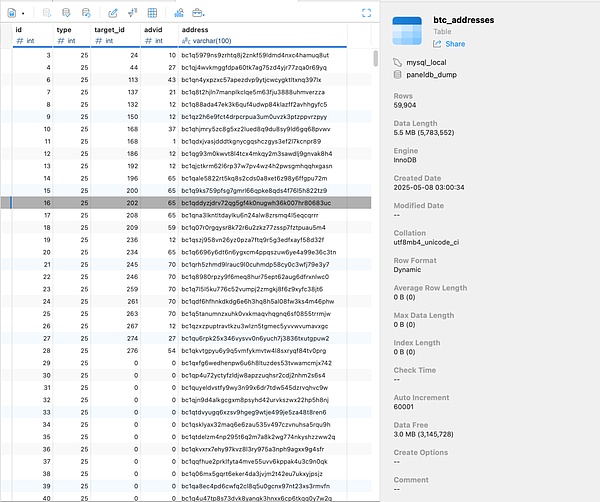

동시에 유출된 데이터베이스에는 약 60,000개의 BTC 주소가 포함되어 있습니다:

同시에 유출된 데이터베이스에는 약 6만 개의 BTC 주소가 포함되어 있습니다:

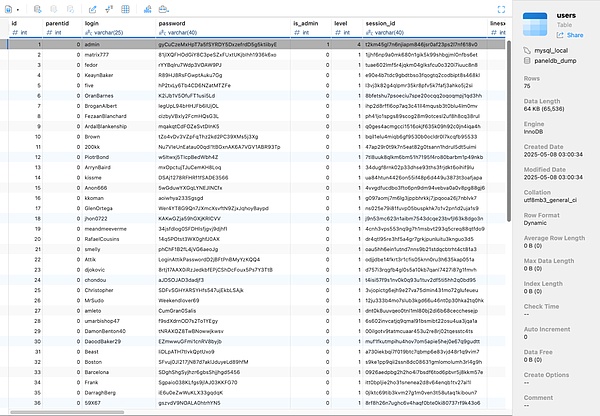

유출된 데이터베이스에는 75명의 사용자 계정 비밀번호가 포함되어 있었습니다:

흥미로운 할인 채팅:

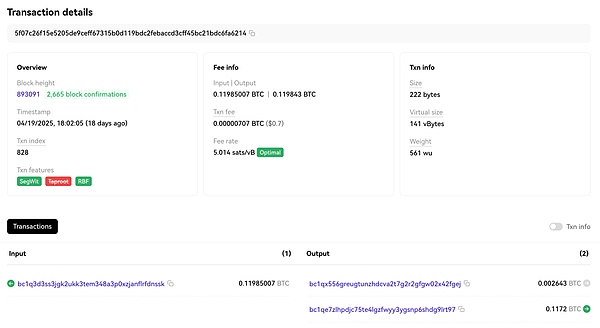

결제에 성공한 주문을 무작위로 찾습니다:

주문 주소:

미스트트랙을 사용하여 비트코인 수집 주소 추적하기:

자금 세탁 흐름이 더 명확해지고 거래 플랫폼에서 끝납니다. 공간 제약으로 인해 앞으로 더 많은 암호화폐 주소를 분석할 예정이며, 관심이 있으시다면 X:@MistTrack_io를 팔로우해 주세요.

LockBit은 이번 사건에 대한 공식 성명도 발표했습니다. 대략적인 번역은 다음과 같습니다:

< /span>

< /span>

"2025년 5월 7일에. 자동 등록 기능이 있는 경량 제어 패널 중 하나가 손상되어 누구나 인증을 우회하여 패널에 직접 액세스할 수 있게 되었습니다. 데이터베이스는 도난당했지만 해독자나 피해 회사와 관련된 민감한 데이터는 없었습니다. 현재 정확한 침입 방법을 조사하고 재구축 프로세스를 시작하고 있습니다. 메인 제어판과 블로그는 여전히 정상적으로 작동하고 있습니다."

"이번 공격의 공격자로 추정되는 사람은 'xoxo'라는 사람입니다. Prague. 그의 신원에 대한 확실한 정보를 제공해주신다면 - 신뢰할 수 있는 정보라면 - 기꺼이 비용을 지불할 의향이 있습니다."

락빗의 이 답변은 아이러니합니다. 이전에 미국 국무부는 락빗 그룹의 주요 구성원 또는 협력자의 신원과 위치를 알려주면 최대 1,000만 달러의 포상금을, 계열사의 공격을 폭로하면 최대 500만 달러의 포상금을 지급하겠다고 밝힌 바 있습니다.

이제 LockBit은 해킹을 당한 후 공격자에 대한 단서를 제공하면 마치 공격자에게 '현상금'을 거는 것처럼 채널에서 가격을 제시하고 있습니다.

요약

2019년부터 활동한 락빗은 세계에서 가장 위험한 랜섬웨어 그룹 중 하나로, 누적 몸값 추정치(미공개 데이터 포함)가 최소 1억 5천만 달러에 달하는 것으로 알려져 있습니다. 서비스형 랜섬웨어(RaaS) 모델을 통해 수많은 공격 가담자를 끌어모으고 있습니다. 이 그룹은 2024년 초 크로노스 작전 단속에도 불구하고 여전히 활동 중입니다. 이 사건은 락빗의 내부 시스템 보안에 대한 중대한 도전이며, 잠재적으로 락빗의 신뢰도, 계열사의 신뢰, 운영 안정성에 영향을 미칠 수 있습니다. 또한 사이버 공간에서 사이버 범죄 조직에 대한 '역공격'의 추세를 보여줍니다.

슬로우 포그의 보안팀은 모든 당사자에게 다음과 같이 권고합니다."

지속적인 인텔리전스 모니터링: 리빌드 및 잠재적 변종 버전을 면밀히 추적합니다.

다크웹 추적: 관련 포럼, 사이트, 정보 출처를 실시간으로 모니터링하여 2차 유출 및 데이터 오용 방지를 위한 인텔리전스 소스 실시간 모니터링

향상된 RaaS 위협 방어: 자체 노출을 분류하고 RaaS 툴체인의 식별 및 차단 메커니즘을 강화합니다.

위협 방어: 자체 노출을 분류하고 RaaS 툴체인에 대한 식별 및 차단 메커니즘 강화합니다. span text="">조직적 대응 메커니즘이 잘 개발되어 있습니다: 자체 조직과의 직간접적인 연관성이 발견되면 즉시 관할 기관에 알리고 비상 계획을 가동하는 것이 좋습니다.

자금추적 및 사기방지 연계: 의심스러운 결제 경로가 자체 플랫폼으로 유입되는 경우 체인 모니터링 시스템과 연계하여 자금세탁방지를 강화해야 합니다.

이번 사건은 강력한 기술력을 갖춘 해커 조직도 사이버 공격에서 완전히 자유로울 수 없음을 다시 한 번 일깨워줍니다. 이것이 바로 보안 전문가들이 계속 싸우는 이유 중 하나입니다.

Miyuki

Miyuki

Miyuki

Miyuki Joy

Joy Alex

Alex Weiliang

Weiliang Miyuki

Miyuki Brian

Brian Joy

Joy Joy

Joy Weiliang

Weiliang Miyuki

Miyuki