라자루스 그룹

2023년 개발

2023년에 공개된 정보에 따르면, 6월 현재 북한 해커 라자루스 그룹에 의한 주요 암호화폐 도난 사건은 아직 발생하지 않았으며, 온체인 활동으로 볼 때 2022년 6월 23일 하모니 크로스체인 브리지에 대한 공격을 포함해 주로 2022년에 훔친 암호화폐 자금을 세탁하고 있는 것으로 나타났습니다. 북한 해커인 라자루스 그룹은 2022년 6월 23일 하모니 크로스체인 브리지 공격으로 손실된 약 1억 달러를 포함해 2022년에 도난당한 암호화폐 자금을 주로 세탁하고 있습니다.

그러나 이후 북한 해커 그룹인 라자루스 그룹이 2022년에 탈취한 암호화폐 자금을 세탁하는 것 외에 다른 활동을 하지 않았고, 음지에서 잠복하며 은밀하게 APT 관련 공격을 수행해 왔다는 사실이 밝혀졌습니다. 이러한 활동은 6월 3일부터 시작된 암호화폐 업계의 '101일간의 암흑기'로 직결되었습니다.

'101일간의 어둠' 기간 동안 총 5개의 플랫폼이 도난당했으며, 대부분 중앙화된 서비스 플랫폼에서 3억 달러가 넘는 금액을 탈취당했습니다.

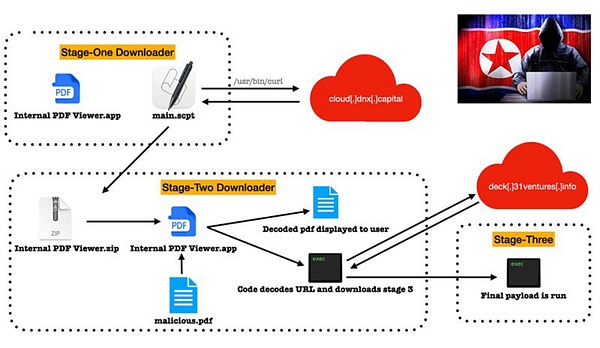

9월 12일을 전후로 Slow Fog는 파트너와 협력하여 9월 12일, 슬로우포그는 파트너와 함께 해커 집단인 라자루스 그룹이 암호화폐 업계를 대상으로 한 대규모 APT 공격을 발견했습니다. 공격 방식은 다음과 같습니다. 먼저 신원을 위장하고 실명 인증을 통해 실제 고객이 된 다음 실제 입금을 합니다. 이 고객 신원을 숨기고 다수의 공식 직원과 고객(공격자)이 통신하는 시점에 공식 직원을 대상으로 한 정확한 맥 또는 윈도우 맞춤형 트로이 목마, 장시간 잠복 후 인트라넷의 권한에 액세스하여 자금을 훔치는 목적을 달성하기 위해 잠복합니다.

미국 연방수사국(FBI)도 암호화폐 생태계에 관심을 가지고 주시하고 있습니다. 주요 절도 사건을 조사하고 있으며, 보도자료를 통해 북한 해커인 라자루스 그룹에 의해 조작된 사건이라고 공개적으로 밝혔습니다. 다음은 북한 해커 라자루스 그룹에 대한 2023년 FBI의 관련 보도 자료입니다.

1월 23일, FBI는 (https://www. fbi.gov/news/press-releases/fbi-confirms-lazarus-group-cyber-actors-responsible-for-harmonys-horizon-bridge-currency-theft) 북한 해커의 소행임을 확인했습니다. 라자루스 그룹이 하모니 해킹에 대한 책임이 있습니다.

8월 22일, 미국 연방수사국(FBI)은 공지(https://www.fbi.gov/news/press-releases/fbi-identifies- cryptocurrency-funds-stolen-by-dprk)를 통해 북한 해킹 조직이 아토믹 월렛, 알파포, 코인페이드를 해킹하여 총 1억 9,700만 달러의 암호화폐를 탈취했다고 발표했습니다.

9월 6일, 미국 연방수사국(FBI)은 보도 자료(https://www.fbi.gov/news/press-releases/fbi-identifies- cryptocurrency-funds-stolen-by-dprk)를 통해 북한 해커인 라자루스 그룹이 암호화폐 도박 플랫폼 스테이크닷컴에서 4,100만 달러를 도난당했다고 밝혔습니다.

자금세탁 수법 분석

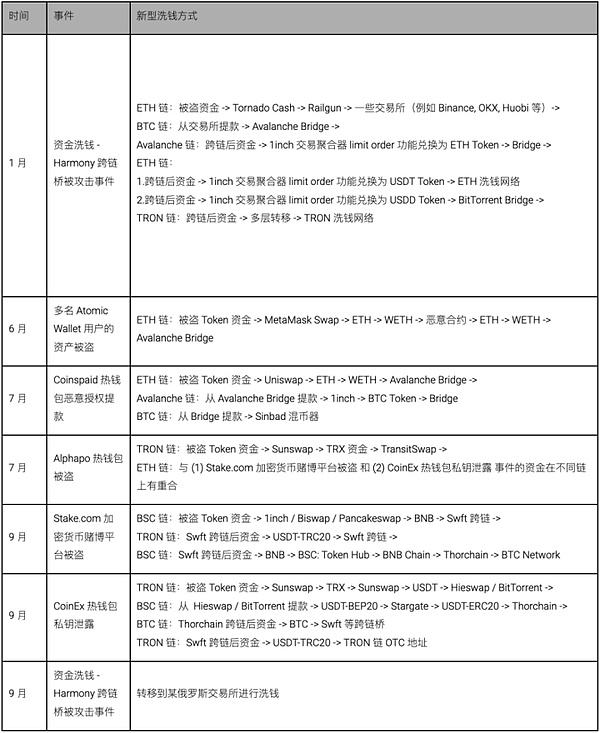

분석 결과, 북한 해커 라자루스 그룹의 자금세탁 수법은 시간이 지남에 따라 진화해왔습니다. 북한 해커 라자루스 그룹의 자금세탁 수법도 시간이 지남에 따라 진화하고 있으며, 수시로 새로운 유형의 자금세탁 수법이 등장하고 있으며, 자금세탁 수법 변화의 시간표는 다음 표와 같습니다.

갱 프로파일링

인미스트 인텔리전스 네트워크 파트너의 강력한 인텔리전스 관련 지원을 바탕으로 슬로우 포그 AML 팀은 이러한 절도 및 라자루스 그룹과 관련된 데이터를 분석했습니다. 슬로우포그 AML 팀은 해커 그룹 라자루스 그룹과 관련된 데이터를 추적 및 분석한 결과 라자루스 그룹에 대한 일부 정보를 파악할 수 있었습니다.

이 그룹은 종종 유럽인과 터키인의 신원을 위장으로 사용합니다. 변장으로 사용합니다.

수십 개의 IP, 수십 개의 사서함, 일부 무감각한 신원이 포착되었습니다.

111.*. *.49

103.*. *.162

103.*. *.205

210.*. *.9

103.*. *.29

103.*. *.163

154.*. *.10

185.*. *.217

지갑 배수구

주: 이 하위 섹션은 다음에 의해 작성되었습니다. Scam Sniffer가 작성했습니다.

개요

암호화폐 관련 멀웨어의 한 형태인 월렛 드레너는 지난 한 해 동안 상당한 '성공'을 거두었습니다. 이 소프트웨어는 피싱 웹사이트에 배포되어 사용자를 속여 악성 거래에 가입하도록 유도하고, 이를 통해 암호화폐 지갑에서 자산을 훔칩니다. 이러한 피싱 캠페인은 다양한 형태로 일반 사용자를 계속 공격하고 있으며, 그 결과 많은 사람들이 자신도 모르게 악성 거래에 가입한 후 막대한 재산 손실을 입고 있습니다.

도난당한 통계

지난 한 해 동안 스캠 스니퍼는 약 32만 명의 피해자로부터 약 2억 9,500만 달러의 자산을 탈취한 월렛 드레인러를 모니터링했습니다.

도난 동향

3월 11일에 약 700만 달러가 도난당했다는 점에 주목할 필요가 있습니다. 이 중 대부분은 USDC 환율 변동과 Circle을 사칭한 피싱 사이트 때문이었습니다. 또한, 3월 24일에 발생한 Arbitrum의 디스코드 해킹과 이후 에어드랍을 전후로 많은 금액이 도난당했습니다.

각 파동에는 관련 대량 이벤트가 수반됩니다. 이는 에어드랍일 수도 있고 해킹 이벤트일 수도 있습니다.

주목할 만한 지갑 탈취자

ZachXBT의 몽키 드레인이 폭로되면서 6개월간의 활동 후 탈퇴를 선언했고, 이후 베놈이 대부분의 고객사를 인수했습니다. 3월경에는 MS, Inferno, Angel, Pink가 뒤를 이었습니다. 4월경 베놈이 서비스를 중단하면서 대부분의 피싱 조직은 다른 서비스로 이동했습니다. 드레이너 수수료의 20%를 받고 서비스를 판매하여 최소 4,700만 달러의 수익을 올렸습니다.

지갑 탈취자 동향

트렌드를 분석해 보면 피싱 활동이 비교적 꾸준히 증가하고 있음을 알 수 있습니다. 그리고 각 배수구가 퇴장할 때마다 새로운 배수구가 이를 대체하는 것으로 나타났는데, 최근 Inferno의 퇴장 발표와 같이 Angel이 새로운 대체물로 떠오른 것으로 보입니다.

어떻게 낚시 캠페인을 시작하게 되었나요?

피싱 사이트가 트래픽을 확보하는 방법은 크게 몇 가지로 나눌 수 있습니다.

해킹

자연 트래픽

에어드랍 NFT 또는 토큰

디스크 링크 실패 점유

디스코드 링크 실패 점유

트위터 스팸 알림 및 댓글

유료 트래픽

트위터 광고

해킹은 그 영향력이 크지만 일반적으로 전체 커뮤니티가 10~50분 안에 행동에 옮길 만큼 시간적 여유가 있는 경우가 많습니다. 에어드랍, 자연스러운 트래픽, 유료 광고, 실패한 Discord 링크의 점유는 훨씬 덜 눈에 띕니다. 게다가 개인에게 보내는 비공개 메시지에 대한 표적 피싱도 있습니다.

일반적인 피싱 시그니처

자산 유형에 따라 악성 피싱 서명을 실행하는 방법은 다양하며, 위는 자산 유형에 따른 몇 가지 일반적인 피싱 서명입니다. 탈취자는 피해자 지갑에 있는 자산 유형에 따라 어떤 종류의 악성 피싱 서명을 실행할지 결정합니다. 탈취자는 피해자의 지갑에 있는 자산 유형에 따라 어떤 피싱 서명을 실행할지 결정합니다.

보상 LP 토큰을 탈취하기 위해 GMX의 시그널 트랜스퍼를 사용한 것을 보면 특정 자산에 대한 피싱 익스플로잇이 정교해졌음을 알 수 있습니다.

스마트 컨트랙트 사용 증가

1) 멀티콜

인페르노를 시작으로 계약 기술을 사용하는 데 더 많은 리소스를 투입하기 시작했습니다. 예를 들어, 분할 수수료는 두 번의 트랜잭션으로 나눠서 처리해야 했는데, 이 과정에서 속도가 느려 피해자가 두 번째 송금 초기에 승인을 취소할 수 있었습니다. 따라서 효율성을 높이기 위해 멀티콜을 사용하여 보다 효율적으로 자산을 전송했습니다.

2) CREATE2 & CREATE

또한 일부 지갑 보안 유효성 검사를 우회하기 위해 create2 또는 create를 사용하여 임시 주소를 동적으로 생성하기 시작했습니다. 이로 인해 지갑 측의 블랙리스트가 무용지물이 되고 피싱 조사가 더욱 어려워졌습니다. 서명이 없으면 자산이 어떤 주소로 전송될지 알 수 없고, 임시 주소는 분석이 불가능하기 때문입니다. 이는 작년과 비교했을 때 큰 변화입니다.

피싱 사이트

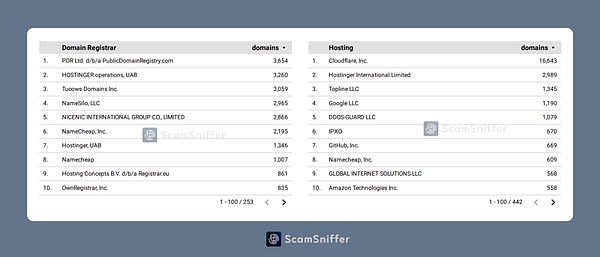

피싱 사이트 수 추이를 분석해 보면 피싱 활동이 매월 점진적으로 증가하고 있으며, 이는 안정적인 지갑 탈취 서비스와 관련이 있는 것으로 보입니다.

위는 이러한 피싱 사이트에서 주로 사용하는 도메인 이름입니다. 등록기관. 서버 주소를 분석해 보면 대부분의 피싱 사이트가 실제 서버 주소를 숨기기 위해 Cloudflare를 사용한다는 것을 알 수 있습니다.

자금 세탁 도구

신밧드

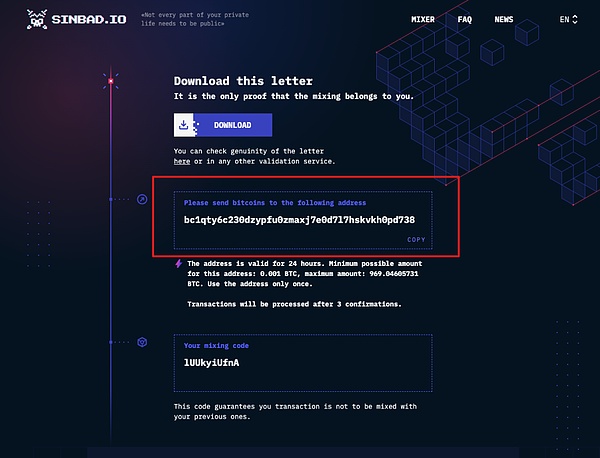

신바드는 2022년 10월 5일에 설립된 비트코인 믹서로, 체인을 통한 자금의 흐름을 숨기기 위해 거래의 세부 사항을 흐리게 처리합니다.

미국 재무부는 신바드를 "OFAC가 지정한 북한 핵티비스트 조직인 라자루스 그룹의 주요 자금 세탁 도구인 가상 화폐 믹서"라고 설명합니다. 신바드는 호라이즌과 액시 인피니티 해킹 자금을 처리했으며, '제재 회피, 마약 밀매, 아동 성적 학대 자료 구매, 다크웹 시장에서의 기타 불법 판매'와 관련된 자금을 이체하기도 했습니다.

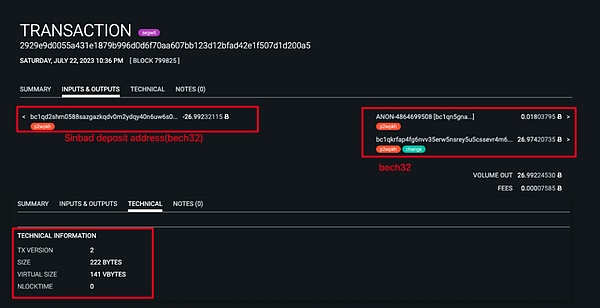

알파포 해커(라자루스 그룹)는 자금세탁 기술을 사용해 자금을 세탁했습니다. 그룹)은 거래와 같은 자금 세탁 과정에서 신바드를 사용했습니다.

(https://img.jinse.cn/7165785_image3.png) align: left;">(https://oxt.me/transaction/2929e9d0055a431e1879b996d0d6f70aa607bb123d12bfad42e1f507d1d200a5)

토네이도 캐시

(https://dune.com/misttrack/mixer-2023)

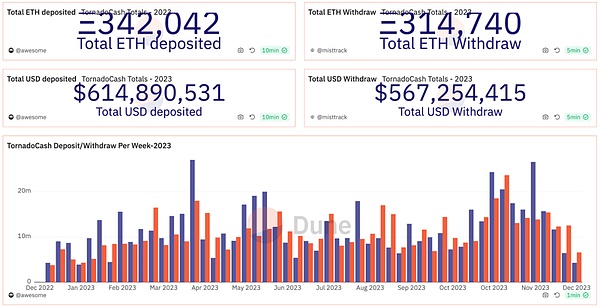

토네이도 캐시는 완전히 탈중앙화된 비관리형 프로토콜로, 소스 주소와 목적지 주소 사이의 온체인 링크를 끊어 거래를 개선합니다. 소스 주소와 목적지 주소 사이의 온체인 링크를 끊어 트랜잭션 프라이버시를 강화합니다. 프라이버시를 보호하기 위해 토네이도 캐시는 한 주소에서 이더리움 및 기타 토큰의 입금을 수락하고 다른 주소로 출금할 수 있는 스마트 컨트랙트를 사용합니다. 즉, 이더리움 및 기타 토큰은 송금 주소를 숨기는 방식으로 임의의 주소로 전송됩니다.

사용자는 2023년에 총 342,042 ETH(약 6억 1,400만 원)를 Tornado Cash에 입금하고 총 314,740 ETH(약 5억 6,700만 원)를 출금했습니다.

eXch

(https://dune.com/misttrack/mixer-2023)

사용자들은 2023년에 총 47,235 ETH(약 9,014만 달러)를 eXch에 예치했습니다. 정렬: 왼쪽;">철도총은 zk-SNARKs 암호화를 사용하여 거래를 완전히 보이지 않게 합니다. 철도총은 개인정보 보호 시스템 내에서 사용자의 토큰을 '보호'함으로써 모든 거래가 철도총이 계약한 주소에서 전송된 것처럼 블록체인에 표시되도록 합니다. 레일건의 계약된 주소.

2023년 초, FBI는 북한 해커 그룹인 라자루스 그룹이 하모니의 호라이즌 브리지에서 훔친 6천만 달러 이상을 세탁하는 데 Railgun을 사용했다고 밝혔습니다.

요약

이 게시물은 슬로우포그 보안팀이 지속적으로 모니터링해온 북한 해커 그룹 라자루스 그룹의 23년간의 역학 관계를 다루고 있습니다. 슬로우포그 보안팀은 이 해커 그룹을 지속적으로 추적해 왔으며, 그 역학 관계와 자금 세탁 방법을 요약하고 분석하여 이 그룹의 모습을 정리했습니다. 23년 동안 피싱 조직이 만연하여 블록체인 업계에 막대한 재정적 손실을 입혔으며, 이러한 조직의 행동은 "릴레이"의 특성을 보이며, 지속적인 대규모 공격으로 인해 업계 보안이 더 큰 도전에 직면했으며, 피싱 캠페인에 기여한 웹3 안티 사기 플랫폼에 감사를 표합니다. 또한, 피싱 그룹 월렛 드레인저의 작업 방식과 수익을 이해하는 데 중요한 참고 자료가 될 피싱 그룹에 대한 정보를 제공해주신 Scam Sniffer에게도 감사의 말씀을 전합니다. 마지막으로 해커들이 사용하는 일반적인 자금 세탁 도구에 대한 개요도 제공합니다.

보고서 전문 다운로드:

https://www.slowmist.com/report/2023-Blockchain-Security-and- AML-Annual-Report(CN).pdf

Kikyo

Kikyo

Kikyo

Kikyo CoinBold

CoinBold Davin

Davin TheBlock

TheBlock Bitcoinist

Bitcoinist Catherine

Catherine Catherine

Catherine Others

Others Catherine

Catherine Bitcoinist

Bitcoinist