옛날 그리스인들은 거대한 통나무로 말을 만들어 트로이 도시에 바쳤습니다. 도시 사람들은 그 안에 숨어 있는 위협을 알지 못한 채 평화의 상징이라고 생각했습니다.

비트코인 ETF의 성공적인 출시로 점점 더 많은 신규 사용자와 자금이 웹3.0으로 몰리고 있으며, 시장의 열기는 웹3.0이 대중화될 미래에 한 걸음 더 가까워졌다는 신호인 듯합니다. 그러나 정책의 부재와 보안 문제는 암호화폐의 광범위한 채택을 가로막는 주요 장애물로 남아 있습니다.

암호화폐 세계에서는 해커가 체인의 취약점을 공격하여 수백만 달러 또는 수억 달러를 벌 수 있으며, 암호화폐의 익명성으로 인해 해커가 쉽게 빠져나갈 수 있는 조건이 조성되어 있습니다. 모든 탈중앙화 금융(DeFi) 프로토콜의 총 락인 가치(TVL)는 2023년 말까지 약 40억 달러(현재 100억 달러)로 추정되며, 2022년에만 DeFi 프로토콜에서 도난당한 토큰의 총 가치는 이 가치의 7%인 3억 1천만 달러에 달했습니다. 이 수치는 웹 3.0 업계에서 보안 문제가 다모클레스의 검처럼 우리 머리 위에 걸려 있다는 것을 잘 보여줍니다.

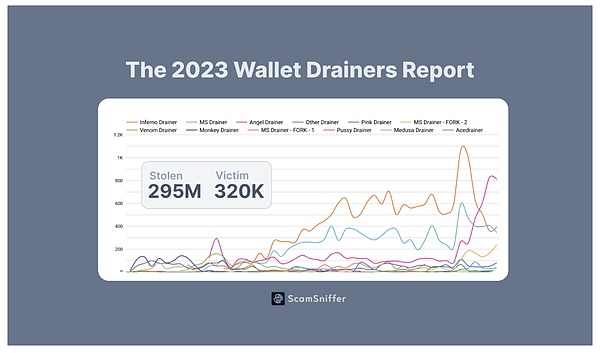

온체인 환경뿐만 아니라 웹3.0 사용자 측면에서도 마찬가지입니다. 스캠 스니퍼의 공개 데이터에 따르면 2023년에는 324,000명의 사용자가 피싱으로 인해 자산을 도난당할 것이며, 그 피해액은 총 2억 9,500만 달러로 피해 범위와 도난 금액 모두 매우 심각할 것으로 예상됩니다. 하지만 사용자 입장에서는 보안 사고는 본질적으로 늦게 발생하기 때문에 실제로 사고가 발생할 때까지 잠재적 위험의 심각성을 완전히 인식하기 어려운 경우가 많습니다. 그 결과, 사람들은 종종 '생존자 오류'의 희생양이 되어 보안의 중요성을 간과하는 경우가 많습니다.

이 백서에서는 오늘날 시장이 직면한 보안 문제를 살펴보고 웹3 사용자 수가 빠르게 증가함에 따라 어떤 일이 일어나고 있는지 이해하는 것이 중요한지 논의합니다. 웹3 사용자의 급격한 증가와 관련된 보안 위험을 살펴봅니다. Goplus와 같은 기업이 제안하는 보안 솔루션을 분석함으로써 규정 준수와 보안 측면에서 Web3의 대규모 도입을 지원하는 방법에 대해 더 잘 이해할 수 있었습니다. 웹3.0 보안은 아직 개발되지 않은 1,000억 달러 규모의 시장이며, 웹3.0 사용자 기반이 계속 확대됨에 따라 사용자 측 보안 서비스에 대한 수요도 기하급수적으로 증가하고 있다고 생각합니다.

기사 일찍 보기 ?

숨어 있는 위협과 수천억 달러 규모의 시장

1.1 자산 보안

1.2 행동 보안

1.3 프로토콜 보안

Web3 보안 트랙 분석

1.3 프로토콜 보안

차세대 보안 제품: 웹3 대규모 애플리케이션 에스코트

결론

전문은 5400단어입니다. 예상 읽기 시간 12분

숨어 있는 위협과 천억 달러 시장

현재 웹3 보안의 제품 형태는 주로 ToB, ToC, ToD에 기반하고 있습니다. ToB는 주로 보안 보호의 제품 측에서 제품 보안 감사, 제품에 대한 침투 테스트 및 감사 보고서 출력이 주를 이루며, C는 주로 보안 보호의 사용자 측에서 API 출력 탐지 서비스 방식을 통해 위협 인텔리전스의 실시간 캡처 및 분석을 기반으로 사용자 보안 환경 보호가 주를 이룹니다. ToD(개발자)는 주로 웹3.0 개발자를 위한 개발자 도구를 지향하여 자동화된 보안 감사 도구와 서비스를 제공합니다.

보안 감사는 필수 정적 보안 조치입니다. 거의 모든 Web3 제품은 보안 감사를 받고 감사 보고서는 공개됩니다. 보안 감사는 커뮤니티가 프로토콜의 보안을 두 번 확인할 수 있을 뿐만 아니라 사용자가 제품에 대한 신뢰를 쌓을 수 있는 기반 중 하나입니다.

그러나 보안 감사가 만병통치약은 아닙니다. 시장 동향과 현재 상황을 고려할 때, 사용자 보안 환경에 대한 도전 과제는 주로 다음 영역에서 지속적으로 증가할 것으로 예상됩니다.

자산 보안

. 모든 시장 출시에는 새로운 자산의 발행이 수반되어야 합니다. ERC404의 인기와 하이브리드 FT 및 NFT 토큰의 등장으로 미래 온체인 자산의 발행은 계속해서 혁신과 복잡성을 더해가고 있습니다. 새로운 유형의 자산의 보안에 대한 도전은 날로 증가하고 있습니다. 다양한 자산 유형이 스마트 콘트랙트를 통해 서로 매핑되고 병합됨에 따라 시스템의 복잡성이 증가하며, 이에 따라 보안도 더 큰 도전에 직면하게 됩니다. 이러한 복잡성은 공격자에게 더 넓은 공격 공간을 제공합니다. 예를 들어 공격자는 특정 콜백 또는 세금 징수 메커니즘을 설계하여 자산 전송을 방해하거나 직접적인 DoS 공격을 시작할 수 있습니다. 따라서 자산 발행 계약의 보안을 감사하고 이러한 프리체인 방식에 대한 공식적인 검증이 어렵습니다. 실시간 모니터링, 경고, 동적 차단 기능을 갖춘 솔루션이 절실히 필요합니다.

행동 보안

CSIA의 데이터에 따르면 사이버 공격의 90%가 피싱으로 시작된다고 합니다. 이는 웹3.0에도 적용되며, 공격자는 사용자의 개인 키 또는 온체인 자금을 노리고 Discord , X , Telegram과 같은 플랫폼을 통해 피싱 링크나 사기 메시지를 전송하여 의심하지 않는 사용자가 잘못된 송금을 하거나 잘못된 스마트 컨트랙트와 상호작용하거나 바이러스 파일을 설치하도록 유도합니다.

온체인 상호작용은 학습 비용이 높기 때문에 본질적으로 반인간적입니다. 오프라인 서명조차도 수백만 달러의 손실을 초래할 수 있으며, 서명을 클릭하고 다양한 입력 매개변수를 마주할 때 우리가 무엇을 승인하고 있는지 정말 알 수 있을까요? 2024년 1월 22일, 한 암호화폐 사용자가 피싱 공격을 받아 잘못된 매개변수로 허가 서명에 서명하는 일이 발생했습니다. 해커는 서명을 획득한 후 서명에 의해 승인된 지갑 주소를 사용하여 사용자 계정에서 420만 달러 상당의 토큰을 인출했습니다.

사용자 측의 취약한 보안 환경도 자산 손실로 이어질 수 있습니다. 예를 들어 사용자가 Android에서 개인 키를 앱 지갑으로 가져올 때, 복사 후 개인 키가 휴대폰의 클립보드에 기록되지 않은 채로 남아있는 경우가 많습니다. 이 경우 악성코드가 지갑을 열 때 개인키를 읽고 지갑이 소유한 온체인 자산을 자동으로 감지하여 자동으로 전송하거나 대기 시간 후 사용자의 자산을 탈취합니다.

웹3.0에 신규 사용자가 점점 더 많아지면서 사용자 측 환경의 보안이 큰 관심사로 떠오르고 있습니다.

프로토콜 보안

재진입 공격은 오늘날 프로토콜 보안의 가장 큰 과제 중 하나로 남아 있습니다. 수많은 위험 제어 전략에도 불구하고 이러한 공격과 관련된 사고는 빈번하게 발생합니다. 예를 들어, 작년 7월에는 커브가 컨트랙트 프로그래밍 언어인 바이퍼의 컴파일러 결함으로 인해 심각한 재진입 공격을 받아 6천만 달러의 손해를 입었고 디파이의 보안에 대한 의문이 제기된 바 있습니다.

컨트랙트 소스 로직에 대한 '화이트박스' 솔루션은 여러 가지가 있지만, 커브와 같은 해킹은 컨트랙트의 소스 코드가 정확하더라도 컴파일러 문제로 인해 최종 결과가 의도한 설계와 다를 수 있다는 중요한 점을 드러냈습니다. 문제는 컨트랙트의 소스 코드가 정확하더라도 컴파일러의 문제로 인해 최종 결과가 의도한 설계와 다를 수 있다는 것입니다. "컨트랙트를 소스 코드에서 실제 런타임으로 '변환'하는 과정은 모든 단계에서 예상치 못한 문제가 발생할 수 있으며, 소스 코드 자체가 모든 잠재적 시나리오를 완벽하게 커버하지 못할 수도 있습니다. 따라서 소스 코드에 결함이 없어 보이더라도 컴파일러 문제로 인해 취약점이 발생할 수 있으므로 소스 및 컴파일 수준에서의 보안에만 의존하는 것만으로는 충분하지 않습니다.

따라서 런타임 보호가 필요하게 됩니다. 프로토콜 소스 코드 수준에 초점을 맞추고 런타임 전에 적용되는 기존의 위험 제어와 달리 런타임 보호는 프로토콜 개발자가 런타임 보호 규칙과 작업을 작성하여 런타임에 예기치 않은 상황을 처리하는 것입니다. 이를 통해 런타임 실행 결과를 실시간으로 평가하고 대응할 수 있습니다.

암호화폐 자산 관리 회사 Bitwise에 따르면 2030년 암호화폐 자산은 총 16조 달러에 달할 것으로 예측됩니다. 보안 비용 위험 평가(SCRA)의 관점에서 정량적으로 분석하면 온체인 보안 사고가 발생하면 거의 100% 자산 손실이 발생하므로 노출 계수(EF)를 1로 설정할 수 있으며, 따라서 단일 손실 기대치(SLE)는 1이 됩니다. 기대치(SLE)는 16조 달러입니다. 연간 발생률(ARO)을 1%로 설정하면 연간 손실 기대치(ALE)는 1600억 달러가 되며, 이는 암호화폐 자산의 보안에 투자하는 데 드는 최대 비용입니다.

암호화폐 보안 사고의 심각성, 발생 빈도, 시장 규모의 빠른 성장세를 고려할 때 웹3.0 보안은 웹3.0 시장 및 사용자 규모와 함께 빠른 속도로 성장하며 1,000억 달러 규모의 시장이 될 것으로 예상할 수 있습니다. 또한, 개인 사용자 수가 크게 증가하고 자산 보안에 대한 관심이 높아지는 것을 고려하면 C-지원 시장에서의 웹3.0 보안 서비스 및 제품에 대한 수요는 기하급수적인 발전을 보일 것으로 예상할 수 있으며, 아직 깊이 파헤쳐지지 않은 블루오션 시장이라고 할 수 있습니다.

웹3 보안 트랙 분석

웹3 보안 이슈의 등장으로 디지털 자산 보호, NFT의 진위 여부 검증, 탈중앙화 모니터링 서비스 및 제품에 대한 수요가 증가하고 있습니다. NFT 진위 여부 확인, 탈중앙화 애플리케이션 모니터링, 자금세탁방지 규정 준수 보장. 통계에 따르면, 현재 Web3가 직면한 보안 위협의 주요 원인은 다음과 같습니다.

그리고 이러한 위험에 대처하기 위해 현재 시장에서는 이러한 위험에 대응하기 위해 현재 시장의 기업들은 주로 ToB(Pre-Chain)에 대한 테스트 및 감사, ToC(On-Chain)에 대한 모니터링에 집중하여 해당 서비스 및 툴을 출시하고 있습니다. ToC에 비해 ToB 트랙의 플레이어들은 더 일찍 출시되었고 새로운 플레이어들이 계속해서 시장에 진입하고 있습니다. 그러나 웹3.0 시장 환경이 복잡해지면서 다양한 유형의 보안 위협에 대응하기 위해 ToB 감사가 점점 어려워지고 있으며, 이에 따라 ToC 모니터링의 중요성이 부각되고 그 수요도 계속 증가하고 있습니다. Certik, Beosin 등 다양한 업체에서 ToB 테스트 및 감사 서비스를 제공하고 있습니다. 이러한 회사에서 제공하는 대부분의 서비스는 스마트 컨트랙트 수준에서 스마트 컨트랙트의 보안 감사 및 공식적인 검증을 수행합니다. 이러한 사전 체인 접근 후 지갑 육안 분석, 스마트 컨트랙트 취약점 보안 분석, 소스 코드 보안 감사 등을 통해 스마트 컨트랙트를 어느 정도 탐지하여 위험을 줄일 수 있습니다.

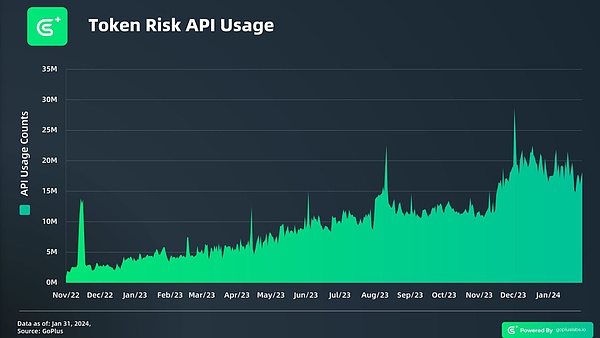

ToC 모니터링은 스마트 컨트랙트 코드, 온체인 상태, 사용자 거래 메타 정보에 대한 리스크 분석, 거래 시뮬레이션 및 상태 모니터링을 통해 온체인(On-Chain)에서 수행됩니다. ToB에 비해 웹3.0 보안 업체들은 대체로 늦게 설립되었지만 <강력한> 성장세가 인상적입니다. 고플러스와 같은 웹3.0 보안 기업이 제공하는 서비스는 웹3.0 생태계 전반에서 점점 더 많이 사용되고 있습니다.

고플러스는 2021년 5월 창립 이래 웹3.0 보안 업계의 선두주자로 자리매김하고 있습니다. 2021년 5월 설립 이후, 출시했던 애플리케이션 API의 일일 호출 수는 하루 수백 건에서 최고 2천만 건으로 급증했습니다. 아래 차트는 2022년부터 2024년까지 토큰 리스크 API 호출의 변화를 보여주는데, 이 성장률은 웹3.0 영역에서 GoPlus의 중요성이 커지고 있음을 보여줍니다.

사용자 데이터 모듈은 다양한 애플리케이션에서 웹3.0 앱에서 점점 더 중요한 부분이 되었으며 코인마켓캡(CMC), 코인게코, 덱스스크리너, 덱스툴스, 스시스왑, 카이텍 등과 같은 상위 마켓플레이스에서 GoPlus는 웹3.0 공간의 핵심 플레이어로 자리 잡게 되었습니다. 스시스왑, 카이버 네트워크와 같은 주요 탈중앙화 거래소와 메타마스크 스냅, 비트겟 월렛, 세이프팔 등의 월렛을 지원합니다.

또한 Blowfish, Webacy, Kekkai 등과 같은 사용자 보안 서비스 회사에서 이 모듈을 사용하고 있습니다. 이는 웹3.0 생태계의 보안 인프라를 정의하는 데 있어 GoPlus 사용자 보안 데이터 모듈의 중요성을 보여주며, 현대의 탈중앙화 플랫폼에서 그 중요성을 증명합니다.

GoPlus는 주로 다음과 같은 API 서비스를 제공합니다. GoPlus는 여러 주요 모듈에서 표적 데이터 분석을 통해 사용자 보안 데이터에 대한 포괄적인 인사이트를 제공하여 진화하는 보안 위협으로부터 보호하고 웹3 보안의 다각적인 과제를 해결합니다.

토큰 리스크 API: 다양한 암호화폐와 관련된 위험을 평가하는 데 사용됩니다

NFT. "> NFT 위험 API: 다양한 NFT의 위험 프로필을 평가하는 데 사용됩니다

악성 주소 API: 사기, 피싱 및 기타 악성 활동과 관련된 주소를 식별하고 플래그를 지정하는 데 사용됩니다

- < p style="text-align: 왼쪽;"> dApp 보안 API: 탈중앙화 앱에 대한 실시간 모니터링과 위협 탐지 기능을 제공합니다

앱 승인 계약 API: 스마트 계약 호출 권한 관리 및 감사에 사용됩니다

앱 보안 API: 스마트 계약 호출 권한을 관리 및 감사하는 데 사용됩니다

또한, 이더리움 지갑을 도난으로부터 보호하는 데 중점을 두고 있으며, 사기, 해킹, 개인 키 도난 및 기타 보안 위협으로부터 수천 명의 사용자를 보호하기 위해 OpenSea, 코인베이스 등과 파트너십을 맺은 Harpie에 주목하고 있습니다. 보안 위협. 이 회사의 제품은 지갑의 취약점이나 위협을 모니터링하여 발견 즉시 사용자에게 알리고 수정하도록 지원하며, 사용자가 해킹이나 사기의 피해를 입은 경우 다음과 같이 대응함으로써 '모니터링'과 '복구' 모두에 중점을 둡니다. 자산 보호. 공격을 예방하고 보안 긴급 상황에 대응하는 것 모두 이더리움 지갑 보안에 큰 성과를 가져왔습니다.

또한, ScamSniffer는 브라우저 플러그인으로도 사용할 수 있습니다. 이 제품은 사용자가 링크를 열기 전에 악성 웹사이트 탐지 엔진과 여러 블랙리스트 데이터 소스를 통해 실시간 탐지를 제공하여 악성 웹사이트로부터 사용자를 보호합니다. 또한 피싱 및 기타 사기 수단을 탐지하여 온라인 거래 중 사용자 자산을 보호합니다.

차세대 보안 제품: Web3 대규모 애플리케이션 에스코트

위에서 언급한 자산 보안, 행동 보안, 프로토콜 보안 문제와 온체인 컴플라이언스 요구사항에 대응하기 위해, 저희는 고플러스와 아텔라의 솔루션이 사용자를 위한 안전한 환경과 온체인 운영 환경을 유지함으로써 어떻게 대규모 웹3.0 도입을 지원하는지 알아보고자 했습니다.

사용자 보안 환경 인프라

블록체인 거래 보안은 웹3의 대규모 채택을 위한 보안의 초석입니다. . 온체인 해킹, 피싱 공격, 러그 풀이 빈번하게 발생하는 상황에서 온체인 거래 추적성, 온체인 의심 행위 식별, 사용자 프로파일링 기능은 보안에 매우 중요합니다. 이를 바탕으로 고플러스는 최초의 풀 시나리오 개인 보안 탐지 플랫폼인 SecWareX를 출시했습니다.

SecWareX는 온체인 런타임 공격의 실시간 식별, 사전 경고, 알림 등 다양한 서비스를 제공하는 SecWare 사용자 보안 프로토콜 기반의 웹3 개인 보안 제품입니다. SecWareX는 온체인 공격의 실시간 식별, 선제적 경고, 적시 차단, 사후 분쟁 해결 등 완벽한 원스톱 종합 보안 솔루션을 제공하는 SecWare 사용자 보안 프로토콜 기반의 Web3 개인용 보안 제품입니다.

사용자 행동 보안 교육을 위해 SecWareX는 보안에 대한 학습과 토큰 획득이라는 인센티브를 교묘하게 결합한 Learn2Earn 프로그램을 출시하여 사용자가 보안 인식을 강화하면서 실질적인 보상을 받을 수 있도록 했습니다.

자금세탁방지 솔루션

자금세탁방지(AML)는 오늘날 퍼블릭 블록체인에서 가장 시급한 요구 사항 중 하나입니다. 퍼블릭 체인에서는 거래의 출처, 예상되는 행동, 금액, 빈도 및 기타 요소를 분석하여 의심스럽거나 비정상적인 행동을 적시에 식별할 수 있으며, 탈중앙화된 거래소, 지갑 및 규제 당국이 자금 세탁, 사기, 도박과 같은 잠재적인 불법 활동을 감지하고 경고, 자산 동결, 법 집행 기관 신고 등의 조치를 적시에 취하여 DeFi의 규정 준수 및 대규모 적용을 강화하는 데 도움을 줍니다.

온체인 행동이 계속 강화됨에 따라 탈중앙화 앱의 거래 파악은 대규모 도입에 필수적인 요소가 될 것이며, GoPlus의 악성 주소 API는 Web3에서 운영되는 거래소, 지갑, 금융 서비스가 규제 요건을 준수하고 운영을 보호하는 데 필수적인 요소로 자리잡을 것입니다. 웹3에서 운영되는 거래소, 지갑, 금융 서비스가 규제 요건을 준수하고 운영을 보호하기 위해 고플러스의 악성 주소 API는 매우 중요하며, 웹3 공간에서 규제 준수와 기술 발전 사이의 본질적인 연관성을 강조하고 생태계의 무결성과 사용자의 보안을 보호하기 위해 지속적인 모니터링과 적응의 중요성을 강조합니다.

온체인 보안 프로토콜

Artela는 런타임 보호를 기본적으로 지원하는 최초의 퍼블릭 체인 Layer1입니다. EVM++로 설계된 Artela의 동적으로 통합된 기본 확장 모듈인 Aspect는 트랜잭션 라이프사이클의 다양한 지점에서 확장 로직을 추가하여 각 함수 호출의 실행 상태를 기록할 수 있도록 합니다.

콜백 함수 실행 중에 위협적인 재진입 호출이 발생하면 Aspect가 이를 감지하고 즉시 트랜잭션을 되돌려 공격자가 재진입 취약점을 악용하지 못하도록 차단합니다. 커브 컨트랙트를 복제하는 재진입 공격 보호의 예로, Artela는 모든 유형의 디파이 애플리케이션을 위한 체인 네이티브 수준의 프로토콜 보안 솔루션을 제공합니다.

프로토콜의 복잡성과 기본 컴파일러의 다양성이 증가함에 따라, 계약의 코드 로직을 정적으로 검사하는 "화이트 박스" 솔루션과 달리 온체인 런타임 보호의 "블랙 박스" 솔루션을 사용하여 재진입 공격으로부터 계약을 보호할 수 있습니다. "컨트랙트 코드의 로직만 정적으로 검사하는 화이트박스 솔루션에 비해 온체인 런타임 보호의 중요성은 점점 더 커지고 있습니다.

결론

2024년 1월 10일 비트코인 현물 ETF의 상장 및 거래에 대한 SEC의 공식 승인은 암호화폐 자산 클래스의 주류 채택을 향한 가장 중요한 발걸음을 의미합니다. 자산 클래스가 주류로 채택되고 있습니다. 정책 환경이 성숙하고 보안 조치가 강화되면 결국 웹3.0이 대규모로 채택될 것입니다. 웹3.0의 대중적 채택이 거센 파도라면, 웹3.0 보안은 사용자 자산을 보호하고 모두가 파도를 이겨낼 수 있도록 구축된 강력한 댐이라고 할 수 있습니다.

참고:

Scam 스니퍼, 암호화폐 피싱 사기로 2023년까지 3억 달러 도용될 것 https://drops.scamsniffer.io/zh/post/scam-sniffer-年度报告32万用户的3亿美元资产在今年因恶意/

Mike: erc404 보안 위험 https://x.com/mikelee205/status/1760512619411357797?s=46&t=0AOF3L1pmOanZxpmmZpkwg

주류가 되는 방법: 웹3 보안 현황 | SmartCon 2023의 패트릭 콜린스 https://www.youtube.com/watch?v= EYF6lUoWAgk&t=1489s

2023 웹3 보안 환경 보고서 https://salusec.io/blog/web3- 보안-랜드스케이프-보고서

디필라마 https://defillama.com/

정량적 정보 보안 평가 방법론. https://www.sohu.com/a/561657716_99962556

온체인 런타임으로 재진입 공격 제거. 보호. https://artela.network/blog/eliminate-reentrancy-attacks-with-on-chain-runtime-protection

서명 피싱. https://support.metamask.io/hc/en-us/articles/18370182015899-Signature-phishing

퍼밋 서명 피싱은 얼마나 위험한가요? 암호화폐 대기업에서 420만 달러를 도난당했습니다. https://www.coinlive.com/news/how- 위험한 허가 서명 낚시 420만 달러 도난

CISA 보고서 https://www.cisa.gov/ stopransomware/general-information

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Brian

Brian Clement

Clement Coinlive

Coinlive

Cointelegraph

Cointelegraph