Điểm nổi bật của bài viết:

CoinDesk phát hiện ra rằng hơn chục công ty tiền điện tử đã vô tình thuê nhân viên CNTT từ Triều Tiên, bao gồm Injective, ZeroLend, Fantom, Sushi, Yearn Finance và các dự án blockchain nổi tiếng như Cosmos Trung tâm.

Những nhân viên này đã sử dụng ID giả, vượt qua cuộc phỏng vấn thành công, vượt qua bài kiểm tra trình độ chuyên môn và cung cấp kinh nghiệm làm việc thực tế.

Việc tuyển dụng lao động Triều Tiên ở Hoa Kỳ và các quốc gia khác áp đặt lệnh trừng phạt đối với Triều Tiên là bất hợp pháp. Điều này cũng gây ra rủi ro bảo mật khi CoinDesk phát hiện ra rằng một số công ty đã bị tấn công sau khi tuyển dụng nhân viên CNTT Triều Tiên.

Zaki Manian, một nhà phát triển blockchain nổi tiếng, cho biết: “Mọi người đang cố gắng sàng lọc những người này”. Anh ấy nói rằng anh ấy đã vô tình thuê hai nhân viên CNTT người Triều Tiên vào năm 2021 để giúp phát triển chuỗi khối Cosmos Hub.

Công ty tiền điện tử Truflation vẫn còn ở giai đoạn sơ khai vào năm 2023 khi người sáng lập Stefan Rust vô tình thuê nhân viên người Triều Tiên đầu tiên của mình.

“Chúng tôi luôn tìm kiếm những nhà phát triển giỏi,” Rust nói từ nhà của mình ở Thụy Sĩ. Không ngờ "nhà phát triển này đã gặp chúng tôi."

"Ryuhei" gửi sơ yếu lý lịch của mình qua Telegram, khẳng định đang làm việc tại Nhật Bản. Ngay sau khi anh được thuê, những mâu thuẫn kỳ lạ bắt đầu xuất hiện.

Có lúc, "Tôi đang nói chuyện điện thoại với một anh chàng và anh ấy nói rằng mình gặp phải một trận động đất", Rust nhớ lại. Nhưng gần đây không có trận động đất nào ở Nhật Bản. Sau đó, nhân viên này bắt đầu bỏ lỡ các cuộc gọi và khi anh ta xuất hiện thì “không phải anh ta”, Rust nói. “Là ai đó khác.” Dù đó là ai đi nữa, giọng Nhật của họ đã biến mất.

Rust nhanh chóng biết được rằng "Ryuhei" và 4 nhân viên khác (hơn 1/3 nhóm của anh) là người Triều Tiên. Rust vô tình rơi vào một âm mưu có tổ chức của Triều Tiên nhằm cung cấp cho nhân viên của họ công việc từ xa ở nước ngoài và chuyển thu nhập về Bình Nhưỡng.

Chính quyền Hoa Kỳ gần đây đã tăng cường cảnh báo rằng các nhân viên CNTT của Triều Tiên đang thâm nhập vào các công ty công nghệ, bao gồm cả các nhà tuyển dụng tiền điện tử và sử dụng số tiền thu được để tài trợ cho chương trình vũ khí hạt nhân của đất nước. Theo báo cáo của Liên hợp quốc năm 2024, những nhân viên CNTT này kiếm được cho Triều Tiên tới 600 triệu USD mỗi năm.

Việc thuê và trả lương cho công nhân — thậm chí là vô ý — vi phạm các lệnh trừng phạt của Liên Hợp Quốc và là bất hợp pháp ở Hoa Kỳ cũng như nhiều quốc gia khác. Điều này cũng gây ra rủi ro bảo mật nghiêm trọng, vì tin tặc Triều Tiên được biết là bí mật tuyển dụng nhân viên để tấn công các công ty.

Một cuộc khảo sát của CoinDesk cho thấy mức độ thường xuyên và mức độ mà những người tìm việc ở Triều Tiên nhắm mục tiêu vào các công ty tiền điện tử—thành công trong các cuộc phỏng vấn, vượt qua kiểm tra lý lịch và thậm chí hiển thị kết quả ấn tượng trên kho lưu trữ phần mềm mã nguồn mở GitHub Code.

CoinDesk đã nói chuyện với hơn chục công ty tiền điện tử, những người nói rằng họ đã vô tình thuê nhân viên CNTT từ Triều Tiên.

Những cuộc phỏng vấn này với những người sáng lập, nhà nghiên cứu blockchain và chuyên gia trong ngành cho thấy nhân viên CNTT người Triều Tiên làm việc trong ngành tiền điện tử phổ biến hơn nhiều so với suy nghĩ trước đây. Gần như mọi người quản lý tuyển dụng được phỏng vấn cho bài báo này đều thừa nhận rằng họ đã phỏng vấn các nhà phát triển bị nghi ngờ là người Triều Tiên, đã thuê họ mà họ không hề biết hoặc biết ai đó đã làm việc đó.

Zaki Manian, một nhà phát triển blockchain nổi tiếng, cho biết: “Trong toàn bộ ngành công nghiệp mã hóa, tỷ lệ hồ sơ, người tìm việc hoặc cộng tác viên từ Triều Tiên có thể vượt quá 50%. ý định gia nhập ngành vào năm 2021 Hai nhân viên CNTT người Triều Tiên đã được thuê để giúp phát triển chuỗi khối Cosmos Hub. “Mọi người đang nỗ lực để sàng lọc những người này.”

Trong số các nhà tuyển dụng Triều Tiên vô tình được CoinDesk xác định bao gồm một số dự án blockchain nổi tiếng như Cosmos Hub, Injective, ZeroLend, Fantom, Sushi và Yearn Finance . Manian nói: “Tất cả đều diễn ra ở hậu trường.

Cuộc điều tra là lần đầu tiên các công ty này công khai thừa nhận việc vô tình tuyển dụng nhân viên CNTT người Triều Tiên.

Trong nhiều trường hợp, công nhân Triều Tiên làm việc giống như những nhân viên bình thường; vì vậy, theo một nghĩa nào đó, người sử dụng lao động về cơ bản nhận được những gì họ phải trả để giao hàng. Nhưng CoinDesk đã tìm thấy bằng chứng cho thấy những nhân viên đó sau đó chuyển tiền lương của họ đến các địa chỉ blockchain được liên kết với chính phủ Triều Tiên.

Cuộc điều tra của CoinDesk cũng tiết lộ một số trường hợp trong đó các dự án tiền điện tử sử dụng nhân viên CNTT của Triều Tiên sau đó đã bị tấn công. Trong một số trường hợp, vụ trộm có thể liên quan trực tiếp đến các nhân viên CNTT bị nghi ngờ là người Triều Tiên đang nhận lương của công ty. Đây là trường hợp của Sushi, một giao thức DeFi nổi tiếng đã mất 3 triệu USD sau một vụ hack vào năm 2021.

Văn phòng Kiểm soát Tài sản Nước ngoài (OFAC) của Bộ Tài chính Hoa Kỳ và Bộ Tư pháp bắt đầu công khai nỗ lực của Triều Tiên nhằm thâm nhập vào ngành công nghiệp tiền điện tử của Hoa Kỳ vào năm 2022. CoinDesk đã phát hiện ra bằng chứng cho thấy các nhân viên CNTT của Triều Tiên đã bắt đầu làm việc cho các công ty tiền điện tử dưới danh tính giả từ lâu trước đó, ít nhất là vào đầu năm 2018.

"Tôi nghĩ nhiều người đang hiểu sai rằng đây là một sự việc bất ngờ xảy ra," Manian nói. "Những người này đã có tài khoản GitHub và những thứ khác từ năm 2016, 2017, 2018." (GitHub, thuộc sở hữu của Microsoft, là một nền tảng trực tuyến được nhiều tổ chức phần mềm sử dụng để lưu trữ mã và cho phép các nhà phát triển cộng tác.)

< p>CoinDesk đã sử dụng nhiều phương pháp khác nhau để kết nối nhân viên CNTT Triều Tiên với các công ty, bao gồm hồ sơ thanh toán blockchain, đóng góp mã GitHub công khai, email từ các quan chức chính phủ Hoa Kỳ và phỏng vấn trực tiếp với các công ty mục tiêu. Một trong những mạng thanh toán lớn nhất ở Triều Tiên do CoinDesk điều tra đã được phát hiện bởi nhà điều tra blockchain ZachXBT, người đã công bố danh sách các nhà phát triển bị nghi ngờ của Triều Tiên vào tháng 8.

Trước đây, người sử dụng lao động giữ im lặng vì sợ dư luận không mong muốn hoặc hậu quả pháp lý. Giờ đây, đối mặt với hàng loạt hồ sơ thanh toán và các bằng chứng khác được CoinDesk khai quật, nhiều người trong số họ đã quyết định ra mặt và chia sẻ câu chuyện của mình lần đầu tiên, vạch trần sự thành công và quy mô phi thường của sự xâm nhập của Triều Tiên vào ngành công nghiệp tiền điện tử.

Tài liệu giả mạo

Rust's Truflation đã nhận được vô số đơn đăng ký mới sau khi thuê Ryuhei, người có vẻ là một nhân viên người Nhật. Chỉ trong vòng vài tháng, Rust đã vô tình thuê thêm bốn nhà phát triển Triều Tiên, những người này tuyên bố có trụ sở tại Montreal, Vancouver, Houston và Singapore.

Ngành công nghiệp tiền điện tử đặc biệt dễ bị tổn thương trước sự gián đoạn của các nhân viên CNTT Triều Tiên. Lực lượng lao động của ngành tiền điện tử có tính toàn cầu và các công ty tiền điện tử có xu hướng sẵn sàng thuê các nhà phát triển hoàn toàn từ xa (hoặc thậm chí ẩn danh) hơn các công ty khác.

CoinDesk đã xem xét các đơn xin việc của Triều Tiên mà các công ty tiền điện tử nhận được từ nhiều nguồn khác nhau, bao gồm các nền tảng nhắn tin như Telegram và Discord, các bảng việc làm dành riêng cho tiền điện tử như Crypto Jobs List và các trang web việc làm như Indeed.

“Những nơi họ có nhiều khả năng được tuyển dụng nhất là những đội thực sự mới, đầy triển vọng, sẵn sàng thuê từ Discord,” Taylor Monahan, giám đốc sản phẩm của ứng dụng ví tiền điện tử MetaMask, người thường xuyên đăng bài về nghiên cứu Bảo mật liên quan đến hoạt động mật mã của Triều Tiên. "Họ không có quy trình tuyển dụng những người đã được kiểm tra lý lịch. Nhiều khi họ sẵn sàng trả bằng tiền điện tử."

Rust cho biết anh tiến hành kiểm tra lý lịch đối với tất cả nhân viên mới của Truflation. "Họ đã gửi cho chúng tôi hộ chiếu và ID của chúng tôi, đưa cho chúng tôi kho lưu trữ GitHub, kiểm tra nó và về cơ bản, chúng tôi đã thuê họ."

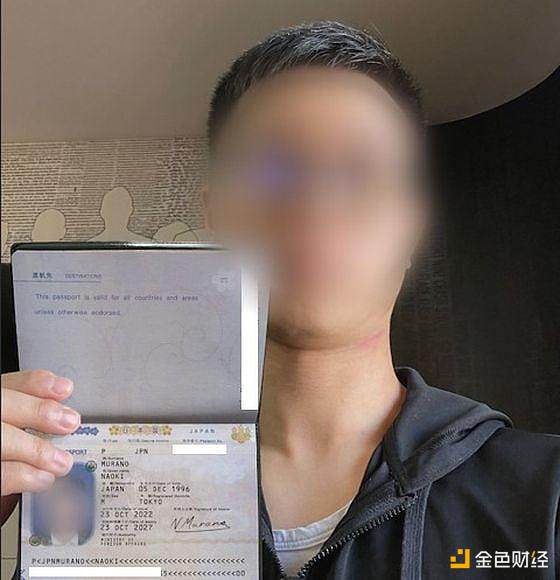

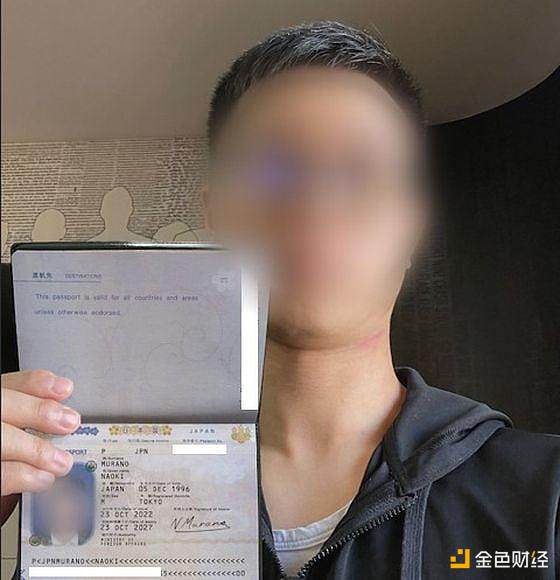

Một người nộp đơn đã nộp bằng lái xe Texas làm bằng chứng nhận dạng cho công ty tiền điện tử Truflation, người nộp đơn hiện bị nghi ngờ là người miền Bắc công dân Hàn Quốc. CoinDesk đang giữ lại một số thông tin chi tiết vì nhân viên CNTT Triều Tiên đã sử dụng tài liệu nhận dạng bị đánh cắp. (Hình ảnh được cung cấp bởi Stefan Rust)

Đối với một người bình thường, hầu hết các tài liệu giả mạo sẽ không thể phân biệt được với hộ chiếu và thị thực thật, nhưng các chuyên gia nói với CoinDesk rằng các dịch vụ kiểm tra lý lịch chuyên nghiệp có khả năng phát hiện ra những tài liệu giả mạo này.

Một trong những CNTT bị nghi ngờ của Triều Tiên các nhân viên được ZachXBT" Naoki Murano" xác nhận đã cung cấp cho công ty hộ chiếu Nhật Bản có vẻ như thật. (Hình ảnh do Taylor Monahan cung cấp)

Một trong những CNTT bị nghi ngờ của Triều Tiên các nhân viên được ZachXBT" Naoki Murano" xác nhận đã cung cấp cho công ty hộ chiếu Nhật Bản có vẻ như thật. (Hình ảnh do Taylor Monahan cung cấp)

Mặc dù các công ty khởi nghiệp khó có thể sử dụng công cụ kiểm tra lý lịch chuyên nghiệp, nhưng “chúng tôi thấy nhân viên CNTT người Triều Tiên tại các công ty lớn hơn, với tư cách là nhân viên thực tế hoặc ít nhất là nhà thầu”, Monahan nói.

Ẩn mình

Trong một số trường hợp, CoinDesk phát hiện nhân viên CNTT tại các công ty Triều Tiên sử dụng dữ liệu blockchain có sẵn công khai.

Vào năm 2021, công ty Iqlusion của nhà phát triển blockchain Manian cần sự trợ giúp. Anh ấy đang tìm kiếm các lập trình viên tự do có thể trợ giúp cho dự án nâng cấp chuỗi khối Cosmos Hub phổ biến. Anh ấy đã tìm được hai nhân viên mới; họ làm việc rất tốt.

Manian chưa bao giờ gặp trực tiếp các freelancer "Jun Kai" và "Sarawut Sanit". Trước đây, họ đã hợp tác trong một dự án phần mềm nguồn mở được tài trợ bởi mạng blockchain THORChain có liên quan chặt chẽ và họ nói với Manian rằng họ đang ở Singapore.

“Tôi đã nói chuyện với họ hầu như mỗi ngày trong suốt một năm,” Manian nói. "Họ đã hoàn thành công việc. Thành thật mà nói, tôi rất hài lòng với nó."

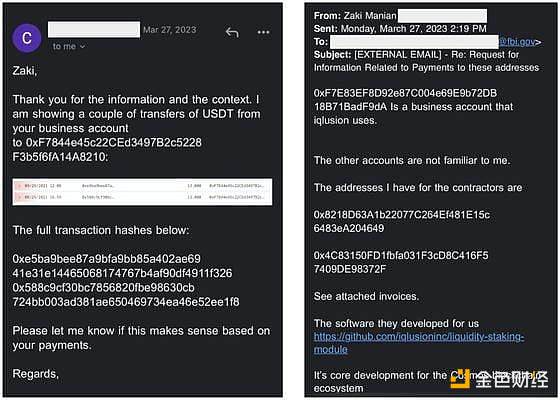

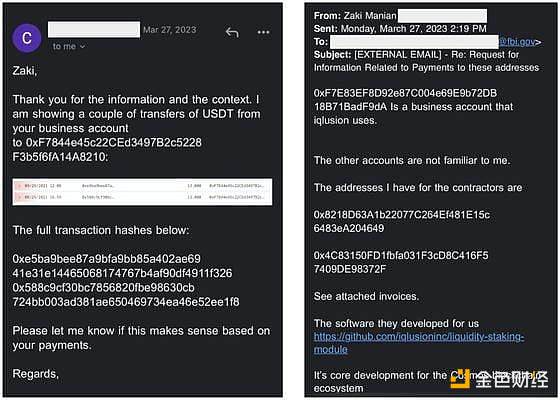

Hai năm sau khi những người làm việc tự do hoàn thành công việc của họ, Manian nhận được một email từ một đặc vụ FBI đang điều tra những gì có vẻ là của Iqlusion chuyển mã thông báo đã được gửi đến các địa chỉ ví tiền điện tử bị nghi ngờ của Triều Tiên. Các giao dịch chuyển tiền được đề cập hóa ra là các khoản thanh toán từ Iqlusion cho Kai và Sanit.

Hình bên trái : Một đặc vụ FBI (tên đã được biên tập lại) đã yêu cầu Zaki Manian cung cấp thông tin về hai khoản thanh toán blockchain được thực hiện bởi công ty của anh ta, Iqlusion. Đúng: Manian đã thông báo cho các đại lý rằng các giao dịch là giữa Iqlusion và nhiều nhà thầu.

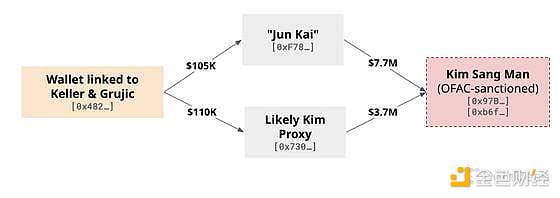

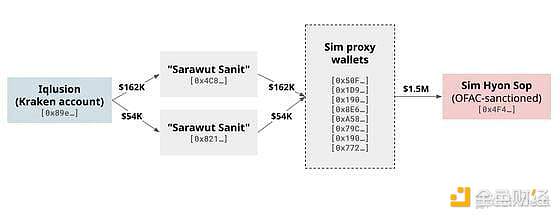

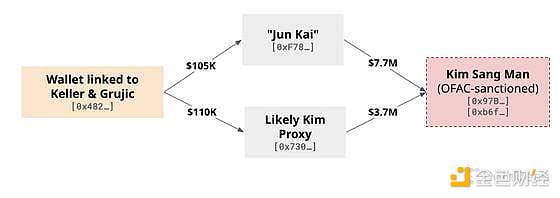

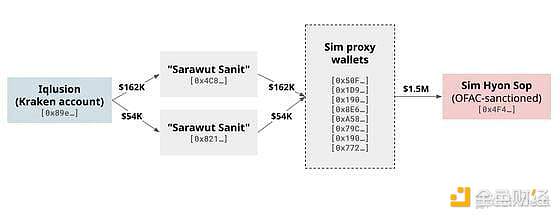

FBI chưa bao giờ xác nhận với Manian rằng các nhà phát triển mà anh ta ký hợp đồng là đặc vụ Triều Tiên, nhưng đánh giá của CoinDesk về các địa chỉ blockchain của Kai và Sanit đã tiết lộ rằng trong suốt năm 2021 và 2022, họ đã chuyển thu nhập cho hai cá nhân trong danh sách trừng phạt của OFAC : Kim Sang Man và Sim Hyon Sop.

Sim đóng vai trò là đại diện của Ngân hàng Kwangson của Triều Tiên, nơi rửa tiền cho nhân viên CNTT để giúp "tài trợ cho các chương trình vũ khí hủy diệt hàng loạt và tên lửa đạn đạo của Triều Tiên", theo OFAC. Sarawut dường như đã chuyển tất cả thu nhập của mình vào Sim và các ví blockchain được liên kết với Sim khác.

4, Hồ sơ Blockchain năm 2022 từ tháng 4 đến tháng 12 cho thấy “Sarawut Sanit” đã gửi tất cả tiền lương của anh ấy đến một ví được liên kết với đặc vụ Triều Tiên Sim Hyon Sop được OFAC phê duyệt. (Lựa chọn các ví Ethereum được CoinDesk theo dõi. Giá tài sản được Arkham ước tính.)

Trong khi đó, Kai đã gửi trực tiếp gần 8 triệu USD cho Kim. Theo báo cáo tư vấn của OFAC năm 2023, Kim là đại diện của Công ty Hợp tác Công nghệ Thông tin Chinyong do Triều Tiên điều hành. Công ty này "sử dụng một phái đoàn nhân viên CNTT Triều Tiên làm việc tại Nga và Lào thông qua các công ty mà họ kiểm soát và đại diện của họ".

Trong suốt năm 2021, “ Jun Kai” đã gửi trực tiếp số tiền điện tử trị giá 7,7 triệu đô la đến một địa chỉ blockchain trong danh sách trừng phạt OFAC liên quan đến Kim Sang Man. (Lựa chọn các ví Ethereum được CoinDesk theo dõi. Giá tài sản được Arkham ước tính.)

Lương của Iqlusion cho Kai chiếm chưa đến 50.000 USD trong số gần 8 triệu USD mà anh đưa cho Kim, phần còn lại được tài trợ một phần bởi Other Cryptocurrency Các công ty.

Ví dụ: CoinDesk nhận thấy rằng Fantom Foundation, đơn vị phát triển chuỗi khối Fantom được sử dụng rộng rãi, đã trả tiền cho "Jun Kai" và một nhà phát triển khác có quan hệ với Triều Tiên.

Người phát ngôn của Fantom Foundation nói với CoinDesk: “Fantom đã xác nhận rằng hai cá nhân bên ngoài có liên quan đến Triều Tiên vào năm 2021. Tuy nhiên, các nhà phát triển có liên quan đã tham gia vào một dự án chưa bao giờ được hoàn thành và chưa bao giờ được triển khai tới các dự án bên ngoài."

Theo Fantom Foundation, "hai nhân viên có liên quan đã bị sa thải. Họ chưa bao giờ đóng góp bất kỳ mã độc nào và chưa bao giờ truy cập vào cơ sở mã của Fantom." Người phát ngôn cho biết một nhân viên Triều Tiên đã cố gắng tấn công máy chủ của Fantom nhưng không thành công do thiếu quyền truy cập cần thiết.

Theo cơ sở dữ liệu OpenSanctions, địa chỉ blockchain của Kim được liên kết với Triều Tiên đã không được chính phủ công bố cho đến tháng 5 năm 2023, hơn hai năm sau khi thanh toán Iqlusion và Fantom.

Nhường chỗ cho hành động

Hoa Kỳ và Liên hợp quốc đã lần lượt áp đặt các biện pháp trừng phạt đối với việc tuyển dụng nhân viên CNTT của Triều Tiên vào năm 2016 và 2017.

Dù bạn có biết hay không thì việc trả lương cho công nhân Triều Tiên ở Hoa Kỳ là bất hợp pháp—một khái niệm pháp lý được gọi là "trách nhiệm pháp lý nghiêm ngặt".

Công ty đặt trụ sở ở đâu cũng không quan trọng: Việc thuê công nhân Triều Tiên mang lại rủi ro pháp lý cho bất kỳ công ty nào kinh doanh tại một quốc gia áp dụng các lệnh trừng phạt đối với Triều Tiên.

Tuy nhiên, Hoa Kỳ và các quốc gia thành viên khác của Liên Hợp Quốc vẫn chưa truy tố các công ty tiền điện tử sử dụng nhân viên CNTT của Triều Tiên.

Bộ Tài chính Hoa Kỳ đã mở một cuộc điều tra về Iqlusion có trụ sở tại Hoa Kỳ, nhưng Manian cho biết không có hình phạt nào được đưa ra khi kết thúc cuộc điều tra.

Các nhà chức trách Hoa Kỳ đã rất khoan dung trong việc buộc tội các công ty này—một kiểu thừa nhận rằng, trong trường hợp tốt nhất, họ là nạn nhân của một hình thức lừa đảo danh tính tinh vi và phức tạp khác thường, hoặc tệ nhất là trường hợp, một vụ lừa đảo dài hạn nhục nhã nhất đã xảy ra.

Ngoài những rủi ro pháp lý, Monahan của MetaMask giải thích rằng việc trả lương cho nhân viên CNTT của Triều Tiên cũng "tệ vì những người bạn trả về cơ bản là những người bị chế độ bóc lột".

Theo báo cáo dài 615 trang của Hội đồng Bảo an Liên Hợp Quốc, các công nhân CNTT của Triều Tiên chỉ có thể giữ được một phần tiền lương của mình. Báo cáo nêu rõ: “Người có thu nhập thấp được đặt trước 10%, trong khi người có thu nhập cao được giữ 30%.

Mặc dù mức lương đó có thể vẫn cao so với mức trung bình của Triều Tiên, nhưng "Tôi không quan tâm họ sống ở đâu", Monahan nói. "Nếu tôi trả tiền cho ai đó và họ buộc phải gửi toàn bộ tiền lương cho ông chủ của họ, điều đó khiến tôi rất khó chịu. Nếu ông chủ của họ là chế độ Triều Tiên, tôi sẽ càng khó chịu hơn."

CoinDesk đã liên hệ với nhiều nhân viên CNTT bị nghi ngờ của Triều Tiên trong quá trình báo cáo nhưng vẫn chưa nhận được phản hồi.

Tương lai

CoinDesk đã xác định hơn 20 công ty có thể tuyển dụng nhân viên CNTT Triều Tiên bằng cách phân tích hồ sơ thanh toán blockchain từ các thực thể bị OFAC trừng phạt. Mười hai công ty đã gửi hồ sơ liên quan đã xác nhận với CoinDesk rằng trước đây họ đã tìm thấy những nhân viên CNTT bị nghi ngờ là người Triều Tiên trong biên chế của họ.

Một số từ chối bình luận thêm vì sợ hậu quả pháp lý, nhưng những người khác đồng ý chia sẻ câu chuyện của họ với hy vọng những người khác có thể học hỏi từ kinh nghiệm của họ.

Trong nhiều trường hợp, nhân viên Triều Tiên sẽ dễ dàng được nhận diện hơn sau khi họ được tuyển dụng.

Eric Chen, Giám đốc điều hành của Injective, một dự án tập trung vào tài chính phi tập trung, cho biết ông đã ký hợp đồng với một nhà phát triển tự do vào năm 2020 nhưng nhanh chóng sa thải anh ta do hiệu suất kém.

“Anh ấy không tồn tại được lâu,” Chen nói. “Mã anh ấy viết rất kém và kết quả không tốt.” Chen không biết nhân viên này có quan hệ với Triều Tiên cho đến năm ngoái, khi một “cơ quan chính phủ” Hoa Kỳ liên hệ với Injective.

Một số công ty nói với CoinDesk rằng họ đã sa thải một nhân viên trước khi biết được bất kỳ mối quan hệ nào với Triều Tiên – với lý do chất lượng công việc không đạt tiêu chuẩn.

"Mấy tháng lương"

Tuy nhiên, nhân viên CNTT Triều Tiên cũng giống như những nhà phát triển điển hình và có những khả năng khác nhau.

Một mặt, bạn có những nhân viên "đến công ty, trải qua quá trình phỏng vấn và kiếm được vài tháng lương", Manian nói. "Và sau đó là người khác. Bên cạnh đó, khi bạn phỏng vấn những người này, bạn sẽ thấy rằng kỹ năng kỹ thuật thực tế của họ thực sự rất mạnh."

Rust kể lại rằng anh đã gặp "một nhà phát triển rất giỏi" tại Truflation, người này tự nhận là đến từ. Vancouver, nhưng sau đó mới biết anh ta đến từ Bắc Triều Tiên. “Anh ấy thực sự là một chàng trai trẻ,” Rust nói. "Cảm giác như anh ấy vừa mới tốt nghiệp đại học. Hơi xanh, rất nhiệt tình, rất hào hứng với cơ hội được làm việc."

Một ví dụ khác là công ty khởi nghiệp DeFi Cluster đã cung cấp bằng chứng trên ZachXBT rằng hai nhà phát triển Hai nhà phát triển đã bị sa thải vào tháng 8 sau khi có liên hệ với Triều Tiên.

Người sáng lập ẩn danh của Cluster, z3n, nói với CoinDesk: “Thật khó tin là những người này biết được bao nhiêu”. Ví dụ: "Họ thay đổi địa chỉ thanh toán hai tuần một lần và tên Discord hoặc tên Telegram của họ mỗi tháng hoặc lâu hơn."

Tắt webcam

Trong cuộc trò chuyện với CoinDesk, nhiều nhà tuyển dụng cho biết họ nhận thấy điều gì đó bất thường và có ý nghĩa hơn khi họ biết nhân viên của mình có thể là người Triều Tiên.

Đôi khi những dấu hiệu này rất khó phát hiện, chẳng hạn như khi giờ làm của nhân viên không khớp với nơi họ phải làm việc.

Các nhà tuyển dụng khác, chẳng hạn như Truflation, đã nhận thấy rằng nhiều người có thể giả vờ là một người, điều này khiến nhân viên che giấu bằng cách tắt webcam của họ. (Hầu hết họ đều là đàn ông).

Một công ty đã thuê một nhân viên tham dự cuộc họp vào buổi sáng nhưng dường như quên mất mọi thứ được thảo luận sau đó trong ngày, thậm chí còn hơn thế khi cô ấy đã nói chuyện với nhiều người.

Khi Rust bày tỏ mối quan ngại của mình về nhân viên "người Nhật" Ryuhei với một nhà đầu tư có kinh nghiệm theo dõi mạng lưới thanh toán tội phạm, nhà đầu tư này đã nhanh chóng xác định được 4 người khác trong biên chế của Truflation là nhân viên CNTT bị nghi ngờ là người Triều Tiên.

“Chúng tôi cắt đứt quan hệ ngay lập tức,” Rust nói và cho biết thêm rằng nhóm của ông đã tiến hành kiểm tra bảo mật mã của nó, nâng cao quy trình kiểm tra lý lịch và thay đổi một số chính sách. Một trong những chính sách mới là yêu cầu nhân viên làm việc từ xa phải bật camera của họ.

Vụ hack 3 triệu USD

Nhiều nhà tuyển dụng được CoinDesk tư vấn đã nhầm tưởng rằng các nhân viên CNTT của Triều Tiên hoạt động độc lập với các đơn vị hack của Triều Tiên, nhưng dữ liệu blockchain và Cuộc trò chuyện với các chuyên gia chỉ ra rằng các hoạt động hack của Triều Tiên và nhân viên CNTT thường được liên kết.

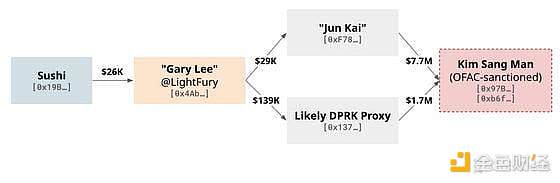

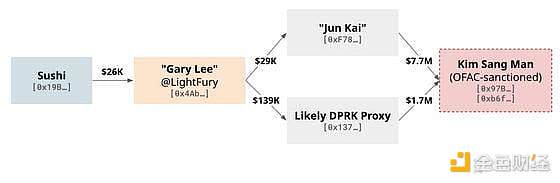

Vào tháng 9 năm 2021, MISO, một nền tảng do Sushi xây dựng để phát hành mã thông báo tiền điện tử, đã bị mất 3 triệu đô la trong một vụ trộm. CoinDesk tìm thấy bằng chứng cho thấy cuộc tấn công có liên quan đến việc Sushi thuê hai nhà phát triển có hồ sơ thanh toán blockchain có liên quan đến Triều Tiên.

Vào thời điểm xảy ra vụ hack, Sushi là một trong những nền tảng được theo dõi nhiều nhất trong không gian DeFi mới nổi. Hơn 5 tỷ USD đã được gửi vào SushiSwap, một nền tảng hoạt động chủ yếu như một “sàn giao dịch phi tập trung” để mọi người giao dịch tiền điện tử mà không cần qua trung gian.

Joseph Delong, giám đốc công nghệ của Sushi vào thời điểm đó, đã truy ra dấu vết vụ đánh cắp MISO đối với hai nhà phát triển tự do làm việc trên nền tảng này: họ sử dụng tên Anthony Keller và Sava Grujic. Delong cho biết những nhà phát triển này, những người mà ông hiện nghi ngờ là cùng một cá nhân hoặc tổ chức, đã tiêm mã độc vào nền tảng MISO để chuyển tiền vào ví mà họ kiểm soát.

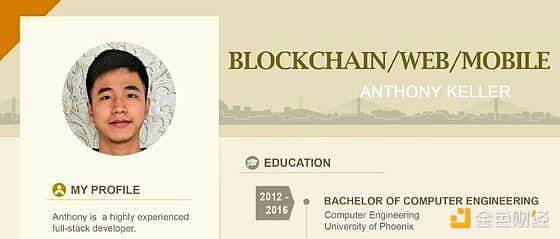

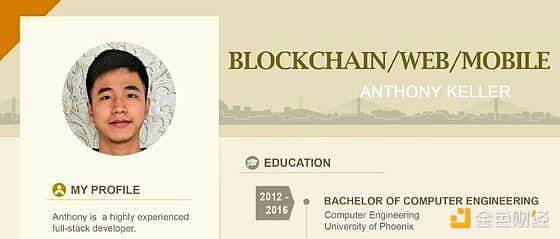

Khi Keller và Grujic được Sushi DAO, tổ chức tự trị phi tập trung quản lý giao thức Sushi, thuê, họ đã đưa ra các bằng chứng xác thực điển hình và thậm chí ấn tượng đối với các nhà phát triển mới vào nghề.

Keller sử dụng bút danh "eratos1122" ở nơi công cộng, nhưng khi nộp đơn xin việc tại MISO, anh ấy đã sử dụng tên thật của mình, "Anthony Keller." Trong sơ yếu lý lịch mà Delong chia sẻ với CoinDesk, Keller tuyên bố sống ở Gainesville, Georgia và tốt nghiệp Đại học Phoenix với bằng cử nhân kỹ thuật máy tính. (Trường đại học đã không trả lời yêu cầu xem liệu có sinh viên tốt nghiệp có cùng tên hay không.)

"Anthony Keller" tuyên bố sống ở Gainesville, Georgia và sơ yếu lý lịch của anh ấy liệt kê kinh nghiệm làm việc của anh ấy tại ứng dụng tài chính phi tập trung nổi tiếng Yearn.

Lý lịch của Keller có đề cập đến công việc trước đây. Một trong những điều ấn tượng nhất là Yearn Finance, một giao thức đầu tư tiền điện tử cực kỳ phổ biến, cung cấp cho người dùng cách kiếm lãi thông qua một loạt chiến lược đầu tư. Banteg, nhà phát triển cốt lõi của Yearn, xác nhận rằng Keller đã làm việc trên Coorderape, một ứng dụng do Yearn phát triển để giúp các nhóm cộng tác và hỗ trợ thanh toán. (Banteg, cho biết công việc của Keller chỉ giới hạn ở Coorderape và anh ấy không có quyền truy cập vào cơ sở mã cốt lõi của Yearn.)

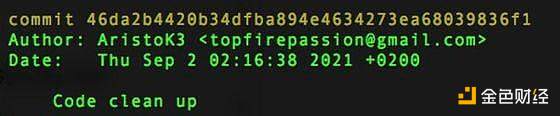

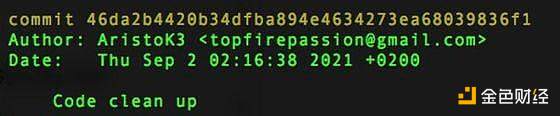

Theo Delong, Keller đã giới thiệu Grujic với MISO và cả hai tự mô tả mình là "bạn bè". Giống như Keller, Grujic đã cung cấp sơ yếu lý lịch liệt kê tên thật của anh ấy chứ không phải bút danh trực tuyến "AristoK3". Anh ta khai mình đến từ Serbia và tốt nghiệp Đại học Belgrade với bằng cử nhân khoa học máy tính. Tài khoản GitHub của anh ấy đang hoạt động và sơ yếu lý lịch của anh ấy liệt kê kinh nghiệm làm việc của anh ấy tại một số dự án tiền điện tử nhỏ hơn và các công ty khởi nghiệp trò chơi.

Trong bài viết của mình Trong sơ yếu lý lịch của mình, "Sava Grujic" liệt kê 5 năm kinh nghiệm lập trình và tuyên bố rằng anh ấy sống ở Belgrade, Serbia.

Rachel Chu, cựu nhà phát triển cốt lõi của Sushi, người đã làm việc chặt chẽ với Keller và Grujic trước vụ trộm, cho biết cô đã "nghi ngờ" về cặp đôi này trước vụ hack.

Mặc dù có khoảng cách giữa họ, Grujic và Keller "có cùng một giọng nói" và "văn bản theo cùng một cách", Chu nói. Cô nói thêm: “Mỗi lần chúng tôi nói chuyện, họ đều có tiếng ồn xung quanh, giống như trong một nhà máy”. Chu kể lại rằng cô đã nhìn thấy khuôn mặt của Keller, nhưng chưa bao giờ nhìn thấy khuôn mặt của Grujic. Theo Chu, camera của Keller đã "phóng to" nên cô không thể nhìn thấy vật gì phía sau anh ta.

Grujic và Keller cuối cùng đã ngừng đóng góp cho MISO cùng một lúc. Delong nói: “Chúng tôi nghĩ họ là cùng một người, vì vậy chúng tôi đã ngừng trả tiền cho họ”. không phổ biến.

Sau khi Grujic và Keller bị sa thải vào mùa hè năm 2021, nhóm Sushi đã sơ ý thu hồi quyền truy cập của họ vào cơ sở mã MISO.

Vào ngày 2 tháng 9, Grujic, với tên hiển thị là "Aristok3" của mình, đã gửi mã độc tới nền tảng MISO để chuyển 3 triệu đô la sang ví tiền điện tử mới, theo ảnh chụp màn hình do CoinDesk thu được.

"Sava Grujic" đã sử dụng bút danh AristoK3 để báo cáo cho Sushi MISO đã gửi mã bị nhiễm độc. (Ảnh chụp màn hình do Joseph Delong cung cấp)

"Sava Grujic" đã sử dụng bút danh AristoK3 để báo cáo cho Sushi MISO đã gửi mã bị nhiễm độc. (Ảnh chụp màn hình do Joseph Delong cung cấp)

Phân tích hồ sơ thanh toán blockchain của CoinDesk cho thấy các mối liên hệ có thể có giữa Grujic, Keller và Triều Tiên. Vào tháng 3 năm 2021, Keller đã đăng một địa chỉ blockchain trong một tweet hiện đã bị xóa. CoinDesk đã tìm thấy nhiều khoản thanh toán giữa địa chỉ đó, địa chỉ hacker của Grujic và địa chỉ Keller trong hồ sơ của Sushi. Theo Delong, cuộc điều tra nội bộ của Sushi cuối cùng đã kết luận rằng địa chỉ này thuộc về Keller.

2021 tới Trong năm 2022, các địa chỉ blockchain gắn liền với Keller và Grujic đã gửi phần lớn tiền đến các ví được liên kết với Triều Tiên. (Lựa chọn các ví Ethereum được CoinDesk theo dõi. Giá tài sản được Arkham ước tính.)

CoinDesk phát hiện ra rằng địa chỉ này đã gửi phần lớn số tiền cho "Jun Kai", nhà phát triển Iqlusion, người đã gửi Kim bị OFAC trừng phạt Sang Man đã gửi tiền) và một chiếc ví khác dường như đóng vai trò ủy quyền cho Triều Tiên (vì nó cũng thực hiện các khoản thanh toán cho ông Kim).

Cuộc điều tra nội bộ của Sushi cho thấy Keller và Grujic thường xuyên hoạt động từ các địa chỉ IP của Nga, điều này càng củng cố thêm ý kiến cho rằng họ là người Triều Tiên. OFAC cho biết nhân viên CNTT của Triều Tiên đôi khi có trụ sở tại Nga. (Số điện thoại của Hoa Kỳ trong lý lịch của Keller đã bị vô hiệu hóa và tài khoản Github và Twitter “eratos1122” của anh ấy đã bị xóa.) Ngoài ra, CoinDesk đã tìm thấy bằng chứng cho thấy Sushi đã thuê Keller và Grujic cùng lúc. Một nhà thầu CNTT khác bị nghi ngờ là người Triều Tiên cũng đã được thuê . Nhà phát triển mà ZachXBT gọi là "Gary Lee", được mã hóa dưới bút danh LightFury và chuyển thu nhập tới "Jun Kai" và một địa chỉ proxy khác được liên kết với Kim.

Từ năm 2021 Đến năm 2022, Sushi cũng thuê một nhà thầu Triều Tiên rõ ràng khác tên là "Gary Lee". Người công nhân này đã chuyển thu nhập năm 2021-2022 của mình tới các địa chỉ blockchain có liên kết với Triều Tiên, bao gồm cả ví được “Jun Kai” của Iqlusion sử dụng. (Việc lựa chọn các ví Ethereum được CoinDesk theo dõi. Giá tài sản được Arkham ước tính.)

Grujic đã trả lại số tiền bị đánh cắp sau khi Sushi công khai đổ lỗi vụ tấn công cho bút danh "eratos1122" của Keller và đe dọa sẽ liên quan đến FBI. Mặc dù có vẻ trái ngược khi cho rằng nhân viên CNTT Triều Tiên lo ngại về việc bảo vệ danh tính giả, nhưng nhân viên CNTT Triều Tiên dường như sử dụng lại một số tên nhất định và xây dựng danh tiếng của họ bằng cách đóng góp cho nhiều dự án, có lẽ để lấy được lòng tin của các nhà tuyển dụng trong tương lai.

Người ta có thể lập luận rằng việc bảo vệ bí danh Anthony Keller về lâu dài sẽ mang lại nhiều lợi nhuận hơn: Vào năm 2023, hai năm sau vụ Sushi, một người đàn ông tên là "Anthony Keller" đã báo cáo với Stefan Rust rằng Công ty Truflation đã nộp đơn.

Coindesk đã cố gắng liên hệ với “Anthony Keller” và “Sava Grujic” để nhận xét nhưng không thành công.

Vụ cướp kiểu Triều Tiên

Triều Tiên đã đánh cắp hơn 3 tỷ USD tiền điện tử thông qua các cuộc tấn công hack trong 7 năm qua, theo Liên Hợp Quốc. Trong số các vụ hack được công ty phân tích chuỗi khối Chainalysis theo dõi trong nửa đầu năm 2023, 15 vụ có liên quan đến Triều Tiên, “khoảng một nửa trong số đó liên quan đến các vụ trộm liên quan đến nhân viên CNTT”, người phát ngôn của công ty Madeleine Kennedy cho biết.

Các cuộc tấn công mạng của Triều Tiên không giống như phiên bản hack của Hollywood, nơi các lập trình viên đội mũ trùm đầu sử dụng mã máy tính phức tạp và các thiết bị đầu cuối máy tính màu xanh đen để hack vào máy tính lớn.

Các cuộc tấn công kiểu Triều Tiên rõ ràng là có công nghệ thấp. Chúng thường liên quan đến một số hình thức kỹ thuật xã hội, trong đó kẻ tấn công chiếm được lòng tin của nạn nhân đang nắm giữ khóa hệ thống và sau đó trực tiếp trích xuất các khóa đó thông qua một thứ đơn giản như liên kết email độc hại.

Monahan cho biết: "Cho đến nay, chúng tôi chưa bao giờ thấy Triều Tiên tiến hành một cuộc tấn công thực sự. Họ luôn tiến hành một cuộc tấn công kỹ thuật xã hội trước tiên, sau đó xâm phạm thiết bị và cuối cùng là đánh cắp khóa riêng."

< p>Nhân viên CNTT rất phù hợp để góp phần vào các hoạt động trộm cắp của Triều Tiên, bằng cách lấy thông tin cá nhân có thể được sử dụng để phá hoại các mục tiêu tiềm năng hoặc bằng cách truy cập trực tiếp vào các hệ thống phần mềm chứa đầy tiền kỹ thuật số.

Một loạt sự trùng hợp

Vào ngày 25 tháng 9, ngay trước khi xuất bản bài viết này, CoinDesk đã sắp xếp một cuộc gọi điện video với Rust của Truflation. Kế hoạch là xác minh một số chi tiết mà anh ấy đã chia sẻ trước đó.

Rust bối rối đã tham gia cuộc gọi trễ 15 phút. Anh ấy vừa bị hack.

CoinDesk đã liên hệ với hơn 20 dự án dường như đã bị lừa để thuê nhân viên CNTT Triều Tiên. Chỉ trong hai tuần phỏng vấn vừa qua, hai trong số các dự án đã bị tấn công: Truflation và một ứng dụng cho vay tiền điện tử có tên Delta Prime.

Còn quá sớm để kết luận liệu hai vụ hack này có liên quan trực tiếp đến việc vô tình tuyển dụng nhân viên CNTT của Triều Tiên hay không.

Vào ngày 16 tháng 9, lần đầu tiên Delta Prime bị xâm phạm. CoinDesk trước đây đã phát hiện ra các khoản thanh toán và đóng góp mã giữa Delta Prime và Naoki Murano, một trong những nhà phát triển có liên kết với Triều Tiên được thúc đẩy bởi thám tử blockchain ẩn danh ZachXBT.

Dự án lỗ hơn 7 triệu đô la Mỹ và lời giải thích chính thức là do "khóa riêng bị rò rỉ". Delta Prime đã không trả lời nhiều yêu cầu bình luận.

Vụ hack Truflation diễn ra chưa đầy hai tuần sau đó. Khoảng hai giờ trước khi nói chuyện với CoinDesk, Rust nhận thấy một dòng tiền chảy ra từ ví tiền điện tử của mình. Anh ấy vừa trở về sau chuyến công tác ở Singapore và đang cố gắng tìm hiểu xem mình đã làm gì sai. “Tôi chỉ không biết nó xảy ra như thế nào,” anh nói. “Tôi khóa máy tính xách tay của mình trong két an toàn trên tường khách sạn. Tôi luôn mang theo điện thoại bên mình.” Khi Rust nói, hàng triệu đô la đã được rút từ dòng tiền ra khỏi ví blockchain cá nhân của anh ấy. "Ý tôi là, nó thực sự tồi tệ. Đó là học phí cho các con tôi và lương hưu của tôi."

Truflation và Rust cuối cùng đã lỗ khoảng 5 triệu USD. Cơ quan chức năng xác định nguyên nhân mất mát là do bị lấy cắp chìa khóa riêng.

JinseFinance

JinseFinance

Một trong những CNTT bị nghi ngờ của Triều Tiên các nhân viên được ZachXBT" Naoki Murano" xác nhận đã cung cấp cho công ty hộ chiếu Nhật Bản có vẻ như thật. (Hình ảnh do Taylor Monahan cung cấp)

Một trong những CNTT bị nghi ngờ của Triều Tiên các nhân viên được ZachXBT" Naoki Murano" xác nhận đã cung cấp cho công ty hộ chiếu Nhật Bản có vẻ như thật. (Hình ảnh do Taylor Monahan cung cấp)

"Sava Grujic" đã sử dụng bút danh AristoK3 để báo cáo cho Sushi MISO đã gửi mã bị nhiễm độc. (Ảnh chụp màn hình do Joseph Delong cung cấp)

"Sava Grujic" đã sử dụng bút danh AristoK3 để báo cáo cho Sushi MISO đã gửi mã bị nhiễm độc. (Ảnh chụp màn hình do Joseph Delong cung cấp)