Nguồn: Beosin

Trước đây, một bí mật của Liên Hợp Quốc được Reuters Reports thu thập cho thấy nhóm hacker Triều Tiên Lazarus Group đã rửa 147,5 triệu USD thông qua nền tảng tiền ảo Tornado Cash vào tháng 3 năm nay sau khi đánh cắp tiền từ một sàn giao dịch tiền điện tử vào năm ngoái.

Trong lần đệ trình trước đó, các giám sát viên đã nói với ủy ban trừng phạt của Hội đồng Bảo an Liên Hợp Quốc rằng họ đang điều tra97 sự cố bị nghi ngờ xảy ra từ năm 2017 đến năm 2024. Tin tặc Triều Tiên nhắm mục tiêu vào các công ty tiền điện tử trị giá khoảng 3,6 tỷ USD. Chúng bao gồm một cuộc tấn công vào cuối năm ngoái, trong đó 147,5 triệu đô la đã bị đánh cắp từ sàn giao dịch tiền điện tử HTX và sau đó được rửa vào tháng 3 năm nay.

Hoa Kỳ đã áp đặt lệnh trừng phạt đối với Tornado Cash vào năm 2022 và vào năm 2023, hai người đồng sáng lập của nó đã bị buộc tội giúp rửa hơn 1 tỷ USD, bao gồm cả tội rửa tiền. Bắc Triều Tiên Nhóm Lazarus, một tổ chức tội phạm mạng đang được đề cập.

Theo cuộc điều tra của thám tử tiền điện tử ZachXBT, Tập đoàn Lazarusđã bán số tiền điện tử trị giá 200 triệu đô la trong khoảng thời gian từ tháng 8 năm 2020 đến tháng 10 năm 2023 để rửa tiền để đấu thầu hợp pháps.

Trong lĩnh vực an ninh mạng, Tập đoàn Lazarus từ lâu đã bị cáo buộc thực hiện các cuộc tấn công mạng quy mô lớn và tội phạm tài chính. Mục tiêu của họ không giới hạn ở các ngành hoặc khu vực cụ thể mà trải rộng trên toàn cầu, từ hệ thống ngân hàng đến sàn giao dịch tiền điện tử và từ các cơ quan chính phủ đến doanh nghiệp tư nhân. Tiếp theo, chúng tôi sẽ tập trung phân tích một số trường hợp tấn công điển hình để tiết lộ cách Tập đoàn Lazarus thực hiện thành công những cuộc tấn công đáng kinh ngạc này thông qua các chiến lược và phương tiện kỹ thuật phức tạp.

Lazarus Nhóm thao túng các cuộc tấn công kỹ thuật xã hội và lừa đảo

Vụ việc này xuất phát từ các báo cáo truyền thông có liên quan của Châu Âu. Lazarus trước đây đã nhắm mục tiêu vào các công ty quân sự và hàng không vũ trụ ở Châu Âu và Trung Đông,lừa dối nhân viên bằng cách đăng quảng cáo việc làm trên các nền tảng như LinkedIn và yêu cầu người xin việc. Tải xuống một tệp PDF có tệp thực thi được triển khai và sau đó tiến hành một cuộc tấn công lừa đảo.

Kỹ thuật xã hội và các cuộc tấn công lừa đảoCả hai đều cố gắng sử dụng thao túng tâm lý để lừa nạn nhân mất cảnh giác và thực hiện hành động chẳng hạn như nhấp vào Hành động như liên kết hoặc tải xuống tệp, từ đó xâm phạm tính bảo mật của chúng.

Phần mềm độc hại của chúng cho phép các tác nhân nhắm vào các lỗ hổng trong hệ thống nạn nhân và đánh cắp thông tin nhạy cảm.

Lazarus đã sử dụng các phương pháp tương tự trong hoạt động kéo dài sáu tháng chống lại nhà cung cấp thanh toán tiền điện tử CoinsPaid, khiến 37 triệu đô la bị đánh cắp từ CoinsPaid Dollar.

Trong suốt chiến dịch, nó đã gửi cơ hội việc làm giả cho các kỹ sư, phát động các cuộc tấn công kỹ thuật như từ chối dịch vụ phân tán và gửi nhiều mật khẩu có thể có sức mạnh vũ phu nứt.

Tạo ra các cuộc tấn công như CoinBerry và Unibright

2020 Vào ngày 24 tháng 8 năm 2019, ví của sàn giao dịch tiền điện tử Canada Coinberry đã bị đánh cắp.

Địa chỉ của hacker:

0xA06957c9C8871ff248326A1DA552213AB26A11AE

Vào ngày 11 tháng 9 năm 2020, do khóa riêng của Unbright bị rò rỉ, việc chuyển khoản trái phép 400.000 USD đã xảy ra trong nhiều ví do nhóm kiểm soát.

Địa chỉ của hacker:

0x6C6357F30FCc3517c2E7876BC609e6d7d5b0Df43

Vào ngày 6 tháng 10 năm 2020, do lỗ hổng bảo mật, tài sản tiền điện tử trị giá 750.000 USD đã được chuyển mà không được phép từ ví nóng CoinMetro.

Địa chỉ của hacker:

0x044bf69ae74fcd8d1fc11da28adbad82bbb42351

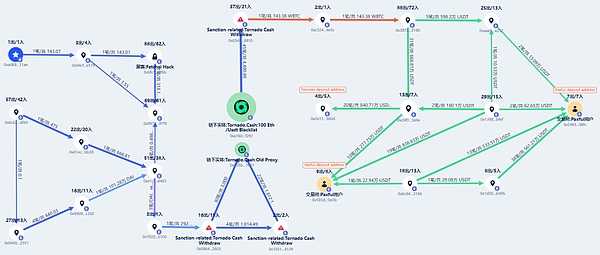

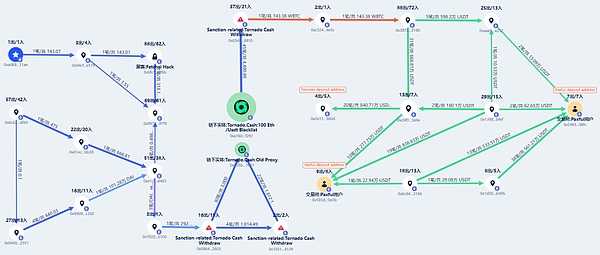

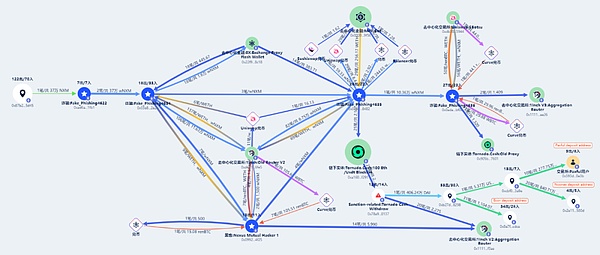

Beosin KYT: Sơ đồ dòng tiền bị đánh cắp

Beosin KYT: Sơ đồ dòng tiền bị đánh cắp

Vào đầu năm 2021, tiền từ nhiều cuộc tấn công khác nhau đã được tập trung tại địa chỉ sau:

0x0864b5ef4d8086cd0062306f39adea5da5bd2603 .

Vào ngày 11 tháng 1 năm 2021, địa chỉ 0x0864b5 đã gửi 3.000 ETH vào Tornado Cash, sau đó gửi hơn 1.800 ETH vào Tornado Cash thông qua địa chỉ 0x1031ffaf5d00c6bc1ee0978eb7ec196b1d164129.

Sau đó từ ngày 11 tháng 1 đến ngày 15 tháng 1, gần 4.500 ETH đã được rút từ Tornado Cash về địa chỉ 0x05492cbc8fb228103744ecca0df62473b2858810.

Đến năm 2023, kẻ tấn công đã thực hiện nhiều lần chuyển tiền và trao đổi, cuối cùng tập hợp chúng tại địa chỉ nơi tiền được thu và rút từ các sự cố bảo mật khác. Biểu đồ theo dõi quỹ, chúng ta có thể thấy rằng Những kẻ tấn công đã liên tiếp gửi số tiền bị đánh cắp đến địa chỉ gửi tiền của Noones và địa chỉ gửi tiền của Paxful.

Nexus Mutual Người sáng lập (Hugh Karp) đã bị hack

Vào ngày 14 tháng 12 năm 2020, người sáng lập Nexus Mutual, Hugh Karp, đã bị đánh cắp 370.000 NXM (8,3 triệu USD).

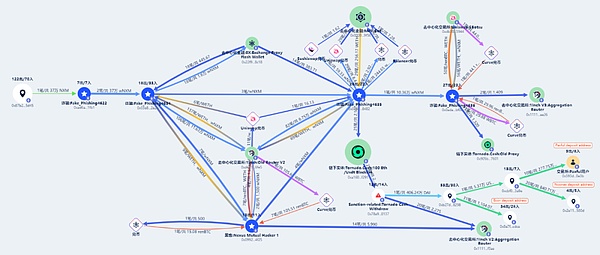

Beosin KYT: Sơ đồ dòng vốn bị đánh cắp

Số tiền bị đánh cắp sẽ được chuyển giữa các địa chỉ sau. và được đổi lấy các quỹ khác.

0xad6a4ace6dcc21c93ca9dbc8a21c7d3a726c1fb1

0x03e89f2e1ebcea5d94c1b530f638cea3950c2e2b

0x09923e35f19687a524bbca7d42b92b6748534f25

0x0784051d5136a5ccb47ddb3a15243890f5268482

0 x0adab4 5946372c2be1b94eead4b385210a8ebf0b

Lazarus Group đã sử dụng các địa chỉ này để thực hiện các hoạt động gây nhầm lẫn, phân tán, thu thập và các hoạt động khác. Ví dụ: một phần số tiền được chuyển đến chuỗi Bitcoin thông qua chuỗi chéo, sau đó quay trở lại chuỗi Ethereum thông qua một loạt chuyển khoản, sau đó được trộn qua nền tảng trộn tiền tệ và sau đó tiền được gửi đến nền tảng rút tiền.

Từ ngày 16 tháng 12 đến ngày 20 tháng 12 năm 2020, một trong những địa chỉ hacker 0x078405 đã gửi hơn 2500 ETH đến Tornado Cash vài giờ sau đó, theo đặc điểm. tương quan, bạn có thể tìm địa chỉ 0x78a9903af04c8e887df5290c91917f71ae028137 và bắt đầu thao tác rút tiền.

Thông qua chuyển khoản và trao đổi, tin tặc đã chuyển một phần tiền đến địa chỉ mà số tiền liên quan đến vụ việc trước đó đã được thu và rút.

Sau đó, từ tháng 5 đến tháng 7 năm 2021, kẻ tấn công đã chuyển 11 triệu USDT đến địa chỉ gửi tiền Bixin.

Từ tháng 2 đến tháng 3 năm 2023, kẻ tấn công đã gửi 2,77 triệu USDT đến địa chỉ tiền gửi Paxful thông qua địa chỉ 0xcbf04b011eebc684d380db5f8e661685150e3a9e.

Từ tháng 4 đến tháng 6 năm 2023, kẻ tấn công đã gửi 8,4 triệu USDT đến địa chỉ gửi tiền Noones thông qua địa chỉ 0xcbf04b011eebc684d380db5f8e661685150e3a9e.

Steadefi và CoinShift hack

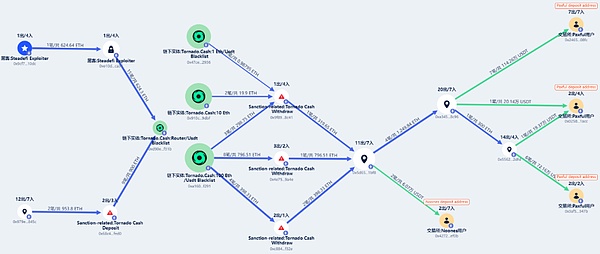

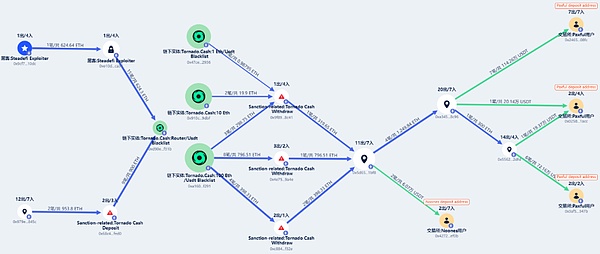

Beosin KYT: Biểu đồ dòng vốn bị đánh cắp

Beosin KYT: Biểu đồ dòng vốn bị đánh cắp

Địa chỉ tấn công sự cố Steadefi

0x9cf71f2ff126b9743319b60d2d873f0e508810dc

Địa chỉ tấn công sự cố Coinshift

0x979ec2af1aa190143d294b0bfc7ec35d169d845c

Vào tháng 8 năm 2023, sự cố Steadefi 624 ETH bị đánh cắp đã bị được chuyển sang Tornado Cash và trong cùng tháng đó, 900 ETH bị đánh cắp từ sự cố Coinshift đã được chuyển sang Tornado Cash.

Sau khi chuyển ETH sang Tornado Cash, hãy rút tiền ngay lập tức đến địa chỉ sau:

0x9f8941cd7229aa3047f05a7ee25c7ce13cbb8c41

0x4e75c46c299ddc74bac808a34a778c863bb59a4e

0xc884cf2fb342042 0ed 1f3578eaecbde53468f32e

Vào ngày 12 tháng 10 năm 2023, số tiền rút từ Tornado Cash từ ba địa chỉ trên đều được gửi đến địa chỉ 0x5d65aeb2bd903bee822b7069c1c52de838f11bf8.

Vào tháng 11 năm 2023, địa chỉ 0x5d65ae bắt đầu chuyển tiền và cuối cùng gửi tiền đến địa chỉ gửi tiền Paxful và địa chỉ gửi tiền Noones thông qua chuyển khoản và trao đổi.

Tóm tắt sự cố

Phần trên giới thiệu về hacker Triều Tiên Xu hướng của Tập đoàn Lazarus trong vài năm qua cũng như phân tích và tóm tắt các phương pháp rửa tiền của nó: Sau khi Tập đoàn Lazarus đánh cắp tài sản tiền điện tử, về cơ bản, nó đã trộn tiền bằng cách chuyển qua lại giữa các chuỗi và sau đó chuyển chúng sang các máy trộn tiền tệ như Tornado Cash <. /mạnh>. Sau sự nhầm lẫn, Tập đoàn Lazarus đã rút số tài sản bị đánh cắp về địa chỉ mục tiêu và gửi đến một nhóm địa chỉ cố định để thực hiện hoạt động rút tiền. Tài sản tiền điện tử bị đánh cắp trước đây về cơ bản đã được gửi vào địa chỉ tiền gửi Paxful và địa chỉ tiền gửi Noones, sau đó tài sản tiền điện tử được đổi thành tiền hợp pháp thông qua các dịch vụ OTC.

Dưới các cuộc tấn công liên tục và quy mô lớn của Tập đoàn Lazarus, ngành Web3 đang phải đối mặt với những thách thức bảo mật lớn hơn.

Brian

Brian