Nguồn: Bitrace

Vào ngày 21 tháng 2 năm 2025, sàn giao dịch tiền điện tử Bybit đã gặp phải một vụ vi phạm bảo mật trên diện rộng, dẫn đến việc mất cắp khoảng 1,5 tỷ đô la tài sản từ ví lạnh Ethereum của sàn. Sự cố này được coi là vụ trộm lớn nhất trong lịch sử tiền điện tử, vượt qua các kỷ lục trước đó như Poly Network (năm 2021, 611 triệu đô la Mỹ) và Ronin Network (năm 2022, 620 triệu đô la Mỹ) và đã gây ra tác động tàn phá đến ngành.

Bài viết này nhằm mục đích giới thiệu về vụ tấn công mạng và các phương thức rửa tiền, đồng thời cảnh báo rằng trong vài tháng tới, sẽ có làn sóng đóng băng quy mô lớn nhắm vào các nhóm OTC và các công ty thanh toán tiền điện tử.

Quy trình trộm cắp

Theo mô tả của Bybit Ben Zhou và cuộc điều tra sơ bộ của Bitrace, quy trình trộm cắp như sau:

Chuẩn bị tấn công: Tin tặc đã triển khai một hợp đồng thông minh độc hại (địa chỉ: 0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516) ít nhất ba ngày trước khi xảy ra sự cố (tức là ngày 19 tháng 2), tạo nền tảng cho các cuộc tấn công tiếp theo.

Xâm lược hệ thống đa chữ ký: Ví lạnh Ethereum của Bybit áp dụng cơ chế đa chữ ký, thường yêu cầu chữ ký từ nhiều bên được ủy quyền để thực hiện giao dịch. Tin tặc đã truy cập được vào máy tính quản lý ví đa chữ ký bằng các phương tiện không xác định, có thể là thông qua giao diện giả hoặc phần mềm độc hại.

Giao dịch ngụy trang: Vào ngày 21 tháng 2, Bybit có kế hoạch chuyển ETH từ ví lạnh sang ví nóng để đáp ứng nhu cầu giao dịch hàng ngày. Tin tặc đã lợi dụng cơ hội này để ngụy trang giao diện giao dịch như một hoạt động bình thường, khiến người ký phải xác nhận một giao dịch có vẻ hợp pháp. Tuy nhiên, chữ ký thực sự thực hiện một lệnh để thay đổi logic của hợp đồng thông minh ví lạnh.

Chuyển tiền: Sau khi lệnh có hiệu lực, tin tặc đã nhanh chóng chiếm quyền kiểm soát ví lạnh và chuyển ETH và chứng chỉ thế chấp ETH trị giá khoảng 1,5 tỷ đô la Mỹ vào thời điểm đó đến một địa chỉ không xác định (địa chỉ theo dõi ban đầu: 0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2). Sau đó, số tiền này được phân tán vào nhiều ví khác nhau và quá trình rửa tiền bắt đầu.

Kỹ thuật rửa tiền

Quá trình rửa tiền có thể được chia thành hai giai đoạn:

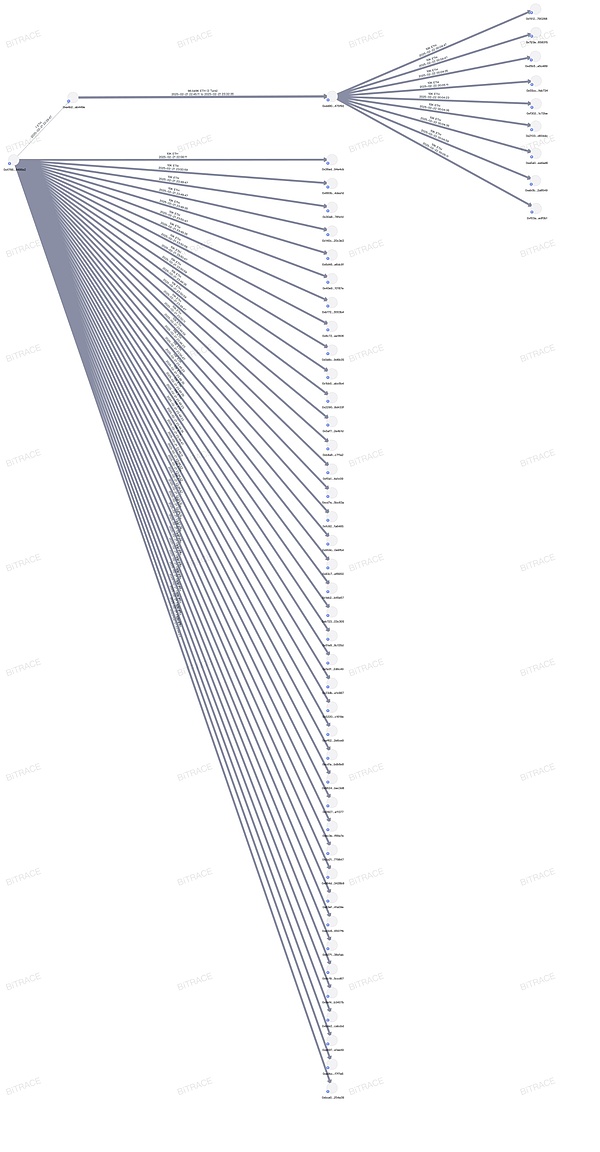

Giai đoạn đầu tiên là giai đoạn đầu của quá trình chia tách quỹ, trong đó kẻ tấn công nhanh chóng chuyển đổi token chứng chỉ thế chấp ETH thành token ETH thay vì stablecoin có thể bị đóng băng, sau đó chia tách ETH một cách nghiêm ngặt và chuyển đến các địa chỉ cấp dưới để chuẩn bị rửa tiền.

Vào giai đoạn này, nỗ lực chuyển đổi 15.000 mETH thành ETH của kẻ tấn công đã bị ngăn chặn và ngành công nghiệp đã có thể phục hồi được khoản lỗ này.

Giai đoạn thứ hai là công tác rửa tiền. Kẻ tấn công sẽ chuyển ETH mà chúng lấy được thông qua cơ sở hạ tầng công nghiệp tập trung hoặc phi tập trung, bao gồm Chainflip, Thorchain, Uniswap, eXch, v.v. Một số giao thức được sử dụng để trao đổi tiền, trong khi một số khác được sử dụng để chuyển tiền xuyên chuỗi.

Cho đến nay, một lượng lớn tiền bị đánh cắp đã được chuyển đổi thành các token lớp 1 như BTC, DOGE, SOL và thậm chí memecoin đã được phát hành hoặc tiền đã được chuyển đến các địa chỉ sàn giao dịch để gây nhầm lẫn tiền.

Bitrace đang theo dõi và theo dõi các địa chỉ liên quan đến số tiền bị đánh cắp. Thông tin về mối đe dọa này sẽ được đẩy đồng thời vào BitracePro và Detrust để ngăn người dùng vô tình nhận được số tiền bị đánh cắp.

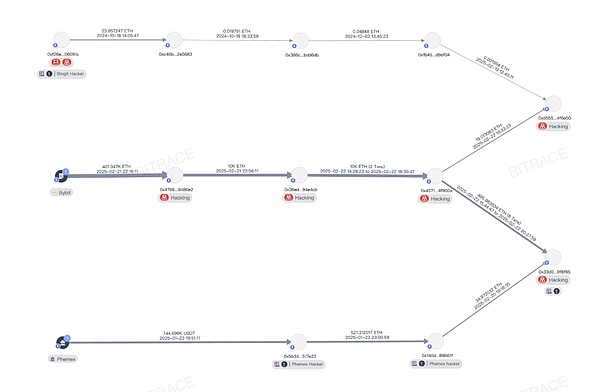

Phân tích hồ sơ trước đó

Phân tích 0x457 trong liên kết tài trợ cho thấy địa chỉ này có liên quan đến vụ đánh cắp sàn giao dịch BingX vào tháng 10 năm 2024 và vụ đánh cắp sàn giao dịch Phemex vào tháng 1 năm 2025, cho thấy kẻ chủ mưu đằng sau ba vụ tấn công này là cùng một thực thể.

Kết hợp với các kỹ thuật rửa tiền và phương pháp tấn công cực kỳ công nghiệp, một số chuyên gia bảo mật blockchain đã quy kết vụ việc này cho nhóm tin tặc khét tiếng Lazarus, nhóm đã phát động nhiều cuộc tấn công mạng vào các tổ chức hoặc cơ sở hạ tầng trong ngành công nghiệp tiền điện tử trong vài năm qua và chiếm đoạt bất hợp pháp hàng tỷ đô la tiền điện tử.

Khủng hoảng đóng băng

Trong quá trình điều tra trong vài năm qua, Bitrace phát hiện ra rằng ngoài việc sử dụng cơ sở hạ tầng công nghiệp không được cấp phép để rửa tiền, tổ chức này còn sử dụng các nền tảng tập trung để bán phá giá trên quy mô lớn. Điều này trực tiếp dẫn đến một số lượng lớn tài khoản người dùng sàn giao dịch cố ý hoặc vô tình nhận được tiền bị đánh cắp phải chịu sự kiểm soát rủi ro và địa chỉ kinh doanh của các thương nhân OTC và tổ chức thanh toán đã bị Tether đóng băng.

Năm 2024, sàn giao dịch tiền điện tử DMM của Nhật Bản đã bị Lazarus tấn công và số Bitcoin trị giá lên tới 600 triệu đô la đã bị chuyển đi bất hợp pháp. Trong số đó, kẻ tấn công đã chuyển tiền đến HuionePay, một công ty thanh toán tiền điện tử ở Đông Nam Á, khiến địa chỉ ví nóng của công ty này bị Tether đóng băng và số tiền trị giá hơn 29 triệu đô la Mỹ đã bị khóa và không thể chuyển được;

Năm 2023, Poloniex đã bị tấn công và kẻ tấn công bị nghi ngờ là Tập đoàn Lazarus và số tiền trị giá hơn 100 triệu đô la Mỹ đã bị chuyển bất hợp pháp. Một số khoản tiền này đã được rửa thông qua các giao dịch không qua sàn, dẫn đến việc đóng băng một số lượng lớn địa chỉ kinh doanh của các nhà giao dịch OTC hoặc kiểm soát rủi ro các tài khoản giao dịch được sử dụng để lưu trữ tiền kinh doanh, điều này đã tác động rất lớn đến hoạt động kinh doanh.

Tóm tắt

Các cuộc tấn công thường xuyên của tin tặc đã gây ra tổn thất lớn cho ngành của chúng tôi và các hoạt động rửa tiền sau đó cũng đã làm ô nhiễm nhiều địa chỉ cá nhân và tổ chức hơn. Đối với những người vô tội và nạn nhân tiềm năng này, họ nên chú ý nhiều hơn đến các khoản tiền đe dọa này trong các hoạt động kinh doanh của mình để tránh bị ảnh hưởng.

Điều này cũng gióng lên hồi chuông cảnh báo cho chúng ta. Đã đến lúc phải chú ý đến nhận thức về chống rửa tiền bằng tiền điện tử và các thủ tục KYT.