Tác giả: Climber, Golden Finance

Vào ngày 19 tháng 6, Giám đốc An ninh Kraken Nick Percoco đã tuyên bố rằng một số bảo mật Nhân viên của công ty đã khai thác các lỗ hổng nền tảng để rút hơn 3 triệu đô la tài sản kỹ thuật số. Hành vi này đã được phân loại là một vụ án hình sự về tội tống tiền.

Vụ việc nhắm vào cơ quan bảo mật blockchain CertiK, cơ quan này phản hồi rằng hành vi này là một hành vi hack mũ trắng và nhằm mục đích hỗ trợ nền tảng giao dịch mã hóa Kraken phát hiện các lỗ hổng hệ thống để ngăn ngừa tổn thất lớn hơn. Tất cả tài sản tiền điện tử giao dịch cần thiết do thử nghiệm tạo ra cũng đã được trả lại, nhưng tổng số tiền mà Kraken yêu cầu là khác nhau.

Về cuộc tranh luận giữa hai bên, một số người có xu hướng cho rằng CertiK có thể đang phạm tội trộm cắp tự thực hiện, nhưng một số người lại cho rằng nói như vậy là phi logic rằng CertiK đang ăn trộm, mũ đen và mũ trắng chỉ trong một suy nghĩ. Lúc này, trọng tâm của vấn đề có thể là số lượng tiền thưởng.

Hai bên đều có quan điểm riêng

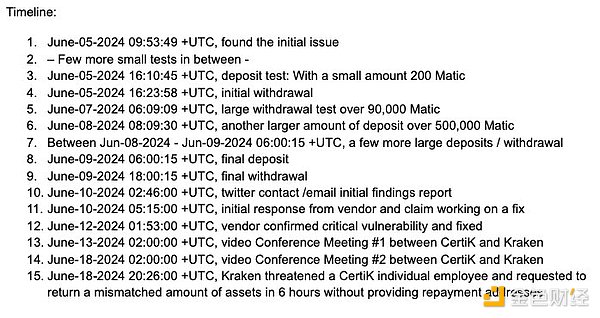

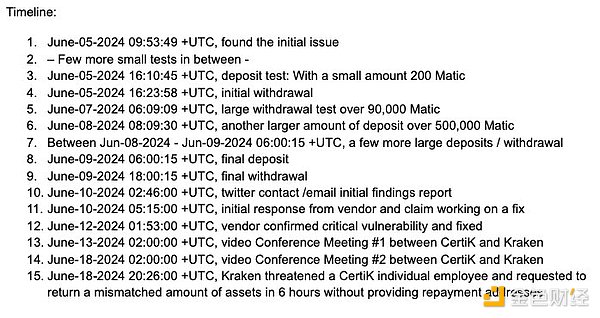

Nguyên nhân của sự việc xảy ra Vào ngày 9 tháng 6, một nhà nghiên cứu bảo mật đã báo cáo một lỗ hổng bảo mật đối với Kraken, lỗ hổng này cho phép rút tài sản thực bằng cách gửi tiền giả mạo. Sau đó, Kraken đã phát hiện và vá lỗ hổng, đồng thời nhận thấy các địa chỉ tài khoản có liên quan đã lợi dụng lỗ hổng này để rút một lượng lớn tài sản.

Vì vậy, vào ngày 19 tháng 6, Giám đốc An ninh Kraken Nick Percoco cho biết hai tài khoản liên quan đến nhà nghiên cứu bảo mật đã khai thác lỗ hổng để lấy đi hơn 3 triệu USD tiền kỹ thuật số. tài sản. Chúng tôi đã yêu cầu nói chuyện với công ty của bên kia nhưng họ không đồng ý trả lại bất kỳ khoản tiền nào.

Xét về điều này, Kraken cho rằng hành vi này không còn là hacker mũ trắng nữa mà là tống tiền.

Đối với nhận xét của Kraken và dư luận cộng đồng, CertiK đã nhiều lần nêu quan điểm của mình, cho rằng mình vô tội và đưa ra bài báo giải thích nội dung vụ việc .

CertiK cho biết trước đây họ đã phát hiện ra một loạt lỗ hổng nghiêm trọng trong Kraken, có thể dẫn đến thiệt hại hàng trăm triệu đô la. Hệ thống gửi tiền Kraken không thể phân biệt hiệu quả giữa các trạng thái chuyển tiền nội bộ khác nhau và có nguy cơ các tác nhân độc hại có thể giả mạo các giao dịch gửi tiền và rút tiền giả.

Trong quá trình thử nghiệm, hàng triệu đô la tiền giả có thể được gửi vào tài khoản Kraken và hơn 1 triệu đô la tiền điện tử giả có thể được rút vào tài sản hợp lệ và Hệ thống Kraken không kích hoạt bất kỳ cảnh báo nào. Sau khi CertiK thông báo cho Kraken, Kraken đã phân loại lỗ hổng này là "Nghiêm trọng" và bước đầu đã khắc phục sự cố.

Tuy nhiên, CertiK chỉ ra rằng nhóm bảo mật Kraken sau đó đã đe dọa nhân viên của CertiK và yêu cầu hoàn trả số tiền điện tử không khớp trong thời gian không hợp lý mà không cung cấp địa chỉ trả nợ. Để bảo vệ an ninh người dùng, CertiK quyết định công khai vấn đề, kêu gọi Kraken ngăn chặn mọi mối đe dọa đối với hacker mũ trắng và nhấn mạnh hợp tác để giải quyết rủi ro.

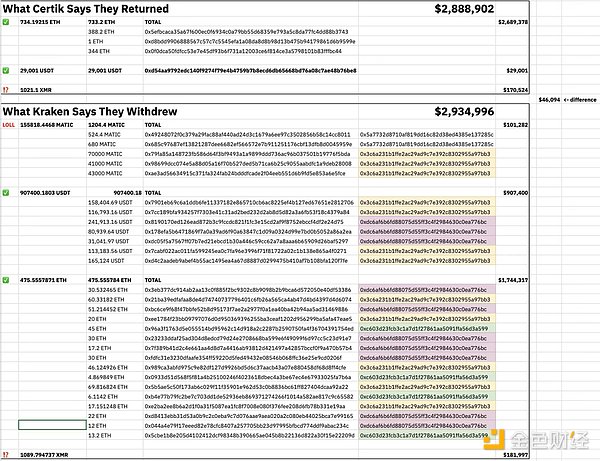

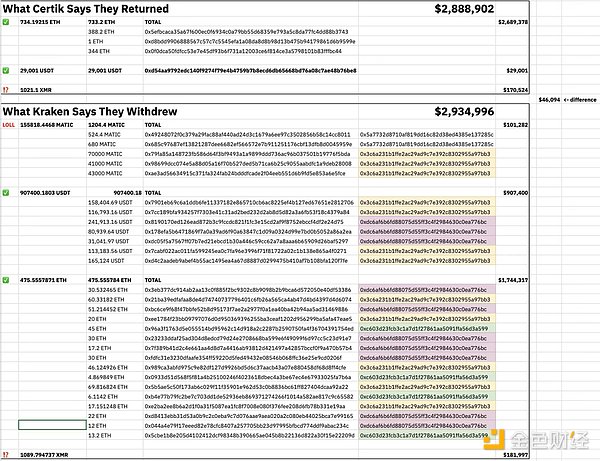

Ngoài ra, CertiK cũng tuyên bố rằng họ xác nhận rằng tất cả số tiền nắm giữ đã được trả lại, nhưng tổng số tiền không phù hợp với yêu cầu của Kraken. Số tiền được trả lại bao gồm 734,19215 ETH, 29.001 USDT và 1021,1 XMR, trong khi Kraken yêu cầu số tiền được trả lại là 155818,4468 MATIC, 907400,1803 USDT, 475,5557871 ETH và 1089,794737 XMR.

Trong thư trả lời công khai mới nhất, CertiK đã trả lời 10 câu hỏi cốt lõi về vụ việc, đặc biệt đề cập rằng họ không tham gia chương trình tiền thưởng Kraken và đã công khai tất cả các địa chỉ gửi tiền thử nghiệm ngay từ đầu.

Cộng đồng có nhiều ý kiến trái chiều

Certik đã phản hồi điều này sự cố Toàn bộ dòng sự kiện đã được trình bày, nhưng một số thành viên cộng đồng, bao gồm cả nhà nghiên cứu bảo mật @tayvano, đã đặt ra câu hỏi.

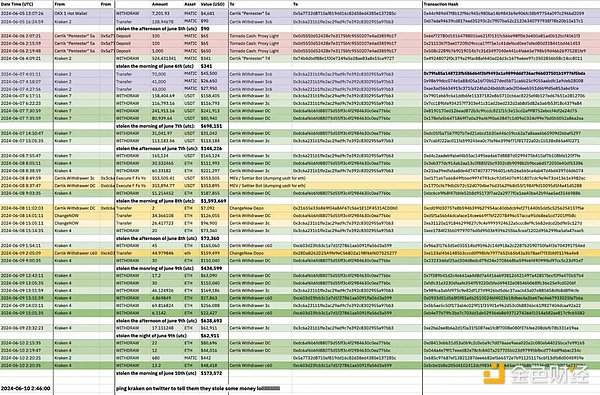

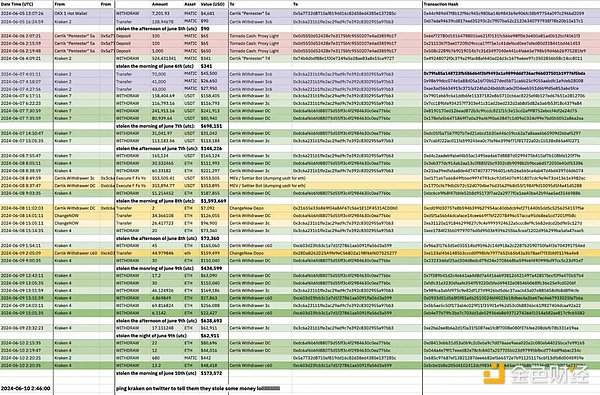

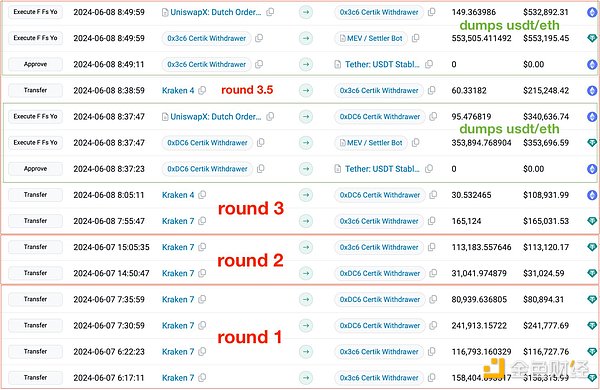

Theo Certik, thời gian họ thử nghiệm và thông báo cho Kraken bắt đầu từ ngày 5/6. Tuy nhiên, khi @tayvano nghiên cứu các địa chỉ chuyển tiền trên chuỗi, anh ấy không chỉ phát hiện ra rằng những địa chỉ này đang rút một lượng lớn tiền thông qua các nền tảng giao dịch khác mà còn cho thấy việc thử nghiệm Kraken đã được thực hiện sớm hơn nhiều.

Nền tảng bảo mật dữ liệu tiền điện tử CyversAlerts đã cung cấp cho @tayvano ba địa chỉ rút tiền liên quan đến vụ việc:

0x3c6a231b1ffe2ac29ad9c7e392c8302955a97bb3 0xdc6af6b6fd88075d55ff3c4f2984630c0ea776bc 0xc603d23fcb3c1a7d1f27861aa5091ffa56d3a599

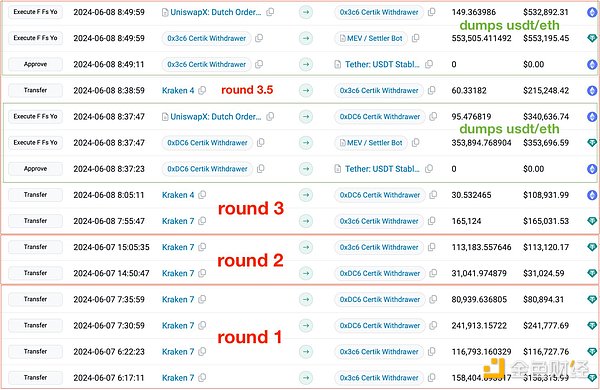

Trên đây đều là hồ sơ rõ ràng về số lần rút tiền lớn trên chuỗi. @tayvano cũng chỉ ra rằng sau khi rút số tiền lớn, các địa chỉ này đã tiến hành nhiều trao đổi giá trị tối đa thông qua nền tảng trao đổi tiền điện tử tức thì ChangeNOW.

@tayvano cho biết cô thường xuyên nhìn thấy mẫu này và sử dụng nó như một cách để phân biệt địa chỉ nạn nhân với địa chỉ của hacker khi điều tra các vụ rò rỉ khóa bị xáo trộn.

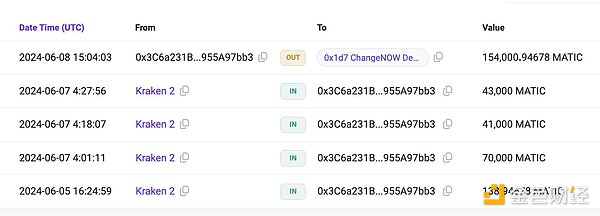

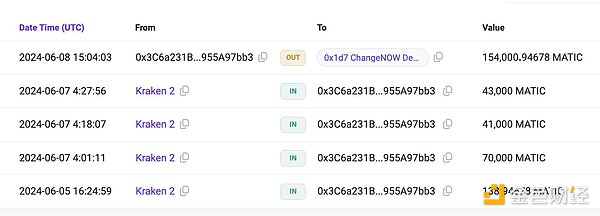

@tayvano cũng phát hiện ra rằng 0x3c6a231b1ffe2ac29ad9c7e392c8302955a97bb3 đã chuyển 154.000 MATIC sang ChangeNOW.

Người trong cuộc của Coinbase @jconorgrogan nói rằng địa chỉ của người có liên quan đã chuyển 1.200 MATIC sang Tornadocash, với mục đích trao đổi tiền thông qua máy trộn tiền tệ.

Ngoài ra, @tayvano cũng phát hiện qua việc so sánh địa chỉ gửi tiền của nhân viên an ninh Certik để kiểm tra thời gian, Certik đã thực hiện hành vi đó ngay từ ngày 5/6 . Nó tuyên bố rằng nếu chúng ta quay trở lại dòng thời gian do certik đưa ra, thì cái gọi là rút tiền "vòng 1" và "vòng 2" thực tế không phải là vòng 1 và 2 mà giống vòng 7 hơn.

Về vấn đề này, Meir Dolev, giám đốc công nghệ của công ty bảo mật Cyvers, cũng đặt câu hỏi về thời điểm CertiK phát hiện ra lỗ hổng Kraken và cho rằng CertiK bị nghi ngờ làm điều gì đó với OKX và Coinbase Đã vượt qua bài kiểm tra tương tự.

Meir Dolev đã trích dẫn những gì @tayvano đã chia sẻ, cụ thể là: địa chỉ 0x1d...7ac9 đã tạo hợp đồng 0x45...CeA9 trên mạng Base vào ngày 24 tháng 5 và Liên quan hoạt động đã được tiến hành và cùng một hàm băm có chữ ký của địa chỉ không xác định đã được sử dụng bởi địa chỉ kiểm tra Certik.

Người ta nghi ngờ rằng hợp đồng này (0x45...CeA9) được triển khai trên Base cũng đã thực hiện thử nghiệm tương tự trên OKX và Coinbase để xác định xem hai sàn giao dịch này có lỗ hổng tương tự như Kraken.

Một thành viên khác trong cộng đồng @0xBoboShanti cũng cho biết, một địa chỉ được các nhà nghiên cứu bảo mật của Certik đăng trước đó trên Twitter đã bị phát hiện sớm nhất vào ngày 27 tháng 5 và đang thử nghiệm. Điều này đã mâu thuẫn với dòng thời gian của các sự kiện của Certik. Một trong những cơn lốc xoáy của Certik tài trợ cho một chiếc ví gần đây đã tương tác với cùng một hợp đồng.

Taylor Monahan, CEO kiêm người sáng lập công ty quản lý ví Ethereum MyCrypto, cũng phân tích những nguyên nhân có thể dẫn đến vụ việc, cho rằng CertiK lẽ ra phải là một luật sư sợ Kraken , tổn hại đến danh tiếng của nó và tình trạng hỗn loạn có thể ảnh hưởng đến văn hóa nội bộ của CertiK như thế nào.

Bà cũng chỉ ra rằng do một số dự án mã hóa được CertiK kiểm tra trước đây đã phải hứng chịu các cuộc tấn công nên suy đoán về khả năng hoạt động nội bộ bắt đầu lan truyền trên mạng.

Tuy nhiên, một số KOL nổi tiếng trong ngành đã đưa ra những quan điểm khác nhau, tin rằng CertiK không nhất thiết phải là một hacker thực sự và họ đã đưa ra những suy đoán có thể xảy ra về sự việc. Nhà nghiên cứu tiền điện tử @BoxMrChen nói rằng anh ấy hiểu CertiK. Anh ấy không nhất thiết phải là một hacker, nhưng có thể muốn có nhiều tiền thưởng hơn. Anh ta thà biết Kraken mũ trắng sẵn sàng trả cho CertiK bao nhiêu tiền để xem liệu CertiK là kẻ tham lam và xảo quyệt, hay Kraken là kẻ tham lam và xảo quyệt.

CryptoInsight Nhà nghiên cứu Haotian tuyên bố rằng Certik thực sự đã phát hiện và báo cáo lỗ hổng cho Kraken, cho thấy rằng ý tưởng này không phải là hành vi của "hacker" và tài khoản được đánh dấu là KYC của nhân viên Certik Chỉ thêm 4 USD, cho thấy rằng việc kiểm tra lỗ hổng ngay từ đầu nằm trong giới hạn hợp lý, vì vậy hai bên có thể chưa đạt được thỏa thuận về tiền thưởng cho lỗi và phân công lao động để sửa các lỗ hổng.

Tóm tắt

Đối với "khu rừng tối" của Thị trường mã hóa Không có gì đáng ngạc nhiên khi các cuộc tấn công của hacker lần lượt xảy ra, nhưng việc hack dưới biểu ngữ "mũ trắng" chắc chắn sẽ dẫn đến những lời chỉ trích. Mặc dù CertiK cố gắng làm rõ hành vi giúp đỡ các bên dự án "chính đáng" của mình, nhưng CertiK cần đưa ra lời giải thích hợp lý cho những nghi ngờ mà các thành viên cộng đồng nêu trên nêu ra.

Tuy nhiên, như CertiK đã nói, hệ thống phòng thủ chuyên sâu của Kraken đã không phát hiện được nhiều giao dịch thử nghiệm như vậy, điều này thực sự có thể dẫn đến tổn thất rủi ro lớn hơn. Cả hai bên nên cùng nhau hợp tác để cùng nhau đối mặt với rủi ro và đảm bảo tương lai của Web3.

Weatherly

Weatherly