Bitcoin (BTC), với tư cách là loại tiền điện tử đầu tiên trên thế giới, đã dần trở thành nền tảng của tài sản kỹ thuật số và tài chính phi tập trung kể từ khi ra đời vào năm 2009. Tuy nhiên, với sự gia tăng số lượng người dùng và khối lượng giao dịch, các vấn đề trong mạngBTC ngày càng trở nên rõ ràng, chủ yếu như sau:

< li>Phí giao dịch cao: Khi mạng Bitcoin bị tắc nghẽn, người dùng cần trả phí cao hơn để đảm bảo giao dịch được xác nhận nhanh nhất có thể .

Thời gian xác nhận giao dịch: Trung bình chuỗi khối bitcoin cứ sau 10 khối mới được tạo ra mỗi phút, có nghĩa là các giao dịch trên chuỗi thường phải chờ xác nhận nhiều khối trước khi chúng được coi là cuối cùng.

Hạn chế của hợp đồng thông minh: Khả năng ngôn ngữ kịch bản của Bitcoin Hạn chế và khó khăn để thực hiện các hợp đồng thông minh phức tạp.

Trong bài viết này, chúng tôi kết hợp Lightning Network, Sidechains, các Công nghệ như Rollup được gọi chung như các giải pháp mở rộng BTC Layer2. Chúng duy trì tính phân cấp và bảo mật của mạng BTC đồng thời cho phép các giao dịch nhanh chóng và phí thấp. Việc giới thiệu công nghệ Layer2 có thểcải thiện tốc độ giao dịch và giảm chi phí giao dịch, tối ưu hóa trải nghiệm người dùng và mở rộng dung lượng mạng, đồng thời cung cấp hỗ trợ kỹ thuật quan trọng và định hướng đổi mới cho sự phát triển trong tương lai của BTC.

Hiện tại, Beosin đã trở thành đối tác bảo mật chính thức của BTC Layer2 như Merlin Chain và đã kiểm tra nhiều giao thức sinh thái BTC, chẳng hạn như Bitmap.Games, Surf Protocol, Savmswap, Mineral . Trong các cuộc kiểm tra trước đây, nhiều chuỗi công cộng nổi tiếng đã vượt qua cuộc kiểm tra bảo mật chuỗi công cộng của Beosin, bao gồm Ronin Network, Clover, Self Chain, Crust Network, v.v. Beosin hiện ra mắt giải pháp kiểm toán cho BTC Layer2 nhằm cung cấp dịch vụ kiểm toán bảo mật toàn diện và đáng tin cậy cho toàn bộ hệ sinh thái BTC.

Lightning Network

Khái niệm sớm nhất về Lightning Network được gọi là "kênh thanh toán" và ý tưởng thiết kế của nó là để thay thế nó thông qua phương thức giao dịch nhằm liên tục cập nhật trạng thái của một giao dịch chưa được xác nhận cho đến khi nó cuối cùng được phát lên mạng Bitcoin. Satoshi Nakamoto đã đề xuất ý tưởng về các kênh thanh toán khi ông tạo ra Bitcoin vào năm 2009 và bao gồm mã dự thảo cho các kênh thanh toán trong Bitcoin 1.0, cho phép người dùng cập nhật trạng thái giao dịch trước khi giao dịch được mạng xác nhận. Tuy nhiên, phải đến khi phát hành sách trắng “Mạng Lightning Bitcoin: Thanh toán tức thời ngoài chuỗi có thể mở rộng” thì Lightning Network mới thực sự ra đời và lọt vào mắt công chúng.

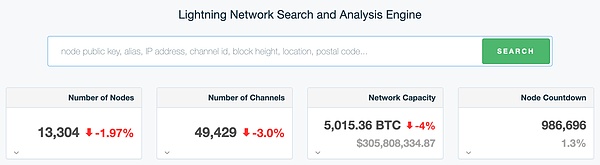

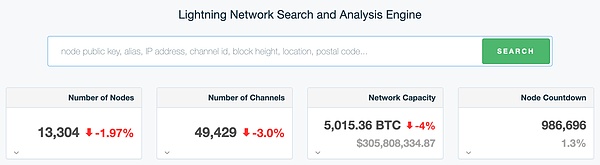

Ngày nay, việc triển khai các kênh thanh toán và Lightning Network đã rất hoàn thiện. Tính đến thời điểm hiện tại, Lightning Network có tổng cộng 13.325 nút, 49.417 kênh và tổng số BTC được cam kết đã lên tới 4.975.

https://1ml.com/

Trong Lightning Network, việc đảm bảo tính bảo mật cho tài sản của người dùng trong quá trình chuyển giao là rất quan trọng. Phần sau đây sẽ giải thích cách Lightning Network hoạt động và cách bảo vệ tính bảo mật cho tài sản của người dùng dựa trên quy mô của các nút mạng.

Người dùng ở cả hai bên gửi hai giao dịch tới mạng chính Bitcoin: một để mở kênh và một để đóng kênh. Nó được chia thành ba bước sau:

1. Mở kênh:

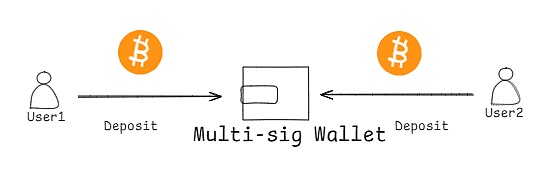

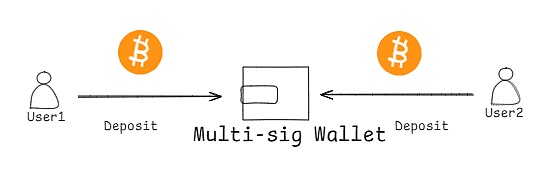

Đầu tiên, người dùng từ cả hai bên cam kết Bitcoin của họ vào ví đa chữ ký của Lightning Network trên BTC. Sau khi Bitcoin được cam kết và khóa thành công, kênh thanh toán sẽ được mở và cả hai bên có thể thực hiện các giao dịch ngoài chuỗi trong kênh này.

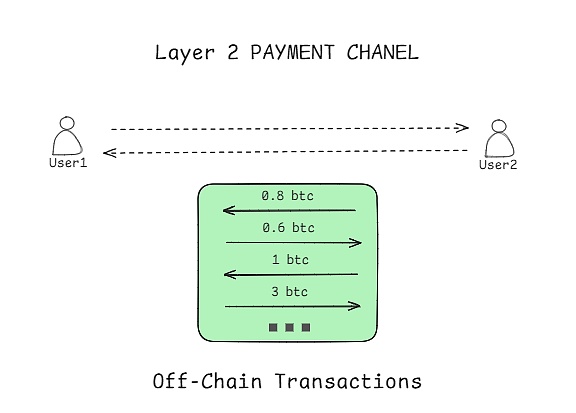

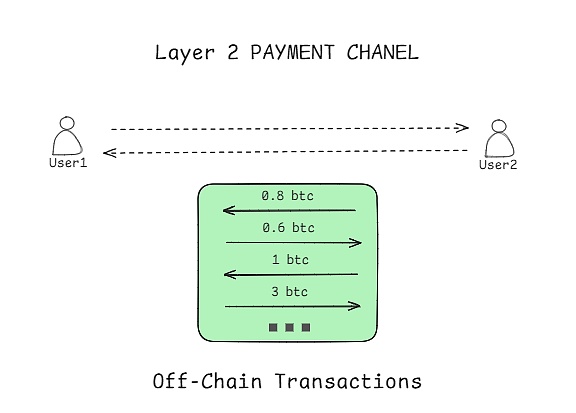

2. Giao dịch ngoài chuỗi:

Sau khi kênh được mở, tất cả các giao dịch chuyển giữa những người dùng sẽ được xử lý trong Lightning Được xử lý trong mạng và không có giới hạn về số lượng giao dịch ngoài chuỗi này. Tất nhiên, các giao dịch này không cần phải được gửi tới mạng chính Bitcoin ngay lập tức mà được hoàn thành ngay lập tức thông qua cơ chế ngoài chuỗi của Lightning Network.

Phương pháp xử lý ngoài chuỗi này cải thiện đáng kể tốc độ và hiệu quả giao dịch, tránh tình trạng tắc nghẽn và phí giao dịch cao của mạng chính Bitcoin.

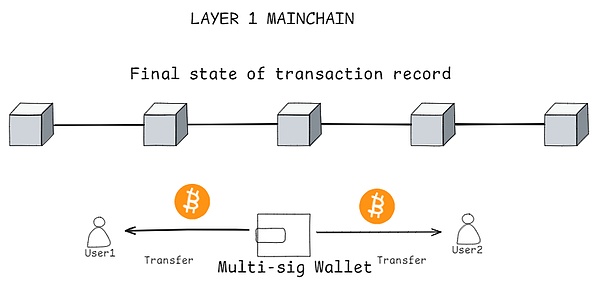

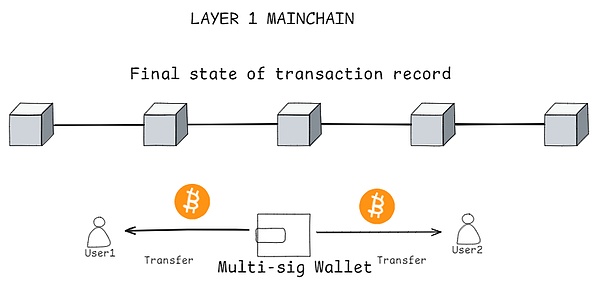

3. Đóng kênh và thanh toán sổ cái:

Khi người dùng ở hai bên quyết định thoát khỏi kênh, việc xử lý sổ cái cuối cùng sẽ diễn ra. Quá trình này đảm bảo rằng tất cả số tiền trong kênh được phân bổ cập nhật. Đồng thời, người dùng ở cả hai bên sẽ rút số dư sau thanh toán từ ví đa chữ ký, phản ánh việc phân bổ tiền thực tế khi kênh đóng. Cuối cùng, kênh sẽ gửi trạng thái cuối cùng của giao dịch sổ cái tới mạng chính Bitcoin.

Ưu điểm của Lightning Network là:

< mạnh >Tốc độ giao dịch tăng lên. Lightning Network cho phép người dùng thực hiện các giao dịch ngoài chuỗi, có nghĩa là các giao dịch có thể được hoàn thành gần như ngay lập tức mà không cần chờ thời gian xác nhận khối. Điều này có thể đạt được tốc độ giao dịch trong vài giây và cải thiện đáng kể trải nghiệm người dùng.

Nâng cao quyền riêng tư. Các giao dịch ngoài chuỗi của Lightning Network không cần phải được ghi lại công khai trên chuỗi chính Bitcoin, điều này giúp cải thiện tính riêng tư của giao dịch. Chỉ việc mở và đóng kênh cần được ghi lại trên chuỗi chính nên hành vi giao dịch của người dùng sẽ không được tiết lộ đầy đủ.

Hỗ trợ thanh toán vi mô. Lightning Network rất phù hợp để xử lý các khoản thanh toán nhỏ (thanh toán vi mô), chẳng hạn như thanh toán nội dung, thanh toán thiết bị IoT, v.v. Các giao dịch Bitcoin truyền thống không phù hợp với các khoản thanh toán nhỏ thường xuyên do phí xử lý cao, trong khi Lightning Network giải quyết được vấn đề này.

Những thách thức mà Lightning Network phải đối mặt:

< ul class=" list-paddingleft-2">

Vấn đề về tính thanh khoản của mạng: Lightning Network dựa vào các bit được khóa trước bằng tiền tệ của kênh. Điều này có nghĩa là người dùng phải gửi trước đủ số Bitcoin vào kênh thanh toán của họ để thực hiện giao dịch. Thanh khoản không đủ có thể khiến thanh toán không thành công, đặc biệt là đối với các khoản thanh toán lớn hơn.

Vấn đề định tuyến: tìm đường đi từ người gửi thanh toán đến người nhận bộ thu Đường dẫn hợp lệ có thể là một vấn đề phức tạp, đặc biệt ở các kích thước mạng lớn hơn. Khi số lượng nút và kênh mạng tăng lên, khó khăn trong việc đảm bảo hoàn thành thanh toán suôn sẻ cũng tăng lên.

Vấn đề ủy thác giám sát quỹ: Các nút có thể gặp phải các cuộc tấn công độc hại, người dùng cần phải tin tưởng rằng các nút mà họ kết nối sẽ không cố gắng đánh cắp tiền. Liệu các nút có thể ngăn chặn rò rỉ khóa riêng hay không

Tiêu chuẩn kỹ thuật và khả năng tương tác: Cần có các tiêu chuẩn và giao thức kỹ thuật nhất quán giữa các triển khai Lightning Network khác nhau để đảm bảo khả năng tương tác. Hiện tại, nhiều nhóm phát triển đang nghiên cứu các triển khai Lightning Network khác nhau, điều này có thể dẫn đến các vấn đề về khả năng tương thích.

Vấn đề về quyền riêng tư: Mặc dù Lightning Network cải thiện tính bảo mật của Bitcoin quyền riêng tư của giao dịch nhưng thông tin giao dịch vẫn có thể được theo dõi hoặc phân tích. Ngoài ra, người vận hành nút mạng có thể thấy các giao dịch đi qua nút của họ, có khả năng tiết lộ một số thông tin cá nhân nhất định.

Tính bảo mật của Lightning Network ảnh hưởng trực tiếp đến khả năng mở rộng ngoài chuỗi của Bitcoin và sự an toàn của người dùng. . Do đó ngoài các hạng mục kiểm toán chung của public chain (xem chi tiết ở phụ lục cuối bài này), Lightning Network cũng cần phải trả chú ý đến các điểm rủi ro bảo mật quan trọng sau:< /p>

Tắc nghẽn kênh: Kiểm tra tính toàn diện của thiết kế của hệ thống Lightning Network và liệu nó có phải do các cuộc tấn công đau buồn gây ra hay không. Kênh bị tắc nghẽn.

Nhiễu kênh: Kiểm tra tính bảo mật của cấu trúc kênh Lightning Network và liệu nó có bị nhiễu kênh hay không các cuộc tấn công.

Khóa và mở khóa tài sản kênh: Xem lại quy trình khóa và mở khóa tài sản trong Lightning Network để đảm bảo rằng Khi mở hoặc đóng kênh thanh toán, việc chuyển tiền trong và ngoài chuỗi được an toàn và đáng tin cậy.

Cập nhật và đóng trạng thái: Đánh giá quá trình cập nhật trạng thái của kênh và buộc đóng (bắt buộc đóng ) để đảm bảo rằng trạng thái mới nhất có thể được xác định và thực thi chính xác khi xảy ra tình huống bất thường.

Hợp đồng khóa thời gian và khóa băm (HTLC): Đánh giá việc triển khai HTLC để đảm bảo khóa thời gian và các điều kiện khóa băm có thể được thực thi chính xác để tránh mất tiền do các vấn đề về khoảng thời gian.

Sự phụ thuộc vào dấu thời gian của Blockchain: Đánh giá tác động của Lightning Network đối với các phần phụ thuộc vào dấu thời gian của Blockchain Bitcoin đảm bảo rằng trên chuỗi và thời gian ngoài chuỗi có thể được điều phối chính xác để ngăn chặn các cuộc tấn công thời gian.

Bảo mật thuật toán định tuyến: Kiểm tra tính hiệu quả và bảo mật của thuật toán định tuyến để ngăn chặn việc lộ thông tin riêng tư của người dùng và mục đích xấu Rủi ro thao túng định tuyến.

Lưu trữ và khôi phục dữ liệu kênh: Kiểm tra cơ chế lưu trữ và chiến lược khôi phục dữ liệu của kênh để đảm bảo rằng nút Trong trường hợp xảy ra sự cố hoặc ngắt kết nối bất ngờ, trạng thái kênh có thể được khôi phục để tránh mất tiền.

Sidechain

Khác với Lightning Network, chuỗi bên là một chuỗi khối độc lập chạy song song với chuỗi chính (chẳng hạn như chuỗi khối BTC) và được neo thông qua các chốt hai chiều (Two-Way Peg ) để tương tác với chuỗi chính. Mục đích của chuỗi bên là đạt được nhiều chức năng hơn và cải thiện khả năng mở rộng mà không cần thay đổi giao thức chuỗi chính.

Là một chuỗi khối độc lập, chuỗi bên có cơ chế đồng thuận, các nút và quy tắc xử lý giao dịch riêng. Nó có thể áp dụng các công nghệ và giao thức khác với chuỗi chính tùy theo nhu cầu của các tình huống ứng dụng cụ thể. Thông qua cơ chế neo hai chiều (2WP), chuỗi bên giao tiếp với chuỗi chính để đảm bảo rằng tài sản có thể được chuyển giao tự do và an toàn giữa hai chuỗi. Cơ chế hoạt động của cơ chế neo hai chiều (2WP) đại khái như sau:

p>

1. Người dùng khóa BTC trên chuỗi chính và tổ chức đáng tin cậy 1 thu thập và sử dụng xác minh SPV 2 để đảm bảo liệu người dùng có giao dịch bị khóa được xác nhận.

2. Tổ chức đáng tin cậy sẽ phát hành mã thông báo tương đương cho người dùng trên chuỗi bên.

3. Sau khi giao dịch miễn phí, người dùng khóa các mã thông báo còn lại trên chuỗi bên.

4. Sau khi xác minh tính hợp pháp của giao dịch, tổ chức đáng tin cậy sẽ mở khóa BTC trên chuỗi chính và giải phóng giá trị tương ứng của BTC cho người dùng.

Lưu ý 1: Các tổ chức đáng tin cậy đóng vai trò then chốt trong cơ chế neo đậu hai chiều và chịu trách nhiệm quản lý việc khóa và giải phóng tài sản. Các tổ chức này cần phải có độ tin cậy và năng lực kỹ thuật cao để đảm bảo an toàn cho tài sản của người dùng.

Lưu ý 2: Xác minh SPV cho phép các nút xác minh tính hợp lệ của một giao dịch cụ thể mà không cần tải xuống chuỗi khối hoàn chỉnh. Các nút SPV chỉ cần tải xuống tiêu đề khối và xác minh xem giao dịch có được đưa vào khối thông qua Cây Merkle hay không.

Các dự án tiêu biểu của chuỗi bên:

CKB (Nervos Network)

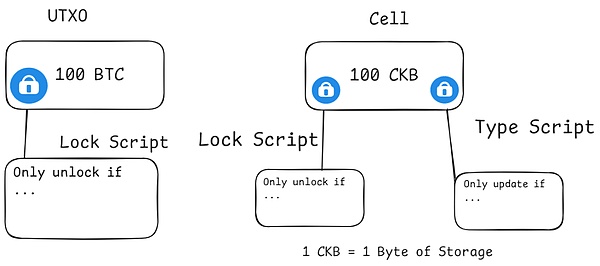

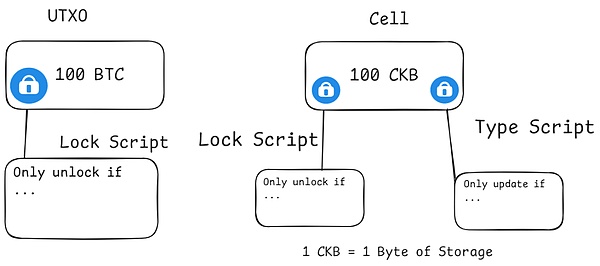

Mạng Nervos là một hệ sinh thái blockchain công khai nguồn mở được thiết kế để tận dụng các lợi thế về bảo mật và phân quyền của cơ chế đồng thuận POW của BTC, đồng thời có khả năng mở rộng cao hơn. và mô hình UTXO linh hoạt được giới thiệu để xử lý các giao dịch. Cốt lõi của nó là Cơ sở tri thức chung (CKB), là chuỗi khối Lớp 1 được xây dựng trên RISC-V và sử dụng PoW (Bằng chứng công việc) làm sự đồng thuận. Nó mở rộng mô hình UTXO thành mô hình Ô, cho phép lưu trữ mọi dữ liệu và hỗ trợ viết tập lệnh bằng bất kỳ ngôn ngữ nào để thực thi trên chuỗi dưới dạng hợp đồng thông minh.

Stacks

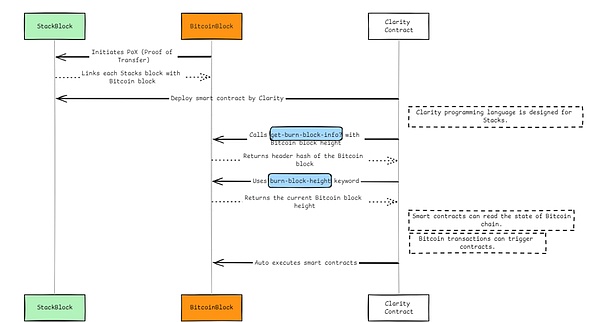

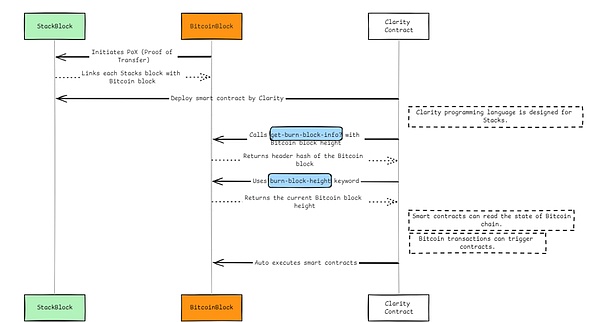

Stacks sử dụng cơ chế PoX (Bằng chứng chuyển giao) để so sánh từng khối Stacks với kết nối khối Bitcoin. Để phát triển hợp đồng thông minh, Stacks đã thiết kế ngôn ngữ lập trình Clarity chuyên dụng. Trong Clarity, hàm get-burn-block-info? cho phép chuyển chiều cao khối Bitcoin và lấy hàm băm tiêu đề của khối. Đồng thời, từ khóa burn-block-height có thể lấy được chiều cao khối hiện tại của chuỗi Bitcoin. Hai chức năng này cho phép các hợp đồng thông minh Clarity đọc trạng thái của chuỗi cơ bản Bitcoin, cho phép các giao dịch Bitcoin đóng vai trò kích hoạt hợp đồng. Bằng cách tự động hóa việc thực hiện các hợp đồng thông minh này, Stacks mở rộng khả năng của Bitcoin.

Để phân tích chi tiết về Stacks, bạn có thể đọc bài viết nghiên cứu trước đây của Beosin: "Stacks là gì?" Ngăn xếp mạng lớp 2 BTC có thể gặp phải những thách thức gì? 》

Ưu điểm của chuỗi bên là:

bên Chuỗi có thể sử dụng các công nghệ và giao thức khác nhau để tiến hành các thử nghiệm và đổi mới khác nhau mà không ảnh hưởng đến sự ổn định và bảo mật của chuỗi chính.

Chuỗi bên có thể đưa ra những chức năng mà chuỗi chính không có , chẳng hạn như Hợp đồng thông minh, bảo vệ quyền riêng tư, phát hành mã thông báo, v.v. làm phong phú thêm các kịch bản ứng dụng của hệ sinh thái blockchain.

Những thách thức mà chuỗi bên phải đối mặt:

< ul class=" list-paddingleft-2">

Chuỗi bên có cơ chế đồng thuận độc lập và có thể không an toàn như BTC chuỗi chính. Nếu cơ chế đồng thuận của chuỗi bên yếu hoặc có sơ hở có thể dẫn đến tấn công 51% hoặc các hình thức tấn công khác, ảnh hưởng đến tính bảo mật tài sản của người dùng. Tính bảo mật của chuỗi chính BTC phụ thuộc vào sức mạnh tính toán khổng lồ và khả năng phân phối nút rộng rãi, trong khi các chuỗi bên có thể không đáp ứng các tiêu chuẩn bảo mật tương tự.

Việc thực hiện cơ chế neo hai chiều đòi hỏi các thuật toán và giao thức mã hóa phức tạp. sơ hở, Điều này có thể gây ra vấn đề trong việc chuyển giao tài sản giữa chuỗi chính và chuỗi bên, thậm chí có thể dẫn đến tài sản bị mất hoặc bị đánh cắp.

Để tìm sự cân bằng giữa tốc độ và bảo mật,trung tâm của hầu hết các sidechains Mức độ mức độ tích hợp cao hơnso với chuỗi chính.

Layer2 là một hệ thống blockchain hoàn chỉnh nên các hạng mục kiểm toán chung của chuỗi công khai cũng được Áp dụng cho chuỗi bên, xem phụ lục ở cuối bài viết này để biết chi tiết.

Ngoài ra, do tính đặc thù của nó, sidechain cũng yêu cầu một số kiểm tra bổ sung:

Bảo mật giao thức đồng thuận: Xem xét xem giao thức đồng thuận của chuỗi bên (chẳng hạn như PoW, PoS, DPoS) đã được xác minh và kiểm tra đầy đủ hay chưa, và liệu Có các lỗ hổng hoặc vectơ tấn công tiềm ẩn hay không, chẳng hạn như tấn công 51%, tấn công tầm xa, v.v.

Bảo mật nút đồng thuận: Đánh giá tính bảo mật của các nút đồng thuận, bao gồm quản lý khóa, bảo vệ nút và dự phòng sao lưu để ngăn chặn các nút bị xâm phạm hoặc lạm dụng.

Khóa và giải phóng tài sản: xem xét cơ chế neo giữ hai chiều của tài sản giữa chuỗi bên và chuỗi chính, đảm bảo rằng các hợp đồng thông minh khóa và giải phóng tài sản được an toàn và đáng tin cậy, ngăn ngừa chi tiêu gấp đôi, mất tài sản hoặc lỗi khóa.

Xác minh chuỗi chéo: Kiểm tra tính chính xác và bảo mật của xác minh chuỗi chéo để đảm bảo rằng Quá trình xác minh được phân quyền và chống giả mạo, ngăn chặn việc xác minh thất bại hoặc xác minh độc hại.

Kiểm tra mã hợp đồng: Kiểm tra chuyên sâu tất cả các hợp đồng thông minh chạy trên chuỗi bên để phát hiện Các lỗ hổng hoặc cửa hậu có thể xảy ra, đặc biệt là trong logic hợp đồng khi xử lý các hoạt động xuyên chuỗi.

Cơ chế nâng cấp: Kiểm tra xem cơ chế nâng cấp của hợp đồng thông minh có an toàn hay không và có kiểm toán và Quy trình đồng thuận của cộng đồng để ngăn chặn việc nâng cấp độc hại hoặc giả mạo hợp đồng.

Giao tiếp giữa các nút: Kiểm tra xem giao thức liên lạc giữa các nút chuỗi bên có an toàn hay không và liệu có mã hóa hay không được sử dụng Các kênh ngăn chặn các cuộc tấn công trung gian hoặc rò rỉ dữ liệu.

Giao tiếp chuỗi chéo: Kiểm tra kênh liên lạc giữa chuỗi bên và chuỗi chính để đảm bảo tính toàn vẹn dữ liệu Tính toàn vẹn và xác thực để ngăn chặn thông tin liên lạc bị tấn công hoặc giả mạo.

Dấu thời gian và thời gian khối: Xác minh cơ chế đồng bộ hóa thời gian của chuỗi bên để đảm bảo tạo khối Tính nhất quán và độ chính xác về thời gian ngăn chặn các cuộc tấn công hoặc chặn khôi phục do chênh lệch thời gian.

Bảo mật quản trị trên chuỗi: Xem xét cơ chế quản trị của chuỗi bên để đảm bảo việc bỏ phiếu, đề xuất và các quyết định Tính minh bạch và bảo mật của quy trình nhằm ngăn chặn các cuộc tấn công hoặc kiểm soát độc hại.

Kiểm toán kinh tế mã thông báo: Kiểm tra mô hình kinh tế mã thông báo của chuỗi bên, bao gồm phân bổ mã thông báo, Khuyến khích các cơ chế và mô hình lạm phát đảm bảo rằng các khuyến khích kinh tế không dẫn đến hành vi nguy hiểm hoặc mất ổn định hệ thống.

Cơ chế phí: Kiểm tra cơ chế phí giao dịch của chuỗi bên để đảm bảo phù hợp với chuỗi chính và chuỗi bên Phù hợp với nhu cầu của người dùng để ngăn chặn việc thao túng chi phí hoặc tắc nghẽn mạng.

An ninh tài sản: Kiểm toán cơ chế quản lý tài sản trên chuỗi để đảm bảo việc lưu trữ, chuyển giao và Quá trình tiêu hủy diễn ra an toàn và bảo mật, không có nguy cơ bị truy cập trái phép hoặc trộm cắp.

Quản lý khóa: Kiểm tra chiến lược quản lý khóa của chuỗi bên để đảm bảo an ninh riêng tư kiểm soát chìa khóa và truy cập để ngăn chặn rò rỉ hoặc trộm chìa khóa.

Cuộn lại

Rollup là một giải pháp mở rộng quy mô Lớp 2 được thiết kế để cải thiện thông lượng và hiệu quả giao dịch blockchain. Nó giảm đáng kể gánh nặng cho chuỗi chính bằng cách đóng gói ("Rollup") một số lượng lớn giao dịch và xử lý chúng ngoài chuỗi, chỉ gửi kết quả cuối cùng lên chuỗi chính.

Rollup chủ yếu được chia thành zk-Rollup và op-Rollup. Nhưng không giống như ETH, Do BTC chưa hoàn thiện Turing nên không thể sử dụng hợp đồng trên BTC để xác minh bằng chứng không có kiến thức. Các giải pháp zk-Rollup truyền thống không thể được triển khai trên BTC. Vậy làm cách nào để triển khai BTC Layer2 bằng zk-Rollup? Tiếp theo, lấy dự án Mạng B2 làm ví dụ:

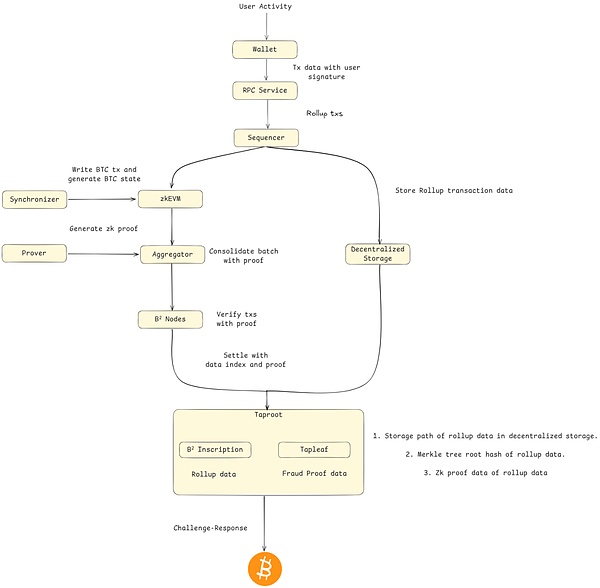

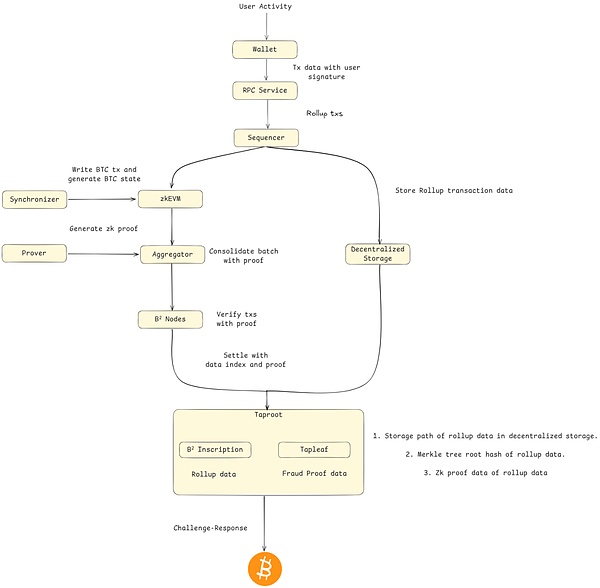

Để hoàn tất xác minh bằng chứng không có kiến thức về BTC, Mạng B2 đã tạo tập lệnh Taproot, tập lệnh này cũng được kết hợp với các thử thách xác minh bằng chứng không có kiến thức zk-Rollup và khuyến khích op-Rollup. Cơ chế hoạt động của nó đại khái như sau:

1. Mạng B² trước tiên sẽ tổng hợp tất cả các giao dịch do người dùng thực hiện.

2. Sau khi sử dụng trình sắp xếp để sắp xếp các giao dịch Tổng hợp, hãy lưu các giao dịch Tổng hợp bằng cách sử dụng bộ nhớ phi tập trung và chuyển chúng cho zkEVM để xử lý cùng lúc.

3. Sau khi zkEVM đồng bộ hóa trạng thái chuỗi BTC, nó xử lý các giao dịch như thực hiện hợp đồng, hợp nhất và đóng gói kết quả rồi gửi chúng đến bộ tổng hợp.

4. Prover tạo bằng chứng không có kiến thức và gửi nó đến công cụ tổng hợp tổng hợp các giao dịch và gửi bằng chứng đến Nút B².

5. Nút B² thực hiện xác minh bằng chứng không có kiến thức và tạo các tập lệnh Taproot dựa trên dữ liệu Tổng hợp trong bộ lưu trữ phi tập trung.

6. Taproot là một UTXO có giá trị 1 satoshi. Dòng chữ B² trong cấu trúc dữ liệu của nó lưu trữ tất cả dữ liệu Rollup và Tapleaf lưu trữ tất cả dữ liệu xác minh. . Sau khi vượt qua cơ chế thử thách khuyến khích, nó sẽ được gửi đến BTC dưới dạng cam kết được xác minh dựa trên bằng chứng zk.

Ưu điểm của Rollup là:

- < p style="text-align: left;">Rollupkế thừa các tính năng bảo mật và phân cấp của chuỗi chính. Bằng cách thường xuyên gửi dữ liệu và trạng thái giao dịch lên chuỗi chính, tính toàn vẹn và minh bạch của dữ liệu được đảm bảo.

Rollup có thể được tích hợp liền mạch vào các mạng blockchain hiện có, chẳng hạn như Ethereum, giúp Nhà phát triển có thể dễ dàng thực hiện tận dụng lợi thế của nó mà không sửa đổi đáng kể các hợp đồng và ứng dụng thông minh hiện có.

Rollup xử lý một số lượng lớn giao dịch ngoài chuỗi và đóng gói chúng thành một đợt để gửi tới chuỗi chính, giúp cải thiện đáng kể khả năng xử lý giao dịch và tăng đáng kể số lượng giao dịch mỗi giây (TPS).

Các giao dịch tổng hợp chỉ cần được xử lý ngoài chuỗi, giảm đáng kể các tính toán cần thiết cho giao dịch trên- tài nguyên giao dịch chuỗi và không gian lưu trữ, từ đó giảm đáng kể phí giao dịch của người dùng.

Những thách thức mà Rollup phải đối mặt:

Nếu không có dữ liệu ngoài chuỗi, người dùng có thể không xác minh được giao dịch và khôi phục trạng thái.

Các giao dịch tổng hợp cần được xử lý theo đợt và cuối cùng được gửi đến chuỗi chính, điều này có thể dẫn đến trong thời gian giải quyết lâu hơn. Đặc biệt trong op-Rollup, có một khoảng thời gian tranh chấp và người dùng có thể phải chờ rất lâu trước khi giao dịch cuối cùng được xác nhận.

Mặc dù ZK Rollup cung cấp tính bảo mật cao hơn và xác nhận tức thì nhưng yêu cầu về tính toán và lưu trữ của nó cao hơn, không tạo ra - Việc chứng minh kiến thức đòi hỏi nhiều tài nguyên máy tính.

Vì giải pháp được áp dụng là Rollup nên các mục kiểm tra bảo mật chính của nó về cơ bản giống như các giải pháp đó của Lớp ETH2.

Khác (Babylon)

Ngoài truyền thống BTC Layer2 Ngoài ra, gần đây đã có một số giao thức bên thứ ba khái niệm mới liên quan đến hệ sinh thái BTC, chẳng hạn như Babylon:

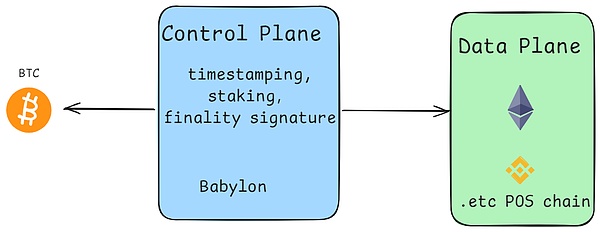

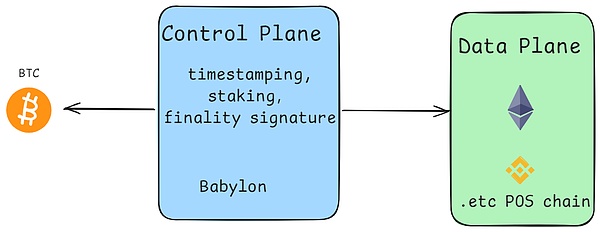

Mục tiêu của Babylon là chuyển đổi 21 triệu BTC thành một tài sản cầm cố phi tập trung. Không giống như Lớp 2 khác của BTC, Babylon không mở rộng chuỗi BTC. Bản thân nó là một chuỗi duy nhất, với giao thức thế chấp BTC đặc biệt. Mục đích chính là kết nối với chuỗi PoS thế chấp để cung cấp bảo mật mạnh mẽ hơn cho chuỗi PoS và giải quyết nguy cơ bị tấn công từ đầu xa của chuỗi. câu hỏi tập trung.

Kiến trúc được chia thành ba lớp:

Lớp Bitcoin : Đây là nền tảng vững chắc của Babylon, tận dụng tính bảo mật nổi tiếng của Bitcoin để đảm bảo mọi giao dịch đều siêu an toàn, giống như trên mạng Bitcoin.

Lớp Babylon: Trung tâm của Babylon là Lớp Babylon, một lớp kết nối Bitcoin với nhiều Bằng chứng cổ phần khác nhau ( PoS) xâu chuỗi chuỗi khối tùy chỉnh. Nó xử lý các giao dịch, chạy hợp đồng thông minh và đảm bảo mọi thứ diễn ra suôn sẻ trong toàn hệ sinh thái.

Lớp chuỗi PoS: Lớp trên cùng bao gồm nhiều chuỗi PoS, mỗi chuỗi PoS được chọn vì những ưu điểm riêng của nó. Điều này mang lại cho BabylonChain khả năng mở rộng và tính linh hoạt đáng kinh ngạc, cho phép người dùng tận hưởng các tính năng tốt nhất của các chuỗi khối PoS khác nhau.

Cách thức hoạt động là bảo mật chuỗi PoS bằng cách sử dụng các khối cuối cùng được ký trên chuỗi BTC. Điều này về cơ bản mở rộng giao thức cơ bản với các vòng ký kết bổ sung. Những chữ ký này trong vòng +1 cuối cùng có một đặc điểm độc đáo: chúng là Chữ ký một lần có thể trích xuất (EOTS). Mục đích là tích hợp các điểm kiểm tra PoS vào BTC để giải quyết thời gian không ràng buộc kéo dài và các vấn đề tấn công từ xa của PoS.

Ưu điểm của Babylon là:

- < p style="text-align: left;">Làm cho thời gian hủy liên kết PoS nhanh hơn

Vì BTC được cam kết, giá được liên kết với BTC, điều này có thể làm giảm áp lực lạm phát lên mạng PoS tương ứng

Thu nhập BTC mở ra con đường mới

Những thách thức mà Babylon phải đối mặt :

Các điểm bảo mật của các giao thức bên thứ ba là khác nhau tùy thuộc vào cách triển khai chúng. Lấy Babylon làm ví dụ, một số mục kiểm tra bảo mật cần chú ý như sau:

1. Bảo mật hợp đồng thông minh: Hợp đồng cam kết trên BTC được triển khai thông qua tập lệnh UTXO và cần chú ý đến tính bảo mật của nó.

2. Bảo mật thuật toán chữ ký: Chữ ký được sử dụng trong hợp đồng để quản lý cam kết của người dùng và tính bảo mật của thuật toán có liên quan đến việc tạo chữ ký và kiểm tra.

3. Thiết kế mô hình kinh tế giao thức: Liệu mô hình kinh tế của giao thức có được thiết lập hợp lý về mặt phần thưởng và hình phạt hay không, và liệu nó có dẫn đến Mất tài sản của người dùng hay không.

Phụ lục:

Chuỗi công cộng& các mục kiểm tra chung

Tràn số nguyên: kiểm tra tràn số nguyên và tràn số nguyên

Vòng lặp vô hạn: Kiểm tra xem các điều kiện phán đoán vòng lặp của chương trình có hợp lý hay không

< p> Lời gọi đệ quy vô hạn: Kiểm tra xem điều kiện thoát của lệnh gọi đệ quy của chương trình có hợp lý hay không

< /p>

Điều kiện cạnh tranh: Kiểm tra hoạt động truy cập vào tài nguyên dùng chung ở trạng thái đồng thời

Sự cố ngoại lệ: Kiểm tra mã ném ngoại lệ cho phép chương trình chủ động thoát ra

-

Lỗ hổng chia cho 0: kiểm tra xem có chia cho 0 hay không

Chuyển đổi loại: Kiểm tra xem việc chuyển đổi loại có chính xác hay không và liệu thông tin quan trọng có bị mất trong quá trình chuyển đổi hay không

Mảng ngoài giới hạn: Kiểm tra xem có quyền truy cập vào các phần tử nằm ngoài giới hạn của mảng hay không

Lỗ hổng deserialization: Kiểm tra deserialization Có vấn đề gì trong quá trình này không?

Triển khai chức năng bảo mật: Kiểm tra xem có rủi ro bảo mật trong mỗi lần triển khai giao diện RPC hay không, liệu nó có phù hợp với thiết kế chức năng giao diện RPC hay không

Liệu cài đặt quyền của giao diện RPC nhạy cảm có hợp lý hay không: kiểm tra cài đặt quyền truy cập của giao diện RPC nhạy cảm

Cơ chế truyền được mã hóa: kiểm tra xem giao thức truyền được mã hóa có được sử dụng hay không, chẳng hạn như TLS, v.v.

- < p style="text-align: left;">Yêu cầu phân tích định dạng dữ liệu: Kiểm tra quá trình phân tích định dạng của dữ liệu yêu cầu

< /p>

Tấn công mở khóa ví: Khi một nút mở khóa ví của nó, RPC sẽ yêu cầu đánh cắp tiền

< /p>

Bảo mật web truyền thống: Kiểm tra các lỗ hổng sau: Tập lệnh chéo trang (XSS)/tiêm mẫu/

Lỗ hổng thành phần bên thứ ba/Ô nhiễm thông số HTTP/Chèn SQL/Chèn thực thể XXE/khử tuần tự hóa

Lỗ hổng Lization/lỗ hổng SSRF/chèn mã/đưa vào tệp cục bộ/chứa tệp từ xa/chèn thực thi lệnh và các lỗ hổng truyền thống khác

p>

Cơ chế nhận dạng và xác thực nút mạng: Kiểm tra xem có cơ chế nhận dạng nút hay không và liệu nhận dạng nút có cơ chế có thể được bỏ qua

- < p style="text-align: left;">Ô nhiễm bảng định tuyến: Kiểm tra xem bảng định tuyến có thể được chèn hoặc ghi đè ngẫu nhiên hay không với dữ liệu

Thuật toán khám phá nút: Kiểm tra xem thuật toán khám phá nút có cân bằng và không thể đoán trước được hay không, chẳng hạn như thuật toán khoảng cách không cân bằng và các vấn đề khác

Kiểm tra tỷ lệ sử dụng số kết nối: Kiểm tra xem giới hạn và quản lý của số lượng nút kết nối mạng p2p là hợp lý

Tấn công nhật thực: Đánh giá chi phí và tác hại của một tấn công nhật thực và cung cấp phân tích định lượng nếu cần thiết

Tấn công Sybil: Đánh giá cơ chế đồng thuận biểu quyết và phân tích chiến lược kiểm tra trình độ bỏ phiếu

Tấn công nghe lén: Kiểm tra xem giao thức liên lạc có rò rỉ quyền riêng tư hay không

< p>Tấn công của người ngoài hành tinh: Đánh giá xem nút có thể xác định được nút Chuỗi cùng loại hay không

Chiếm đoạt thời gian: Kiểm tra cơ chế tính toán thời gian mạng của nút

- < p style="text-align: left;">Tấn công cạn kiệt bộ nhớ: kiểm tra mức tiêu thụ bộ nhớ lớn

Tấn công cạn kiệt ổ cứng: Kiểm tra nơi lưu trữ các tệp lớn

Tấn công áp suất ổ cắm: kiểm tra chính sách giới hạn số lượng liên kết

Tấn công cạn kiệt tay cầm hạt nhân: Kiểm tra giới hạn của việc tạo tay cầm hạt nhân , chẳng hạn như các thẻ xử lý tệp, v.v.

Rò rỉ bộ nhớ liên tục: Kiểm tra xem bộ nhớ bị rò rỉ ở đâu< /p>

Bảo mật thuật toán băm: Kiểm tra thuật toán băm Chống va chạm

Bảo mật thuật toán chữ ký số: Kiểm tra tính bảo mật của thuật toán chữ ký và tính bảo mật của việc triển khai thuật toán Thuộc tính

< /p>

Bảo mật thuật toán mã hóa: Kiểm tra tính bảo mật của thuật toán mã hóa và tính bảo mật của việc triển khai thuật toán

p>

Bảo mật trình tạo số ngẫu nhiên: Kiểm tra xem thuật toán tạo số ngẫu nhiên khóa có hợp lý hay không

Bảo mật triển khai BFT: Đánh giá tính bảo mật triển khai của thuật toán BFT

-

Quy tắc lựa chọn ngã ba: Kiểm tra quy tắc lựa chọn ngã ba để đảm bảo an toàn

- < p style="text -align: left;">Phát hiện mức độ tập trung: xác định xem có sự tập trung quá mức trong thiết kế hệ thống hay không

Kiểm tra cơ chế khuyến khích: Đánh giá tác động của cơ chế khuyến khích đối với bảo mật

Tấn công chi tiêu gấp đôi: Kiểm tra xem sự đồng thuận có thể bảo vệ chống lại cuộc tấn công chi tiêu gấp đôi

Kiểm tra tấn công MEV: khu vực kiểm tra Tác động của MEV của chặn các nút đóng gói trên chuỗi một cách công bằng

Chặn kiểm tra quy trình đồng bộ hóa: Kiểm tra quy trình đồng bộ hóa Các vấn đề bảo mật trong< /p>

Kiểm tra quy trình phân tích cú pháp định dạng khối: Kiểm tra các vấn đề bảo mật trong quy trình phân tích cú pháp định dạng, chẳng hạn như các lỗi phân tích cú pháp hàng đầu gặp sự cố

Kiểm tra quy trình tạo khối: Kiểm tra quy trình tạo khối Các vấn đề bảo mật, bao gồm cả liệu Merkle có phương pháp xây dựng gốc cây là hợp lý

Kiểm tra quy trình xác minh khối: Kiểm tra xem chữ ký khối có các mục nội dung và logic xác minh là đủ

Kiểm tra logic xác nhận khối: khu vực kiểm tra Liệu thuật toán xác nhận khối có và triển khai hợp lý

Xung đột khối băm: Kiểm tra xung đột khối băm Phương pháp xây dựng và liệu có xung đột hay không việc xử lý là hợp lý

Giới hạn tài nguyên xử lý khối: kiểm tra mồ côi Là những hạn chế về tài nguyên như nhóm khối, xác minh tính toán và đánh địa chỉ ổ cứng hợp lý?

Kiểm tra quá trình đồng bộ hóa giao dịch : Kiểm tra tính bảo mật sự cố trong quá trình đồng bộ hóa

Xung đột băm giao dịch: Kiểm tra xung đột băm giao dịch Phương pháp xây dựng và xử lý xung đột

Phân tích định dạng giao dịch: Kiểm tra tính bảo mật trong quá trình phân tích cú pháp định dạng Các vấn đề, chẳng hạn như lỗi phân tích cú pháp dẫn đến gặp sự cố

Xác minh tính hợp pháp của giao dịch: kiểm tra các loại chữ ký giao dịch khác nhau Cho dù các mục nội dung và logic xác minh là đủ

Giới hạn tài nguyên xử lý giao dịch: kiểm tra nhóm giao dịch, xác minh tính toán, Các hạn chế về tài nguyên như địa chỉ đĩa cứng có hợp lý không?

Tấn công tính linh hoạt của giao dịch: liệu các giao dịch có thể thay đổi các trường nội bộ hay không (chẳng hạn như ScriptSig ) do đó thay đổi hàm băm giao dịch mà không ảnh hưởng đến tính hợp lệ của giao dịch

Tấn công phát lại giao dịch Kiểm tra: Kiểm tra hệ thống phát hiện phát lại giao dịch

Xác minh bytecode hợp đồng: Kiểm tra vấn đề bảo mật ảo trong quá trình hoạt động của máy xác minh các hợp đồng, chẳng hạn như tràn số nguyên, vòng lặp vô hạn, v.v.

Từ hợp đồng Thực thi mã phần : Kiểm tra các vấn đề bảo mật trong quá trình máy ảo thực thi byte code như tràn số nguyên, vòng lặp vô hạn, v.v.

Mô hình khí: Kiểm tra xem phí xử lý tương ứng với từng hoạt động nguyên tử của quá trình xử lý giao dịch/thực hiện hợp đồng có tỷ lệ thuận với mức tiêu thụ tài nguyên hay không

Tính toàn vẹn của ghi nhật ký: kiểm tra xem thông tin chính có được ghi lại hay không

Bảo mật của bản ghi nhật ký: Kiểm tra xem có vấn đề bảo mật nào xảy ra do xử lý không đúng cách trong quá trình xử lý nhật ký hay không, chẳng hạn như tràn số nguyên, v.v.

Nhật ký chứa thông tin cá nhân: Kiểm tra xem nhật ký có chứa thông tin cá nhân như khóa hay không

Lưu trữ nhật ký: Kiểm tra xem nhật ký có ghi quá nhiều nội dung hay không, dẫn đến tiêu tốn tài nguyên nút

Bảo mật chuỗi cung ứng mã nút: Kiểm tra các vấn đề đã biết của tất cả các thư viện, thành phần bên thứ ba và phiên bản tương ứng của khung chuỗi công cộng

JinseFinance

JinseFinance