Nguồn: Chainalysis; Biên dịch bởi Deng Tong, Golden Finance

Vào năm 2024, bối cảnh ransomware đã trải qua những thay đổi đáng kể và tiền điện tử tiếp tục đóng vai trò trung tâm trong ransomware. Tuy nhiên, tổng số tiền chuộc đã giảm khoảng 35% so với cùng kỳ năm trước do tăng cường thực thi pháp luật, hợp tác quốc tế được cải thiện và ngày càng nhiều nạn nhân từ chối trả tiền.

Để ứng phó, nhiều kẻ tấn công đã thay đổi chiến thuật, với các loại ransomware mới xuất hiện từ mã được đổi tên, bị rò rỉ hoặc mua, phản ánh bối cảnh mối đe dọa linh hoạt và thích ứng hơn. Các hoạt động tống tiền cũng diễn ra nhanh hơn, với các cuộc đàm phán thường bắt đầu chỉ trong vòng vài giờ sau khi dữ liệu bị vi phạm. Những kẻ tấn công bao gồm các tác nhân quốc gia, hoạt động ransomware-as-a-service (RaaS), những kẻ điều hành đơn độc và các nhóm tống tiền đánh cắp dữ liệu, chẳng hạn như những kẻ đã tống tiền và đánh cắp dữ liệu từ nhà cung cấp dịch vụ đám mây Snowflake.

Trong chương này, chúng tôi sẽ khám phá những diễn biến này và tác động của chúng, bao gồm nhiều nghiên cứu điển hình khác nhau—LockBit, chủng ransomware của Iran, Akira/Fog và INC/Lynx—để minh họa cho các xu hướng của năm nay.

Hoạt động của phần mềm tống tiền thay đổi vào giữa năm

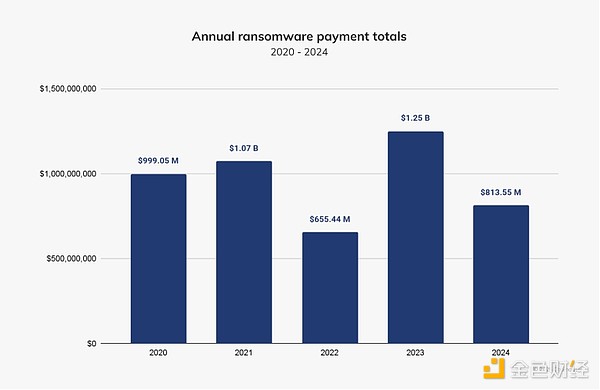

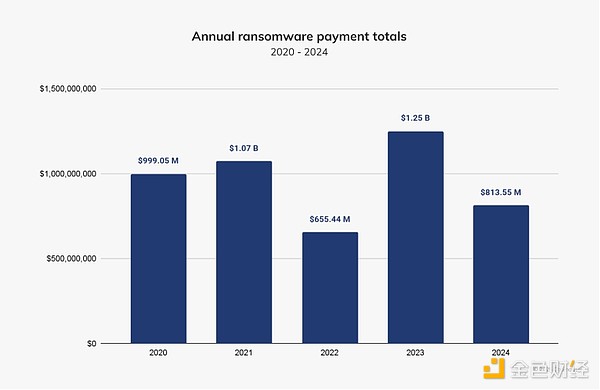

Vào năm 2024, những kẻ tấn công phần mềm tống tiền đã nhận được khoảng 813,55 triệu đô la tiền thanh toán từ các nạn nhân, giảm 35% so với mức kỷ lục 1,25 tỷ đô la vào năm 2023 và là mức giảm đầu tiên về doanh thu từ phần mềm tống tiền kể từ năm 2022.

Như chúng tôi đã lưu ý trong bản cập nhật tội phạm giữa năm, số tiền bị tống tiền bởi những kẻ tấn công bằng phần mềm tống tiền từ tháng 1 đến tháng 6 năm 2024 đã lên tới 459,8 triệu đô la, cao hơn khoảng 2,38% so với số tiền bị tống tiền trong cùng kỳ năm 2023. Nửa đầu năm 2024 cũng chứng kiến một số khoản thanh toán lớn bất thường, chẳng hạn như khoản thanh toán kỷ lục 75 triệu đô la cho Dark Angels.

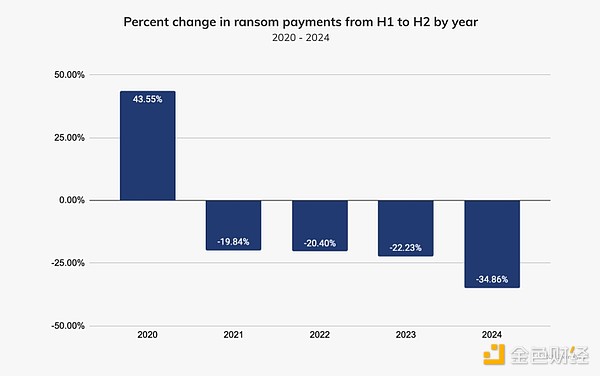

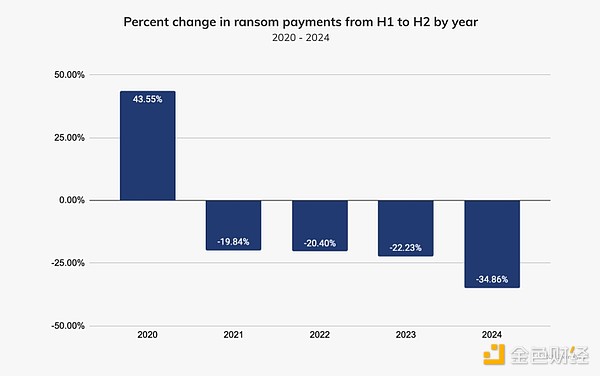

Mặc dù tổng số năm 2024 tăng nhẹ trong nửa thời gian (HoH), chúng tôi kỳ vọng tổng số năm 2024 sẽ vượt quá tổng số năm 2023 vào cuối năm. Tuy nhiên, may mắn thay, hoạt động thanh toán đã chậm lại khoảng 34,9% sau tháng 7 năm 2024. Sự chậm lại này tương tự như sự sụt giảm trong các khoản tiền chuộc kể từ năm 2021 và sự sụt giảm chung của một số loại tội phạm liên quan đến tiền điện tử (chẳng hạn như tiền bị đánh cắp) trong nửa cuối năm 2024. Điều đáng chú ý là sự suy giảm năm nay rõ ràng hơn so với ba năm trước.

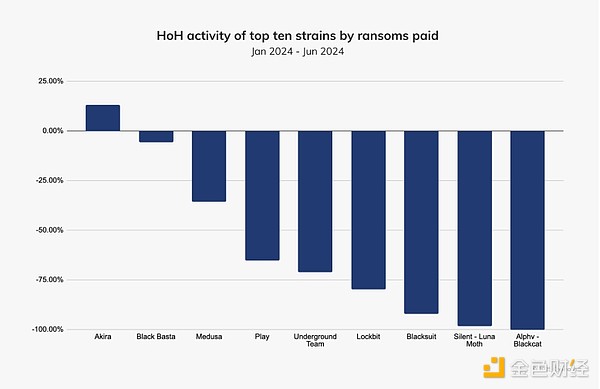

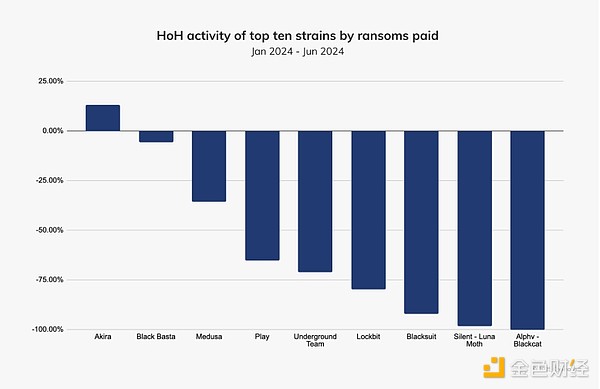

Xem xét kỹ hơn 10 loại ransomware hàng đầu theo doanh thu trong nửa đầu năm sẽ giúp bạn hiểu rõ hơn về các nhóm thúc đẩy xu hướng HoH này. Như thể hiện trong hình bên dưới, Akira đã nhắm mục tiêu vào hơn 250 thực thể kể từ tháng 3 năm 2023 và là loại ransomware duy nhất trong 10 loại ransomware hàng đầu trong nửa đầu năm có hoạt động gia tăng vào nửa cuối năm 2024. LockBit, công ty đã bị Cơ quan Tội phạm Quốc gia Anh (NCA) và Cục Điều tra Liên bang Hoa Kỳ (FBI) phá vỡ vào đầu năm 2024, đã chứng kiến khoản thanh toán của mình giảm khoảng 79% trong nửa cuối năm, cho thấy hiệu quả của hợp tác thực thi pháp luật quốc tế. ALPHV/BlackCat, một trong những chủng có thu nhập cao nhất năm 2023, đã bị loại bỏ vào tháng 1 năm 2024, để lại một khoảng trống trong nửa cuối năm.

Lizzie Cookson, giám đốc cấp cao về phản ứng sự cố tại công ty phản ứng sự cố ransomware Coveware, cho biết: “Sau khi LockBit và BlackCat/ALPHV bị hạ gục, thị trường không bao giờ phục hồi trở lại trạng thái trước đó. Chúng tôi thấy có sự gia tăng các tác nhân đơn lẻ, nhưng không thấy bất kỳ nhóm nào nhanh chóng chiếm lĩnh thị phần của chúng như chúng tôi đã thấy sau các vụ hạ gục và đóng cửa gây chú ý trước đây. Hệ sinh thái ransomware hiện tại có rất nhiều kẻ mới tham gia, những kẻ này có xu hướng tập trung nỗ lực vào các thị trường vừa và nhỏ, ngược lại, các thị trường này lại liên quan đến các yêu cầu đòi tiền chuộc khiêm tốn hơn.”

Để hiểu rõ hơn về nguyên nhân dẫn đến sự sụt giảm hoạt động thanh toán bằng ransomware trong nửa cuối năm, trước tiên chúng tôi đã xem xét các trang web vi phạm dữ liệu có thể là nơi lý tưởng cho các sự cố ransomware. Trong biểu đồ bên dưới, chúng ta có thể thấy rằng số lượng vụ việc ransomware tăng lên trong nửa cuối năm, nhưng các khoản thanh toán trên chuỗi lại giảm, cho thấy số lượng nạn nhân tăng lên nhưng số tiền phải trả lại giảm.

Vào năm 2024, các trang web vi phạm dữ liệu đã công bố nhiều nạn nhân hơn bất kỳ năm nào trước đó. Không chỉ có nhiều nạn nhân bị cáo buộc hơn, mà theo Allan Liska, một nhà phân tích tình báo mối đe dọa tại Recorded Future, còn có 56 địa điểm vi phạm dữ liệu mới vào năm 2024, gấp đôi số lượng mà Recorded Future phát hiện vào năm 2023. Tuy nhiên, có một số lưu ý cần cân nhắc liên quan đến thông tin trang web vi phạm dữ liệu và những gì nó tiết lộ về hệ sinh thái phần mềm tống tiền.

Nhà nghiên cứu mối đe dọa eCrime Corsin Camichel đã chia sẻ thêm thông tin về tính xác thực của vụ rò rỉ. "Chúng tôi đã quan sát các bài đăng trên trang web rò rỉ tuyên bố sự tồn tại của các tổ chức, nhưng không phân tích sâu hơn. Ví dụ, chúng tôi thấy các tuyên bố từ các tổ chức đa quốc gia, nhưng trên thực tế, chỉ có một công ty con nhỏ hơn bị ảnh hưởng. Vào năm 2024, hơn 100 tổ chức đã được liệt kê trên hai hoặc nhiều trang web rò rỉ dữ liệu. Trang web rò rỉ 'MEOW' đóng vai trò chính trong việc này, dường như đã xâm phạm các trang web và liệt kê dữ liệu được lấy từ máy chủ web hoặc cơ sở dữ liệu." Một lý do khác cho mối quan hệ nghịch đảo đã đề cập ở trên giữa các khoản thanh toán bằng phần mềm tống tiền và nạn nhân của trang web rò rỉ dữ liệu có thể là các tác nhân đe dọa đã bị phát hiện phóng đại hoặc nói dối về nạn nhân hoặc đăng lại các tuyên bố từ các nạn nhân cũ. Camichel cho biết thêm: “Những người điều hành LockBit đang thực hiện các thủ đoạn sau hành động thực thi mang tên 'Chiến dịch Cronos' để giả vờ vẫn có liên quan và hoạt động khi họ đăng lại nhiều khiếu nại đã được liệt kê trước đó hoặc thêm các cuộc tấn công đã xảy ra từ lâu, một số vụ cách đây tới một năm”.

Liska cũng chia sẻ với chúng tôi thông tin về các nạn nhân bất hợp pháp được đăng lên các trang web rò rỉ dữ liệu, nói rằng: "Điều này đặc biệt đúng với LockBit, sau khi bị nhiều cộng đồng ngầm tẩy chay sau các hành động thực thi pháp luật, đã đăng tới 68% nạn nhân trùng lặp hoặc bịa đặt hoàn toàn lên trang web rò rỉ dữ liệu của mình để duy trì sự liên quan."

Một hiện tượng thú vị khác sau sự cố ngừng hoạt động của LockBit và vụ lừa đảo thoát khỏi BlackCat là sự trỗi dậy của RansomHub RaaS, đã thu hút một lượng lớn các nhà điều hành bị thay thế từ LockBit và BlackCat. Theo Camichel, RansomHub là loại tội phạm có nhiều nạn nhân nhất vào năm 2024 và mặc dù chỉ xuất hiện vào tháng 2 năm 2024, nhưng nó được xếp hạng trong số mười loại tội phạm hàng đầu năm 2024 theo dữ liệu trên chuỗi.

Dữ liệu phản hồi sự cố cho thấy khoảng cách giữa số tiền yêu cầu và số tiền thanh toán tiếp tục gia tăng; trong nửa cuối năm 2024, chênh lệch giữa hai yếu tố này là 53%. Báo cáo từ các công ty ứng phó sự cố cho thấy hầu hết khách hàng chọn không trả bất kỳ khoản phí nào, nghĩa là khoảng cách thực tế lớn hơn so với những con số dưới đây.

Chúng tôi đã trao đổi với Dan Saunders, Giám đốc ứng phó sự cố EMEA tại công ty ứng phó sự cố an ninh mạng Kivu Consulting, để tìm hiểu thêm về khả năng phục hồi của nạn nhân này. "Theo dữ liệu của chúng tôi, khoảng 30% các cuộc đàm phán kết thúc bằng việc thanh toán hoặc nạn nhân quyết định trả tiền chuộc. Thông thường, những quyết định này được đưa ra dựa trên giá trị được nhận thức của dữ liệu bị xâm phạm", ông cho biết. Tương tự như vậy, Cookson lưu ý rằng các nạn nhân ngày càng có khả năng chống lại các yêu cầu và khám phá nhiều lựa chọn để phục hồi sau các cuộc tấn công, nhờ vào những cải thiện về vệ sinh mạng và khả năng phục hồi tổng thể. Bà nói thêm: "Cuối cùng, họ có thể quyết định rằng công cụ giải mã là lựa chọn tốt nhất và thương lượng giảm giá trong khoản thanh toán cuối cùng, nhưng họ thường thấy rằng khôi phục từ bản sao lưu gần đây là cách nhanh hơn và tiết kiệm chi phí hơn". Bất kể yêu cầu ban đầu là gì, số tiền thanh toán cuối cùng thường nằm trong khoảng từ 150.000 đến 250.000 đô la.

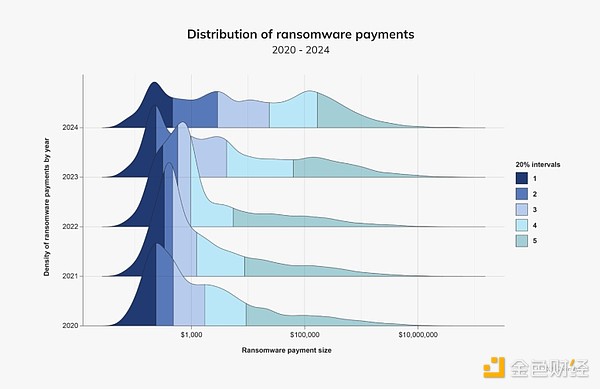

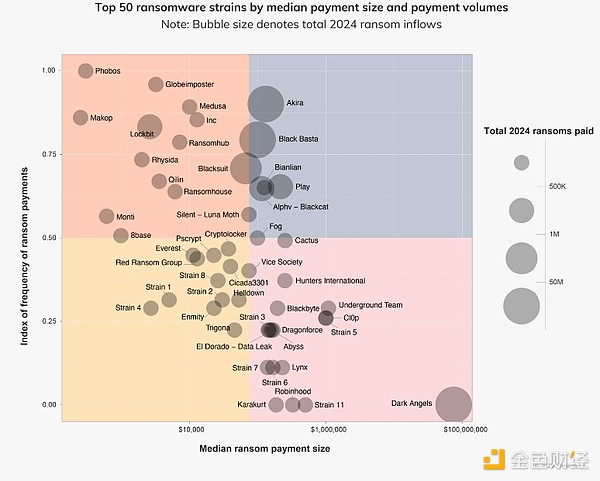

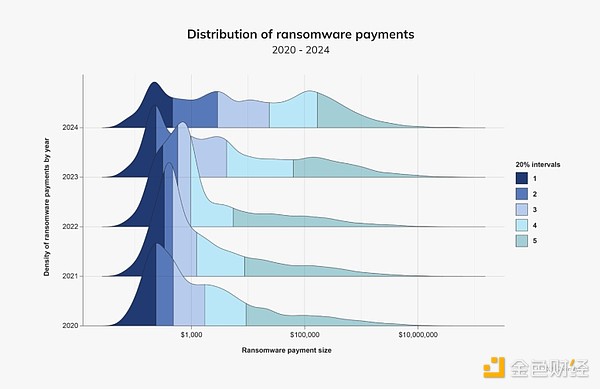

Trong hình bên dưới, chúng ta có thể thấy sự phát triển của việc phân phối tiền thanh toán bằng ransomware vào năm 2024. Năm 2020, có một thời gian dài nhưng chỉ có một đỉnh cho các khoản thanh toán bằng phần mềm tống tiền, nhưng vào năm 2024, các tác nhân tống tiền được chia thành ba loại. Một số phần mềm tống tiền, chẳng hạn như Phobos, có mức thanh toán trung bình dưới 500 đến 1.000 đô la. Một nhóm khác có mức thanh toán vào khoảng 10.000 đô la, và nhóm thứ ba có mức thanh toán vượt quá 100.000 đô la, một số lên tới 1 triệu đô la. Chúng tôi cũng thấy nhiều sự cố hơn ở mức phân phối cao hơn, nghĩa là tỷ lệ các cuộc tấn công trên 1 triệu đô la lớn hơn.

Sự phân tích này phản ánh bối cảnh thay đổi của các tác nhân ransomware mà Cookson đã quan sát được, với các nhóm nhỏ hơn thống trị các khoản thanh toán có giá trị thấp và trung bình, trong khi các khoản tiền chuộc 7-8 con số ngoại lệ đẩy sự phân phối về phía bên phải đối với loại thanh toán thứ ba.

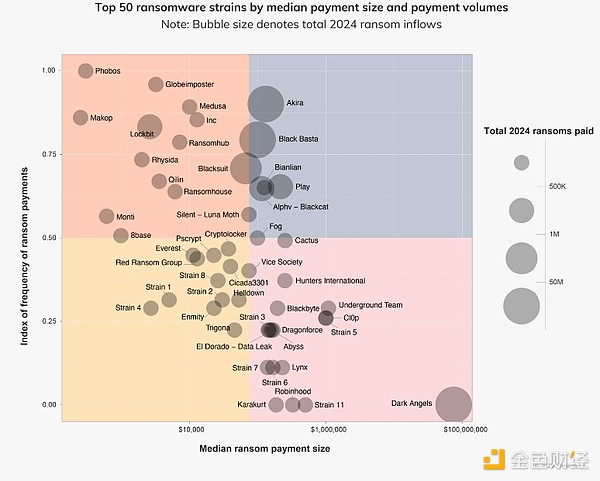

Trong hình bên dưới, chúng ta có thể thấy loại nào tệ nhất xét về tổng giá trị tiền chuộc (kích thước bong bóng), quy mô thanh toán trung bình (trục X) và chỉ số sự cố tiền chuộc (trục Y).

Dòng tiền tống tiền: Tiền đã đi đâu?

Hiểu được các phương thức rửa tiền bằng phần mềm tống tiền có thể cung cấp những hiểu biết quan trọng về hành vi của tác nhân đe dọa sau khi khai thác, cho phép cơ quan thực thi pháp luật phản ứng hiệu quả hơn và trong một số trường hợp, dự đoán các hành động trong tương lai dựa trên các mô hình đã được thiết lập.

Trong hình ảnh bên dưới, chúng ta thấy rằng tiền chuộc chủ yếu chảy qua các sàn giao dịch tập trung (CEX) (để chuyển tiền ra), ví cá nhân (để giữ tiền) và các cầu nối (để cố gắng che giấu dòng tiền). Chúng tôi nhận thấy mức sử dụng bộ trộn giảm đáng kể vào năm 2024. Theo truyền thống, các dịch vụ trộn tiền ảo thường chiếm 10% đến 15% lưu lượng rửa tiền bằng phần mềm tống tiền hàng quý. Sự suy giảm trong việc trộn lẫn các dịch vụ giữa các tác nhân ransomware trong những năm qua là rất thú vị và chứng minh tác động phá hoại của các lệnh trừng phạt và hành động thực thi (như đối với Chipmixer, Tornado Cash và Sinbad). Chúng tôi nhận thấy rằng những kẻ tấn công bằng phần mềm tống tiền ngày càng dựa vào các cầu nối chuỗi chéo thay vì các máy trộn để tạo điều kiện cho việc chuyển tiền ra ngoài. Ngược lại, CEX vẫn là trụ cột chính trong các chiến lược rửa tiền bằng phần mềm tống tiền, với mức độ phụ thuộc vào các dịch vụ như vậy cao hơn mức trung bình một chút vào năm 2024 (39% so với 37% trong giai đoạn 2020-2024).

Cần đề cập đến một lượng lớn tiền được lưu trữ trong ví cá nhân. Thật kỳ lạ là những kẻ điều hành phần mềm tống tiền, một nhóm chủ yếu hoạt động vì động cơ tài chính, lại ít muốn rút tiền hơn bao giờ hết. Chúng tôi tin rằng điều này phần lớn là do các hành động quyết đoán và không thể đoán trước của cơ quan thực thi pháp luật đối với các cá nhân và dịch vụ tham gia hoặc tạo điều kiện cho việc rửa tiền bằng phần mềm tống tiền, khiến những kẻ đe dọa cảm thấy không an toàn về nơi lưu trữ tiền của chúng một cách an toàn. Mặc dù có thể có nhiều yếu tố đằng sau bất kỳ xu hướng nào trong biểu đồ trên, nhưng sự suy giảm trong việc sử dụng các sàn giao dịch không cần KYC kể từ tháng 10 năm 2024 có thể là do việc chỉ định sàn giao dịch Cryptex của Nga và việc Cục Cảnh sát Hình sự Liên bang Đức (BKA) tịch thu 47 sàn giao dịch tiền điện tử không cần KYC bằng tiếng Nga — cả hai hành động đều diễn ra vào tháng 9 năm 2024. Thời điểm thực hiện các hành động thực thi này, kết hợp với thời điểm phần mềm tống tiền xâm nhập vào các sàn giao dịch không KYC, có ý nghĩa rất quan trọng.

Nghiên cứu trường hợp phần mềm tống tiền

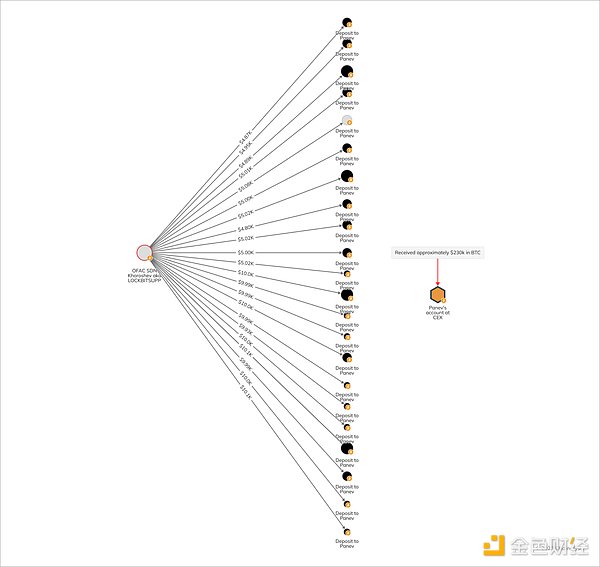

Vụ bắt giữ Panev và tác động của nó đến hoạt động của LockBit

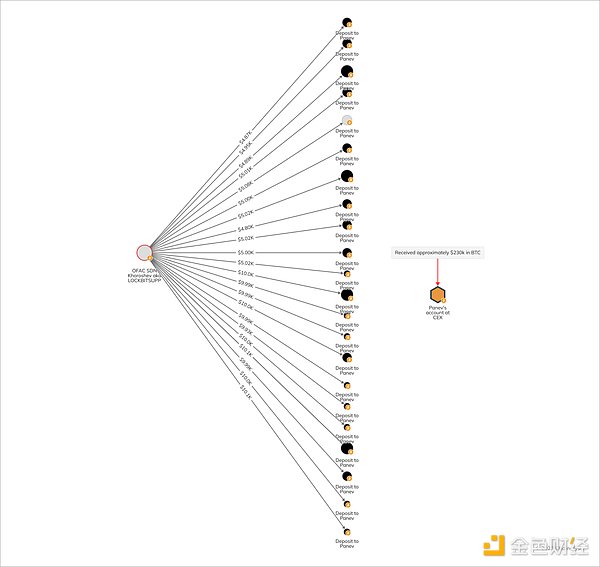

Từ năm 2019 đến năm 2024, Rostislav Panev, công dân mang hai quốc tịch Israel-Nga, bị cáo buộc đóng vai trò quan trọng trong việc hỗ trợ LockBit. Anh ta bị cáo buộc đã phát triển một số công cụ cho nhóm, một trong số đó cho phép kẻ tấn công in lệnh đòi tiền chuộc từ bất kỳ máy in nào được kết nối với hệ thống bị nhiễm, và anh ta được cho là đã nhận được khoảng 230.000 đô la Bitcoin (BTC). Mặc dù các công dân Nga, bao gồm cả quản trị viên LockBit Dimitry Yuryevich Khoroshev, trước đây đã bị trừng phạt vì liên quan đến các cuộc tấn công này, nhưng điều quan trọng là phải nhận ra rằng ransomware thực sự là mối đe dọa toàn cầu liên quan đến các tác nhân từ khắp nơi trên thế giới. Panev, hiện đang ở Israel chờ dẫn độ về Hoa Kỳ, bị truy nã vì tội âm mưu lừa đảo, tội phạm mạng, lừa đảo qua mạng và các tội danh khác.

Trong biểu đồ Reactor, chúng ta có thể thấy rằng, theo cáo trạng, khoảng 5.000 đô la BTC đã được chuyển từ Khoroshev sau mỗi hai tuần bắt đầu từ năm 2022. Sau đó, từ tháng 7 năm 2023 đến đầu năm 2024, khoảng 10.000 đô la BTC mỗi tháng đã được chuyển cho Khoroshev.

Việc bắt giữ Panev có thể giáng một đòn mạnh vào khả năng tái tổ chức của LockBit và nhấn mạnh rằng tính minh bạch và bất biến của blockchain cho phép cơ quan thực thi pháp luật theo dõi hoạt động bất hợp pháp và chống lại các nhóm tội phạm mạng xuyên quốc gia ngay cả nhiều năm sau khi tội phạm đã xảy ra. Việc đánh sập LockBit và bắt giữ Panev là những chiến thắng lớn trong năm 2024 và tạo ra sự chuyển dịch sang hệ sinh thái phi tập trung hơn và ít phối hợp hơn.

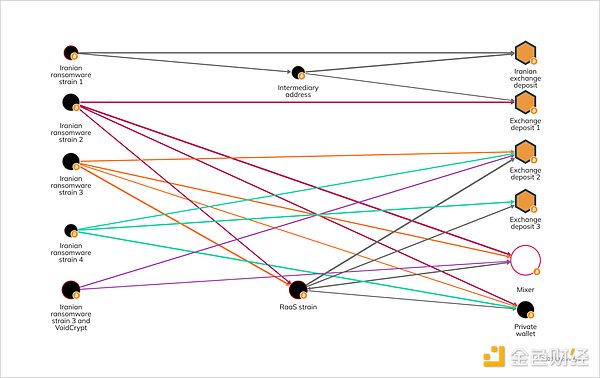

Sự tham gia của Iran vào Ransomware

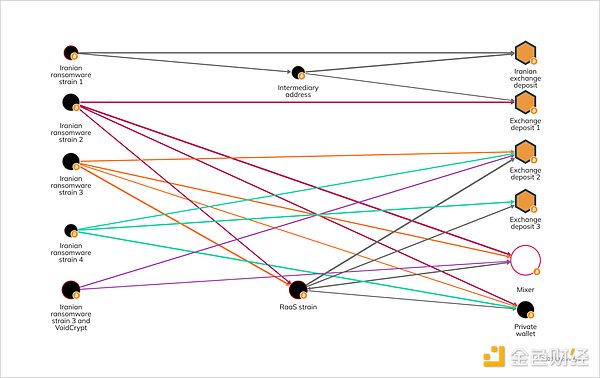

Ngoài tội phạm mạng nói tiếng Nga, công dân Iran cũng đã bị Văn phòng Kiểm soát Tài sản Nước ngoài (OFAC) thuộc Bộ Tài chính Hoa Kỳ trừng phạt trong vài năm qua vì liên quan đến việc tạo điều kiện và thực hiện các cuộc tấn công ransomware. Chúng tôi cũng đã lưu ý trước đó rằng có bằng chứng trên chuỗi cho thấy các chi nhánh của LockBit đã làm việc với các loại phần mềm tống tiền của Iran và gửi tiền vào các sàn giao dịch của Iran.

May mắn thay, thông qua phân tích chuỗi của mình, chúng tôi có thể xác định các tác nhân Iran khi họ đang đổi thương hiệu hoặc chuyển sang RaaS khác. Như chúng ta có thể thấy trong biểu đồ Chainalysis Reactor bên dưới, chúng tôi đã liên kết bốn chủng ransomware khác nhau với cùng một tác nhân đe dọa người Iran, kẻ này có khả năng cũng đã triển khai một chủng RaaS phổ biến. Chúng tôi cũng thấy các địa chỉ tiền gửi được sử dụng lại trên nhiều sàn giao dịch toàn cầu, liên kết những loại tiền có vẻ khác biệt này—không chỉ với nhau mà còn xác nhận mối liên hệ của các nhà điều hành với Iran.

Phần mềm tống tiền lớn đổi tên, ra mắt nhánh

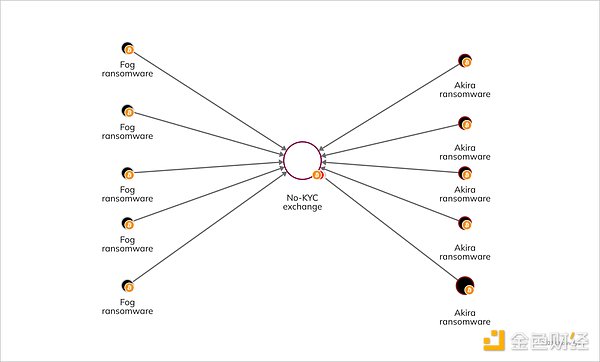

Kể từ khi xuất hiện, Akira đã chứng minh được khả năng khai thác thành công các lỗ hổng (đặc biệt là trong môi trường doanh nghiệp) và đã thu hút được sự chú ý thông qua một loạt các cuộc tấn công cấp cao. Như đã đề cập ở trên, Akira là loại ransomware duy nhất trong 10 loại ransomware hàng đầu sẽ gia tăng hoạt động vào nửa cuối năm 2024.

Vào tháng 9 năm 2024, một loại ransomware mới có tên Fog đã xuất hiện và kể từ đó đã chứng minh khả năng rất giống với Akira trong việc nhắm vào các lỗ hổng nghiêm trọng. Cả hai nhóm chủ yếu tập trung vào việc khai thác lỗ hổng VPN, cho phép chúng truy cập trái phép vào mạng và do đó triển khai phần mềm tống tiền.

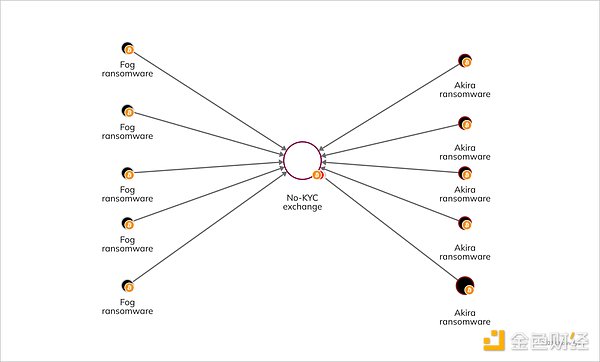

Không giống như các phần mềm tống tiền khác, Akira và Fog đều sử dụng cùng một phương pháp rửa tiền, điều này càng củng cố thêm mối liên hệ giữa chúng. Ví dụ, biểu đồ Chainalysis Reactor bên dưới cho thấy một số ví do Akira và Fog vận hành đã chuyển tiền đến cùng một sàn giao dịch không cần KYC.

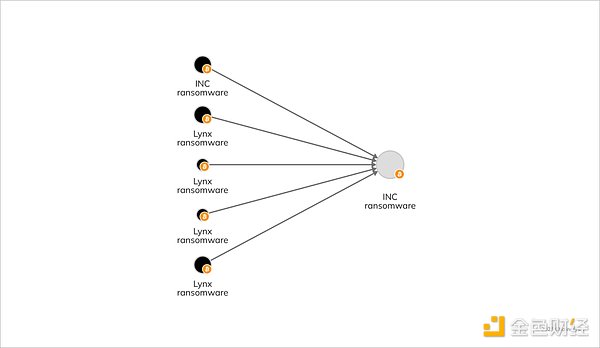

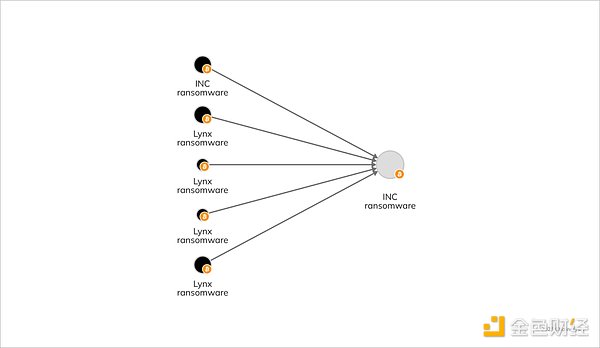

Ngoài mối quan hệ giữa Akira và Fog, chúng tôi còn phát hiện ra mối liên hệ giữa các biến thể ransomware INC và Lynx bằng cách kiểm tra các hành vi tương tự trên chuỗi. Các nhà nghiên cứu an ninh mạng cũng nhận thấy rằng hai biến thể này có chung mã nguồn.

Những mối quan hệ chồng chéo này minh họa cho một xu hướng rộng hơn trong hệ sinh thái ransomware: các chiến lược của tội phạm mạng tiếp tục phát triển để ứng phó với sự giám sát chặt chẽ hơn từ cơ quan thực thi pháp luật.

Xử lý bối cảnh mối đe dọa đang thay đổi

Phần mềm tống tiền vào năm 2024 phản ánh những thay đổi do hành động thực thi pháp luật, khả năng phục hồi của nạn nhân tăng lên và các xu hướng tấn công mới nổi. Việc trấn áp và hợp tác với các công ty ứng phó sự cố và chuyên gia blockchain đã giúp phá vỡ nhiều nhóm ransomware và giảm lợi nhuận của chúng. Các nạn nhân cũng tỏ ra phản kháng mạnh mẽ hơn trước yêu cầu đòi tiền chuộc, làm gia tăng khoảng cách giữa yêu cầu đòi tiền chuộc và khoản thanh toán.

Các chiến lược tài chính tiếp tục thay đổi theo áp lực của cơ quan thực thi pháp luật, ngay cả khi những kẻ xấu gặp nhiều khó khăn hơn trong việc rửa tiền. Sự hợp tác liên tục và các biện pháp phòng thủ sáng tạo vẫn đóng vai trò quan trọng trong việc phát huy những tiến bộ đã đạt được vào năm 2024.

Miyuki

Miyuki