Nền

Gần đây, SlowMist đã được mời tham gia DeFiHackLabs Ethereum Web3 Security BootCamp. Với tư cách là diễn giả khách mời, Thought, trưởng nhóm kiểm tra bảo mật SlowMist, đã hướng dẫn các sinh viên hiểu sâu hơn về những thủ đoạn xấu xa và các phương pháp che giấu của tin tặc lừa đảo thông qua tám chương "giả mạo, mồi nhử, tấn công, che giấu, công nghệ, nhận dạng và phòng thủ” kết hợp với các vụ việc thực tế và đưa ra các biện pháp phòng ngừa phù hợp. Câu cá là một trong những lĩnh vực bị ảnh hưởng nặng nề nhất trong ngành. Chỉ khi hiểu rõ bản thân và kẻ thù, bạn mới có thể làm tốt công việc phòng thủ. Bài viết này sẽ trích xuất nội dung chính từ buổi chia sẻ để giúp người dùng hiểu được hiện trạng các cuộc tấn công lừa đảo và tránh các mối đe dọa tấn công lừa đảo một cách hiệu quả.

Tại sao bạn bị lừa đảo

Trong thế giới Web3, các cuộc tấn công lừa đảo đã trở thành một trong những mối đe dọa bảo mật lớn. Trước tiên hãy xem lý do tại sao người dùng bị lừa đảo. Trên thực tế, ngay cả những người dùng có ý thức an toàn cao đôi khi cũng cảm thấy “nếu thường xuyên đi bộ ven sông, giày của bạn sẽ không bị ướt, khó có thể duy trì mức độ cảnh giác cao nhất”. Bằng cách phân tích các dự án hấp dẫn gần đây, hoạt động cộng đồng, quy mô người dùng và các yếu tố khác, kẻ tấn công chọn các mục tiêu nổi bật và cẩn thận ngụy trang chúng, sau đó sử dụng mồi như airdrop và lợi nhuận cao để thu hút người dùng. Những kỹ thuật tấn công này thường đi kèm với kỹ thuật lừa đảo xã hội và những kẻ tấn công rất giỏi khai thác tâm lý người dùng để đạt được mục tiêu lừa đảo:

Khuyến khích: Danh sách trắng đủ tiêu chuẩn airdrop, khai thác đầu người, mật khẩu tài sản, v.v.

Tò mò/Tham lam: Một chiến lược thoát khỏi đỉnh cao mà không cần sợ bán khống , đừng bỏ lỡ những đồng tiền tiềm năng 100x, hẹn gặp lại bạn lúc 10 giờ tối nay, link cuộc họp https://us04-zoom[.]us/ (đừng bỏ lỡ airdrop $PENGU); danh sách trắng, https://vote-pengu[ .]com/ (độc hại).

Sợ hãi:Cảnh báo khẩn cấp: Dự án XX đã bị hack, vui lòng sử dụng revake[.]cash (độc hại) hủy ủy quyền để tránh mất tiền.

Công cụ hiệu quả: công cụ airdrop, công cụ định lượng AI, một Key khai thác mỏ, thu hoạch len, v.v.

Những kẻ tấn công chăm chỉ tạo ra và đặt mồi chỉ vì nó mang lại lợi nhuận thông qua các phương pháp trên. , kẻ tấn công có thể dễ dàng lấy được thông tin/quyền nhạy cảm của người dùng, sau đó đánh cắp tài sản của người dùng:

Đánh cắp từ ghi nhớ/khóa riêng: lừa người dùng nhập từ ghi nhớ hoặc khóa riêng.

Lừa người dùng sử dụng chữ ký ví: Chữ ký ủy quyền, chữ ký chuyển khoản, v.v.

Đánh cắp mật khẩu tài khoản:Telegram, Gmail, X, Discord chờ đã .

Đánh cắp quyền của ứng dụng xã hội:X, Discord, v.v.

Xúi giục cài đặt các chương trình độc hại: APP ví giả, mạng xã hội giả mạo APP, APP hội nghị giả, v.v.

Phương thức lừa đảo

Tiếp theo, chúng ta hãy xem các phương thức lừa đảo phổ biến: < /p>

Trộm cắp tài khoản/Tài khoản giả mạo cao

X gần đây của các bên dự án Web3/Tài khoản KOL trộm cắp xảy ra thường xuyên. Sau khi đánh cắp tài khoản, những kẻ tấn công thường quảng bá token giả hoặc dựng các tên miền tương tự trong các “tin vui” được công bố để lừa người dùng nhấp vào. Tất nhiên, cũng có trường hợp tên miền là thật vì kẻ tấn công có thể đã chiếm lấy tên miền của dự án. Khi nạn nhân nhấp vào liên kết lừa đảo, ký tên hoặc tải xuống phần mềm độc hại, nó sẽ bị đánh cắp.

Ngoài việc đánh cắp tài khoản, kẻ tấn công thường sử dụng tài khoản giả trên X để để lại tin nhắn trong khu vực bình luận của tài khoản thật nhằm dụ dỗ người dùng. Nhóm bảo mật SlowMist đã tiến hành phân tích và thống kê có mục tiêu: sau khi khoảng 80% các bên tham gia dự án nổi tiếng đăng tweet, tin nhắn đầu tiên trong khu vực bình luận sẽ bị chiếm giữ bởi các tài khoản lừa đảo lừa đảo. Những kẻ tấn công sử dụng robot tự động để theo dõi tin tức của các bên dự án nổi tiếng. Sau khi bên dự án đăng một tweet, robot của nhóm lừa đảo sẽ tự động để lại tin nhắn càng sớm càng tốt để đảm bảo rằng nó chiếm vị trí tin nhắn đầu tiên và có lượt xem cao. Vì bài đăng mà người dùng đang duyệt được gửi bởi bên dự án thực và tài khoản của nhóm lừa đảo trá hình rất giống với tài khoản của bên dự án, miễn là người dùng không đủ cảnh giác, hãy nhấp vào liên kết lừa đảo trong tài khoản giả mạo với tên của airdrop, v.v., sau đó nếu bạn ủy quyền và ký tên, bạn sẽ mất tài sản.

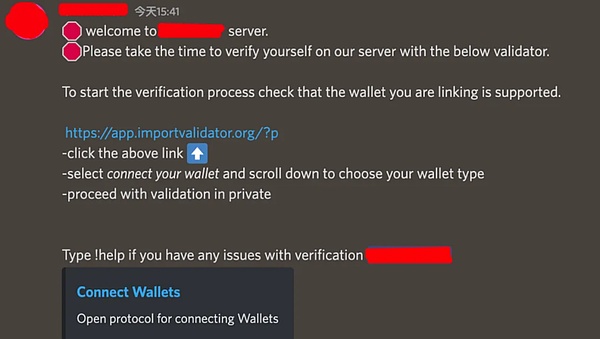

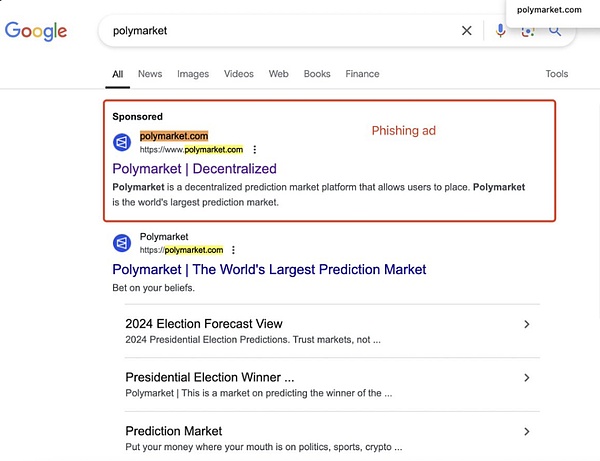

Những kẻ tấn công còn giả danh quản trị viên và đăng tin nhắn giả mạo, đặc biệt là trên Discord. Hiện tượng này phổ biến hơn. Discord hỗ trợ người dùng tùy chỉnh biệt danh và tên người dùng nên kẻ tấn công thay đổi hình đại diện và biệt danh để phù hợp với quản trị viên, sau đó đăng tin nhắn lừa đảo trong kênh hoặc tin nhắn riêng tư tới người dùng. Người dùng khó có thể kiểm tra tên người dùng nếu không có. nhấp vào hồ sơ tài khoản. Tìm vấn đề. Ngoài ra, mặc dù tên người dùng Discord không thể lặp lại nhưng kẻ tấn công có thể sử dụng những tên rất giống với tên người dùng của quản trị viên, chẳng hạn như chỉ thêm dấu gạch dưới hoặc dấu chấm tiếng Anh vào tên người dùng, khiến người dùng khó phân biệt tính xác thực.

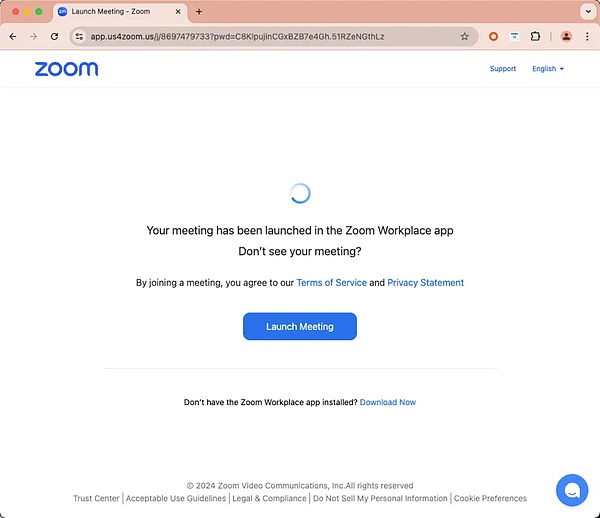

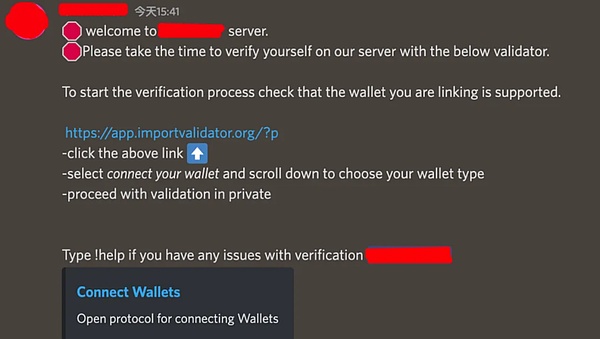

Mời đi câu cá

Những kẻ tấn công thường thiết lập liên lạc với nạn nhân trên nền tảng xã hội, giới thiệu các dự án "chất lượng cao" cho người dùng hoặc mời người dùng tham dự các cuộc họp và hướng dẫn nạn nhân truy cập các trang lừa đảo độc hại và tải xuống các ứng dụng độc hại. Trước đây, một số người dùng đã tải xuống một tệp Zoom giả dẫn đến trộm cắp. Kẻ tấn công sử dụng tên miền ở dạng "app[.]us4zoom[.]us" để ngụy trang nó thành một liên kết cuộc họp Zoom thông thường. Trang này rất giống với Zoom thực. Khi người dùng nhấp vào nút "Bắt đầu cuộc họp", nó sẽ kích hoạt tải xuống gói cài đặt độc hại thay vì khởi chạy ứng dụng khách Zoom cục bộ hoặc tải xuống ứng dụng khách chính thức của Zoom. Vì chương trình độc hại khiến người dùng nhập mật khẩu khi chạy và các tập lệnh độc hại tiếp theo cũng sẽ thu thập dữ liệu ví plug-in và dữ liệu KeyChain trên máy tính (có thể bao gồm nhiều mật khẩu khác nhau được người dùng lưu trên máy tính), kẻ tấn công sẽ cố gắng giải mã chúng sau khi thu thập Dữ liệu, lấy cụm từ ghi nhớ/khóa riêng của người dùng và các thông tin nhạy cảm khác, từ đó đánh cắp tài sản của người dùng.

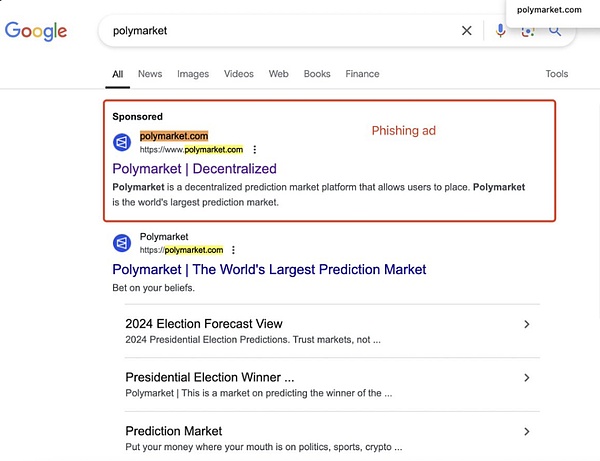

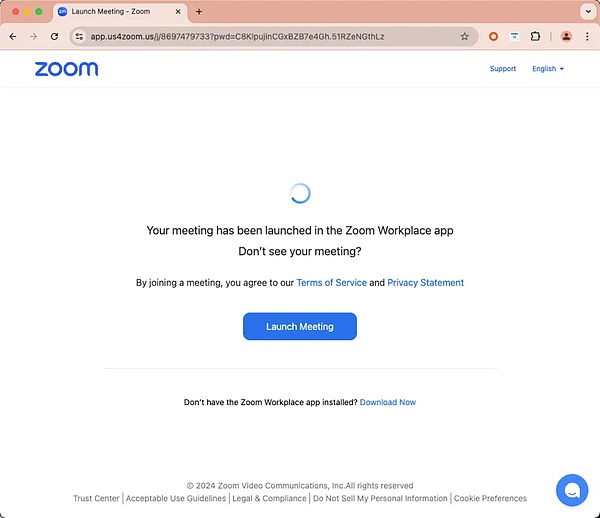

Sử dụng thứ hạng của công cụ tìm kiếm

Bởi vì kết quả xếp hạng của công cụ tìm kiếm có thể được mua bằng cách mua quảng cáo Điều này dẫn đến tình trạng trang web lừa đảo có thể được xếp hạng cao hơn trang web chính thức thực sự nếu người dùng không biết địa chỉ trang web chính thức thì rất khó để đánh giá đó có phải là trang web lừa đảo hay không nếu chỉ dựa vào trang hiển thị của trang web. và các Trang web lừa đảo có thể tùy chỉnh URL để hiển thị quảng cáo trong chức năng quảng cáo của Google Ads. URL hiển thị trong Được tài trợ có thể giống hệt với URL chính thức, nhưng người dùng nhấp vào URL quảng cáo sẽ chuyển đến trang web lừa đảo do kẻ tấn công tạo ra. . Vì trang web lừa đảo do kẻ tấn công tạo ra rất giống với trang web chính thức thực sự và có thể bị nhầm lẫn với trang web thật nên người dùng không nên trực tiếp tìm kiếm trang web chính thức thông qua các công cụ tìm kiếm, vì điều này có thể dẫn đến lừa đảo trang web.

Quảng cáo TG

Gần đây do TG Bot giả mạo Số lượng người dùng bị thiệt hại đã tăng lên đáng kể. Nhiều người dùng báo cáo rằng khi sử dụng robot giao dịch, một robot mới xuất hiện ở đầu kênh. Họ tưởng đây là sản phẩm mới ra mắt chính thức nên đã nhấp vào robot mới để nhập khóa riêng. để ràng buộc chiếc ví nhưng nó đã bị đánh cắp. Những kẻ tấn công sử dụng Telegram để đặt quảng cáo chính xác trên các kênh chính thức nhằm thu hút người dùng nhấp chuột. Loại phương thức lừa đảo này được che giấu rất kỹ vì quảng cáo này xuất hiện trên kênh chính thức nên trong tiềm thức người dùng có thể dễ dàng nghĩ rằng đó là một bot được phát hành chính thức. Một khi họ không đủ cảnh giác và nhấp vào bot lừa đảo, hãy tải lên khóa riêng để ràng buộc. , nó sẽ bị đánh cắp.

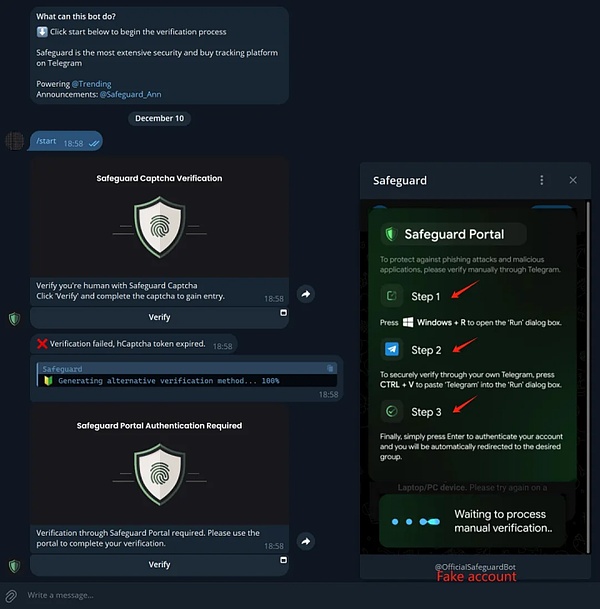

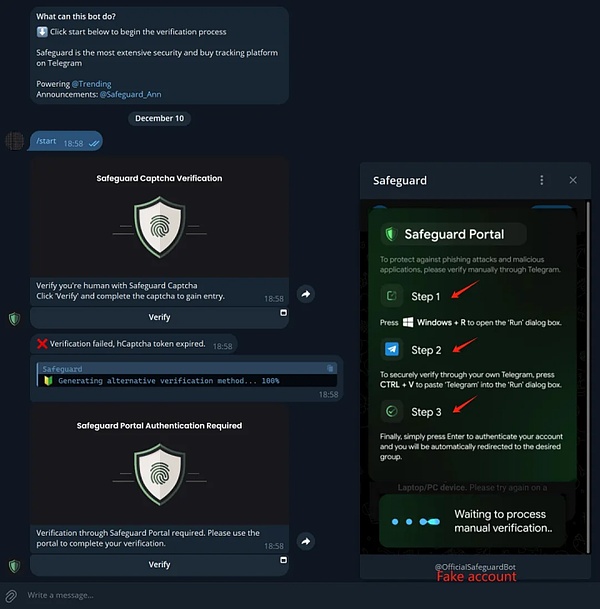

Ngoài ra, gần đây chúng tôi đã tiết lộ một phương thức mới | Telegram giả mạo Safeguard lừa đảo. Nhiều người dùng đã bị đánh cắp vì chạy mã độc theo hướng dẫn của kẻ tấn công.

Cửa hàng APP

App Store (Google Play, Chrome Store, App Store, APKCombo v.v.) không phải tất cả đều là hàng chính hãng và nhiều khi trung tâm mua sắm không có cách nào để xem xét đầy đủ phần mềm. Một số kẻ tấn công khuyến khích người dùng tải xuống ứng dụng gian lận bằng cách mua thứ hạng từ khóa và các phương pháp khác. Bạn nên chú ý sàng lọc trước khi tải xuống, hãy nhớ kiểm tra thông tin của nhà phát triển ứng dụng để đảm bảo rằng thông tin đó phù hợp với danh tính nhà phát triển chính thức. cũng tham khảo xếp hạng ứng dụng, lượt tải xuống và thông tin khác.

Email lừa đảo

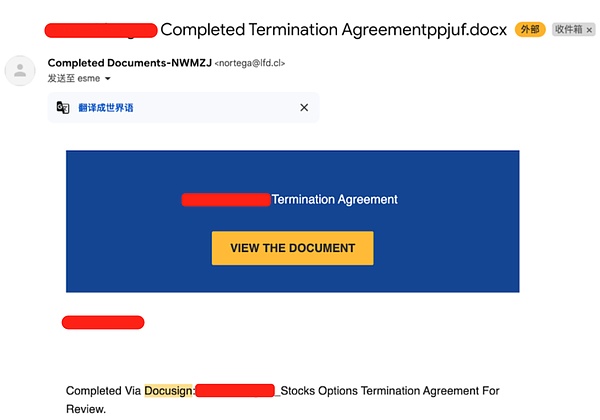

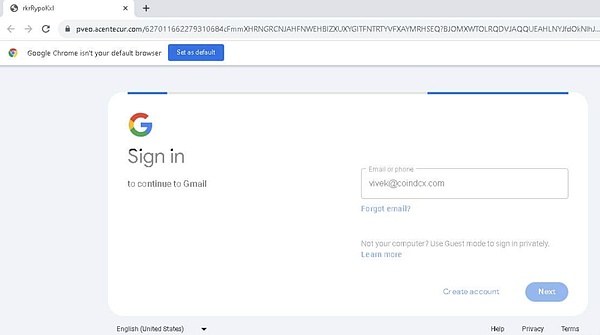

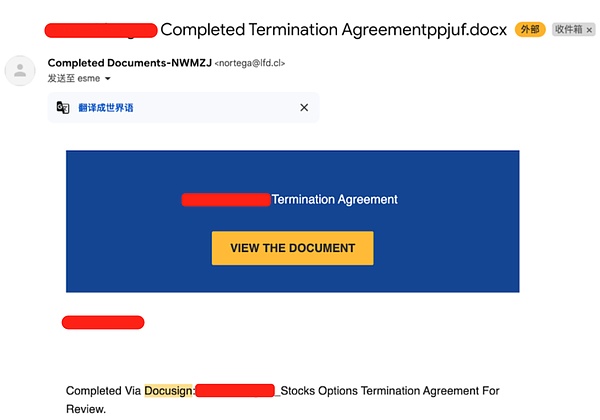

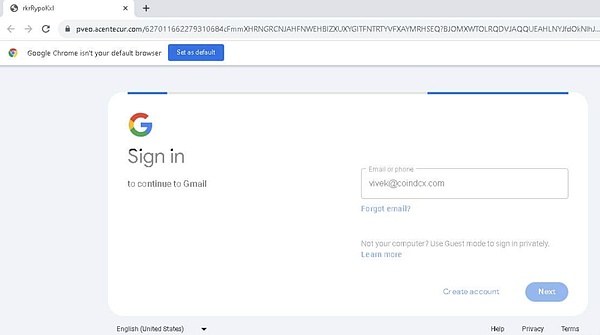

Lừa đảo qua email là thủ đoạn cổ điển nhất, có thể nói là "khiêm tốn". Kẻ tấn công sử dụng lừa đảo mẫu , cộng với Evilngins Bằng cách sử dụng proxy ngược, bạn có thể tạo một email tương tự như email trong hình bên dưới: Sau khi người dùng nhấp vào "XEM TÀI LIỆU", nó sẽ chuyển sang giao diện DocuSign giả mạo (hiện không thể mở được). nhấp vào Đăng nhập Google trên giao diện này, Nó sẽ chuyển sang cửa sổ đăng nhập Google được ủy quyền ngược. Sau khi nhập số tài khoản, mật khẩu và 2FA, tài khoản sẽ bị kẻ tấn công chiếm đoạt.

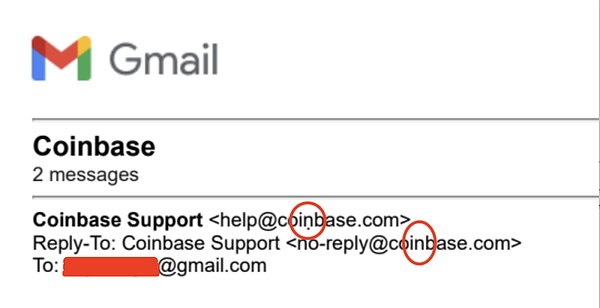

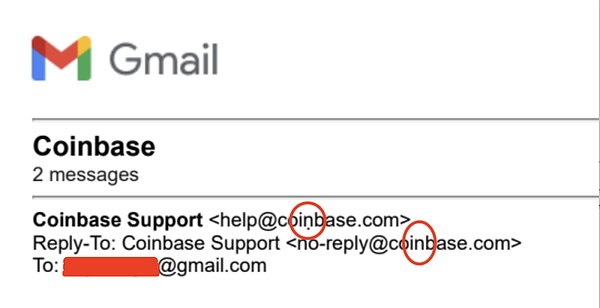

Email lừa đảo trong hình trên rõ ràng là chưa được xử lý đủ cẩn thận, vì địa chỉ email của người gửi không được ngụy trang. Hãy xem kẻ tấn công ngụy trang nó như thế nào trong hình dưới: địa chỉ email của kẻ tấn công chỉ nhỏ hơn địa chỉ chính thức Một điều nữa, kẻ tấn công có thể tìm thấy các ký tự đặc biệt được Gmail hỗ trợ thông qua DNSTwist. Nếu không nhìn kỹ, bạn có thể cho rằng màn hình máy tính bị bẩn.

Sử dụng các tính năng của trình duyệt

Để biết chi tiết, hãy xem SlowMist: Tiết lộ cách Dấu trang của trình duyệt độc hại đánh cắp mã thông báo Discord của bạn.

Thử thách phòng thủ

Các phương thức của kẻ tấn công không ngừng phát triển và nhìn chung đang phát triển theo hướng sàng lọc và mẫu. Phân tích trước đây của chúng tôi cho thấy những kẻ tấn công không chỉ có thể tạo các trang web rất giống với các trang web chính thức của các bên dự án nổi tiếng và chiếm lấy tên miền của các bên dự án mà còn có cả một loạt các dự án hư cấu. các dự án giả mạo không chỉ có nhiều người hâm mộ trên mạng xã hội ( (đã mua) và thậm chí cả kho lưu trữ GitHub, điều này đặt ra thách thức lớn hơn cho người dùng trong việc xác định các mối đe dọa lừa đảo. Ngoài ra, việc kẻ tấn công sử dụng các công cụ ẩn danh một cách tinh vi khiến việc theo dõi dấu vết của chúng trở nên khó khăn và phức tạp hơn. Để che giấu danh tính, những kẻ tấn công thường sử dụng VPN, Tor hoặc thậm chí kiểm soát các máy chủ bị hack để thực hiện các hành vi độc hại.

Sau khi có danh tính ẩn danh, để xây dựng mạng lừa đảo, những kẻ tấn công cũng cần mua các cơ sở dịch vụ cơ bản, chẳng hạn như Namecheap, hỗ trợ thanh toán bằng tiền điện tử. Một số dịch vụ chỉ yêu cầu địa chỉ email để đăng ký mà không cần xác minh KYC và kẻ tấn công có thể tránh bị truy tìm danh tính.

Sau khi chuẩn bị xong những điều cơ bản ở trên, kẻ tấn công có thể thực hiện một cuộc tấn công lừa đảo. Sau khi kiếm được lợi nhuận, các quỹ này sẽ sử dụng các dịch vụ như Wasabi và Tornado để gây nhầm lẫn về đường vốn. Để nâng cao hơn nữa tính ẩn danh, tiền cũng có thể được đổi lấy các loại tiền điện tử có tính ẩn danh cao như Monero.

Để tránh để lại mẫu và bằng chứng, kẻ tấn công sẽ xóa dấu vết và xóa độ phân giải tên miền có liên quan, các chương trình độc hại và GitHub Kho hàng, tài khoản nền tảng,… Điều này cũng dẫn đến việc nhân viên an ninh thường xuyên gặp phải tình huống không thể mở được các trang web lừa đảo và không thể tải xuống các chương trình độc hại khi phân tích sự cố, điều này làm tăng độ khó cho việc phân tích và theo dõi.

Chiến lược phòng thủ

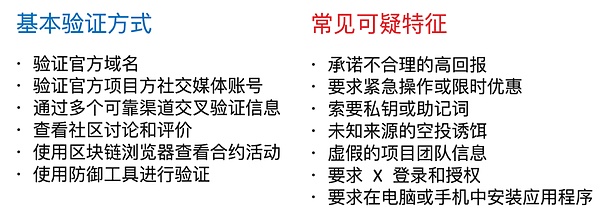

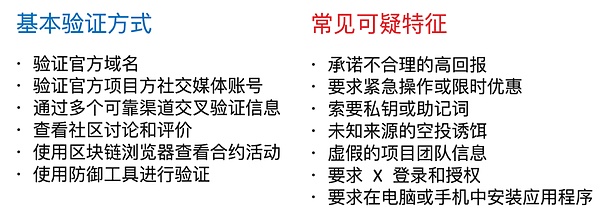

Người dùng có thể xác định các mối đe dọa lừa đảo dựa trên các đặc điểm trong hình trên và bản chính chúng Là cách cơ bản để xác minh tính xác thực của thông tin, bạn cũng có thể sử dụng một số công cụ phòng thủ để cải thiện khả năng chống lừa đảo:

plugin chặn rủi ro lừa đảo: Scam Sniffer có thể phát hiện rủi ro từ nhiều chiều. Khi người dùng mở một trang lừa đảo đáng ngờ, công cụ này sẽ kịp thời đưa ra lời nhắc về rủi ro.

Ví có tính bảo mật tương tác cao: Chẳng hạn như ví quan sát của Rabby ( Không cần khóa riêng), nhận dạng trang web lừa đảo, chữ ký WYSIWYS, nhận dạng chữ ký có rủi ro cao, nhận dạng lịch sử Lừa đảo và các chức năng khác.

Phần mềm diệt virus nổi tiếng thế giới: Chẳng hạn như AVG, Bitdefender , Kaspersky, v.v.

Ví phần cứng:Ví phần cứng cung cấp bộ lưu trữ ngoại tuyến riêng tư Khi sử dụng ví phần cứng để tương tác với DApp, khóa riêng sẽ không bị lộ trực tuyến, giúp giảm nguy cơ trộm tài sản một cách hiệu quả.

Viết ở cuối

Trong bóng tối blockchain Trong rừng, các cuộc tấn công lừa đảo diễn ra ở khắp mọi nơi. Tu luyện nằm ở nơi tư tưởng khởi lên, bạn cần chăm sóc tốt cho tư tưởng của mình và tránh những tình huống tư tưởng khởi lên mà không nhận ra. Khi đi trong khu rừng tối blockchain, điều cơ bản nhất là phát triển thói quen duy trì không tin cậy và xác minh liên tục. Mọi người nên đọc sâu và dần dần nắm vững "Sổ tay tự giải cứu khu rừng tối Blockchain": https:/. /github.com/slowmist /Blockchain-dark-forest-selfguard-handbook/.

Catherine

Catherine