Các mối đe dọa bảo mật lượng tử trong chuỗi khối và phản hồi

Tháng 3 năm 2024 Vào ngày 10, Vitalik Buterin, người đồng sáng lập Ethereum, đã xuất bản bài viết mới nhất “Cách hard-fork để tiết kiệm hầu hết tiền của người dùng trong trường hợp khẩn cấp lượng tử” [1] trên Diễn đàn nghiên cứu Ethereum (ethresear.ch). Bài báo nêu: Đối mặt với hệ sinh thái Ethereum. trước mối đe dọa từ các cuộc tấn công điện toán lượng tử, tiền của người dùng có thể được bảo vệ thông qua các chiến lược phân nhánh phục hồi và công nghệ mật mã chống lượng tử.

Đối với blockchain, mối đe dọa bảo mật lượng tử chính xác là gì?

Điện toán lượng tử [2] Là một mô hình điện toán mới sử dụng cơ học lượng tử để điều khiển các đơn vị thông tin lượng tử cho phép tính toán, nó đã được đề xuất vào những năm 1980. mười năm sau khi khái niệm của nó được đề xuất, máy tính lượng tử chỉ dừng lại ở giai đoạn lý thuyết trừu tượng. Cho đến giữa những năm 1990, hai thuật toán lượng tử đã được phát triển: Thuật toán Shor [3] (giải các bài toán khó về phân rã số lớn và logarit rời rạc trong thời gian đa thức) và thuật toán Grover [4] (giải các bài toán khó về dữ liệu phi cấu trúc). đề xuất cung cấp gia tốc bậc hai cho các bài toán tìm kiếm đã cho phép điện toán lượng tử thoát khỏi giai đoạn lý thuyết trừu tượng và bước vào một giai đoạn mới của nghiên cứu và phát triển sóng mang vật lý, hiện được gọi là máy tính lượng tử. Hình dưới đây thể hiện lộ trình phát triển qubit vật lý của máy tính lượng tử từ năm 1998 đến năm 2026:

Điện toán lượng tử không phải là thuốc chữa bách bệnh và nó không thể giải quyết mọi vấn đề về điện toán. Hiện nay, nó có thể được sử dụng trong mô phỏng (mô phỏng các quá trình xảy ra trong tự nhiên, phù hợp với kỹ thuật hóa học và sinh học), giải mã (phá vỡ hầu hết các hệ thống mật mã truyền thống, phù hợp với an ninh mạng), tối ưu hóa (tìm giải pháp tối ưu trong số các phương án khả thi, phù hợp với tài chính, chuỗi cung ứng) và các vấn đề miền cụ thể khác.

Blockchain hiện được sử dụng rộng rãi vì nó mang lại cơ sở tin cậy mới cho sự hợp tác giữa các bên khác nhau và cơ sở tin cậy này dựa trên mật khẩu cơ bản. đảm bảo an ninh do nhà trường cung cấp:

Xác nhận danh tính tin cậy và thẩm quyền giao dịch: dựa trên công khai bất đối xứng và các cặp khóa riêng thiết lập danh tính đáng tin cậy của người dùng và quản lý thông tin nhận dạng một cách thống nhất. Quyền sở hữu tài sản kỹ thuật số được xác nhận thông qua chữ ký số và người nắm giữ khóa riêng có chữ ký hợp lệ thực sự sở hữu tài sản đó.

Sự đồng thuận cốt lõi và bảo mật hoạt động: Xây dựng cơ chế đồng thuận dựa trên các công nghệ mã hóa hiện đại như hàm băm, chữ ký ngưỡng và ngẫu nhiên có thể kiểm chứng đảm bảo sự an toàn của cơ chế đồng thuận.

Bảo vệ quyền riêng tư và chia sẻ an toàn: Xây dựng khả năng bảo vệ quyền riêng tư dựa trên các công nghệ mã hóa giàu chức năng như bằng chứng không có kiến thức, bảo mật đa phương tiện tính toán của bên và Giải pháp hoàn toàn đồng nhất để đạt được sự chia sẻ dữ liệu an toàn trên blockchain.

Các ứng dụng tuân thủ và giám sát có thể kiểm soát: Triển khai tích hợp các công nghệ mã hóa như chữ ký vòng, sơ đồ mật mã đồng cấu, địa chỉ ẩn và chia sẻ bí mật, đảm bảo giám sát an toàn các giao dịch blockchain.

Việc sử dụng mật mã khóa công khai có thể được chia đại khái thành: cơ chế chữ ký số được sử dụng để ngăn chặn việc giả mạo các giao dịch trên chuỗi và các giao thức vận chuyển an toàn được sử dụng để liên lạc giữa các nút. Bị ảnh hưởng bởi thuật toán Shor, tính bảo mật của mật mã khóa công khai ở trên không thể được đảm bảo một cách hiệu quả. Trong khi xem xét thời gian cần thiết để các máy tính lượng tử phá mã chuyên dụng được triển khai trên quy mô lớn, điều quan trọng là phải xem xét dữ liệu được lưu trữ trên blockchain cần được lưu giữ trong bao lâu và các hệ thống blockchain hiện tại sẽ mất bao lâu để được nâng cấp lên mức độ bảo mật lượng tử. Nếu tổng của cái sau lớn hơn cái trước hai lần thì dữ liệu trên blockchain sẽ phải đối mặt với các mối đe dọa bảo mật nghiêm trọng do điện toán lượng tử mang lại.

Xét đến tình hình sức mạnh tính toán ngày càng tăng do sự phát triển nhanh chóng của điện toán lượng tử mang lại, hiện có hai phương pháp kỹ thuật chính có thể giải quyết hiệu quả các rủi ro bảo mật:

Công nghệ mã hóa hậu lượng tử dựa trên các vấn đề toán học mới mà không cần sự trợ giúp của thiết bị vật lý [ 5] Lộ trình;

Lộ trình kỹ thuật của mật mã lượng tử dựa trên các nguyên tắc vật lý với sự trợ giúp của thiết bị vật lý đặc biệt [6]

Xem xét toàn diện các yếu tố khác nhau như xác minh việc triển khai, nhằm đảm bảo đảm bảo an ninh theo sự phát triển lâu dài của hệ thống blockchain, để đảm bảo khả năng tương thích, Với tiền đề là mật khẩu hiện có được an toàn, việc di chuyển mật mã sau lượng tử có thể được xem xét để nâng cấp blockchain lên mức bảo mật lượng tử thông qua việc triển khai sớm. Lý tưởng nhất là việc nâng cấp thuật toán mã hóa khóa công khai được sử dụng trong chuỗi khối hiện có lên thuật toán mã hóa hậu lượng tử an toàn lượng tử phải đáp ứng nhiều nhất có thể các đặc điểm sau:

< li>Khóa nhỏ và chữ ký ngắn: Mọi giao dịch trên blockchain sẽ chứa thông tin chữ ký và khóa chung để xác minh bất kỳ giao dịch nào cũng được lưu trữ trên chuỗi. Nếu kích thước của khóa và chữ ký quá lớn, nó sẽ làm tăng đáng kể chi phí lưu trữ và chi phí liên lạc của chuỗi khối;

Hiệu suất tính toán cao: Số lượng giao dịch có thể được xử lý trong mỗi khoảng thời gian khi blockchain đang chạy phần lớn liên quan đến thời gian chạy của thuật toán, đặc biệt là thuật toán xác minh chữ ký. Hiệu suất tính toán nhanh hơn của thuật toán có thể hỗ trợ tốt hơn các ứng dụng blockchain hiệu suất cao.

Tình trạng phát triển của mật mã hậu lượng tử

Mật mã sau lượng tử, trong một câu, là thế hệ thuật toán mã hóa đầu tiên có thể chống lại các cuộc tấn công của máy tính lượng tử vào các thuật toán mã hóa hiện có:

Định hướng cho các hệ thống mật mã khóa công khai;

Dựa vào những tính năng mới các bài toán;

Không cần thiết bị hỗ trợ đặc biệt;

An toàn trong điều kiện điện toán cổ điển và điện toán lượng tử;

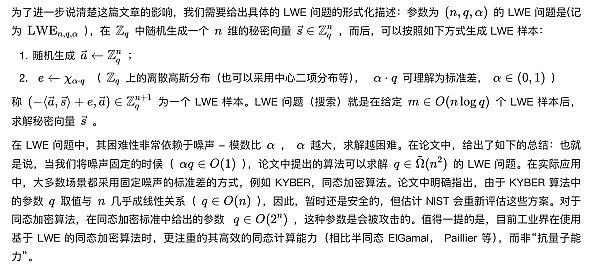

Hiện có 5 lộ trình công nghệ xây dựng chủ đạo , như trong hình bên dưới, bắt đầu từ trái sang phải là lưới, mã hóa, đa biến, hàm băm và tương đồng:

Mạng: Độ khó dựa trên câu hỏi dạng lưới.

Mã hóa: Dựa trên độ khó của việc giải mã.

Đa biến: Dựa trên tính khó hiểu của nhóm đa thức bậc hai đa biến trên các trường hữu hạn.

Hash: Khả năng chống va chạm dựa trên hàm băm.

Cùng nguồn gốc: bước đi giả ngẫu nhiên dựa trên các đường cong elip siêu đơn.

Thế hệ thuật toán mã hóa mới chắc chắn sẽ liên quan đến việc thiết lập một hệ thống mật mã tiêu chuẩn. Điều đáng chú ý nhất về các tiêu chuẩn mật mã hậu lượng tử là: dự án tiêu chuẩn hóa mật mã hậu lượng tử của Viện Tiêu chuẩn và Công nghệ Quốc gia (NTST) [7], được triển khai từ năm 2016 và đến nay cơ bản đã bước vào giai đoạn cuối của quá trình xây dựng các tiêu chuẩn mật mã hậu lượng tử. tiêu chuẩn hóa mật mã sau lượng tử. Nhìn lại dòng thời gian tiêu chuẩn hóa gần mười năm, NIST đã chính thức công bố bốn thuật toán ứng viên tiêu chuẩn cho mật mã hậu lượng tử vào:

Vào ngày 5 tháng 7 năm 2022 :

Trong số đó, CRYSTALS-KYBER, CRYSTALS-Dilithium và FALCON đều là các thuật toán mã hóa mạng, nhưng nền tảng bảo mật của chúng khác nhau. KYBER dựa trên bài toán MLWE khó của mạng mô-đun và Dilithium dựa trên mạng mô-đun. Các bài toán khó MLWE và MSIS, FALCON dựa trên bài toán khó SIS mạng NTRU; ngoài ra, SPHINCS+ là thuật toán chữ ký băm không trạng thái.

Vào ngày 24 tháng 8 năm 2023, CRYSTALS-KYBER, CRYSTALS-Dilithium và SPHINCS+ lần lượt hình thành các bản dự thảo tiêu chuẩn FIPS203, FIPS 204 và FIPS205 [9], FALCON Tiêu chuẩn dự thảo cũng sẽ được xuất bản vào năm 2024.

Không khó để nhận thấy hầu hết các thuật toán tiêu chuẩn hiện được NIST lựa chọn đều dựa trên lộ trình kỹ thuật của mật mã mạng. Nhưng NIST không bỏ trứng vào cùng một giỏ. Họ cũng đang tích cực tìm kiếm nhiều lựa chọn khác ngoài việc xây dựng mạng tinh thể: trong khi công bố bốn thuật toán tiêu chuẩn vào năm 2022, họ cũng công bố ra mắt vòng thứ tư của thuật toán tiêu chuẩn mật mã sau lượng tử. đánh giá, vòng này tập trung vào các thuật toán mã hóa/đóng gói khóa công khai và các thuật toán được chọn không dựa trên cấu trúc mạng. Ngoài ra, một vòng chào mời mới cho các thuật toán chữ ký số cũng đã được đưa ra. Vòng chào mời này được tiến hành độc lập với vòng đánh giá thứ tư. Nó nhằm mục đích làm phong phú thêm danh mục các thuật toán chữ ký sau lượng tử, vì vậy nó tập trung nhiều hơn vào. Thuật toán dựa trên mạng cấu trúc khác với thuật toán hiện có Một đề xuất mới với kích thước chữ ký thuật toán nhỏ và tốc độ xác minh nhanh.

Ngoài tiêu chuẩn NIST, Tổ chức Tiêu chuẩn hóa Internet Quốc tế IETF đã tiêu chuẩn hóa thuật toán chữ ký băm trạng thái XMSS lần lượt là RFC 8391[10] và LMS vào năm 2018 và 2019 . Là RFC 8554[11] và được NIST chấp nhận.

Thuật toán lượng tử để bẻ khóa mật mã mạng

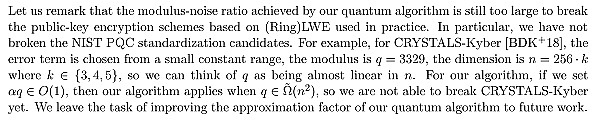

2024 4 On Ngày 10 tháng 3, bài viết "Thuật toán lượng tử cho các bài toán mạng" [12] của giáo viên Chen Yilei trên eprint đã gây chấn động trong giới học thuật. Bài báo trình bày một thuật toán lượng tử thời gian đa thức để giải các bài toán mạng khó. Thuật toán này có tác động lớn đến nhiều sơ đồ mật mã dựa trên các bài toán mạng khó và có thể khiến nhiều thuật toán không còn khả năng chống lại các cuộc tấn công của máy tính lượng tử. , Thuật toán mã hóa đồng cấu hiện đang được sử dụng rộng rãi dựa trên giả định LWE. Tính chính xác của thuật toán trong bài báo vẫn chưa được biết.

Khó khăn của bài toán LWE được Oded Regev đưa ra trong bài báo "Về mạng, học với lỗi, mã tuyến tính ngẫu nhiên và mật mã" [13] ); (tất nhiên, Mỗi bài toán cụ thể đều có các tham số riêng, được bỏ qua ở đây), điều này cho thấy bài toán LWE khó hơn các bài toán mạng cổ điển này. Sau khi độ khó của bài toán LWE được giảm thiểu đáng kể do cấu trúc đơn giản của nó, một số lượng lớn các sơ đồ mật mã dựa trên LWE đã tuân theo, bao gồm các nguyên tắc mã hóa cơ bản như mã hóa (đồng hình), chữ ký và trao đổi khóa. các nguyên tắc mã hóa tiên tiến như mã hóa dựa trên danh tính và mã hóa thuộc tính. Trong số đó, những thuật toán được sử dụng rộng rãi trong ngành chủ yếu là mã hóa đồng hình hoàn toàn và các thuật toán tiêu chuẩn hậu lượng tử (KYBER, Dilithium, v.v.) do NIST công bố ở trên.

Tóm tắt

Sau khi bài báo được công bố, nó đã gây chấn động lớn trong cộng đồng học thuật và gây ra các cuộc thảo luận giữa nhiều chuyên gia . Tuy nhiên, do cực kỳ khó hiểu bài báo nên trên thế giới có thể chỉ có ít hơn 5 học giả có thể hiểu hết nội dung của bài báo và có thể phải mất 1-2 năm mới có thể kiểm chứng đầy đủ tính đúng đắn của bài báo. Hiện tại, nhiều người đã bày tỏ một số ý kiến có liên quan trên một số diễn đàn, tài khoản công cộng, Zhihu và các nền tảng khác. Mọi người đang phân tích tác động nếu thuật toán trong bài báo là chính xác. chưa được Người ta có thể rút ra kết luận. Trong số đó, nhà mật mã học nổi tiếng N. P. Smart đã xuất bản một bài blog “Ý nghĩa của cuộc tấn công lượng tử được đề xuất đối với LWE” [14], trong đó trình bày chi tiết về tác động của cuộc tấn công này và một số ý kiến, được tóm tắt như sau:

Bài viết này vẫn chưa được bình duyệt ngay cả khi nó được xác minh là chính xác, nó vẫn dựa vào máy tính lượng tử. Do đó, chừng nào máy tính lượng tử vẫn chưa được phát hành và sẽ không có tác động đến các chương trình mật khẩu hiện đang sử dụng.

Theo kết quả đưa ra trong bài báo: vẫn không thể phá vỡ được các thuật toán tiêu chuẩn hóa Kyber và Dilithium mà NIST đưa ra trước đó, nhưng NIST có thể Đánh giá lại các tham số của các thuật toán này.

Đối với các thuật toán mã hóa đồng cấu RLWE thường được sử dụng, chẳng hạn như BFV/CKKS/BGV, các thuật toán này là khả năng tấn công trong bài viết này. Tuy nhiên, dù từ góc độ học viện hay ngành công nghiệp, "tính đồng hình" của công nghệ mã hóa đồng hình hấp dẫn hơn "kháng lượng tử" của nó, và sẽ ít người sử dụng RLWE để theo đuổi "kháng lượng tử hiện đại". Các thuật toán mã hóa, giống như các sơ đồ mật mã dựa trên các đường cong elip, dựa vào các bài toán khó logarit rời rạc để giải quyết vấn đề này đã được đề xuất từ rất sớm, nhưng giới học thuật và ngành công nghiệp vẫn đang nghiên cứu và sử dụng các sơ đồ này.

Tin mới nhất: Việc tính toán luận văn của thầy Chen có vấn đề và cảnh báo mật khẩu lưới đã bị tắt tạm thời được dỡ bỏ.

[1] https://ethresear.ch/t/how-to-hard-fork -to-save-most-users-funds-in-a-quantum-emergency/18901/9

[2] Benioff P. The máy tính như một hệ thống vật lý: Một mô hình máy tính Hamilton cơ học lượng tử cực nhỏ được biểu thị bằng máy Turing[J] Tạp chí vật lý thống kê, 1980, 22: 563-591.

[3] Shor P W. Thuật toán tính toán lượng tử: logarit rời rạc và phân tích nhân tử[C]//Kỷ yếu Hội nghị chuyên đề thường niên lần thứ 35 về nền tảng của khoa học máy tính. Ieee, 1994: 124-134.

[4] Grover L K. Một thuật toán cơ học lượng tử nhanh để tìm kiếm cơ sở dữ liệu[C]//Kỷ yếu của hội nghị chuyên đề ACM thường niên lần thứ 28 về Lý thuyết điện toán 1996: 212-219.< /p>

[5] Bernstein, D.J. (2009). Giới thiệu về mật mã hậu lượng tử. Trong: Bernstein, D.J., Buchmann, J., Dahmen, E. (eds). ) Mật mã hậu lượng tử. Springer, Berlin, Heidelberg.

[6] Gisin N, Ribordy G, Tittel W, et al. Các bài phê bình vật lý hiện đại, 2002, 74(1): 145.

[7] https://csrc.nist.gov/Projects /post-quantum-cryptography/post-quantum-cryptography-standardization

[8] https://csrc.nist .gov/News/2022/pqc-candidates-to-be-standardized-and-round-4

[9] https://csrc.nist.gov/News/2023/two-draft-fips-for-post-quantum-cryptography

[ 10] Huelsing, A., Butin, D., Gazdag, S., Rijneveld, J. và A. Mohaisen, "XMSS: Lược đồ chữ ký Merkle mở rộng", RFC 8391, DOI 10.17487/RFC8391, tháng 5 năm 2018, << em>https://www.rfc-editor.org/info/rfc8391>.

[11] McGrew, D., Curcio , M. và S. Fluhrer, "Chữ ký dựa trên hàm băm Leighton-Micali", RFC 8554, DOI 10.17487/RFC8554, tháng 4 năm 2019, <https://www.rfc-editor.org/info/rfc8554 >.

[12] Chen Y. Thuật toán lượng tử cho các vấn đề mạng[J]. p style="text-align: left;">[13] Regev O. Về mạng, học với lỗi, mã tuyến tính ngẫu nhiên và mật mã[J] Tạp chí của ACM (JACM), 2009, 56(6): 1-40.

[14] https://nigelsmart.github.io/LWE.html

Bài viết này được đồng viết bởi Dongni và Jiaxing từ ZAN Team (tài khoản X @zan_team).

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance Hui Xin

Hui Xin JinseFinance

JinseFinance Kikyo

Kikyo decrypt

decrypt Nulltx

Nulltx Nulltx

Nulltx Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph